Tabla de contenido

3. Contenido experimental (pasos experimentales, datos de prueba, etc.)

Configuración de dirección IP, máscara y puerta de enlace de PC y servidor

Configuración de la conexión del enrutador

Dirección IP del enrutador, configuración de máscara

Configuración de enrutamiento estático

3. Pruebe la conectividad entre la PC y el servidor.

5. Pruebe la conectividad entre la PC y el servidor después de configurar la ACL estándar.

7. Pruebe la conectividad entre la PC y el servidor después de configurar la ACL extendida.

1. Propósito del experimento

Domine la función de ACL para implementar el firewall de filtrado de paquetes.

Comprender y dominar la función de filtrado de paquetes del cortafuegos.

Domine el papel del filtrado de paquetes en la seguridad de la red.

Comprender la importancia de los cortafuegos en la seguridad de la red.

2. Ambiente experimental

Software de la herramienta: Cisco Simulator (Cisco Packet Tracer 6.0)

3. Contenido experimental (pasos experimentales, datos de prueba, etc.)

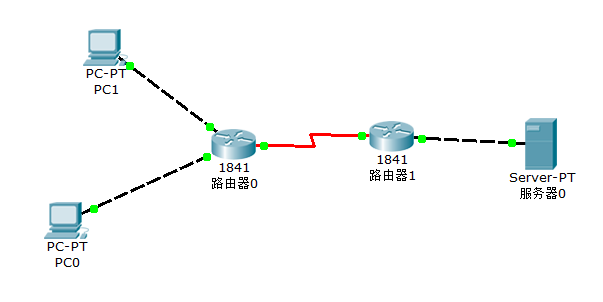

1. Abra Cisco Packet Tracer 6.0 y conecte las líneas de acuerdo con el diagrama de topología a continuación.

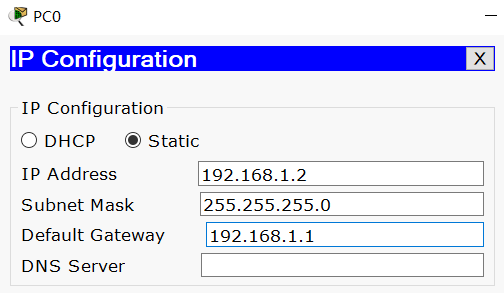

Configuración de dirección IP, máscara y puerta de enlace de PC y servidor

Dirección IP/máscara/dirección de puerta de enlace de PC0: 192.168.1.2 255.255.255.0 192.168.1.1

Dirección IP/máscara/dirección de puerta de enlace de PC1: 192.168.2.2 255.255.255.0 192.168.2.1

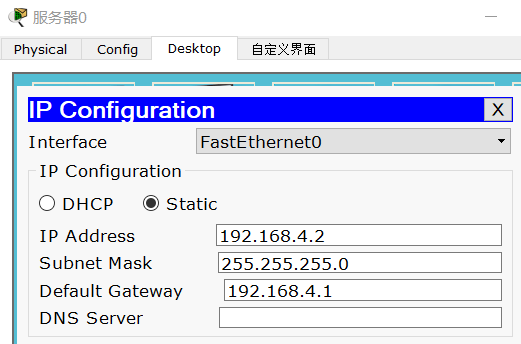

Dirección IP/máscara/dirección de puerta de enlace del servidor 0: 192.168.4.2 255.255.255.0 192.168.4.1

Configuración de la conexión del enrutador

Nota 1: Al configurar el enrutador, el puerto serie conectado a los dos enrutadores debe apagarse y abrirse en la interfaz física, y la configuración se restablecerá después de que se vuelva a encender (la configuración en blanco es una pérdida de tiempo)

Por lo tanto, es mejor no configurar primero la dirección IP y la máscara de la interfaz conectada directamente a la terminal en el enrutador, sino conectar primero los dos enrutadores, es decir, configurar la conexión entre los puertos de los dos enrutadores.

Al conectar dos enrutadores, use un DTE serie para conectar los puertos serie de los dos enrutadores

Dado que el puerto serie no está abierto, si usa el DTE serie directamente, le indicará que el cable no se puede conectar a este puerto.

Por lo tanto, primero debe abrir el puerto serie antes de conectar dos enrutadores con un DTE serie.

Tome la ruta 0 como ejemplo, ingrese a la interfaz física, haga clic en WIC-1T, apague (cuadro amarillo), arrastre el puerto serial (cuadro rojo) en la esquina inferior derecha hacia el centro (cuadro rojo) y finalmente encienda nuevamente

Después de la configuración, el puerto serie aparecerá en la interfaz de configuración

De la misma manera, después de configurar la ruta 1 con los mismos pasos, los dos enrutadores se pueden conectar a través del puerto serie a través del DTE serie

Luego configure la dirección IP y la máscara de cada puerto del enrutador

2. Configure la dirección IP y la ruta estática del dispositivo para que todos los dispositivos puedan comunicarse entre sí.

Configure los parámetros de PC0, PC1 y Server0 (completado en el paso experimental 1)

Conecte la ruta 0 y la ruta 1 con el DTE serial (completado en el paso 1 del experimento)

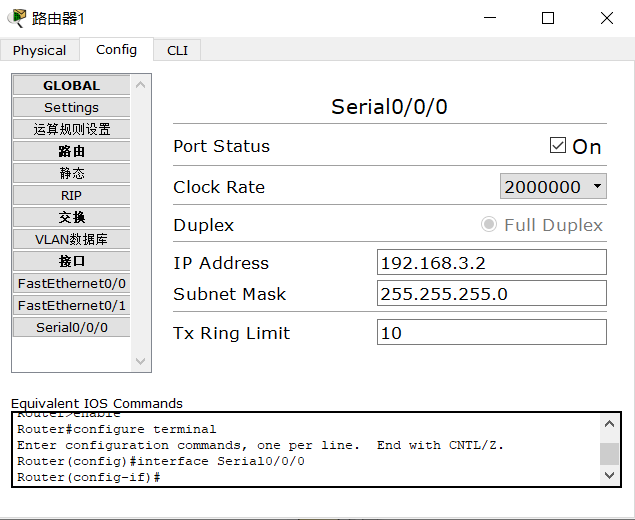

Dirección IP del enrutador, configuración de máscara

ruta0:

ruta1:

Nota 2: Al configurar todos los dispositivos, no olvide abrir el puerto

Establezca el Estado del puerto en Encendido o ingrese No apagar en la interfaz de comando

![]()

Configuración de enrutamiento estático

Configure una ruta estática en la ruta 0:

ruta IP 192.168.4.0 255.255.255.0 192.168.3.2

Configure dos rutas estáticas en la ruta 1:

ruta IP 192.168.1.0 255.255.255.0 192.168.3.1

ruta IP 192.168.2.0 255.255.255.0 192.168.3.1

El diagrama de topología configurado:

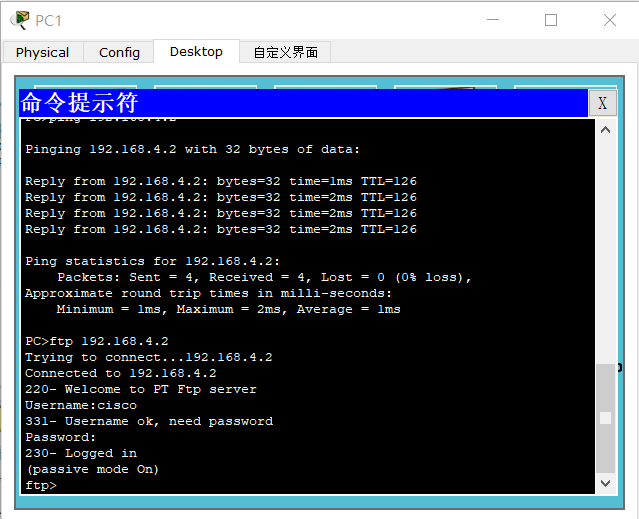

3. Pruebe la conectividad entre la PC y el servidor.

¿La PC0 está conectada al servidor de ping? ¿Es posible acceder a la WEB? Sí

¿La PC2 está conectada al servidor de ping? ¿Es posible acceder a la WEB? Sí

Si la ruta estática no está configurada o la ruta estática está configurada incorrectamente, no se puede hacer ping al servidor y no se puede acceder a la WEB.

PC0 hace ping al servidor con éxito

PC1 hace ping al servidor con éxito

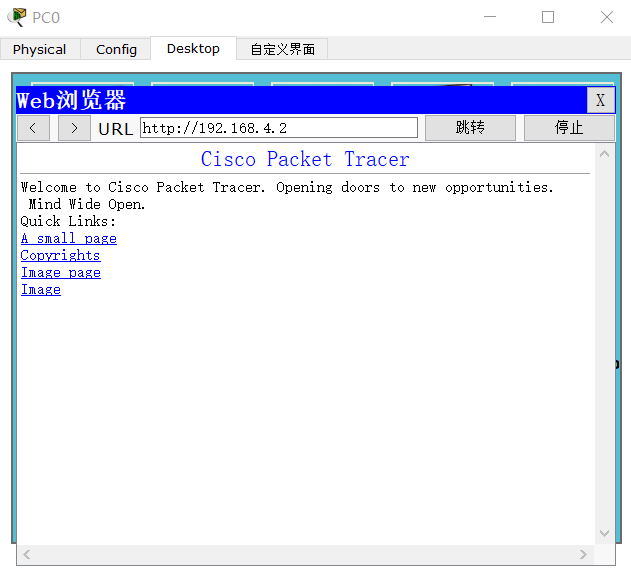

PC0 accede a la web con éxito

PC1 accede a la web con éxito

4. Establezca la ACL estándar para que la PC1 pueda hacer ping, pero la PC0 no puede hacer ping al servidor server0.

Elija configurar ACL en ruta1 e ingrese al modo de configuración global (config) en ruta1

Dado que PC0 es el segmento de red 1.0, es necesario restringir que PC0 pueda hacer ping al servidor, es decir, denegar el segmento de red 1.0

Denegar segmento de red 1.0:

![]()

Si no se permite, se perderán todos los paquetes de datos, por lo que se permite el segmento de red 2.0 (el número debe ser el mismo)

La configuración aquí permite arbitraria, porque se ejecuta en orden, por lo que el segmento de red 1.0 seguirá siendo rechazado

![]()

Aplicar la ACL configurada al puerto

Ingrese la interfaz correcta de la ruta 1 (interfaz fa 0/0)

![]()

Nota: Ejemplos de comandos comunes son los siguientes

Formato ACL estándar

lista de acceso número de lista de acceso [permiso | denegar] [dirección de origen][máscara de comodín]

access-list-number es el número de ACL entre 1-99 o 1300-1999.

sourceaddress es la dirección de origen y wildcard-mask es la inversa de la máscara de subred de la dirección de origen.

Ejemplo de ACL estándar

R1(config)#access-list 10 denegar 192.168.1.0 0.0.0.255

R1(config)#access-list 10 permitir cualquier

Aplique la ACL configurada al puerto, la entrada es el enrutador entrante y la salida es el enrutador saliente.

R1(config)#int fa 0/1

R1(config-subif)#ip acceso-grupo 10 fuera

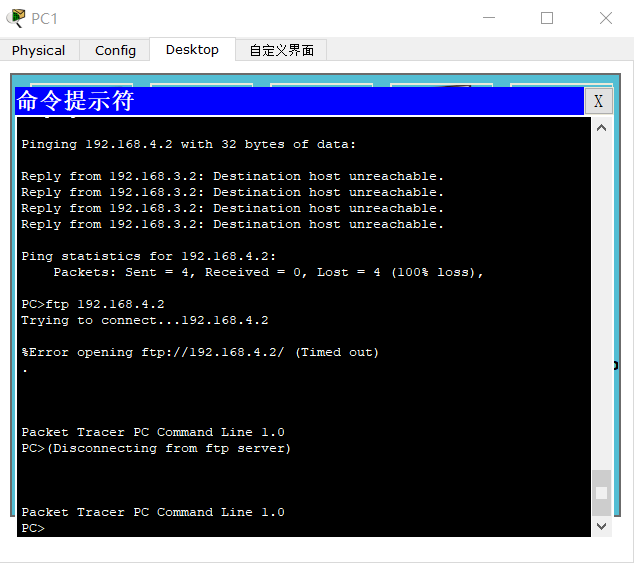

5. Pruebe la conectividad entre la PC y el servidor después de configurar la ACL estándar.

¿La PC0 está conectada al servidor de ping? No ¿Es posible utilizar FTP? No ¿Es posible acceder a la WEB? No ¿La PC2 está conectada al servidor de ping? Sí ¿Es posible utilizar FTP? ¿Es posible acceder a la WEB? Sí

Debido a la configuración de la ACL, PC0 no puede hacer ping al servidor

PC1 puede hacer ping al servidor

PC0 accede a ftp, porque la ACL está configurada, el tiempo de acceso se agota

PC1 accede a ftp (el nombre de usuario y la contraseña son Cisco) , la conexión es exitosa y se puede usar ftp

PC0 accede a la web, tiempo de espera de acceso

PC1 accede a la web, tiempo de espera de acceso

6. Configure la ACL extendida para que PC1 y PC0 no puedan hacer ping al servidor server0 y no puedan iniciar sesión en el ftp del servidor, pero puedan abrir la WEB del servidor.

Ingrese la ruta 1 para configurar la ACL extendida y deshabilite el servicio ftp y el servicio icmp del segmento 1.0 y el segmento 2.0 (comando ping)

sin lista de acceso

lista de acceso 100 denegar tcp 192.168.1.0 0.0.0.255 192.168.4.2 0.0.0.255 eq ftp

lista de acceso 100 denegar tcp 192.168.2.0 0.0.0.255 192.168.4.2 0.0.0.255 eq ftp

lista de acceso 100 denegar icmp 192.168.1.0 0.0.0.255 192.168.4.2 0.0.0.255

lista de acceso 100 denegar icmp 192.168.2.0 0.0.0.255 192.168.4.2 0.0.0.255

lista de acceso 100 permiso ip cualquiera cualquiera

int hace 0/0

grupo de acceso ip 100 fuera

Nota: Ejemplos de comandos comunes son los siguientes

Formato ACL extendido

lista de acceso número de lista de acceso {permit/deny} protocolo + dirección de origen + código inverso + dirección de destino + código inverso + operador operan (es menor que, gt es mayor que, eq es igual a, neq no es igual a) + número de puerto

access-list-number es el número entre 100 y 199 para el número de ACL.

El protocolo puede ser ip, tcp, udp, icmp, etc.

El número de puerto puede ser el número de puerto específico 80 o el protocolo de capa de aplicación ftp, www, etc.

Ejemplos de ACL extendidas

R1(config)#access-list 110 denegar tcp cualquier host 192.168.1.2 eq www

R1(config)#access-list 110 permiso ip cualquiera cualquiera

Aplique la ACL configurada al puerto, la entrada es el enrutador entrante y la salida es el enrutador saliente.

R1(config)#int fa 0/1

R1(config-subif)#ip access-group 110 out

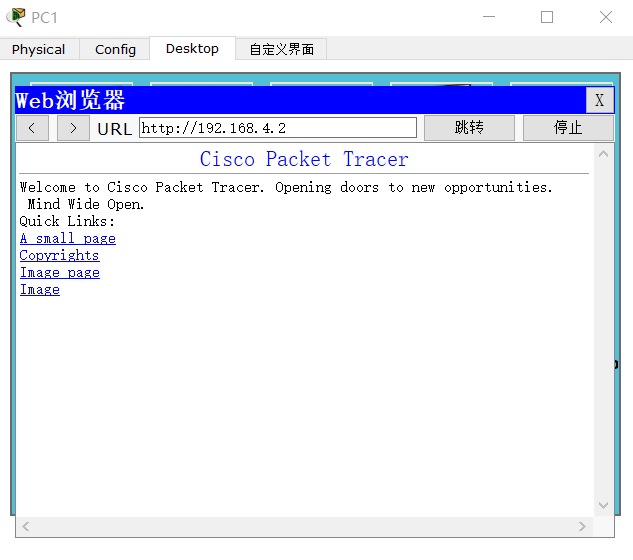

7. Pruebe la conectividad entre la PC y el servidor después de configurar la ACL extendida.

¿La PC0 está conectada al servidor de ping? No ¿Es posible utilizar FTP? No ¿Es posible acceder a la WEB? ¿La PC2 está conectada al servidor de ping? No ¿Es posible utilizar FTP? No ¿Es posible acceder a la WEB? Sí

PC0: ping falló, se agotó el tiempo de espera de la conexión ftp

acceso web fluido

PC1: error de ping, se agotó el tiempo de espera de la conexión ftp

acceso web fluido

4. Experiencia experimental

¿Hay alguna diferencia en la aplicación cuando la configuración de ACL se carga en diferentes puertos ?

Solo se puede aplicar una ACL a una interfaz, y las funciones de la ACL extendida pueden cubrir las funciones de la ACL estándar, por lo que se puede escribir uniformemente como la ACL extendida aplicada al puerto.