Equipo de seguridad común

Definición de cortafuegos

Es una combinación de dispositivos de software y hardware, y es una barrera protectora construida entre la red interna y la red externa, y entre la red privada y la red pública. Puede realizar la protección de la seguridad de la red al monitorear, restringir y cambiar el flujo de datos a través del firewall y proteger la información, la estructura y el estado operativo de la red desde el exterior tanto como sea posible.

Clasificación de cortafuegos

Los cortafuegos se dividen principalmente en los cortafuegos de filtrado de paquetes más primitivos, los cortafuegos de proxy y los cortafuegos con estado .

El firewall de la capa de red generalmente verifica cada regla en función de la dirección de origen y la dirección de destino, la aplicación, el protocolo y el firewall del puerto de cada paquete IP hasta que se encuentra que la información en el paquete coincide con una determinada regla. Si ninguna de las reglas puede coincidir, el cortafuegos utilizará la regla predeterminada. En general, la regla predeterminada es pedirle al cortafuegos que descarte el paquete. En segundo lugar, al definir el número de puerto en función del paquete de datos TCP o UDP, el cortafuegos puede determinar si permitir una conexión específica, como Telnet, conexiones FTP.

Inconvenientes : Sus inconvenientes son evidentes: toda la base de su funcionamiento normal radica en la implementación de reglas de filtrado, pero no puede cumplir con los requisitos para establecer reglas finas (el número de reglas es inversamente proporcional al rendimiento del cortafuegos), y solo puede funcionar en la capa de red y la capa de transporte no puede juzgar si los datos en el protocolo de alto nivel son dañinos, pero debido a que es barato y fácil de implementar, aún sirve en varios campos y funciona para nosotros bajo la configuración frecuente de tecnicos

Firewall proxy : cuando los datos externos ingresan al cliente del firewall proxy, el módulo de "análisis de protocolo de aplicación" procesa los datos de acuerdo con el protocolo de capa de aplicación y pasa las reglas de procesamiento preestablecidas (sí, es una regla nuevamente, y el firewall no puede hacer sin reglas) Consultar si estos datos son dañinos. Dado que esta capa ya no se enfrenta a una combinación limitada de protocolos de mensajes, incluso puede identificar contenido de datos similar a "GET /sql.asp?id=1 y 1", por lo que el firewall no solo Los datos se pueden juzgar en función de la información proporcionada por la capa de datos, y es mejor "ver" el contenido para identificar peligros como un administrador que analiza los registros del servidor.

Desventajas : Disminuye la velocidad de acceso porque no permite que los usuarios accedan directamente a la red; la puerta de enlace a nivel de aplicación necesita instalar el software de servidor proxy correspondiente para cada servicio de Internet específico, lo que causará problemas de compatibilidad.

El cortafuegos con estado es la tecnología de "Inspección con estado" que desarrolla aún más el "Filtrado de sesión" sobre la base de retener el análisis del encabezado, protocolo, dirección, puerto, tipo y otra información de cada paquete de datos. Función, cuando se establece cada conexión, el cortafuegos construirá un estado de sesión para esta conexión, que contiene toda la información del paquete de datos de conexión, y la conexión futura se basará en esta información de estado. La inteligencia de esta detección es que puede detectar el contenido de cada paquete de datos Una vez que se establece un estado de sesión, la transmisión de datos posterior debe basarse en este estado de sesión.

Por ejemplo, si el puerto de origen de un paquete de datos conectado es 8000, el firewall verificará si el puerto de origen del paquete sigue siendo 8000 en el proceso de transmisión de datos posterior; de lo contrario, el paquete de datos será interceptado y la retención de la sesión. El estado es de tiempo limitado Si no hay más transmisión de datos dentro del rango de tiempo de espera, el estado de la sesión será descartado. La supervisión del estado puede analizar el contenido del paquete, eliminando así la debilidad de detección de los cortafuegos tradicionales que se limitan a unos pocos encabezados de paquetes, y este tipo de cortafuegos no necesita abrir demasiados puertos, lo que elimina aún más la seguridad que puede causar demasiados puertos abiertos Peligro oculto.

Desventajas : La configuración es muy complicada y reducirá la velocidad de la red.

Cortafuegos de próxima generación (NGFW)

Es principalmente un firewall de alto rendimiento que hace frente de manera integral a las amenazas de la capa de aplicación. Se pueden lograr funciones como la defensa activa inteligente, la prevención de fugas de datos en la capa de aplicación, el conocimiento y el control de la capa de aplicación y la protección contra amenazas. El cortafuegos de última generación integra el cortafuegos tradicional, IPS, identificación de aplicaciones, filtrado de contenido y otras funciones en un solo dispositivo, lo que no solo reduce la inversión en la compra del sistema de seguridad de la red en general, sino que también reduce el costo de implementación que generan varios dispositivos conectados a la red. red, y también Los costos de mantenimiento y gestión de los administradores se reducen a través de tecnologías como la identificación de aplicaciones y la gestión de usuarios.

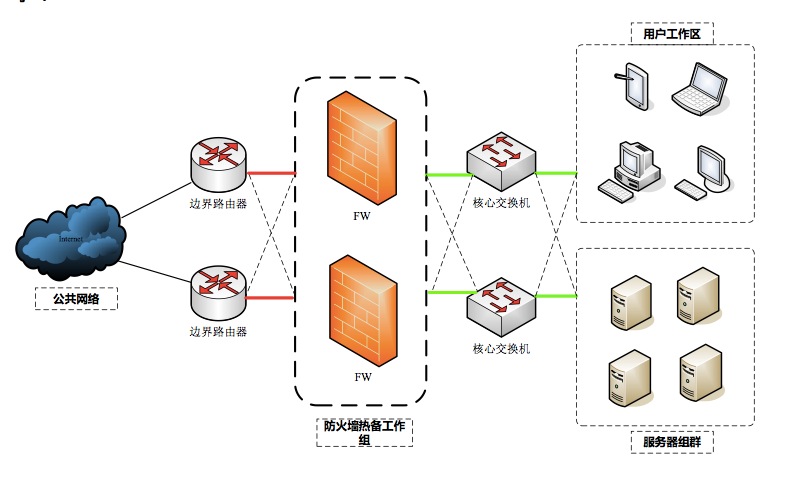

Cómo implementar el cortafuegos

La ubicación de implementación de FW suele ser la ubicación de salida regional o de alcance, que aísla de forma segura el tráfico interno y externo.

Limitaciones del cortafuegos

1. No puede prevenir ataques internos y no brinda protección interna

2. Sin protección antivirus

3. No puede ajustar dinámicamente su propia estrategia de acuerdo con el uso malicioso y el ataque de la red. Su propia capacidad de defensa contra ataques no es suficiente y es fácil convertirse en el objetivo principal del ataque.

IDS (Sistema de detección de intrusos)

Definición de IDS

Supervise la red en busca de violaciones de las políticas de seguridad o intrusiones. Un sistema de detección de intrusos consta de tres componentes funcionales necesarios: fuente de información, motor de análisis y componente de respuesta.

Clasificación de los SDI

Principalmente dividido en sistema de detección de intrusos basado en host (HIDS) y sistema de detección de intrusos basado en red (NIDS)

HIDS generalmente está basado en software y se instala directamente en el host que se va a proteger. Los objetivos de su detección son principalmente el sistema host y los usuarios locales del sistema. El principio de detección es encontrar eventos sospechosos basados en los datos de auditoría y los registros del sistema del host.

Los sistemas de detección como NIDS requieren un dispositivo de detección dedicado. El dispositivo de detección se coloca en un segmento de red más importante y monitorea constantemente varios paquetes de datos en el segmento de red, en lugar de solo monitorear un único host. Analiza las características de cada paquete de datos o paquete de datos sospechoso en la red monitoreada.Si el paquete de datos coincide con ciertas reglas integradas en el producto, el sistema de detección de intrusos emitirá una alarma o incluso cortará la conexión de red directamente.

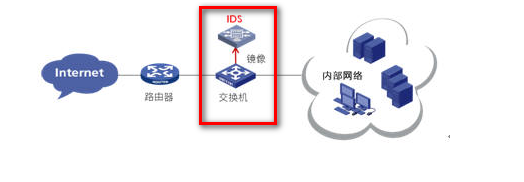

ubicación de implementación

Como segunda línea de defensa detrás del firewall, es adecuado para implementarse en un modo de acceso de derivación a la salida de la red con sistemas comerciales importantes o seguridad de red interna y alta confidencialidad. Implementado en el desvío, monitoree, analice y rastree el tráfico reflejado por el conmutador.

Limitaciones del SDI

Un sistema de detección de intrusos es un dispositivo de seguridad de la red que monitorea las transmisiones de la red en tiempo real y envía una alarma o toma medidas proactivas cuando se encuentran transmisiones sospechosas. La mayoría de los sistemas IDS son pasivos. Dicho esto, a menudo no proporcionan una advertencia previa de un ataque antes de que realmente ocurra. Es propenso a falsas alarmas y carece de funciones de defensa activa.

IPS (Sistema de prevención de intrusiones)

Definición de IPS

Sobre la base de IDS, el sistema de prevención de intrusiones puede interrumpir, ajustar o aislar inmediatamente algunos comportamientos de transmisión de datos de red anormales o dañinos.

El sistema de prevención de intrusiones (IPS) detecta y defiende comportamientos maliciosos que se juzgan claramente como ataques y causarán daños a la red y los datos, y reduce o exime la sobrecarga de recursos de procesamiento del usuario para condiciones anormales.Es un producto de seguridad controlado centrado en el riesgo. .

Función IPS

1. Prevención de intrusiones : interceptación activa y en tiempo real de tráfico malicioso, como ataques de piratas informáticos, gusanos, virus de red, caballos de Troya de puerta trasera, dos, etc., para proteger los sistemas de información empresarial y la arquitectura de red de infracciones, y para evitar que los sistemas operativos y las aplicaciones se dañen o se caigan.

2. Seguridad web : basada en los resultados de detección de caballos de Troya en sitios web de Internet, combinados con tecnología de evaluación de reputación de URL, protege a los usuarios de infracciones cuando visitan sitios web con códigos maliciosos como caballos de Troya e intercepta amenazas web de manera oportuna y efectiva. manera.

3. Control de tráfico : bloquee todo el tráfico de usuarios no autorizados, administre el uso de recursos de red legales, garantice de manera efectiva que las aplicaciones clave no tengan obstáculos durante todo el día y mejore continuamente la producción y la rentabilidad de TI de la empresa al proteger el ancho de banda de las aplicaciones clave.

4. Supervisión de Internet : monitoreo y administración integrales de los comportamientos de la red, como mensajería instantánea IM, descargas P2P, juegos en línea, videos en línea y especulación de acciones en línea, ayudando a las empresas a identificar y limitar el tráfico de red no autorizado e implementar mejor las políticas de seguridad empresarial.

Clasificación de IPS

1. El IPS basado en firmas agrega funciones a los dispositivos para identificar los ataques más comunes actualmente. También conocido como IPS de coincidencia de patrones. La biblioteca de firmas se puede agregar, ajustar y actualizar para hacer frente a nuevos ataques.

2. IPS basado en anomalías , los métodos basados en anomalías pueden utilizar la detección de anomalías estadísticas y la detección de anomalías no estadísticas.

3. IPS basado en políticas , que se preocupa más por implementar las políticas de seguridad de la organización. Active alertas si la actividad detectada viola las políticas de seguridad de la organización. El IPS que usa este método necesita escribir la política de seguridad en el dispositivo.

4. IPS basado en análisis de protocolo , que es similar a los métodos basados en firmas. En la mayoría de los casos, se verifican las firmas comunes, pero los métodos basados en el análisis de protocolos pueden realizar una inspección más profunda de los paquetes y son más flexibles para encontrar ciertos tipos de ataques.

defecto

La razón es que no puede aprender activamente los métodos de ataque. Para los ataques que no se pueden identificar en la biblioteca de patrones, la política predeterminada es permitir el acceso.

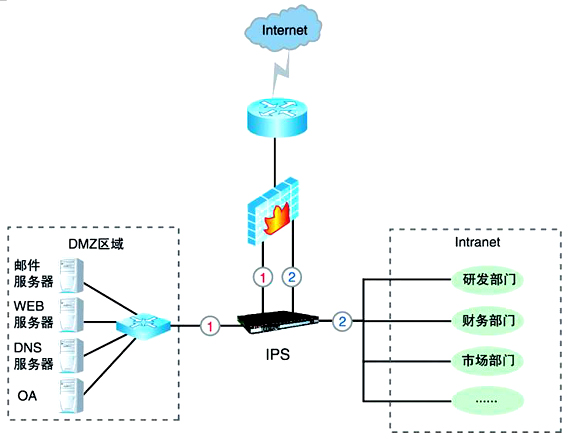

Ubicación de implementación de IPS

Se despliega en serie a la salida de la red con importantes sistemas de negocio o seguridad de red interna y alta confidencialidad.

Gestión unificada de amenazas UTM

UTM propuesto por IDC se refiere a un dispositivo de propósito especial compuesto por hardware, software y tecnología de red. Proporciona principalmente una o más funciones de seguridad e integra múltiples funciones de seguridad en un dispositivo de hardware para formar una plataforma de gestión estándar unificada. Debido a los requisitos de rendimiento sobresalientes, el costo es generalmente relativamente alto y actualmente solo las grandes empresas lo utilizarán.

Las ventajas de UTM incluyen principalmente lo siguiente

: 1. Reducción de costos provocada por la integración (¡multitarea!)

2. Reducción de la intensidad del trabajo de seguridad de la información (reducción de la carga sobre los administradores)

3. Reducción de la complejidad técnica

UTM no puede resolver todos los problemas de seguridad de una vez por todas, en resumen tiene las siguientes desventajas

1. Desventajas de la defensa de la puerta de enlace La defensa de la puerta de enlace es muy eficaz para prevenir amenazas externas, pero no puede desempeñar un papel en el enfrentamiento de amenazas internas. Hay una gran cantidad de datos que muestran que la mayoría de las amenazas que causan la pérdida de activos de información organizacional provienen del interior de la organización, por lo que los equipos UTM que se enfocan en la defensa de la puerta de enlace aún no son una panacea para resolver problemas de seguridad.

2. Riesgos de sobreintegración

3. Desempeño y estabilidad

Muro antivirus (puerta de enlace antivirus)

El muro antivirus también es un tipo de dispositivo de red, que se refleja principalmente en las funciones de eliminación de virus, filtrado de palabras clave y bloqueo de correo no deseado.Al mismo tiempo, algunos dispositivos también tienen ciertas funciones de cortafuegos (dividiendo Vlan)

principio de funcionamiento

Monitoreo de datos de puerta de enlace antivirus entrantes y salientes: basado principalmente en tecnología de coincidencia de código de función; escaneo y eliminación de datos de virus monitoreados: adopción del método de restauración de paquetes de datos a archivos para procesamiento de virus.

1. Método basado en servidor proxy

2. Método basado en restauración de protocolo de firewall

3. Método basado en servidor de correo

Diferencia del cortafuegos

1. Puerta de enlace antivirus : concéntrese en el filtrado de virus, bloquee la transmisión de virus, la capa de protocolo de trabajo es la capa ISO 2-7, analice el contenido de datos de transmisión en el paquete de datos, use tecnología de análisis de virus para procesar el cuerpo del virus, con función de control de acceso de firewall módulo

2. Cortafuegos : concéntrese en el control de acceso, controle el acceso ilegal autorizado, la capa del protocolo de trabajo es la capa ISO 2-4, analice la IP de origen y la IP de destino en los paquetes de datos, compare las reglas para controlar la dirección de acceso, no tiene función de filtrado de virus

Diferencias con el software antivirus

1. Puerta de enlace antivirus : filtre virus según la capa de red, bloquee la transmisión de la red del cuerpo del virus, la puerta de enlace bloquea la transmisión de virus, defiende activamente contra los virus fuera de la red, el dispositivo de puerta de enlace configura la estrategia de filtrado de virus, que es conveniente y protege la garganta, filtra datos que entran y salen de la puerta de enlace; Vinculación con software antivirus para establecer un sistema antivirus de varios niveles.

2. Software antivirus : eliminación de virus basada en el sistema operativo; eliminación de virus que ingresan al sistema operativo; el abuso de virus de la tecnología central del sistema genera dificultades en la eliminación de virus, investigación sobre tecnología de defensa activa; la tecnología de defensa activa es altamente profesional y difícil de popularizar, gestión e instalación de terminales de software antivirus, la Internetización del desarrollo de virus requiere la cooperación de la tecnología antivirus de nivel de puerta de enlace.

Método de implementación del muro antivirus

1. Modo transparente : conectado en serie a la salida de la red, fácil de implementar

2. Omitir el modo proxy : fuerce el tráfico del cliente para pasar a través de la puerta de enlace antivirus.La puerta de enlace antivirus solo necesita procesar el protocolo para ser detectado y no procesa el reenvío de otros protocolos, lo que puede mejorar el rendimiento del dispositivo. .

3. Modo de derivación : la topología implementada en el modo de proxy de derivación es la misma, pero la diferencia es que el modo de derivación solo se puede usar para la detección y los virus detectados no se pueden limpiar.

WAF (cortafuegos de aplicaciones web)

El firewall de aplicaciones web es un dispositivo que protege las aplicaciones web mediante la implementación de una serie de políticas de seguridad HTTP/HTTPS .

Principio de funcionamiento de WAF

WAF funciona en la capa de aplicación, por lo que tiene ventajas técnicas inherentes para la protección de aplicaciones web. Basándose en un profundo conocimiento de la lógica y el negocio de las aplicaciones web, WAF detecta y verifica el contenido de varias solicitudes de los clientes de aplicaciones web para garantizar su seguridad y legitimidad, y bloquea las solicitudes ilegales en tiempo real, protegiendo así todo tipo de sitios web. protegido.

Funciones principales de WAF

1. Dispositivo de auditoría : se usa para interceptar todos los datos HTTP o solo las sesiones que cumplen con ciertas reglas

2. Dispositivo de control de acceso : se usa para controlar el acceso a las aplicaciones web, incluido el modo de seguridad activa y el modo de seguridad pasiva.

3. Herramientas de diseño de arquitectura/red : cuando se ejecutan en modo proxy inverso, se utilizan para distribuir funciones, control centralizado, infraestructura virtual, etc.

4. Herramienta de fortalecimiento de aplicaciones WEB : estas funciones mejoran la seguridad de la aplicación web protegida. No solo puede proteger la debilidad inherente de la aplicación WEB, sino también proteger los riesgos de seguridad causados por errores de programación de la aplicación WEB. Incluye principalmente anti-ataque, anti-vulnerabilidad, anti-dark link, anti-reptil, anti-caballo, anti-DDos, etc.

Ubicación de implementación de WAF

Similar al método de implementación de los dispositivos IPS, se puede implementar en serie en la salida de la red de dispositivos clave, como servidores web.

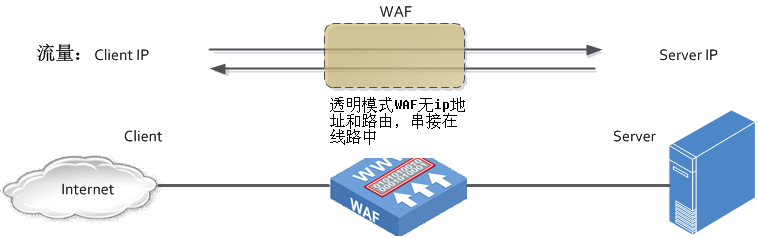

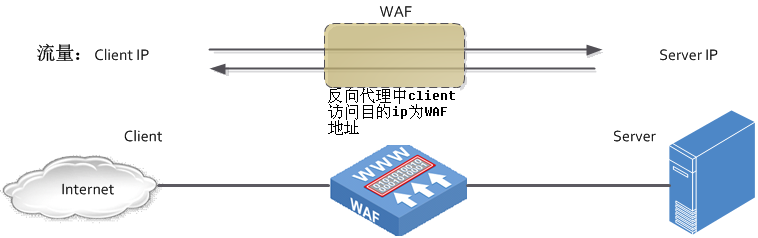

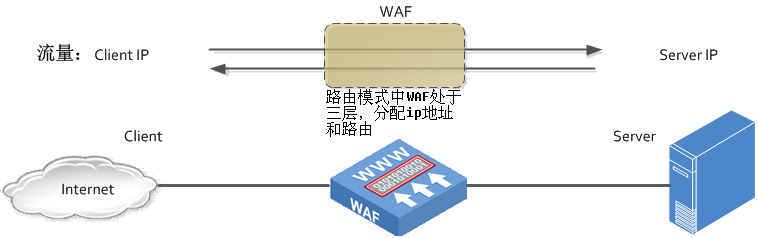

Modo de proxy transparente, modo de proxy inverso, modo de proxy de enrutamiento y modo de duplicación de puertos. Los primeros tres modos también se conocen colectivamente como el modo en línea, que generalmente requiere la implementación en serie de WAF en el front-end del servidor WEB para detectar y bloquear el tráfico anormal. El modo de duplicación de puertos también se denomina modo fuera de línea, y la implementación es relativamente simple. Solo necesita conectar el desvío WAF al conmutador aguas arriba del servidor WEB para detectar solo tráfico anormal.

Modo de proxy transparente (también llamado modo de proxy puente) El principio de funcionamiento del modo de proxy transparente es que cuando el cliente WEB tiene una solicitud de conexión al servidor, WAF intercepta y supervisa la solicitud de conexión TCP. WAF envía secretamente la sesión entre el cliente WEB y el servidor, divide la sesión en dos segmentos y reenvía la sesión según el modo puente. Desde la perspectiva del cliente WEB, el cliente WEB sigue accediendo directamente al servidor y no puede percibir la existencia del WAF; desde la perspectiva del principio de reenvío WAF, es lo mismo que el reenvío de puente transparente, por lo que se denomina transparente modo proxy, también conocido como modelo de puente transparente. Este modo de implementación requiere cambios mínimos en la red y permite la implementación sin configuración. Además, la función de omisión de hardware de WAF no puede afectar el tráfico de red original cuando el dispositivo falla o pierde energía, pero la función de WAF sí falla. La desventaja es que todo el tráfico de red (HTTP y no HTTP) pasa a través de WAF, que tiene ciertos requisitos sobre el rendimiento de procesamiento de WAF, y la función de equilibrio de carga del servidor no se puede realizar utilizando este modo de trabajo.

Modo proxy inverso El modo proxy inverso hace referencia a la asignación de la dirección del servidor real al servidor proxy inverso. En este momento, el servidor proxy aparece externamente como un servidor real. Dado que el cliente accede al WAF, no es necesario usar un procesamiento especial para secuestrar la sesión entre el cliente y el servidor y luego actuar como un proxy transparente en WAF como otros modos (como el modo proxy transparente y de enrutamiento). Cuando el servidor proxy recibe el mensaje de solicitud HTTP, reenvía la solicitud a su servidor real correspondiente. Después de que el servidor de fondo recibe la solicitud, primero envía la respuesta al dispositivo WAF y el dispositivo WAF envía la respuesta al cliente. Este proceso es similar al principio de funcionamiento del proxy transparente descrito anteriormente. La única diferencia es que la dirección de destino de la solicitud enviada por el cliente proxy transparente es directamente el servidor de fondo, por lo que el método de funcionamiento del proxy transparente no necesita configure la relación de asignación de IP en el WAF. Este modo de implementación requiere cambios en la red, y la configuración es relativamente complicada.Además de configurar la dirección y el enrutamiento del propio dispositivo WAF, también es necesario configurar la relación de mapeo entre la dirección del servidor WEB real de fondo y el dirección virtual en el WAF. Además, si la dirección del servidor original es la dirección global (sin conversión NAT), generalmente es necesario cambiar la dirección IP del servidor original y cambiar la dirección de resolución DNS del servidor original. La ventaja de usar este modo es que se puede lograr el equilibrio de carga en el WAF al mismo tiempo.

Modo proxy de enrutamiento La única diferencia entre el modo proxy de enrutamiento y el proxy transparente de puente es que el proxy funciona en el modo de reenvío de enrutamiento en lugar del modo puente, y otros principios de funcionamiento son los mismos. Dado que funciona en modo de enrutamiento (puerta de enlace), es necesario configurar la dirección IP y el enrutamiento para la interfaz de reenvío de WAF. Este modo de implementación requiere cambios simples en la red, y es necesario configurar las direcciones IP del puerto de red interno y el puerto de red externo del dispositivo y las rutas correspondientes. Cuando se trabaja en el modo proxy de enrutamiento, se puede usar directamente como la puerta de enlace del servidor WEB, pero hay un problema de punto único de falla y también es responsable de reenviar todo el tráfico. Este modo de trabajo tampoco es compatible con la función de equilibrio de carga del servidor.

Modo de duplicación de puertos Cuando se trabaja en modo de duplicación de puertos, WAF solo monitorea y alerta el tráfico HTTP, y no lo intercepta ni lo bloquea. Este modo necesita usar la función de duplicación de puertos del conmutador, es decir, duplicar una copia del tráfico HTTP en el puerto del conmutador al WAF. Para WAF, el tráfico solo entra y sale. Este modo de implementación no requiere ningún cambio en la red, solo analiza el tráfico y registra las alarmas, y no intercepta ni bloquea el tráfico malicioso.Es adecuado para recopilar y comprender el tráfico del servidor al implementar WAF.La información de acceso y atacada proporciona una configuración optimizada. referencia para la implementación en línea posterior. Este modo de implementación no tendrá ningún impacto en la red original.