Beijing Information Science and Technology University 2017 ~ 2018

preguntas del examen "Seguridad de la información" del primer semestre (volumen A3)

Escuela donde se encuentra el curso: Escuela de Informática Clases profesionales aplicables: - Formulario de examen: libro cerrado

1. Preguntas de opción múltiple (la puntuación total de esta pregunta es de 20 puntos, incluidas 10 preguntas pequeñas, cada una con 2 puntos)

-

Wanncry ransomware ataca a las víctimas mediante el cifrado de archivos de usuario, lo que destruye la información del archivo ( C )

A. Confidencialidad B. Integridad C. Disponibilidad D. No repudio

Confidencialidad: Los datos no son accedidos por personas no autorizadas.

Integridad: El estado en el que los datos no han sido destruidos, manipulados o dañados durante el almacenamiento o la transmisión.

Controlabilidad: los datos pueden ser accedidos y gestionados por personal autorizado.

Disponibilidad: El estado en el que los datos o sistemas están disponibles cuando se necesitan.

No repudio: Se refiere al hecho de que se puede probar la autenticidad y el origen de los datos.

-

¿Cuál de los siguientes métodos no es una operación disruptiva sobre la información correspondiente ( D )

A. Sustitución acordada del libro de cifrado B. Reorganización de la secuencia de datos C. Cifrado único del libro de cifrado D. S-box en DES

-

Bajo el supuesto del principio de Kerckhoff, el objetivo del criptoanálisis es ( D )

A. Descifrar la estructura del sistema de contraseñas B. Descifrar el algoritmo de cifrado C. Descifrar el algoritmo de descifrado D. Encontrar la clave utilizada

-

¿Cuál de las siguientes es la expresión correcta para un sistema criptográfico seguro ( C )

A. No hay forma de descifrar el algoritmo de cifrado B. No hay forma de descifrar el algoritmo de descifrado

C. No hay ningún atajo para obtener la clave que no sea el agotamiento D. No hay forma de descifrar el texto cifrado

PPT Lecture 2, página 42, tenga en cuenta que lo que se describe aquí es "sistema de contraseña segura"

-

¿Cuál de los siguientes sistemas criptográficos no pertenece a la tecnología de cifrado en bloque ( A )

A.A5/1 B.DES C.AES D.RSA

A5/1 y RC4 son sistemas de cifrado de flujo comunes, consulte la página 46 en el Capítulo 2 PPT

-

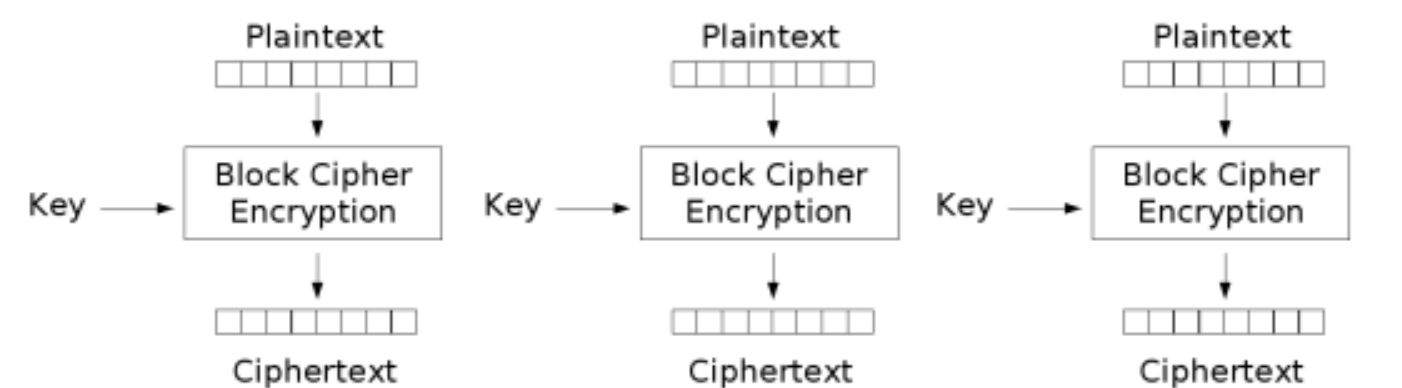

¿Cuál de los siguientes es el modo de libro de códigos electrónico ECB( A ) del cifrado de bloque

A. C yo = E( P yo ,K ) B. C yo = E( P yo XOR P yo -1,K)

C. C i = E( Pi XOR Ci-1,K ) D. C i = P i XOR E( P i -1,K)

ECB es el modo de encriptación más simple. El mensaje encriptado se divide en varios bloques de acuerdo con el tamaño del bloque del cifrado de bloque, y cada bloque se encripta de forma independiente.

-

Cuando el sistema de cifrado AES elige una clave de 128 bits, el número de claves opcionales ( D )

A.64 B. 128 C. 2 64 D. 2 128

-

Si Bob envía un correo electrónico a Alice y solo quiere que Alice lo lea, entonces Bob debe elegir qué clave cifrar el correo electrónico ( A )

A. Clave pública de Alice B. Clave privada de Alice C. Clave pública de Bob D. Clave privada de Bob

-

El algoritmo RSA requiere una gran cantidad de operaciones de módulo exponencial, y el método de cuadrados repetidos puede acelerar la eficiencia del cálculo Para calcular 11 20 se requieren al menos ( C ) diferentes operaciones de módulo de multiplicación de cuadrados.

A.10 B.9 C.5 D.4

-

¿Cuál de los siguientes no se puede utilizar como medio de autenticación de identidad ( D )

A. Contraseña B. Datos biométricos C. Tarjeta de identificación inteligente D. Algoritmo criptográfico

2. Preguntas de verdadero o falso (La puntuación total de esta pregunta es de 10 puntos, incluidas 5 preguntas pequeñas, cada una con 2 puntos. Nota: correcta "√", incorrecta "×")

-

(X) Los algoritmos de cifrado de información solo aparecieron después de la llegada de las computadoras.

La criptografía clásica vino antes que las computadoras

-

(X) El uso de sistemas criptográficos sólo puede lograr la protección de la confidencialidad de la información.

El uso de sistemas criptográficos puede garantizar la confidencialidad, integridad, disponibilidad, controlabilidad y no repudio de la información.

-

(X) Las operaciones en texto plano en todos los criptosistemas deben ser reversibles, de lo contrario no se puede garantizar el descifrado.

La descripción correcta es: el algoritmo que actúa sobre el texto en claro en todos los criptosistemas debe ser reversible, de lo contrario no se puede garantizar el descifrado.

-

(X) Siempre que conozca la clave de la otra parte, puede descifrar todos los mensajes cifrados con la clave enviada por la otra parte.

No es cierto en sistemas de clave pública (cifrado asimétrico)

-

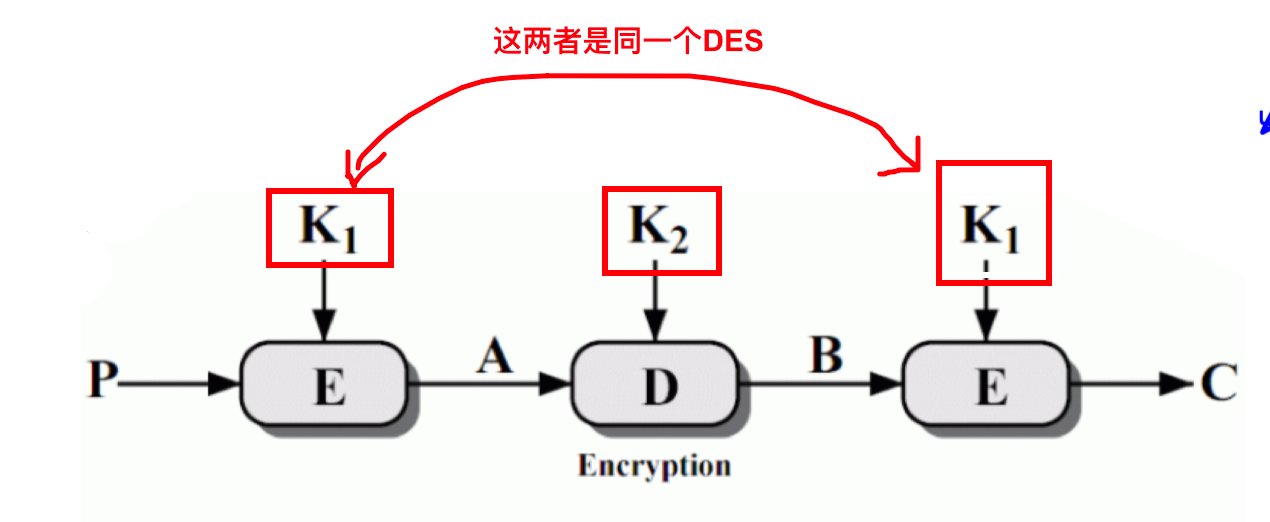

(X) La longitud de clave efectiva de DES es de 56 bits y la longitud de clave de 3DES es de 168 bits.

1DES = 56 bits, 3DES = 112 bits. Cada DES tiene una clave de 56 bits Aunque 3DES parece tener 3 DES, en realidad hay dos DES que son iguales, por lo que la longitud de la clave debe ser 2 * 56 = = 112 bits.

3. Preguntas de respuesta corta (la puntuación total de esta pregunta es de 30 puntos, incluidas 4 preguntas pequeñas en total, 7 puntos por cada pregunta pequeña de 1, 4, 8 puntos por cada pregunta pequeña de 2, 3)

-

El sistema de cifrado de flujo es una promoción de la tecnología de libro de códigos, pero la seguridad comprobable del sistema criptográfico se sacrifica por la manejabilidad de la clave.

Describa brevemente su comprensión de la declaración anterior, explique el principio de implementación de los cifrados de flujo y enumere los sistemas de cifrado de flujo que conoce.Un cifrado de flujo es un criptosistema simétrico basado en un bloc de notas de un solo uso, pero la seguridad total del bloc de notas de un solo uso se sacrifica por la comodidad de la gestión de claves.

El principio de funcionamiento de un cifrado de flujo es generar primero un flujo de clave y luego realizar alguna operación (generalmente una operación XOR) en este flujo de clave y texto sin formato para generar texto cifrado. El one-time pad requiere el uso de una clave completamente aleatoria con la misma longitud que el texto sin formato, y esta clave solo se puede usar una vez. En teoría, el one-time pad es completamente seguro, pero en la práctica, es difícil de usar. generar, distribuir y administrar esta clave Es muy difícil hacer crecer una clave larga y completamente aleatoria, por lo que hay casos en los que la misma clave se usa repetidamente. Si se reutiliza alguna parte del flujo de claves, es posible que un atacante encuentre la relación entre el flujo de claves y el texto sin formato, descifrando así el cifrado.

Ejemplos de cifrados de flujo que conozco incluyen A5/1 y RC4

- A5/1 es un algoritmo de cifrado de flujo que alguna vez se usó ampliamente en GSM (Sistema global para comunicaciones móviles) para proteger la privacidad de las llamadas telefónicas y los mensajes de texto. Debido a algunas debilidades en su diseño, ahora está abandonado.

- RC4 puede generar una clave de cualquier longitud y realizar una operación XOR en el flujo de claves generado y el texto sin formato para obtener el texto cifrado. Sin embargo, debido al descubrimiento de una variedad de métodos de ataque efectivos, ya no se recomienda usar RC4 para el cifrado.

-

Describa brevemente el algoritmo de concordancia de clave Diffie-Hellman basado en logaritmos discretos y explique su principio de funcionamiento. Trate de explicar si existen otros acuerdos clave o mecanismos de distribución y proporcione un breve diseño.

Respuesta: El algoritmo de intercambio de claves Diffie-Hellman es un método criptográfico basado en el problema del logaritmo discreto, que permite que dos o más participantes creen conjuntamente una clave secreta compartida en un entorno de red inseguro, y no es necesario compartir información secreta de antemano. Funciona así:

- Las dos partes primero negocian un gran número primo público p y ag (g es la raíz original de p).

- Alice elige aleatoriamente un número privado a, luego calcula A = g^a mod p, y luego envía A a Bob.

- Bob elige aleatoriamente un número privado b, luego calcula B = g^b mod p y luego envía B a Alice.

- Alice calcula K = B^a mod p.

- Bob calcula K = A^b mod p.

- En este punto, Alice y Bob tienen la clave secreta compartida K, que se puede usar para cifrar y descifrar la información de comunicación.

Además del algoritmo de intercambio de claves de Diffie Hellman, existen otros acuerdos de claves o mecanismos de distribución, tales como:

- Intercambio de claves RSA : una parte genera una clave simétrica aleatoria, la cifra con la clave pública de la otra parte y la envía a la otra parte. El destinatario usa su propia clave privada para descifrar y obtener una clave simétrica, y luego ambas partes tienen una clave simétrica compartida.

- Protocolo Kerberos : Kerberos utiliza un tercero de confianza (KDC) para distribuir claves de sesión. Al comienzo del protocolo, el usuario envía una solicitud al KDC, y el KDC genera una clave de sesión, la cifra con la contraseña del usuario y devuelve la clave de sesión cifrada al usuario. El usuario descifra la clave de sesión con su propia contraseña y luego usa la clave de sesión para comunicarse con el servidor.

-

Utilice el esquema de cifrado de bloques para cifrar los datos de la siguiente manera. Escriba el proceso de descifrado correspondiente y explique su seguridad:

C0 = IV XOR E(P0, K)C1 = (IV+1) XOR E(P1, K)C2 = (IV+2) XOR E(P2, K)…

Cn= (IV+n)XOR E(Pn, K)Respuesta: Por el significado de la pregunta, P significa Plaintext (texto sin formato). El esquema de cifrado de bloque dado es un modo de cifrado de bloque con un contador, cada bloque de texto sin formato se cifra con un contador obtenido al incrementar un valor inicial (IV), y luego se somete a XOR con el bloque de texto sin formato original, por ejemplo, donde E representa el uso del cifrado

Cn= (IV+n)XOR E(Pn, K). función de la clave K, IV es el vector de inicialización, Pn es el n-ésimo bloque de texto plano y Cn es el n-ésimo bloque de texto cifrado.El proceso de descifrado correspondiente es el siguiente:

P0 = IV XOR D(C0, K)P1 = (IV+1) XOR D(C1, K)P2 = (IV+2) XOR D(C2, K)…

Pn = (IV+n) XOR D(Cn, K)donde D representa la función de descifrado utilizando la clave K. Un riesgo potencial con este modo de cifrado de bloque es que si la combinación de IV y clave se reutiliza entre diferentes mensajes, entonces un atacante puede realizar algún tipo de análisis para recuperar el texto sin formato.

-

La tecnología de código de verificación es un medio eficaz que se utiliza para distinguir al operador de una máquina, y se puede utilizar para evitar que los usuarios malintencionados utilicen programas para descifrar automáticamente los valores de nombre de usuario y contraseña. Enumere los formularios de código de verificación que ha visto y explique brevemente el principio de realización y los requisitos básicos de la tecnología del código de verificación.

Respuesta: Los formularios de código de verificación que he visto incluyen principalmente lo siguiente:

- Captcha de texto : este es el tipo más común de captcha y generalmente muestra una cadena de caracteres distorsionados, coloreados y de tamaño que el usuario debe ingresar manualmente.

- Image Captcha : los usuarios deben seleccionar una imagen específica del tema de una serie de imágenes, como seleccionar todas las imágenes de semáforos o peatones.

- Captcha aritmético : los usuarios deben resolver un problema aritmético simple como "3 + 5 =?".

- Swipe Captcha : los usuarios deben deslizar un control deslizante para que se alinee con una parte determinada de la imagen de fondo.

El principio de realización del código de verificación se basa principalmente en las limitaciones de los algoritmos de aprendizaje automático en el reconocimiento de imágenes, el reconocimiento de patrones y la comprensión semántica. Estos captchas están diseñados para ser lo suficientemente complejos como para que las máquinas o los programas automatizados no los respondan correctamente, pero son relativamente fáciles para los usuarios humanos.

Los requisitos básicos para el diseño del código de verificación incluyen principalmente:

- Legibilidad : Debería ser relativamente fácil para un usuario humano reconocer el contenido del captcha.

- Seguridad : los captchas deben diseñarse para que sean lo suficientemente complejos como para evitar el reconocimiento por parte de máquinas o programas automatizados.

- Accesibilidad : proporcione opciones de accesibilidad, como captchas de audio, para usuarios con discapacidades visuales o daltónicos.

- Impredecible : el código de verificación generado cada vez debe ser aleatorio y no se puede predecir.

4. Preguntas de análisis (la puntuación total de esta pregunta es de 20 puntos, incluidas 2 preguntas pequeñas, cada una con 10 puntos)

-

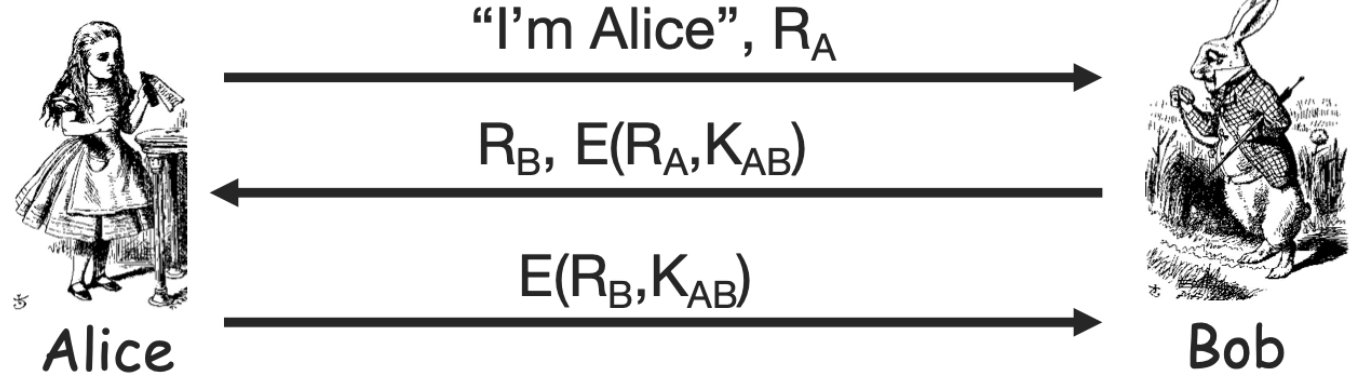

Desafío-respuesta es un marco de autenticación común en los sistemas de información para el siguiente protocolo de autenticación mutua basado en la clave simétrica K, donde RA y RB son números aleatorios seleccionados por A y B respectivamente . Indique las etapas de Desafío y Respuesta de la autenticación mutua entre A y B, explique el papel de RA y RB, y el criptosistema simétrico en el proceso de autenticación mutua.

A: Descripción de las etapas de Desafío y Respuesta:

(1)Alicia -> Bob,Desafío

(2)Bob -> Alice,Respuesta + Desafío

(3)Alicia -> Bob,Respuesta

RA y RB desempeñan un papel en la prevención de ataques de repetición en este proceso; el sistema criptográfico simétrico proporciona una forma segura de garantizar que solo los usuarios con la clave correcta puedan responder con éxito al desafío, logrando así la autenticación

(PPT Clase 3, página 63)

-

El protocolo SSH puede establecer un canal seguro entre las dos partes en comunicación. Basado en este canal, se pueden ejecutar varios comandos de forma segura. Su núcleo es usar criptografía para establecer un canal de comunicación seguro entre las dos partes. Según su comprensión, analice los pasos principales para lograr los objetivos anteriores y explique los medios técnicos que se pueden utilizar en cada paso.

Respuesta: El protocolo SSH es un protocolo que proporciona capacidades de comunicación segura en una red insegura. Los siguientes son los pasos principales del protocolo SSH para establecer un canal de comunicación seguro:

- Negociación de versión : una sesión SSH comienza con una negociación de versión entre el cliente y el servidor. El cliente y el servidor intercambian números de versión y deciden qué versión del protocolo SSH utilizar.

- Intercambio de claves : después de la negociación de la versión, el cliente y el servidor pasarán por el proceso de intercambio de claves. El propósito de este proceso es establecer una clave de sesión secreta, temporal y compartida para la sesión, y los algoritmos de uso común incluyen el intercambio de claves Diffie-Hellman.

- Autenticación del servidor : el cliente verificará la identidad del servidor utilizando la clave pública del servidor. Si se conecta por primera vez, se le pedirá al usuario que acepte la clave pública del servidor. Si se acepta, esta clave pública se almacenará localmente para una posterior verificación de la conexión; si la clave pública ya está almacenada, se utilizará para verificar la identidad del servidor.

- Cifrado de sesión : después de que se haya establecido la clave de sesión compartida y se haya verificado la identidad del servidor, todas las comunicaciones posteriores se cifrarán. SSH admite algoritmos de cifrado simétrico como AES.

- Autenticación de usuario : una vez establecido el canal seguro, el cliente debe realizar la autenticación de usuario para acceder a los recursos del servidor. Los métodos comunes de autenticación de usuario incluyen la autenticación basada en contraseña.

- Establecimiento de sesión : después de que la autenticación del usuario sea exitosa, se establece la sesión SSH y el cliente puede ejecutar varios comandos en el canal seguro.

A través de los pasos anteriores, el protocolo SSH se da cuenta de la capacidad de comunicarse de forma segura en una red insegura. En cada paso, se utiliza tecnología criptográfica para garantizar la seguridad de la comunicación.

5. Preguntas de aplicación integrales (la puntuación total de esta pregunta es de 20 puntos, incluida 1 pregunta pequeña, 20 puntos por cada pregunta pequeña)

-

Si usted es el administrador del servicio de seguridad de la información de la red del campus, es responsable de garantizar la seguridad de los maestros y estudiantes en la escuela, y la seguridad de los sistemas de servicio de información del campus (como el sistema de correo, el sistema de asuntos educativos, el sistema de inscripción, uno (sistema de tarjeta y sistemas comerciales confiados por varias unidades) Operación normal, etc., para satisfacer las necesidades de planificación de seguridad de la información del nuevo campus, diseñe un plan correspondiente para los siguientes problemas en función del conocimiento de seguridad de la información que ha aprendido

(1) Para todos los sistemas comerciales, desde la perspectiva del control de acceso y la seguridad de las comunicaciones, brindar sugerencias sobre el diseño de mecanismos de seguridad e instar a las actualizaciones de seguridad del sistema, centrándose en qué sistema de encriptación debe seleccionarse para el negocio, qué métodos de control de acceso deben ser usado, y explique las razones; (6 puntos para esta pregunta)

(2) El centro de datos de la red del nuevo campus planea planificar una solución de inicio de sesión único para mejorar la experiencia del usuario y la seguridad del sistema. Para tratar con la recuperación de la contraseña del usuario, se planea establecer una base de datos para almacenar los datos de autenticación del usuario. Elija los métodos de seguridad de la información correspondientes para garantizar que la base de datos esté en uso En caso de compromiso, el atacante no puede obtener fácilmente la información privada del usuario y explique el motivo; (7 puntos para esta pregunta)

(3) El departamento de infraestructura del nuevo campus debe diseñar y desarrollar un sistema de licitación en línea para completar la licitación del proyecto. Es necesario asegurarse de que el precio de oferta de cada unidad de licitación no se filtre por adelantado y evitar que el licitante negar el precio de la oferta después de la apertura de ofertas. Diseñe un mecanismo correspondiente para lograr los objetivos anteriores y explique por qué. (7 puntos para esta pregunta)

Respuesta: (1) Desde la perspectiva del control de acceso y la confidencialidad de las comunicaciones, las siguientes son algunas sugerencias para el diseño de mecanismos de seguridad:

- Control de acceso : primero, el control de acceso basado en roles se puede usar para administrar los permisos del sistema. En RBAC, a los usuarios se les asignan uno o más roles, y cada rol tiene un conjunto de permisos asociados. Esto hace que la gestión de permisos sea más centralizada, fácil de controlar y comprender. Además, el control de acceso obligatorio también es una opción eficaz, especialmente en sistemas que requieren un alto nivel de seguridad, como los sistemas de administración educativa o los sistemas de tarjeta única.

- Confidencialidad de la comunicación : se puede considerar que el protocolo SSL/TLS encripta la comunicación de la red para garantizar la confidencialidad de los datos durante la transmisión. Este protocolo agrega una capa de seguridad sobre HTTP, llamada HTTPS, que ha sido ampliamente utilizada en varios servicios de red. Para sistemas con altos requisitos de seguridad, puede considerar el uso de algoritmos de cifrado más seguros, como AES o RSA.

(2) Para el problema de la recuperación de la contraseña del usuario y el almacenamiento de datos de autenticación, podemos usar la operación hash para evitar riesgos, es decir, las contraseñas de los usuarios no deben almacenarse en la base de datos en texto sin formato y deben cifrarse mediante una función hash cifrada ( como SHA-256) Las contraseñas se cifran y almacenan. Cuando el usuario inicie sesión, realice el mismo procesamiento de hash en la contraseña de entrada y luego compare los valores de hash, de modo que incluso si la base de datos se ve comprometida, el atacante no puede obtener directamente la contraseña del usuario.

(3) Para el sistema de licitación en línea, podemos:

- Documentos de licitación encriptados : los documentos de licitación presentados por los licitadores deben enviarse de manera encriptada, y el contenido de los documentos de licitación no se descifrará antes de la apertura de ofertas, lo que puede evitar que el contenido de los documentos de licitación se filtre por adelantado.

- Usar firma digital : Los licitadores pueden firmar digitalmente el contenido de los documentos de licitación. Una vez que se abre la oferta, la clave pública de la unidad se puede usar para verificar la firma y confirmar que el contenido de la oferta no ha sido manipulado, y la unidad de oferta no puede negar el contenido de la oferta presentada.