Los programas maliciosos se refieren a entidades de programas con intenciones de ataque en el mundo digital, que generalmente se pueden dividir en cargas útiles de ataque, caballos de Troya, gusanos y virus infecciosos.

1. Carga útil de ataque

La carga útil del ataque se refiere al portador de armas utilizado por el atacante para iniciar un ataque inicial y establecer una conexión de red. Según la función, se puede dividir en tipo de ataque de entrega, tipo de control de conexión y tipo de ataque independiente.

-

Los ataques de entrega incluyen cargas útiles de ataques remotos, correos electrónicos de phishing y documentos maliciosos.

-

Los tipos de control de conexión incluyen WebShell, Rebound Shell, Backdoor Trojan Horse (BackDoor), etc.

-

Los tipos de ataques independientes incluyen shells estándar como SSH, RDP y Telnet.

-

El objetivo de las cargas útiles de ataques remotos es implementar ataques de intrusión remota en la red y obtener la autoridad para ejecutar comandos en el sistema. De esta manera se explota la conocida vulnerabilidad "Eternal Blue". Estas cargas suelen ser de tamaño pequeño y, por lo general, solo realizan una pequeña cantidad de operaciones, como la descarga, después de obtener los permisos del sistema. Si no es necesario utilizarlas como trampolín para ampliar aún más los resultados, dichas cargas generalmente se presentan en la memoria.

-

Los correos electrónicos de phishing son otra carga útil de ataque de entrega común. El método más común es publicar un archivo adjunto. Si se le induce a abrir el documento o programa en el archivo adjunto, es posible que se le coloque un caballo de Troya de puerta trasera. Un método más oculto combinará las vulnerabilidades del navegador para llevar a cabo ataques. El correo electrónico contiene una URL o una imagen con un enlace. Si su navegador tiene una vulnerabilidad, puede verse comprometido después de hacer clic en el enlace. Los correos electrónicos de phishing más avanzados utilizarán "armas nucleares", como el software de buzón 0DAY o el puntero del sistema 0DAY para llevar a cabo ataques. Siempre que abra el correo electrónico, puede verse comprometido sin realizar ninguna operación.

-

Los documentos maliciosos suelen ir acompañados de ataques de phishing. Además del phishing por correo electrónico, los atacantes tienden gradualmente a utilizar herramientas de chat para hacerse pasar por socios, reclutar recursos humanos y otras funciones para llevar a cabo ataques de phishing. Los documentos que se le envían contienen códigos de explotación.

-

WebShell es la carga útil de control de conexión más común. Una vez completado el ataque, si el objetivo es un servidor de aplicaciones web, el atacante colocará un script PHP o JSP que implementa comando y control en un directorio adecuado, y la operación de control y robo de información se puede implementar mediante acceso URL.

-

Rebound Shell significa que el host comprometido se conecta activamente al servidor del atacante para implementar la carga del script acusado. Generalmente está escrito en scripts como Bash, Telnet, Python y PHP, y completa la residencia del sistema para implementar ataques persistentes.

-

El caballo de Troya de puerta trasera se refiere al canal de puerta trasera implantado por el atacante una vez completada la intrusión. Se utiliza para el control remoto y la ejecución de comandos. Tiene funciones muy poderosas y puede interceptar pantallas, robar datos y destruir sistemas. ) arma clave .

-

Standard Shell se refiere a los ataques realizados mediante el uso de servicios remotos proporcionados por software como SSH, Telnet, RDP y asistencia remota de Gray Pigeon, como ataques de contraseñas débiles. Una vez que la intrusión tiene éxito, los servicios remotos proporcionados por el sistema pueden ser Se utiliza para implementar operaciones de control y comando.

2. caballo de Troya

Los troyanos son el tipo más numeroso de programas maliciosos. Los troyanos comunes incluyen troyanos de puerta trasera, troyanos de banca en línea, troyanos de robo de cuentas, troyanos de páginas de inicio, troyanos publicitarios, troyanos de extorsión y troyanos de minería.

-

Caballo de Troya de puerta trasera: Se refiere al canal de puerta trasera implantado por el atacante después de la intrusión, que se utiliza para el control remoto y la ejecución de comandos, es muy poderoso y puede interceptar pantallas, robar datos, destruir sistemas, etc. (ataque) arma clave .

-

Troyanos de banca por Internet: los troyanos de banca por Internet utilizan principalmente dos métodos: uno es robar directamente números de cuenta y contraseñas, y el otro es alterar el número de cuenta y la cantidad de dinero recibido durante el proceso de pago. Con el fortalecimiento de medidas de protección como escudos USB bancarios, controles de seguridad y autenticación multifactor, los troyanos bancarios en línea son raros en China.

-

Troyanos para piratear cuentas: el desarrollo de Internet ha permitido que todo el mundo pueda tener muchas cuentas. A los ojos de la industria negra, estas cuentas son de gran valor, especialmente las cuentas de chat y las cuentas de juegos en línea. Los métodos comunes de piratería de cuentas incluyen el registro de teclas, la lectura de memoria y la imitación de interfaces.

-

Caballo de Troya de la página de inicio: la página de inicio de navegación del navegador es un importante punto de entrada de tráfico y una importante fuente de ingresos para muchas empresas de Internet. Impulsados por las ganancias, los caballos de Troya que bloquean las páginas de inicio han sido populares hasta el día de hoy.

-

Caballo de Troya publicitario: la publicidad maliciosa de bombas es otro modo de monetización convencional del caballo de Troya. Además de los caballos de Troya, también hay muchos anuncios de software ilegal, especialmente festivales de compras como 618 y Double 11, que han provocado un gran acoso en los escritorios de los internautas. Algunos caballos de Troya también jugarán algunos trucos: en lugar de abrir la ventana, mostrarán anuncios en segundo plano, para engañar las tarifas de publicidad del anunciante.

-

Troyanos ransomware: Los primeros troyanos ransomware bloqueaban el sistema y pedían un rescate. Ahora cifran principalmente archivos en las computadoras (incluidos los servidores) y proporcionan descifrado después de pagar el rescate. En los últimos años, las monedas digitales se han desarrollado rápidamente. El anonimato de la moneda digital dificulta el seguimiento de las transacciones, lo que fomenta objetivamente el desarrollo de la producción negra y el ciberdelito. En la actualidad, casi todos los troyanos ransomware utilizan moneda digital para pagar el rescate.

-

Troyanos de minería: los troyanos de minería no destruirán archivos, pero utilizarán silenciosamente la potencia informática de la CPU y la tarjeta gráfica en segundo plano para extraer moneda digital valiosa para el autor del troyano, y lo único que el host puede sentir es que la computadora está funcionando. más lento.

3. Gusanos

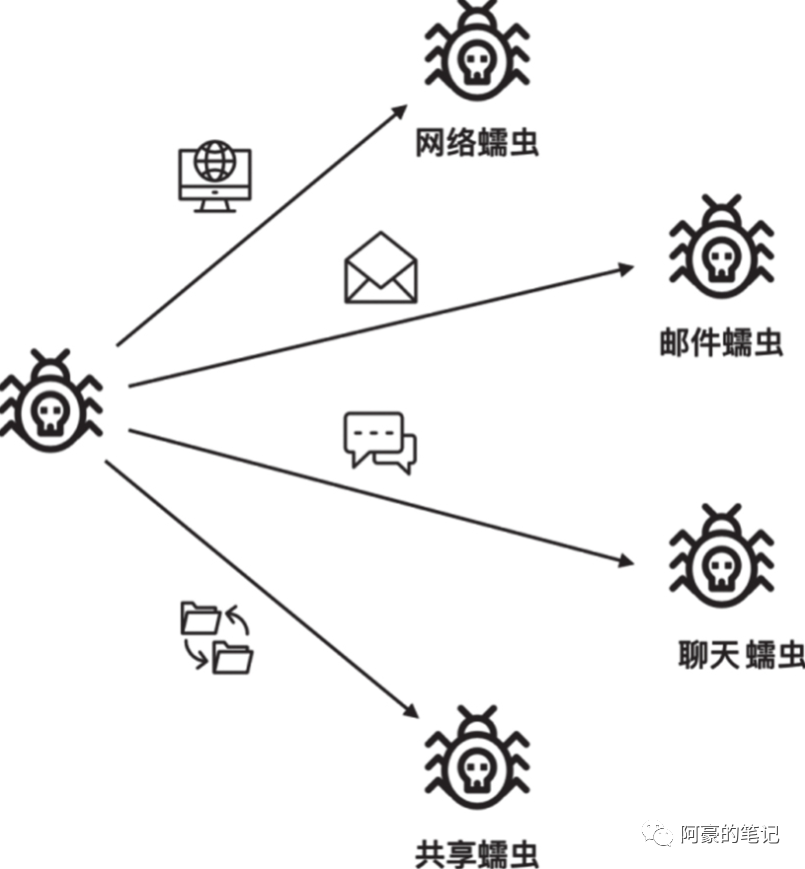

La característica más importante de los gusanos es su capacidad para autorreplicarse y propagarse activamente. Según los diferentes métodos de transmisión, los gusanos se pueden dividir en gusanos de red, gusanos de correo, gusanos de intercambio, gusanos de chat, etc.

-

Gusanos de red: este tipo utiliza tecnología de penetración incorporada para encontrar automáticamente objetivos vulnerables y completar ataques, y viaja libremente por el mundo de la red. El famoso WannaCry es uno de esos gusanos. El gusano aprovechó el "Eternal Blue" filtrado por la NSA (Agencia de Seguridad Nacional de Estados Unidos) y otras vulnerabilidades, arrasó el mundo en un corto período de tiempo y propagó caballos de troyanos ransomware, provocando un grave cierre de la economía. y producción. Una vez que se libera este tipo de gusano, es como una caja de Pandora abierta, difícil de controlar. El autor de WannaCry añadió un interruptor "suicida", de lo contrario el daño se magnificaría varias veces.

-

Gusano de correo: este tipo de gusano generalmente recopila la lista de buzones de correo del sistema comprometido y luego usa su propio motor de correo para enviar correo con virus a estos buzones, infectando y controlando aún más computadoras. Con la aplicación de la tecnología de extracción de big data en la lucha contra el spam, el espacio vital para estos gusanos ya es muy reducido.

-

Gusanos compartidos: este tipo de gusano se propaga liberando el cuerpo del virus en el directorio compartido y, por lo general, necesita engañar a los usuarios para que hagan doble clic para abrirlo y ejecutarlo. Sin embargo, el gusano del disco U se propagará al abrir el directorio configurando el atributo "reproducción automática". Además, con la vulnerabilidad lnk (atajo), en teoría es posible realizar la capacidad de "envenenar de un vistazo" al abrir un directorio compartido.

-

Gusanos de chat: este tipo de gusanos se propaga a través de herramientas de chat, como "QQ Tail" y "MSN Bookworm". Los atacantes enviarán contenido tentador en software de chat o salas de chat, con un enlace de virus adjunto. Con la gestión del equipo conjunto de seguridad del software de chat, estos gusanos prácticamente han desaparecido.

4. Virus infeccioso

Un virus infeccioso equivale a la definición de virus en sentido estricto, y su característica principal es infectar y parasitar aplicaciones normales. Cuando el programa se está ejecutando, lo primero que se ejecuta es el código del virus y luego salta para ejecutar el código de la aplicación. En comparación con los caballos de Troya y los gusanos, los virus infecciosos son más hábiles y difíciles de escribir, y es difícil eliminarlos con un software antivirus común.

Afectados por la Ley de Seguridad en Internet y el caso "Panda Burning Incense", no ha habido nuevos virus infecciosos en los últimos años. Sin embargo, los virus antiguos (ramint, etc.) todavía acechan en algún rincón de la red y llevan a cabo una ronda de ataques a pequeña escala de vez en cuando.

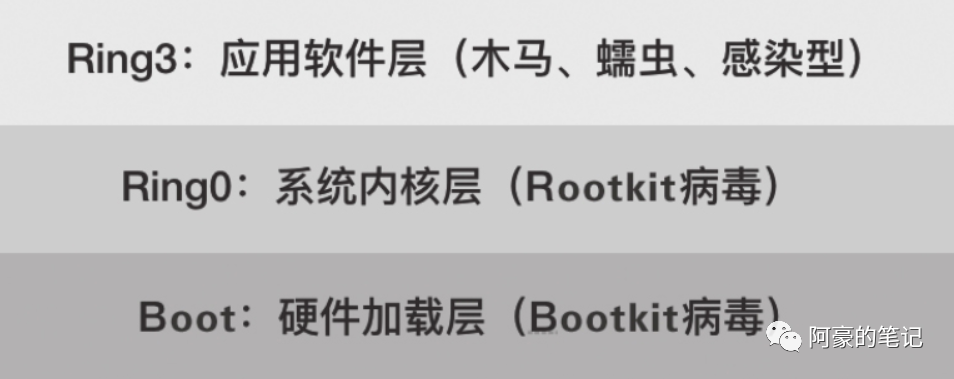

5.Rootkit y Bootkit

Rootkit y Bootkit existen en la parte inferior del sistema; en teoría, cualquier modificación y daño se puede realizar en el núcleo del sistema operativo.

-

Rootkit: el software de seguridad intercepta y elimina virus mediante defensa activa y potentes funciones antivirus y, a menudo, tiene permisos del sistema para obtener una ventaja en la confrontación. El virus Rootkit obtiene los mismos permisos que el software antivirus ingresando al núcleo del sistema (equivalente a obtener permisos de Root en un teléfono móvil) y luego puede ocultarse (invisible), reforzarse (no se puede eliminar) y destruir (software de seguridad anti-eliminación). ) y otras acciones, es difícil de borrar.

-

Kits de arranque. Esta es una técnica de ataque de mayor nivel que Rootkit. Al infectar hardware como el área de inicio del disco (MBR, VBR), el BIOS de la placa base, etc., puede obtener una oportunidad de inicio más temprana que el software de seguridad. Con la divulgación pública de este tipo de código, la tecnología Bootkit se ha aplicado cada vez más a productos negros, y los más famosos son las series "Dark Cloud", "White Ghost" y "Hidden Soul".

Para los rootkits y bootkits, el software de seguridad no tiene muchas ventajas para combatirlos, por lo que el foco de la defensa debe ser fortalecer la interceptación de dichas amenazas durante la fase de entrada o ejecución. Además, estos virus a menudo se propagan a través de sistemas pirateados y pueden ingresar al sistema antes que el software de seguridad. Los proveedores nacionales de seguridad de primera clase han agregado "códigos especiales de eliminación" a sus amas de llaves o productos de guardia para eliminarlos y han lanzado "primeros auxilios". "Por separado. Caja" para una limpieza fuerte.