Los canales utilizados por la capa de enlace de datos incluyen principalmente:

1) Canal punto a punto. Comunicación de uno a uno.

2) Canal de transmisión. Método de comunicación de transmisión de uno a muchos. Esto es lo que usa la red de área local.

1. Comunicación punto a punto

Enlace de datos y marco

| enlace | Enlace de datos |

|---|---|

| Una línea física (cableada o inalámbrica) desde un nodo a un nodo adyacente sin ningún otro nodo de conmutación en el medio. | Se agrega un protocolo de comunicación para controlar el enlace físico de transmisión de datos. Algunos términos se refieren a los enlaces de datos como enlaces lógicos. |

| Unidad de datos de protocolo del marco de capa de enlace de datos | Unidad de datos de protocolo de capa de red: datagrama IP (abreviado como datagrama, paquete, paquete) |

Dos, tres preguntas básicas

- 1. Encapsulación en un marco : antes y después de un dato (el dato tiene un límite superior, el MTU máximo) se agrega un encabezado y una cola que incluye mucha información de control necesaria (para facilitar la delimitación del marco), lo que constituye un marco.SOL(Inicio del encabezado) 和PUTREFACCIÓN(Fin de transmisión) representa el comienzo del cuadro y el final del cuadro respectivamente Este es el nombre del personaje. Sus códigos hexadecimales son 01 (binario 00000001) y 04 (binario 00000100).

La solucion es: La trama de envío falló y fue interrumpida. Cuando se recupere más tarde, puede juzgar si se trata de un cuadro completo a través de la delimitación del cuadro. Si no lo es (solo el carácter inicial SOH, sin carácter final EOT), debe descartarse. - 2. Transmisión transparente : no importa qué tipo de datos de combinación de bits, puede pasar esta capa de enlace de datos sin errores.

Si el código binario de un byte en los datos transmitidos es exactamente el mismo que el carácter de control como SOH o EOT, la capa de enlace de datos encontrará el "límite de trama" por error, provocando errores en la transmisión de datos. porRelleno de caracteres de escapeManera de solucionarlo. Específicamente: la capa de enlace de datos en el remitente agrega una antes de "SOH" y "EOT" en los datos.Carácter de escape "ESC"(Hexadecimal 1B, binario 00011011), la capa de enlace de datos en el extremo receptor elimina este carácter de escape insertado antes de enviar los datos a la capa de red. (Transmisión de bytes, transmisión de caracteres)

Ejemplo: La transmisión transparente es la función básica de la capa de enlace de datos. La llamada transparencia se refiere a (C)

A. El contenido, el formato y la codificación de los

datos transmitidos son limitados B. La dirección de los datos de transmisión es transparente

C. El contenido, el formato y la codificación de los datos transmitidos son ilimitados

D. Forma transparente de transmisión de datos

- 3. Detección de errores : error de bit, la verificación de redundancia cíclica se usa ampliamente para verificar. Errores de transmisión (pérdida de tramas, duplicación de tramas, tramas fuera de secuencia). En un período de tiempo, la relación entre los bits de error transmitidos y el número total de bits transmitidos se denomina tasa de error de bits BER.

En la actualidad, la tecnología de detección de errores de CRC de verificación de redundancia cíclica se utiliza ampliamente en la capa de enlace de datos.

Principio CRC:

1. Código de verificación cíclica (código CRC) : Es el código de verificación de errores más comúnmente utilizado en el campo de la comunicación de datos.Su característica es que la longitud del campo de información y el campo de verificación se pueden seleccionar arbitrariamente.

2. El principio básico para generar el código CRC : cualquier código compuesto por una cadena de bits binarios puede corresponder a un polinomio cuyos coeficientes son solo '0' y '1'.

Por ejemplo, el polinomio correspondiente al código 1010111 es x6 + x4 + x2 + x + 1, y el polinomio es el código 101111 correspondiente a x5 + x3 + x2 + x + 1.

3. El principio de la selección del conjunto de códigos CRC : si la longitud de la palabra de código es N, el campo de información es K bits y el campo de verificación es R bits (N = K + R), entonces para cualquier palabra de código en el conjunto de códigos CRC, hay es y Solo hay un polinomio de grado R g (x), tal que V (x) = A (x) g (x) = xRm (x) + r (x); donde: m (x) es el grado K polinomio de información, r (x) es un polinomio de verificación de grado R-1, g (x) se llama polinomio generador: g (x) = g0 + g1x + g2x2 +… + g (R-1) x (R-1) + gRxR g (x) genera una palabra de código CRC, y el receptor usa la g (x) para verificar la palabra de código CRC recibida.

4. Método de generación de software de código de verificación CRC : con la ayuda de la división polinomial, los números restantes son campos de verificación.

Por ejemplo: el código del campo de información es: 1011001; correspondiente a m (x) = x6 + x4 + x3 + 1. Suponiendo que el polinomio generador es: g (x) = x4 + x3 + 1; entonces el código correspondiente ag ( x) es: 11001x4m (x) = x10 + x8 + x7 + x4 El código correspondiente se registra como: 10110010000; usando división polinomial (operación de módulo 2): el divisor es 10110010000, el dividendo 1011001 se llena con 6 0 --- -> 1011001000000

y el resto es: 1010 (es decir, el campo de verificación es: 1010) Remitente: El campo de transmisión transmitida es: 1 0 1 1 0 0 1 1 0 10 Campo de verificación del campo de información Destinatario: Utilice el mismo código generado para verificar: Campo recibido / código generado (división binaria) Si se puede dividir, es correcto,

Capa de enlace de datos de comunicación de difusión

Red de área local

caracteristicas:

-

Con función de transmisión, Se puede acceder fácilmente a toda la red desde un sitio; los hosts de la red de área local comparten varios recursos de hardware y software en la red de área local

-

Facilitar la expansión y evolución del sistema, La posición de cada dispositivo se puede ajustar y cambiar de forma flexible

-

Fiabilidad del sistema mejorada, Disponibilidad y supervivencia

Estructura topológica de la red de área local: tipo de bus, red en anillo, red en estrella

Dos subcapas de la capa de enlace de datos:

逻辑链路控制(LLC):靠近网络层,看不见下面的局域网,为网络层提供统一的接口,已经过时

媒体接入控制(MAC):靠近物理层,存放与接入媒体有关的内容

El papel del adaptador:

网络适配器又被称为网卡

包含了数据链路层和物理层两层的功能

Funciones importantes del adaptador:

(1) Conversión serie / paralelo

(2) Almacenamiento en caché de datos

(3) Instalar controladores de dispositivo en el sistema operativo de la computadora

(4) Realizar el protocolo Ethernet

Protocolo CSMA \ CD (Detección de colisión / acceso multipunto con detección de portadora)1

Las características del bus: cuando un host envía datos, todos los hosts del bus pueden detectar los datos, que es el método de comunicación de transmisión.

Medidas adoptadas para facilitar la comunicación:

(1) Se adopta el método de trabajo sin conexión y los datos se pueden enviar directamente sin establecer una conexión primero; el adaptador no numera la trama de datos y no requiere una confirmación para ser devuelta; por lo tanto, Ethernet proporciona el mejor esfuerzo entrega, que es entrega no confiable; se reciben errores La trama se descarta, y la capa superior determina si se retransmitirá, y no tiene nada que ver con Ethernet; solo un host puede enviar datos al mismo tiempo; CSMA / CD se utiliza el protocolo

(2) Los datos transmitidos utilizan codificación Manchester.

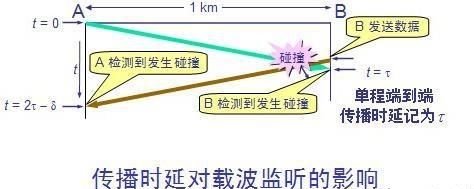

El motivo de la colisión:

El retardo de propagación de la onda electromagnética en el cable de 1 km es de 5 μs. Durante este período de tiempo, los datos enviados por otros hosts no pueden detectarse, lo que provocará un conflicto de transmisión en algún momento posterior.

Entorno aplicable: comunicación alternativa bidireccional (comunicación semidúplex)

Incertidumbre de la transmisión Ethernet: cada estación puede encontrar una colisión dentro de un período de tiempo después de enviar datos por sí misma. Este período de tiempo es incierto y depende de la distancia desde otra estación emisora, por lo que no hay garantía de que pueda propio marco de datos se envió con éxito

Período de disputa (ventana de colisión):

Tiempo de ida y vuelta de extremo a extremo de Ethernet 2τ; no se detecta ninguna colisión después del período de contención, para asegurarse de que esta transmisión no enviará una colisión

Algoritmo de retroceso exponencial binario truncado:

Se utiliza para determinar el momento de la retransmisión después de una colisión, no para enviar de nuevo inmediatamente después de que el canal está inactivo, sino para posponer un tiempo aleatorio.

具体流程:

(1)规定了基本退避时间为争用期2τ,具体的争用期时间是51.2μs;对于10Mbit/s以太网,争用期内能发送512bit,即64字节,也可以说争用期是512比特时间。

(2)从离散的整数集合[0,1,...,(2^k-1)]中随机取一个数,记为r,重传应推后r倍的争用期,k=min(重传次数,10)

(3)当重传16次仍不成功时,丢弃该帧,向高层报告凡长度小于64字节的帧都是由于冲突而异常终止的无效帧

强化碰撞:当发现碰撞时,处理立即停止发送数据外,还要继续发送32bit或48bit的人为干扰信号,使所有用户都知道发生了碰撞;帧间最小间隔:9.6μs,即96比特时间,使刚收到数据帧的站的接受缓存来得及清理,做好接收下一帧的准备

Proceso de envío de CSMA / CD:

Escuche primero, envíe después, envíe mientras escucha, se detiene el conflicto, retrasa el envío

(1) Listo para enviar: el adaptador obtiene un paquete de la red, agrega el encabezado y la cola para formar una trama de Ethernet, lo coloca en el búfer de Ethernet y detecta el canal antes de enviar

(2) Detección de canal: si se detecta que el canal está ocupado, continuará detectando hasta que el canal quede inactivo; si se detecta que el canal está inactivo y permanece inactivo durante 96 bits, esta trama se envía

(3) El canal todavía se detecta continuamente durante el proceso de envío y el canal se monitorea durante el envío. Hay dos posibilidades aquí:

发送成功:争用期内未检测到碰撞。这个帧一定能发送成功。发送完毕后回到(1)

发送失败:争用期内检测到碰撞。立即停止发送,并按规定发送人为干扰信号(强化碰撞),执行指数退避算法,等待r倍512比特时间后,返回步骤(2);若重传16次仍不成功,停止重传并向上报错

Principio del método de control CSMA / CD (de: blog de Wang Gang )

Para evitar recibir datos erróneos. Especifique una longitud mínima de trama de 64 bytes (Cualquier menor que es un marco inválido), es decir, 512 bits.

Si los datos enviados son muy pequeños, se deben agregar algunos bytes de relleno para que la longitud de la trama no sea inferior a 64 bytes. Para una Ethernet de 10 Mbit / s, el tiempo para enviar 512 bits requiere 51,2 μm

Las características del hub:

(1)使用集线器的以太网在逻辑上仍是一个总线网,各站共享逻辑上的总线,还是使用CSMA/CD协议,在同一时刻只允许一个站发送数据

(2)一个集线器有多个接口,因此一个集线器很像一个多接口转发器

(3)集线器工作在物理层,仅简单的转发比特,不进行碰撞检测

(4)有专用的芯片,能自适应串音回波抵消

Utilización del canal Ethernet

Capa MAC de Ethernet

Cuando la velocidad de datos es constante, la longitud de la conexión Ethernet es limitada y la longitud de la trama de Ethernet no puede ser demasiado corta. El límite de utilización del canal Smax:

Trama MAC no válida:

(1)帧的长度不是整数个字节

(2)用收到的帧检验序列FCS查出差错

(3)收到的帧的MAC客户数据长度不在46~1500字节之间,或MAC帧长度不在64~1518

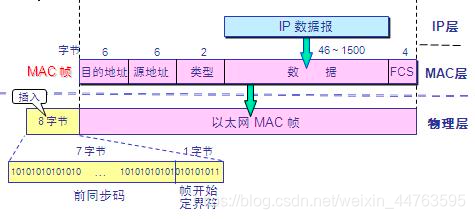

Formato de marco de Mac

La longitud de los datos está entre 46 y 1500, 46 bytes: la longitud máxima de 64 bytes menos 18 bytes del encabezado y la cola para obtener la longitud mínima del campo de datos El

último campo es la secuencia de verificación de trama de 4 bytes FCS (verificación CRC )

Longitud de la trama: 64-1518 bytes

Dominio de difusión y dominio de conflicto

Los concentradores se pueden apilar para su uso y la longitud total de la línea no puede exceder la longitud máxima del segmento de red de Ethernet.

En una red informática que utiliza un concentrador, cuando una parte envía un mensaje, otras máquinas no pueden enviarlo

El valor del concentrador contiene el protocolo de capa física

El medio de transmisión es la comunicación física entre el originador y el receptor en la red de comunicación.

La función principal de la capa física es realizar la transmisión transparente del flujo de bits.

¿Cómo STP proporciona una red sin bucles para bloquear correctamente ciertos puertos?

El enrutador tiene un puerto y un dominio de difusión.

Sin enrutador, solo hay uno. Los

concentradores no pueden aislar los dominios en conflicto.

Cada puerto del conmutador es un dominio de conflicto

Dominio del conflicto: Todos los nodos del mismo dominio de colisión pueden recibir todas las tramas enviadas.

Todos los puertos del concentrador HUB están en el mismo dominio de colisión.

La tarjeta de red funciona en la capa física.

El repetidor funciona en Capa fisicaSe utiliza para restaurar la señal en la red y reenviarla al segmento de red de otras empresas. El

hub funciona enCapa fisica, Se utiliza para conectar cada dispositivo físico. El

puente funciona enCapa de enlace de datosLa subcapa de acceso a medios (Mac) se

utiliza para transmitir paquetes de datos en varios segmentos de red que utilizan el mismo protocolo de comunicación.

El interruptor también esCapa de enlace de datosLa función principal es similar al puente, el

enrutador funciona enCapa de red

Conmutador: el conmutador se utiliza para separar los dominios en conflicto, pero no puede separar los dominios de difusión (excepto VLAN). Por lo tanto, cada puerto del conmutador está en un dominio de conflicto y todos los puertos están en un dominio de transmisión.

Función de autoaprendizaje del interruptor:

Formación de la tabla de direcciones : después de recibir una dirección desconocida, almacene la correspondencia entre la dirección de origen y la interfaz y transmítala a puertos distintos al puerto de origen. Si la dirección de destino no coincide, deséchela, de lo contrario, reciba y responda, y almacenar la correspondencia después de recibir la respuesta; dirección La mesa tiene una hora válida, y será inválida si excede la hora válida

Protocolo de árbol de expansión STP: solución del problema del bucle infinito

Enrutador: el enrutador se utiliza para separar el dominio de transmisión y cada puerto del enrutador está en un dominio de transmisión. Por ejemplo, en una calle de un solo sentido, tanto A como B pasan, pero solo uno puede pasar al mismo tiempo. En este momento, habrá un conflicto, y debe repetirse, pero solo uno puede pasar. Un hub es un ejemplo típico de trabajo en un dominio de conflicto.

Concentrador, un dominio de conflicto, un

conmutador de dominio de difusión , varios dominios de conflicto, un

enrutador de dominio de difusión , varios dominios de conflicto, varios dominios de difusión

Mecanismo de transmisión confiable:

Confirmar, retransmisión automática

Puente

Varias Ethernets forman un segmento de red a través de un puente de red. El

conmutador es un puente de red multipuerto.

La capa de enlace de datos realiza el control de flujo entre nodos adyacentes.

Acceso multipunto: la descripción es una red de bus

Carrier Sense: compruebe si hay otras computadoras en el bus que también están enviando; cada host debe verificar constantemente el canal. La detección previa al envío es para obtener la transmisión correcta y la detección de transmisión es para detectar colisiones a tiempo

Detección de colisión: monitorear mientras se pierde también se llama detección de colisión; cuando ocurre una colisión, dejará de ocurrir inmediatamente y luego se enviará de nuevo después de esperar un período de tiempo aleatorio ↩︎