Directorio de artículos

- Prefacio

- 1. Funciones de la capa de enlace de datos

- 2. Encuadre

- 3. Control de errores

-

- 3.1 ¿De dónde vienen los errores?

- 3.2 Control de errores en la capa de enlace de datos (introducción a la codificación de detección y codificación de corrección de errores)

- 3.3 Codificación VS codificación (comparación de codificación entre capa física y capa de enlace de datos)

- 3.4 Codificación de detección de errores (dos métodos)

- 3.5 Codificación de corrección de errores

-

- 3.5.1 Código Hamming

- 3.5.2 Comprender la distancia de Hamming

- 3.5.3 Flujo de trabajo del código Haiming (incluido el proceso detallado, combinado con ejemplos)

-

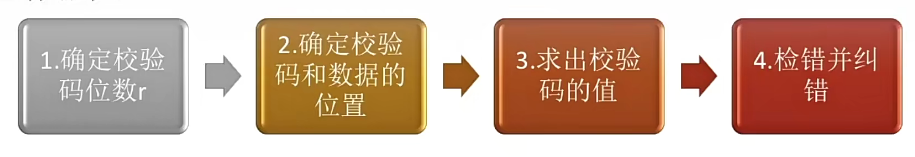

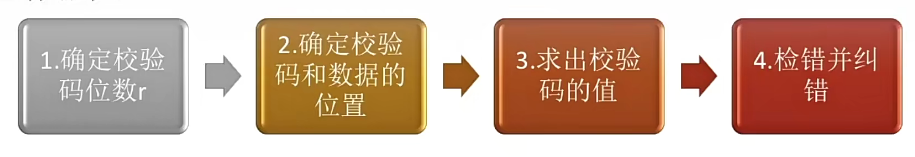

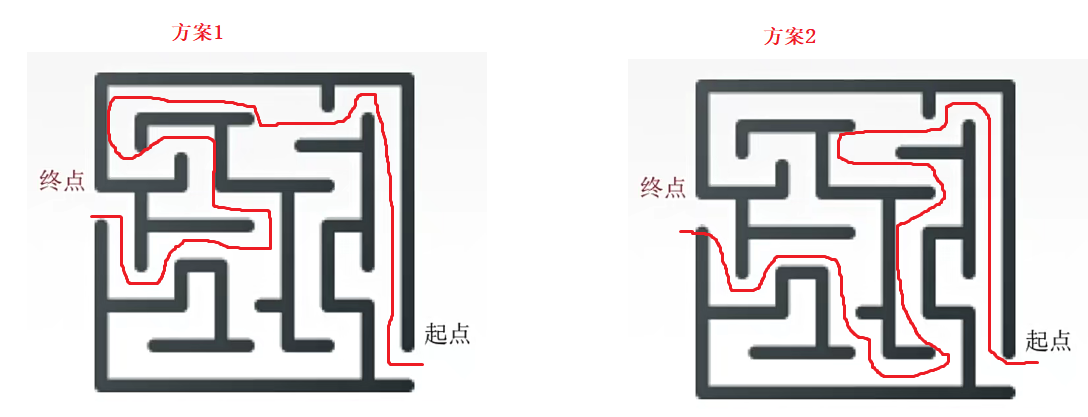

- Paso 1: Determine la cantidad de dígitos del código de verificación r

- Paso 2: Determine la ubicación del código de verificación y los datos

- Paso 3: encuentre el valor del código de verificación

- Paso 4: el extremo receptor realiza la detección y corrección de errores

- Pensamientos y algunas preguntas y pensamientos.

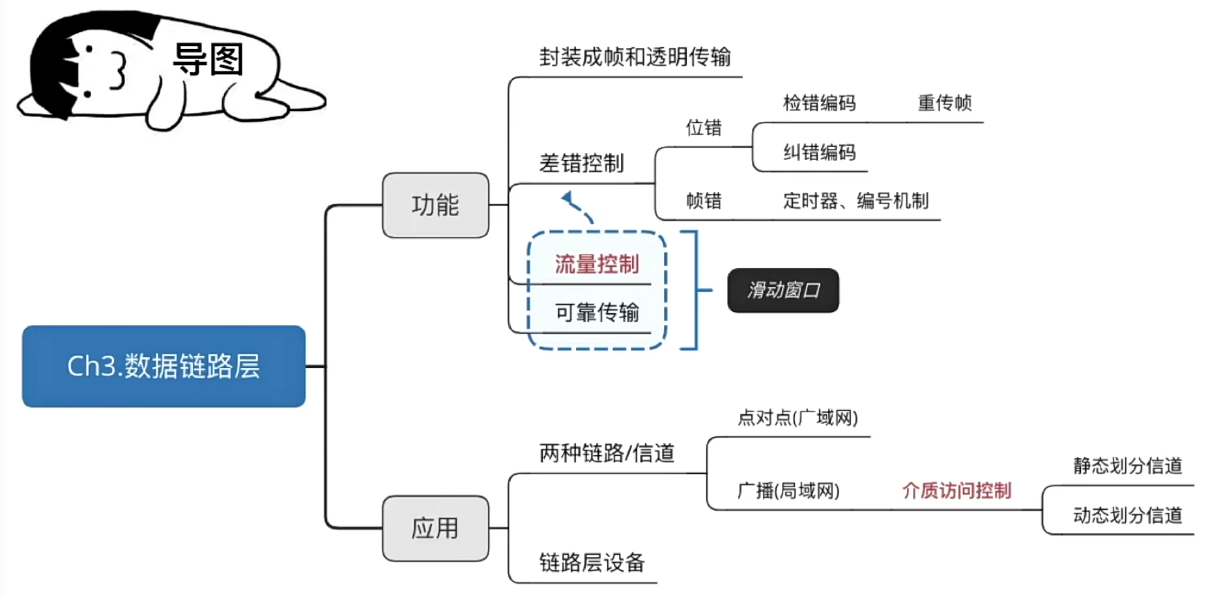

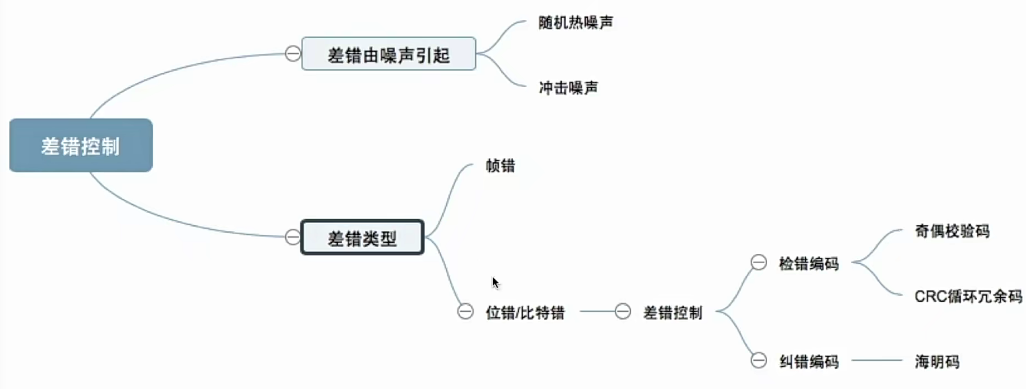

- momento del mapa mental

- 4. Control de flujo y mecanismo de transmisión confiable

-

- 4.1 Control de flujo, mecanismo de transmisión confiable y mecanismo de ventana deslizante

-

- 4.1.1 Comprender el control de flujo de la capa de enlace de datos (compárelo con el control de flujo de la capa de transporte)

- 4.1.2 Métodos de control de flujo (protocolo stop-wait, protocolo de ventana deslizante)

- 4.1.3 Distinguir transmisión confiable, ventana deslizante y control de flujo:

- 4.1.4 ¿Qué capa son el protocolo stop-wait y el protocolo de ventana deslizante?

- momento del mapa mental

- 4.2 Protocolo parada-espera

-

- 4.2.1 ¿Por qué existe un protocolo de parada y espera y una premisa de investigación?

- 4.2.2 Detener-esperar las condiciones sin errores y sin errores del protocolo

- 4.2.3 Análisis del desempeño del protocolo stop-wait (ventajas y desventajas)

- 4.2.4 Comprender la utilización del canal en protocolos de parada y espera

- 4.2.5 Ejemplos prácticos de utilización de canales

- momento del mapa mental

- 4.3 Protocolo de trama N hacia atrás (protocolo GBN)

-

- 4.3.1 Desventajas del protocolo de parada y espera (comprensión de la tecnología de tuberías)

- 4.3.2 Ventana deslizante en el protocolo de marco N posterior

- 4.3.3 Tres cosas a las que el remitente GBN debe responder

- 4.3.4 Qué debe hacer el receptor del protocolo GBN

- 4.3.5 GBN en operación (proceso de operación)

- 4.3.6 Pregunta: ¿Puede la longitud de la ventana corredera ser infinita?

- 4.3.7 Resumen de puntos clave del protocolo GBN

- 4.3.7 Ejercicios

- 4.3.8 Análisis de rendimiento del protocolo GBN

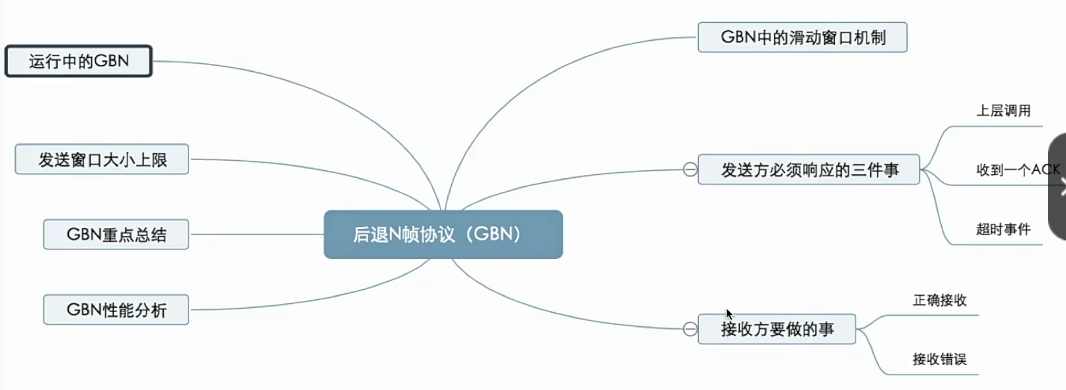

- momento del mapa mental

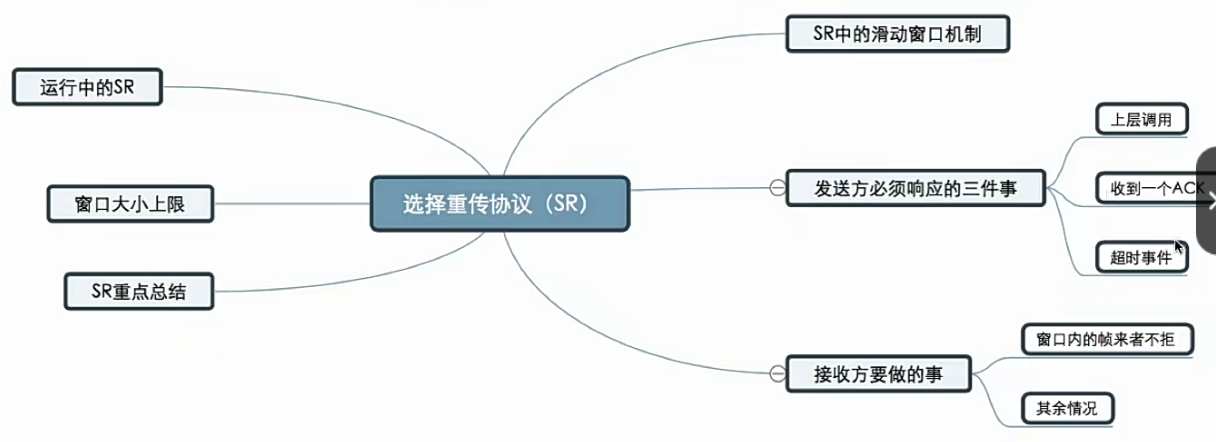

- 4.4 Seleccionar protocolo de retransmisión (protocolo SR)

-

- 4.4.1 Desventajas del protocolo GBN

- 4.4.2 Seleccionar la ventana deslizante en el protocolo de retransmisión (protocolo SR)

- 4.4.3 Tres cosas a las que el remitente SR debe responder

- 4.4.4 Qué debe hacer el receptor SR

- 4.4.5 Ejecución del proceso SR (que implica tiempo de espera)

- 4.4.6 Cálculo de la longitud de la ventana corrediza (incluidas las condiciones de la escena)

- 4.4.7 Resumen de puntos clave del protocolo SR

- 4.4.8 Ejercicios

- momento del mapa mental

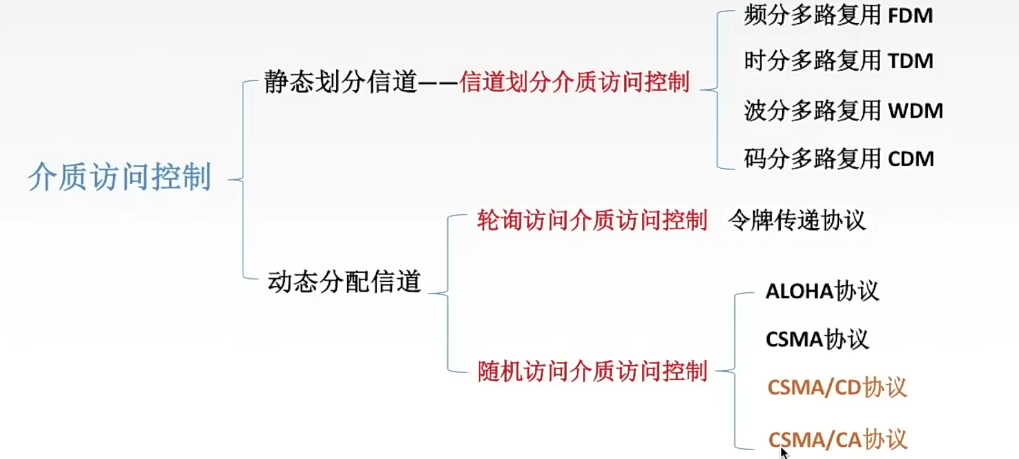

- 4.5 Control de acceso a medios (MAC)

-

- 4.5.1 Dos tipos de enlaces utilizados para transmitir datos (punto a punto, difusión)

- 4.5.2 Comprender el control de acceso a los medios

- 4.5.3 Control de acceso al medio por división de canales (división de canales estática)

-

- 4.5.3.1 Comprender la tecnología de multiplexación

- Método 1: Multiplexación por división de frecuencia FDM

- Método 2: multiplexación por división de tiempo TDM

- Método tres: multiplexación por división de longitud de onda WDM

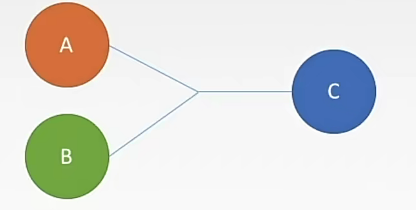

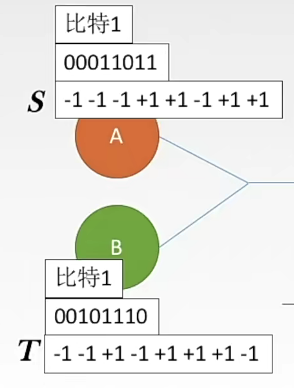

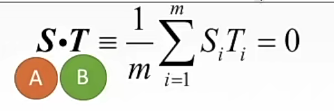

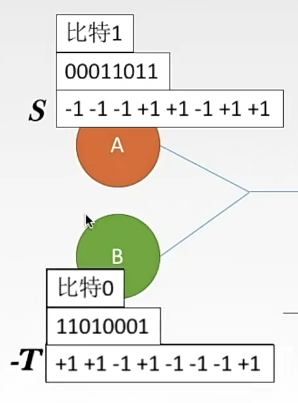

- Método 4: Multiplexación por división de código CDM

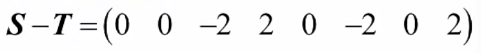

- ¿Cómo distinguir CD de CS?

- 4.5.4 Asignación dinámica de canales

-

- 4.5.4.1 Control de acceso a medios de acceso aleatorio

-

- Comprender el control de acceso a medios de acceso aleatorio

- Método uno: Acuerdo ALOHA

- Método 2: protocolo CSMA (agregar canal de detección)

- Método 3: protocolo CSMA/CD (aumentar la detección al enviar datos)

-

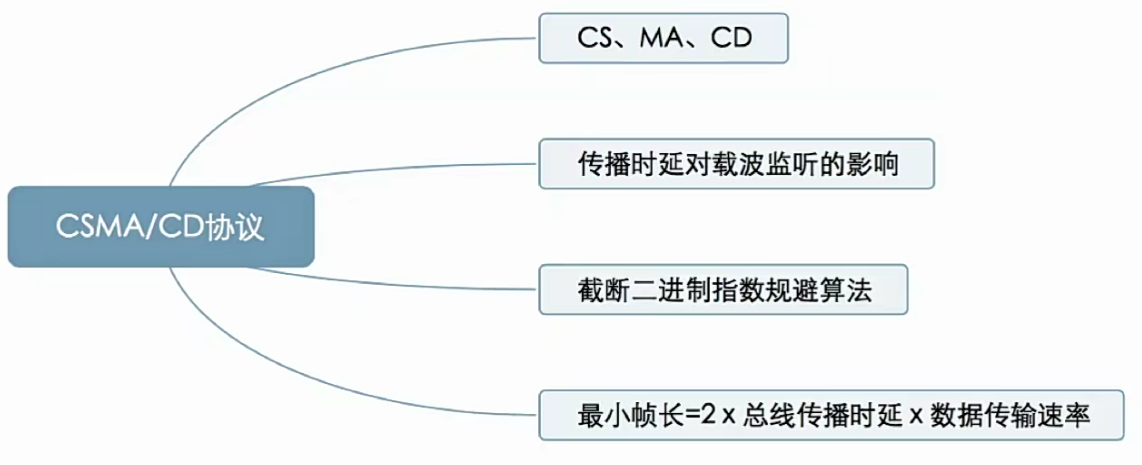

- Comprender el protocolo CSMA/CD (CS, MA, CD)

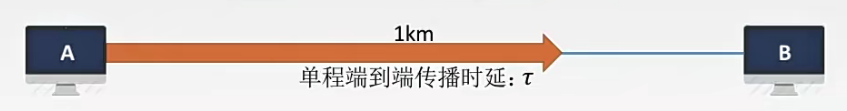

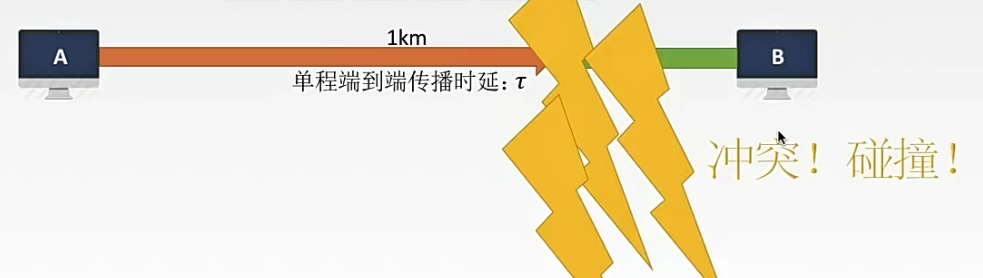

- ¿Por qué surgen conflictos al escuchar primero y hablar después?

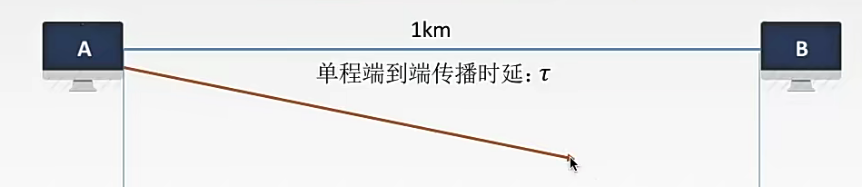

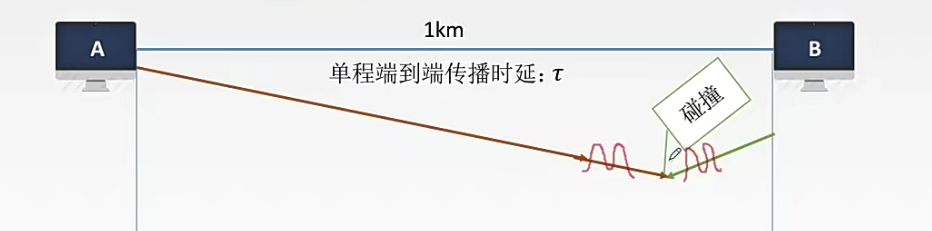

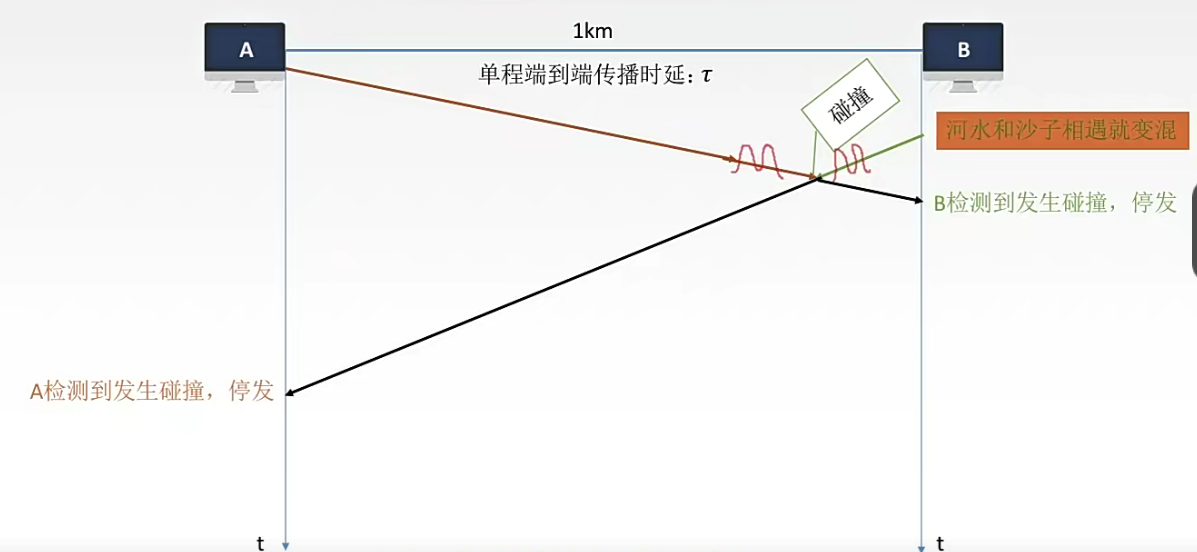

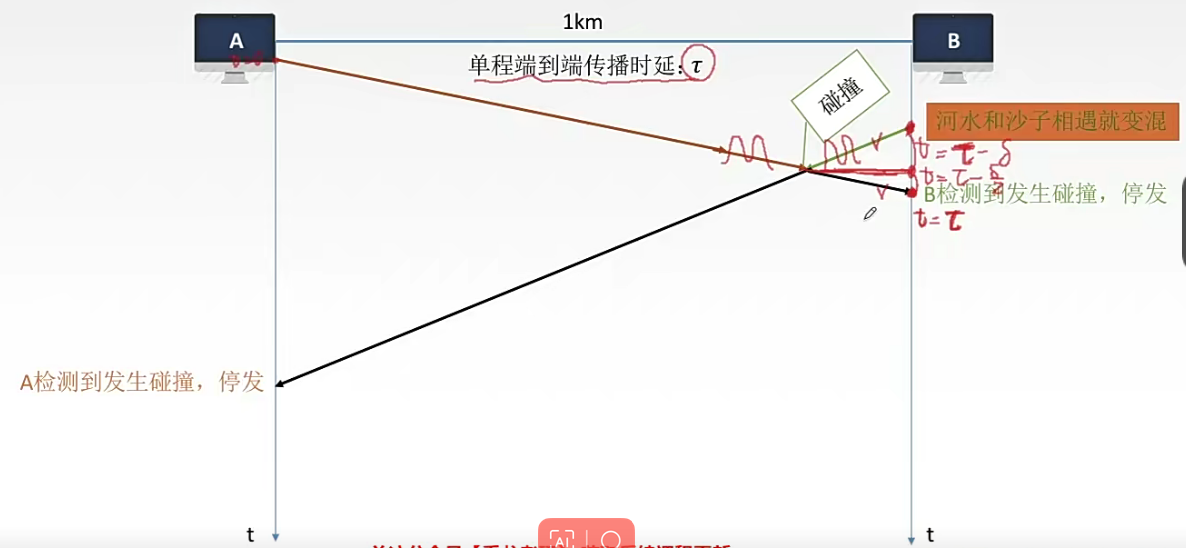

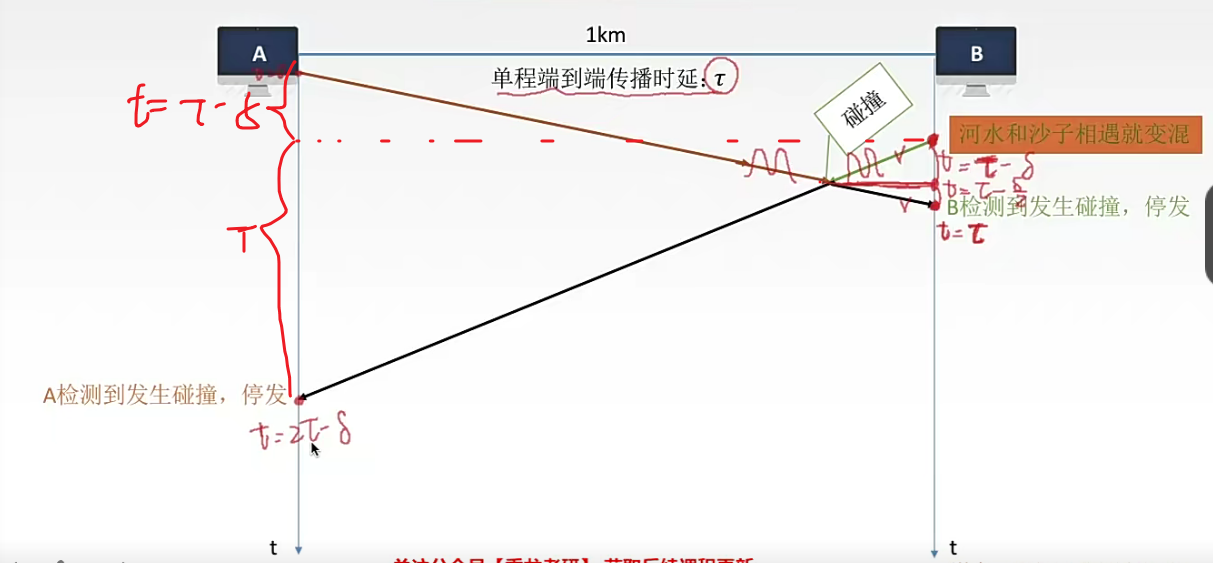

- ¿Cuál es el impacto del retraso de propagación en la detección de portadoras? Tiempo de comunicación específico (conduce a `2T`)

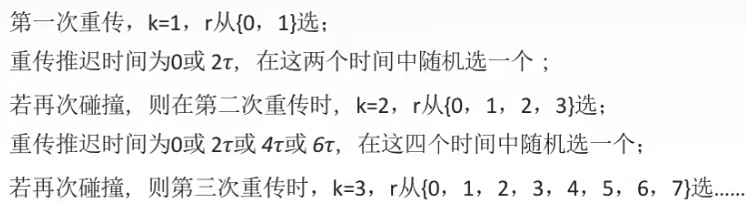

- ¿Cómo confirmar el tiempo de retransmisión después de una colisión?

- Ejercicios (cálculo del alcance de colisión)

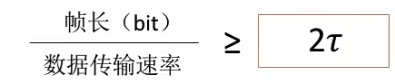

- Problema con la longitud mínima del marco

- momento del mapa mental

- Método 4: protocolo CSMA/CA (evitación de colisiones)

- 4.5.4.2 Control de acceso a los medios de acceso a las encuestas

- Resumen del protocolo MAC

- 5. LAN

-

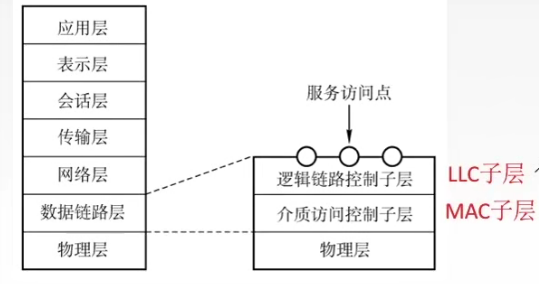

- 5.1 Conceptos básicos y arquitectura de LAN

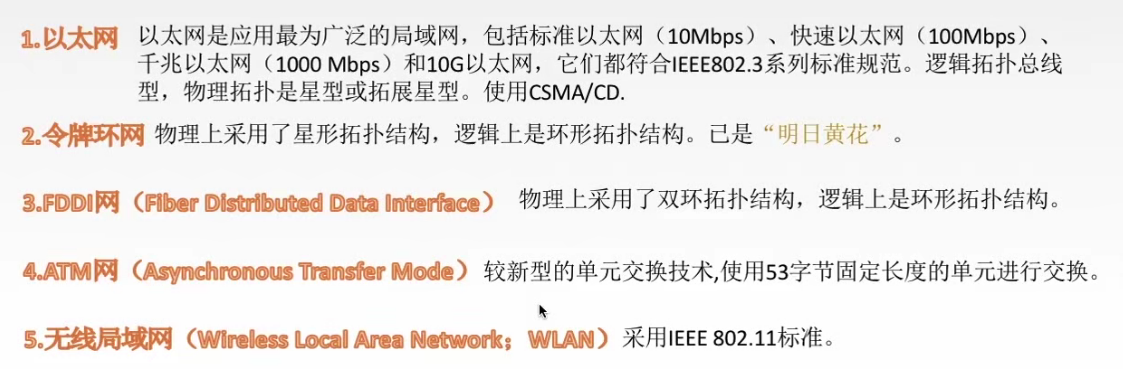

- 5.2 Ethernet

-

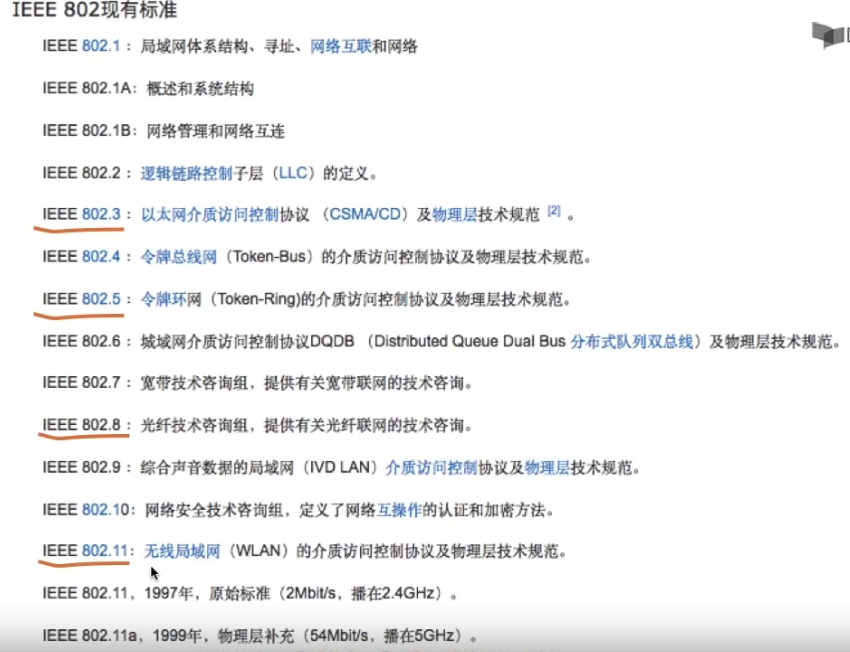

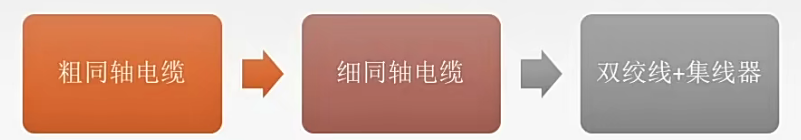

- 5.2.1 Entendiendo Ethernet

- 5.2.2 Dos estándares de Ethernet

- 5.2.3 Servicios sin conexión y poco confiables proporcionados por Ethernet

- 5.2.4 Servicios sin conexión y poco confiables proporcionados por Ethernet

- 5.2.5, Ethernet 10Base-T

- 5.2.6, Adaptador y dirección MAC

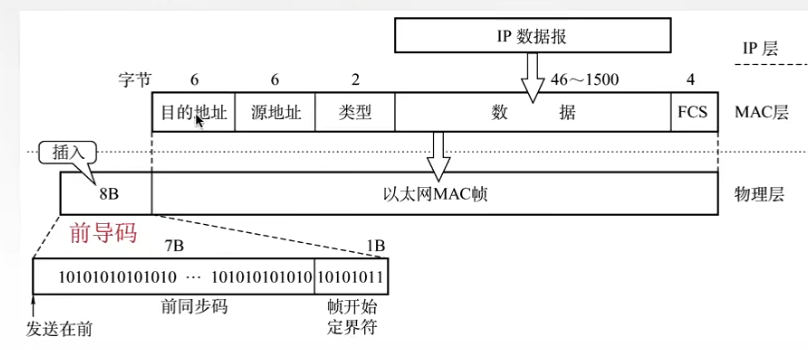

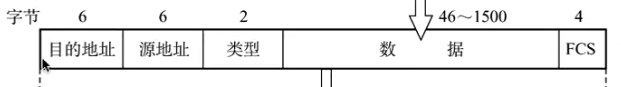

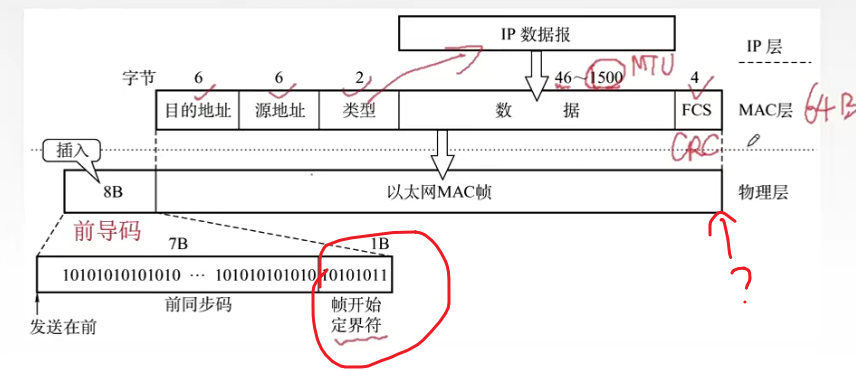

- 5.2.7 Trama MAC Ethernet

- 5.2.8 Ethernet de alta velocidad (3 tipos)

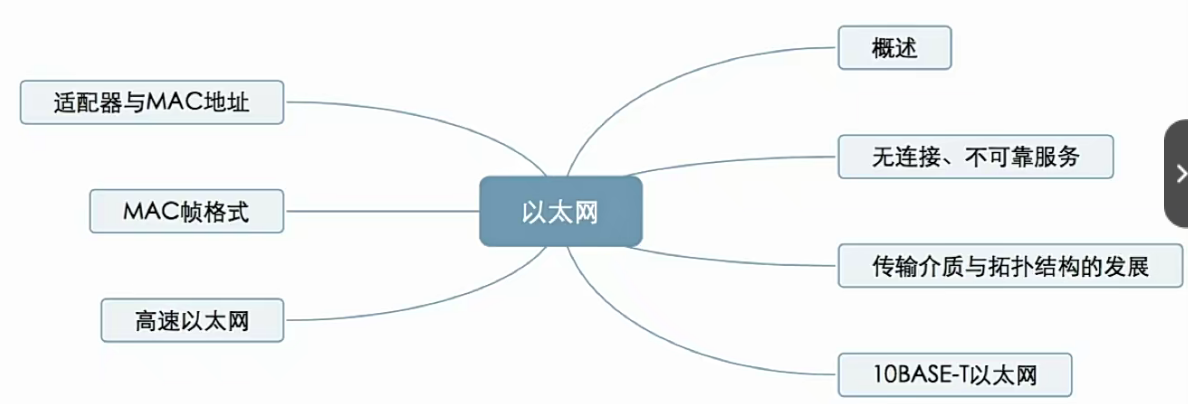

- momento del mapa mental

- 5.3 LAN inalámbrica

- 5.4 Conceptos y principios básicos de VLAN

-

- 5.4.1 ¿Por qué existe la VLAN? (Características de las limitaciones de la red de área local)

- 5.4.2 Conceptos básicos de VLAN

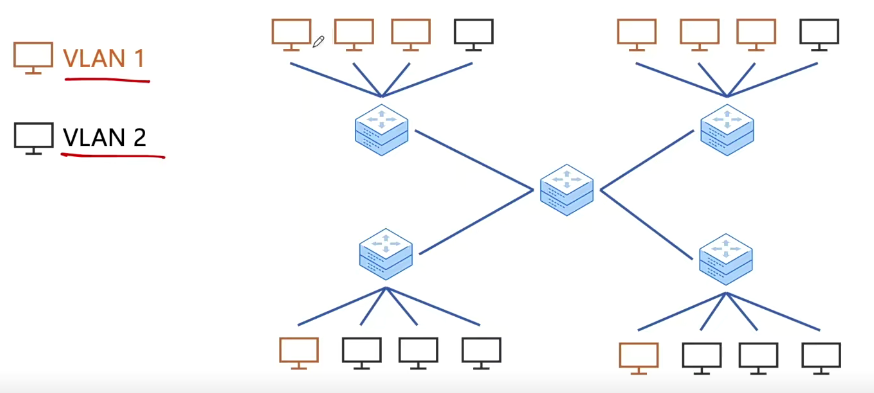

- 5.4.3 VLAN realiza la división de grandes redes de área local

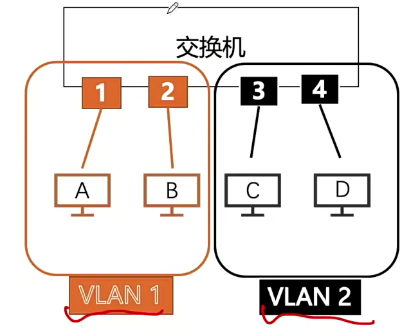

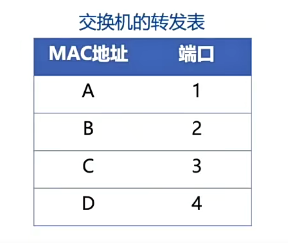

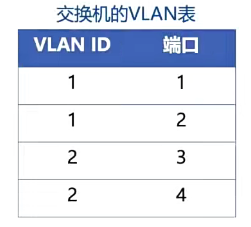

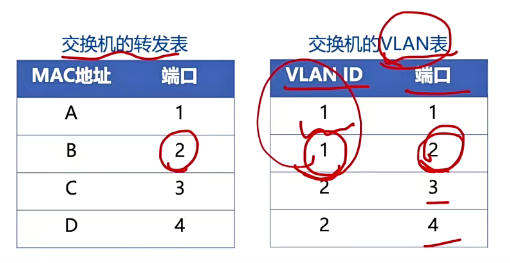

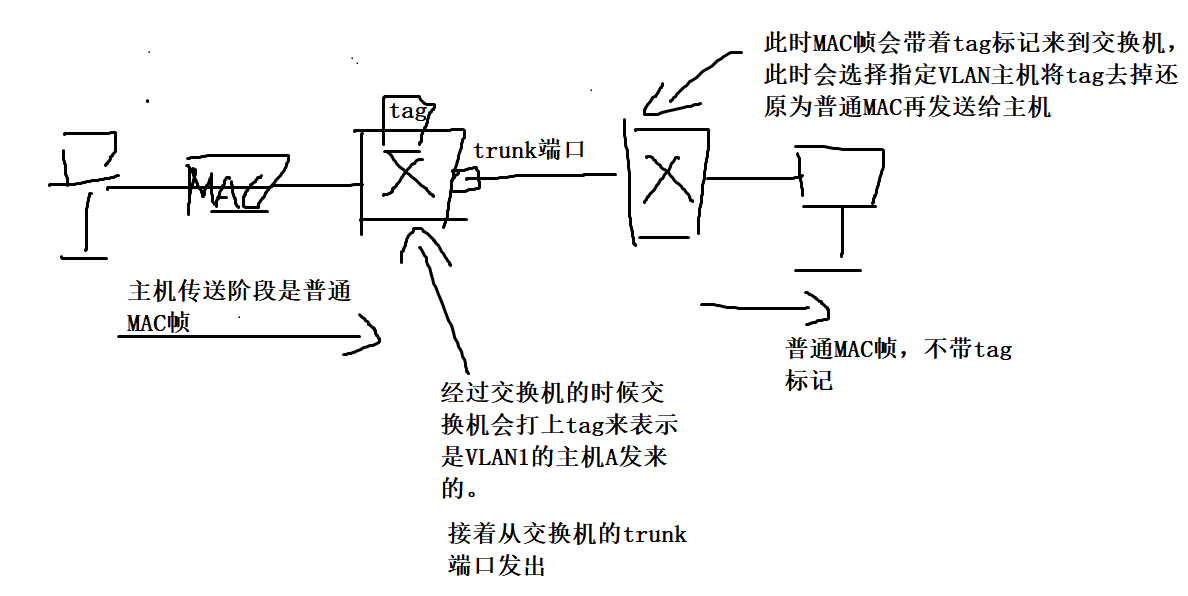

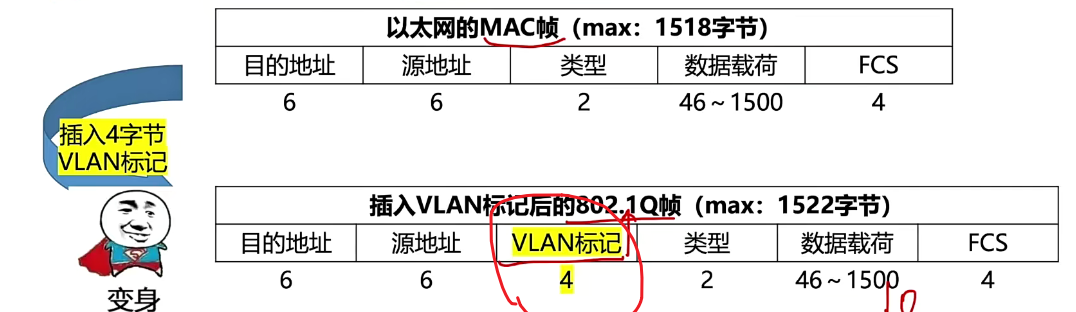

- 5.4.4 Principio de implementación de VLAN

- 5.4.5 Ejercicio práctico: ¿Identificar si es posible la comunicación entre diferentes LAN VLAN?

- 5.4.6 Ejercicios de opción múltiple

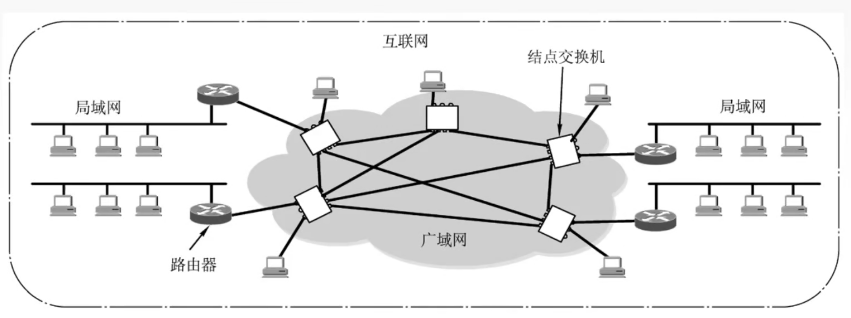

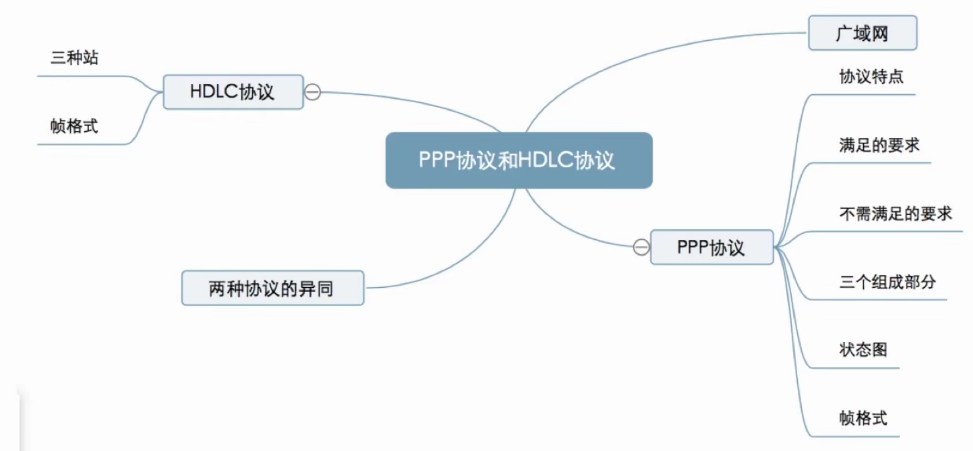

- 6. Red de área amplia

-

- 6.1 Concepto de WAN

- 6.2 Acuerdo APP

-

- 6.2.1 Características del protocolo APP

- 6.2.2 Requisitos que debe cumplir el acuerdo APP

- 6.2.3 Requisitos que no necesita cumplir el acuerdo APP

- 6.2.4 Tres componentes del protocolo PPP (funciones de implementación)

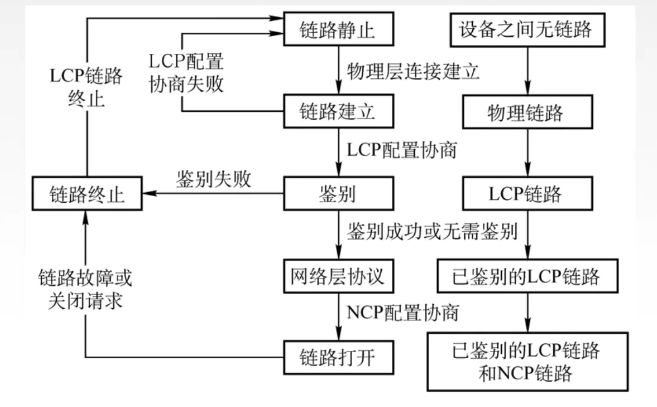

- 6.2.5 Cómo funciona el protocolo PPP (diagrama de estado del protocolo PPP)

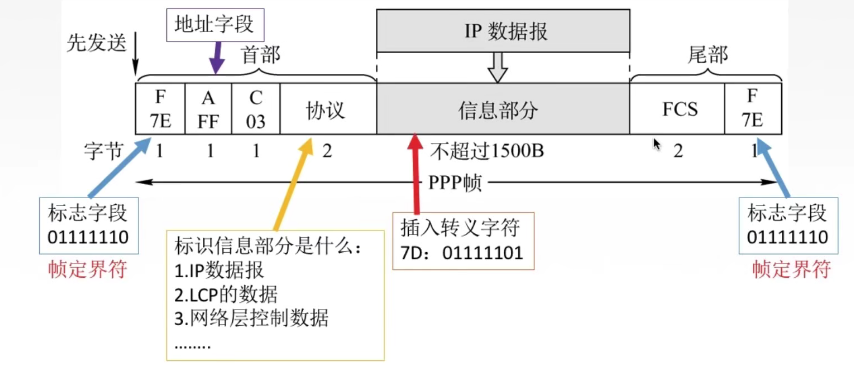

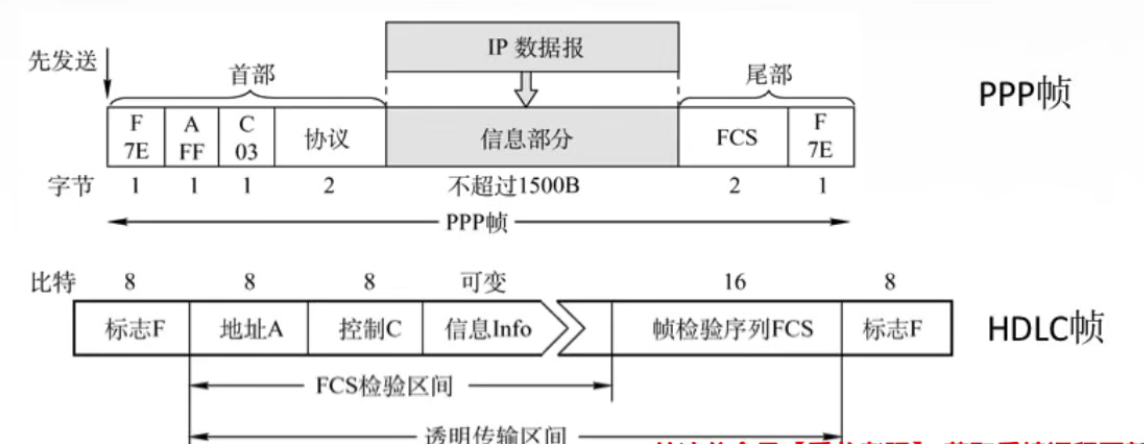

- 6.2.6 Formato de trama del protocolo PPP

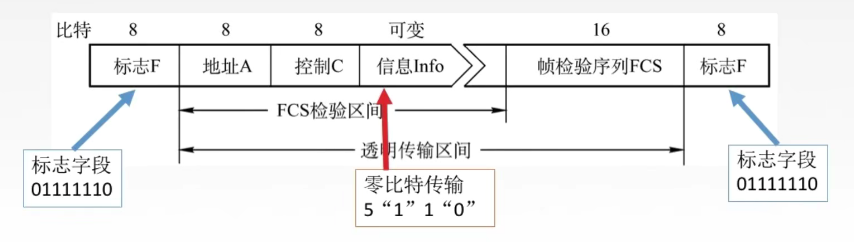

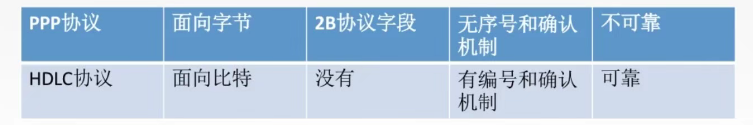

- 6.3 Protocolo HDLC

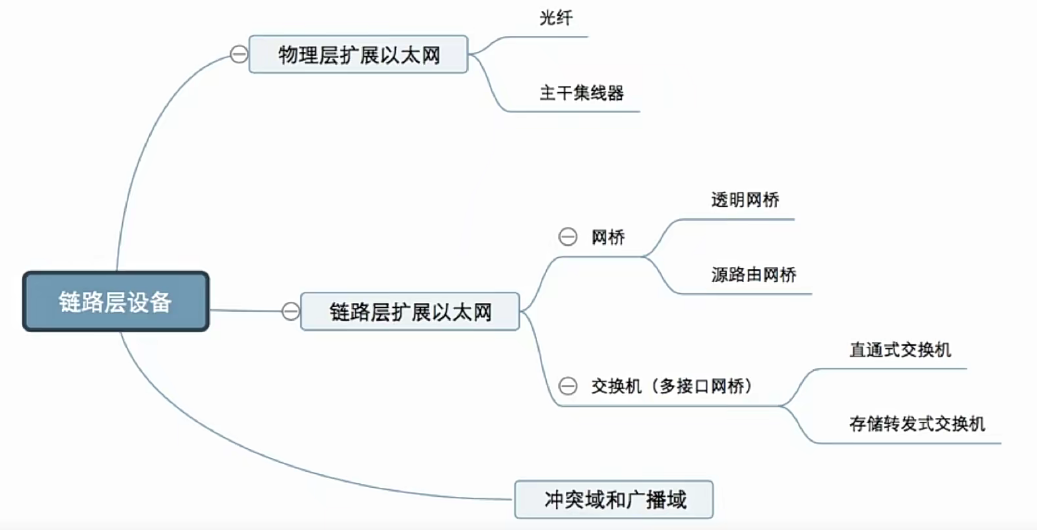

- 7. Equipo de capa de enlace

-

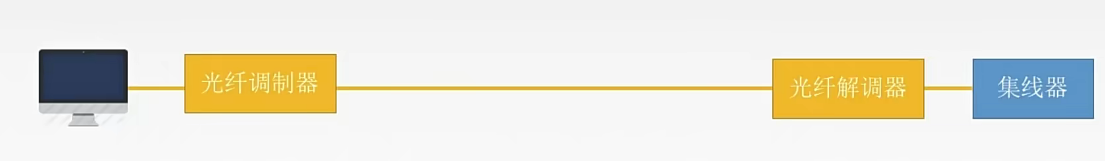

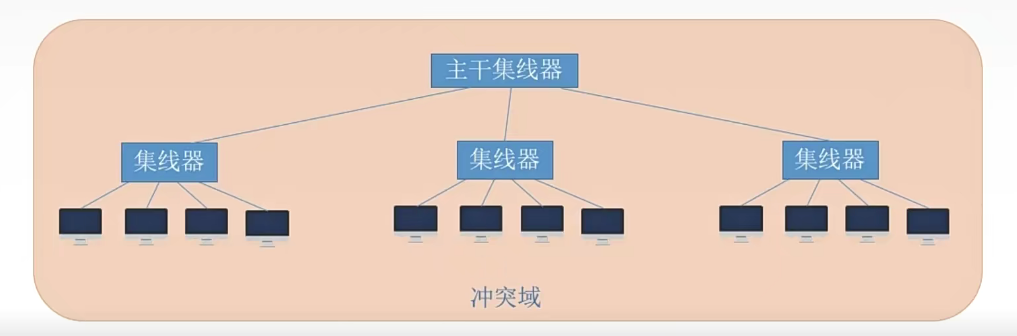

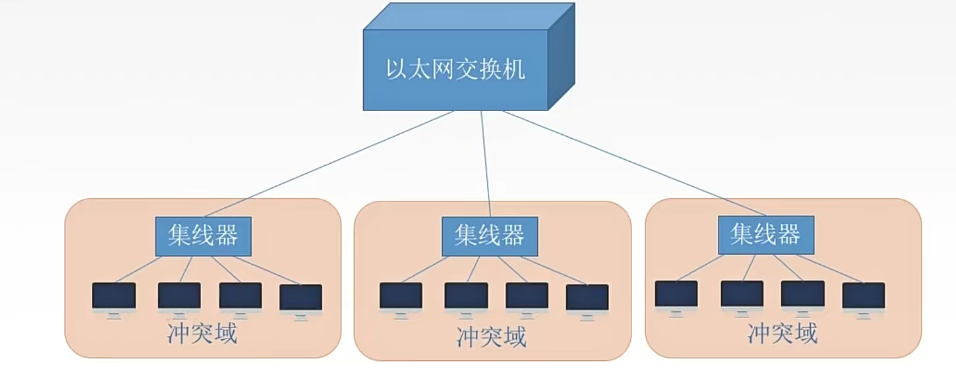

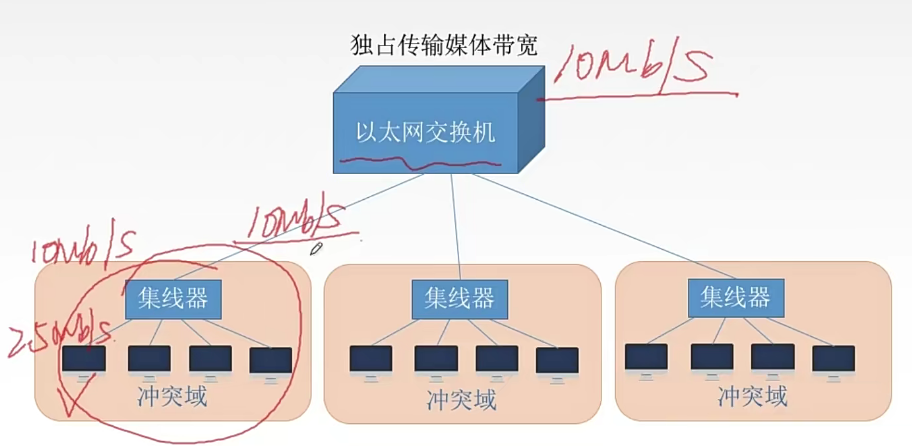

- 7.1 Extensión de la capa física Ethernet

- 7.2 Ethernet extendida de capa de enlace

-

- 7.2.1 Puente de red

-

- 7.2.1.1 Comprender los puentes y principios de la red

- 7.2.1.2 Ventajas de los puentes de red

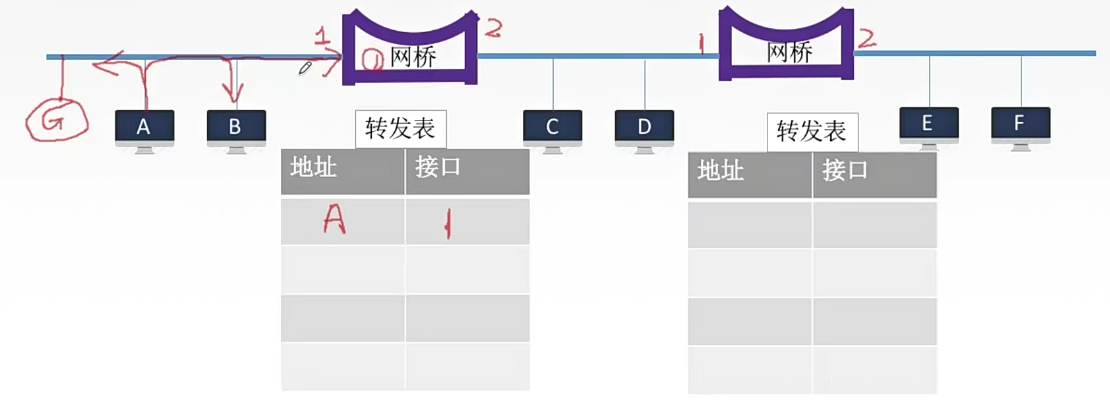

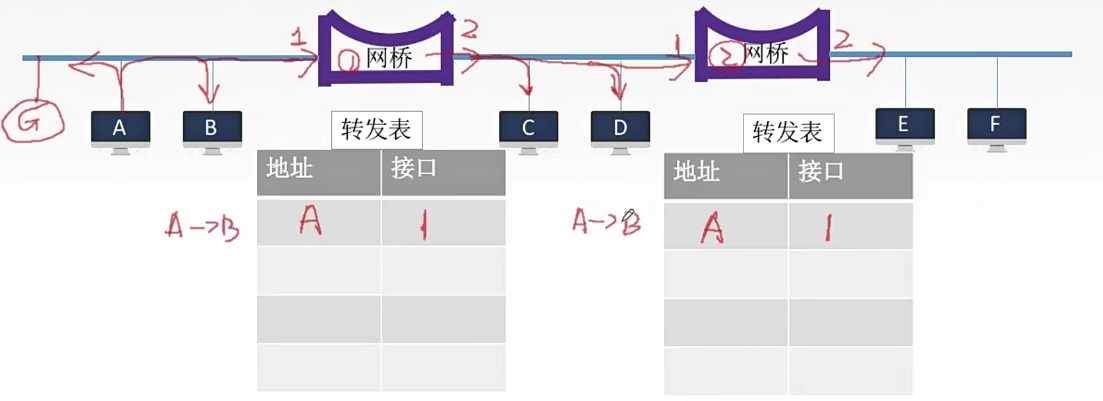

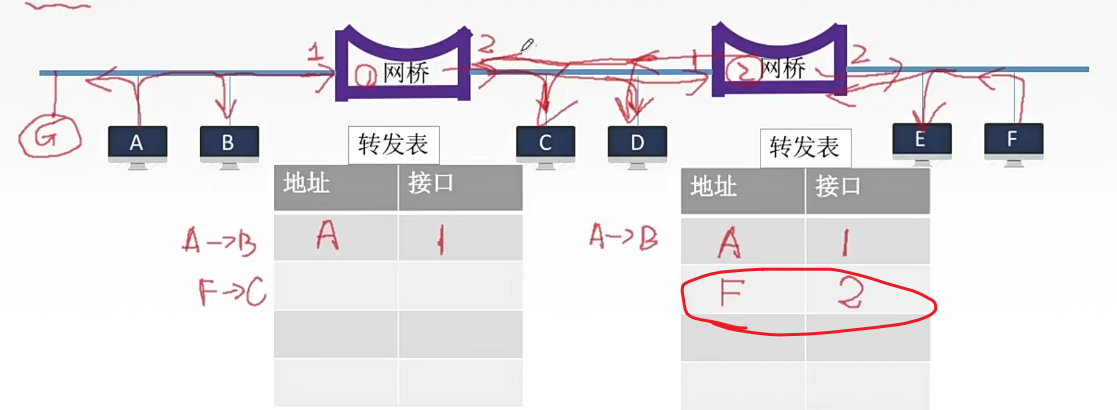

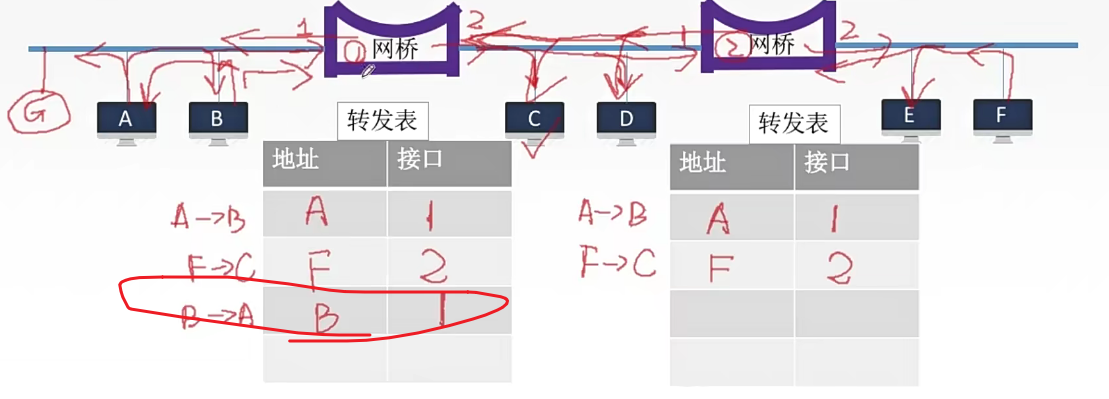

- 7.2.1.3 El primer tipo de puente: puente transparente (incluido el proceso de autoaprendizaje, tres casos)

- 7.2.1.4 El segundo tipo de puente: puente de enrutamiento de origen (el principio es similar al del primer tipo)

- 7.2.2 Conmutador Ethernet (puente multiinterfaz)

- 7.3 Dominio de colisión y dominio de difusión

Prefacio

Actualmente preparándome para el examen de ingreso de posgrado 24, ahora resumiré y organizaré los puntos de conocimiento aprendidos en 408 de 24 Computer Kings.

Índice del directorio de artículos del blog de Blogger: índice del directorio de blogs (actualizado continuamente)

Mapa de este capítulo:

1. Funciones de la capa de enlace de datos

1.1 Ideas de investigación de la capa de enlace de datos

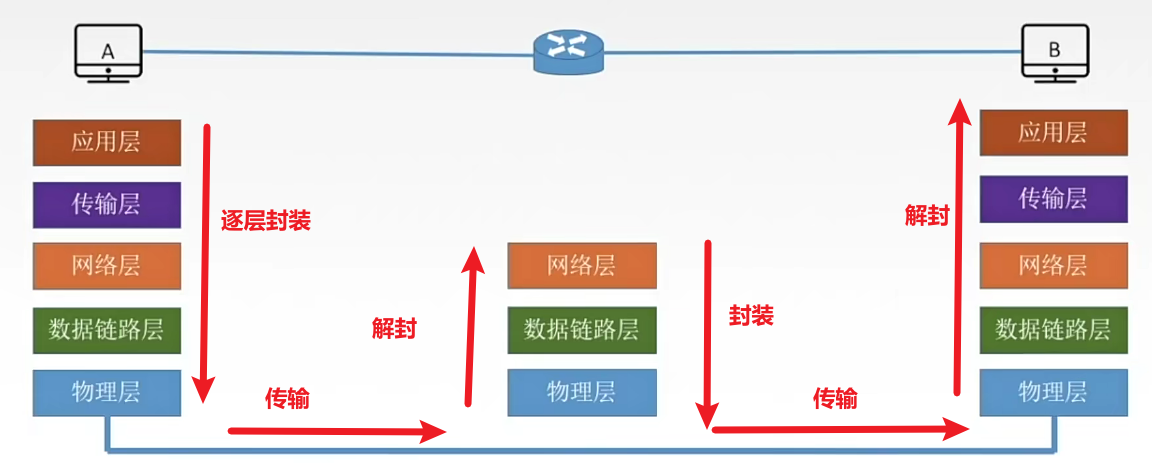

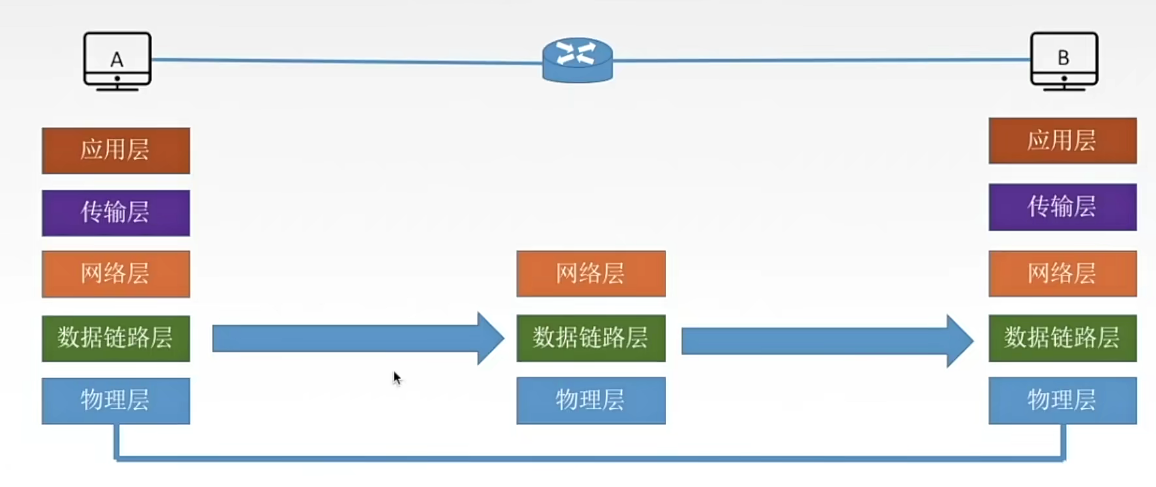

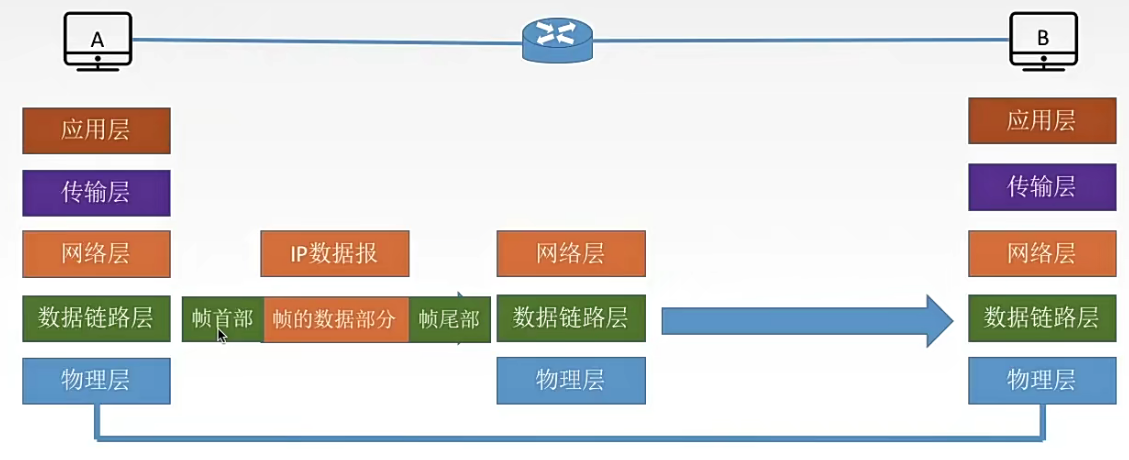

Proceso : El host A envía datos al host B. El remitente encapsulará los datos correspondientes agregando la información de control correspondiente en cada capa y luego los transmitirá. También pasará por el proceso de decapsulación y encapsulación al pasar por el sistema intermedio, y finalmente transmitirlo Vaya al host B para obtener los datos desbloqueándolo.

En la figura anterior, se puede ver que los datos se encapsulan de arriba a abajo y luego se desencapsulan de abajo hacia arriba. Cuando solo estudiamos el problema de la capa de enlace de datos, solo nos preocupamos por cada capa de enlace de datos en la dirección horizontal del protocolo. pila , de la siguiente manera Como lo muestra la flecha en la figura, esta es una idea de investigación para este estudio de la capa de enlace.

1.2 Conceptos básicos de la capa de enlace de datos.

结点: Anfitrión, enrutador.

- Nodos adyacentes: Dos nodos conectados por una línea.

链路: Canal físico entre dos nodos de la red.Los medios de transmisión del enlace incluyen principalmente pares trenzados, fibras ópticas y microondas, que se dividen en enlaces cableados y enlaces inalámbricos.

数据链路: Un canal lógico entre dos nodos en la red.El hardware y el software que implementa el protocolo de transmisión de datos de control se agregan al enlace para formar un enlace de datos.

- Breve descripción: Hardware y software que controlan los protocolos de transmisión de datos + enlace = enlace de datos

帧: Unidad de datos de protocolo de capa de enlace, que encapsula datagramas de capa de red.

La capa de enlace de datos es responsable de transmitir datagramas desde un nodo a través de un enlace a un nodo adyacente conectado directamente a otro enlace físico.

Responsabilidad principal : Pasar los datagramas que le entrega la capa superior de red de forma segura y sin errores a sus nodos vecinos.

1.3 Descripción general de las funciones de la capa de enlace de datos (5 funciones)

Descripción general de la función : la capa de enlace de datos proporciona servicios a la capa de red sobre la base de mejorar los servicios de la capa física . Su servicio más básico es transmitir datos de manera confiable desde la capa de red a la capa de red de la máquina de destino de los nodos adyacentes.

Función principal : Fortalecer la función de la capa física para transmitir el flujo de bits original, transformar la posible conexión física propensa a errores proporcionada por la capa física en un enlace de datos lógico libre de errores , de modo que aparezca como un enlace libre de errores a la capa de red.

Describa el proceso : El jefe de la empresa A le dio cinco documentos a la secretaria y le pidió que los enviara a la empresa B. La secretaria definitivamente no los llevaría allí sola. En ese momento, le pidió a un tonto que los transportara. Porque él Estaba preocupado, envió los cinco documentos, el tonto le tomó el número, luego lo llevó a la empresa B y se lo dio al secretario de la empresa B. En ese momento, descubrió que faltaban algunos documentos, por lo que Le pidió al tonto que los reenviara, después de reenviar los documentos y recibirlos todos, la empresa B La pequeña secretaria es entregada al gran jefe.

- El gran jefe: la capa de red; la pequeña secretaria: la capa de enlace de datos; el tonto: la capa física.

- La capa física es relativamente estúpida y solo es responsable de transmitir datos. A veces es fácil perder datos, por lo que la capa de enlace de datos debe prepararse con anticipación para predecir posibles errores con anticipación y luego realizar el control de errores correspondiente . equivalente a brindar a la capa de red un servicio sin errores . (Es decir, cuando llegan a la capa de red, los datos deben estar intactos y sin errores)

Para lograr un enlace de datos sin errores, ciertas funciones estarán disponibles en este momento:

Función 1: Proporcionar servicios para la capa de red.

Incluye: servicio sin conexión no confirmado, servicio sin conexión confirmado y servicio orientado a conexión confirmado.

①无确认无连接服务: Generalmente se utiliza para implementar comunicación o un canal de comunicación con una tasa de error de bits relativamente baja, es decir, el host original no necesita establecer una conexión de enlace con el host de destino por adelantado durante el proceso de envío de datos. El host recibe la capa de enlace de datos. Tampoco se requiere confirmación.

- Desventaja: si los datos realmente se pierden, la capa de enlace de datos no los retransmitirá, sino que los entregará directamente a la capa superior para su procesamiento, lo cual no es muy responsable.

- Propósito: Para la comunicación en tiempo real, una velocidad más rápida requiere este servicio.

②有确认无连接服务: No es necesario establecer una conexión por adelantado. El host de destino debe enviar una confirmación al recibir los datos. Si el host de origen no recibe la señal de confirmación, retransmitirá la trama que simplemente no ha recibido la confirmación. esta vez, está bien Mejorar la confiabilidad de la capa de enlace de datos.

- Escenarios adecuados: Adecuado para canales de comunicación con tasas de error de bits relativamente altas.

③有确认面向连接服务: Primero se debe establecer una conexión y luego, una vez que el extremo receptor recibe la trama, debe devolver una trama de confirmación antes de poder continuar enviando la siguiente.

- Ventajas: El más seguro y confiable.

Nota : ¡Debe haber confirmación si hay una conexión! Si hay conexión, se debe confirmar, por lo que no hay servicio orientado a la conexión sin confirmación.

Función 2: Gestión de enlaces, es decir, el establecimiento, mantenimiento y liberación de conexiones (para servicios orientados a conexión).

Función 3: Encuadre.

Función 4: Control de flujo, utilizado por el receptor para limitar la velocidad del emisor.

Función 5: Control de errores.

- Los errores incluyen errores de trama/errores de bits, y existen medios correspondientes para controlar cada error.

2. Encuadre

2.1 El proceso de encapsular tramas y enviar tramas (incluidas las explicaciones sustantivas)

Procese el datagrama IP entregado por la capa de red, es decir, agregue un encabezado y una cola al datagrama para formar una unidad de transmisión de datos para la transmisión de la capa de enlace, es decir, forme una trama.

封装成帧( Encuadre, el proceso del remitente ): el remitente agrega un encabezado y un final antes y después de un dato, formando así un marco. Después de recibir el flujo de bits entregado por la capa física, el extremo receptor puede identificar el número de inicio y de sección de la trama del flujo de bits recibido en función de las marcas de encabezado y cola.

- Se agrega un campo o byte al principio y al final, y este byte se llama

帧定界符.

帧定界: El encabezado y el avance contienen mucha información de control, este es uno de ellos. Su función es determinar los límites del marco. Otra información de control también incluye control de errores, control de flujo y cierta información relacionada con la dirección física.

El proceso de enviar una trama : comenzando desde el principio de la trama, es decir, el encabezado de la trama, enviando bits uno por uno hasta que se envía al final de la trama. Al recibir, el extremo receptor puede juzgar en función de el encabezado de la trama en el que se recibe la trama en este momento, hasta que se recibe el final de la trama.

帧同步( Proceso en el extremo receptor ): el receptor debe poder distinguir el inicio y el final de la trama del flujo de bits binario recibido.

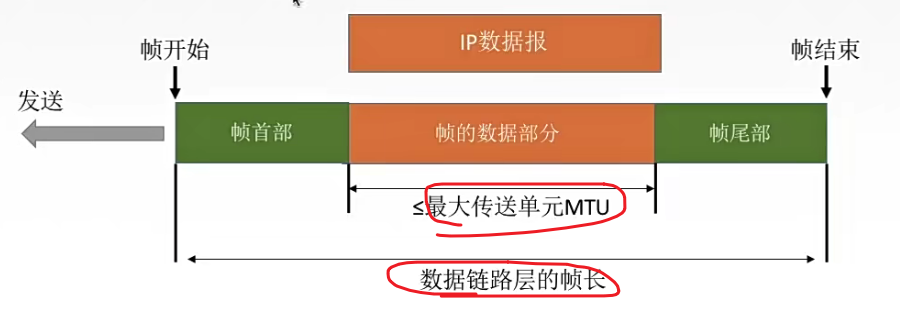

数据链路层的帧长: La parte de datos del marco + el encabezado del marco + la cola del marco.- Nota: Para mejorar la eficiencia de transmisión de la trama, la parte de datos de la trama debe ser lo más grande posible, lo que significa que la mayor parte de la trama debe ser la parte de datos. En este momento, se establecerá un valor límite para la parte de datos, llamado unidad máxima de transmisión MTU .

最大传输单元MTU: Se utiliza para describir la longitud de la parte de datos de la trama. La longitud de MTU es diferente según los diferentes protocolos. Al transmitir la trama, la parte de datos debe ser <= unidad de transmisión máxima de MTU.

2.2 Implementar transmisión transparente y cuatro métodos de encuadre

2.2.1 ¿Qué es la transmisión transparente?

Significa que es real pero no puedes verlo.

透明传输: significa que no importa qué combinación de bits sean los datos transmitidos, deberían poder transmitirse en el enlace. Por tanto, la capa de enlace se refiere a las cosas "invisibles" que obstaculizan la transmisión de datos.

- No es necesario saber la cantidad de datos transferidos, simplemente envíelos directamente al otro lado.

Cuando la combinación de bits en los datos transmitidos resulta ser exactamente la misma que una determinada información de control, se deben tomar las medidas apropiadas para que el receptor no confunda dichos datos con algún tipo de información de control. Sólo de esta manera la transmisión de la Se garantice la capa de enlace de datos. Ser transparente.

Cuatro métodos de encuadre : 1. Método de conteo de caracteres. 2. Método de llenado de caracteres (sección). 3. Método de llenado de bits cero. 4. Leyes de codificación ilegal.

2.2.2 Método 1: método de conteo de caracteres

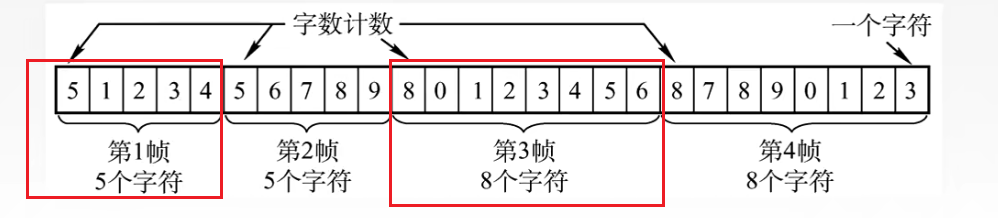

Reglas : el encabezado de la trama utiliza un campo de recuento (primer byte, ocho bits) para indicar el número de caracteres en la trama.

Ejemplo : Al leer el primer byte podemos saber la longitud total de una trama enviada, por ejemplo, la primera de abajo es 5, lo que significa que esta trama tiene 5 bytes, hasta 4, la tercera trama El primer byte es 8 , lo que significa que esta trama contiene 8 bytes hasta el final de 6.

Defecto : Imagínese si hay interferencia durante el proceso de transmisión en la imagen de arriba y el primer byte número 5 de cada cuadro cambia a otros números, entonces habrá un problema devastador y todos los cuadros posteriores no se analizarán normalmente. por lo que este método no se utiliza con mucha frecuencia en aplicaciones prácticas.

2.2.3 Método 2: método de llenado de caracteres

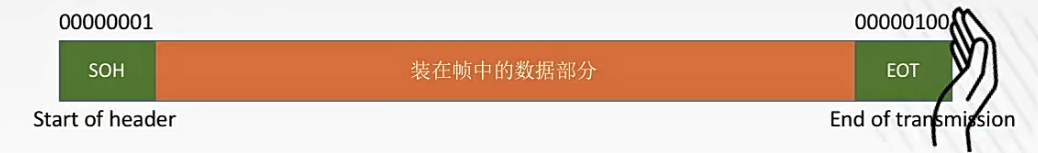

Reglas : agregue códigos de encabezado y cola al principio y al final de los datos transmitidos para indicar el inicio y el final de la trama.

Simplemente configurar la primera codificación no es suficiente, podemos encontrarnos con los dos escenarios siguientes :

Escenario 1 : el cuadro transmitido está compuesto por un archivo de texto (porque los caracteres del archivo de texto son todos códigos ASCII ingresados desde el teclado). Luego, no importa qué caracteres se ingresen desde el teclado, se pueden colocar en el marco y transmitir (porque no hay superposición con la codificación SOH y EOT), es decir, transmisión transparente.

Escenario 2 : si el cuadro transmitido se compone de archivos que no son de texto (programas binarios o imágenes, etc.), entonces en casos muy grandes puede aparecer la misma codificación binaria que SOH y EOT . Si no se agregan reglas adicionales en este momento, Es posible que la recepción finalice antes de la lectura. En este caso, debemos utilizar el método de llenado de caracteres para lograr una transmisión transparente .

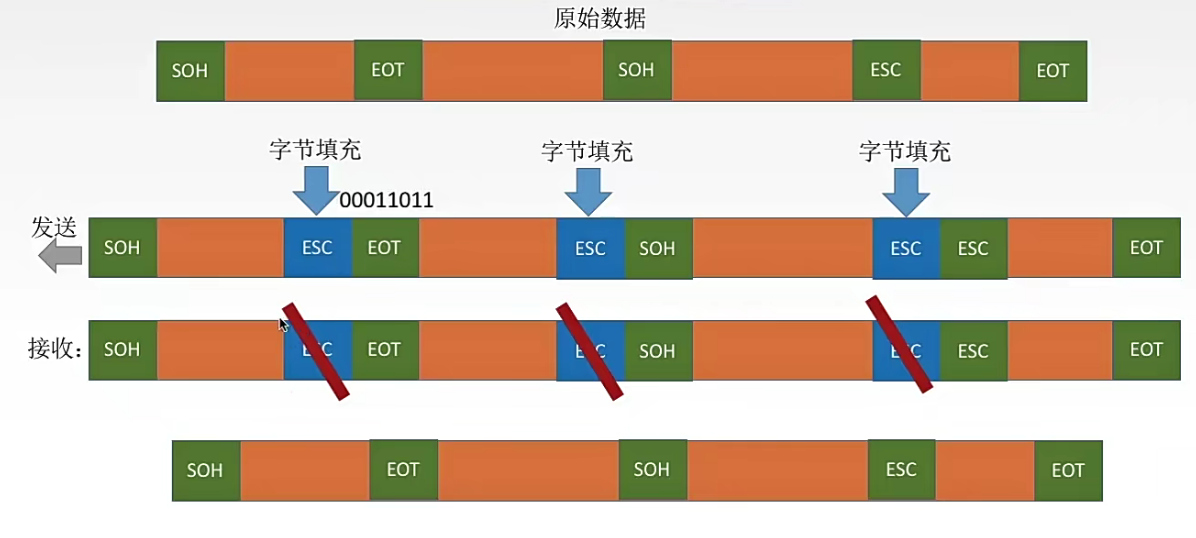

La repetición mencionada anteriormente se muestra en la siguiente figura:

Solución : agregue un relleno de caracteres antes de los códigos SOH y EOF repetidos en la parte de datos real, lo que significa que no es solo un carácter de escape al principio o al final.

Ejemplo de solución : en los siguientes datos originales, puede ver que hay muchos códigos idénticos EOT, SOH y ESC en el encabezado y la cola. En este momento, agregamos un relleno de caracteres delante de cada uno repetido, y luego cuando el El extremo receptor realmente lo lee. Cuando encuentre un relleno de bytes, sabrá que el siguiente carácter no es el principio ni el final del encabezado y se leerá como un carácter de contenido de datos.

2.2.4 Método 3: método de llenado de bits cero

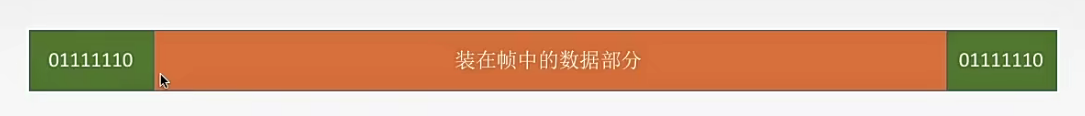

Regla : agregue el código unificado 0111110 al principio y al final de la parte de datos, es decir, 1 0 seguido de 6 1 y luego 1 0.

Pregunta : ¿Qué pasa si los datos del cuadro intermedio también aparecen con la codificación 01111110? ¿Cómo solucionarlo?

Solución : si el remitente encuentra cinco unos consecutivos en la parte de datos antes de enviar los datos, agregará directamente un 0 al final para completar el llenado; si el extremo receptor encuentra cinco unos consecutivos al leer los datos en el marco Cuando es 0, Primero elimine el siguiente 1 y luego se repite el mismo ciclo.

Características : Se garantiza una transmisión transparente y se puede transmitir cualquier combinación de bits en el flujo de bits transmitido sin causar errores en el juicio de los límites de la trama.

2.2.5 Método 4: método de codificación ilegal

Un método para lograr una transmisión transparente durante la codificación de bits de la capa física .

Reglas : Solo hay dos reglas para representar 0 y 1 en la codificación Manchester, que son alto-bajo o bajo-alto (según los requisitos de la pregunta). No habrá situaciones alto-alto o bajo-bajo, por lo que podemos usar Alto-alto y bajo-bajo sirven como inicio y final de los marcos de límites.

Aplicación : ieee802.1 utiliza este método de codificación.

2.2.6 Resumen de los cuatro métodos

Resumen :

1. Respecto a la vulnerabilidad del campo Count en el método de conteo de bytes (una vez que hay un error en el primer valor, afectará todas las lecturas posteriores).

2. La implementación del relleno de caracteres es relativamente compleja e incompatible.

3. Actualmente, los métodos de sincronización de cuadros más utilizados son: relleno de bits y métodos de codificación ilegal.

3. Control de errores

3.1 ¿De dónde vienen los errores?

En resumen , los errores en la transmisión son causados por el ruido.

全局性: El ruido aleatorio (ruido térmico) generado por las características eléctricas de la propia línea es inherente al canal y existe de forma aleatoria.

- Solución: Mejorar la relación señal-ruido para reducir o evitar interferencias (atacar el sensor).

- Después de mejorar la relación señal-ruido, la tasa de error de bits disminuirá y los errores se reducirán. La tasa de error de bits se refiere al número de bits de error/bits totales.

局部性: El ruido de impacto causado por motivos externos temporales específicos es la principal causa de errores.

- Solución: se resuelve utilizando el recuento de codificación.

- Impacto significa que los datos se perforan repentinamente durante la transmisión, lo que se ve afectado por el ruido del impacto.

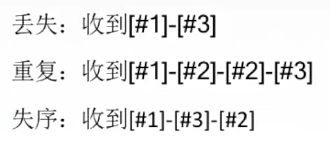

Hay dos tipos de errores : errores de bits y errores de trama.

位错: Se refiere a errores de bits, 1 se convierte en 0 y 0 se convierte en 1.帧错: Se refiere a una combinación de varios bits, es decir, se produce un error en las unidades de trama. Se pueden utilizar mecanismos como la confirmación del número de trama y la retransmisión para resolver el problema de los errores de trama.

Incluye principalmente tres situaciones: pérdida, duplicación y desorden.

La capa de enlace proporciona servicios a la capa de red :

- Para una buena calidad de la comunicación, la elección del enlace de transmisión por cable: sin confirmación, no hay servicio de conexión.

- Para una calidad de comunicación deficiente, la elección del enlace de transmisión inalámbrica: servicio sin conexión confirmado, servicio orientado a conexión confirmado.

Podemos utilizar diferentes mecanismos de transmisión confiables para diferentes enlaces.

3.2 Control de errores en la capa de enlace de datos (introducción a la codificación de detección y codificación de corrección de errores)

Dado que la capa de enlace de datos es punto a punto, cada nodo y su siguiente nodo adyacente en realidad forman una relación entre el remitente y el receptor. Una vez establecida la relación, el receptor debe responder a los datos del remitente que están sujetos a detección de errores. e incluso corrección.

Si desea detectar errores: utilice la codificación de detección de errores ; si desea corregir errores, utilice la codificación de corrección de errores .

La codificación de detección de errores adopta la codificación : 奇偶校验码( 循环冗余码este método de detección se utiliza a menudo en la actualidad).

Los códigos utilizados para la codificación de corrección de errores son : 海明码.

3.3 Codificación VS codificación (comparación de codificación entre capa física y capa de enlace de datos)

Codificación VS codificación (comparación de codificación entre la capa física y la capa de enlace de datos) : la codificación y modulación de datos de la capa de enlace de datos y la capa física son diferentes.

- La codificación de capa física está dirigida a un solo bit y resuelve problemas como la sincronización de bits durante la transmisión, como la codificación Manchester.

- La codificación de la capa de enlace de datos es para un grupo de bits y el recuento de códigos redundantes se utiliza para determinar si se produce un error en un grupo de bits binarios durante el proceso de transmisión.

¿Qué es la codificación redundante?

- Antes de enviar los datos, se adjuntan ciertos bits redundantes de acuerdo con una determinada relación para formar una palabra de código que se ajusta a una determinada regla antes del envío.

- Cuando cambian los datos válidos a enviar, los bits redundantes correspondientes también cambian, de modo que las palabras de código siguen las mismas reglas. El extremo receptor determina si hay un error en función de si la palabra clave recibida aún se ajusta a las reglas originales .

3.4 Codificación de detección de errores (dos métodos)

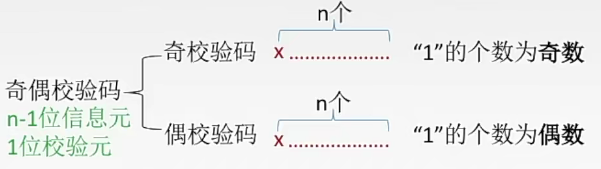

Método 1: código de verificación de paridad

Combinación : Se compone de n-1 elementos de información y 1 elemento de verificación, de los cuales n-1 elementos de información son los datos reales a enviar. Podemos hacerlo nosotros mismos agregando 1 elemento de verificación antes de n-1 bits. Agregar, especificar si es un número par o impar por el número de unos.

Limitaciones del código de verificación de paridad : si cambia un bit, entonces podemos detectarlo, pero si cambian dos bits, como 1 a 0, 0 a 1, aún no se puede detectar.

Ejemplo : si hay un carácter S, el código ASCII de menor a mayor es 1100101 y se usa paridad impar, ¿qué error no se puede detectar en los siguientes caracteres de transmisión recibidos?

Análisis : El valor dado es 1100101, por lo que la pregunta dice que se use paridad impar, por lo que dado que los caracteres dados solo tienen un número par de 1, agregamos el elemento de verificación anterior 1, que tiene 6 dígitos en este momento, y luego miramos. En las opciones, se puede ver que los números en A, B y C son todos pares, y solo el número 1 en D es un número impar. En este momento, es obvio que hay un problema con AC, pero no se puede detectar con D , porque puede ser que dos de los bits hayan cambiado, o puede ser que no haya ningún error.

Características del código de verificación de paridad : solo puede detectar un número impar de errores de bits y la capacidad de detección de errores es del 50%.

Método 2: código de redundancia cíclica CRC

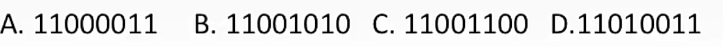

Versión simple del ejemplo de código de redundancia cíclica CRC (decimal)

El siguiente ejemplo no es muy diferente del código de redundancia cíclica CRC real: uno usa números decimales, mientras que CRC divide números binarios.

Remitente : Primero, damos los datos 5 que queremos transmitir y el polinomio 2. Luego realizamos la operación de división y el resto es el código redundante 1. Luego sumamos los datos enviados y el código redundante para obtener los datos finales 5 enviados. + 1 = 6.

Extremo de recepción : Para detectar si hay un error de transmisión, puede utilizar los datos obtenidos 6 para estar en el polinomio, si el resto es 0, significa que no hay error.

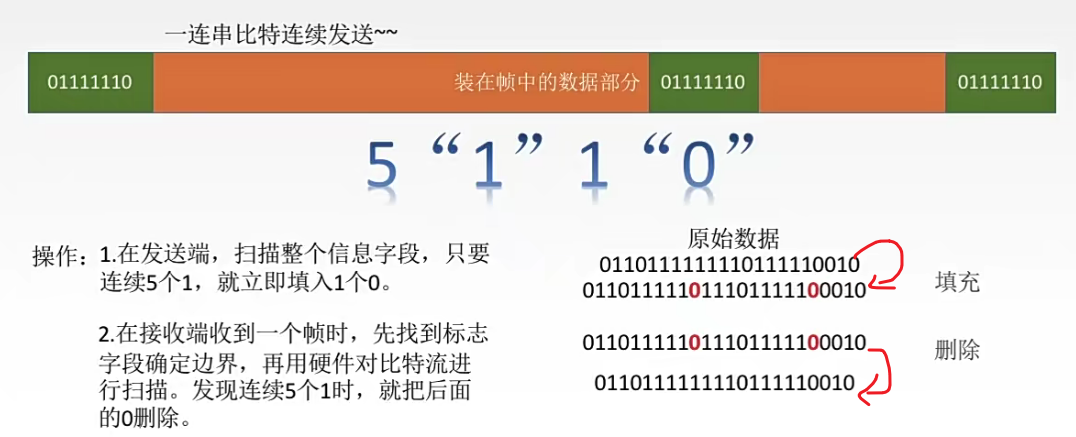

Aplicación práctica de código de redundancia cíclica CRC (binario)

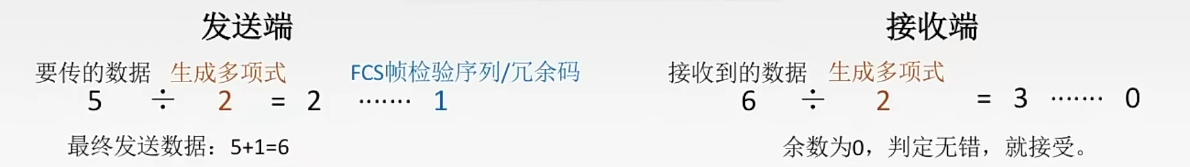

Estandarizar el proceso

Paso 1. Prepare datos válidos para transmitir.

Primero, corte los datos que se enviarán en combinaciones de bits uno tras otro:

Paso 2. Agregue el código de redundancia obtenido a cada grupo para formar una trama y luego envíelo

- La pregunta real dará un polinomio generador con r+1 dígitos.

A veces, el polinomio generador similar a 11011 no se da directamente, pero puede ser 1x2 4 + 1x2 3 + 0x2 2 + 1x2 1 + 1x2 0 , que forma 11011.

- Para el orden de un número, depende del bit más alto correspondiente a 2. Por ejemplo, 11011, el polinomio más grande es 2 4 , entonces el orden correspondiente es 4.

Primero agregamos el bit r 0 después de los datos a transmitir, de la siguiente manera:

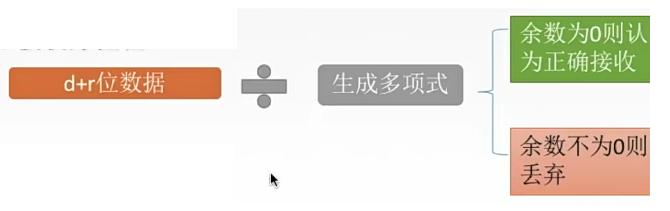

El método de cálculo final de la secuencia de verificación de trama FCS es el siguiente, y finalmente se obtiene un FCS con un resto de r bits, que es el código de detección de trama:

Paso 3: Inspección del receptor

Tomamos los datos finales recibidos y los dividimos por el polinomio generador, y finalmente decidimos si los descartamos en función de si el resto es 0:

Características : La generación de FCS y la verificación CRC en el extremo receptor se implementan mediante hardware y el procesamiento es muy rápido, por lo que no habrá demoras en la transmisión de datos.

Ejemplos prácticos

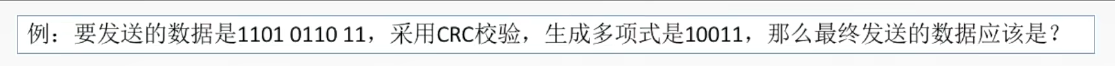

Tema :

Análisis : dados los datos enviados y el polinomio generador, podemos calcular la secuencia de detección de cuadros restantes.

Paso 1: Prepare datos válidos para transmitir.

Los datos a enviar son 1101011011 y el polinomio generador es 10011. Luego encontramos el orden del polinomio generador.

10011 se expresa como un polinomio: x 4 + x 1 + x 0. En este momento, se puede determinar que el orden es 4.

Paso 2: agregue el código de redundancia obtenido a cada grupo para formar un marco y luego envíelo

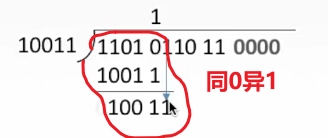

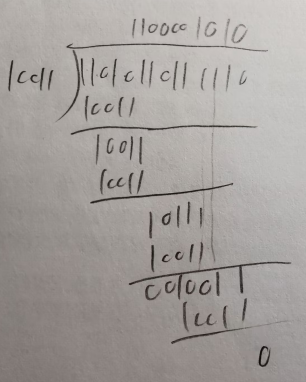

Calcular códigos redundantes :

- Sumar 0: Suponiendo que el orden del polinomio generador G(x) es r, sume r 0.

- División del módulo 2: los datos se dividen por el polinomio después de sumar 0 y el resto es la secuencia de bits del código redundante/código de verificación FCS/CRC. (La resta original del proceso, aquí es XOR, igual a 0 y diferente a 1)

Primero sumamos 4 dígitos de 0 después del dato a enviar, que es: 11010110110000.

A continuación realizamos la operación de división, tenga en cuenta que el proceso debe ser igual a 0 y diferente de 1:

Finalmente, se obtiene el FCS restante (código redundante o secuencia de verificación de trama FCS):

Después de obtener el resto, reemplazamos todos los 0 agregados anteriormente con el resto y lo transmitimos, el valor transmitido en este momento es: 11010110111110.

Los datos finales a enviar son:实际的数据+帧检测序列

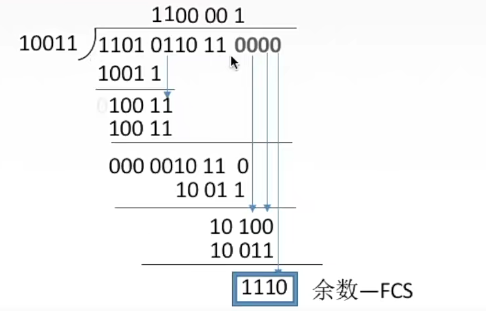

Paso 3: Inspección del receptor

Divida cada trama de bits recibida por el mismo divisor y luego verifique si el resto R resultante es 0.

- Si el resto es 0, se determina que no hay error en esta trama y se recibe.

- Si el resto no es 0, se determina que la trama tiene un error (no se puede determinar que esté en su lugar) y se descarta.

Puntos a tener en cuenta sobre CRC (cuestión: si una recepción sin errores significa una transmisión confiable)

1. Asegúrese de distinguir la diferencia entre CRC y FCS: CRC se refiere a un método de detección de codificación, mientras que FCS se refiere a la secuencia de detección de cuadros.

2. De forma predeterminada, siempre que el extremo receptor lo reciba, significa que no hay ningún problema con la trama. Aquí hay una probabilidad cercana a 1 de que no haya error.

- En casos extremos, incluso si el resto final puede ser 0, todavía puede ocurrir un error.

- En la capa de enlace de datos, solo el uso de la detección de errores CRC de verificación de redundancia cíclica para detectar números impares solo puede lograr una recepción de tramas sin errores, es decir, "para todas las tramas aceptadas por la capa de enlace de datos en el extremo receptor, podemos detectarlas". muy cercano a 1. Existe una probabilidad de que no se hayan producido errores durante la transmisión de estas tramas." Aunque se mencionaron las tramas descartadas por el extremo receptor, finalmente se descartaron debido a errores.

- "Todas las tramas aceptadas por la capa de enlace de datos en el extremo receptor están libres de errores" (ésta es la creencia predeterminada).

3. Pregunta: ¿ La recepción sin errores significa una transmisión confiable?

- "可靠传输"指的是数据链路层发送端发送什么,接收端就收到什么。

- 对于CRC检验,只能够实现无比特差错的传输,但这还不是可靠传输。

- 原因描述:只要接收了这个帧,就没有比特差错,但是这并不能叫做可靠传输,因为我们有一些帧丢弃了它(让其重传),没有这些帧进行处理,那发送端发送的全部数据接收端并没有全部接收,所以这还达不到可靠传输。

3.5、纠错编码

3.5.1、海明码

对于之前的奇偶校验码仅仅只能够检测出错误,对于海明码则可以发现错误、找到位置、纠正错误。

工作流程如下:

- 第二步中是要将这个校验码插入到数据位数当中,这一点与前面两种检测编码不一样,对于奇偶校验码和CRC循环冗余码都是在最低为附加上一位或者是几位的效验码,但是在海明码这里需要根据一定的规则,在数据位当中安插上这个校验码。

3.5.2、认识海明距离

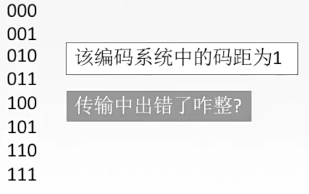

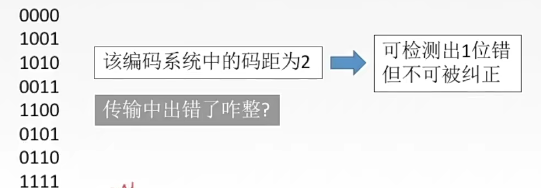

海明距离:两个合法编码(码字)的对应比特取值不同的比特数称这两个码字的海明距离。

- 或者说:一个有效编码中,任意两个合法编码(码字)的海明距离的最小值称为该编码集的海明距离(码距)。

举例:例如1000、1111的海明距离就是三位,若是01、00那么就是1位。

**若是求一个编码系统当中的码距呢?**也就是取任意两个编码之间的最小距离(不同的位数)。

场景1:当我们编码系统中码距为1时,是无法检测出1位错的。

试想,传输过程中000出现了错误变为了001,那么我们是无法判断它是否错误的,因为在正确的编码传输中包含有001。

场景2:若是编码系统中的码距为2,那么可以检测出1位错误,但是不能够被纠正。

试想:若是0000错了一位变为了0001,此时我们就能够发现它有错误,原因是正确的编码中并没有码距为1的与其相同的编码,所以能够检测出来。

那是否能够纠正呢?依旧是不行的,我们举个例子,就以0000来传输错误一位来看,可能出现的错误情况有:

1000

0100

0010

0001

Cuando transmitimos 0010 podemos encontrar que está mal porque no existe en la codificación correcta, en este momento lo corregimos y modificamos cualquier bit de la siguiente manera:

1010 命中

0110 命中

0000 命中

0011 命中

Se puede encontrar que corregir cualquier bit puede hacer coincidir todos los correctos, ¡lo que demuestra directamente que no se puede corregir!

Escenario 3: ¿Qué pasa si la distancia del código es 3?

0000

0111

Si se modifica un número durante la transmisión de 0000, puede que sea 0010, entonces lo corregimos e intentamos modificar el bit incorrecto:

1010

0110

0000 命中

0011

Se puede observar que solo se acierta 1, por lo que se puede concluir que si la distancia es 3, entonces se puede corregir 1 error y se pueden detectar 1 o 2 errores.

Conclusión final: si el código Hamming necesita detectar d dislocaciones, entonces la distancia del código es d + 1. Si desea corregir las d dislocaciones, debe ser 2d + 1.

3.5.3 Flujo de trabajo del código Haiming (incluido el proceso detallado, combinado con ejemplos)

Puedes aprender esto: Explicación detallada del principio del código Hamming (deja de memorizarlo de memoria)

Paso 1: Determine la cantidad de dígitos del código de verificación r

Los datos/información tienen m bits y el código redundante/código de verificación tiene r bits.

En este momento, se puede utilizar una fórmula para expresar la relación entre myr ( 海明不等式): 2 r >=m+r+1.

- Se puede usar un código de verificación para filtrar un dígito en binario, por lo que se necesitan 2 r para representar el rango filtrable, que en realidad es el rango final.

- Al mismo tiempo, el código de verificación y el número de bits finalmente se combinan para la transmisión, por lo que m + r.

- Cuando se usó para la detección antes, si desea detectar d dislocación, entonces necesita d+1 bits.

Ejemplo : Los datos a enviar en este momento son D = 1100.

En este momento, m tiene 4 dígitos, luego sustituya r >= m+r+1 en la fórmula 2, y el mínimo r es de 3 dígitos, y r = 3 en este momento.

El código Hamming final tiene un total de 4 + 3 = 7 dígitos

Los datos originales son de 4 dígitos y el código de verificación es de 3 dígitos.

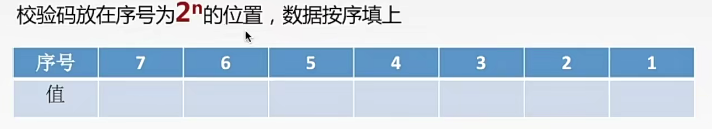

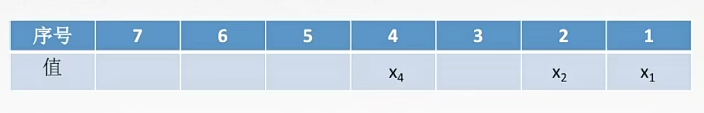

Paso 2: Determine la ubicación del código de verificación y los datos

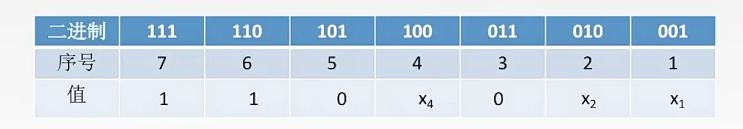

El código de cheque tiene 3 dígitos, y los 7 dígitos los representamos de derecha a izquierda: 1, 2, 3, 4, 5, 6 y 7.

Para los códigos de verificación de tres dígitos, las posiciones en secuencia son: 2 0 , 2 1 y 2 2. Aquí marcamos los bits como x1, x2 y x4 respectivamente.

Luego colocamos los datos originales dados 1100 en la tabla de adelante hacia atrás:

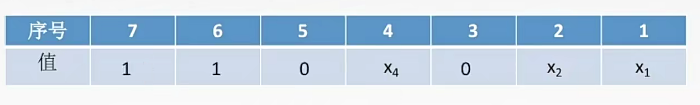

Paso 3: encuentre el valor del código de verificación

La idea clave en este paso es agrupar. Puede ver que se usa binario encima del número de serie para representar cada valor del número de serie. Esto debe agruparse más adelante:

**1Para x1, x2 y x4, representan 001, 010 y 100 respectivamente. En realidad, puedes ver un dígito que representa un número de tres dígitos. Luego debemos hacer coincidir , *1*y toda la tabla respectivamente. El 1*** completo puede representar 0 o 1, siempre que pueda coincidir.

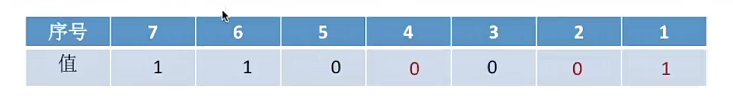

Luego codificamos este grupo usando paridad par y obtenemos los valores de x1, x2 y x4:

4号 x4 0 1 1 => x4=0

2号 x2 0 1 1 => x2=0

1号 x1 0 0 1 => x1=1

Después de obtener los valores de x1, x2 y x4, completamos sus valores en la tabla:

El código Hamming obtenido en este momento realmente se puede transmitir.

Paso 4: el extremo receptor realiza la detección y corrección de errores

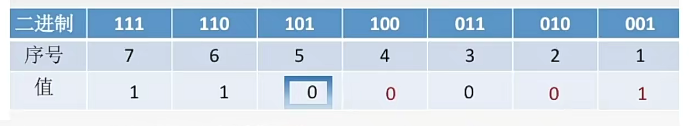

En este momento, modificamos directamente el número de serie 5 en el código Hamming para ver si podemos encontrar el número incorrecto de dígitos y corregirlo:

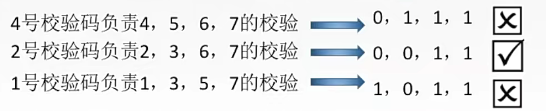

En este momento, el valor recibido por el extremo receptor (el valor incorrecto) es 1110001. Aquí todavía usamos paridad par para la verificación:

- Una x indica que el número de 1 es un número impar. ¡Obviamente, el código de verificación correspondiente detecta un error al especificar este dígito!

Hay dos formas de determinar la ubicación del error:

Método 1: Encuentre la intersección de los grupos que no cumplen con la verificación par/impar y tome la diferencia con los grupos que sí cumplen con la verificación.

Al dibujar un círculo para filtrar la posición especificada, puede ver que los números 1 y 4 están incorrectos. Luego puede dibujar un círculo para ubicar uno de los números 5 y 7 que está incorrecto.

En este momento, usamos el código de verificación No. 2 (los bits correspondientes al grupo son todos correctos) y finalmente filtramos el error 5. Luego cambiamos el 1 en la posición 5 a 0 para completar la corrección del error.

Método 2: Agrupe utilizando la verificación par/impar especificada (especificada) para obtener cada dígito x1, x2, x4 y finalmente combinarlos para ubicar

Dado que la agrupación de x4 es 1**, la agrupación de x2 es *1*, la agrupación de x1 **1, ¡la posición de fusión correspondiente también es la misma!

Finalmente se filtró que ocurrió un error en el número 5.

Pensamientos y algunas preguntas y pensamientos.

Pregunta 1 : ¿Cuántos dígitos se pueden detectar en el código Hamming anterior? ¿Qué pasa si hay errores en varios dígitos?

Conclusión: los códigos Hamming estándar sólo pueden detectar errores de 1 bit.

- Los códigos Hamming estándar (como los códigos Hamming(7,4)) añaden 3 dígitos de control por cada 4 bits de datos, para un total de 7 bits. Este código Hamming está diseñado para detectar y corregir errores de un solo bit. Si se produce un error de dos bits durante la transmisión, es posible que la capacidad de corrección de errores no cubra esta situación.

- Para el caso de errores de múltiples bits, es posible que sea necesario utilizar otros esquemas de códigos de corrección de errores más complejos. La selección de códigos de corrección de errores debe basarse en requisitos específicos y patrones de errores de transmisión asociados.

Pregunta 2 : Lo anterior es solo un ejemplo de un error en el bit de datos. Si ocurre un error en el bit de detección, ¿también se puede detectar?

Conclusión: También se puede detectar. Para x1, x2 y x4, su función es solo representar **1, dividir *1*y 1**agrupar respectivamente. El valor real en sí mismo no afectará la detección y corrección de errores. Al final, puede ¡Seguirá detectando y corrigiendo errores!

momento del mapa mental

4. Control de flujo y mecanismo de transmisión confiable

4.1 Control de flujo, mecanismo de transmisión confiable y mecanismo de ventana deslizante

4.1.1 Comprender el control de flujo de la capa de enlace de datos (compárelo con el control de flujo de la capa de transporte)

¿Por qué controlar el flujo?

- La falta de coincidencia entre una mayor velocidad de envío y una menor capacidad de recepción provocará errores de transmisión, por lo que el control del flujo también es una tarea importante de la capa de enlace de datos.

- Si el receptor actual ya no puede recibir más solicitudes y el remitente aún envía a la velocidad anterior, entonces el receptor se desbordará . Este desbordamiento total hará que los datos enviados por el método de envío no se reciban. Se desperdicia espacio y recursos , por lo que el control de flujo es necesario.

La diferencia entre el control de flujo en la capa de enlace de datos y el control de flujo en la capa de transporte :

- El control de flujo de la capa de enlace de datos es punto a punto, mientras que el control de flujo de la capa de transporte es de un extremo a otro.

- El método de control de flujo de la capa de enlace de datos: si el receptor no puede aceptarlo, no responderá con un acuse de recibo. Si el receptor puede aceptarlo, responderá con una trama de acuse de recibo.

- El control de flujo de la capa de transporte significa: el extremo receptor anuncia una ventana al extremo emisor.

4.1.2 Métodos de control de flujo (protocolo stop-wait, protocolo de ventana deslizante)

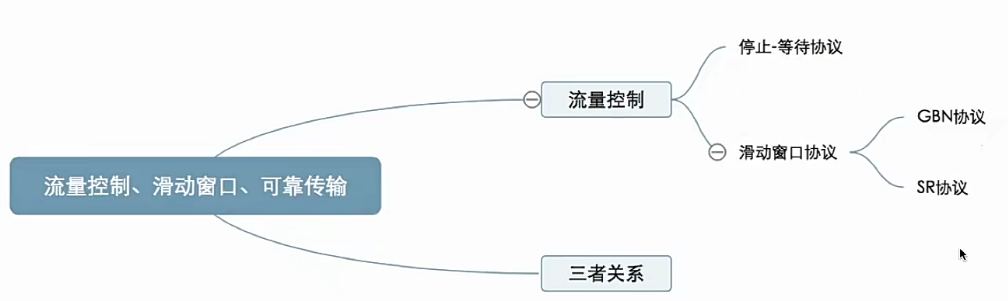

Contiene dos: 停止-等待协议, 滑动窗口协议.

- El protocolo de parada y espera en realidad puede considerarse como un protocolo especial de ventana deslizante: la ventana de este protocolo es 1 y las ventanas de envío y recepción son 1.

- El protocolo de ventana deslizante se divide en dos métodos :

后退N帧协议(GBN),选择重传协议(SR).

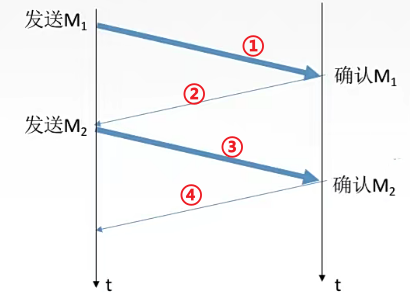

protocolo parada-espera

停止-等待协议: En realidad, es relativamente ineficiente, porque cada vez que se envía una trama, es necesario esperar a que el receptor envíe una trama de confirmación antes de enviar la siguiente trama.

Proceso : el remitente deja de enviar cada vez que envía una trama, espera la confirmación de la otra parte y luego envía la siguiente trama después de recibir la confirmación.

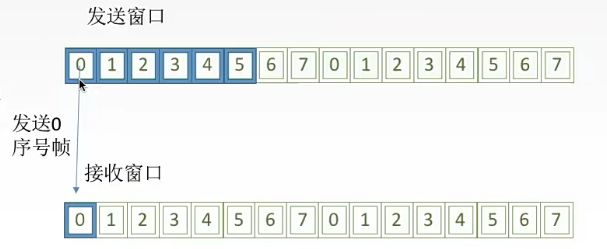

protocolo de ventana deslizante

滑动窗口协议: relativamente eficiente

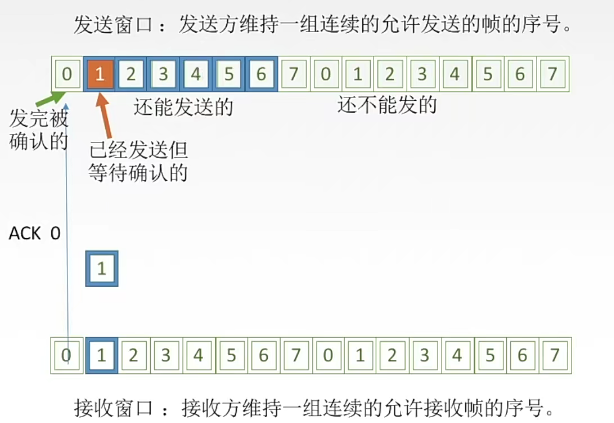

El proceso de deslizamiento en el protocolo de ventana de ventana :

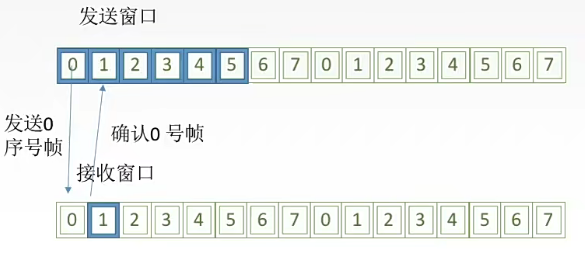

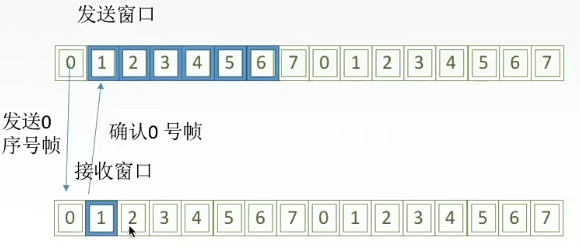

En la siguiente figura, los datos superiores son el extremo de envío y los datos inferiores son el extremo de recepción. Cada pequeña cuadrícula marca un cuadro, que se ordena del cuadro 0 al cuadro 1. En la figura siguiente, la posición de la ventana de envío es 6 tamaños, y la ventana de recepción es El final mantiene uno. En este momento, los fotogramas en la ventana de envío se pueden enviar continuamente (no es necesario esperar a que el fotograma del número de secuencia correspondiente reciba el fotograma de confirmación antes de enviar), mientras que el La ventana de recepción solo puede recibir el marco del número de secuencia correspondiente.

发送窗口: Se refiere al remitente que mantiene una secuencia continua de tramas que pueden enviarse. (También puede entenderse como los datos que envía actualmente el remitente)

Cuando la ventana de recepción recibe la trama No. 0, la ventana de recepción avanzará un espacio, lo que indica que el receptor actual puede recibir la segunda trama:

Al mismo tiempo, el receptor devolverá un cuadro de confirmación número 0. Cuando el remitente lo reciba, también realizará una ventana deslizante. En este momento, el cuadro número 5 de la ventana también se puede enviar:

Nota adicional : De hecho, el protocolo de parada y espera también es un protocolo de ventana deslizante, pero solo hay una ventana para el remitente y el receptor.

Compare los tamaños de ventana de tres protocolos de espera

Compare los tamaños de ventana de los tres protocolos de espera :

- Protocolo de parada y espera: enviar tamaño de ventana = 1, recibir tamaño de ventana = 1.

- Protocolo de retroceso de N marcos (GBN): tamaño de ventana de envío > 1, tamaño de ventana de recepción = 1.

- Seleccione el protocolo de retransmisión (SR): tamaño de ventana de envío >1, tamaño de ventana de recepción >1.

注意点:在链路层的滑动窗口协议中,整个窗口(发送窗口、接收窗口)的大小 在传输过程中是固定的。

4.1.3、对可靠传输、滑动窗口、流量控制进行区分:

可靠传输:发送端发啥,接收端收啥。

- 解决问题:这种传输方式是可靠的,若是发生帧的丢失,帧的失去与重复,那么接收端都要进行整个控制使得我们接收端失去、重复的帧回到正常状态,这也就是可靠传输要解决的问题。

流量控制:控制发送速率,使接收方有足够的缓冲空间来接收每一个帧。

- 解决方案:

滑动窗口。- 解决问题1:流量控制(收不下就不给确认,想发也发不了)。【通过滑动窗口,我们可以每次固定一个窗口的大小,若是接收到一个确认帧窗口才会进行滑动一格,整个过程实际上就是对流量进行控制。因为若是发送端一直没有收到确认帧,它的发送窗口就一直圈在那几个帧上面,变相的控制了发送端的一个发送速率,一旦接收方收不下数据不回复确认帧,那么发送端想发送数据也发送不了,因为窗口已经固定在那里了】

- 解决问题2:可靠传输(发送方自动重传)。【发送方若是发送了一个帧之后等待一段时间还没有收到确认帧,此时会进行自动重传】

4.1.4、对于停止-等待协议、滑动窗口协议究竟是哪一层的?

左边两本书将该协议作为是传输层的,而王道书中则是将该协议作为在数据链路层:

在计算机网络发展前期,通信链路质量不是很好,此时链路层就需要担负起可靠传输的职责,因此链路层就会使用停止—等待协议、后退n帧协议、选择重传协议等。

随着技术发展,通信链路的质量越来越好,此时出现差错的可能并不会像之前那么大,此时链路层它就可以暂时抛弃掉可靠传输的这样一个职责,把这个责任交给传输层来实现,而链路层只需要负责一个差错控制即可,这样能够使得我们的数据在链路上传递速度更快,所用的时间,延迟也更小。

Resumen : No necesitamos preocuparnos por en qué capa están estos tres protocolos y en qué capa están. El impacto final es solo un objeto para transmitir datos. Por ejemplo, si estos tres protocolos están en la capa de transporte, entonces El objeto es un paquete y, en la capa de enlace, es una trama cuando se transmite . La esencia son los datos que queremos transmitir.

momento del mapa mental

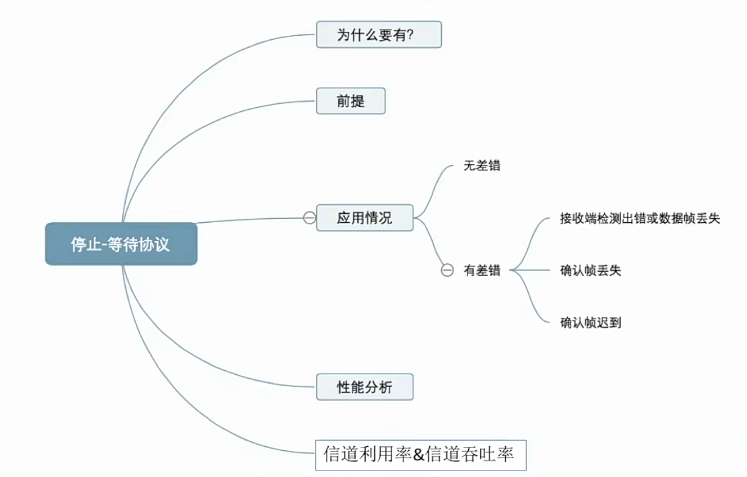

4.2 Protocolo parada-espera

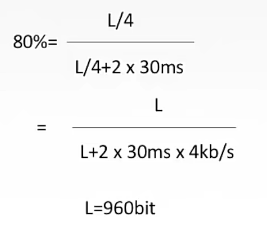

4.2.1 ¿Por qué existe un protocolo de parada y espera y una premisa de investigación?

1. ¿Por qué existe un protocolo de parada y espera?

Además de los errores de bits, se produce pérdida de paquetes en el canal subyacente.

- Pérdida de paquetes: fallas en la línea física, fallas en el equipo, ataques de virus, errores de información de enrutamiento y otras razones pueden causar la pérdida de paquetes de datos.

Para resolver el problema de pérdida de paquetes e implementar el control de flujo, es necesario utilizar el protocolo stop-wait.

2. ¿Cuáles son los requisitos previos para el acuerdo de parada y espera de investigación?

Aunque ahora se usa comúnmente la comunicación full-duplex, para la conveniencia de discutir el tema, solo una parte envía datos (remitente) y una parte recibe el recibo (receptor).

Dado que estamos discutiendo el principio de transmisión confiable, no es necesario considerar en qué nivel se encuentra la transmisión.

"Detener-esperar" significa dejar de enviar cada paquete después de enviarlo, esperar la confirmación de la otra parte y luego enviar el siguiente paquete después de recibir la confirmación.

4.2.2 Detener-esperar las condiciones sin errores y sin errores del protocolo

Sin situación de error:

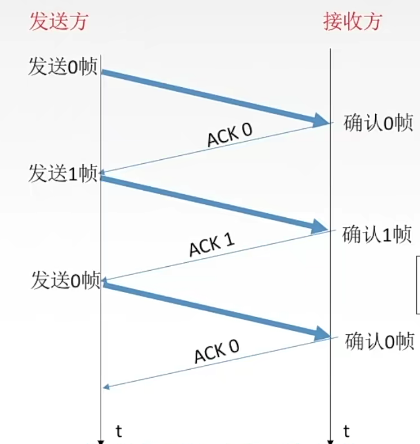

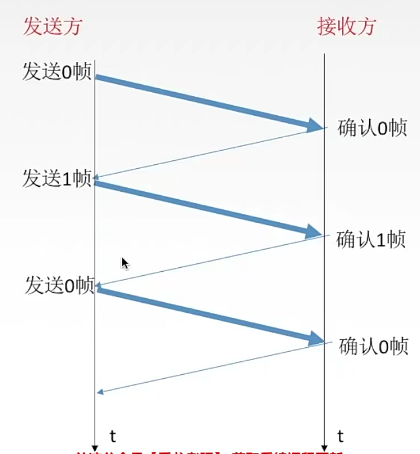

La siguiente figura describe que, en caso de que no haya errores, el remitente esperará cada vez que envíe una trama. El remitente no enviará la siguiente trama hasta que el receptor devuelva una trama de confirmación después de recibir la trama:

- Puede ver que hay varios fotogramas cero y los dos fotogramas no son iguales.

Nota : El extremo emisor se detiene y espera cada vez que se envía una trama de datos, por lo que un número de 1 bit es suficiente.

Esta situación sin errores es ideal, pero a menudo ocurren algunos errores en las tareas reales, es decir, problemas de pérdida de paquetes y algunas tramas de datos se pierden en la capa de enlace.

Hay una situación de error

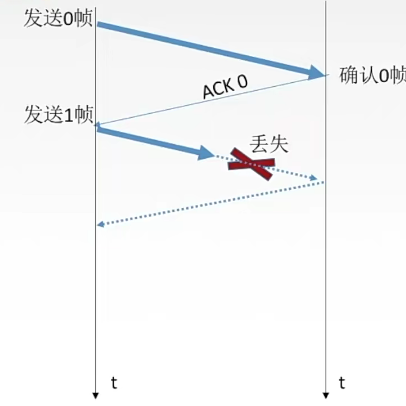

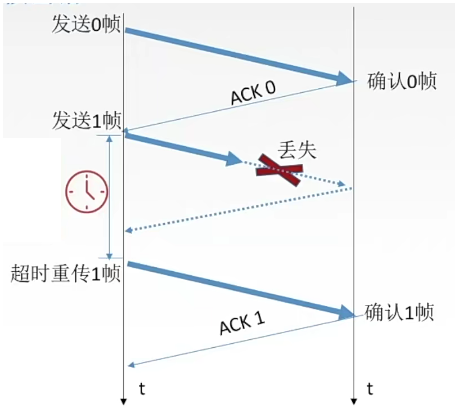

Caso 1: Se pierde el marco de datos o se detecta un error en el marco

出现情况场景复现:第一个帧发送方发送到接口端没有问题,此时接收端返回了ACK 0表示0帧的确认帧,此时发送端收到确认帧之后发送下一个帧,此时在传输过程丢失了帧,那么接收端无法收到帧那么也就无法回复确认帧,此时发送端由于收不到确认帧也会不断的在进行等待,这类问题如何进行解决呢?

解决方案:发送端采用超时计时器,发送端发送一个帧的时候超时器就开始计时,若是一个超时时间结束了还没有接收到确认帧就会进行重发。

超时计时器:每次发送一个帧就启动一个计时器。超时计时器设置的重传时间应当比帧传输的平均RTT更长一些。

- 其中RTT指的是往返传输时延。

注意点:

- 发送一个帧后,发送端必须要保留它的副本。(防止在传输过程中出现帧丢失情况来进行重发。只有在收到对应帧的确认帧之后才能够丢弃,开始下一轮传输)

- 数据帧与确认帧必须编号。(若是接收端连续收到了相同发送序号的数据帧,表明接收方收到了重复的帧,利用这个编号可以解决帧的丢失、重复等问题;还有就是若是接收到了帧,但是检错出问题后,那么此时就会丢弃该帧,不做处理并且也不会返回一个确认帧,此时发送端只能够等待一个重传时间之后来进行重发)

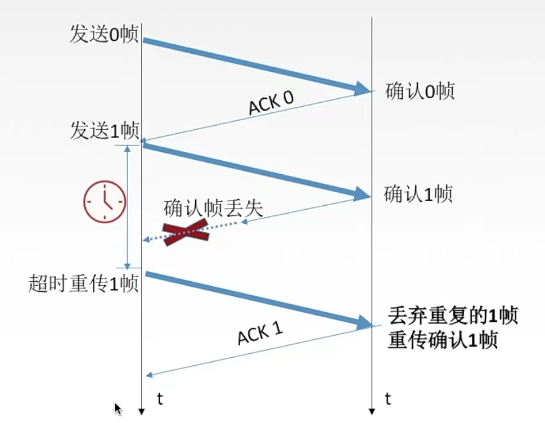

第二情况:ACK丢失

情况描述:接收端接收到发送端发送的帧后,此时返回了一个确认帧,此时若是确认帧在过程中丢失了怎么办?

解决方案:发送端在一个超时时间范围中若是没有收到确认帧,那么此时就会超时重传刚才的帧,接着接收端由于之前已经接收过了,此时会丢弃第二次传来的重复的帧,再重传确认1号帧,也就是说再次进行对一号帧的一个确认,那么发送方就收到1号帧了。

第三种情况:ACK迟到

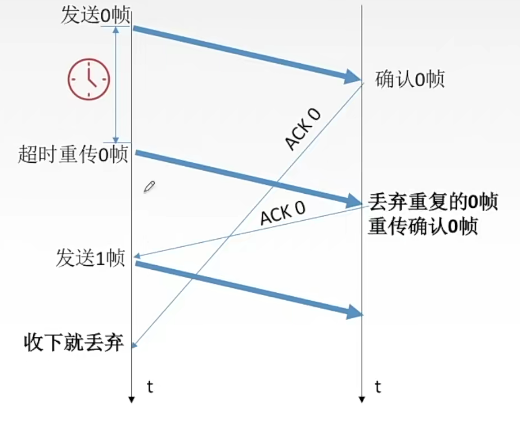

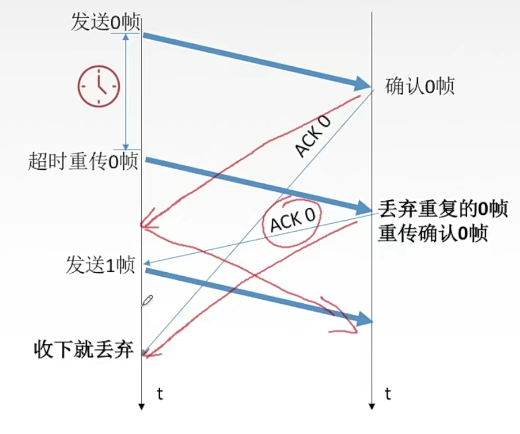

Recurrencia del escenario : El remitente primero envía la trama No. 0 y el extremo receptor devuelve la trama de confirmación No. 0 (No1) después de recibir la trama No. 0. Sin embargo, no ha llegado debido a la congestión de la red. El final ha expirado debido al temporizador de tiempo de espera. Cuando se acabe el tiempo, se retransmitirá el cuadro 0.

Luego, el extremo receptor recibe la trama No. 0. Como se recibió la última vez, esta vez descartará la trama No. 0 y devolverá una trama de confirmación No. 0 (No2). Esta vez la red no bloquea el extremo emisor. para recibirlo rápidamente. Cuando llega esta trama de confirmación No. 0, se comienza a enviar la trama No. 1. Después de enviarla nuevamente, se recibe la trama No. 0 (No1) que fue respondida previamente por el primer extremo receptor.

El método de procesamiento para el remitente es: no lo procese, simplemente deséchelo.

Pregunta: ¿Qué pasa si la trama de confirmación número 0 del número 1 llega antes que la trama de confirmación número 0 enviada por segunda vez?

Respuesta : Luego, el remitente comenzará a enviar directamente la trama No. 1 después de recibir la trama de acuse de recibo No. 0. En cuanto a la segunda trama de acuse de recibo No. 0, el remitente hará lo mismo que antes y también la descartará.

4.2.3 Análisis del desempeño del protocolo stop-wait (ventajas y desventajas)

Ventajas : Sencillo.

Desventajas : ¡La utilización del canal es demasiado baja!

4.2.4 Comprender la utilización del canal en protocolos de parada y espera

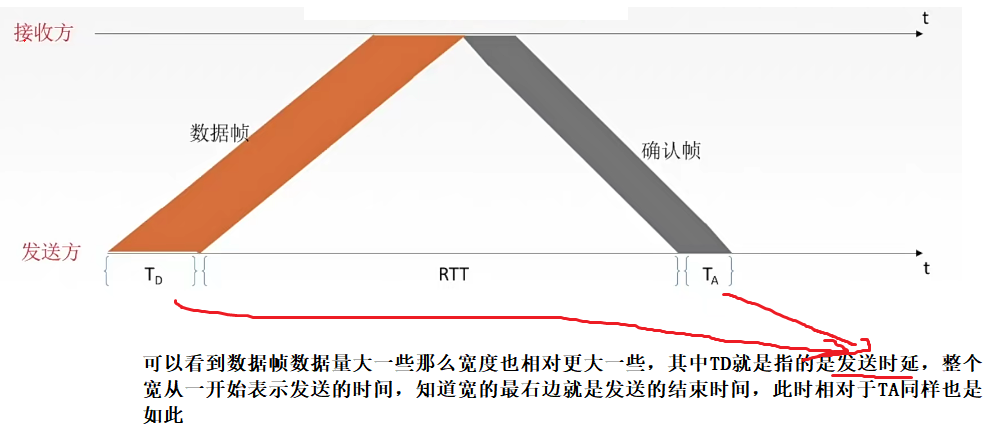

A continuación, mire el diagrama para comprender la utilización del canal:

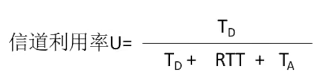

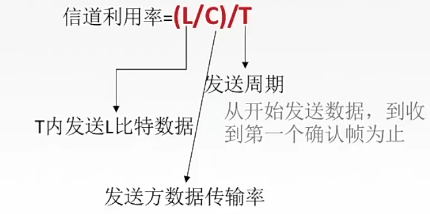

信道利用率: Se refiere a la relación entre el tiempo requerido por el remitente para enviar datos de manera efectiva dentro de un ciclo de envío y el ciclo de envío completo.

La fórmula es la siguiente: se puede ver que la utilización real del canal de este retraso de transmisión en la figura es relativamente baja :

El resumen real es : dentro de un ciclo de envío, el tiempo requerido por el remitente para enviar datos de manera efectiva representa la proporción de todo el ciclo de envío.

Simplificando la fórmula anterior (combinada con los datos proporcionados en el ejemplo real), los cálculos reales de las dos son los mismos:

Además, existe una fórmula de cálculo relacionada con la utilización del canal, que es la utilización del canal: 信道吞吐率 = 信道利用率 * 发送方的发送速率.

4.2.5 Ejemplos prácticos de utilización de canales

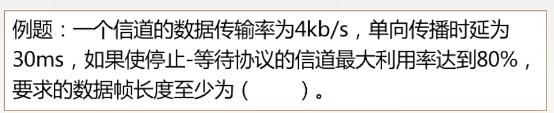

Tema :

Análisis : La velocidad de transmisión es 4kb/s, entonces C = 4kb/s. El retraso de propagación único también se asigna a 30 ms, por lo que el viaje de ida y vuelta es 30 * 2 = 60 ms. En este momento, configuramos la longitud del marco de datos en L.

La fórmula se puede enumerar de la siguiente manera:

- ¿Cómo calcular 2 x 30 ms x 4 kb/s? 4kb/s = 4000bit/s, y 30ms son 30/1000 s, lo que corresponde a 4000bit/s para convertir 30ms x 4kb/s = 120bit

Luego se puede calcular L / (L+240) = 0,8 y finalmente L = 960 bits.

momento del mapa mental

4.3 Protocolo de trama N hacia atrás (protocolo GBN)

4.3.1 Desventajas del protocolo de parada y espera (comprensión de la tecnología de tuberías)

Primero, eche un vistazo al protocolo de parada y espera. Puede ver que cada trama se transmite solo después de que la trama transmitida previamente recibe una trama de reconocimiento. Puede ver que se pasa mucho tiempo esperando:

¿Cómo podemos aumentar la tasa de utilización del canal?

Solución: Tecnología de línea de montaje.

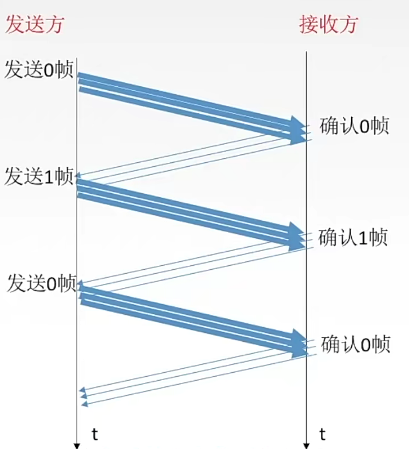

Después de enviar un cuadro de datos, puede enviar varios cuadros de datos continuamente. Como se muestra en la figura siguiente, se envían tres cuadros continuamente cada vez. En este momento, puede ver que la tasa de utilización del canal aumenta:

La tecnología de la línea de montaje no es un punto de prueba, simplemente entiéndala.

**¿Por qué se llama línea de montaje? **Cada cuadro de datos se enviará hacia abajo después del cuadro de datos anterior. Este envío continuo es como un trabajo de canalización. Esto se llama tecnología de canalización.

El uso de oleoductos también trae algunos impactos y es necesario realizar algunas mejoras en este momento :

1. Se debe aumentar el rango de números de serie. (Cada trama de datos de transmisión debe tener un número de secuencia único. Por ejemplo, en los tres grupos de tramas transmitidas anteriormente, sus números de secuencia deben ser diferentes, de modo que el receptor pueda devolver una trama única correspondiente a cada una de ellas. Si se pierde , es más fácil encontrar en qué fotograma se encuentra el problema).

2. El remitente necesita almacenar en caché varios paquetes. (Durante el proceso de transmisión, es muy fácil perder cuadros, como el cuadro No. 0, el cuadro No. 1 y el cuadro No. 2. Si los tres cuadros transmitidos continuamente pierden el No. 1 y el No. 2, solo La trama No. 0 se envía con éxito. Entonces, en realidad, si las tramas 1 y 2 deben retransmitirse sin esperar, entonces estas dos tramas deben almacenarse en caché con anticipación antes de enviarse, entonces necesitamos dos ubicaciones de trama de datos en caché más que detener y -esperar protocolo)

在流水线下,也有可能会出现确认帧丢失、迟到等情况,那么为了解决这些差错,此时就有了后退N帧协议以及选择重传协议。

4.3.2、后退N帧协议中的滑动窗口

发送方维护一个>1的窗口,接收方则是维护一个=1的窗口,接收方每接收到一个帧之后就会返回一个确认帧,并且此时窗口会移动一格,同时发送方若是接收到了确认帧之后也会移动格子。

- 通过发送窗口,可以来确定帧的四种状态:①发完被确认的。②已经发送但等待确认的。③还能发送的。④还不能发的。

额外特点:为了使得效率更高,接收方不用对于每一个帧都返回一个确认帧,可以进行累计确认,若是发送方将1、2、3号帧全部发送出来,接收方无需逐一确认,而是直接对三号帧确认即可,回复一个ack3,此时发送方接收到确认帧之后就知道三个帧都已经接收了,此时就应该要发送4号帧。

4.3.3、GBN发送方必须响应的三件事

1、上层的调用

上层要发送数据时,发送方先检查发送窗口是否已满,如果未满,那么产生一个帧并将其发送,如果窗口已满,发送方只需要将数据返回给上层,暗示上层窗口已满,上层等一会再发送。

- 实际实现中,发送方是可以将上层的数据接收下来,不过是放在缓存中,等它空闲了或者整个窗口有空的时候可以发送数据的时候再将缓存中的数据帧拿出来,完成一个发送。

2、收到一个ack

GBN协议中,对n号帧的确认可以采用累计确认的方式,标明接收方已经收到了n号帧和它之前的全部帧。

- 例如收到了ack4,那么此时接收端默认4号及之前的帧已经全部收到,之后发送端开始发送5号帧及之后的帧。

3、超时事件

协议的名字为后退N帧/回退N帧,来源于出现丢失和时延过长帧时发送方的行为。与停-等协议中一样,定时器将再次用于恢复数据帧或确认帧的丢失。如果出现超时,那么发送方会重传所有已发送但未被确认的帧。

- 对于接受端,是按照顺序来进行接受的,并不是说发送端连续发送1、2、3、4号帧时,若是4号帧先到达,接收端就会直接接收,它会首先等待1号帧的到达,若是其他帧优先到达那么此时会进行丢弃该帧,知道等待到1号帧为止。

- **若是这个1号帧在传输过程中丢失了,那么接收端也不接受其他的帧,那么此时怎么办?**在接收端中有一个超时定时器,若是1号帧的确认帧长时间没有接收到,那么此时会进行超时重传,将当前帧以及后面的帧重新传输出去。

4.3.4、GBN协议接收方要做的事情

1、若是正确收到n号帧,并且按照序,那么接收方为n帧发送一个ACK,并将帧中的数据部分交付给上层。

2、若是想要等待的帧一直没有收到,那么若是提前到来的其他帧都会丢弃掉,并为最近按序接收的帧重新发送ACK。接收方无需缓存任何失序帧,只需要维护一个:expectedseqnum(下一个按序接收的帧序号,也就是一直等待的那个帧)。

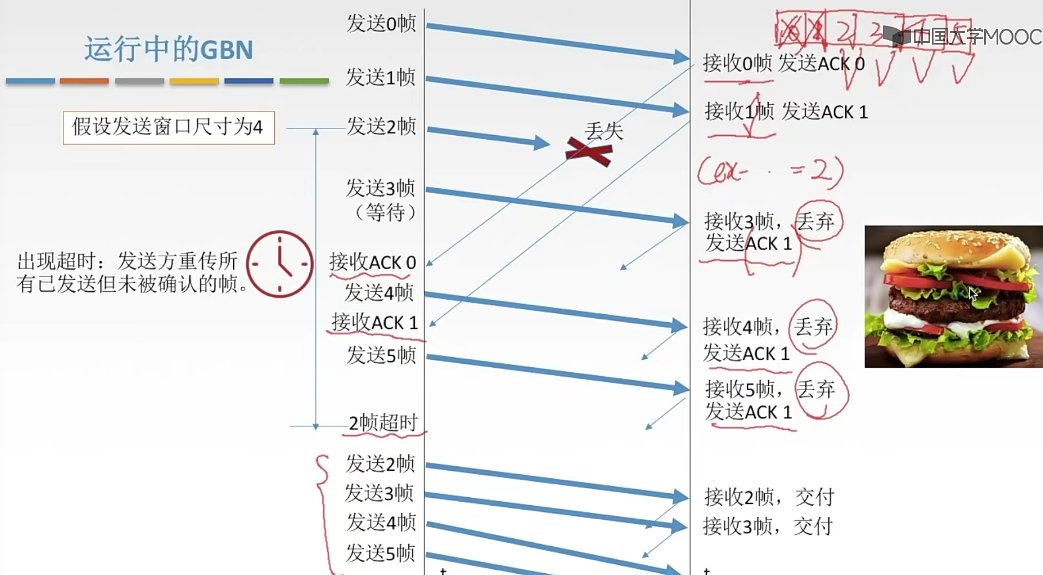

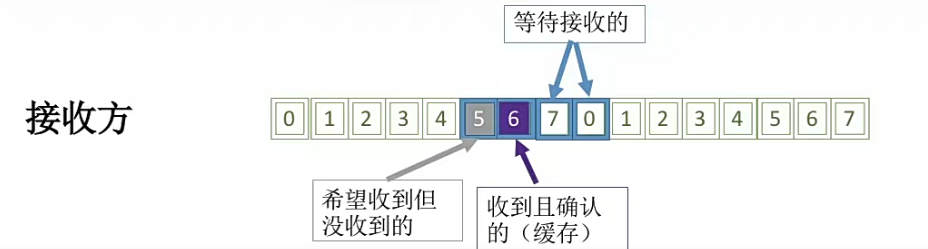

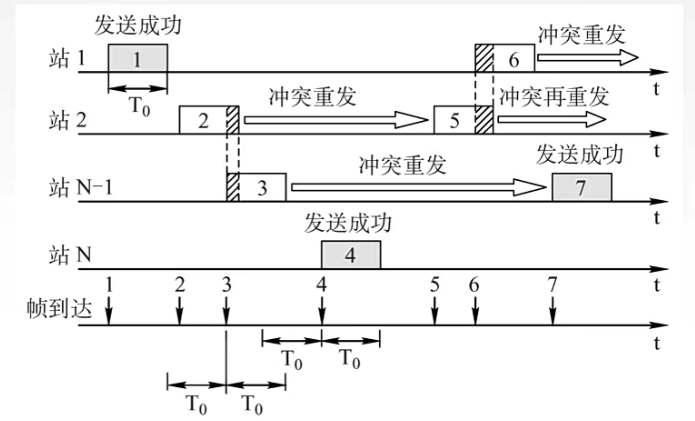

4.3.5、运行中的GBN(运行过程)

下面使GBN的运行过程及示例:

首先发送端连续发出了0帧、1帧、2帧、3帧,其中0帧、1帧成功被接收了并返回了相应的确认帧,其中2号帧在传输过程中丢失了,那么当3号帧到达接收端的时候,接收端由于目前的expectedseqnum是2号帧,此时就会丢弃掉3号帧。

由于0帧、1帧的确认帧都被发送端接收了,此时发送端的窗口移动了两格,此时会连续发出4号帧、5号帧,而同样由于接收端目前的expectedseqnum依旧是2号帧,那么此时同样会丢弃掉4号帧、5号帧。

En este momento, el temporizador de tiempo de espera para enviar 2 fotogramas ha expirado y no se ha recibido el fotograma de confirmación de 2 fotogramas. En este momento, el tiempo de espera se retransmitirá y los 3 fotogramas, 4 fotogramas y 5 fotogramas después de los 2 fotogramas también se enviará nuevamente continuamente., y luego espere el cuadro de confirmación de respuesta de recepción del extremo receptor, y el ciclo se repite.

4.3.6 Pregunta: ¿Puede la longitud de la ventana corredera ser infinita?

- Blog que se puede aprender: ¿Por qué son limitadas las ventanas de envío del protocolo Backoff N Steps (GBN) y del protocolo Select-Retransmit (SR)?

Si se utilizan n bits para numerar la trama, entonces el tamaño de la ventana de envío W T debería satisfacer: 1<=W T <=2 n -1. Si excede este rango, el receptor no podrá distinguir si se trata de un cuadro nuevo o antiguo.

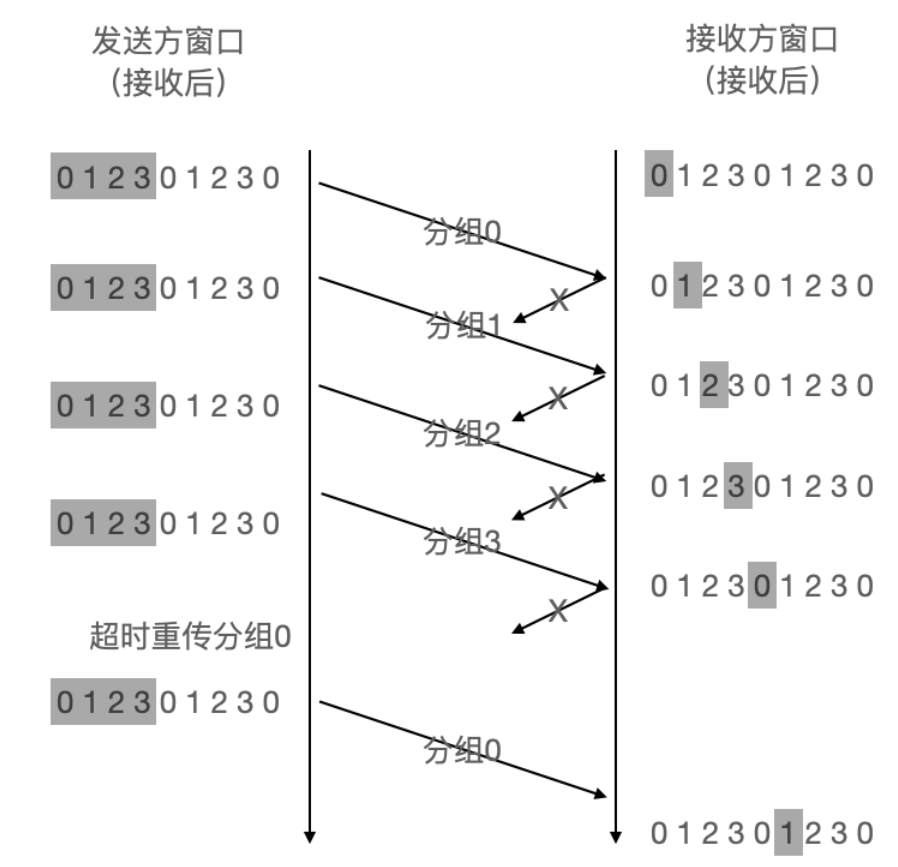

Tomemos un ejemplo. Aquí tomaré una imagen de ejemplo de un blog. Está muy claro por qué la ventana de envío del protocolo Backoff N Steps (GBN) y el protocolo de retransmisión selectiva (SR) es limitada :

Usando 2 bits para numerar el cuadro, luego 2 2 - 1 = 3, la ventana solo puede tener hasta 3, entonces, ¿por qué no puede excederlo?

- Veamos el siguiente ejemplo. Cuando la ventana es 4, nuestro remitente envía directamente la trama No. 0123. En este momento, se reciben todas las tramas del receptor y se devuelven las tramas de confirmación correspondientes. En este momento, ocurre una situación extrema, cuatro Las tramas de reconocimiento se pierden durante el proceso de transmisión . Dado que el remitente no recibe la trama de reconocimiento, expirará el tiempo de espera y retransmitirá mientras espera que finalice el temporizador de tiempo de espera. En este momento, la trama número 0 también se enviará nuevamente. ! !

- Tenga en cuenta que el receptor actual ha recibido el conjunto anterior de tramas y ha confirmado que la trama ha sido devuelta. La trama número 0 pasada aquí solo puede considerarse como un nuevo valor para el receptor, y luego se producirá la transmisión. Pregunta incorrecta ! (El receptor cree que el remitente puede recibir correctamente la trama de acuse de recibo)

4.3.7 Resumen de puntos clave del protocolo GBN

1. El extremo receptor puede confirmar de forma acumulativa y ocasionalmente puede confirmar de forma incidental.

捎带确认Significa que cuando el extremo receptor quiere transmitir algunos datos de retorno al extremo emisor, puede traer el marco de confirmación correspondiente y transmitirlo de regreso.

2. El receptor sólo recibe tramas en orden y las descarta implacablemente fuera de orden.

3. Confirme el cuadro con el número de secuencia más grande que llegue en secuencia.

4. La ventana de envío máxima es 2 n - 1 y el tamaño de la ventana de recepción es 1.

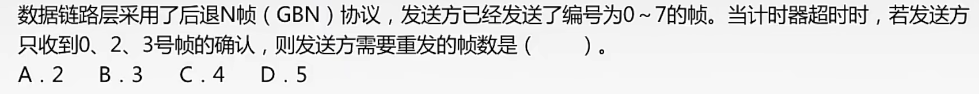

4.3.7 Ejercicios

Ejercicio 1

Tema :

Análisis : C

Usando el protocolo GBN, el extremo receptor recibe las tramas en orden, en la pregunta se reciben las tramas 0, 2 y 3. La ausencia de la trama 1 es interferencia (definitivamente se pierde o se retrasa durante el proceso de envío del extremo receptor). . llegada), porque el extremo receptor no puede saltar para recibir la confirmación. En este momento, el extremo receptor ha recibido las tramas 0, 1, 2 y 3. En este momento, el remitente debe reenviar las tramas 4, 5, 6, Cuadro No. 7, entonces el número de cuadros es 4.

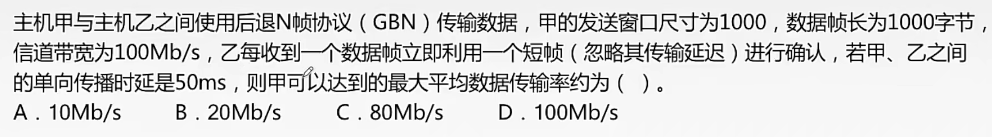

Ejercicio 2

Tema :

Análisis : C

Tome los claves: el primer fotograma, el último fotograma y el fotograma de confirmación del primer fotograma.

Primero, calculemos el tiempo del cuadro de acuse de recibo del primer cuadro del envío + transmisión:

- Tiempo de envío de un cuadro: (1000 x 8)/100 Mb/s = 0,08 ms

- Tiempo de ida y vuelta: 2x50 = 100ms

- Tiempo de envío de un cuadro + tiempo de ida y vuelta = 100,08 ms

Entonces, ¿cuál es la cantidad máxima de datos que se pueden transmitir en 100,08 ms después de recibir el cuadro de confirmación del primer cuadro?

Calculemos el tiempo que tardan en enviarse todos los marcos de datos en todo el tamaño de la ventana: (1000 x 1000 x 8) / 100 Mb/s = 80 ms. En este momento, podemos entender que después de enviar todos los marcos de datos En toda la ventana, en este momento el cuadro de confirmación del primer cuadro aún no se ha recibido. En este momento, aún debe esperar 20 ms y luego el ciclo se repite. En este momento, podemos calcular la transmisión de datos promedio. tasa del número máximo.

El tiempo desde que se envía un cuadro hasta que se recibe el primer cuadro es 100,08 ms. El tamaño del cuadro de datos enviado es 1000x1000x8 = 8 x 10 6. Usemos el tamaño/tiempo total = velocidad de transferencia de datos promedio máxima.

Es decir, (8 x 10 6 ) / 100,08 ms es aproximadamente igual a 80 Mb/s.

4.3.8 Análisis de rendimiento del protocolo GBN

Beneficios : utilización mejorada del canal porque las tramas de datos se pueden enviar continuamente.

Desventaja : Durante la retransmisión, se debe retransmitir la trama de datos original transmitida correctamente, lo que reduce la eficiencia de la transmisión.

- Para solucionar todo el problema, existe un nuevo protocolo llamado Protocolo de Retransmisión Selectiva, que mejorará esta deficiencia.

momento del mapa mental

4.4 Seleccionar protocolo de retransmisión (protocolo SR)

4.4.1 Desventajas del protocolo GBN

En el protocolo de retroceso de trama N GBN, una mejor función es que el extremo receptor puede realizar una determinación acumulativa (por ejemplo, el extremo emisor envía 1, 2 y 3 tramas, entonces el extremo receptor no necesita responder a cada trama). , pero responder directamente a uno (3 fotogramas es suficiente para determinar completamente los fotogramas 1, 2 y 3).

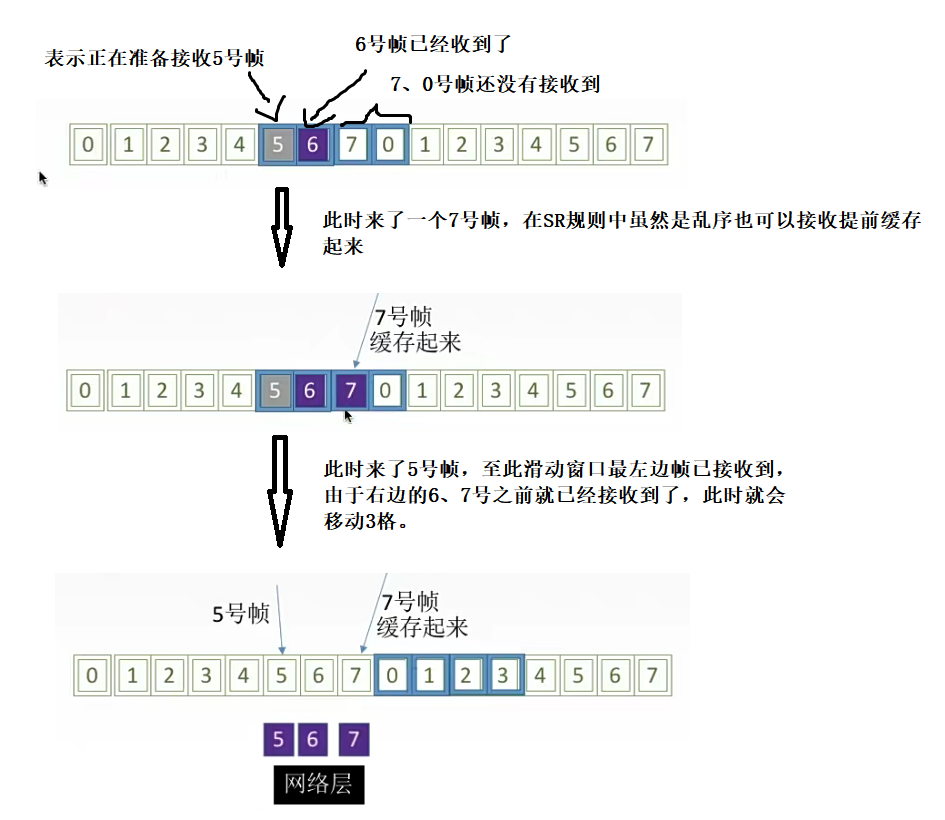

Sin embargo, esto también trae consigo el problema de la retransmisión por lotes : si el remitente no ha recibido un fotograma de confirmación durante mucho tiempo, el fotograma y otros fotogramas dentro de la ventana se retransmitirán en lotes, lo que provocará pérdidas en la comparación. Es posible que algunas de las tramas posteriores se hayan enviado una vez y sean tan antiguas que se desperdicien.

Solución :

1. Establezca un reconocimiento único : confirme los fotogramas uno por uno, de modo que si un fotograma es incorrecto o se pierde, simplemente retransmita el fotograma erróneo.

2. Al mismo tiempo, aumente la ventana de recepción, configure el búfer de recepción y almacene en caché las tramas que lleguen desordenadas : lo que esto significa es que si las tramas 0, 1, 2 y 3 se enviaron continuamente antes, entonces el extremo receptor debe recibir el fotograma 0 primero y otros fotogramas primero. La llegada se descartará. Si hay otros fotogramas que llegan aquí primero, primero los colocaremos en el búfer, esperaremos a que llegue el fotograma más a la izquierda de la ventana y luego los entregaremos. a la capa de red (extremo receptor).

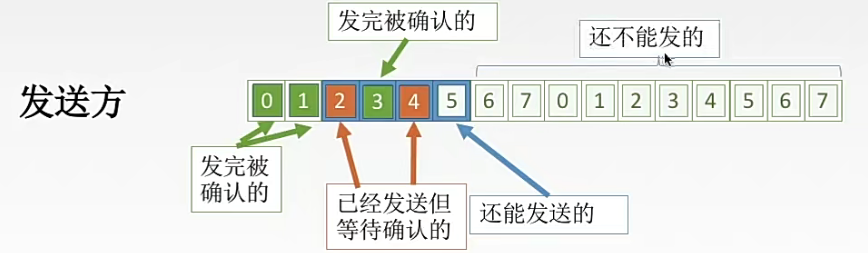

4.4.2 Seleccionar la ventana deslizante en el protocolo de retransmisión (protocolo SR)

Varios estados de la ventana deslizante del remitente.

Los diferentes marcos relacionados con la ventana deslizante del remitente se dividen en los siguientes estados :

①Después de ser enviado y confirmado.

② Ya enviado pero esperando confirmación.

③ Todavía se puede enviar: si proporciona otros datos en este estado, puede colocarlos en el número 5, marcarlos con el cuadro número 5 y enviarlos.

④ Aún no se puede enviar: aún no está dentro del rango de la ventana deslizante.

- Para el marco de confirmación que el remitente puede recibir en la ventana deslizante, no se confirma secuencialmente como en GBN (debido a que el extremo receptor puede almacenar en caché por adelantado fuera de orden), entonces puede ver que lo que se ha enviado pero Lo que está esperando confirmación en la imagen de arriba es uno que ha sido Confirme los lados izquierdo y derecho.

Varios estados de la ventana corredera del receptor.

Los distintos marcos relacionados con la ventana corredera del receptor se dividen en los siguientes estados :

① Esperaba recibirlo pero no lo recibí.

②Esperando recibir.

③ Recibido y confirmado (almacenamiento en caché): puede ver que el receptor puede almacenar en caché un marco de datos desordenado por adelantado al seleccionar el protocolo de retransmisión.

4.4.3 Tres cosas a las que el remitente SR debe responder

1. Llamada de capa superior

Después de recibir los datos de la capa superior, el remitente SR verifica el siguiente número de secuencia disponible para la trama. Si el número de secuencia está dentro de la ventana de envío, la trama de datos se envía; de lo contrario, al igual que GBN, los datos se almacenan en caché o Regresó a la capa superior antes de la transmisión .

- En la implementación real, el remitente puede recibir datos de la capa superior, pero colocarlos en el caché. Cuando está inactivo o toda la ventana está libre y puede enviar datos, sacará el marco de datos en el caché para completar un enviar.

2. Recibió un ACK

Si se recibe un ACK y el número de trama está dentro de la ventana, el remitente SR marca la trama confirmada como recibida.

- Si el número de secuencia del fotograma es el límite inferior de la ventana (el número de secuencia correspondiente a la primera ventana de la izquierda), la ventana avanza hasta el fotograma no reconocido con el número de secuencia más pequeño y se mueve como un todo.

- Si la ventana se mueve, habrá nuevos fotogramas no enviados en la ventana y estos fotogramas se enviarán en ese momento.

3. Evento de tiempo de espera

Cada cuadro tiene su propio temporizador y solo se retransmite un cuadro después de que ocurre un evento de tiempo de espera.

4.4.4 Qué debe hacer el receptor SR

Todos los fotogramas dentro de la ventana se aceptan y se pueden recibir incluso si no son secuenciales .

Detalles de recepción específicos : el receptor SR reconocerá una trama recibida normalmente independientemente de si está en orden (siempre que la trama esté en la ventana). Los fotogramas fuera de secuencia se almacenarán en caché directamente en la ventana y se devolverá un fotograma de confirmación del fotograma al remitente (el fotograma de confirmación se devolverá directamente al fotograma que se reciba) hasta que todos los fotogramas (es decir, fotogramas con valores más pequeños) números de secuencia) se han recibido. Sólo entonces se puede entregar un lote de fotogramas a la capa superior y la ventana deslizante avanzar.

Si se recibe una trama fuera del número de secuencia de la ventana (menos que la siguiente ventana), se devuelve un ACK. De lo contrario, se ignora el marco.

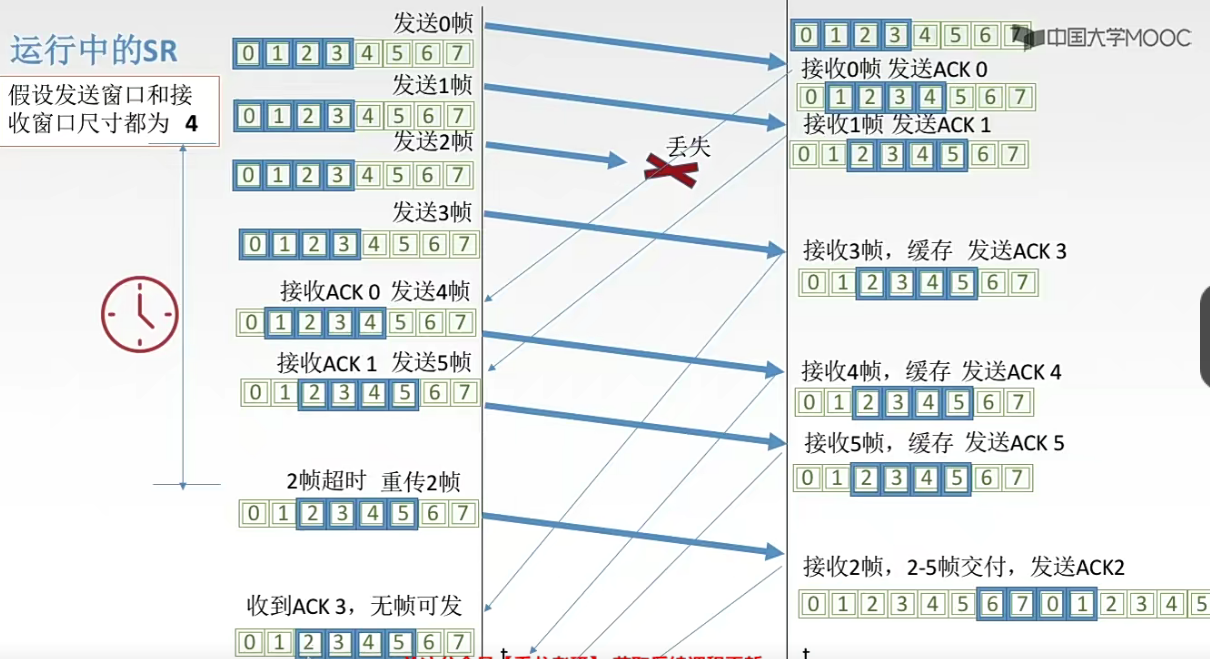

4.4.5 Ejecución del proceso SR (que implica tiempo de espera)

Supongamos que los tamaños de la ventana de envío y de la ventana de recepción son ambos 4 .

① El extremo emisor envía las tramas 0, 1, 2 y 3 en secuencia desde el principio. La trama número 2 se perdió durante el envío. El extremo receptor recibió las tramas 0, 1 y 3 en este momento y devolvió las tramas de confirmación. en secuencia.

② El extremo emisor primero recibe la trama de confirmación de la trama No. 0, luego mueve la ventana un cuadro y comienza a enviar la trama No. 4.

③El extremo emisor recibe nuevamente el cuadro de confirmación del cuadro No. 1. En este momento, mueve la ventana un cuadro nuevamente y comienza a enviar el cuadro No. 5.

④ Tenga en cuenta que dado que la trama No. 2 se perdió durante el proceso de transmisión, el extremo receptor no enviará la trama de confirmación No. 2 al extremo emisor si no recibe la trama No. 2. En este momento, dado que el temporizador de la trama n.° 2 ha expirado , el remitente expirará el tiempo de espera y retransmitirá la trama n.° 2 (solo esta trama).

⑤ El remitente recibe el cuadro de confirmación del cuadro No. 3, pero debido a que aún no se ha recibido el cuadro de confirmación del cuadro No. 2, la ventana no se moverá en este momento y no hay ningún cuadro para enviar (solo puede continuar después de enviar la trama nº 2) ventana móvil)

4.4.6 Cálculo de la longitud de la ventana corrediza (incluidas las condiciones de la escena)

Pregunta: ¿Puede la longitud de la ventana corredera ser infinita?

Conclusión : La ventana de envío es preferiblemente igual a la ventana de recepción, porque si es más grande, se desbordará y si es más pequeña, no tiene sentido.

La fórmula para calcular la ventana : W Tmax = W Rmax = 2 (n-1) .

- Aquí Tmax se refiere a la ventana del remitente, Rmax se refiere a la ventana del receptor y n se refiere al número de bits que representan el número de secuencia (si el número de secuencia es 0, 1, 2, 3, entonces es un número que se puede representar por 2 bits)

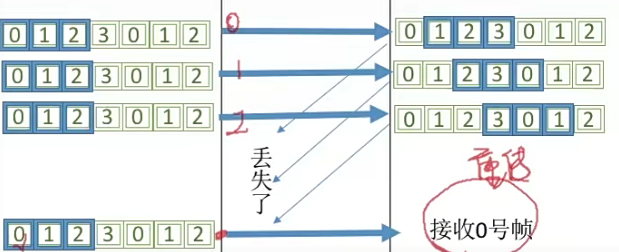

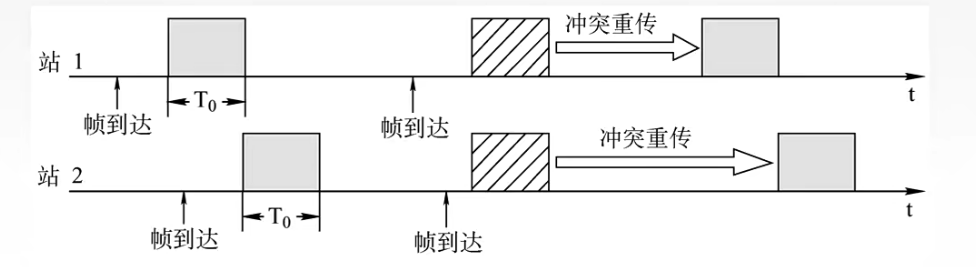

Dos escenarios: el escenario 1 es que el extremo receptor no puede reconocer el error de recepción, el escenario 2 es que la transmisión es correcta

Escenario 1: hay un montón de fotogramas con 2 bits que representan el número de secuencia. La ventana actual es 3. En la escena actual, se produce un error y el fotograma retransmitido se recibe como un nuevo fotograma en la ventana (ejemplo de recepción de error).

Descripción del proceso :

- El remitente envía secuencialmente las tramas 0, 1 y 2. Al mismo tiempo, el receptor puede recibirlas correctamente y devolver las tramas correspondientes, ¡pero las tres tramas se pierden! Sin embargo, esta ventana que no afecta al extremo receptor se mueve 3. Puede ver que la última ventana del extremo receptor también contiene cuadros con números de secuencia 0 y 1. ¿Habrá algún problema más adelante?

- Dado que el extremo emisor no ha recibido ninguna trama de acuse de recibo, el extremo emisor expirará y reenviará la trama número 0. ¡ Preste atención! En este momento, el extremo receptor recibió nuevamente la trama con el número de secuencia 0. Sin embargo, como el extremo receptor recibió el número de secuencia 0 antes, la trama pasada esta vez la considerará por error como una nueva trama y la guardará en la ventana actual. búfer medio. (¡¡En realidad, este cuadro es un cuadro retransmitido !!!)

Descripción del problema: la trama retransmitida se recibió incorrectamente en la ventana como una trama nueva.

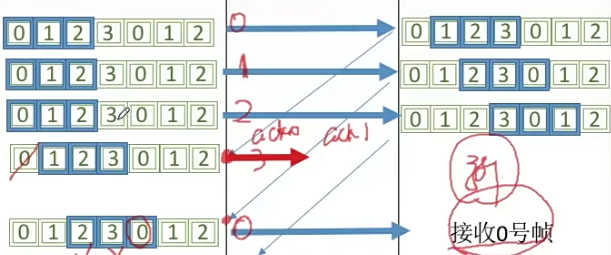

Escenario 2: Hay un montón de tramas con 2 bits que representan el número de secuencia. La ventana actual es 3. En el escenario actual, el extremo receptor puede recibir correctamente la nueva trama con el número de secuencia 0 (ejemplo de recepción correcta).

Descripción del proceso :

- El extremo emisor envía las tramas 0, 1 y 2 en secuencia y, al mismo tiempo, el extremo receptor puede recibirlas correctamente y devolver las tramas correspondientes.

- El remitente recibe el fotograma No. 0. En este momento, la ventana se mueve un fotograma y aparece un nuevo fotograma No. 3 en la ventana. En este momento, se enviará el fotograma No. 3. La flecha roja indica que el fotograma se perdió durante el proceso de envío.

- En este momento, el remitente recibió nuevamente el cuadro de confirmación No. 1 y la ventana se movió nuevamente. En este momento, apareció un nuevo cuadro No. 0 en la ventana. El remitente también enviará el cuadro No. 0 y el extremo receptor normalmente puede enviar esta nueva trama en este momento. La trama No. 0 se recibe en la secuencia correspondiente de la nueva ventana.

Es normal transmitir tramas durante este proceso.

4.4.7 Resumen de puntos clave del protocolo SR

1. Confirme los marcos de datos uno por uno y confirme cada uno de los recibidos. (Limitado a la ventana del extremo receptor)

2. Sólo se retransmiten tramas de error. (Ya no requiere retransmisión por lotes como el protocolo GBN)

3. El receptor tiene caché. (Si llega una trama fuera de secuencia en la ventana del extremo receptor, el extremo receptor también la acomodará, la almacenará en caché primero, esperará hasta que se forme una trama correcta y luego entregará estas tramas consecutivas a la capa de red, y al mismo tiempo ventana hacia adelante)

4. W Tmáx = W Rmáx = 2 (n-1) . (ventana de recepción máxima)

4.4.8 Ejercicios

Tema :

Análisis : A

En esta pregunta, la capa de enlace de datos utiliza el protocolo de retransmisión selectiva (SR), el remitente ha enviado las tramas 0-3, que son las tramas 0, 1, 2 y 3. Entre ellas, se ha confirmado la trama 1 (en este momento , debido a que no se confirma el cuadro 0 concurrentemente, por lo que la ventana no se moverá), todavía quedan 3 cuadros que deben confirmarse, a saber, 0, 2 y 3.

El tiempo de espera secuencial de los cuadros 0 y 2 significa que el tiempo de espera del remitente para los cuadros 0 y 2 ha expirado y debe retransmitirse en este momento. Dado que el estado del cuadro 3 no nos queda claro en esta pregunta, es posible Enviado con éxito, en lo que a la ontología se refiere, los únicos fotogramas que se retransmitirán son los fotogramas 0 y 2, por lo que solo quedan dos.

momento del mapa mental

4.5 Control de acceso a medios (MAC)

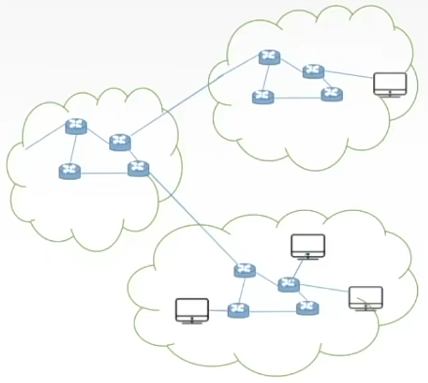

4.5.1 Dos tipos de enlaces utilizados para transmitir datos (punto a punto, difusión)

Enlace punto a punto : Dos nodos adyacentes están conectados por un enlace, sin un tercero.

Aplicación: Protocolo PPP, comúnmente utilizado en redes de área amplia.

Por ejemplo: como se muestra en la siguiente figura para una llamada telefónica, si dos personas están conectadas para comunicarse, entonces no hay ningún tercero involucrado en este enlace punto a punto.

Enlace de transmisión : todos los hosts comparten el medio de comunicación.

Aplicación: Ethernet de bus inicial, LAN inalámbrica, comúnmente utilizada en LAN.

- LAN inalámbrica es lo que usamos cuando usamos teléfonos móviles y dispositivos móviles.

Por ejemplo: en una sala grande, el habla de las personas se transmite a través del aire.

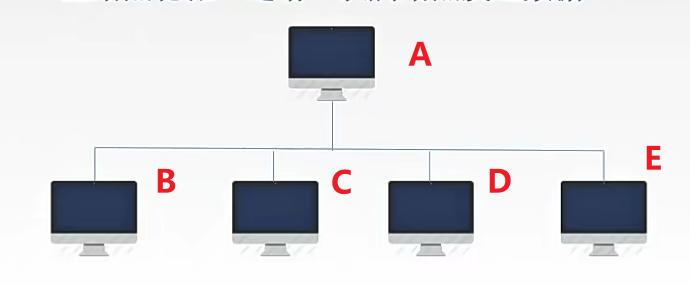

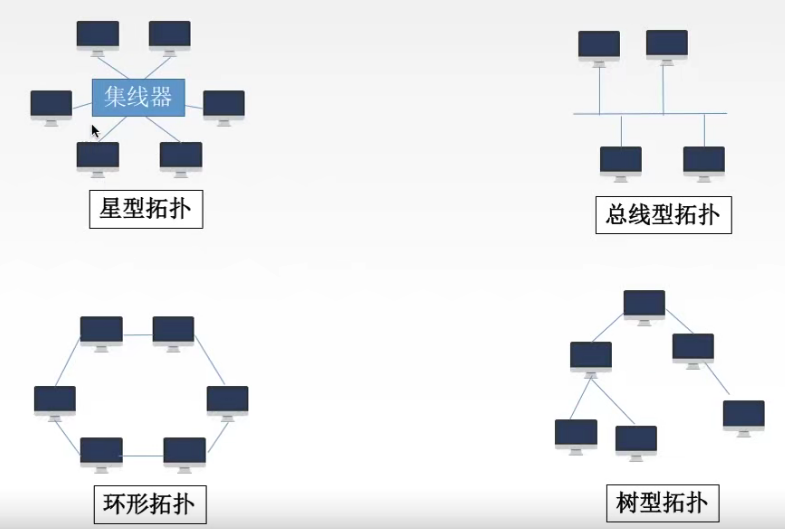

Topología típica: tipo de bus, tipo de estrella (tipo de bus lógico)

El tipo de autobús se muestra en la siguiente figura:

¿Por qué se dice que el tipo estrella es un tipo de bus lógico?

- También en la estructura en estrella, si el host A envía un mensaje a C, otros hosts también lo recibirán y otros hosts lo compararán para determinar si es su propio mensaje.

4.5.2 Comprender el control de acceso a los medios

El contenido del control de acceso a los medios : adoptar ciertas medidas para evitar que la comunicación entre dos pares de nodos interfiera entre sí.

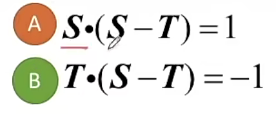

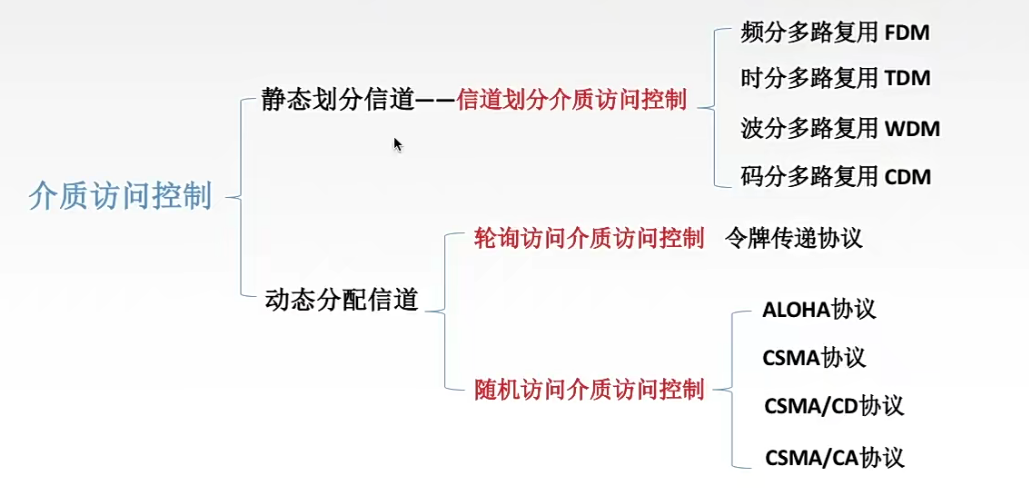

El control de acceso a los medios se divide en : asignación de canales estáticos y asignación de canales dinámicos.

静态划分信道: Antes de comenzar a comunicarnos en este canal, primero dividimos este canal en lo siguiente o estipulamos cómo comunicarnos para todos.动态划分信道: Si encuentra un conflicto durante el proceso de comunicación, simplemente contrólelo y resuélvalo de manera oportuna.

- Palabras en inglés en canales divididos estáticamente: FDM: Frecuencia, TDM: Tiempo, WDM: onda, CDM: Código.

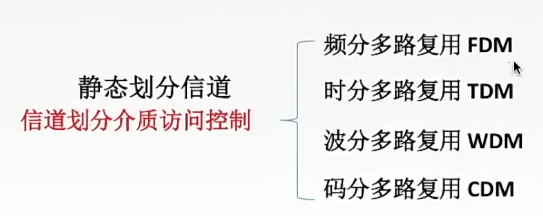

4.5.3 Control de acceso al medio por división de canales (división de canales estática)

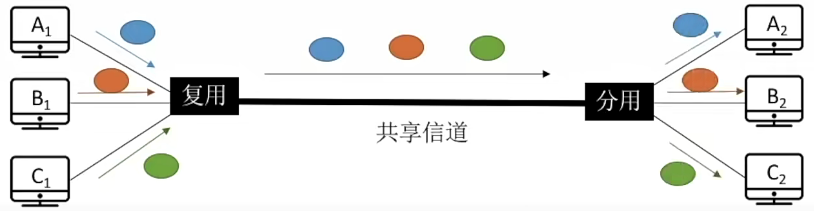

4.5.3.1 Comprender la tecnología de multiplexación

Control de acceso al medio por división de canales : aísle cada dispositivo que utiliza el medio de las comunicaciones de otros dispositivos en el mismo canal y asigne racionalmente recursos de dominio de tiempo y frecuencia a los dispositivos en la red.

Hablemos de la optimización de cada canal del host anterior, utilizando tecnología de multiplexación.

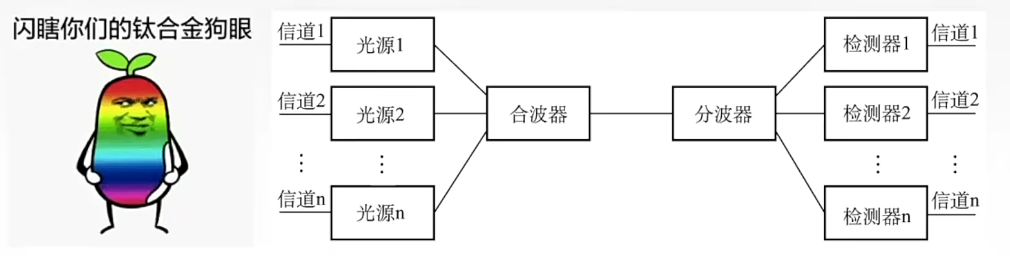

多路复用技术: combine múltiples señales para su transmisión en un canal físico, lo que permite que múltiples computadoras o dispositivos terminales compartan recursos del canal y mejoren la utilización del canal.

En el extremo emisor, nuestros múltiples hosts enviarán datos a un multiplexor. Luego, el multiplexor fusionará los datos y los enviará en un canal compartido. Después de llegar al extremo receptor, pasará a través del demultiplexor y luego se dividirá. los datos y enviarlos a otros hosts respectivamente.

Características de la tecnología de multiplexación : dividir lógicamente un canal de transmisión en varios subcanales que no interfieran para la comunicación entre dos nodos en realidad transforma el canal de transmisión en un canal punto a punto.

De hecho, cuando los datos se transmiten en el canal de transmisión, Liangliang no interferirá porque controlaremos su acceso para que no interfieran entre sí.

Varias formas de dividir canales estáticamente :

Método 1: Multiplexación por división de frecuencia FDM

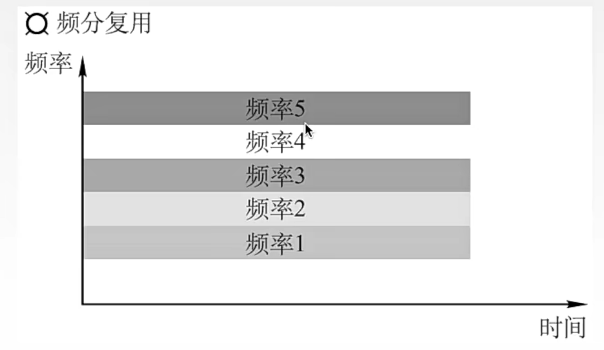

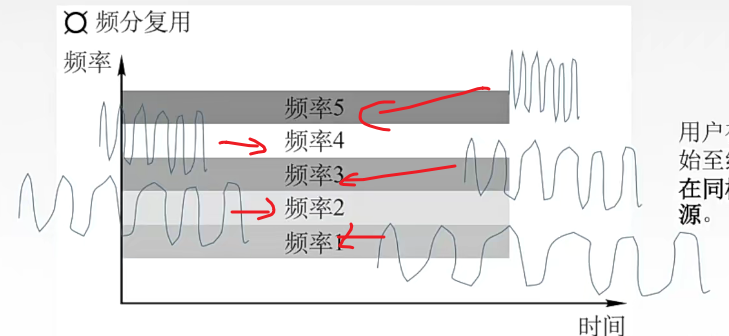

El siguiente es el diagrama de coordenadas de la multiplexación por división de frecuencia, con respecto a la frecuencia y el tiempo :

Cada banda de frecuencia será asignada a un usuario. En cualquier momento, cada usuario ocupa una banda de frecuencia. Una vez que al usuario se le asigna una determinada banda de frecuencia, ocupará esta banda de frecuencia de principio a fin durante el proceso de comunicación.

- Todos los usuarios de multiplexación por división de frecuencia ocupan diferentes recursos de ancho de banda (ancho de banda de frecuencia) al mismo tiempo.

- El ancho de banda aquí es diferente de la velocidad de envío y la velocidad de transmisión. El ancho de banda aquí se refiere al ancho de banda de frecuencia durante el proceso de comunicación, en Hz.

Proceso de transmisión : Cada usuario ocupa una banda de frecuencia y luego usa esta banda de frecuencia para enviar sus propios datos, de modo que todos los usuarios no peleen durante el proceso de transmisión de datos.

Por ejemplo, en la siguiente figura, cada frecuencia es diferente, por lo que se puede transmitir en un canal compartido :

Evaluación de la multiplexación por división de frecuencia FDM : Al utilizar plenamente el ancho de banda del medio de transmisión, la eficiencia del sistema es alta; debido a que la tecnología es relativamente madura, es relativamente fácil de implementar.

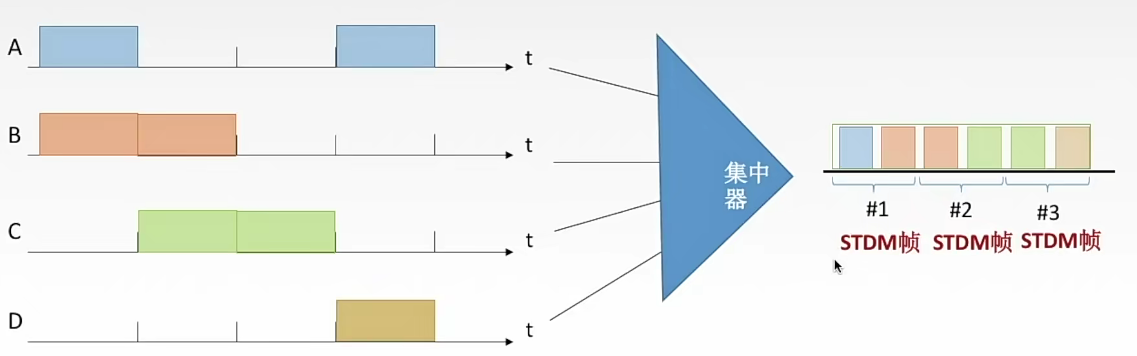

Método 2: multiplexación por división de tiempo TDM

Multiplexación por división de tiempo ordinario TDM

Diferencia con FDM : Cada host no ocupa dicho canal en ningún momento, se puede ver que el canal se usa alternativamente, pero la frecuencia no está diferenciada y todos los anchos de banda de frecuencia son iguales.

时分复用技术: Divide el tiempo en tramas de multiplexación por división de tiempo de igual longitud (tramas TDM). Cada usuario de multiplexación por división de tiempo ocupa un número fijo de intervalos de tiempo en cada cuadro TDM , y todos los usuarios se turnan para ocupar el canal.

- Los intervalos de tiempo de una trama TDM multiplexada por división de tiempo son A, B, C y D en una trama en la siguiente figura

- Se puede ver que en la figura anterior, cada host A, B, C y D se turna para ocupar un canal periódicamente.

Las tramas TDM no son lo mismo que las tramas de la capa de enlace de datos, las tramas TDM son tramas divididas en flujos de bits transmitidos en la capa física, marcando un ciclo.

Diferencia entre multiplexación por división de frecuencia y multiplexación por división de tiempo :

- Multiplexación por división de frecuencia: Paralela. (Cada host ocupa una banda de frecuencia y transmite al mismo tiempo)

- Multiplexación por división de tiempo: concurrencia. (Divida el tiempo en cuadros de multiplexación por división de tiempo de igual longitud)

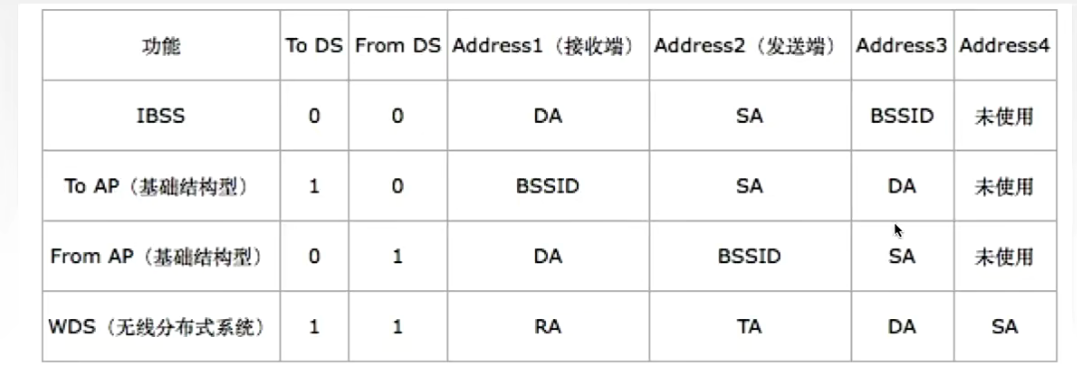

Pregunta de cálculo real : si la velocidad de transmisión de toda la línea es de 8000 bits / s, entonces, de acuerdo con los cuatro hosts anteriores, cada uno solo puede enviar 2000 bits por turno. Cuando cada uno de los cuatro hosts envía 2000 bits, los cuatro hosts serán 8000 bits en este momento, luego se puede crear la trama TDM correspondiente.