1. Introducción de firewalld

firewalld es una nueva herramienta para administrar netfilter introducida por CentOS 7.0, firewalld es un demonio del sistema para configurar y monitorear las reglas de firewall. Puede realizar la función de iptables, ip6tables, ebtables.

2. La apertura de Firewalld

systemctl stop iptables

systemctl disable iptables

systemctl mask iptables

systemctl enable --now firewalld

systemctl status firewalld ##查看火墙的状态

3. Sobre el dominio de firewalld

| de confianza | Aceptar todas las conexiones de red |

|---|---|

| hogar | Se utiliza para la red doméstica, lo que permite aceptar ssh, mdns, ipp-client, samba-client, dhcp-client |

| trabajo | Red de trabajo, ssh, cliente ipp, cliente dhcp |

| público | Red pública, ssh, dhcp-client |

| dmz | Red militar ssh |

| bloquear | Rechazar todo |

| soltar | Descartar, todos los datos se descartan sin respuesta |

| interno | Red interna, ssh, mdns, cliente ipp, cliente samba, cliente dhcp |

| externo | reenvío de camuflaje de dirección de red ipv4, sshd |

4. Principio de configuración Firewallld y almacenamiento de datos

Directorio de configuración del cortafuegos: la configuración /etc/firewalld

predeterminada del dominio es: /etc/firewalld/firewalld.conf

Configuración del servicio en el dominio:/ect/firewalld/zones/public.xml

No todo puede usarse como un servicio, debe tener su archivo de registro;

el archivo que registra el servicio es:/lib/firewall/services

5.comandos de gestión firewalld

firewall-cmd --state ## Ver el estado del firewall

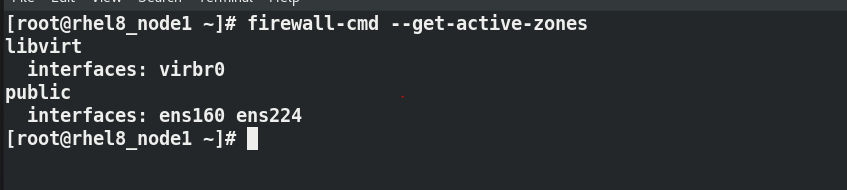

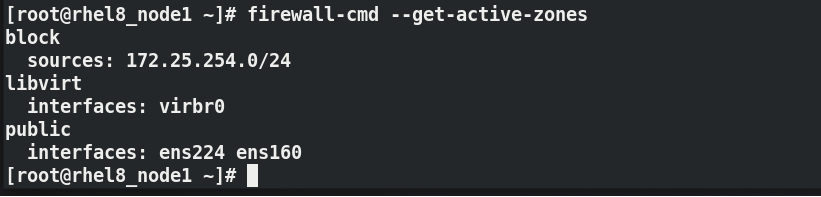

firewall-cmd --get-active-zones ##查看当前火墙中生效的域

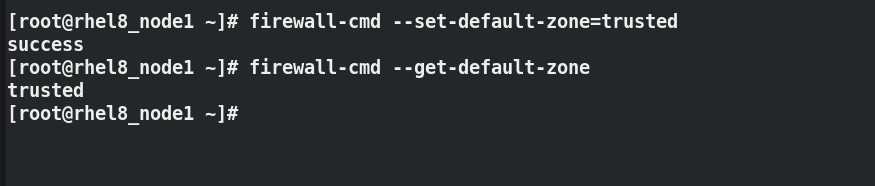

firewall-cmd --get-default-zone ##查看火墙的默认域

firewall-cmd --list-all ##查看默认域的火墙策略

firewall-cmd --list-all --zone=work ##查看指定域的火墙策略

firewall-cmd --set-default-zone=trusted ##设定默认域

firewall-cmd --get-services ##查看所有可以设定的服务

firewall-cmd --permanent --add-service=ssh ##添加服务

firewall-cmd --reload ##刷新火墙

firewall-cmd --permanent --remove-service=ssh #删除服务

firewall-cmd --reload #刷新火墙

firewall-cmd --permanent --add-source=172.25.254.0/24 --zone=block ##指定数据来源访问指定域

firewall-cmd --reload ##刷新火墙

Prueba:

firewall-cmd --permanent --remove-source=172.25.254.0/24 --zone=block ##删除自定域中的数据来源

firewall-cmd --reload ##刷新火墙

firewall-cmd --permanent --remove-interface=ens224 --zone=public ##删除指定域中的网络接口

firewall-cmd --permanent --add-interface=ens224 --zone=block ##添加接口到指定域

firewall-cmd --reload ##刷新火墙

Arriba, la interfaz ens224 está configurada en bloque y la interfaz ens160 está configurada para el público. Como resultado, las personas en el segmento de red 172.25.254.0/24 no pueden conectarse a todos los hosts en la tarjeta de red dual, y el segmento de red 192.168.43.0 puede Conecte el iP en los segmentos de red 192.168.43.0 y 172.25.254 en el host de la tarjeta de red dual.

firewall-cmd --permanent --change-interface=ens224 --zone=public ##更改网络接口到指定的域

firewall-cmd --reload ##刷新火墙

6. Reglas avanzadas de Firewalld

firewall-cmd --direct --get-all-rules ##查看高级规则

firewall-cmd --direct --add-rule ipv4 filter INPUT 1 -s 172.25.254.0/24 -p tcp --dport 22 -j ACCEPT ##设定来源为172.25.254.0/24网段的22端口可以访问

7.NAT en Firewalld

SNAT

firewall-cmd --permanent --add-masquerade

firewall-cmd --reload

DNAT

firewall-cmd --permanent --add-forward-port=port=22:proto=tcp:toaddr=172.25.254.30

firewall-cmd --reload