arpspoof

El principio de falsificación de arp. Nuestra red de área local se transmite por dirección mac. El enrutador tiene una tabla mac para IP correspondiente a mac, y también tenemos una tabla arp cache localmente. Cuando el enrutador no conoce la dirección mac correspondiente a una ip, se envía el protocolo arp. Útil

Parece ser impecable. Tanto las tablas mac locales como las de puerta de enlace registran la mac de la otra parte, pero el protocolo arp se basa en el protocolo "rumor". Otras personas creen lo que dicen, lo que proporciona una oportunidad al atacante. La puerta de entrada dijo: Soy XXX, y le dijo al atacado XXX: Soy la puerta de entrada. Esto forma un mecanismo de suplantación bidireccional. Esta oración será almacenada en caché en la tabla mac por el atacante y la puerta de enlace, haciendo que el tráfico de transmisión fluya a través del atacante. En este momento, si el atacante reenvía el tráfico (desde la puerta de enlace El tráfico enviado al atacado y el atacado a la puerta de enlace se reenvía), y el paquete se captura localmente, y el atacante controlará los datos de tráfico de comunicación entre el atacado y la puerta de enlace.

Función de arpspoof y análisis de principios: arpspoof redirige los paquetes de datos enviados por el host de destino o todos los hosts en la LAN a través de la suplantación de ARP, que es un método muy eficaz para detectar datos en el entorno de LAN utilizando conmutadores.

Sobre el análisis de protocolo:

análisis de protocolo arp

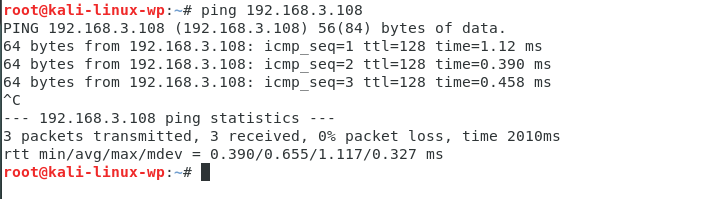

análisis de protocolo icmp

El uso básico de

arpspoof : arpspoof [-i interfaz] [-t objetivo] host

-i se utiliza para indicar la interfaz de la tarjeta de red que se utilizará, generalmente eth0,

-t se utiliza para indicar que el host de destino debe ser engañado, si no se indica, el valor predeterminado es Todos los hosts en el host

host de LAN que desea interceptar paquetes de datos, generalmente la puerta de enlace

Reenvío de puertos

Usando la función de enrutamiento del host Linux, el

estado de ip_forword es 1 cuando está encendido y 0 cuando está apagado. Entonces, primero escriba "1" en ip_forword

y luego verifique el estado del texto.

Abra el comando IP_forward en Linux: echo 1 >> / proc / sys / net / ipv4 / ip_forward

Nota: cuando se reinicia la red de la máquina, este número restaurará default = 0, si desea modificar, puede modificar el

archivo /etc/sysctl.conf, Efectivo permanentemente.

Tabla de caché arp de la máquina de destino

Prueba de envenenamiento por arp

Arp es normal después de detener el ataque.

paquete de respuesta arp

dsniff

El sniffer de red requiere un sniffer de red. Primero fue equipado con herramientas para administradores de red. Con un sniffer, los administradores de red pueden realizar un seguimiento de la situación real de la red en cualquier momento, encontrar vulnerabilidades de red y detectar el rendimiento de la red. Cuando cae, puede analizar el tráfico de la red a través de un sniffer para averiguar la fuente de congestión de la red. La detección de redes es la base del sistema de monitoreo de redes.

Dsniff es un conocido kit de herramientas de sniffer de red. Su desarrollador, DugSong, desarrolló este influyente kit de herramientas de seguridad de red basado en los resultados de la investigación del Laboratorio CITI de la Universidad de Michigan en diciembre de 1999. DugSong desarrolló Dsniff para revelar la inseguridad de las comunicaciones de red. Con este kit de herramientas, los administradores de red pueden auditar sus propias redes, incluidas las pruebas de penetración. Pero todo tiene sus dos lados, y los efectos negativos traídos por Dsniff también son "enormes". En primer lugar, está disponible gratuitamente. Cualquiera con este juego de herramientas puede hacer algo "injusto". En segundo lugar, algunas herramientas en Dsniff revelan completamente la "inseguridad" de algunos protocolos de seguridad, como las herramientas de ataque MITM (Man-In-The-Middle): SSHmitm y Webmitm contra SSH1 y SSL. SSH1 y SSL son mecanismos para establecer canales encriptados para la comunicación en red y siempre se han considerado muy seguros, sin embargo, cuando se usan en la práctica, las personas a menudo pasan por alto ciertos enlaces debido a consideraciones de conveniencia, lo que resulta en inseguridad práctica. Por lo tanto, la mayor inseguridad a menudo es no saber nada acerca de la seguridad, sino creer demasiado en la propia seguridad.

Prueba experimental

-c Abra la secuencia tcp half-duplex, permitiendo una operación de rastreo adecuada cuando se utiliza arpspoof;

-d Inicie el modo de depuración;

-f Cargue disparadores desde archivos en formato / etc / service (es decir, tipo de servicio de rastreo de contraseña );

-I utiliza una interfaz de red específica;

-m utiliza el archivo dsniff.magic para tratar de determinar automáticamente el protocolo a través de las características definidas en el archivo mágico;

-n no realiza una búsqueda de host;

-r lee de la sesión previamente guardada y es olfateado Datos;

-s Olfatear a lo sumo el primer byte del mensaje, si el nombre de usuario y la información de contraseña se incluyen en el

límite de 1024 bytes predeterminado ;

-t Use el formato puerto / proto = servicio; para cargar una coma definida Conjunto de disparadores;

Reenvío de tráfico y secuestro

Use dsniff directamente

Apunte el acceso de la máquina a la prueba de Baidu

Dsniff admite protocolos: FTP, Telnet, SMTP, HTTP, POP, NNTP, IMAP, SNMP, LDAP,

Rlogin, RIP, OSPF, PPTP, MS-CHAP, NFS, VRRP, YP / NIS, SOCKS, X11, CVS, IRC ,

AIM, ICQ, Napster, ostgreSQL, Meeting Maker, Citrix ICA, Symantec, pcAnywhere,

NAI Sniffer, Microsoft SMB, Oracle QL * Net, Sybase y la información de certificación de Microsoft SQL.

ettercap

ettercap también se basa en ataques de protocolo arp, icmp, no introducidos.

ettercap tiene una interfaz gráfica y una línea de comando

Método

redirección de icmp: la suplantación de icmp se basa en la tecnología de suplantación de enrutamiento de redireccionamiento (redirección). El principio básico es engañar a otros hosts y disfrazarse como la ruta más cercana, para que los otros hosts envíen los paquetes de datos y luego actúen como atacantes intermedios para reenviarlos al enrutador real. Entonces podemos monitorear estos paquetes. Por supuesto, la suplantación de icmp no es adecuada para el entorno del interruptor. Si la máquina está en el entorno del interruptor, lo mejor es elegir el método de envenenamiento por arpa para atacar. Los parámetros del método de suplantación de icmp son el MAC y la IP del enrutador real, y la forma del parámetro es (MAC / IP).

[Ejemplo] #Ettercap -M icmp: 00: 11: 22: 33: 44: 55 / 192.168.0.1 es

solo redirección

Suplantación de identidad de DHCP: el principio de la suplantación de identidad de DHCP es disfrazar la máquina local del atacante como un servidor de DHCP y reemplazar el servidor de DHCP real para asignar dinámicamente IP al host de la víctima recién conectado a la red. La desventaja de esto es que puede entrar en conflicto con la asignación de IP repetida del servidor DHCP real, y solo puede apuntar al host en el nuevo segmento de red de acceso, y es difícil afectar al host anterior. Los parámetros del modo de suplantación de identidad de DHCP son el conjunto de direcciones IP, la máscara de subred y el DNS que se pueden asignar, y la forma del parámetro es (ip_pool / netmask / dns)

[Ejemplo] #Ettercap -M dhcp: 192.168.0.30,35,50-60 / El

significado correspondiente de 255.255.255.0/192.168.0.1 es: se asignarán las direcciones en 192.168.0.30, 35, 50-60, la máscara de subred es 255.255.255.0 y el servidor DNS es 192.168.0.1.

tcpdump

Cuando se usa Linux como servidor de red, especialmente como enrutador y puerta de enlace, la recopilación y el análisis de datos son indispensables. TcpDump es una

de las poderosas herramientas de recopilación y análisis de datos de red en Linux.

Para definir tcpdump en palabras simples, es: volcar el tráfico en una red,

una herramienta de análisis de paquetes que intercepta los paquetes de datos en la red de acuerdo con la definición del usuario .

Como una herramienta imprescindible para los administradores de sistemas en Internet, tcpdump, con sus potentes funciones y estrategias de interceptación flexibles, se ha convertido en una de las herramientas necesarias para que cada

administrador senior de sistemas analice la red y solucione problemas.

tcpdump proporciona código fuente y expone interfaces, por lo que tiene una gran extensibilidad y es una

herramienta muy útil para el mantenimiento de la red y los intrusos . tcpdump existe en el sistema básico de FreeBSD. Debido a que necesita configurar la interfaz de red en modo promiscuo, los usuarios comunes

no pueden ejecutar normalmente, pero los usuarios con privilegios de root pueden ejecutarlo directamente para obtener información en la red. Por lo tanto, la existencia de herramientas de análisis de red en el sistema no es una amenaza para la seguridad de esta máquina, sino una amenaza para la seguridad de otras computadoras en la red.

Básicamente, el formato de salida total de tcpdump es: host de origen de hora del sistema Puerto> host de destino Parámetros del paquete de puertos

Los parámetros comunes son

-i Especifique la tarjeta de red

protocolo fuente src (entrada)

protocolo de exportación dst (salida)

host

puerto de máquina de destino especificado puerto especificado

Prueba

Wirehark

El software de captura de paquetes más utilizado

1. Wireshark (anteriormente conocido como Ethereal) es un software de análisis de paquetes de red. La función del software de análisis de paquetes de red es capturar paquetes de red y mostrar la información de paquete de red más detallada tanto como sea posible. Wireshark utiliza WinPCAP como interfaz para intercambiar directamente paquetes de datos con la tarjeta de red

2. La función del software de análisis de paquetes de red se puede imaginar como "técnicos electricistas usan medidores de electricidad para medir corriente, voltaje, resistencia", simplemente trasplante la escena a la red, Y reemplace los cables con cables de red. En el pasado, el software de análisis de paquetes de red era muy costoso, o software que era específicamente con fines de lucro. La aparición de Ethereal cambió todo esto. Bajo el alcance de protección de la licencia general GNUGPL, los usuarios pueden obtener el software y su código fuente a un precio gratuito, y tienen derecho a modificar y personalizar su código fuente. Ethereal es actualmente uno de los programas de análisis de paquetes de red más extensos del mundo.

Principio de funcionamiento

Los datos de Ethernet se envían por difusión, lo que significa que cada host en la LAN está escuchando los datos transmitidos en la red. El hardware Ethernet compara la dirección MAC contenida en la trama de datos monitoreada con su propia dirección MAC. Si es la misma, se acepta la trama, de lo contrario se ignora. Esta es la regla de filtrado de Ethernet. Sin embargo, si el hardware Ethernet está configurado en "modo promiscuo", puede recibir todas las tramas de datos en la red. WinPcap es equivalente a una biblioteca que proporciona soporte relacionado para herramientas de captura de paquetes. Sniffer se basa en este principio para monitorear los datos que fluyen en la red

En el análisis de protocolo, hay bastantes paquetes que se pueden ubicar rápidamente usando paquetes etiquetados

Persigue el flujo de cada paquete

Agregar filtro

El puerto tcp dst 3128

muestra paquetes con un puerto TCP de destino de 3128.

ip src host 10.1.1.1

muestra paquetes con la dirección IP de origen 10.1.1.1.

host 10.1.2.3

muestra el paquete con el destino o la dirección IP de origen 10.1.2.3.

src portrange 2000-2500

muestra paquetes cuya fuente es UDP o TCP, y el número de puerto está en el rango de 2000 a 2500.

not imcp

muestra todos los paquetes excepto icmp. (Icmp generalmente es utilizado por la herramienta de ping)

src host 10.7.2.12 y no dst net 10.200.0.0/16

muestra que la dirección IP de origen es 10.7.2.12, pero el destino no es un paquete de 10.200.0.0/16.

snmp || dns || icmp

muestra los paquetes SNMP o DNS o ICMP.

ip.addr == 10.1.1.1

muestra paquetes con la dirección IP de origen o destino 10.1.1.1.

ip.src! = 10.1.2.3 o ip.dst! = 10.4.5.6

muestra paquetes cuyo origen no es 10.1.2.3 o cuyo destino no es 10.4.5.6.

En otras palabras, el paquete que se mostrará será:

IP de origen: cualquiera excepto 10.1.2.3; IP de destino: cualquiera

tcp.port == 25 muestra el número de puerto TCP de origen o destino 25 paquetes.

tcp.dstport == 25 muestra paquetes con el número de puerto TCP de destino 25.

tcp.flags muestra paquetes que contienen banderas TCP.

tcp.flags.syn == 0x02 muestra los paquetes que contienen el indicador TCP SYN.

Filtrar mensajes, etc.