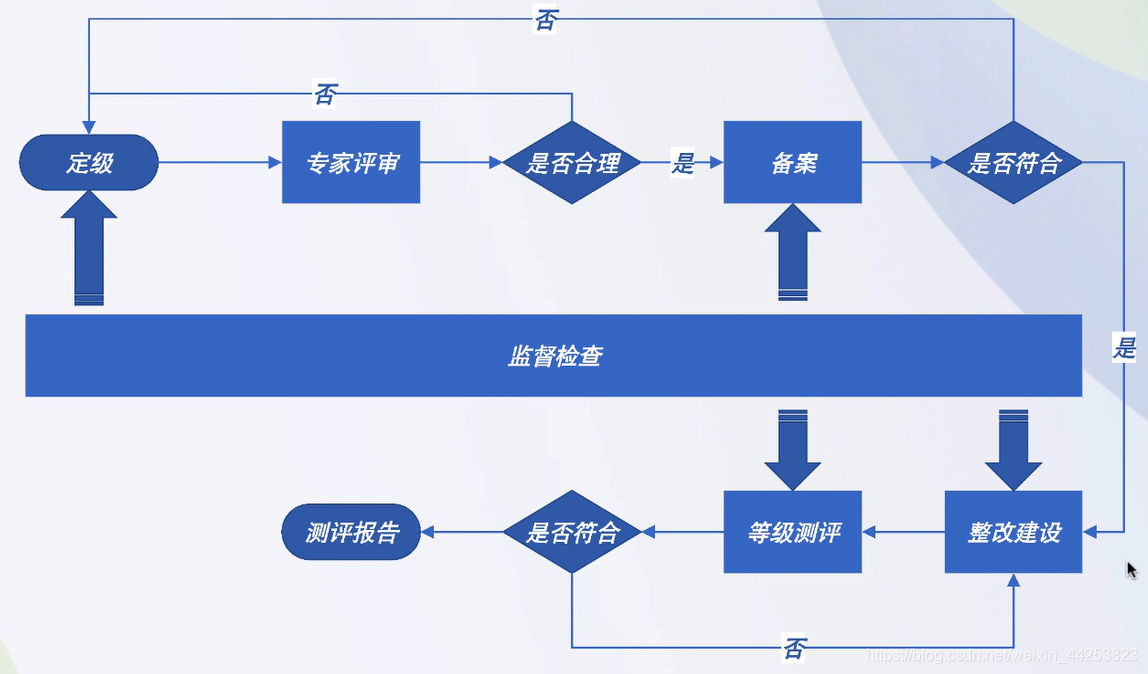

Proceso de garantía básica

- Con una ley

etapas de: determinar una clasificación de objetos, con una ley de objetos identificados inicialmente (sistemas y servicios de información empresarial), la evaluación de expertos, autoridades de supervisión, las autoridades de seguridad pública para la revisión de los registros. - Grabación

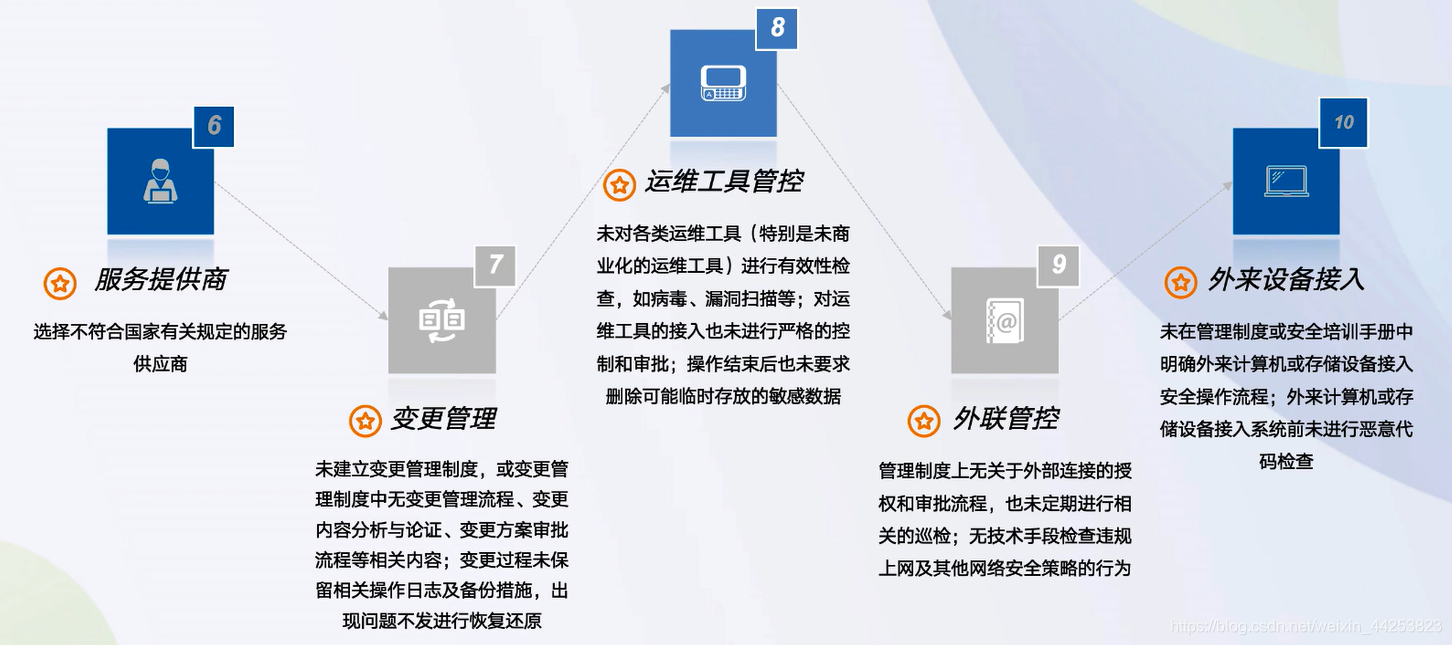

Mantenga el informe calificado, el formulario de registro y otros materiales en el departamento local de seguridad de la red de órganos de seguridad pública para su registro. - Construcción y rectificación

Consulte los requisitos y estándares actuales del sistema de información para rectificar y fortalecer el sistema de información. - Evaluación de calificación

Confíe a una agencia de evaluación un mecanismo de evaluación para evaluar el sistema de información y formar un informe de evaluación formal. - Supervisión e inspección

Presente el informe de evaluación al departamento de supervisión de red del órgano local de seguridad pública y coopere para completar la inspección de la implementación de la protección del nivel de seguridad de la información.

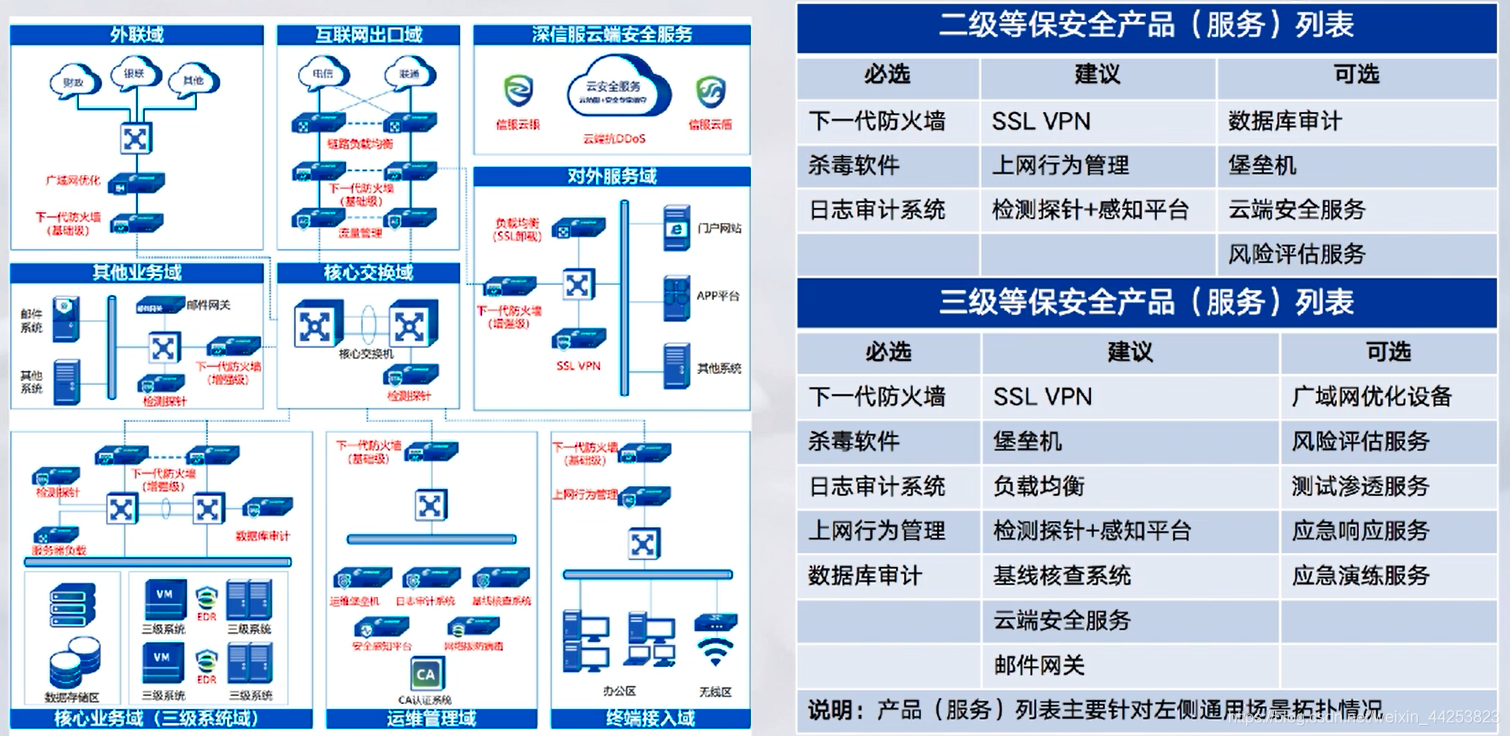

Un centro de triple protección

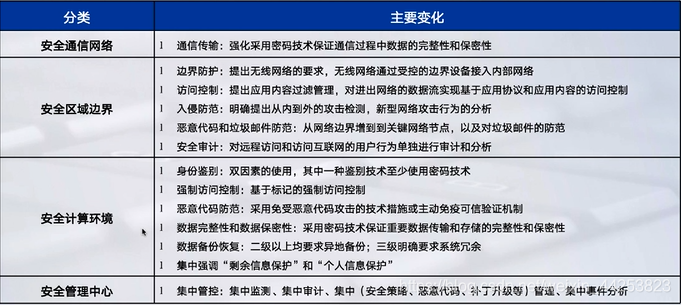

Medidas clave para la construcción de igual protección 2.0

Esperando ideas de diseño 2.0

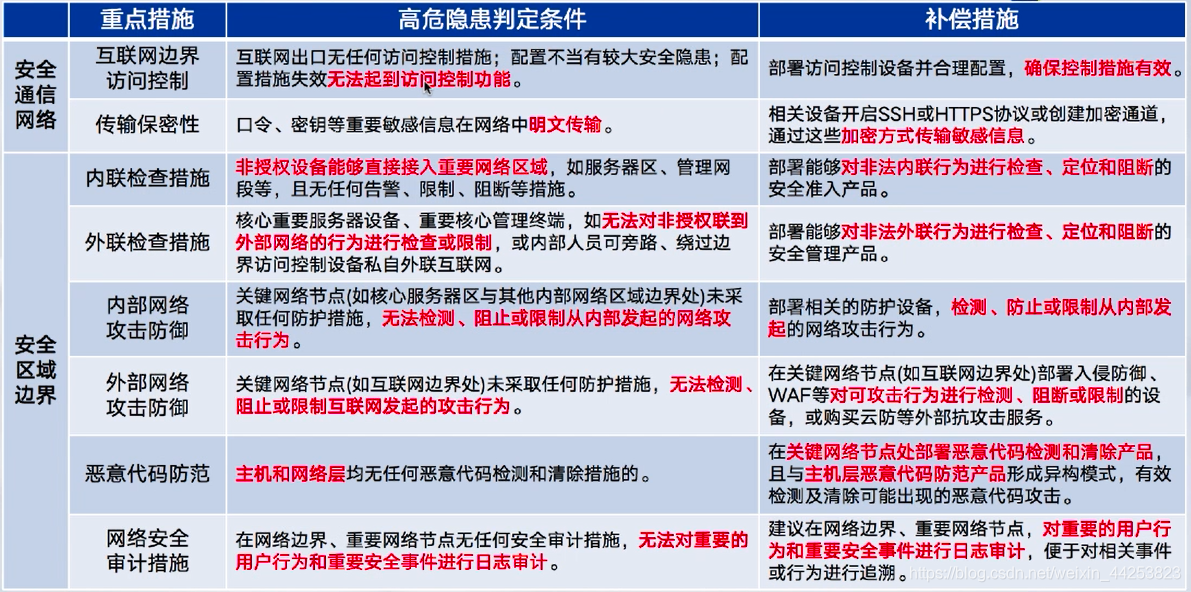

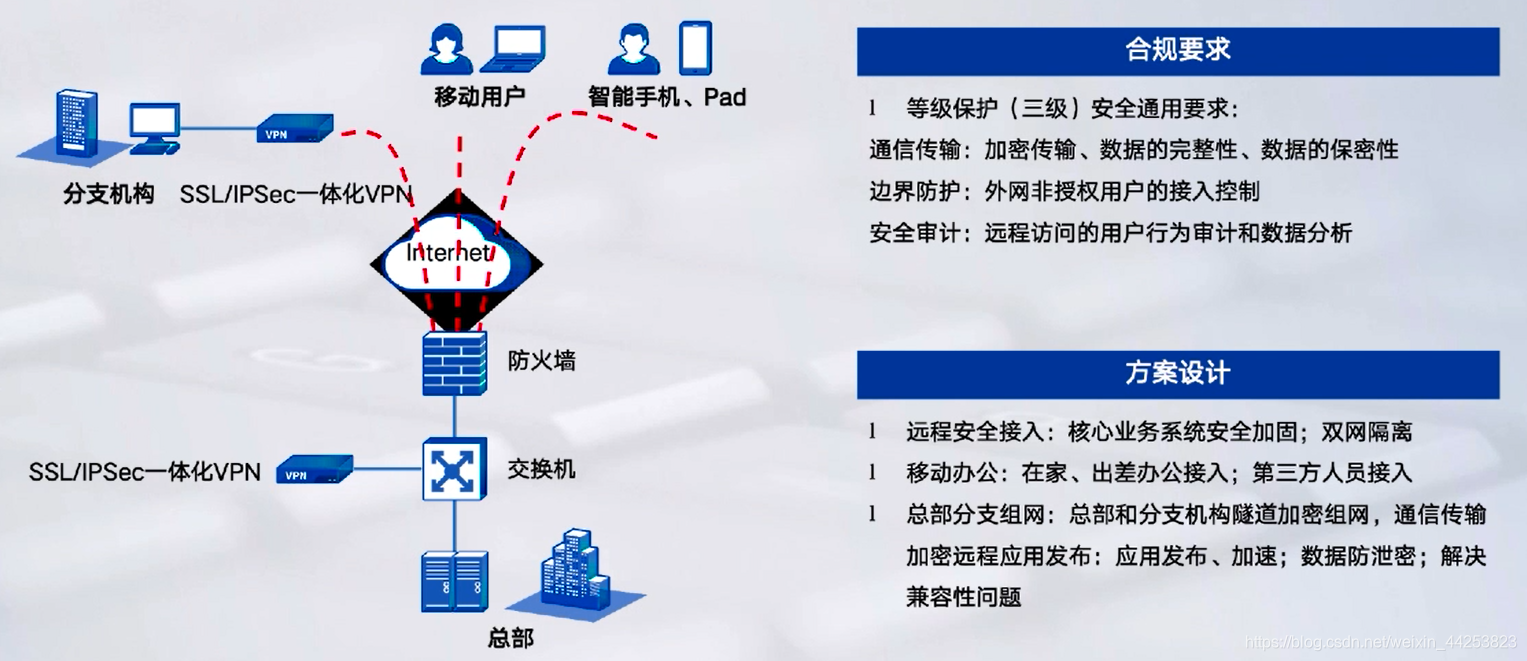

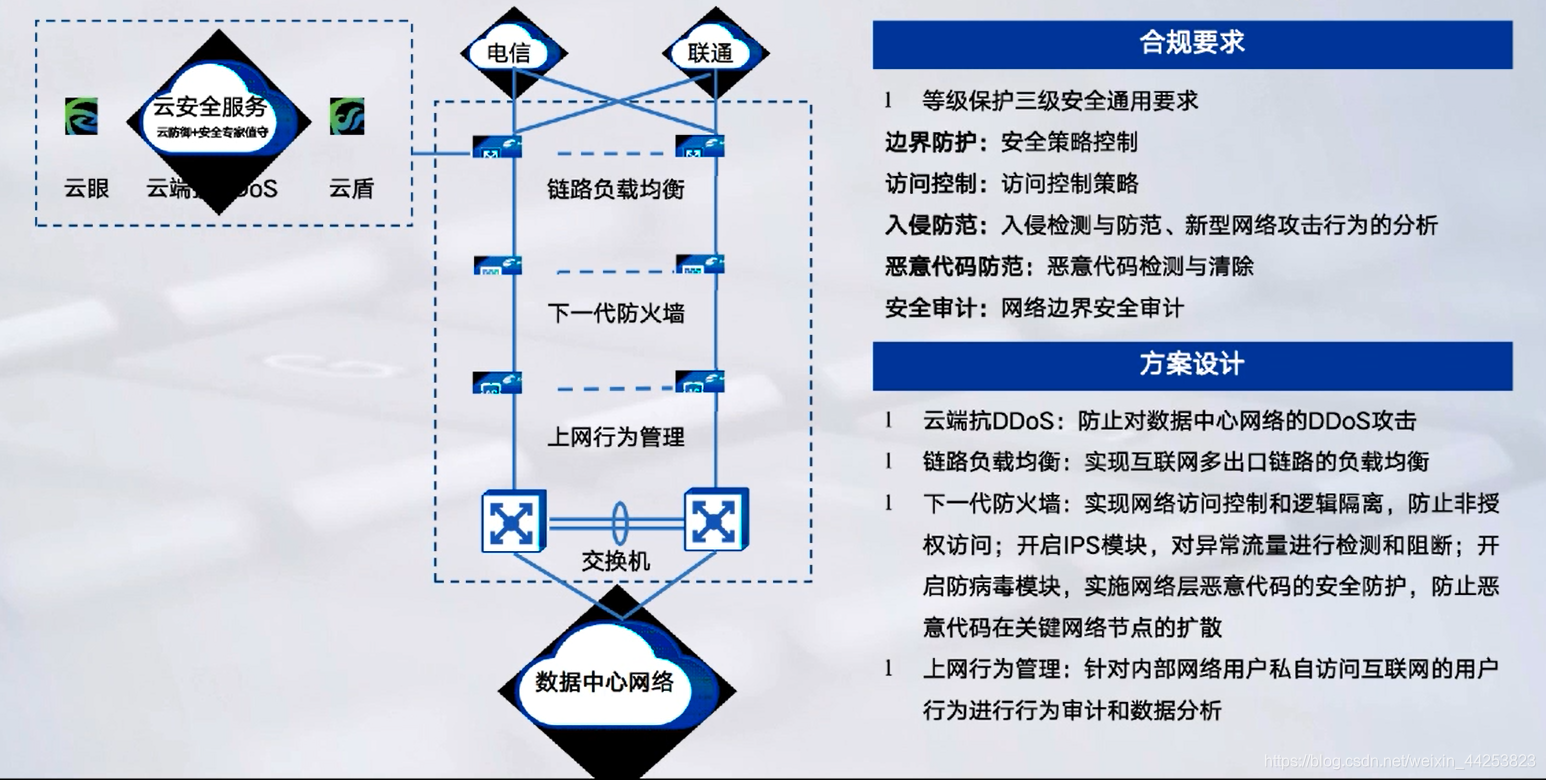

Red de comunicación segura integridad de datos y transmisión confidencial

Diseño y realización de la función de límite del área de seguridad

Análisis técnico equivalente y guía de entrega

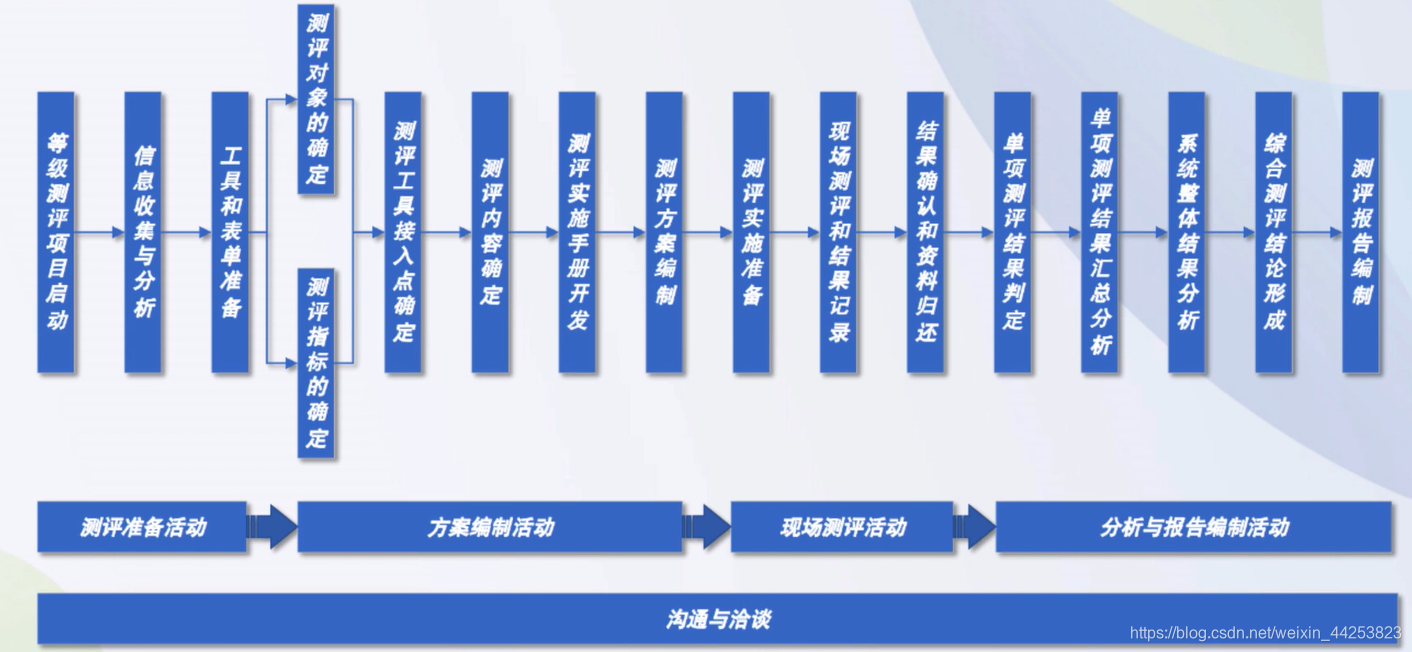

Y así todo el proceso de evaluación de seguridad de

calificación para el registro

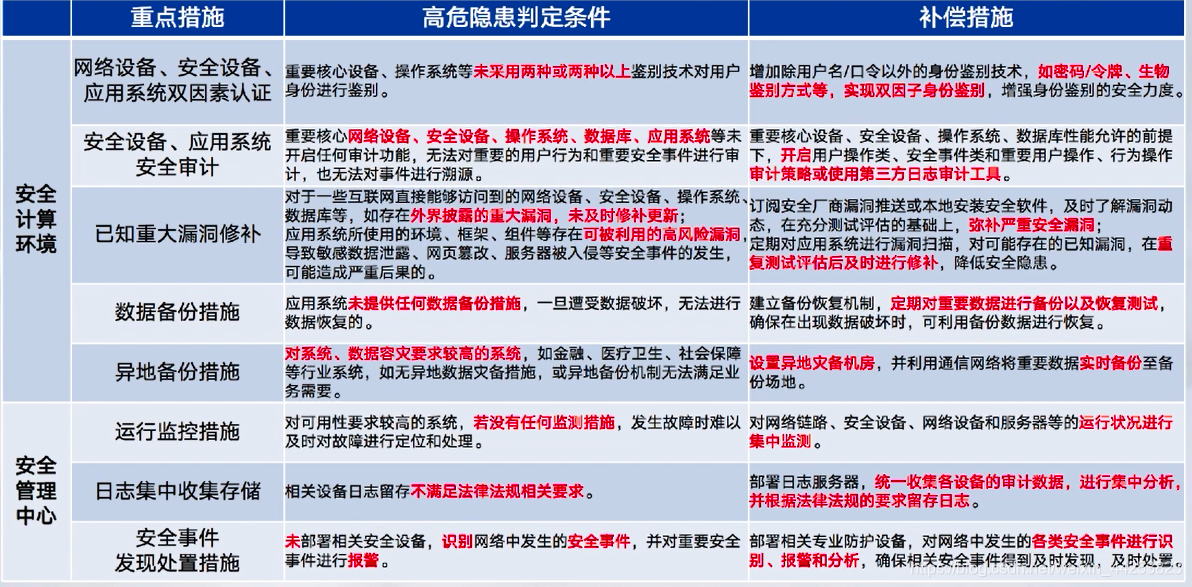

Entorno físico seguro con

rectificación diferencial Límite de área

segura con

rectificación diferencial Red de comunicación segura con rectificación diferencial Entorno informático seguro con rectificación diferencial

rectificación diferencial - Centro de Gestión de Seguridad de

la rectificación diferencial - Gestión de la seguridad

de evaluación a nivel