Primeiro, arquitetura orientada a serviços (SOA Service Oriented Architecture)

RPC significa Processo de chamada remota, Remote Procedure Call.

Não importa que tipo de dados deve ser convertido para binário transmitido na rede. O objeto serializado em chamados objetos binários, objetos serão referidas como desserialização recuperação binário.

Hessian é muito maior do que a eficiência java serialização embutida.

Ou convertido em xml json

HttpClient Http pedido enviando

dois estilo de link url principal, um estilo é RPC, um é estilo REST.

O serviço RPC nome da interface url indicado exigem um parâmetro de chamada remota no pedido http diretamente, os parâmetros de serviço necessários;

o pedido HTTP REST pelo POST correspondente, GET, PUT, crud EXCLUIR correspondente para concluir a operação.

criação POST, o acesso GET à informação, atualização PUT, DELETE exclusão

aplicação distribuída sistema de arquitetura para a demanda lógica reutilização de negócios é muito forte, de negócios superior quer pedir um serviços subjacentes existentes para construir rapidamente aplicações cada vez mais ricos. tráfego público é desmembrada, uma forma comum de serviço, código de segurança e lógica maior grau de multiplexação, que evitará a duplicação criado, este projeto é chamado de SOA.

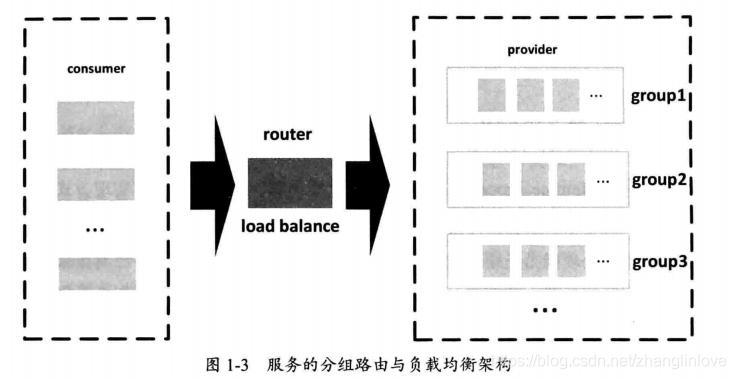

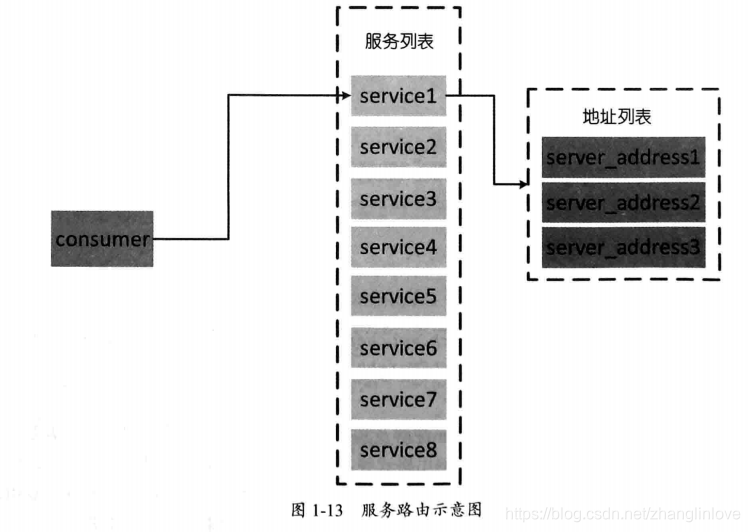

Pedido chega, o pedido é distribuído uniformemente para o servidor back-end, um balanceamento de carga do servidor da lista de endereços correspondente ao serviço pelos algoritmos de balanceamento de correspondentes e regras, selecione para acessar um servidor, este processo é chamado de carga serviços de equilíbrio.

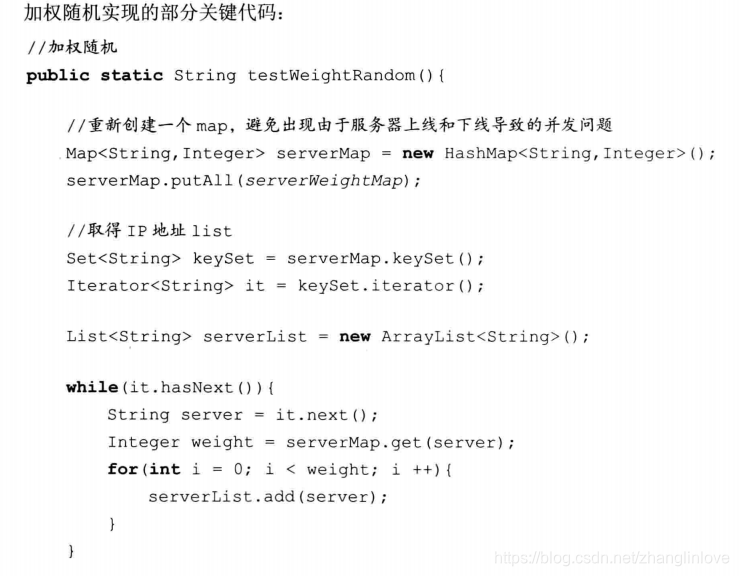

algoritmo de balanceamento de carga comum inclui um método de votação, um método aleatório, o hashing endereço original, ponderada round-robin, o método aleatório ponderado, método de conexão mínimo ou similares.

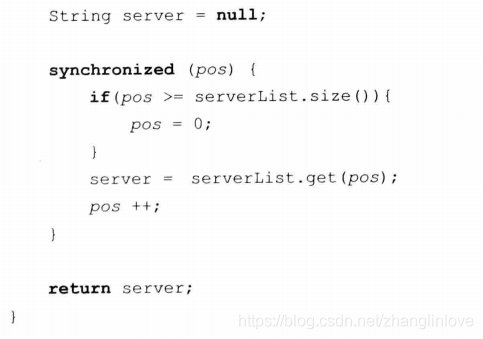

método de sondagem (Round Robin): pedidos por sua vez, sequencialmente atribuídos ao servidor de back-end, o servidor equilibrada tratada, e não se preocupam com o número real de conexões a carga do servidor. (Necessidade de salvar o local de votação, você precisa de bloqueio, afetando o rendimento do sistema)

aleatoriamente (Random): Dependendo do tamanho do valor da lista de servidores back-end um selecionados aleatoriamente, com base na teoria da probabilidade e estatística, como o número de, cada vez mais perto média distribuir o tráfego para o servidor back-end.

Hash Endereço Original (Hash): obter o endereço IP acessado pelo cliente, um valor obtido por um algoritmo de hash, a operação de comprimento modulo lista de servidores com o valor,

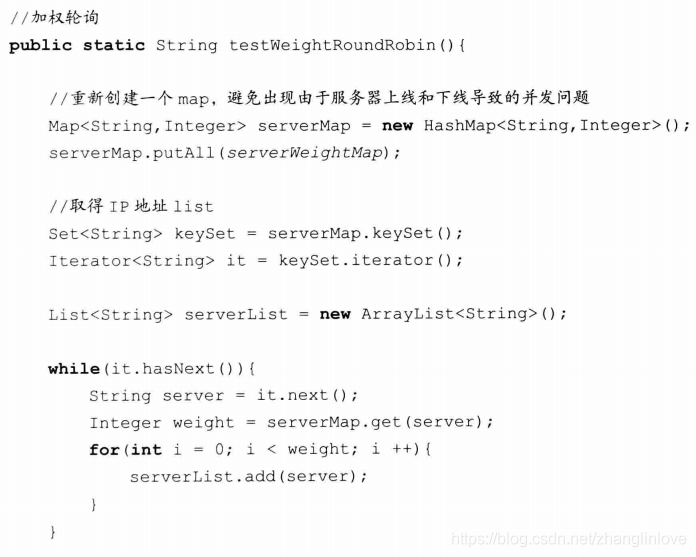

Ponderado método round robin (Peso Round Robin): um perfil de alta, de configuração da máquina de baixa carga maior peso, mais pedidos permitidos, baixo configuração de carga da máquina é reduzido.

método aleatório ponderado (Peso Random): Dependendo da configuração e da carga do servidor back-end, pesos configure diferentes.

método de conexão mínima (Least Connection): solicitações do servidor back-end rápido ou lento, dependendo de conexão, selecione o número mínimo de conexões que o servidor para processar o pedido.

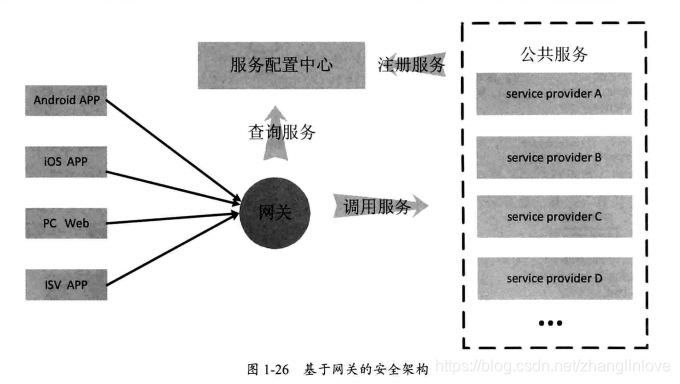

gateway de serviços

Em segundo lugar, a infra-estrutura de sistema distribuído

sessão distribuída: a sessão de armazenamento unificado em um cache distribuído, pode garantir alta leitura e desempenho de gravação.

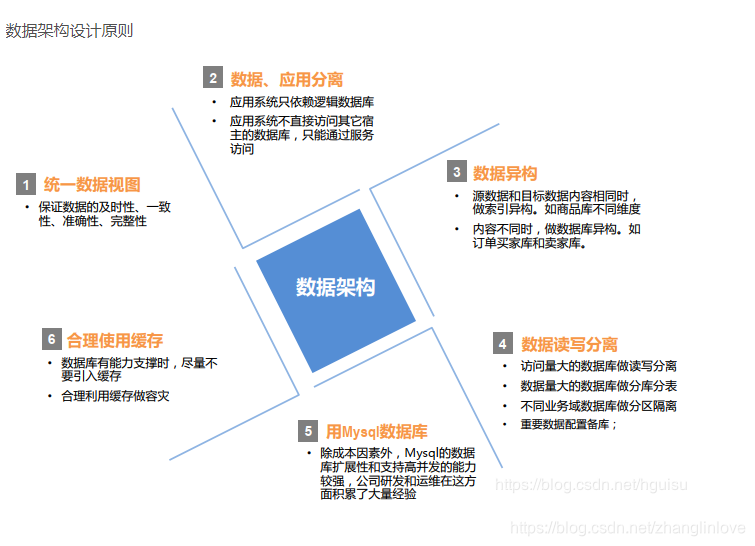

MySQL expandir

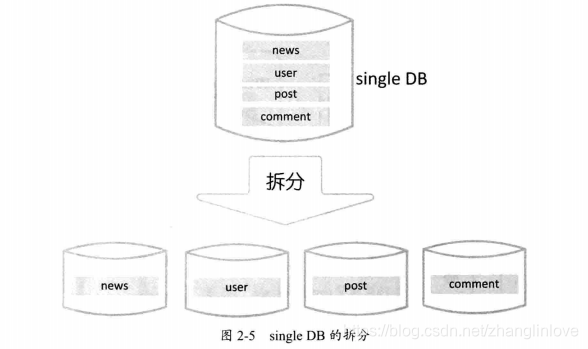

uma divisão de negócios

2, estratégia de replicação

com o aumento do tráfego, aumentando a pressão de uma biblioteca, você pode copiar os dados para um servidor de banco de dados, MySQL Cluster, acessando qualquer um servidor, pode ler os mesmos dados.

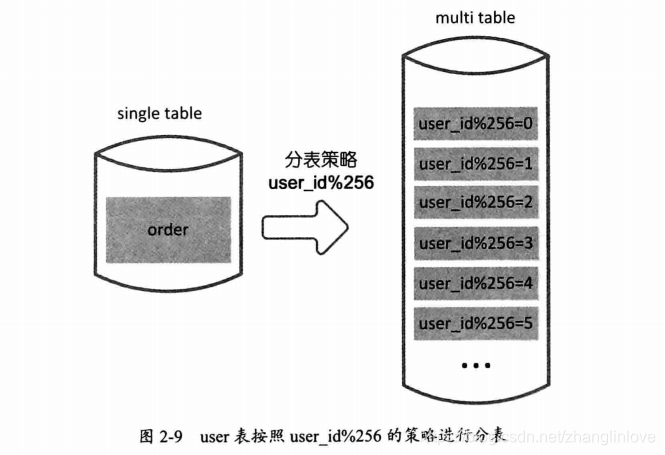

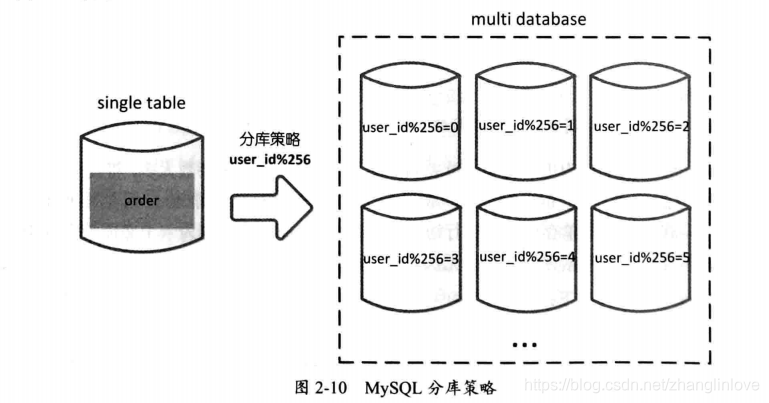

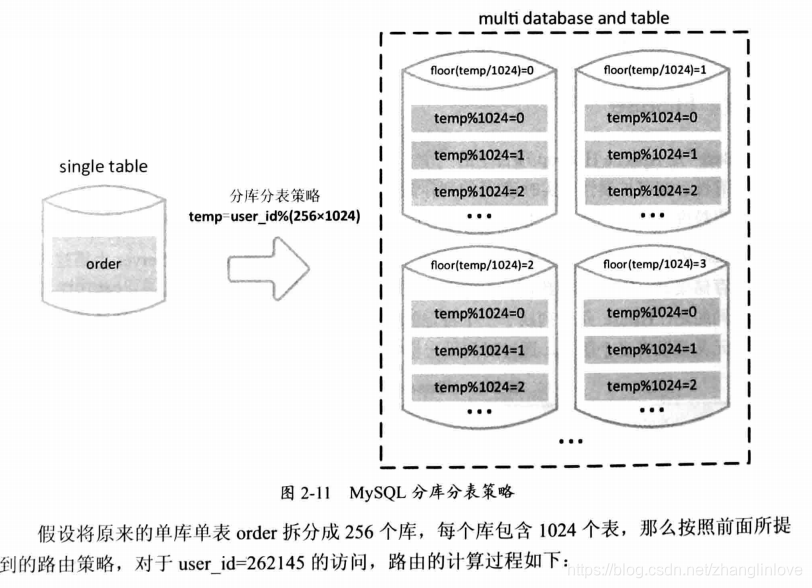

3, sub-biblioteca de sub-mesa

quando o número de registros em um único nível de tabela de banco de dados de dezenas alcance de milhões ou mesmo cem milhões eo banco de dados está enfrentando uma extremamente elevadas necessidades de acesso simultâneo a ser feito para expandir a capacidade de movimentação da mesa.

Reduzir o número de registros em uma única tabela para reduzir o tempo necessário para a consulta, o banco de dados fornece transferência.

Sub-mesa pode resolver uma consulta de dados de mesa única é demasiado grandes problemas de eficiência, redução, mas não pode resolver simultâneo de leitura e acesso de gravação. Dividir o banco de dados para melhorar a função de gravação do banco de dados, que é a sub-bibliotecas.

3, arquitetura de segurança Internet

algoritmos de segurança incluem digerir algoritmos, algoritmos de criptografia simétrica, o algoritmo de criptografia assimétrica, informações de codificação.

Digest algoritmo: MD5, SHA, Base64 (reversível, insegurança)

algoritmo de criptografia simétrica (chave secreta e segurança relacionada): DES, 3DES, AES

algoritmos de criptografia assimétrica: requer duas chaves, uma chave pública, uma chave privada . algoritmo RSA para

assinaturas digitais: MD5withRSA, SHA1withRSA

certificado digital inclui o nome de um objeto, a data de validade do certificado, a autoridade de certificação, certificados de assinatura de autoridade digital de chave pública objeto algoritmo de assinatura

4, a estabilidade do sistema

de análise de log comandos mais usados: 1) para visualizar o conteúdo do arquivo ab.txt CAT;

2), o arquivo de exibição da página access.log menos;

3), mostra a cauda -f arquivo Arquivo arquivo Este parâmetro é usado para o crescimento do monitor; -n. posições de linha número número lidos a partir do ficheiro especificado -f -N2 a cauda access.log;

. 4), a cabeça de cabeçalho do ficheiro de visualização -n20 access.log;

5), o conteúdo de classificação de acordo com o tamanho dos valores numéricos tipo -n dispostas -k -t -r parâmetro especifica o separador de coluna na ordem inversa para classificar -k 2 -t Ordenar '' -n o access.log

. 6), as contagens de caracteres o número de bytes -l estatísticas -w -c estatísticas statistics statistics número de linhas de caracteres -m -l palavras o WC access.log

7), o número de linhas ou filas repetidas -c -count vista repetida é exibida ao lado de cada coluna;. -u ou fileiras -Exclusivo mostram apenas uma vez; -d ou única -repeated exibir recorrentes fileiras uniq do tipo | uniq -c u

8), pesquisa corda -c: exibir o número total de linhas a serem correspondidos; -n: exibir o número da linha; -cor: o jogo com o conteúdo em destaque na cor grep -c qq access.log mostra apoio para expressões regulares

9), File Finder encontrar o caminho -option [-print] [-exe Comando -OK C] {};

caminho: comando Localizar para encontrar o caminho do diretório; -print: Encontre o arquivo de saída comando correspondente para a saída padrão; -exec: achado arquivo de comandos shell de comandos corresponde ao parâmetro dado

-name filename # encontrar o arquivo chamado filename

. Encontrar impressões -Imprimir todos os arquivos no diretório atual

do Find ./name/log -name access.log

10), arquivar -c: estabelecer arquivo compactado; -f: Especifica o nome do pacote; v: exibe todos os processos

tar cf aa deus arquivo tar

tar -xf aa.tar

11), a url ferramenta para acessar a

onda [opção] [url]

-A / -user-agente fornecido a um agente usuário servidor

b / -cookie <name = string / file> cookie de corda ou posição de leitura de arquivo

-c / -cookie-jar após a operação é escrito para o arquivo de cookie em

-C / -prosseguir-no ponto de interrupção revoluções

informações -D / dump-header do cabeçalho é escrito para o arquivo

-e / -referer URL

-f / -fail http erro não é exibida quando a conexão falhar

-o / -output escrito para o arquivo de saída

-O / -remote-nome está escrito no arquivo de saída, o nome do arquivo remoto retidos

-r / -range recuperado do HTTP / 1.1 ou byte servidor FTP faixas

-s / - modo silencioso silêncio. Alguma coisa não saída

-T / -upload-file upload de arquivos

u / -user <usuário [: password ]> set usuário do servidor e senha

onda http://www.linux.com >> linux.html (usar o linux redirecionamento save)

onda -o linux.html http://www.linux.com (curvatura pode usar o built-in opção: -o (minúsculo) para salvar a página)

onda -o / dev / null -s {HTTP_CODE% -w } www.linux.com (página valor de retorno de teste)

12 é), Corte

-d separador de costume, guias padrão.

O -f e juntos -d, especificar quais áreas mostram

corte: de alguma forma, dividindo linha do arquivo de acordo com a

song.txt gato | corte -f 1 -d " "

5, a análise de dados

capítulo para introduzir e resolver o problema:

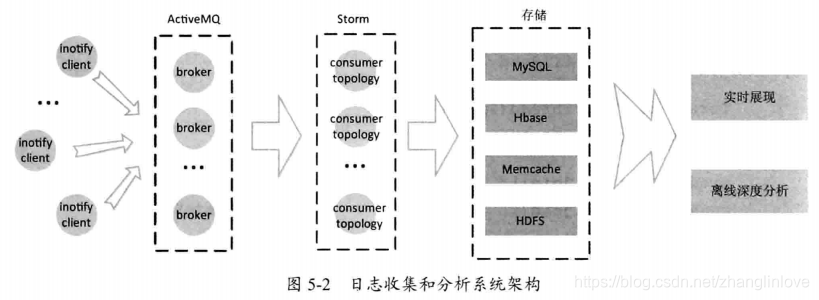

1), sistema distribuído arquitetura de sistema de coleta de log;

2), análise em tempo real streaming de dados pela tempestade;

3), análise de dados off-line, o Hadoop, por Hive armazém de dados;

4), os dados importar HDFS base de dados relacional, foi introduzido nos dados HDFS numa base de dados relacional;

5), analisar os dados apresentados para o utilizador sob a forma de um bom padrão.

Antes de análise de dados, ele deve primeiro fazer logon para os sistemas operacionais individuais de recolher. Irá recolher bons dados são enviados para um sistema unificado de análise e processamento, filtrar conteúdo valioso, visualização show.

Para a coleta de log, a forma mais comum é polling. Ao definir um intervalo de tempo, lê continuamente o arquivo até a cauda. API mecanismo Inotify para detectar alterações do sistema de arquivos. INotify ser usado para detectar um único arquivo, todo o diretório pode ser detectado. Quando a detecção de objetos é um diretório, o próprio diretório e o conteúdo do diretório irá se tornar objeto de detecção.

O objetivo deste mecanismo é a aparecer quando certos eventos ocorrem espaço do kernel, você pode notificar imediatamente o espaço do usuário. Para ajudar os consumidores a fazer operação específica.

Oito etapas do desenvolvimento de padrões de projeto arquitetônico

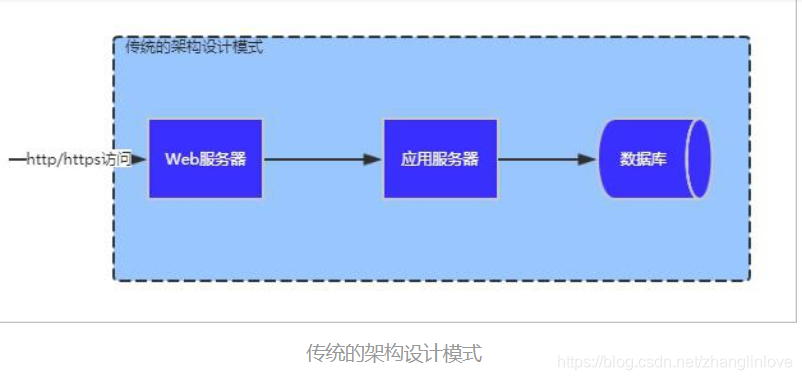

primeira etapa, são os tradicionais padrões de projeto de arquitetura estágio inicial de desenvolvimento

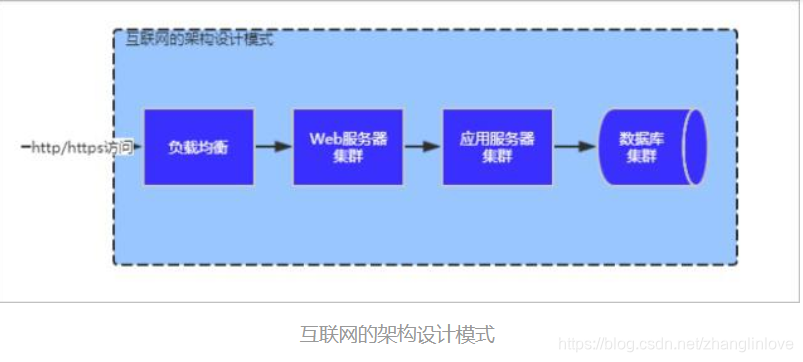

A segunda etapa é o modo de projeto arquitetônico de produtos de Internet prevaleceu

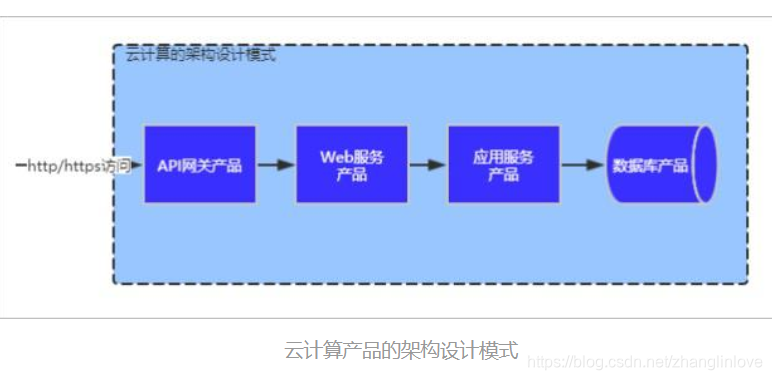

terceira fase, cloud computing modelo de arquitetura com base no produto computação em nuvem

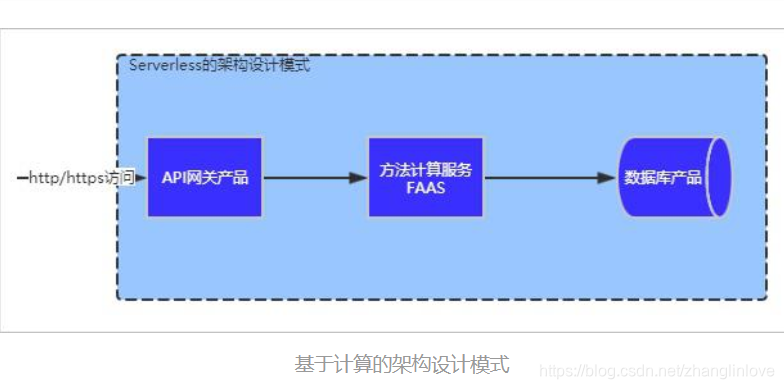

A quarta fase, que é calculado com base em padrões de projeto de arquitetura

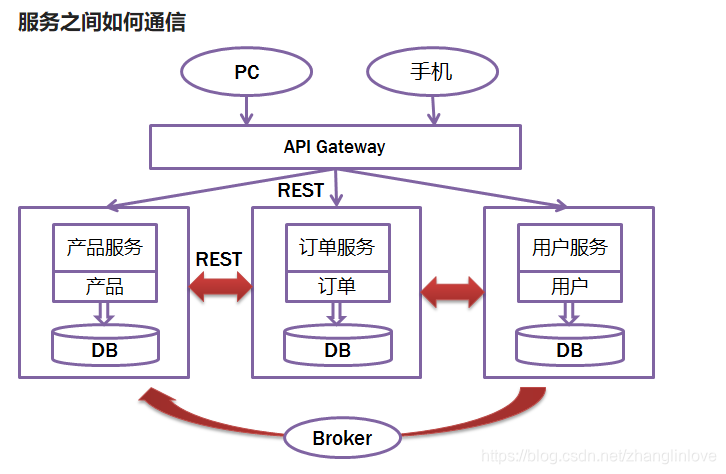

Micro Services Architecture

vantagens serviço de micro: uma pequena equipe pode ser desenvolvida separadamente; pode usar um desenvolvimento da linguagem diferente; são fracamente acoplada; instantânea requer expandida; cada serviço tem sua própria capacidade de micro-armazenamento, ele pode ter seu próprio banco de dados. Também pode haver base de dados consolidada.

Desvantagem de arquitetura micro-serviços: Ao aumentar o número de serviços, a complexidade de gerenciamento aumenta; rastreamento difícil

Nine, 15 universal Arquitetura Princípios

N + 1 Projeto: sistema de desenvolvimento quando ocorre uma falha, há pelo menos uma instância redundante

projeto rollback: Certifique-se de que o sistema é compatível.

A desativação de design: a publicação de recurso pode ser desligado de qualquer

projeto do monitor: A fase de projeto deve considerar a monitorização, ao invés de após a implantação.

design de centro de dados ao vivo

usando tecnologia sofisticada

isolamento de falhas: Evite negócio único ocupar todos os recursos. Evite interação entre negócios 2. isolamento sala para evitar pontos únicos de falha

expansão horizontal: Com o desenvolvimento dos negócios, quando você precisa para expandir as capacidades da plataforma de serviços, sem ter que reconstruir o sistema de software para atender às necessidades de crescimento do negócio através da adição de novos equipamentos .

A compra de non-core

hardware uso mercadoria

rápido iterativo

assíncrona projeto

de design apátrida

desenho prospectivo

de automação

Um bom design:

1) para as necessidades existentes de endereços e problemas

2) para controlar a realidade do progresso e riscos

3) prever e planejar para o futuro, não o excesso de design, da evolução iteração e melhoria.

Arquitetura análise das necessidades: O objetivo principal é a arquitetura claro para resolver o problema atual, para estudar as exigências do lado da procura.

Como começar a projetar uma arquitetura: Business -> Destaques -> tecnologia -> Visão geral da arquitetura diagrama de

arquitetura de negócios: determinar a arquitetura geral, os processos principais, constitui o quadro estratégico superior, incluindo planejamento de negócios, módulos de negócios, processos de negócios, todo o sistema a divisão de negócios, o design do modelo de domínio, a realidade do negócio transformados em objetos abstratos. Todos os sistemas de projetar princípios para resolver problemas de negócios deve ser o objetivo final, a partir do negócio real de sentimentos de infra-estrutura de tecnologia tendem a dar para o sistema de pit, não baseado em qualquer negócio feito extravagante arquitetura bullying.

Application Architecture: determinação gama subsistema de funções e soluções de divisão: Esta aplicação é os chamados módulos lógicos individuais ou subsistemas.

Estratificada de duas maneiras:

uma é a componente horizontal (horizontal), a ordem de processamento é dividido de acordo com a aplicação da função, tal como a extremidade frontal da banda para o / tarefa fundo sistema de serviço intermediário /, que se divide para a profundidade operacional.

Outra sub-vertical (longitudinal), é dividida de acordo com os diferentes tipos de aplicações de serviço, tais como o sistema de facturação pode ser dividido em três aplicação separada, a qual é dividida em amplitude orientada para o negócio.

Arquitetura Técnica: investigação técnica para determinar a tecnologia de núcleo do ponto de sistema

Por exemplo, queremos projetar serviços do sistema micro-ordem:

1. Negócios: Determinar o processo de negócio: determinação dos pontos de função chave fim e processos

2 aplicação: determinar a ordem de design de nível superior, módulo do sistema, que interfaces de interface de protocolo na forma de exposição externa

3, Técnico: para determinar qual ponto a tecnologia de uso: mysql, mongo, considerar se sub-mesa e armazéns que middleware uso.

4, os dados: como criar uma estrutura de tabela

5, design detalhado:

Havia princípios comuns: o princípio direito, princípio simples, evolução

princípios apropriados: o líder de mercado superior direita

princípio simples: Simples é melhor do que complexos

princípios evolutivos: um passo melhor do que a evolução

Premissa para descobrir todos os problemas de nós cara tráfego hoje quanto, que tipo de tendência de crescimento, e processo de alta resolução em simultâneo, deve ser um passo gradual processo a passo.

lei Hain: acidentes são o resultado do valor acumulado.

A lei de Murphy: Qualquer coisa não superfície parece tão simples.

· O desenvolvimento de todas as coisas que você será mais longo do que o tempo esperado.

· Algo errado vai dar errado vai dar errado.

Se você está preocupado com a situação ocorre, então é mais provável de ocorrer.

Isto requer que nós temos a capacidade técnica para pesquisar, ter fé qualquer fenômeno seguintes princípios: por que isso está acontecendo? Ocorreu em como lidar com? Como restaurar? Como evitar? Para conduzir uma investigação completa do problema, e não por causa do fenômeno de ignorar o problema não é óbvio

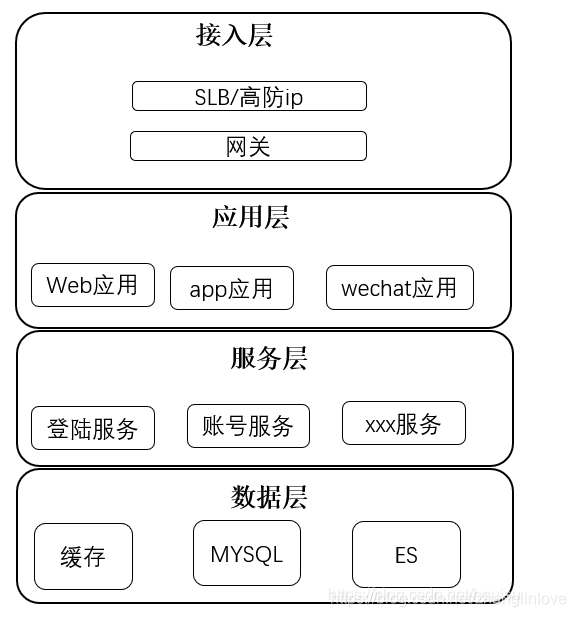

design típico em camadas arquitetura:

Camada de Acesso: A principal fluxo de entrada através do simples

camada de aplicação: características oferta de produtos estrangeiros diretos, tais como Web sites, interface API. A camada de aplicação não contém a lógica de negócios complexos, apenas a renderização e conversão.

camada de serviço: O campo de um único serviço de cada subdomínio, dividir e conquistar serviço.

Camada de dados: o banco de dados e NoSQL, armazenamento de arquivos e similares.

Vamos listar o atual sistema que links, cada link é fraco se o servidor de acesso de cliente, através de muitas ligações, qualquer parte do problema, não pode acessar:

camada de acesso:

. 1, roubados DNS: nome de domínio é para https.

2, pirataria: se houver uma fraca adesão, a autoridade servidor, banco de dados permissão

. 3, ataques DDoS: se é necessário usar um tráfego de acesso à anti-IP de alta.

4, ataque CC: versão gratuita e paga separada do nome de domínio, o gateway se as medidas de limitação de corrente e anti-escova.

Camada de Aplicação:

1, o tempo de inatividade do servidor de aplicativos.

2, de serviços de aplicação bug.

3, serviço de terceiros não está disponível.

Camada de Serviço:

1, o serviço não está disponível ou não é bug

2, serviço de terceiros não está disponível.

camada de dados:

1, o banco de dados do servidor de base de dados é danos disco indisponíveis causada por outra

Altamente disponível banco de dados esquema

qualidade da gestão do serviço:

1, gerenciamento de serviços padronizados: projeto de CMDB, serviços, servidores de gerenciamento unificado.

2, a publicação automatizada: A publicação não afetam o usuário, melhorar o processo de liberação, automatiza o lançamento, na reversão do tempo.

3, o teste automatizado: completa automatizado testar na linha após a conclusão.

4, teste de pressão desempenho: O ensaio de pressão do serviço, o serviço pode levar entender concorrência que permite a operação do servidor e manutenção pela expansão de alerta precoce.

5, o controlo do código: o ambiente de teste usando o ramo de testes, marcador de lançamento ambiente beta, utilizar a publicação linha de marcação.

6, o processo de publicação: on-line publicação especificação do processo.

7, cinza Publicado: cinza serviço de publicação.

8, o mecanismo de resposta de emergência.

controlo de alarmes mecanismos de som:

monitoramento de tráfego 1, da rede.

2, sistema de monitoramento: os recursos do servidor e monitoramento de rede-relacionado (CPU, memória, etc.)

3, ingresse monitoramento: uma coleção unificada log (vários serviços) monitoramento, rastreamento (log2).

4, aplicativo de monitoramento: a sobrevivência do Porto, o processo leva o recurso e outras aplicações FGC

5, serviço de monitoramento: função de serviço lógica de interface é normal

6, tridimensionais de dados de monitorização de vigilância coletadas após, exceto para a avaliação do desempenho do sistema, agrupando flexibilidade e escala para prever o objetivo final é também o risco de dados de alerta precoce com base em monitoramento em tempo real, e failover servidor, ajuste automático de carga, maximizar o uso de recursos de todas as máquinas do cluster.

Responsabilidades Arquiteto:

1, alta disponibilidade projeto de arquitetura: incluindo processos de negócios, divisão módulo de combinação, design do quadro, falhas de processo, e, finalmente, projeto de arquitetura, passo tecnologia. pensamento sistemático, no cômputo geral, vários fatores, voltada para o futuro projeto de arquitetura.

2, e soluções de gerenciamento de serviços eficientes de operação e coordenação de manutenção e comunicação, feita para a gestão da qualidade do serviço de controle.

3, coordenação e comunicação: a comunicação entre desenvolvedores, a comunicação entre o produto, comunicações de marketing, operação e manutenção de comunicação, documentação e projetar saída gráfica após a comunicação.

4, regular e co-ordenadas: para garantir sistema ordenado, um sistema unificado, padronizado, estável e eficiente a operação.

responsabilidades de I & D:

1), arquitecto do arquitecto envolvidas na concepção e realização de detalhes de acordo com o desenho.

2), uma função de auto-teste para o desenvolvimento, a medição da pressão.

3), o desenvolvimento do código, o uso de ferramentas ou componentes conformar norma arquiteto. Incluindo padrões de codificação, padrões de documentação.

4) de código utilizados de acordo com as especificações de operação e manutenção de implantação.

Ten, gateway de API

pedido API atinge as necessidades de gateway de passar por uma autenticação de identidade rigorosa, autoridade de certificação, a fim de alcançar os serviços de back-end. algoritmos de assinatura de suporte, suporte para criptografia SSL.

API pode ser controlada dentro do número permitido de vezes por unidade de tempo é chamado.

gateway de API é um servidor, apenas o sistema de admissão. Do ponto de vista de design orientado a objeto, é semelhante ao modelo aparência. Gateway API encapsula a arquitetura do sistema interno que fornece uma API personalizada para cada cliente. Pode também ter outras funções, tais como a autenticação, a monitorização, o equilíbrio de carga, o cache, e pedido de gestão de fragmento, o processamento de resposta estática.

XI, o arquiteto de 12 de prática

1, tornar-se elegante e profissional maneira:

1) o foco na relação entre quem está certo, mesmo na disputa (a relação é tudo, que determina que os projectos ou trabalho pode ser realizado, as pessoas também decidir por você o maior projecto prioritário);

2) aprender a delegar (para permitir que outros a participar na resolução de um problema)

3) reconhecer que a vida é um reflexo do (a levar a vida mais ativo)

4) uma comunicação eficaz da vida e da morte (publicado e ouvir positiva o impacto do discurso)

5) integridade, honestidade e não simples (para a não ofender maneira de expressar o que quer dizer)

6) não encobrir o problema

7) prestação de serviços profissionais

8) esquecer a ofensa anterior

2, os princípios de comunicação

1) ouvir antes de falar

2) dedicada

3) Pensamento Positivo

4) o mais rápido possível para pedir desculpas (para os outros a fazer certas coisas inapropriadas ou incorretas, colocar para baixo a auto-estima de pedir desculpas a humanitária afetado)

5) Não o defeito levando a raiva

2.2, estratégia de comunicação

1) dizem que menos de

2) para ouvir propostas para melhorar a cooperação

3) para entender outras pessoas e suas necessidades de comunicação

3, o princípio da negociação

1) Não surpreendendo

2) não equívoca

3) delegar autoridade, mas não a obrigação (se você decidir delegar uma pessoa a fazer, você ainda tem que ser responsável pelas consequências dessas consequências)

4) dificuldades para procurar ajuda

5) não encobrir o problema

6) instante difícil, mas também insistem em fazer a coisa certa

3.2 Estratégia de Negociação

1) ouvir a voz interior

2) conseguiram concordar

3) Não olhar para as diferenças

4) para encontrar um terreno comum

5) Se um acordo não puder, deixar todo mundo um pouco insatisfeito com ele

6) será negociado como uma medida de melhoria