1. IPsec VPN-Identitätsauthentifizierung (siehe den nationalen Geheimstandard „GMT 0022-2014 IPsec VPN Technical Specification“)

IKE Phase 1 (Hauptmodus)

- „Nachricht 2“ wird vom Antwortenden gesendet. Die Nachricht enthält insbesondere eine SA-Nutzlast (die den akzeptierten SA-Vorschlag bestätigt), das Signaturzertifikat und das Verschlüsselungszertifikat des Antwortenden. Diese Nachricht wird im Klartext übertragen, sodass der Nachrichteninhalt mithilfe von Protokollanalysetools wie Wireshark im Detail angezeigt werden kann und sowohl das Signaturzertifikat als auch das Verschlüsselungszertifikat exportiert werden können.

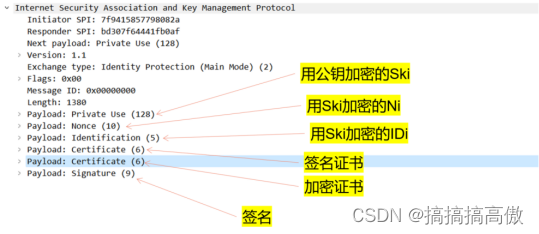

- „Nachricht 3“ wird vom Initiator gesendet. Zu diesem Zeitpunkt verfügt der Initiator bereits über das Verschlüsselungszertifikat des Responders und beginnt mit der digitalen Umschlagverschlüsselung zur Übertragung von Schlüsselaustauschparametern (verwenden Sie den öffentlichen Schlüssel im Verschlüsselungszertifikat des Responders, um den temporären symmetrischen Schlüssel zu verschlüsseln) . Ski, und verwenden Sie dann Ski Encrypt Ni und IDi ) und senden Sie gleichzeitig das Signaturzertifikat und das Verschlüsselungszertifikat der Partei im Klartext und die Signatur zur Identitätsauthentifizierung bei .

- „Nachricht 4“ wird vom Antwortenden gesendet. Hierbei ist zu beachten, dass der Antwortende nach dem Empfang von „Nachricht 3“ den dem Verschlüsselungszertifikat entsprechenden privaten Schlüssel verwenden muss, um den digitalen Umschlag zu entsperren und die Schlüsselparameter zu erhalten. Dieser Vorgang kann Auch berücksichtigt werden Es handelt sich um die Identitätsauthentifizierung des Initiators gegenüber dem Responder. Darüber hinaus enthält „Nachricht 3“ auch die Signatur des Initiators. Der Responder verwendet das mit der Nachricht gesendete Signaturzertifikat, um die Signatur zu überprüfen . Bei diesem Vorgang handelt es sich um die Identitätsauthentifizierung des Initiators durch den Responder. „Nachricht 4“ hat eine ähnliche Struktur wie „Nachricht 3“. Sie verwendet außerdem einen digitalen Umschlag zur Übertragung von Schlüsselaustauschparametern (verwenden Sie den öffentlichen Schlüssel im Verschlüsselungszertifikat des Initiators, um den temporären symmetrischen Schlüssel Skr zu verschlüsseln, und verwenden Sie dann Skr, um Nr. zu verschlüsseln und IDr ). Es wird auch später angehängt. Von mir selbst unterzeichnet . Zu diesem Zeitpunkt ist die Identitätsauthentifizierung beider Parteien grundsätzlich abgeschlossen. In „Nachricht 5“ und „Nachricht 6“ bestätigen beide Parteien jeweils die Konsistenz der Schlüsselaustauschinformationen.

Zusammenfassend lässt sich sagen, dass beim Aufbau eines IPsec-VPN-Tunnels bei der Identitätsauthentifizierung hauptsächlich Signaturzertifikate verwendet werden und auch Verschlüsselungszertifikate beteiligt sind .

2. SSL-VPN-Identitätsauthentifizierung (siehe den nationalen Verschlüsselungsstandard „GMT 0024-2014 SSL VPN Technical Specifications“)

SSL-Handshake-Protokoll (Identitätsauthentifizierung, Aushandlung von Sicherheitsparametern) (beachten Sie, dass die folgende * Identifikationsmeldung nur während der bidirektionalen Identitätsauthentifizierung angezeigt wird)

- Der Server sendet eine „Zertifikatsnachricht“, die das Serversignaturzertifikat und das Verschlüsselungszertifikat enthält.

- Der Server sendet dann eine „Server Key Exchange-Nachricht“, in der der private Signaturschlüssel des Servers zum Signieren der Zufallszahlen beider Parteien und des Verschlüsselungszertifikats des Servers verwendet wird . (Der Client überprüft diese Signatur anhand des Signaturzertifikats des Servers, um die Identitätsauthentifizierung des Servers abzuschließen.)

- Der Server sendet eine „*Certificate Request-Nachricht“, die eine Liste der Zertifikatstypen enthält, die der Client bereitstellen muss.

- Der Server sendet „Server Hello Done“, um das Ende der Hello-Phase des Handshake-Prozesses anzuzeigen.

- Nach Erhalt der obigen Nachricht muss der Client überprüfen, ob das Serverzertifikat gültig ist, und die Signatur überprüfen, um die Serveridentitätsauthentifizierung abzuschließen .

- Der Client sendet die „*Certificate-Nachricht“ (einschließlich des Klartext-Signaturzertifikats und des Verschlüsselungszertifikats) gemäß den Anforderungen der „*Certificate Request-Nachricht“.

- Der Client sendet eine „Client Key Exchange-Nachricht“. Diese Nachricht enthält hauptsächlich den Pre-Master-Schlüssel, der vom Client generiert, mit dem Verschlüsselungszertifikat des Servers verschlüsselt und an den Server gesendet wird .

- Der Client sendet eine „*Certificate Verify-Nachricht“, mit der der Server ermittelt, ob der Client der rechtmäßige Inhaber des Signaturzertifikats ist. Die spezifische Methode ist: Der Client verwendet sm3_hash, um den Inhalt aller Handshake-bezogenen Nachrichten zu berechnen, beginnend mit der Hallo-Nachricht des Clients bis zu dieser Nachricht (mit Ausnahme dieser Nachricht), und verwendet dann den privaten Signaturschlüssel des Clients zum Signieren, und der Server verwendet ihn nach Erhalt dieser Nachricht . Überprüfung des Client-Signaturzertifikats.

Zusammenfassend lässt sich sagen, dass beim Aufbau eines SSL-VPN-Tunnels bei der Identitätsauthentifizierung hauptsächlich Signaturzertifikate verwendet werden und auch Verschlüsselungszertifikate beteiligt sind.