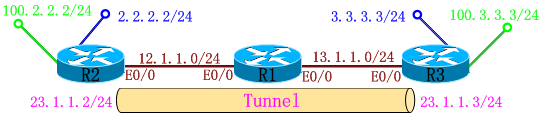

Configuração IPSEC sobre GRE

Características técnicas: use o túnel para executar o protocolo de roteamento dinâmico

Experiência 1:

R2 (config) #interface tunnel 23

endereço IP (config-if) #ip 23.1.1.2 255.255.255.0 <=== do endereço de túnel

R2 (config-if) #tunnel source 12.1.1.2

R2 (config-if) #tunnel destino 13.1.1.3

R2 (config-if) #tunnel key 12345 <=== "tunnel key" é usada apenas para identificar o túnel, as duas extremidades devem ser simétricas, não para criptografia, não é possível inserir este comando aqui

R2 (config- if) # router eigrp 90 <=== Sem anunciar a interface

R2 (roteador de configuração) # sem resumo automático

R2 (roteador de configuração) #network 2.2.2.0 0.0.0.255 <==== Anuncie a porta de loopback Rede

R2 (roteador de configuração) #network 100.2.2.0 0.0.0.255 <==== Anunciar rede interna

R2 (roteador de configuração) #network 23.1.1.0 0.0.0.255 <==== Anunciar o endereço do túnel

----- ----------------------------------------------

R3 (configuração) #internel tunnel 23

R3 (config-if) #ip address 23.1.1.3 255.255.255.0

R3 (config-if) #tunnel source 13.1.1.3

R3 (config-if) #tunnel destino 12.1.1.2

R3 (config-if) chave do túnel 12345

R3 (config-if) #router eigrp 90

R3 (roteador de configuração) # sem resumo automático

R3 (roteador de configuração) #network 3.3.3.0 0.0.0.255

R3 (config-router) #network 100.3.3.0 0.0.0.255

R3 ( roteador de configuração) #network 23.1.1.0 0.0.0.255

Política de IKE Fase I:

R2 (config) #crypto política do isakmp 1

R2 (config-isakmp) # autenticação pré-compartilhamento

R2 (config-isakmp) #hash md5

R2 (config-isakmp) #encryption 3des

R2 (config-isakmp) # grupo 2

R2 (config) #crypto isakmp key 0 endereço do lobo 3.3.3.3 <=== 一定 要用 环 回 口 地址

----------------------- ------------------------------

R3 (config) #crypto política do isakmp 1

R3 (config-isakmp) # pré-compartilhamento de autenticação

R3 (config-isakmp) #hash md5

R3 (config-isakmp) # criptografia 3des

R3 (config-isakmp) #group 2

R3 (config) #crypto isakmp key 0 endereço do lobo 2.2.2.2

Política IPSec Fase II:

R2 (config) #crypto ipsec transform-set cisco esp-des esp-sha-hmac

R2 (config) # access-list 101 allow ip 100.2.2.0 0.0.0.255 100.3.3.0 0.0.0.255

R2 (config ) #crypto mapeia o endereço local huawei Loopback0 <=== mude "peer" para "Loopback0" para estabelecer um canal IPSEC (por padrão, a porta física é negociada para estabelecer um canal IPSEC)

R2 (config) #crypto mapeie o huawei 10 ipsec-isakmp

R2 ( config-crypto-map) #set peer 3.3.3.3 <=== Endereço de interface de rede pública disponível e endereço de porta de loopback disponível (irrelevante para a configuração do primeiro estágio)

Cada um dos quatro casos a seguir é encapsulado, verifique primeiro a tabela de roteamento e, em seguida, determinar quais pacotes:

a peer to porta física, Mapa aplicado a uma interface de rede pública:

estrutura de pacotes: ... | destino túnel túnel fonte | GRE | fonte: 100.2.2.2 destino: 100.3.3.3 | icmp ...

devido à aplicada O Mapa da interface de rede pública não corresponde ao fluxo de interesse e, portanto, é enviado diretamente sem criptografia.Quando o

Par é definido como uma porta física, quando o Mapa é aplicado à interface do túnel:

estrutura do pacote: ... | origem do par destino do par | ESP | fonte: 100.2. 2.2 destino: 100.3.3.3 | icmp ...

Como o Mapa aplicado à interface do túnel corresponde ao fluxo de interesse, ele é enviado de acordo com o endereço de destino do PEER. (Ele sai sem passar pelo túnel) O

Ponto é definido para a porta de loopback e quando o Mapa é aplicado à interface de rede pública:

estrutura de pacotes: . | origem do túnel destino do túnel | GRE | fonte: 100.2.2.2 destino: 100.3.3.3 | icmp ...

Como o Mapa aplicado à interface da rede pública não corresponde ao fluxo de interesse, ele é enviado sem criptografia. O

par está configurado para tocar Porta de retorno, quando o Mapa é aplicado à interface do túnel:

estrutura do pacote: ... | destino do túnel da origem do túnel | GRE | destino do par da origem do par | ESP | fonte: 100.2.2.2 destino: 100.3.3.3 | icmp ...

porque é aplicado ao túnel De acordo com o endereço de destino do PEER, ele continua verificando a tabela de roteamento para descobrir que o próximo salto é Tunnel ... (após o tunelamento, ele é enviado a partir da interface física)

R2 (config-crypto-map) ) #set conjunto de transformação cisco

R2 (config-crypto-map) #set pfs

R2 (config-crypto-map) #match address 101

-------------------- -------------------------------------------------- -------

R3 (config) #crypto ipsec transform-set cisco esp-des-sha-hmac

R3 (config) # access-list 101 allow ip 100.3.3.0 0.0.0.255 100.2.2.0 0.0.0.255

R3 (config) #crypto map huawei endereço local Loopback0

R3 (config) #crypto map huawei 10 ipsec-isakmp

R3 (config-crypto-map) #set-point 2.2.2.2

R3 (config-crypto-map) #set conjunto de transformação cisco

R3 (config-crypto- map) #set pfs

R3 (config-crypto-map) #match address 101

Aplicar VPN Configuration

R2 (config) #interface ethernet 0/0

R2 (config-if) #crypto map huawei

R2 (config-if) #interface tunnel 23

R2 (config-if) #crypto map huawei

------- --------------------------------------

R3 (config) #internel tunnel 23

R3 (config- if) #crypto map huawei

R3 # mostra conexões de mecanismo criptográfico ativo

ID Interface Algoritmo de estado do endereço IP da interface Criptografar

1 do túnel23 23.1.1.3 definido HMAC_MD5 + 3DES_56_C 0 0

2001 Tunnel23 3.3.3.3 definido DES + SHA 0 8

2002 Tunnel23 3.3.3.3 definido DES + SHA 8 0

- -------------------------------------------------- ---------

R2 # show isakmp criptográfico no

estado do dst src status do slot de id-

1.1.1.1.1 2.2.2.2 QM_IDLE 1 0 ATIVO

----------------- -------------------

R2 # mostra pares de criptografia isakmp

Par: 1.1.1.1 Porta: 500 Local: 2.2.2.2

ID da fase 1: 1.1.1.1

------------------------------- -

R2 # show ipsec criptográfico na

interface: Ethernet0 / 0

Crypto map tag: cisco, addr local 2.2.2.2

vrf protegido: (nenhum)

ident local (endereço / máscara / prot / porta): (10.1.2.0/255.255.255.055.0/0/0)

ident remoto (endereço / máscara / prot / porta): (10.1.1.0/255.255. 255.0 / 0/0)

current_peer 1.1.1.1 porta 500

PERMIT, flags = {origin_is_acl,}

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, # pkts verifica: 4

#pkts compactados: 0, #pkts descompactados: 0

#pkts não compactados: 0, #pkts compre. falha: 0

#pkts não descompactados: 0, #pkts descompactados falhou: 0

#send erros 1, #recv erros 0

local de criptografia local .: 2.2.2.2, local de criptografia remoto .: 1.1.1.1

path mtu 1500, ip mtu 1500

spi de saída atual: 0x12D1DDFE (315743742)

esp de entrada esp sas:

spi: 0xC2686DB7 (3261623735)

transform: esp-des esp-sha-hmac,

em configurações de uso = {Tunnel,}

ID da conexão: 2001, flow_id: 1, mapa de criptografia: cisco

sa timing: tempo restante da chave (k / s): (4386784/3492)

Tamanho do IV: 8 bytes

suporte à detecção de repetição: Y

Status: ATIVO

ah sas de entrada:

pcp sas de entrada:

saída esp sas:

spi: 0x12D1DDFE (315743742)

transform: esp-des esp-sha-hmac,

em configurações de uso = {Tunnel,}

id de conexão: 2002, flow_id: 2, mapa de criptografia: cisco

sa timing: tempo restante da chave (k / s): (4386784/3490)

Tamanho IV: 8 bytes

suporte à detecção de repetição: Y

Status: ATIVO

ah sas de saída:

sas pcp de saída:

interface:

tag de mapa de criptografia Tunnel21 : cisco, local addr 2.2.2.2

vrf protegido: (nenhum)

ident local (endereço / máscara / prot / porta): (10.1.2.0/255.255.255.055.0/0/0)

ident remoto (endereço / máscara / prot / porta): (10.1.1.0/255.255. 255.0 / 0/0)

current_peer 1.1.1.1 porta 500

PERMIT, flags = {origin_is_acl,}

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, # pkts verifica: 4

#pkts compactados: 0, #pkts descompactados: 0

#pkts não compactados: 0, #pkts compre. falha: 0

#pkts não descompactados: 0, #pkts descompactados falhou: 0

#send erros 1, #recv erros 0

local de criptografia local .: 2.2.2.2, local de criptografia remoto .: 1.1.1.1

path mtu 1500, ip mtu 1500

spi de saída atual: 0x12D1DDFE (315743742)

esp de entrada esp sas:

spi: 0xC2686DB7 (3261623735)

transform: esp-des esp-sha-hmac,

em configurações de uso = {Tunnel,}

ID da conexão: 2001, flow_id: 1, mapa de criptografia: cisco

sa timing: tempo restante da chave (k / s): (4386784/3488)

Tamanho do IV: 8 bytes

suporte à detecção de repetição: Y

Status: ATIVO

ah sas de entrada:

pcp sas de entrada:

saída esp sas:

spi: 0x12D1DDFE (315743742)

transform: esp-des esp-sha-hmac,

em configurações de uso = {Tunnel,}

id de conexão: 2002, flow_id: 2, mapa de criptografia: cisco

sa timing: tempo restante da chave (k / s): (4386784/3487)

Tamanho do IV: 8 bytes

suporte à detecção de repetição: Y

Status: ATIVO

ah sas de

saída: sas pcp de saída: