Liderar:

Com o rápido desenvolvimento da tecnologia, os dados se tornaram uma riqueza indispensável para empresas e indivíduos. No entanto, as ameaças à segurança da rede também estão aumentando dia a dia, entre as quais o surgimento da última variante da família de ransomware Mallox, o ransomware maloxx, nos trouxe grande angústia. Mas não se preocupe! O 91 Data Recovery Research Institute revelará as características e métodos de invasão do vírus ransomware .maloxx para você e fornecerá métodos de descriptografia profissionais para ajudá-lo a proteger a segurança dos dados e restaurar arquivos importantes.

Se você precisar de suporte técnico ao enfrentar problemas de criptografia de arquivos de dados causados por ataques de ransomware, entre em contato com nosso número de serviço técnico (sjhf91) e podemos ajudá-lo a encontrar a melhor solução para recuperação de dados.

Parte 1: Entendendo o ransomware .maloxx

1.1 O que é ransomware .maloxx?

Recentemente, vimos uma série de ataques de ransomware pertencentes à família Mallox. Este ransomware está ativo desde 2022 e chantageou algumas empresas conhecidas com base em seu site vazado. Durante esse tempo, ele fez várias alterações e variantes de sua tecnologia e gradualmente evoluiu para um ransomware muito poderoso.

O ransomware .maloxx é um tipo de software malicioso que visa especificamente dados corporativos e pessoais para criptografia e extorsão. Ele usa algoritmos de criptografia avançados e mecanismos de gerenciamento de chaves para transformar rapidamente seus arquivos em um estado criptografado inacessível.

O maloxx ransomware foi projetado para criptografar arquivos, anexar uma nova extensão de arquivo (“.maloxx”) ao nome do arquivo e criar uma nota de resgate (“FILE RECOVERY.txt”). Por exemplo, ele renomeia um arquivo chamado "1.jpg" para "1.jpg.maloxx" e "2.jpg" para "2.jpg.maloxx".

O ransomware maloxx adiciona uma camada de shell C# que usa técnicas comuns de sequestro de DLL para contornar o software de segurança.

O ransomware maloxx se espalha como um worm por meio do compartilhamento de arquivos e usa a mesma tecnologia de recuperação de arquivos do Search Artifact para rápida recuperação e criptografia de arquivos.

O vírus maloxx ransomware pode criptografar muitos arquivos em um curto período de tempo e, uma vez instalado no computador da empresa, causará perdas irreparáveis.

1.2 Rota de transmissão do ransomware .maloxx

O ransomware .maloxx se espalha por vários canais, como e-mails de phishing, downloads maliciosos, vulnerabilidades do sistema e ataques a portas. Ele se esconde em anexos e links aparentemente inofensivos e, uma vez aberto ou clicado, invade rapidamente o sistema e inicia o processo de criptografia.

1.3 Recursos de criptografia do ransomware .maloxx

O ransomware .maloxx usa um algoritmo de criptografia de alta resistência para transformar seus arquivos em caracteres distorcidos irreconhecíveis. Após a criptografia, ele também modifica a extensão do arquivo, tornando-o inabrível e irreconhecível. Ao mesmo tempo, você receberá uma mensagem de resgate solicitando que você pague um resgate para obter a chave de descriptografia.

Parte 2: Arquivos de dados criptografados pelo ransomware .maloxx

2.1 Algoritmo de criptografia e gerenciamento de chaves do ransomware .maloxx

O ransomware .maloxx usa algoritmos de criptografia avançados, como RSA, AES, etc., tornando o processo de descriptografia extremamente difícil. Ele também adota um mecanismo de gerenciamento de chaves, para que a chave de descriptografia seja mantida no servidor do hacker, o que aumenta a complexidade da descriptografia.

2.2 Processo de criptografia de arquivo e modificação de extensão de arquivo

O ransomware .maloxx criptografa seus arquivos um por um, incluindo documentos, fotos, vídeos, arquivos de banco de dados, etc. Ao mesmo tempo, também modifica a extensão do arquivo para que não possa ser aberto e reconhecido. Isso torna a recuperação de arquivos muito difícil.

Parte III: Métodos de Recuperação de Dados

3.1 Procure ajuda de uma empresa profissional de recuperação de dados

Se você foi atacado pelo ransomware .maloxx, a maneira mais segura é procurar a ajuda de uma empresa profissional de recuperação de dados. Eles têm tecnologia de descriptografia madura e soluções de recuperação de dados, que podem ajudá-lo a recuperar dados criptografados e minimizar a perda de dados.

Se os dados infectados forem realmente valiosos e necessários para recuperação, você pode adicionar nosso número de serviço técnico (shujuxf) para consulta gratuita para obter ajuda na recuperação de dados.

3.2 Use as ferramentas de descriptografia fornecidas pelos fornecedores de segurança

Alguns fornecedores de segurança podem ter desenvolvido versões específicas de ferramentas de descriptografia que podem ser usadas para descriptografar tipos específicos de ransomware .maloxx. Você pode visitar o site oficial ou entrar em contato com o fabricante para obter a ferramenta de descriptografia para sua situação.

3.3 Restaurando arquivos de backup

Se você fizer backup regularmente de seus arquivos importantes e armazená-los em um dispositivo off-line ou armazenamento em nuvem, poderá evitar pagar o resgate restaurando seus arquivos de backup. Certifique-se de que seus backups sejam confiáveis e teste e verifique a integridade dos dados com frequência.

3.5 Teste de recuperação de backup e verificação de integridade de dados

Prevenir é melhor do que remediar, e testes regulares de backup e recuperação são uma etapa importante na proteção da segurança dos dados. Ao mesmo tempo, a verificação da integridade dos dados permite a detecção precoce de corrupção ou anomalias de dados, e as ações corretivas necessárias podem ser tomadas.

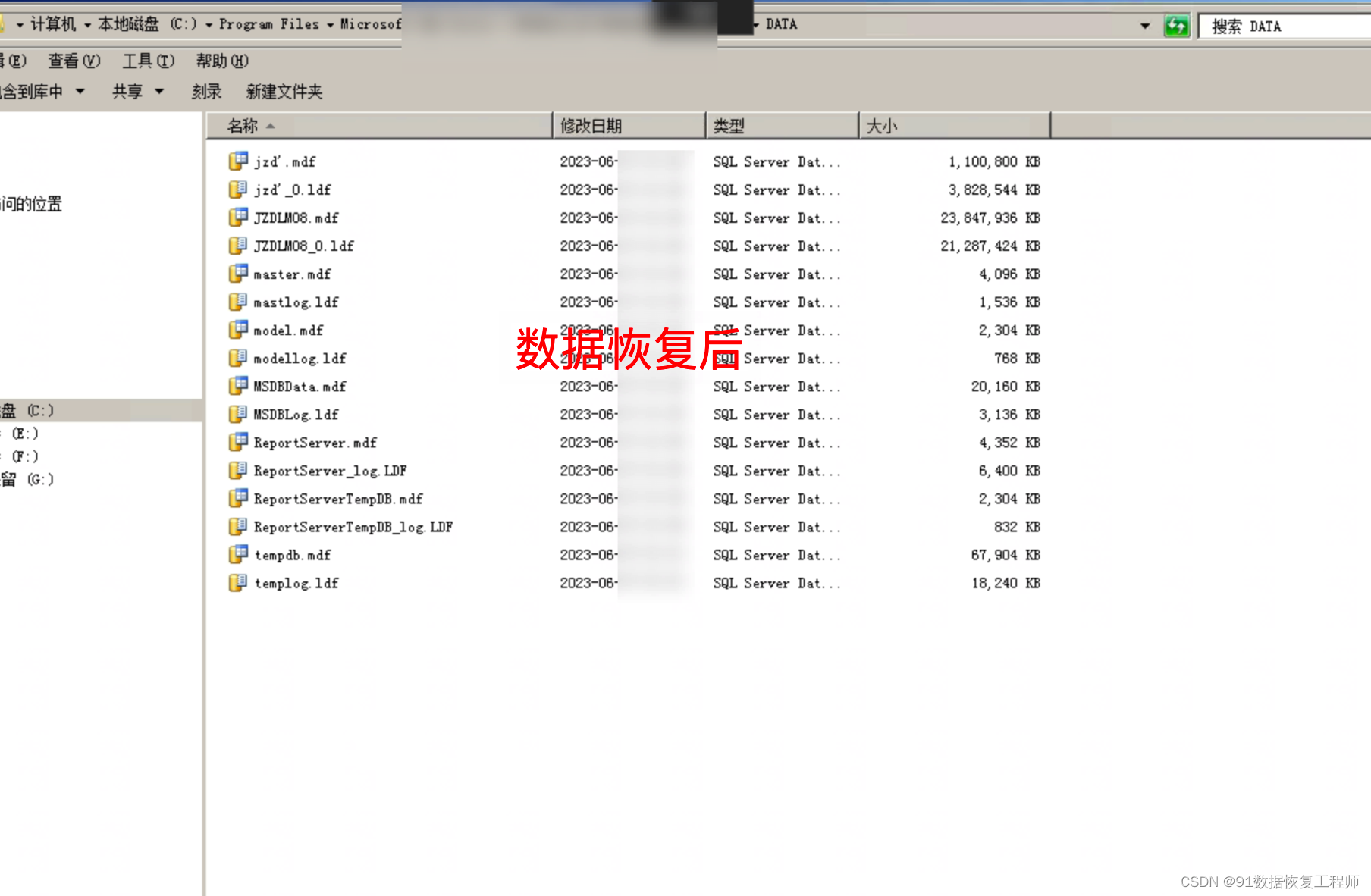

Parte IV: caso de recuperação de dados do ransomware .maloxx

Parte V: Prevenção da infecção do ransomware .maloxx

Para ajudá-lo a manter seus dados corporativos seguros, compilamos as 10 principais maneiras de prevenir a infecção do ransomware .maloxx. Tome medidas agora para manter seus dados protegidos contra ameaças!

Treinamento de conscientização de segurança: Forneça aos funcionários treinamento regular de conscientização de segurança sobre como reconhecer spam, links e arquivos maliciosos e evitar clicar em conteúdo suspeito.

Atualize e mantenha o software de segurança: Certifique-se de que seu sistema operacional, software antivírus, firewall e outras ferramentas de segurança estejam sempre atualizados, corrija vulnerabilidades a tempo e melhore os recursos de proteção.

Fortalecer a política de senha: use senhas fortes e altere-as regularmente, evite usar senhas comuns e recomende o uso de ferramentas de gerenciamento de senhas para gerenciar senhas complexas.

Medidas de segurança de rede em várias camadas: use medidas de segurança em várias camadas, como firewalls, sistemas de detecção de intrusão e monitoramento de tráfego de rede para garantir que atividades maliciosas não possam penetrar na sua rede.

Abra anexos e links com cuidado: Desconfie de anexos de e-mail e links de fontes desconhecidas, certifique-se de confirmar sua autenticidade e segurança e evite ser induzido a abrir arquivos maliciosos.

Backup de dados regular: estabeleça um plano de backup regular, faça backup de dados em dispositivos offline e criptografados ou armazenamento em nuvem e garanta a integridade e capacidade de recuperação dos arquivos de backup.

Fortaleça a segurança do acesso remoto: controle estritamente o acesso remoto, adote autenticação multifator, rede privada virtual (VPN) e outras medidas para garantir a segurança das conexões remotas.

Atualizar software e patches do sistema: instale atualizações e patches de software e sistema a tempo de corrigir vulnerabilidades conhecidas e impedir que hackers explorem essas vulnerabilidades para invadir seu sistema.

Monitore atividades incomuns: use ferramentas de monitoramento de segurança para detectar e alertar sobre possíveis atividades incomuns, descobrir possíveis ataques e tomar contra-medidas em tempo hábil.

Estabeleça um plano de recuperação de desastres: faça um plano de recuperação de desastres detalhado, incluindo backup de dados e medidas de recuperação de emergência, para que você possa restaurar rapidamente seus negócios no caso de um ataque de ransomware .maloxx.

A seguir estão os vírus ransomware comuns que se espalharão em 2023, indicando que os vírus ransomware estão se diversificando e as variantes estão se desenvolvendo rapidamente.

Sufixo .360 ransomware, halo ransomware, .malox ransomware, mallox ransomware, maloxx ransomware, faust ransomware, .kat6.l6st6r ransomware, lockbit ransomware, lockbit3.0 ransomware, eight ransomware, vírus ransomware bloqueado, ransomware bloqueado1, .[ MyFile@ waifu .club .mkp ransomware, mkp ransomware, [ [email protected] ].mkp ransomware, milovski ransomware, milovski-V ransomware,.[ back23@vpn .tg ].makop ransomware, makop ransomware, devos ransomware, .[ back23 @vpn.tg .eking ransomware, eking ransomware,[ [email protected] ].eking ransomware,.[ vindoback2022@cock .li ].eking ransomware, Globeimposter-Alpha865qqz ransomware,.[ [email protected] ].Elbie ransomware,.Elibe ransomware,.[ [email protected] ].Devos ransomware,.[ myers@cock .li ].Devos ransomware, [ [email protected] ].Devos ransomware, .[ [email protected]].Devos ransomware, [ [email protected] ].Devos,.[ [email protected] ].Devos ransomware,.[ [email protected] ].faust ransomware,.[ [email protected] ]. faust ransomware, faust ransomware, etc.