1. Informações básicas

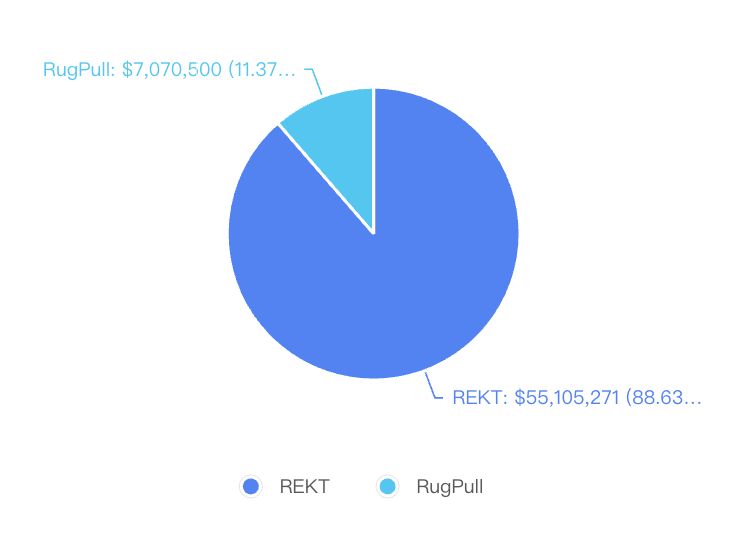

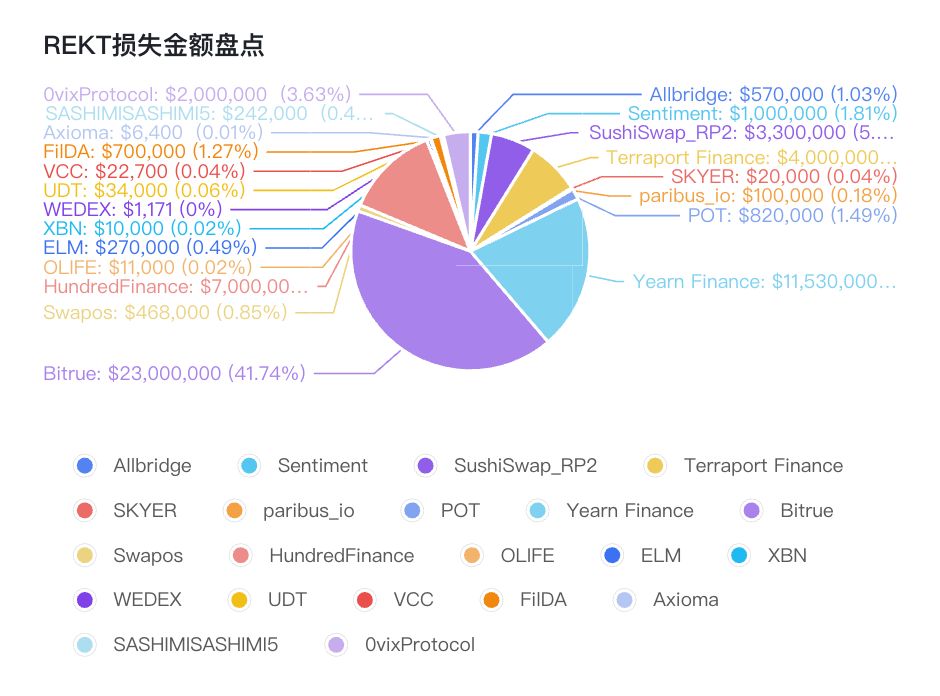

Em abril de 2023, os incidentes de segurança causaram uma perda total de cerca de US $ 60 milhões. Em comparação com o mês anterior, o valor das perdas diminuiu, mas o número de incidentes de segurança permanece inalterado. Entre eles, a Yearn Finance causou uma perda de mais de 10 milhões de dólares americanos devido à configuração incorreta de parâmetros. Ao mesmo tempo, existem algumas vulnerabilidades que já apareceram e também aparecem na cadeia Arbitrum. Além disso, o número de RugPull permanece inabalável. Incidentes como fraude de mídia social ainda são frequentes, e falsificação de contas de projetos do Twitter e Discord oficial são atacados e links de phishing liberados surgem sem parar.

1.1 Inventário REKT

nº 1

Em 2 de abril, o projeto Allbridge_io foi atacado por empréstimos rápidos e perdeu cerca de 570.000 dólares americanos. O principal motivo foi que o preço do pool 0x179a foi manipulado por meio de empréstimos rápidos para obter lucros. O invasor primeiro deposita 0x179a 500m BUSD por meio de empréstimo flash e, em seguida, converte bsc_usd em busd chamando swap.bsc_usd, porque o pool foi destruído, 40.000 busds foram finalmente convertidos em 780.000 bsc_usds.

Transações de ataque:

•https://www.oklink.com/cn/bsc/tx/0x7ff1364c3b3b296b411965339ed956da5d17058f3164425ce800d64f1aef8210

Endereço do atacante:

•https://www.oklink.com/cn/bsc/address/0xc578d755cd56255d3ff6e92e1b6371ba945e3984

nº 2

Em 5 de abril, o protocolo Sentiment foi atacado por empréstimos instantâneos e perdeu cerca de 1 milhão de dólares americanos. O principal motivo foi um erro de preço causado pela reentrada. O invasor primeiro executa o joinPool do Balancer Valut para garantir e, em seguida, chama exitPool para retirar as moedas. No exitPool, o ETH restante será transferido para o contrato de ataque. Nesse momento, a função de fallback do contrato de ataque será chamada. Se a operação de empréstimo for realizada, toda a oferta será reduzida, o que afetará o preço.

Transações de ataque:

•https://www.oklink.com/cn/arbitrum/tx/0xa9ff2b587e2741575daf893864710a5cbb44bb64ccdc487a100fa20741e0f74d

Endereço do atacante:

•https://www.oklink.com/cn/arbitrum/address/0xdd0cdb4c3b887bc533957bc32463977e432e49c3

N ° 3

Em 9 de abril, o RouteProcessor2 no SushiSwap foi atacado e perdeu cerca de 3,3 milhões de dólares americanos. O principal motivo foi que o RouteProcessor não verificou os parâmetros de rota fornecidos pelo usuário, o que levou o invasor a especificar um pool malicioso e, em seguida, implementou a interface de troca no pool malicioso. E use a função de callback uniswapV3SwapCallback para roubar moedas de usuários autorizados do RouteProcessor2.

Transações de ataque:

•https://www.oklink.com/cn/eth/tx/0xea3480f1f1d1f0b32283f8f282ce16403fe22ede35c0b71a732193e56c5c45e8

Nº 4

Em 10 de abril, a Terraport Finance foi atacada e perdeu cerca de 4 milhões de dólares americanos.

Número 5

Em 10 de abril, a Meta Skyer (SKYER) foi atacada por empréstimos rápidos e perdeu $ 20.000

Transações de ataque:

•https://www.oklink.com/cn/bsc/tx/0xee1bc3d0b5b9bbbe3fa47730774a391491f583a602afb0969f532d521975137d

Número 6

Em 11 de abril, o projeto @paribus_io foi atacado e perdeu cerca de 100.000 dólares americanos. O principal motivo foi uma vulnerabilidade de reentrada em uma versão antiga do CompoundV2.

Transação de ataque: https://www.oklink.com/cn/arbitrum/tx/0x0e29dcf4e9b211a811caf00fc8294024867bffe4ab2819cc1625d2e9d62390af

nº 7

Em 12 de abril, MetaPoint ($POT) foi atacado e perdeu cerca de 820.000 dólares americanos. O principal motivo é que toda vez que depositar $POT, um novo contrato será criado para armazenar ativos do usuário, mas a função de aprovação neste contrato é público, permitindo que qualquer pessoa transfira seus bens.

Transação de ataque: https://www.oklink.com/cn/bsc/tx/0xccd12f22629b2c42d2b680362dadbd1b3d89cb4a87a8c9b297766b4974c6ad34

nº 8

Em 13 de abril, a Yearn Finance foi atacada e perdeu um total de cerca de 11,53 milhões de dólares americanos. O principal motivo foi que a configuração do contrato do yUSDT estava errada e foi configurada como um endereço USDC.

Transações relacionadas:

•https://www.oklink.com/cn/eth/tx/0x055cec4fa4614836e54ea2e5cd3d14247ff3d61b85aa2a41f8cc876d131e0328

•https://www.oklink.com/cn/eth/tx/0xd55e43c1602b28d4fd4667ee445d570c8f298f5401cf04e62ec329759ecda95d

nº 9

Em 16 de abril, os Contratos Swapos V2 foram atacados e perderam um total de 46,8 milhões de dólares americanos. O principal motivo foi que na função swap do contrato Swapos, houve um erro no julgamento do valor k, o que levou ao atacante podendo sacar o dinheiro do par.

Transações relacionadas:

•https://www.oklink.com/cn/eth/tx/0x78edc292af51a93f89ac201a742bce9fa9c5d9a7007f034aa30535e35082d50a

Endereço do atacante:

•https://www.oklink.com/cn/eth/address/0x2df07c054138bf29348f35a12a22550230bd1405

nº 10

Em 15 de abril, @HundredFinance foi atacado e perdeu cerca de 7 milhões de dólares americanos. O principal motivo é que, quando o hToken é resgatado, há um problema de arredondamento de número inteiro, que aparecerá quando o mercado estiver vazio. O invasor primeiro deposita uma pequena quantidade de WBTC para limpar o pool hWBTC e, em seguida, doa uma grande quantidade de WBTC para o pool hWBTC, o que afetará e aumentará o preço do hWBTC e, em seguida, emprestará todos os ativos do mercado e, em seguida, chamar resgateUnderlying, devido ao problema de arredondamento inteiro, ele queimará apenas metade do hWBTC no contrato para obter lucro.

Transações relacionadas:

•https://www.oklink.com/cn/optimism/tx/0x6e9ebcdebbabda04fa9f2e3bc21ea8b2e4fb4bf4f4670cb8483e2f0b2604f451

nº 11

Em 19 de abril, @OceanLifeToken foi atacado por um empréstimo rápido e teve um lucro de 32,29WBNB, cerca de 1,1w USD. OLIFE é um token de reflexão. O invasor reduz o número de rSupply e tSupply chamando a função de transferência e a função de entrega várias vezes, afetando assim o número de OLIFE no pool e, finalmente, trocando OLIFE por WBNB para obter lucro.

Transações relacionadas:

•https://www.oklink.com/cn/bsc/tx/0xa21692ffb561767a74a4cbd1b78ad48151d710efab723b1efa5f1e0147caab0a

nº 12

Em 20 de abril, o contrato de ponte cruzada de Tales of Elleria no Arbitrum foi atacado, e o invasor cunhou um total de 5.000.000.000 $ELM (cerca de 270.000 dólares americanos)

.

•https://www.oklink.com/cn/arbitrum/address/0xf2cbf39e7668ebb113f2c609bbd6ea1dfce5d376

nº 13

Em 20 de abril, o XBN foi atacado e os invasores obtiveram um lucro total de 10.000 dólares americanos.

Transações relacionadas:

•https://www.oklink.com/cn/bsc/tx/0x3b698ba37f33ac0f822a0de7e097126d71e8216bf59ec9b2e6044df7d4f40296

nº 14

Em 21 de abril, o token WEDEX Reward (APP) encontrou um ataque de empréstimo instantâneo e o invasor obteve um lucro de cerca de 1.171 dólares americanos.

Transações relacionadas:

•https://www.oklink.com/cn/bsc/tx/0xb9217a608da161803977dfcf3edfd7e7323bb942f71f5cae6da5e1900e91174d

Nº 15

Em 21 de abril, Unlock Discount Token $UDT foi atacado e o invasor obteve um lucro de cerca de 3,4 milhões de dólares americanos.

Endereço do atacante:

•https://www.oklink.com/cn/eth/address/0x43ee4169d9ff5e5b10ca42923b1e5d07a157bb71

nº 16

Em 22 de abril, o Mutual Aid VCC foi atacado.O projeto tem uma função backdoor que pode transferir tokens VCC para um endereço especificado. O atacante obteve um lucro de 70 WBNB, cerca de 2,27w USD.

Transações relacionadas:

•https://www.oklink.com/cn/bsc/tx/0xef1746520086c224da86c92ee9631366ddf883e4ab1d35e8958c095f5eb80ebe

nº 17

Em 23 de abril, a FilDA anunciou que foi atacada na rede Elastos Smart Chain e REI e perdeu um total de 700.000 dólares americanos. O invasor converteu 80k $ELA em 326 BNB e 200k ELA em 17 ETH por meio de cross-chain.

nº 18

Em 24 de abril, o projeto Axioma foi atacado e finalmente obteve um lucro de cerca de 20 WBNB. O invasor primeiro comprou AXT no contrato AxiomaPresale por meio do empréstimo flash e, em seguida, trocou o AXT comprado por WBNB por meio da panqueca. Como o preço do AXT no AxiomaPresale é calculado por uma fórmula fixa, há uma diferença de preço com o preço no panqueca, o que faz com que o invasor possa lucrar com isso.

Transações relacionadas:

•https://www.oklink.com/cn/bsc/tx/0x05eabbb665a5b99490510d0b3f93565f394914294ab4d609895e525b43ff16f2

nº 19

Em 25 de abril, @SASHIMISASHIMI5 foi atacado por um empréstimo rápido e perdeu um total de 37,35 BNB e 6,58 ETH, totalizando 24,2 w USD.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xc28e27870558cf22add83540d2126da2e4b464c2

nº 20

Em 28 de abril, @0vixProtocol foi atacado por um empréstimo rápido e perdeu um total de cerca de 2 milhões de dólares americanos. O principal motivo é o VGHOSTOracle. O VGHOSTOracle calcula o preço por meio da função convertVGHST no contrato vGHST. O processo de cálculo depende da quantia de $ Tokens GHST no contrato. O invasor obteve uma grande quantidade de ativos por meio de empréstimos instantâneos e, em seguida, transferiu 1.656.000 para o contrato vGHST para manipulação de preços e, finalmente, liquidou com fins lucrativos.

Transações de ataque:

•https://www.oklink.com/cn/polygon/tx/0x10f2c28f5d6cd8d7b56210b4d5e0cece27e45a30808cd3d3443c05d4275bb008

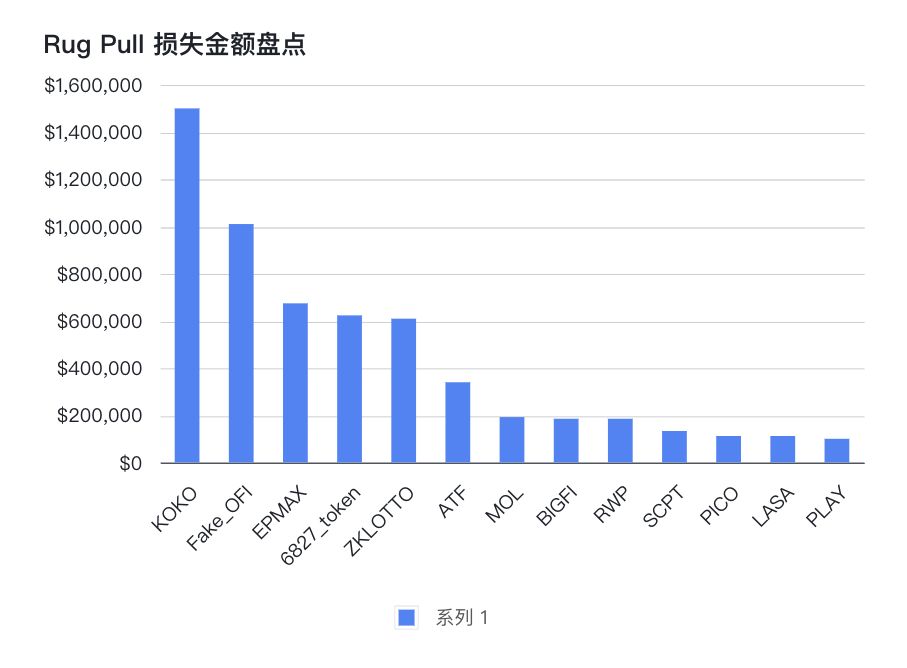

1.2 Inventário RugPull

nº 1

Em 1º de abril, o projeto @Chain_Relay_(CRLN) era suspeito de RugPull, o preço caiu 97,7% e cerca de $ 1,32w foi levado por dois EOAs diferentes.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x5838b43ede809dd39e547ba09ee5d0d5a644846b

nº 2

Em 1º de abril, um falso ArbitrumToken era suspeito de RugPull, e o implantador do contrato removeu toda a liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x62dfdb6e54b4e876e5e7003a71097ddd5affaa05

N ° 3

Em 2 de abril, Kokomo Finance ($ KOKO) Rug os $ 1,5 milhão restantes, modificando o contrato lógico, o que faz com que o valor total do Rug atinja 5,5 milhões.

Nº 4

Em 2 de abril, o AYW Token (AYW) era suspeito de Rugpull e seu preço caiu 91%.

Contratos relacionados: https://www.oklink.com/cn/bsc/address/0x8ec798657f574d6b0d53461870a0709230cf6f7f

Número 5

Em 2 de abril, Script (SCPT) era suspeito de Rugpull, e o implantador do contrato retirou a liquidez, causando uma perda de 133.000 dólares americanos.

Contratos relacionados: https://www.oklink.com/cn/bsc/address/0xd4ac227eb1a4c0384aae06f7808f08bb8f516ebf

Número 6

Em 2 de abril, o preço do OBB (OBB) caiu 91% e o implantador do contrato retirou liquidez, obtendo um lucro de 9,6 milhões de dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xc7654db2271194632e70310f8adc925d12bf5246

Número 6

Em 4 de abril, MOL (MOL) era suspeito de Rugpull, e o implantador do contrato retirou $ 19,2 milhões em liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x87f2df6f85b5833f058abd7d7eb41249084c2380

nº 7

Em 4 de abril, um token falso da GameFi (GAFI) era suspeito de ser Rugpull, e o implantador do contrato retirou a liquidez, obtendo um lucro de 7,3 milhões de dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xad3396360beebc5c3d3cb4c036c370f2891d8673

nº 8

Em 5 de abril, o token TRT (TRT) era suspeito de Rugpull, o preço caiu 99% e o implantador do contrato obteve lucro de 9,3 milhões de dólares americanos retirando liquidez

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x52f56100bba2cbe268e325123888116302c4f668

nº 9

Em 6 de abril, o token CBC (CBC) era suspeito de ser Rugpull, e o implantador do contrato retirou US$ 11,3 milhões em liquidez e obteve um lucro de US$ 8,1 milhões

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x9e10cf57c90c937c6ab51f4b98ec1d5bfcaf4804

nº 10

Em 7 de abril, @bigfinancetech (BIGFI) era suspeito de Rugpull, e o implantador do contrato retirou $ 18,50.000 em liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x4a45a331930ee997f7382e9f001359e1f2981a71

nº 11

Em 7 de abril, o token PCORE (PCORE) era suspeito de Rugpull, e o implantador do contrato retirou a liquidez e obteve um lucro de 3,75 milhões de dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x76d44d2d4056b48c30a2eeacbd1583d3c7087a6d

nº 12

Em 7 de abril, Morgan Coin (MORGAN) era suspeito de Rugpull, e o implantador do contrato retirou $ 1.380.000 de liquidez e obteve um lucro de $ 0.580.000.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xe0e058a2bca2a9974e3be579c19ac040e84d2e3c

nº 13

Em 8 de abril, a Organização Comunitária de Informações Pervasivas (PICO) era suspeita de Rugpull, e o implantador do contrato retirou US$ 11,19 milhões em liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xe455228ead628c6cade249929de58d7cf41130cf

nº 14

Em 8 de abril, o OpenAI LASA (LASA) era suspeito de Rugpull, e o implantador do contrato removeu a liquidez e obteve um lucro de 11,19 milhões de dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x2d4256b0ee0f359ed3ab39148dceb563de1a1e08

Nº 15

Em 8 de abril, o OpenAI ATF (ATF) era suspeito de Rugpull, e o implantador do contrato retirou a liquidez e obteve um lucro de 33,96 milhões de dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xf830423378d0bad39f8d032cf5df7187abe72c1c

nº 16

Em 9 de abril, o Zodiac Credit - ZOC (ZOC) era suspeito de Rugpull, e o implantador do contrato retirou a liquidez e obteve um lucro de 7,7 milhões de dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x76401604de3dc379aec0cf54005c0d0937a11717

nº 17

Em 10 de abril, o MED (MED) era suspeito de Rugpull e o preço caiu 80%.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xee0ed249325a8284d66af5f98dcbb7c620ebbe45

nº 18

Em 11 de abril, Theory Craft Fames (TYF) era suspeito de Rugpull, e o implantador do contrato retirou a liquidez e obteve um lucro de 6,9 milhões de dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x5459b93a1bdf9cb027e70cdf7bfc450e41fdf326

nº 19

Em 11 de abril, o XCAD (PLAY) era suspeito de Rugpull, e o implantador do contrato retirou a liquidez e obteve um lucro de 100.000 dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x2f8726192d599806e1eabbed1687e48e38e56489

nº 20

Em 11 de abril, o Real Web Project (RWP) era suspeito de Rugpull, e o implantador do contrato retirou a liquidez e obteve um lucro de 18,5 milhões de dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x79eb19ba58963b11394fd14041c15027eabc1537

nº 21

Em 12 de abril, o Iwr token (IWR) era suspeito de Rugpull, e o implantador do contrato retirou US$ 3,40.000 de liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xb9934562d37e5a6c883de7ce54d6febb36dcbfda

nº 22

Em 12 de abril, ChainGPT (CGPT) era suspeito de Rugpull, e o implantador do contrato retirou $ 7,60.000 em liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x6e70ee54564298e7f1dc0523f8190aef8529ebbf

nº 23

Em 14 de abril, o Processamento de Nível Múltiplo (MLP) era suspeito de Rugpull, e o implantador do contrato retirou $ 4,98 w de liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x354b82bd70a578fa553765da23040a55380ee67e

nº 24

Em 15 de abril, um falso Hepton token (HTE) era suspeito de ser Rugpull, e o implantador do contrato retirou a liquidez e obteve um lucro de 5,5 milhões de dólares americanos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x9d77c78d1f06d5f7b599f0654dbb61ea706d9de3

nº 25

Em 16 de abril, o Crown Token (CROWN) era suspeito de Rugpull, e o implantador do contrato retirou $ 50.000 de liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x820e625965d0eac316e98ee3efa74fa6531f1315

nº 26

Em 16 de abril, o Doge Twitter Token (DOGETWIT) era suspeito de Rugpull, e o implantador do contrato retirou US$ 4,1 milhões em liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x1f528ea4d5d0bf9e78a15db65ae07953edc6edf6

nº 27

Em 16 de abril, o token Move (MOVE) era suspeito de Rugpull, e o implantador do contrato retirou US$ 8,70.000 em liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xed0624512d6d4c8e6b1335d5039b53e82400e037

nº 28

Em 18 de abril, a ANT (ANT) era suspeita de Rugpull, o preço caiu 95% e cerca de 3,6 milhões de dólares americanos foram transferidos.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xd029fdbf7b826c97982f3dabe4f930d9148363fe

nº 29

Em 18 de abril, ArbShibAI era suspeito de Rugpull, e o implantador do contrato retirou cerca de US$ 6,8 milhões em liquidez.

. Endereço do contrato: https://www.oklink.com/cn/arbitrum/address/0xc97522deaae1d3d94cc491cc4f81e0b33f33a13a

nº 30

Em 20 de abril, um projeto de imitação de Pepe Coin era suspeito de ser Rugpull, e o implantador do contrato retirou $ 6,50.000 em liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x79879c0a8b949458dfa60ca7a8df24f59e42bb1b

nº 31

Em 20 de abril, 6827 Token (6827) era suspeito de Rugpull, e a liquidez de 62,3w USD foi removida.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x941f3bef8b076b9ff978b549712b4eea6832ffee

nº 32

Em 21 de abril, fcdep (EPMAX) era suspeito de Rugpull, e o implantador do contrato retirou $ 67,4 de liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0x66fff5bb007c4885a00fc14bdb1eee389b804ef7

nº 33

Em 21 de abril, ZKLOTTO (ZKLOTTO) era suspeito de Rugpull, e o implantador do contrato retirou cerca de US$ 60,9 milhões em liquidez.

Endereço do contrato: https://www.oklink.com/cn/bsc/address/0xcf0c7772b8c1b1f30aa61e4c51a2b3fec65990f7

nº 34

Em 23 de abril, o projeto http://Void.Cash era suspeito de Rugpull, e o implantador contratado vendeu cerca de 20º, fazendo com que o preço caísse.

Endereço do contrato: https://www.oklink.com/cn/eth/address/0x37cd4e8875e3edaffdfe9be63958f07effbd0bfd

nº 35

Em 25 de abril, o projeto Ordinals Finance $OFI era suspeito de Rugpull, e o implantador do contrato removeu toda a liquidez, cerca de 1.010.000 dólares americanos, e depositou 551 eth no TornadoCash.

1.3 Inventário de Fraudes e Phishing nas Redes Sociais

nº 1

Em 1º de abril, a conta do Twitter @UnicrnSwap postou um link de phishing hxxps://uniornswap.org/# Não interaja com o site nem aprove nenhuma transação.

nº 2

Em 1º de abril, o servidor Discord do projeto @Yogapetz foi atacado. Não clique em nenhum link publicado antes de confirmar que você retirou as permissões do servidor.

N ° 3

Em 1º de abril, uma conta falsa do Twitter do LayerZero Labs postou um link de phishing, não interaja com hxxps://layerzeros.network/#.

Nº 4

Em 1º de abril, a conta falsa do Twitter @sunsetventurer postou um link de phishing, não interaja com hxxps://cryptocanvasx.xyz/.

Número 5

Em 1º de abril, a conta falsa do Twitter ChainGPT postou um link de phishing, não interaja com hxxps://www.chaingpt.in/.

Número 6

Em 1º de abril, a conta falsa do zkSync no Twitter postou um link de phishing, não interaja com hxxps://zksyncdistribution.com/.

nº 7

Em 1º de abril, a conta falsa do Treasure DAO no Twitter postou um link de phishing, não interaja com hxxps://treasure.claims-web3.com/.

nº 8

Em 1º de abril, a conta falsa do Twitter Scroll postou um link de phishing, não interaja com hxxps://scroll.cx/.

nº 9

Em 2 de abril, tome cuidado com hxxps://dojocoin.online/presale/index.html e não interaja com ele.

nº 10

Em 2 de abril, a conta falsa do Twitter Ripple @xrpevent_live postou um link de phishing, não interaja com hxxps://xrpdouble-official.com/xrp/#.

nº 11

Em 2 de abril, a conta falsa do Vela Exchange no Twitter @vela_exchang postou um link de phishing, não interaja com hxxps://app.vela.exchange/.

nº 12

Em 2 de abril, a conta falsa do Twitter da METAFABRIC @metafabric_io postou um link de phishing, não interaja com hxxps://metafabric-claim.pages.dev/.

nº 13

Em 2 de abril, a conta falsa do GMX no Twitter postou um link de phishing, não interaja com hxxps://gmxio.drop-web3.com/.

nº 14

Em 2 de abril, a conta falsa do Twitter Scrolls postou um link de phishing, não interaja com hxxps://scroll.zone/.

Nº 15

Em 2 de abril, a conta falsa do zkSync no Twitter postou um link de phishing, não interaja com hxxps://zksyncx.pw/.

nº 16

Em 2 de abril, o servidor Discord do projeto @raise_fi foi atacado. Não clique em nenhum link postado antes de confirmar que você retirou as permissões do servidor.

nº 17

Em 2 de abril, tome cuidado com um link de phishing para um airdrop Sui falso e não interaja com hxxps://suiprotocols.com/.

nº 18

Em 2 de abril, a conta falsa do Twitter da Arbitrum postou um link de phishing, não interaja com hxxps://arbitrumgift.pw/.

nº 19

No dia 3 de abril, o servidor Discord do projeto @cedro_finance foi atacado e divulgou um link airdrop falso. Não clique em nenhum link publicado antes de confirmar a autoridade do servidor.

nº 20

Em 3 de abril, a conta falsa do Twitter de Andrew Tate postou um link de phishing, não interaja com hxxps://www.tate-token.com/.

nº 21

Em 4 de abril, o servidor Discord do projeto @GyroStable foi atacado e postou um link mint falso. Não clique em nenhum link publicado antes de confirmar que você retirou a autoridade do servidor.

nº 22

Em 4 de abril, a conta falsa do ZetaChain no Twitter postou um link de phishing, não interaja com hxxps://zetachain.cc/.

nº 23

4 de abril, cuidado com um link falso de phishing da Arbitrum, não interaja com hxxps://arbitrumprotocol.org/.

nº 24

Em 5 de abril, a conta falsa do Chainlink no Twitter postou um link de phishing, não interaja com hxxps://chainlink.bz/.

nº 25

Em 5 de abril, a conta falsa do Beep Boop no Twitter postou um link de phishing, não interaja com hxxps://beepboopbotz.org/.

nº 26

5 de abril, cuidado com um link falso de phishing de Nakamigos e não interaja com hxxps://nakamigo.io/.

nº 27

5 de abril, cuidado com um link de phishing para um airdrop falso de OP e não interaja com hxxps://optimismprotocols.com.

nº 28

Em 5 de abril, a conta falsa do Twitter HEX postou um link de phishing, não interaja com hxxps://hex-layer2.com/.

nº 28

Em 5 de abril, a conta falsa do Twitter BabyDogeCoin postou um link de phishing, não interaja com hxxps://babydogecoins.co/.

nº 29

Em 6 de abril, o servidor Discord do projeto @TriBuzzNFT foi atacado e postou um link mint falso. Não clique em nenhum link publicado antes de confirmar a autoridade do servidor.

nº 30

Em 6 de abril, o servidor Discord do projeto @Gravity_Finance foi atacado e lançou um link falso de airdrop. Não clique em nenhum link publicado antes de confirmar a autoridade do servidor.

nº 31

Em 6 de abril, a conta falsa do AIPAD Tech no Twitter postou um link de phishing, não interaja com hxxps://claim.aipad.technology/.

nº 32

Em 6 de abril, cuidado com um link falso de phishing de Dogecoin, não interaja com hxxps://doge.whitelist.network/.

nº 33

7 de abril, @krakenbet é uma conta fraudulenta, não interaja com hxxps://krakenbet.xyz.

nº 34

Em 7 de abril, a conta falsa do zkSync no Twitter postou um link de phishing, não interaja com hxxps://zksyncx.store/.

nº 35

Em 7 de abril, a conta falsa do Myria no Twitter postou um link de phishing, não interaja com hxxps://claimairdrop.app/.

nº 36

Em 7 de abril, a conta falsa do DeGods no Twitter postou um link de phishing, não interaja com hxxps://degods.ch/.

nº 37

Em 8 de abril, a conta falsa do Twitter do LayerZero Labs postou um link de phishing, não interaja com hxxps://layerzero-labs.info/.

nº 38

Em 8 de abril, a conta falsa do Twitter da Sui Network postou um link de phishing, não interaja com hxxps://suinetworks.org/.

nº 39

Em 8 de abril, tome cuidado com um link falso de airdrop de phishing do Arbswap e não interaja com hxxps://arbswap.premint.id/?=claim.

nº 40

Em 8 de abril, a conta falsa do Ape Coin no Twitter postou um link de phishing, não interaja com hxxps://airdrops-apecoin.com/.

nº 41

Em 9 de abril, a conta falsa do CAWMmunity no Twitter postou um link de phishing, não interaja com hxxps://cawnetwork.info/.

nº 42

Em 9 de abril, a conta falsa do Shardeum no Twitter postou um link de phishing, não interaja com hxxps://sharduem.org/.

nº 43

Em 10 de abril, a conta falsa do Lens Protocol no Twitter postou um link de phishing, não interaja com hxxps://lensprotocoldrop.com/claim.html.

nº 44

Em 10 de abril, a conta falsa do zkSync no Twitter postou um link de phishing, não interaja com hxxps://zk-syncsc.com/.

nº 45

Em 10 de abril, a conta falsa do Twitter Sui postou um link de phishing, não interaja com hxxps://sui-networks.org/.

nº 46

Em 11 de abril, o servidor Discord do projeto @meanfinance foi atacado. Não clique em nenhum link publicado antes de confirmar as permissões do servidor.

nº 47

Em 11 de abril, tome cuidado com um link de phishing explorando Nakamigos e não interaja com hxxps://nakamidead.com/.

nº 48

No dia 11 de abril, cuidado com um link de phishing para menta grátis para uma coleção Nakarocks falsa, não interaja com hxxps://nakarocks.com/.

nº 49

Em 11 de abril, a conta falsa do Twitter RTFKT postou um link de phishing, não interaja com hxxps://rtfkt-x-nikeairforce1.com/

nº 50

Em 12 de abril, a conta falsa do ChainGPT no Twitter postou um link de phishing, não interaja com hxxps://join-chainpt.com/

nº 51

Em 12 de abril, a conta falsa do Twitter da Venus postou um link de phishing, não interaja com hxxps://venus-protocols.com/.

nº 52

Em 12 de abril, a conta falsa do zkSync no Twitter postou um link de phishing, não interaja com hxxps://whitelist-zk5sync.org/.

nº 53

Em 13 de abril, o servidor Discord do projeto @Suteki_NFT foi atacado. Não clique em nenhum link publicado antes de confirmar a autoridade do servidor.

nº 54

Em 13 de abril, o servidor Discord do projeto @chimpsverse foi atacado e postou um link de phishing. Não clique em nenhum link publicado antes de confirmar que você retirou a autoridade do servidor.

nº 55

Em 14 de abril, o servidor Discord do projeto @SavedSoulsNFT foi atacado e liberou um link de phishing. Não clique em nenhum link publicado antes de confirmar que você retirou a autoridade do servidor.

nº 56

Em 15 de abril, o servidor Discord do projeto @walkerworld_ foi atacado e liberou um link de phishing. Não clique em nenhum link publicado antes de confirmar que você retirou a autoridade do servidor.

nº 57

Em 15 de abril, a conta falsa do Sei no Twitter postou um link de phishing, não interaja com hxxps://seinetworks.cc/.

nº 58

Em 15 de abril, a conta falsa do Twitter do Optimism postou um link de phishing, não interaja com hxxps://join-optimism.info/.

nº 59

Em 15 de abril, a conta falsa do Twitter da SingularityNET postou um link de phishing, não interaja com hxxps://singularity.link3.su/.

nº 60

Em 15 de abril, a conta falsa do Twitter HEX postou um link de phishing, não interaja com hxxps://claim.airdrophex.com/.

nº 61

Em 17 de abril, a conta falsa do Twitter @thenakazukis postou um drenador de carteira, não interaja com hxxps://nakazukis.xyz/.

nº 62

Em 17 de abril, a conta falsa do SUI no Twitter postou um link de phishing, não

interaja com hxxps://sui.web3-dashboard.com/.

nº 63

Em 17 de abril, foi encontrado um link de phishing relacionado à carteira, não interaja com hxxps://outlawsnft.wtf/mint/.

nº 64

Em 17 de abril, não interaja com hxxps://www.beanz.icu/, uma vítima perdeu 494.7ETH e interagiu com ela antes.

nº 65

Em 17 de abril, a conta falsa do Twitter da SUI postou um link de phishing, não interaja com hxxps://sui-labs.org/.

nº 66

Em 18 de abril, o servidor Discord do projeto @agility_lsd foi atacado e postou um link de phishing. Não clique em nenhum link publicado antes de confirmar que você retirou a autoridade do servidor.

nº 67

Em 18 de abril, o servidor Discord do projeto @Starknet_id foi atacado e postou um link de phishing. Não clique em nenhum link publicado antes de confirmar que você retirou a autoridade do servidor.

nº 68

Em 18 de abril, a conta do twitter @NakaPenguins postou um golpe de carteira, não interaja com hxxps://nakapenguins.com/.

nº 69

Em 18 de abril, não interaja com hxxps://animalconcerts.live/, este é um link de phishing.

nº 70

Em 18 de abril, o servidor Discord do projeto Animal Concerts foi atacado e divulgou um link de phishing. Não clique em nenhum link publicado antes de confirmar a autoridade do servidor.

nº 71

Em 18 de abril, a conta falsa do Frax no Twitter postou um link de phishing, não

interaja com hxxps://frax.netlify.app/.

nº 72

Em 19 de abril, o projeto @Zebec_HQ alegou que um bot postou um link de airdrop falso, por favor, não clique em nenhum link postado por este bot.

nº 73

Em 19 de abril, o servidor Discord do projeto @ETCCooperative foi atacado e postou um link de airdrop de phishing. Não clique em nenhum link publicado antes de confirmar que você retirou a autoridade do servidor.

nº 74

19 de abril, cuidado com um link falso do Scroll aparecendo em uma conta hackeada do Twitter, não interaja com hxxps://scroll-zkp.io/.

nº 75

Em 19 de abril, a conta falsa do Twitter Syncswap postou um link de phishing, não interaja com hxxps://zksyncswap.io/.

nº 76

Em 19 de abril, a conta falsa do Twitter Phala postou um link de phishing, não interaja com hxxps://phala.app/en/.

nº 77

Em 19 de abril, o servidor Discord do projeto @zkLinkorg foi atacado e postou um link de airdrop de phishing. Não clique em nenhum link publicado antes de confirmar a autoridade do servidor.

nº 78

Em 19 de abril, a conta falsa do Twitter do Layer Zero postou um link de phishing, não interaja com hxxps://layerzero-labs.app/.

nº 79

Em 20 de abril, a conta falsa do ArbDoge AI no Twitter postou um link de phishing, não interaja com hxxps://aidoge.me/.

nº 80

Em 20 de abril, cuidado com um link falso de phishing da Consensys aparecendo no Twitter, não interaja com hxxps://consensys.financial/.

nº 81

Em 20 de abril, a conta falsa do Wojak Coin no Twitter postou um link de phishing, não interaja com hxxps://claimwojak.com/.

nº 82

20 de abril, não interaja com hxxps://precmint.xyz/launchmyNFT, é um link de phishing

nº 83

Em 20 de abril, o servidor Discord do projeto LaunchMyNFT foi atacado e liberou um link de phishing. Não clique em nenhum link publicado antes de confirmar que você retirou a autoridade do servidor.

nº 84

Em 20 de abril, a conta falsa do Pepe Coin no Twitter postou um link de phishing, não interaja com hxxps://claimpepe.wtf/.

nº 85

Em 21 de abril, cuidado com um link falso de phishing Pepe aparecendo no Twitter, não interaja com hxxps://pepescoin.com/.

nº 86

Em 21 de abril, @prrfbeauty alegou que um link de phishing foi postado em seu servidor Discord, não interaja com hxxps://pob.claims/.

nº 87

Em 21 de abril, a conta falsa do Twitter da Azuki postou um link de phishing, não interaja com hxxps://azuki-vegas.com/.

nº 88

Em 22 de abril, o servidor Discord do projeto @WeAreMetallicus foi roubado. Não clique em nenhum link publicado antes de confirmar as permissões do servidor.

nº 89

Em 22 de abril, esteja ciente de que um link falso de phishing Uniswap x DOH apareceu no Twitter, não interaja com hxxps://uniswapdoh.com/.

nº 90

Em 22 de abril, esteja ciente de que um link falso de phishing de airdrop Suidex apareceu no Twitter, não interaja com hxxps://airdrop.suidex.live/.

nº 91

22 de abril, conta do Twitter @DOHgovph hackeada, não interaja com hxxps://claim.optimsm.net/.

nº 92

Em 23 de abril, cuidado com uma conta falsa do Pepe Coin no Twitter postando um link de phishing, não interaja com hxxps://pepescoin.com/.

nº 93

Em 23 de abril, o servidor Discord do projeto @Coredao_Org foi roubado. Não clique em nenhum link publicado antes de confirmar que você retirou as permissões do servidor.

nº 94

Em 23 de abril, o servidor Discord do projeto @dynexcoin foi roubado e um link de phishing foi divulgado. Não interaja com hxxps://dynexcoin.xyz/airdrop/ e não clique em nenhum link postado antes de confirmar a autoridade do servidor .

nº 95

Em 24 de abril, o servidor Discord do projeto @harvest_finance foi roubado e um link de phishing foi divulgado. Não clique em nenhum link publicado antes de confirmar a autoridade do servidor.

nº 96

Em 24 de abril, a conta do Twitter @kucoincom foi roubada. Não clique em nenhum link publicado antes de confirmar que você recuperou suas permissões.

nº 97

Em 24 de abril, o servidor Discord do projeto @FlowX_finance foi roubado. Não clique em nenhum link publicado antes de confirmar que você retirou as permissões do servidor.

nº 98

Em 24 de abril, cuidado com um link de phishing imitando Scroll, não interaja com hxxps://scrolllabs.org/.

nº 99

Em 24 de abril, o servidor Discord do projeto HasukiNFTs foi roubado. Não clique em nenhum link publicado antes de confirmar que você retirou as permissões do servidor.

Nº 100

25 de abril, cuidado com um link de phishing e não interaja com hxxps://claimrektarb.com/.

nº 101

Em 25 de abril, cuidado com um link de phishing e não interaja com hxxps://pepe.holdings/.

nº 102

Em 26 de abril, cuidado com um link de phishing e não interaja com hxxps://opencampus.pw/.

Nº 103

26 de abril, cuidado com um link de phishing, não interaja com hxxps://notable-pepes.io/.

Nº 104

Em 27 de abril, cuidado com um link de phishing no Twitter e não interaja com hxxps://claimpeepo.army/.

nº 105

28 de abril, cuidado com um link de phishing, não interaja com hxxps://zestypass.xyz/, este é um site falso do Zesty Pass da Zesty Zebra.

nº 106

Em 28 de abril, não interaja com hxxps://breederdao.ink/, este é um link de phishing.

nº 107

Em 28 de abril, o servidor Discord do projeto @BreederDAO foi roubado e um link falso de airdrop foi postado nele. Não clique em nenhum link publicado antes de confirmar que você retirou as permissões do servidor.

nº 108

Em 29 de abril, a conta @solimax_Telegram foi roubada. Por favor, não clique em nenhum link publicado antes de confirmar que obteve a permissão da conta.

Nº 109

Em 29 de abril, o servidor Discord do projeto @JPEGd_69 foi roubado. Por favor, não clique em nenhum link publicado antes de confirmar que você retirou as permissões do servidor.

nº 110

Em 29 de abril, o servidor Discord do projeto @TapioFinance foi roubado. Não clique em nenhum link publicado antes de confirmar que você retirou as permissões do servidor.

nº 111

Em 29 de abril, o servidor Discord do projeto @Monkes_NFT foi roubado. Não clique em nenhum link publicado antes de confirmar as permissões do servidor.

nº 112

Cuidado com uma conta falsa do PepeCoin no Twitter postando um link de phishing em 29 de abril, não interaja com hxxps://pepe-claims.net/.

nº 113

Em 30 de abril, o servidor Discord do projeto @XEX_Crypto foi roubado. Não clique em nenhum link publicado antes de confirmar as permissões do servidor.

1.4 Outros

nº 1

Em 3 de abril, bots do MEV foram atacados, resultando em uma perda de 25,38 milhões de dólares americanos, porque as transações no MEV foram substituídas por nós de verificação maliciosos.

nº 2

Em 10 de abril, a exchange sul-coreana GDAC encontrou um incidente de vazamento de chave privada, com uma perda total de cerca de 13 milhões de dólares americanos.

N ° 3

Em 14 de abril, @BitrueOfficial anunciou que uma de suas carteiras quentes foi atacada e perdeu cerca de US$ 23 milhões.

2. Resumo de segurança

Em abril de 2023, ainda havia muitos incidentes de segurança no campo DeFi, principalmente devido a brechas nos contratos inteligentes e configurações incorretas que levaram a ataques de hackers, causando grandes perdas financeiras. Ao mesmo tempo, o lançamento de novas cadeias como a Arbitrum também torna os projetos da cadeia alvo de invasores. Para evitar que incidentes semelhantes ocorram novamente, os desenvolvedores precisam agir, incluindo a implementação de práticas recomendadas ao escrever código seguro, auditoria regular de contratos inteligentes e programas de recompensa de bugs. Além disso, investidores e usuários devem agir com cautela e pesquisar e analisar os riscos antes de investir em protocolos DeFi. Este mês, golpes de mídia social e projetos de phishing ocorreram com frequência. A discórdia oficial de vários projetos foi atacada e postou links de phishing. Os invasores acompanharam os tempos e forjaram muitos projetos com conceitos populares. Quando os usuários participam de projetos relacionados, eles precisam ser vigilante em todos os momentos, por favor, não clique neles Links suspeitos para evitar a perda de ativos.