20199110 2019-2020-2 "prática de ataques de rede e defesa", a quarta semana de trabalho

1. conteúdo Practice

Capítulo 4 é um tubo de rede e analisador de protocolo.

(1) um tubo aspirador rede

Usando pacotes de dados interface de intercepção de rede de computadores destinados a outros computadores, a senha da conta do usuário para monitorar o fluxo de dados contido ou informações privadas. Ferramentas para tecnologia sniffing de rede chamado sniffer de rede (sniffer). Rede sniffing lata link de rede camada por pontos de escuta, ele pode ser dividido em software e hardware sniffing sniffer implementado de acordo com o formulário.

(I) software sniffing rede

-

software sniffer de rede UNIX-plataforma (libpcap desenvolvimento biblioteca de captura de pacotes, software tcpdump sniffer, software sniffer Wireshark, sistema de detecção de intrusão de rede de código aberto Snort, dsniff, sniffit, linux_sniffer, etc.)

-

software sniffer de rede plataforma Windows (NPF, winpcap, WinDump, wireshark, SniffPro, Buttsniffer, NetMon, Network Associates Sniffer, etc.)

-

tcpdump é um comando comum sniffer de rede de pacotes e programa de análise, permitindo que o usuário seja capaz de interceptar e específicos exibição pacotes TCP / IP do host da rede está localizada

Precauções (II) de um tubo aspirador rede

-

O uso de uma topologia de rede segura

-

Em vez do mecanismo de ARP dinâmico ou estático com a tabela de mapeamento da porta MAC-

-

Preste atenção às precauções de segurança centralizados ponto de localização da rede de transmissão de dados

-

O uso de criptografia e protocolos de rede de segurança reforçada alternativa

analisador de protocolo (2) de rede

Refere-se a um formato binário para a transmissão de pacotes de dados sobre a rede é analisado para recuperar as camadas de protocolo de rede de informação e a transferência de métodos de arte de conteúdo. Análise da pilha de protocolos de rede TCP / IP substancialmente fácil de implementar, o código-fonte correspondente implementado no-fonte aberto tubo aspirador rede de software (por exemplo Tcpdump, Wireshark, Haxixe, etc.) tem. Outros protocolos, tais como ICMP, ARP, o protocolo UDP, etc, apenas para ser analisada de acordo com o seu formato de protocolo.

processo Haxixe foram a análise de protocolo de rede principal:

-

quadro de dados Ethernet analítica (pré-tratamento -> desembalar -> analítica protocolo de camada superior)

-

pacotes IP analítica (pré-tratamento -> desembalar -> camada superior pacote de protocolo de análise)

-

Analisando o pacote de dados TCP (Pré-tratamento -> desempacotamento -> Analítica)

Wireshark ferramenta de analisador de protocolo de rede é uma ferramenta de análise de pacotes de rede de código aberto, seu papel principal é o de pacotes de rede de captura, análise de protocolo de pacotes. plataformas de suporte de classe Wireshark UNIX, Windows e Mac OS.

2. prática

Uma tarefa

Tcpdump uso de software de fonte aberta na máquina para acesso www.tianya.cnsniffing processo site, responder à pergunta: Você visita www.tianya.cnum home page do site, o navegador quantas acesso ao servidor Web? Quais são seu endereço IP?

resposta

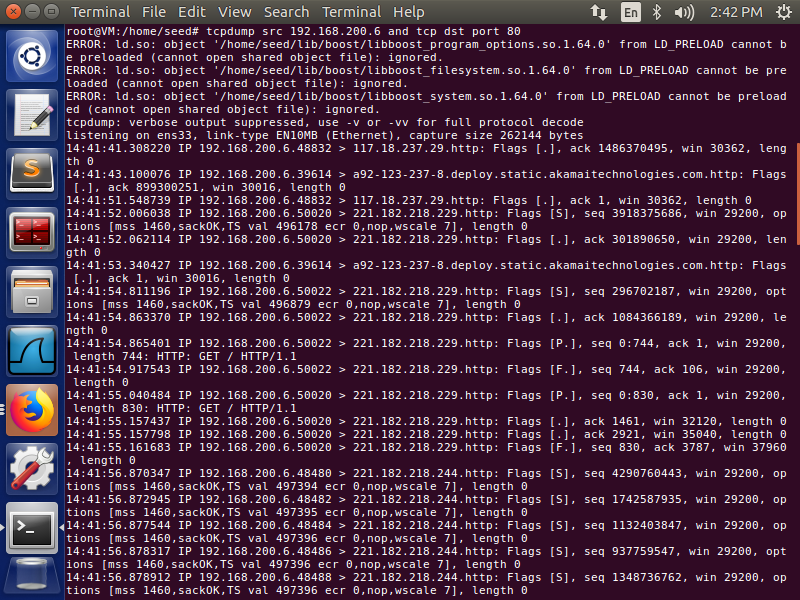

Visite www.tianya.cna home page do site, use o tcpdump src 本机IP and tcp dst port 80comando para consultar o IP local é 192.168.200.6. Os resultados são os seguintes:

Pela figura (devido ao espaço limitado, não mostra todos), podemos encontrar navegador da Web para acessar o servidor são:

117.18.237.29

221.182.218.229

221.182.218.244

221.182.218.238

221.182.218.151

124.225.214.214

203.208.41.63

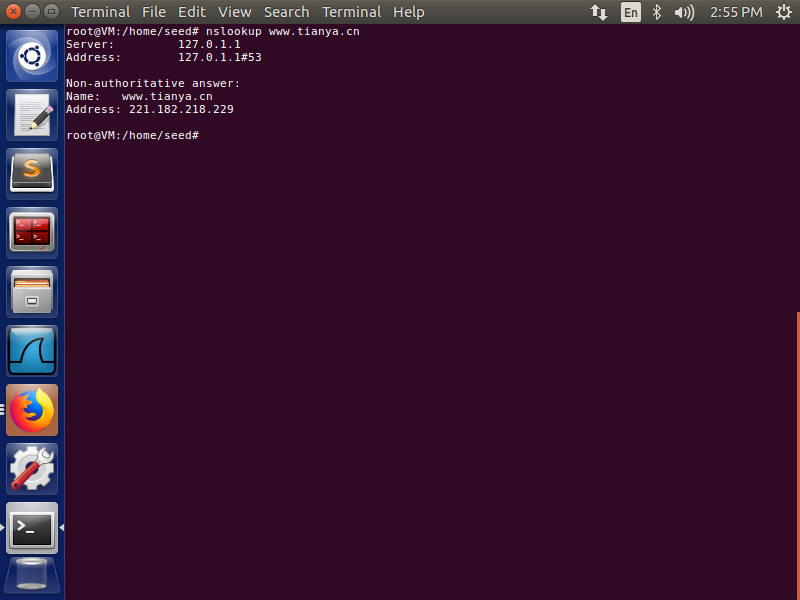

Por nslookup www.tianya.cnconsultas ao seu endereço IP 221.182.218.229. Da seguinte forma:

tarefa II

Wireshark software de código aberto para uso telnet para fazer logon no BBS local, análise de protocolo sniffing e, responda às seguintes perguntas e dar a operação:

(1) O IP endereço e porta do servidor BBS você está conectado a cada um?

(2) protocolo de telnet é como transferir o nome de usuário inserido o login e senha do servidor?

(3) como usar a análise packet sniffer Wireshark, e obter o seu nome de usuário e senha de login?

resposta

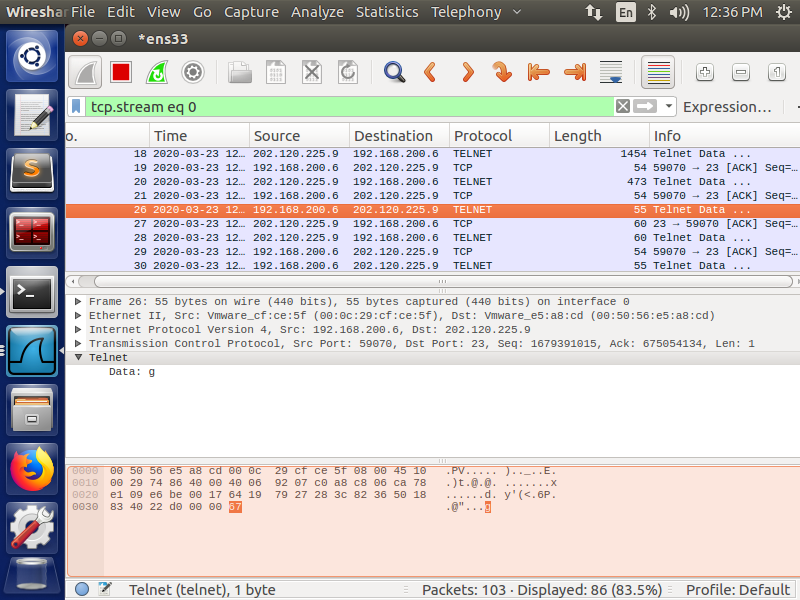

(1) pode Wireshark aberto pela primeira vez e, em seguida, introduzir o comando no terminal de luit -encoding gbk telnet bbs.fudan.edu.cnregisto de BBS. Digite o seguinte interface:

(2) em Wireshark, pela investigação, podemos obter servidor BBS para o IP 202.120.225.9, port 23.

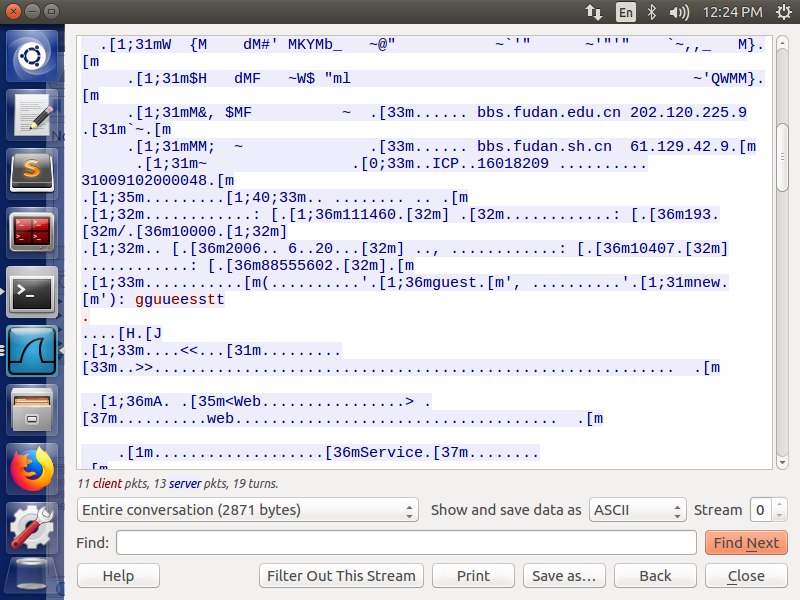

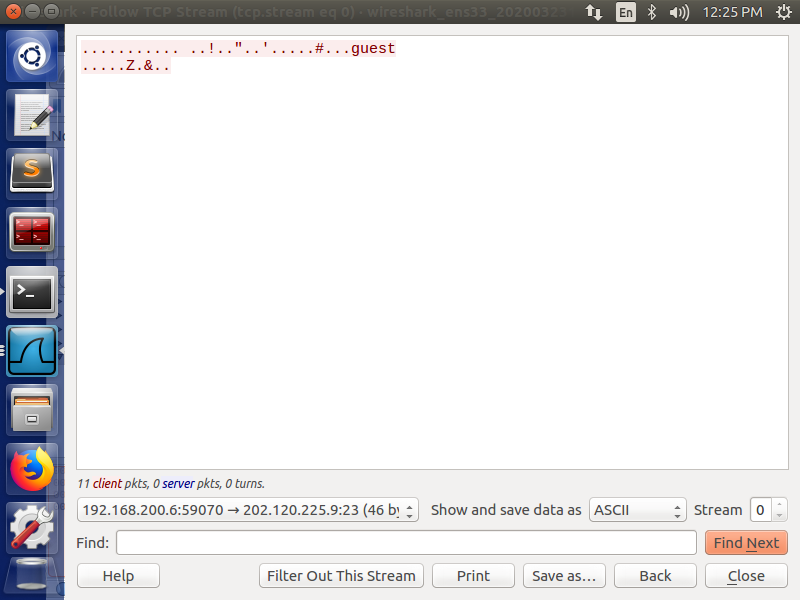

Quando a transmissão de texto simples (3) protocolo Telnet usado na transmissão de nome de usuário e senha, podemos ver que o nosso nome de usuário, acompanhando o fluxo TCP guest. Da seguinte forma:

(4) Selecione a parte inferior do diálogo do IP local ( 192.168.200.6) para Fudan BBS de IP ( 202.120.225.9), você pode encontrar o nome de usuário guest, senha está em branco. Da seguinte forma:

três Task

Forensic prática de análise: decodificação de digitalização em rede

conteúdo caso Desafio Estudo: Este estudo de caso está totalmente preparado para o desafio apenas para obter um analista de segurança com o objetivo da análise foi a um honeypot cinco tipos diferentes de formato de varredura de portas. Note-se que a porta de verificação de análise de tráfego neste caso não é da captura de "selvagem", mas deliberadamente construídas, o objetivo deste estudo de casos de nível de entrada desafiar o único propósito de oportunidades de estudo e formação.

Rede de intrusão detector -snort capturar o tráfego para cada arquivo de log formato binário varredura e armazenar tcpdump rede. Esta tarefa desafiadora para cada grupo de 5 scans de dois arquivo de log selecionados aleatoriamente para analisar estes dois documentos, respostas às perguntas, e escrever análise experimental detalhado. Através deste desafio, você pode aprender a usar a técnica de captura de pacotes, bem como o uso de tcpdump ferramenta de pacotes de decodificação ou habilidades de análise de pacotes de rede Wireshark.

problema:

O endereço IP (1) o atacante é?

O endereço IP de destino (2) digitalização em rede é?

(3), neste caso, é o uso de digitalização ferramentas que iniciaram essas portas digitalização /? Como você determinou?

(4) os arquivos de log da sua análise, o atacante usou o método de verificação, o que é a digitalização porto de destino, e descrever como ele funciona.

(5) encontrado no chamariz as portas que estão abertas?

(6) Bônus pergunta: atacar o sistema operacional hospedeiro, o que é?

resposta

(1) De acordo com o significado de problemas requer o uso bufo de detecção de intrusão arquivos de log binário.

-

Em primeiro lugar,

sudo apt-get install snortpara o comando de instalação ronco; -

Então, por

sudo chmod 777 /etc/snort/snort.confadministração asnort.confleitura e escrita permissão para executar; -

Finalmente,

sudo snort -A console -q -u snort -c /etc/snort/snort.conf -r listen.pcap(-Apara o modo de alarme está ligado,-qpara não exibir o relatório de status,-rde.pcapleitura do arquivo de formato do pacote) os resultados da consulta.

Exemplo segue:

Ao analisar snort, podemos começar a atacar o IP do host 172.31.4.178, IP de destino como a digitalização em rede 172.31.4.188. Ao mesmo tempo, nós também sabemos que o ataque na forma de varredura nmap.

(2) De acordo com o significado de problemas, use Wireshark para obter portas tipo e destino da digitalização.

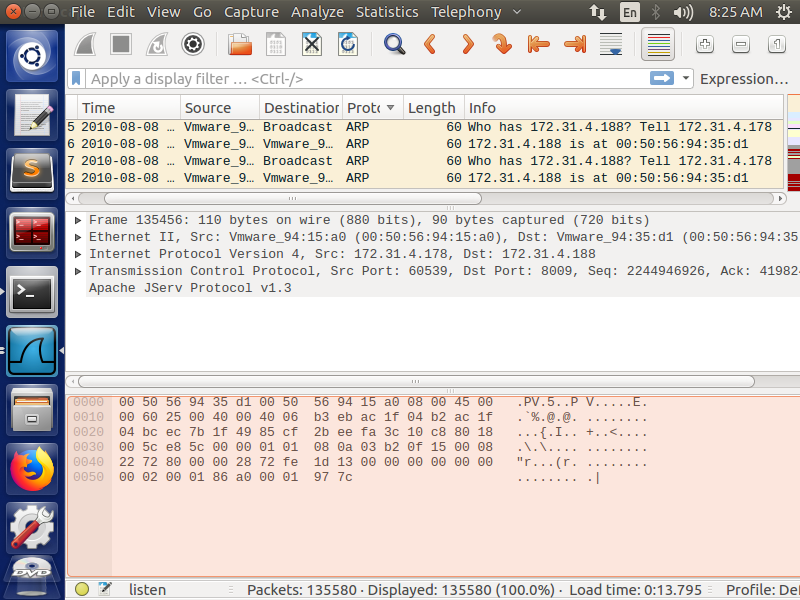

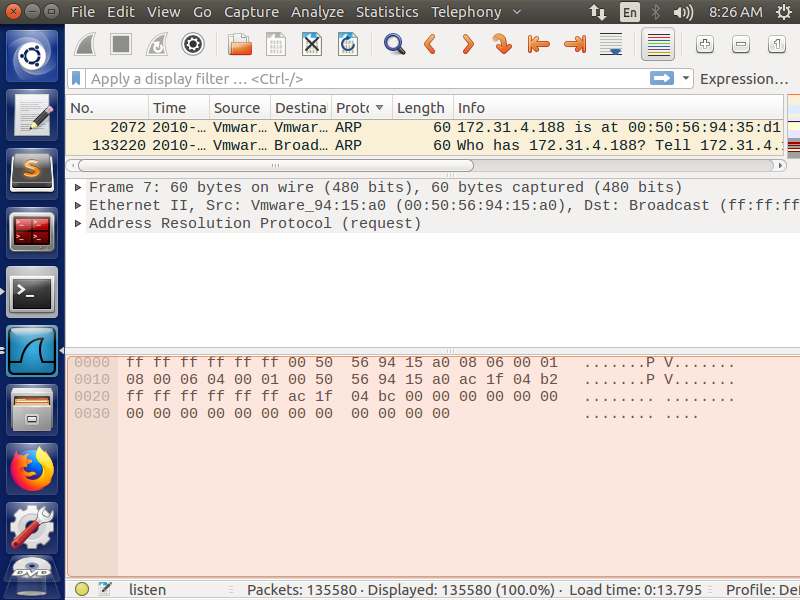

(I) em ARP rastreio em wireshark. nmap anfitrião cada sonda está ativo na transmissão domínio de broadcast arp requestpacotes, e será realizada antes de cada verificação para detectar hosts ativos. Por rastreio, não encontramos pacotes de dados entre o primeiro e segundo, e, em seguida, determinar, pela primeira vez, é a utilização de namp -sP 靶机IPuma série de detecção activo. Os resultados são os seguintes:

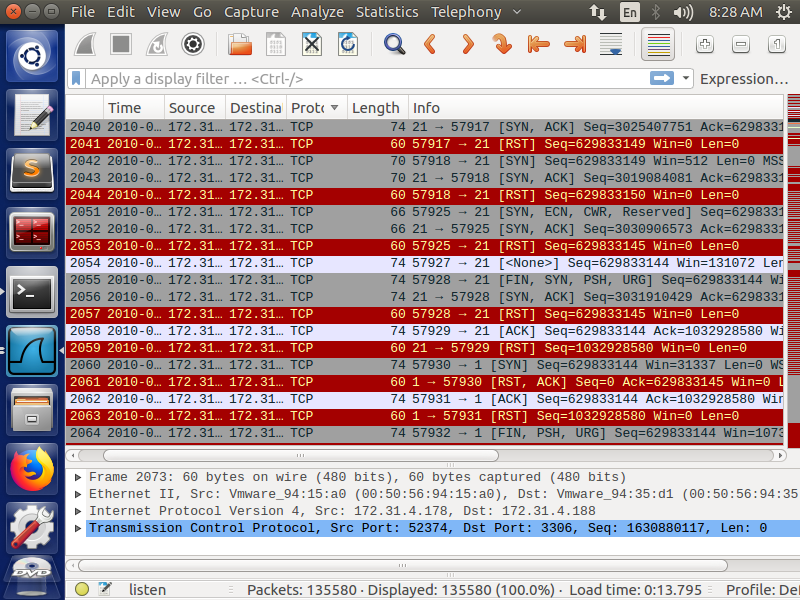

(II) por meio da observação da segunda extremidade de digitalização do pacote. Encontrado um avião de ataque para a porta de SSH, TCP e UDP usar uma grande quantidade de bandeira construído para desencadear um pacote de resposta diferente. Assim, a julgar por esses fluxos são nmap -O 靶机IPacionados, o sistema operacional detecta o host remoto. Os resultados são os seguintes:

(III) A seguir, foi observado o terceiro varrimento. A terceira rodada é pacotes 13W varredura, varreduras de portas estimam que mais de sessenta mil. Assim deve ser a varredura de portas designado, usando namp -sS -p 1-65535(número -p porta especificada scan) instrução de digitalização. Os resultados são os seguintes:

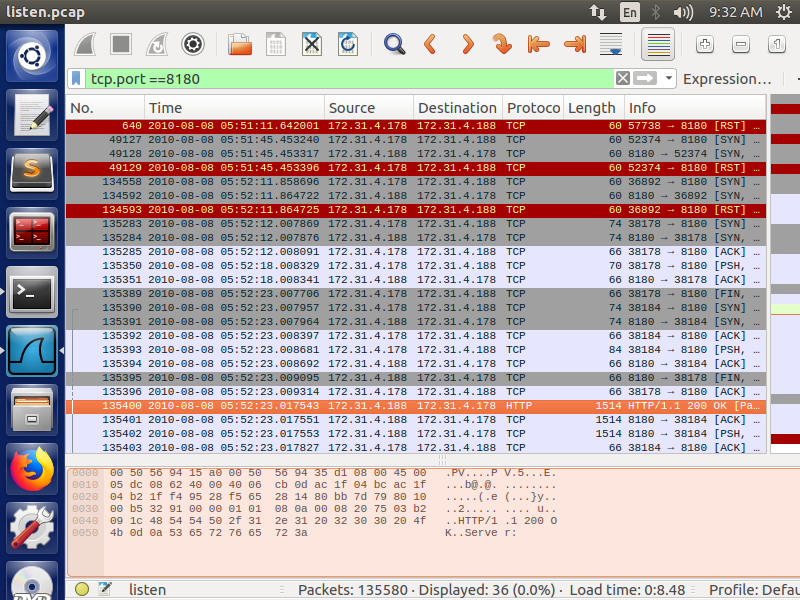

A última vez (IV) observaram digitalização. tempo de varredura quarto do que os três tempo de varredura anterior, em linha com as diretrizes da experiência adquirida quando técnicas de coleta de aprender antes. Portanto, podemos supor que a última vez que namp -sV 靶机IPa detecção de serviços de rede. Olhando para uma porta 8180 (http), encontramos uma detecção de actividade é comum digitalização semi-aberto SYN->SYN,ACK->RST, enquanto que a quarta exame revelou um aperto de mão e estabelecer uma ligação de HTTP, por conseguinte, julgado a digitalização namp -sV 靶机IP. Os resultados são os seguintes:

(3) também está no Wireshark para analisar o arquivo.

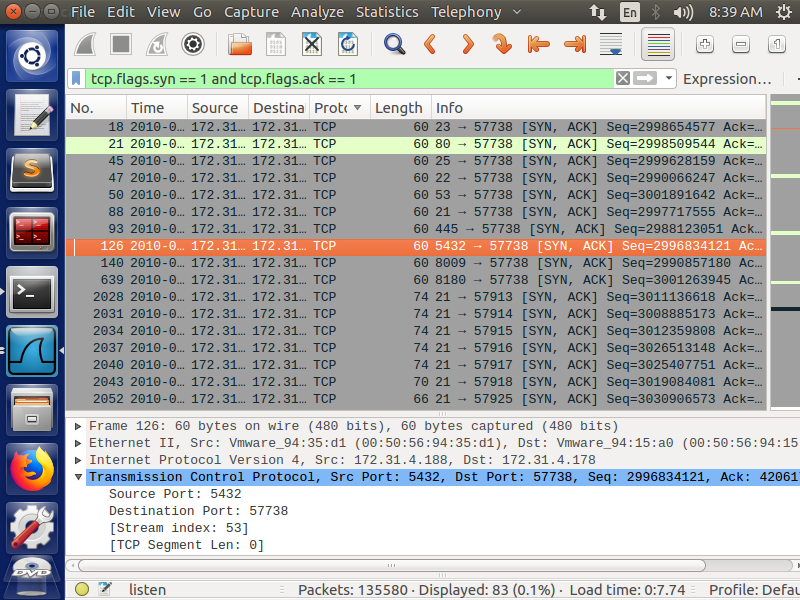

(I) primeiro identificar as portas, pelo rastreio tcp.flags.syn == 1 and tcp.flags.ack == 1, obter as portas abertas são: 21 22 23 25 53 80 139 445 3306 5432 8009 8180. Os resultados são os seguintes:

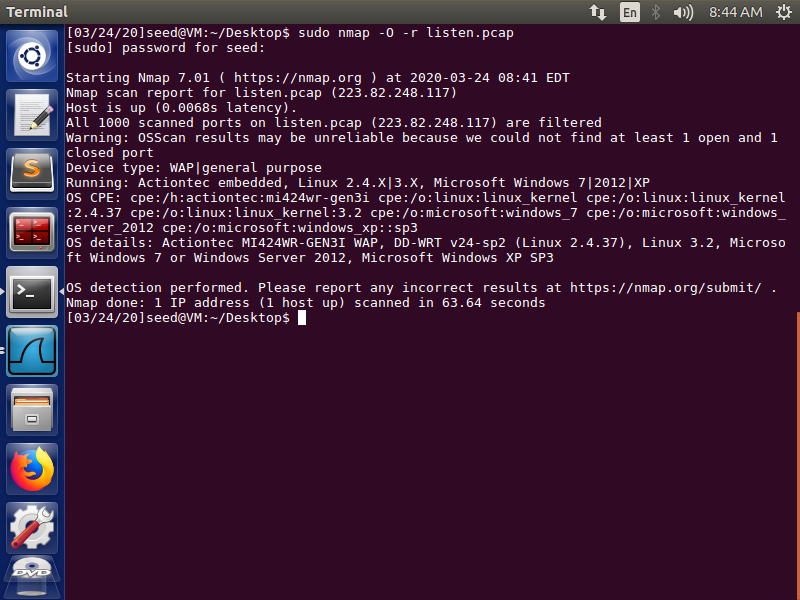

(II) e, em seguida, determinar o sistema operativo usando nmap -O -r listen.pcapum tipo de sistema operativo de sonda, para determinar o sistema operativo de base Linux. Os resultados são os seguintes:

quatro Task

Ataque contra a prática

digitalização nmap pelo invasor (propósito específico), pela defesa tcpdump tubo aspirador, com análise Wireshark, e análise do objecto digitalizado e o atacante nmap comandar cada utilização. Escrever um relatório de laboratório.

resposta

O endereço IP selecionado é 192.168.200.6o SEEDUbuntu como avião de ataque, composta por uma instrução de digitalização nmap -sP 靶机IP, nmap -sS 靶机IP, nmap -sV 靶机IP, nmap -O 靶机IP. O seguinte exemplo de operação é:

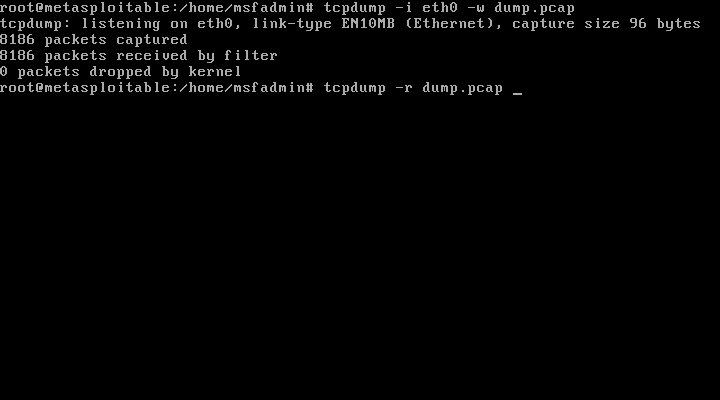

IP é escolhido 192.168.200.125o Metasploitable como um drone, cheirando instrução tcpdump -i eth0 -w dump.pcap. Use tcpdump -r dump.pcappodem ser dump.pcapanalisados para ver, porque a linha de comando Metasploitable não pode empurrar mais, não houve resultados são exibidos. O seguinte exemplo de operação é:

A descrição acima é a operação da tarefa quatro partes, envolvendo análise do objeto digitalizado e a secção de digitalização de investigação detalhada tipo de instrução tarefa III.

3. Os problemas e as soluções encontradas no estudo

-

Pergunta 1: Construído entre diferentes máquinas virtuais de diferentes ferramentas e ferramentas diferentes.

-

Problema 1 Solução: de acordo com a tarefa e necessidades reais, escolher a plataforma certa e as ferramentas para uso.

-

Pergunta 2: As características de máquinas virtuais diferentes, suas deficiências e pouco.

-

Problema 2 Solução: De acordo com a realidade, selecione a máquina virtual consistente com a percepção pública da operação. Por exemplo, esta atribuição usado em ubuntu kali chinês ilegível ausência.

4. resumo prática

Sniffing e análise pode ajudar-nos para obter mais informações e uma melhor compreensão do sistema que está sendo atacado, atacada mais facilmente sistema de pontuação. Com o desenvolvimento de técnicas ofensivas e defensivas, ferramentas, sniffing e análise da crescente integração no desenvolvimento global da plataforma. Por causa de vários graus de ferramentas de integração, o trabalho pode ser feito diferente, por isso temos de escolher a ferramenta certa para o uso.

Ao utilizar ferramentas farejadores e ferramentas de análise de rede, devemos seguir o princípio da legítima e razoável, sem transgredir. Quando reproduzir ou executar determinadas operações, às vezes ele vai trazer um sentimento de realização. Ao mesmo tempo, ele irá levar-se a fazer mais, começou o trabalho feito melhor. No processo ao mesmo tempo aprender, queremos continuar a acumular experiência e se esforçam para fazer melhor. No processo de resolução de problemas, e nós continuamos a aprender e crescer.