20199134 2019-2020-2 "ataque à rede e defesa prática" semana de trabalho de 4

1. conteúdo Practice

sniffer 1.1 rede

1.1.1 definições

rede de computadores interface usando sniffer de rede interceptado pacotes de dados para outros computadores, a fim de controlar eficazmente a informação contida no fluxo de dados. Uma vez que os pacotes de dados capturados através do processamento de pacotes de dados binários é, ele também é combinado com a técnica de análise de protocolo de rede.

1.1.2 Princípio

Actualmente, a LAN e LAN sem fio mais populares protocolos da camada de enlace como Ethernet e Wi-Fi ligado. Com sniffer tecnologia em Ethernet como um exemplo para explicar. redes Ethernet em compartilhado e rede comutada quando você implanta a LAN. A utilização de um componentes interactivos de comutação da rede, o encaminhamento de dados através do comutador; conexão de rede usando um concentrador partilhada.

1.1.3 Modo de tubo aspirador

1) o endereço MAC ataque inundação 2) Endereço MAC falsificação 3) falsificação ARP

1.1.4 ferramentas

O mais comumente usado em UNIX-like plataformas, incluindo o desenvolvimento de bibliotecas libcap Etéreo, tcpdump e Wireshark. Existem versões do transplante correspondente no UNIX-like plataformas em plataformas Windows, além de snifferPro e assim por diante.

1.1.5 Precauções

1) a topologia da rede de segurança: o segmento de rede razoável para tentar fazer o pacote de rede é encaminhado apenas para o host de destino. Por segmento de rede mais fina, uma rede sniffer menos informação pode ser recolhida.

2) ou tabela de mapeamento da porta estática ARP MAC- em vez dos mecanismos dinâmicos: definindo uma tabela ARP estática em correspondência hospedeiro importante ou uma porta de entrada, e definindo uma tabela de mapeamento da porta estática Mac- no interruptor, pode ser evitada através da utilização de endereços do Mac falsificação, spoofing ARP.

3) evitando o uso de protocolo de rede de transmissão de informações confidenciais ou senha: fortes protocolos de rede alternativa segura.

1.2 Análise Protocolo

1.2.1 Princípio

camada de protocolo de rede de análise por camada do protocolo de rede de baixo para cima a análise, fragmentos de pacotes IP simultaneamente recombinantes e sessões de TCP, a análise e o início dos dados de camada de aplicação e as informações armazenadas em todos os campos de cabeçalho de camada de rede.

Desempacotar o pacote de dados como se segue:

1.2.2 tecnologia

No software de código aberto como o tcpdump, wireshark, snort tem uma implementação de código-fonte correspondente.

2. prática

2.1, tcpdump

Tcpdump usar software de código aberto para acessar o site www.tianya.cn processo nesta máquina sniffing, responder à pergunta :? Seu endereço IP quando visita a página home page www.tianya.cn, o navegador irá acessar tanto o número de servidores Web o que é?

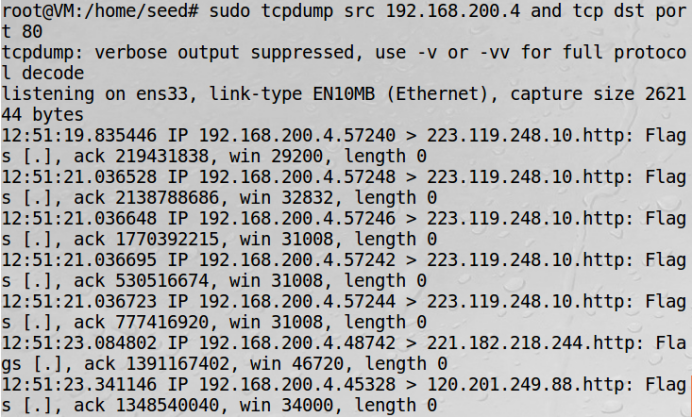

Execute o src comando tcpdump 192.168.6.8 e tcp dst porta 80

Ao base nos resultados, durante a visita tianya.cn em, acessar o servidor web da seguinte forma:

223.119.248.10 de Hong Kong, China Mobile

221.182.218.244 de Haikou City, Província de Hainan, China Mobile

120.201.249.88 movimento de Dandong City, Província de Liaoning, China

2.2, wireshark

Use wireshark para telnet para fazer logon os BBS locais sniffing e análise de protocolo. 1) O endereço IP e porta do servidor BBS? 2) protocolo de telnet é como transferir o nome de usuário inserido o login e senha do servidor? 3) como usar a análise packet sniffer Wireshark, e para obter um nome de usuário e senha de login?

(1) wireshark aberta, capturado na barra de menu -> Opções, selecione o cartão WLAN

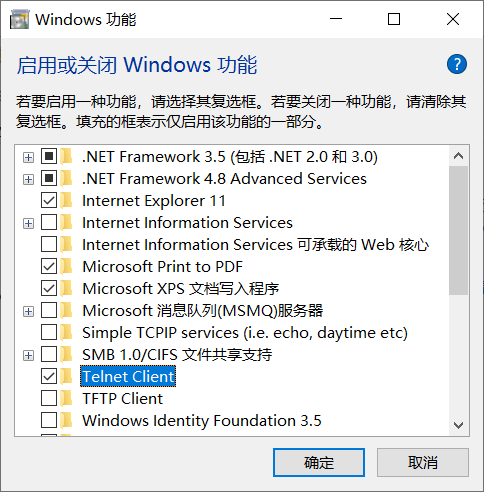

(2) Abrir o serviço telnet (win10 padrão é desligado), Painel de Controle -> Ativar ou desativar serviços do Windows -> verificar Telnet

(3) para o telnet terminal de entrada bbs.fudan.edu.cn Forum

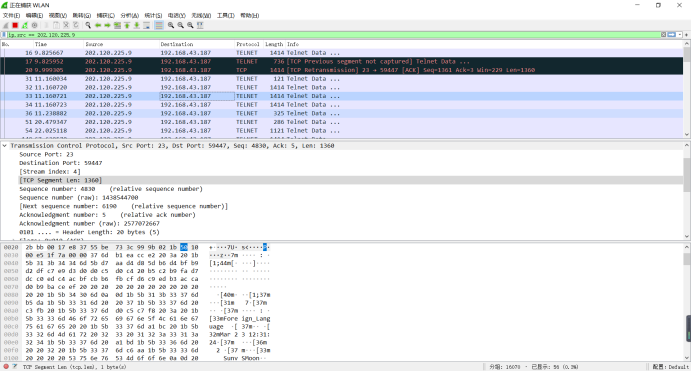

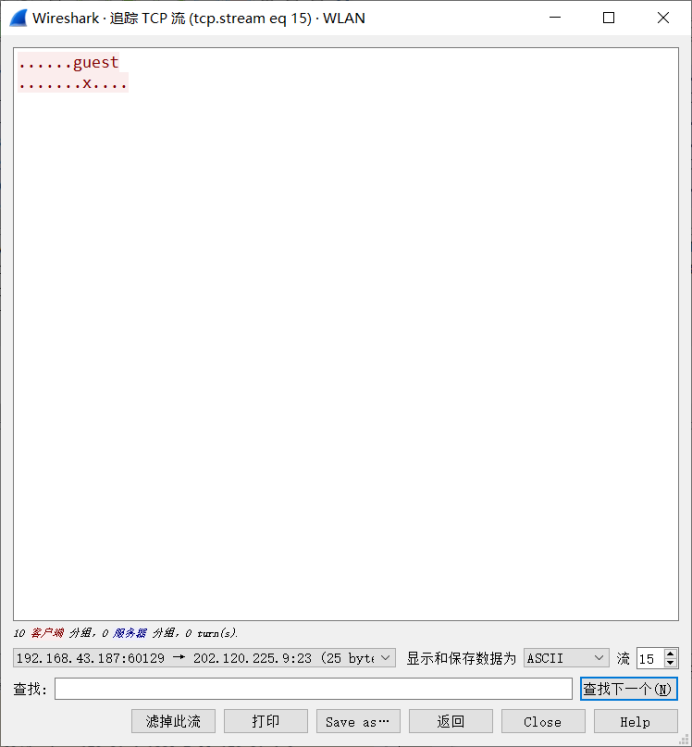

(4) você pode ver o endereço IP 202.120.225.9; a porta 23; entrada para o convidado

Cleartext Quando o protocolo Telnet usado na transmissão de nome de usuário e senha. Rastreamento de fluxo TCP, podemos ver o convidado nome de usuário, a senha está em branco

2.3, decodificação de digitalização em rede

O objectivo é analisada por artefactos de cinco tipos diferentes de varreduras de porta um chamariz hospedeiras. Note-se que a porta de verificação de análise de tráfego neste caso não é da captura de "selvagem", mas deliberadamente construídas, o objetivo deste estudo de casos de nível de entrada desafiar o único propósito de oportunidades de estudo e formação.

Rede de intrusão detector -snort capturar o tráfego para cada arquivo de log formato binário varredura e armazenar tcpdump rede. Esta tarefa desafiadora para cada grupo de 5 scans de dois arquivo de log selecionados aleatoriamente para analisar estes dois documentos, respostas às perguntas, e escrever análise experimental detalhado. Através deste desafio, você pode aprender a usar a técnica de captura de pacotes, bem como o uso de pacote ferramentas de decodificação tepdump ou habilidades de análise de pacotes de rede Wireshark.

1. Qual é o endereço IP do host de ataque?

2. Qual é o endereço IP da digitalização em rede alvo?

3. Este caso foi iniciado pelo uso dessas ferramentas que varredura de verificação da porta? Como você determinou?

4. arquivo de log que você analisou, o atacante usa um método de digitalização que, qual é a digitalização porto de destino, e descrever como ele funciona.

5. encontrado na honeypot quais portas estão abertas?

6. Bônus pergunta: O que ataca o sistema operacional hospedeiro é?

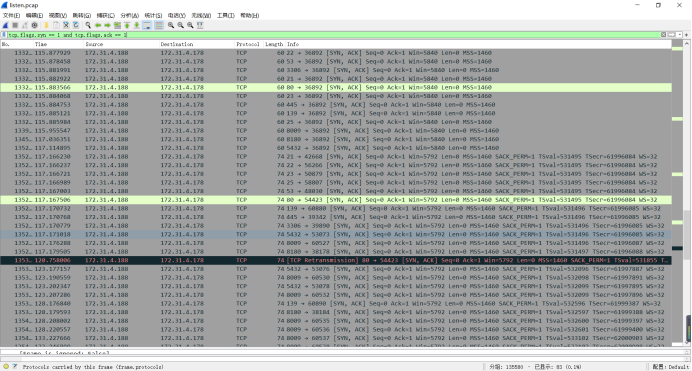

(1) ação da nuvem listen.pcap lição classe baixar o arquivo, aberto com wireshark

barra de menu Estatísticas -> Conversa -> selecione IPV4

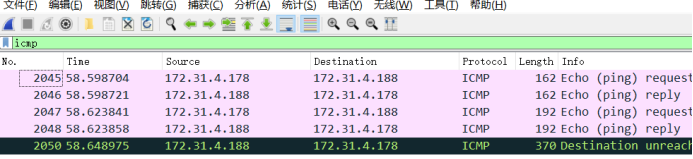

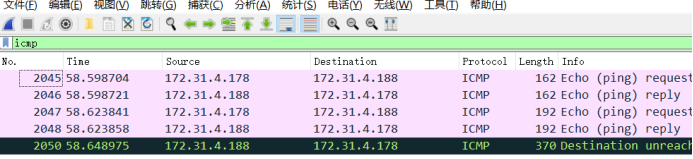

Apenas um grande número de pacotes de rede de duas vias entre 172.31.4.178 e 172.31.4.188

172.31.4.178 pode ser determinado atacante, 172.31.4.188 é o hospedeiro alvo a ser digitalizado.

(2) analisar através de arquivo ferramenta pcap bufo wireshark, ele pode ser desenhado pela ferramenta de varredura de portas nmap

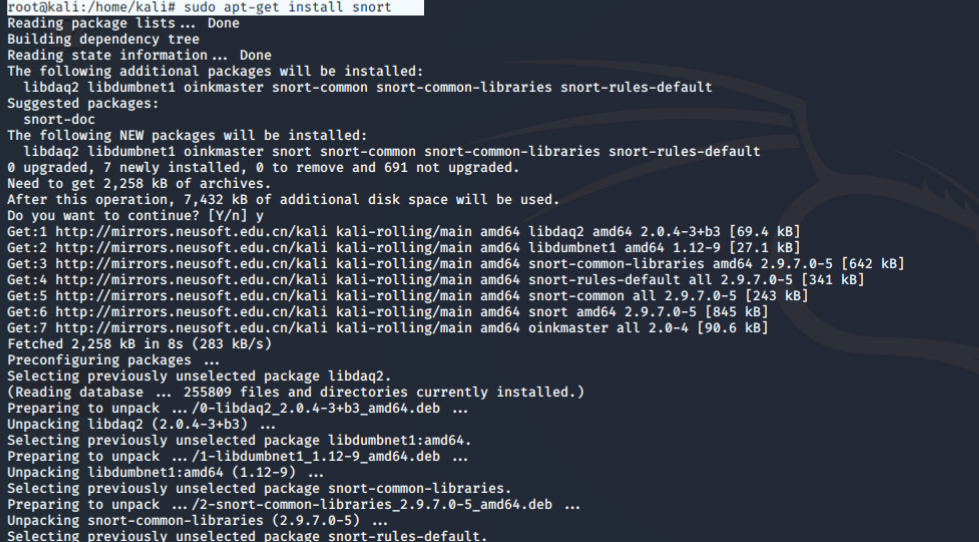

Apt-get Snort a instalar o sudo

o sudo o chmod 777 /etc/snort/snort.conf

o listen.pcap colado no arquivo / home / kali no

sudo bufo -A consolar q u snort -c /etc/snort/snort.conf - r /home/kali/listen.pcap

Ele pode ser visto usando um NAMP digitalização iniciado.

(3) rastreio de ARP no Wireshark

Podemos ver o avião de ataque de acolhimento foram a varredura nmap -sP 172.31.4.178 através arp pacotes

pacotes ICMP descobriram interacção filtrada, as instruções de pingue ICMP verificação, isto é, o nmap -sP 172.31.4.188

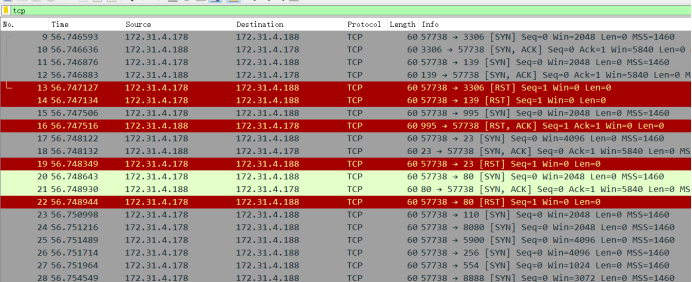

observado um grande número de pacotes ter sido digitalizada máquina de ataque SYN TCP verifica o -sS nmap 172.31.4.188

(4) no mel os encontrados na porta latas hospedeiro é aberto

tcp.flags.syn == 1 e tcp.flags.ack == 1

21,22,23,25,53,80,139,445,3306,3632,5432,8009,8180 que estas portas estão activa

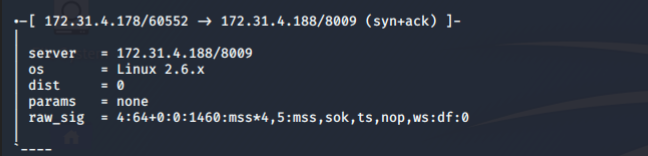

(5) Qual é o ataque do sistema operacional hospedeiro

ferramenta p0f detectado pelo sistema operacional para atacar aeronaves, aviões de ataque para detectar o sistema operacional para o Linux 2.6

3. Os problemas e as soluções encontradas no estudo

- Pergunta 1: instalação bufo falhar

- Problema 1 Soluções: Atualizar a lista de origem sudo apt-get update

- Pergunta 2: atualizar a lista de fonte sudo apt-get update também falha

- Problema 2 Solução: erro, encontrar um monte de soluções, mas nenhum modo que, obter um longo tempo, então o honeypot e drones foram abertos atualizado com sucesso.

4. resumo prática

Na prática, eu conheci algum problema pit estranho realmente é difícil de resolver, não pode resolver o desperdício de metade de um dia ou demasiado exercer a minha paciência.

material de referência

- [ "Ataque de rede e tecnologia e prática de defesa."]