1.基本認証

BASE64と「ユーザー名+コロン+パスワードは、」文字列が、このアプローチは、HTTP基本認証と呼ばれ、サーバーに送信されるヘッダ認証HTTPリクエストに置かれているエンコード

認証プロセス

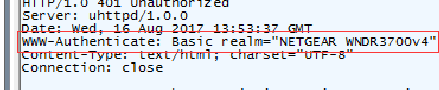

要求:クライアントがサーバにHTTPリクエストを送信します

質問:リクエストがAuthorizationヘッダーが含まれていないので、サーバは要求401の拒否を返します(基本:基本認証、レルムの必要性は:セキュリティゾーンのユーザー名とパスワードを入力し、クライアントのニーズを説明しました)

許可:クライアントプログラムは、この時間は、ユーザー名とパスワードが表示さBase64でBase64エンコードにより暗号化され、得とされていないため(認証アルゴリズム、ユーザー名とパスワードを説明するために、逆に復号することができる同等の認証ヒードを追加し、要求を行いますプレーンテキストで、その基本認証情報送信は安全ではありません)

成功:正しい権限証明した場合、サーバは200を返します。

2.長所と短所

長所:簡単な、広くサポートされています

短所:危険な

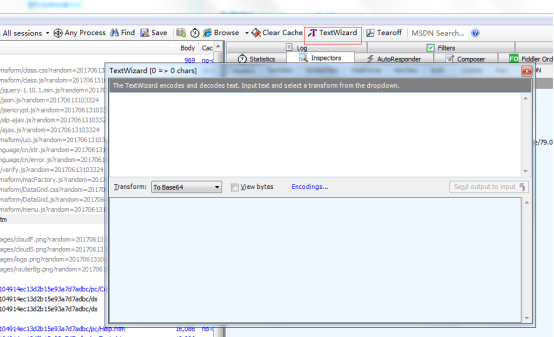

3.TextWizard

フィドラー自身のツールは、エンコードおよびデコードするために使用することができます

4.ダイジェスト認証(Digest認証)

ダイジェスト認証が大幅にセキュリティを向上させること、「パスワードダイジェスト」によって認証原則、「ネットワーク経由でクリアテキストでパスワードを送信しない」に付着し、設計に重大な欠陥を修正するための基本的な認証プロトコルです。

改善:ネットワーク経由でクリアテキストでパスワードを送信することはありません。効果的な攻撃を再生する悪質なユーザーを防ぐことができ、選択的に、メッセージの内容の改ざんを防止することができます

プロセス

要求:クライアントがサーバにHTTPリクエストを送信します

チャレンジ:サーバー401の不良要求返す(ナンスサーバは、乱数を生成し、サーバWWW認証応答ヘッダに乱数を、認証支援サーバレルムドメイン、認証アルゴリズムのリストをクライアントに送信されます)

レルム値は単純な文字列であります

QOPが認定されている(チェック)モード

ナンスは、乱数、GUIDを使用することができています

不透明それはちょうどそれが来たとして、クライアントが返すこと、それを通過し、ランダムな文字列です。

このアルゴリズムは、分類を示し、場合チェックサムアルゴリズムを生成するための文字列です。

認証:クライアントプログラムが要求を行うと、クライアントは、クライアントがサーバーに認証できる場合、Authorizationリクエストヘッダにサーバーへの概要をダイジェストパスワードやその他のデータ(レスポンス)を計算するアルゴリズムを選択し、これは、クライアントのnonceを送信することができます

成功:正しい権限証明した場合、サーバは200を返します。