Wiresharkは、非常に強力な機能を備えた非常に人気のあるネットワークパケット分析ソフトウェアです。さまざまなネットワークパケットを傍受し、ネットワークパケットに関する詳細情報を表示できます。Wiresharkを使用する人は、ネットワークプロトコルを理解する必要があります。理解しないと、wiresharkを理解できません。

セキュリティ上の理由から、wiresharkはパケットのみを表示できますが、パケットの内容を変更したり、パケットを送信したりすることはできません。

WiresharkはHTTPとHTTPSを取得できますが、HTTPSを復号化できないため、wiresharkはHTTPSのコンテンツを理解できません。要約すると、HTTP、HTTPSを処理する場合、またはFiddlerを使用する場合、TCPやUDPなどの他のプロトコルはwiresharkを使用します。

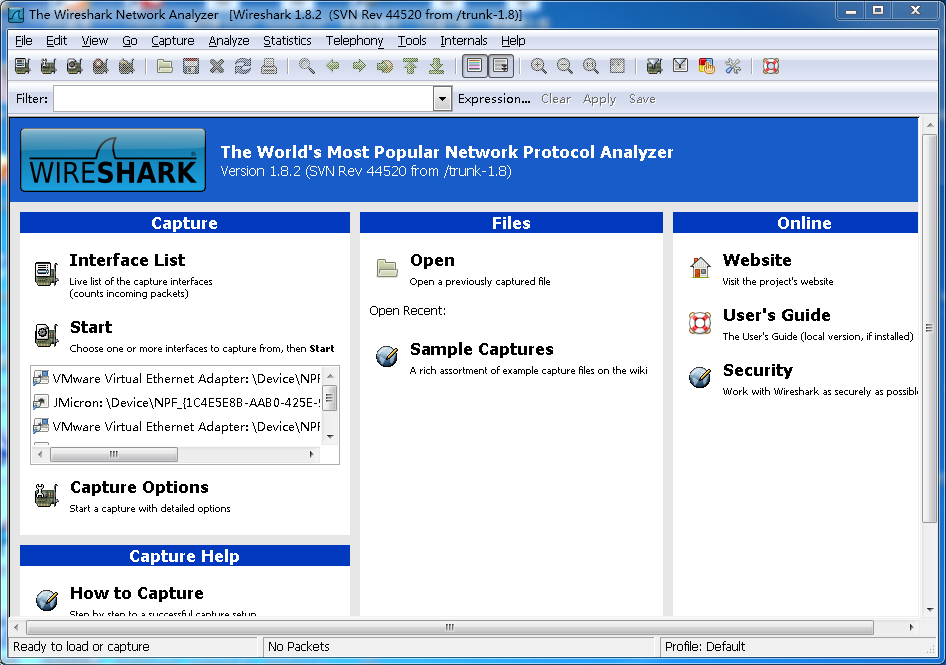

Wiresharkがパケットのキャプチャを開始します

開始インターフェース

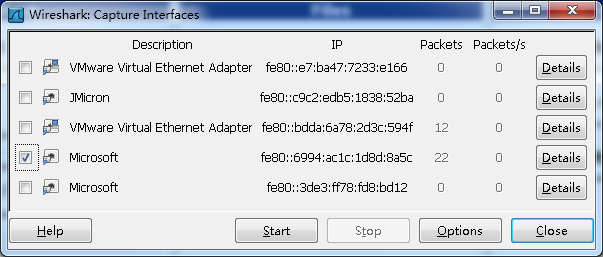

Wiresharkは、マシン上の特定のネットワークカードのネットワークパケットをキャプチャします。マシンに複数のネットワークカードがある場合は、ネットワークカードを選択する必要があります。

Caputre-> Interfacesをクリックします。次のダイアログボックスが表示されたら、正しいネットワークカードを選択します。次に、[開始]ボタンをクリックして、パケットのキャプチャを開始します

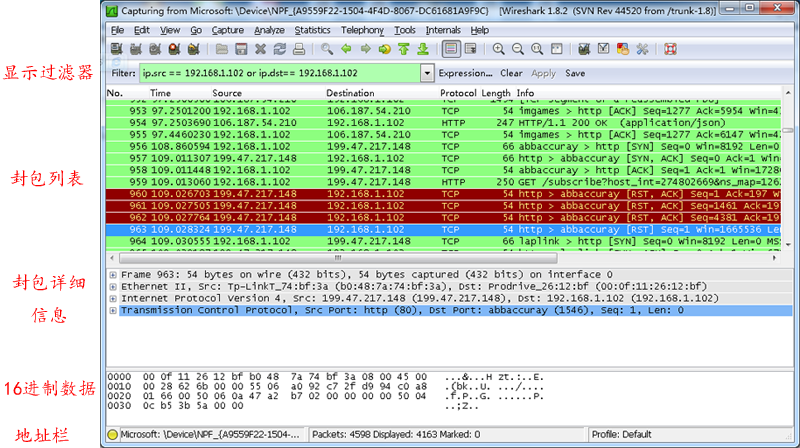

Wiresharkウィンドウの紹介

WireSharkは主にこれらのインターフェイスに分かれています

1.フィルターに使用されるディスプレイフィルター(ディスプレイフィルター)

2.パケットリストペイン(パケットリスト)、キャプチャされたパケット、送信元アドレスと宛先アドレス、ポート番号を表示します。さまざまな色、

3.パケット詳細ペイン(パケット詳細)、パケットのフィールドを表示します

4.ディセクタペイン(16進データ)

5.その他(アドレスバー、その他)

ページ2 Wiresharkの表示フィルタ

フィルタリングの使用は非常に重要です。初心者がwiresharkを使用すると、数千または数万のレコードで多くの冗長な情報を取得するため、必要な部分を見つけるのが困難になります。めまいがする。

フィルタは、大量のデータから必要な情報をすばやく見つけるのに役立ちます。

フィルタには2つのタイプがあります。

1つは、キャプチャされたレコードから必要なレコードを見つけるために使用される、メインインターフェイス上のフィルターです。

1つはキャプチャフィルタです。これは、キャプチャされたパケットをフィルタリングして、あまりにも多くのレコードをキャプチャしないようにするために使用されます。キャプチャ->キャプチャフィルタで設定

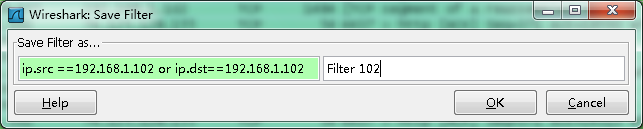

フィルタを保存

[フィルター]列で、[フィルター]式を入力した後、[保存]ボタンをクリックして名前を付けます。たとえば、「フィルタ102」、

フィルタバーには追加の「フィルタ102」ボタンがあります。

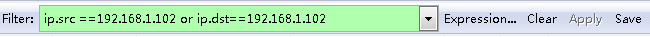

式をフィルタリングするためのルール

式のルール

1.プロトコルフィルタリング

たとえば、TCPの場合、TCPプロトコルのみが表示されます。

2.IPフィルタリング

たとえば、ip.src == 192.168.1.102は、送信元アドレスが192.168.1.102であることを示しています。

ip.dst == 192.168.1.102、宛先アドレスは192.168.1.102です

3.ポートフィルタリング

tcp.port == 80、ポートは80です

tcp.srcport == 80、TCPプロトコルの自発的なポート80のみを表示します。

4.HTTPモードフィルタリング

http.request.method == "GET"は、HTTPGETメソッドのみを表示します。

5.論理演算子はAND / ORです

一般的に使用されるフィルター式

| フィルター式 | 使用する |

| http | HTTPプロトコルのレコードのみを表示する |

| ip.src == 192.168.1.102またはip.dst == 192.168.1.102 | 送信元または宛先アドレスは192.168.1.102です |

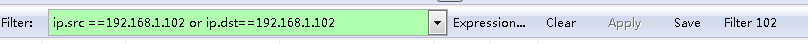

パケットリストペイン

パケットリストのパネルには、番号、タイムスタンプ、送信元アドレス、宛先アドレス、プロトコル、長さ、およびパケット情報が表示されます。さまざまなプロトコルがさまざまな色で表示されていることがわかります。

これらの表示色規則を変更することもできます。[表示]-> [色規則]。

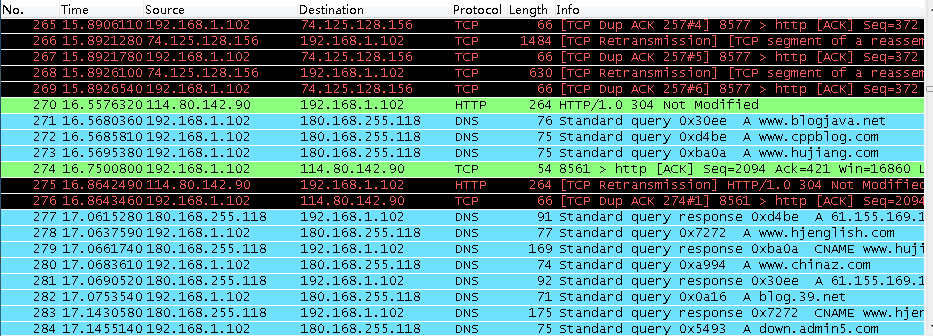

パケット詳細ペイン

このパネルは私たちの最も重要なものであり、契約のすべてのフィールドを表示するために使用されます。

回線情報は

フレーム:物理層でのデータフレームの概要

イーサネットII:データリンク層イーサネットフレームヘッダー情報

インターネットプロトコルバージョン4:インターネット層のIPパケットヘッダー情報

伝送制御プロトコル:伝送層Tのデータセグメントのヘッダー情報。ここではTCPです。

ハイパーテキスト転送プロトコル:アプリケーション層の情報、ここにHTTPプロトコルがあります

ページ3のwiresharkと、対応するOSI 7層モデル

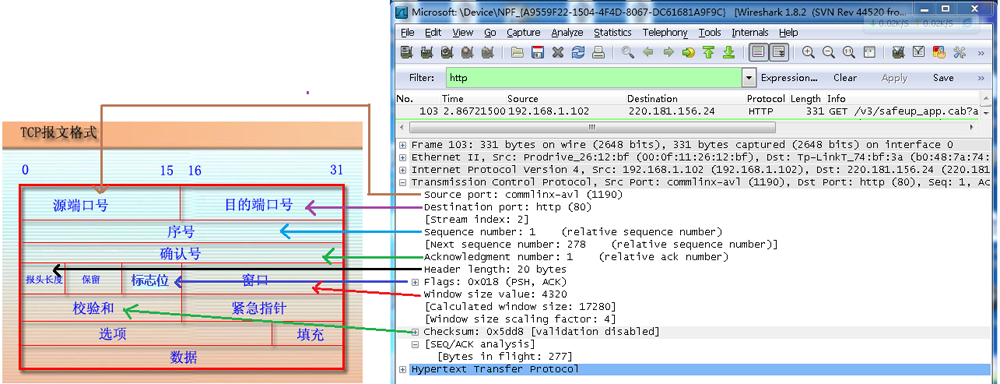

TCPパケットの特定の内容

次の図から、wiresharkによってキャプチャされたTCPパケットの各フィールドを確認できます。

これを見て、私は基本的にwireshakの予備的な理解を持っています。それでは、TCPスリーウェイハンドシェイクの例を見てみましょう。

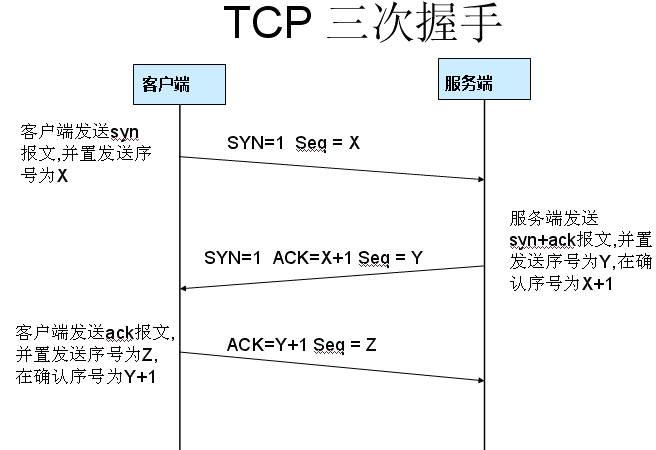

スリーウェイハンドシェイクプロセスは

この写真を何度も見ましたが、今回はwiresharkを使用して次の3ウェイハンドシェイクプロセスを実際に分析します。

Wiresharkを開き、ブラウザを開いてhttp://www.cr173.comと入力します

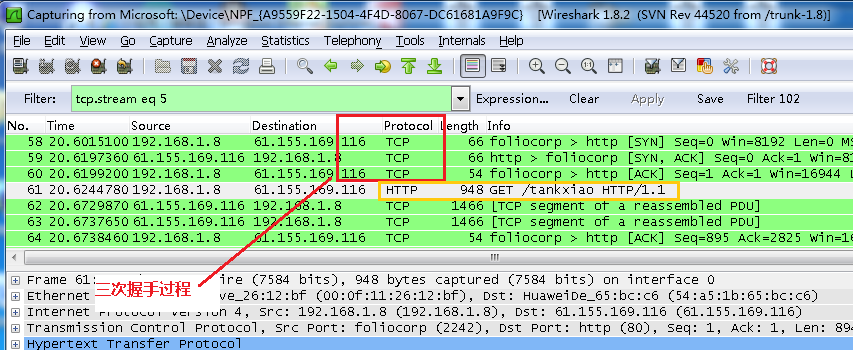

Wiresharkにhttpフィルタリングを入力し、GET / tankxiao HTTP / 1.1のレコードを選択し、右クリックして[Follow TCPStream]をクリックします。

これの目的は、ブラウザに関連するデータパッケージを取得してWebサイトを開くことであり、次の画像が表示されます。

この図では、wiresharkが3ウェイハンドシェイクの3つのデータパケットを傍受したことがわかります。4番目のパケットはHTTPです。これは、HTTPがTCPを使用して接続を確立することを示しています。

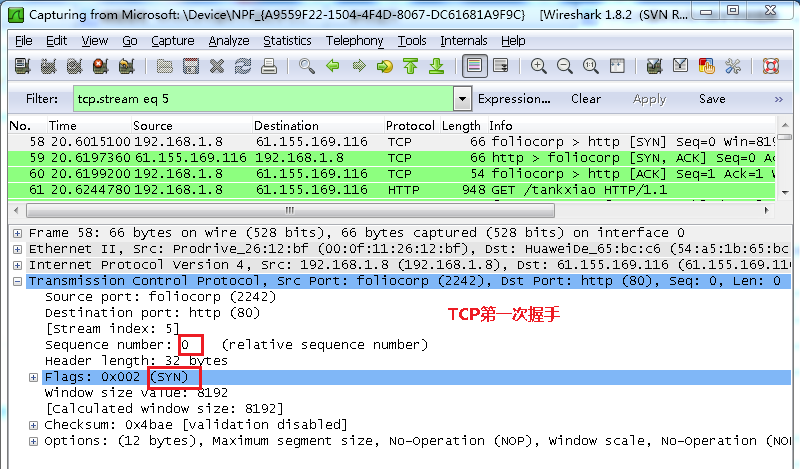

最初のハンドシェイクパケット

クライアントはTCPを送信し、フラグビットはSYNであり、シリアル番号は0です。これは、クライアントが接続の確立を要求していることを意味します。以下に示すように

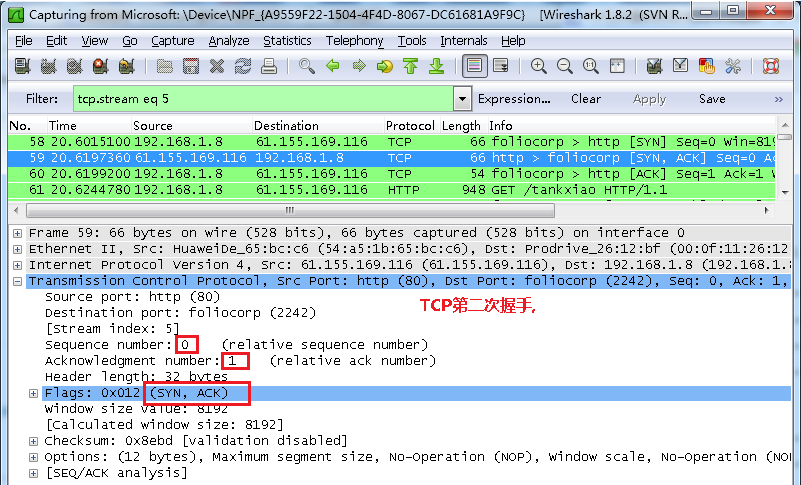

2番目のハンドシェイクのデータパケット

サーバーは確認応答パケットを送り返します。フラグビットはSYN、ACKです。確認応答番号をクライアントのISNプラス1に設定します。つまり、以下に示すように0 + 1 = 1です。

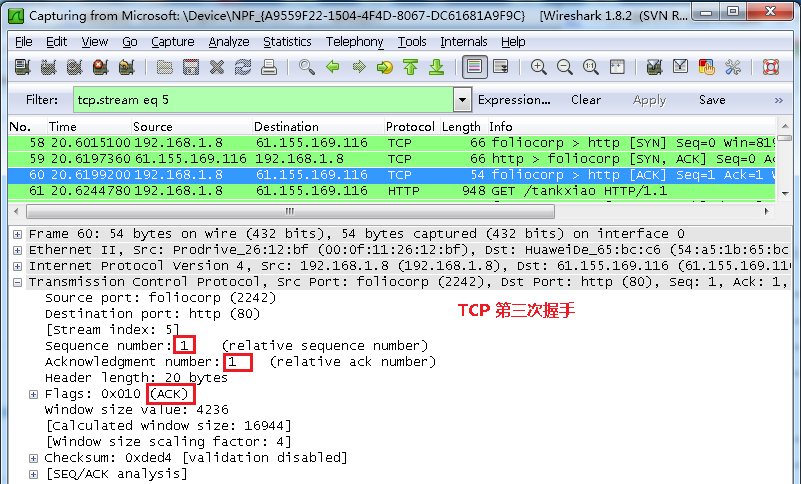

3回目のハンドシェイクのパケット

クライアントは確認パケット(ACK)を再度送信し、SYNフラグビットは0、ACKフラグビットは1です。サーバー+1によって送信されたACKのシーケンス番号フィールドは確認フィールドに配置され、に送信されます。次に示すように、ISNをデータセグメント+1に配置します。

このようにして、TCPスリーウェイハンドシェイクが渡され、接続が確立されます。

---------------------

作成者:Far Castle Peak

ソース:CSDN

オリジナル:https://blog.csdn.net/holandstone/article/details/47026213 ops_request_misc? =%257B%2522request%255Fid%2522%253A%2522160162949919724835838331%2522%252C%2522scm%2522%253A%252220140713.130102334 ..%2522%257D&request_id = 160162949919724835838331&biz_id = 0&utm_medium = 160162949919724835838331&biz_id = 0&utm_medium = distribute-2〜nall_search = wireshark&spm = 1018.2118.3001.4187

著作権情報:この記事は著者の元の記事です。転載する場合は、ブログ投稿へのリンクを添付してください。