ディレクトリ

20199123 2019-2020-2「ネットワーク攻撃と防御プラクティス「第3週の仕事

0全体的な構造

| 仕事は、カリキュラムに属し | 「ネットワーク攻撃と防御の練習。」 |

|---|---|

| ジョブが必要とする場合 | 「ネットワーク攻撃と防御の練習、」作業の第3週 |

| このコースでの私の目標です | ネットワーク攻撃と防衛技術のコレクションを学びます |

| 私は目標を達成する助けたジョブの特定の局面において | 情報収集ドローンの第一段階を完了するための攻防 |

| ジョブのテキスト | 次のテキスト |

| その他の参考文献 | テキストの末尾を参照してください。 |

1.練習内容

この章では、収集した情報のその知識を説明しています。収集ネットワーク情報への攻撃ドローン攻撃するだけでなく、攻撃者の攻撃に抵抗するの守備のために収集情報に両方。ネットワーク情報収集方法は変化しており、この章は、一般的に使用される技術のこれら三つの側面の列挙は、ネットワーク、ネットワークスキャンおよび検出から位置アウト詳細チェック、ネットワークに記載されています。

1.1ネットワークキャピトル

1.1.1ネットワークキャピトル概要

ネットワークキャピトル(フットプリント)は、ネットワーク環境や情報セキュリティの目標を理解するために、ターゲット組織または個人へのステップによって計画され、ステップ、対象図形の完全な分析を得るための技術的なプロセスでは、攻撃者によって収集された情報を参照します。ダイアグラム解析の完全なの慎重な分析を通じて、攻撃者は、その後、さらなる攻撃のためのガイダンスを提供するために存在する可能性が弱いリンクターゲットを見つけることができるようになります。

キャピトルネットワーク技術

最も人気のある一般的な技術には、次のものがあります。

(1)Web情報検索とマイニング:Web検索のパワーを活用する能力、情報の重要性へのさらなる攻撃の様々を見つけることができ、ターゲットのWebマイニング組織や個人に関するパブリックまたは誤って漏洩した情報の数が多いです。

(2)DNSとIPクエリ:オープンいくつかのインターネットベースの情報サービスを通じて、対象組織のドメイン名、IP、および地理学だけでなく、登録内容との間のマッピング関係を見つけることができ、およびDNSサービス組織の内部システムのケースを取得するために使用することができます;

(3)ネットワークトポロジー偵察:後、ネットワークの潜在的標的として識別し、攻撃者がネットワークトポロジに行くことができ、ネットワーク・アクセス・パスは、ネットワークトポロジネットワーク偵察試行によって決定される存在してもよいです。

1.1.2 Web情報検索・鉱業

Web情報検索やマイニングベースの検索エンジンについて情報収集技術の中で最も人気のあるネットワークであり、また、特別な用語を与えられている - 「Googleのハッキング」

基本検索とマイニングスキル

高度な検索とマイニングスキル

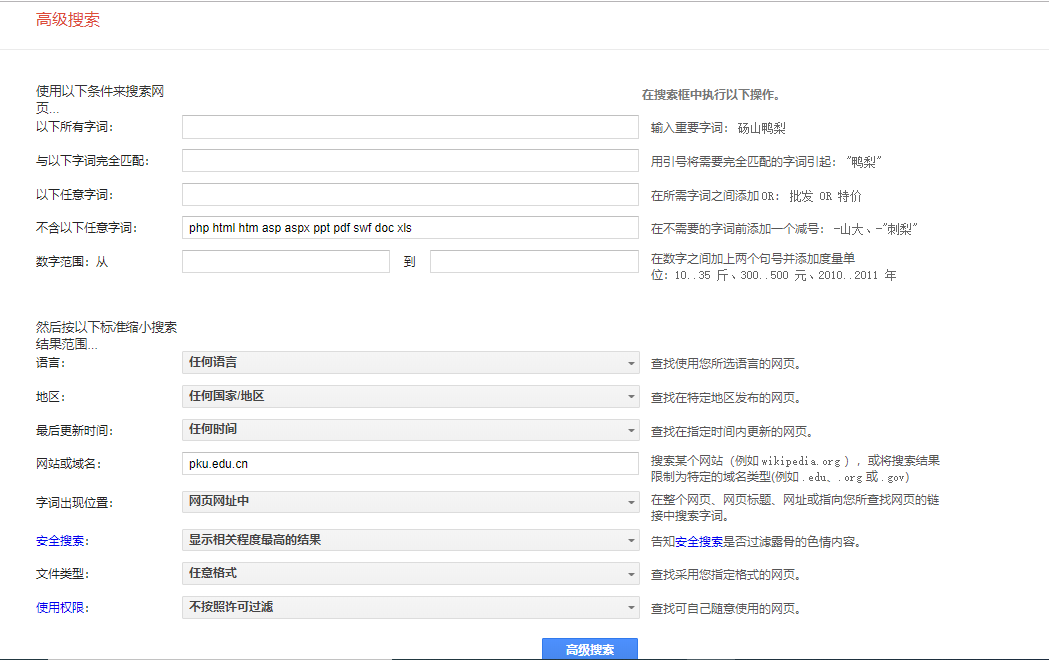

1、高度な検索を地図グーグル

2、実施例1:北pku.edu.cnウェブサイトのドメイン・ネーム・サーバーで可能な限り見つけるために

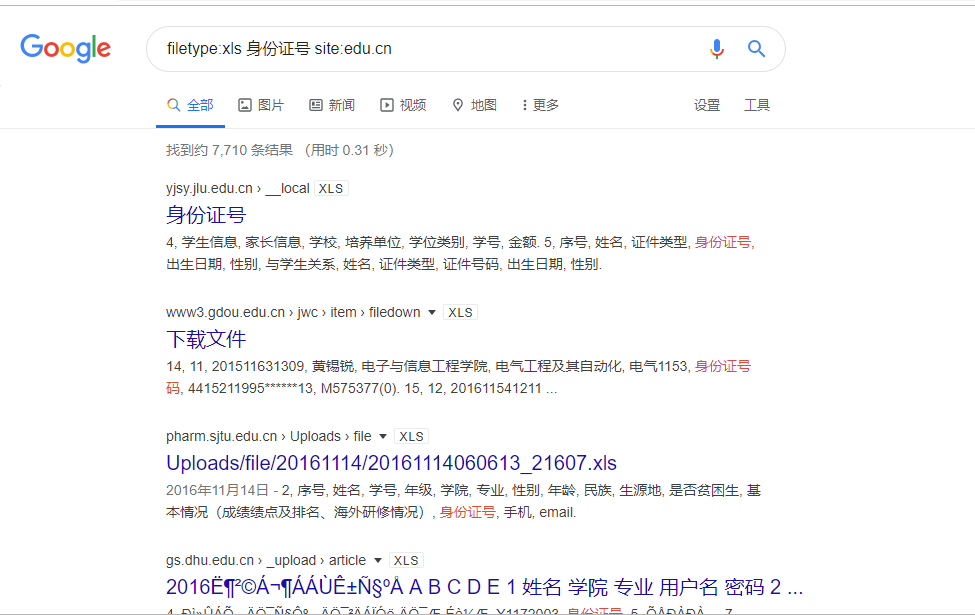

3.例2:学生のID番号を検索してみてください

Google検索のプログラミング

メタ検索エンジン

Web情報検索・鉱業注意事項

1.1.3 DNSおよびIPインフラストラクチャ管理

DNSおよびIPは、インターネットを実行しているので、多くの場合、DNSやIP情報、現実世界での住所や電話番号などの通信の役割は、世界でも個人と接触ネットワークのために必要なキー組織固有の情報である、インフラ環境の二組に依存しています私たちは、オープンな方法で、インターネット上でリリースされ、公共のお問い合わせのためのインターネット上の公開データベースに保持する必要があります。

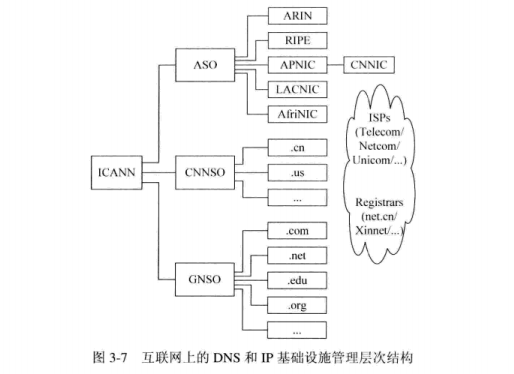

DNSおよびIPインフラストラクチャ管理

DNSおよびIPインフラストラクチャを一元管理の階層の原因であると機関によって管理されています。以下に示すように、階層の最上位レベルでこの管理は、調整機関設立のインターネット技術(割り当てられた名前と番号のためのインターネット株式会社、ICANN)の広く代表のインターネットビジネス、技術、教育、ユーザーグループからのものです。ICANNは、これらのグローバル一意識別子を確保し、DNSルートサーバーシステムの安定動作のためにも責任がDNSドメイン名、IPアドレス、およびネットワーク通信プロトコルパラメータとインデックスのポート番号を含め、作業識別子の割り当てベースのタイプにインターネットを調整する責任を負いますそして、それはインターネットの前提の正常な動作を確保するための鍵である、との間のマッピングを維持します。

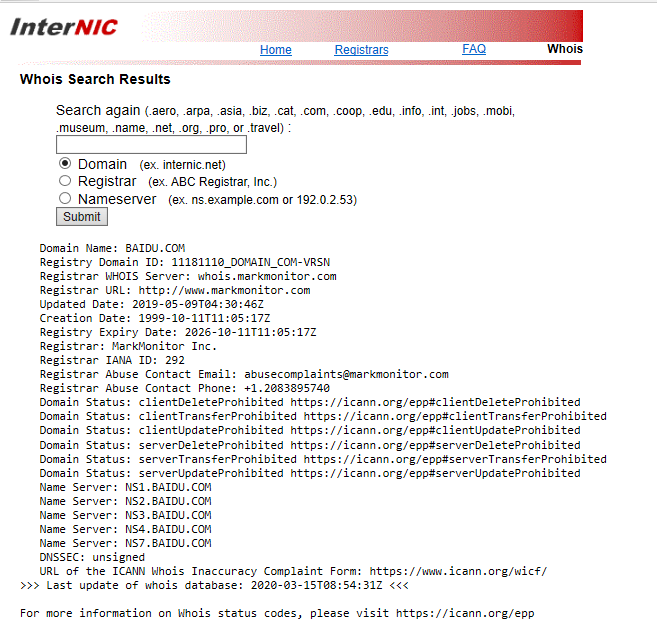

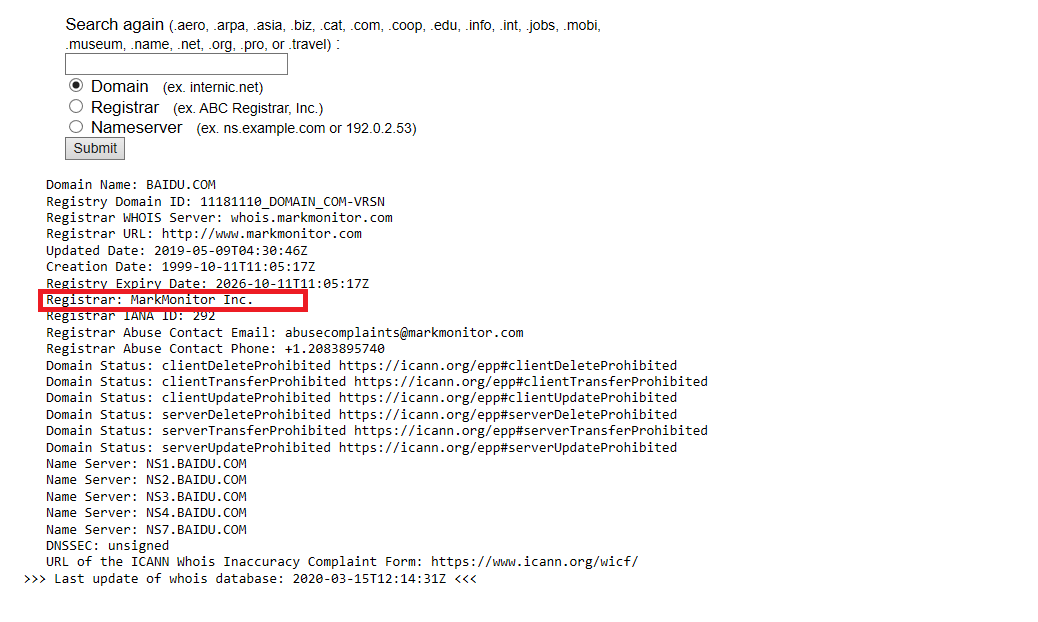

DNS登録情報のWHOIS検索

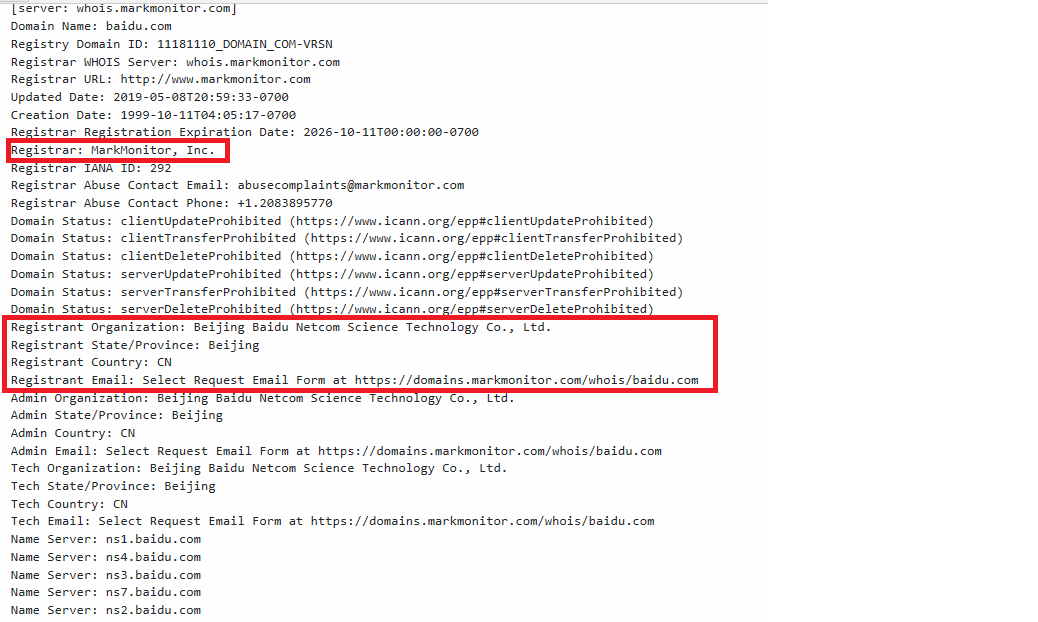

(ICANNのWHOISサービスのメンテナンスからhttp://www.internic.net/whois.htmlクエリ);情報問い合わせBaiduは、次のように:

DNSサービス:IPへのDNSからのマッピング

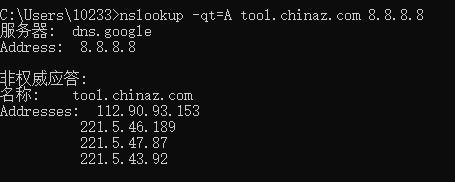

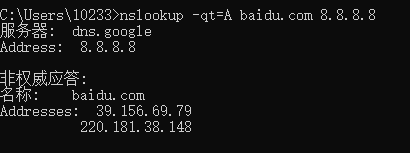

使用IPアドレスマッピングウィンドウはbaidu.comのnslookupをクエリが来ます

PS:要求が問題をタイムアウトになったときに、この操作を行うためのDNSのnslookupコマンドの出現、この問題を解決するには、研究と溶液中で遭遇3に続く質問を参照してください

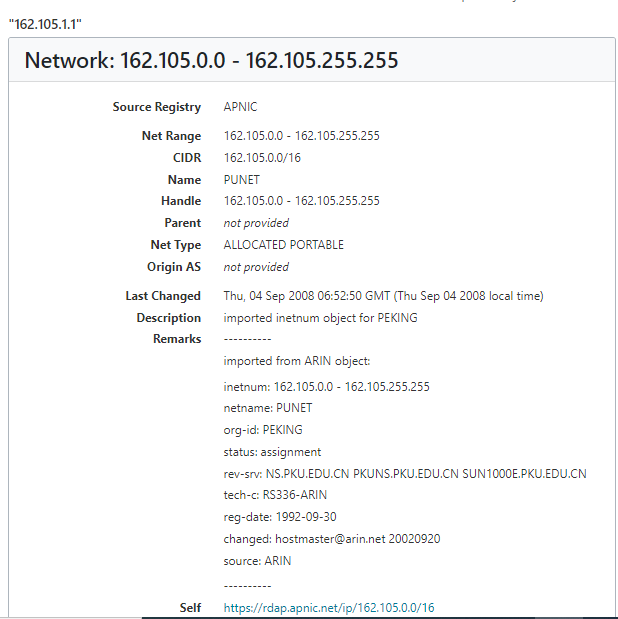

IP WHOISクエリ

ブック(上のアドレスがhttp://ws.arin.net/whois/)にアクセスすることができなかった、アドレス(置き換えhttps://search.arin.net/rdap/)クエリを

162.105.1.1IPセグメントは、APNICに属し得ることは管轄

DNSやIPから実世界の場所へ

DNSクエリおよびIPのセキュリティ対策

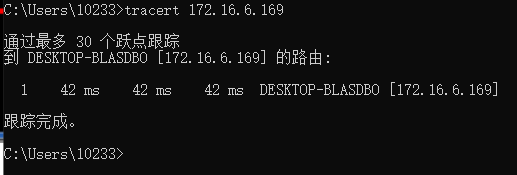

1.1.4ネットワークトポロジの偵察

攻撃者は、Web情報検索や鉱業、DNSクエリおよびIPネットワーク技術の採用後、標的組織の位置を習得するために、さらにキャピトルの目標は、できるだけターゲットネットワークのトポロジを習得することです。偵察ネットワークトポロジのルーティングトラックの主な技術的手段で攻撃。ツールを実行するルート追跡のtracertクライアントプログラムは、UNIXライクなオペレーティング・システム・プラットフォーム上のWindowsプラットフォームやtracerouteです。

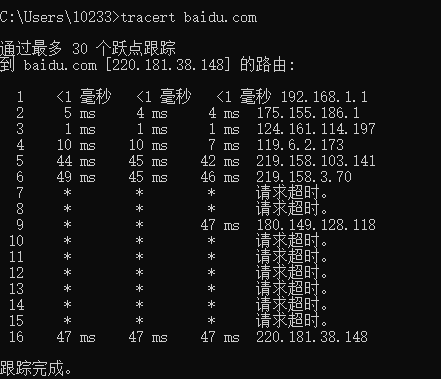

以下は、内蔵のトラックのルーティングのtracertスクリーンショットウィンドウです

1.2ネットワークスキャン

ネットワークの基本的な目的は、目標として多くの接続として見つけるために、ターゲットネットワークを検出した後、さらにプローブタイプを取得し、セキュリティの脆弱性やその他の情報の有無、さらなる攻撃のためのサポートを提供し、右対象チャネルを選択するためにスキャンされます。ネットワークスキャン技術のタイプは、ホストスキャン、ポートスキャン、オペレーティングシステムおよびネットワークサービスの識別、脆弱性スキャンを。

ホストスキャン:スキャンものPingと呼ばれるには、対象のネットワークトポロジを検出する基本的なステップです。

ICMP pingのプロトコルを使用してスキャン:pingプログラムは、ICMPプロトコルにICMPエコー要求パケットを使用すると、実行可能性と接続性を検出することです、

TCPプロトコルのホストを使用してスキャン:そこTCP ACKのPingスキャンとSYNのPingスキャン

スキャンUDPプロトコルホスト:UDPデータコンテンツへのUDPポートの送信データパケットに開いた場合、ランダムに生成され、多くのUDPネットワークサービスであるため、実装UDPホストスキャンは、アクティビティ検出を完了するために、近い宛先ポートを選択する必要がありますあなたは、任意のフィードバックを持っていないかもしれません

ホストスキャンツール:、最強かつ最も人気のあるネットワークスキャナnmapのをある次のクラスUNIXプラットフォームで、待ちをhping、fping、nmapのがあるなどのホストスキャン、ポートスキャン、システムおよびネットワークサービス列挙型プローブを含み、

ホストスキャンの注意事項

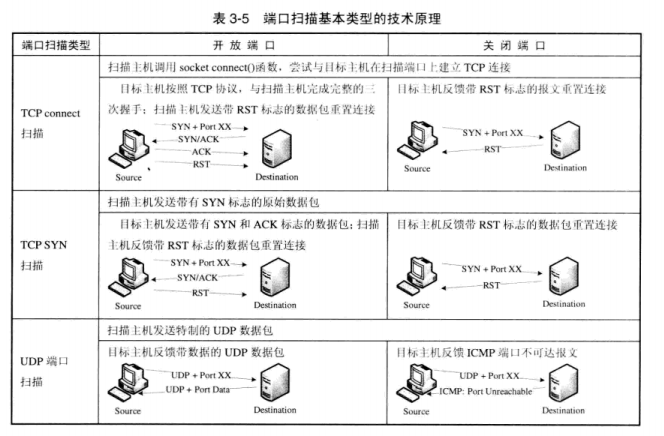

ポートスキャン:ホストがアクティブホストの探査にTCP / UDPの技術的な方法(ネットワーク待機状態にあるサービス)ポートのために開かれたアクティブなホストであり、後にスキャンが決定します。

TCP接続スキャン:そう、Connectには、スキャンは、ホスト上の特権ユーザー権限をスキャンする必要はありませんが、簡単なの利点を有するが、その欠点は、ターゲットホストが簡単にシステム管理者によって検出することができる多数のレコードにエラーメッセージが接続されていることです一般的には使用に攻撃されることはありません。

TCP SYNスキャン:これは、必要なユーザー特権を改善接続のスキャン「ハーフオープン接続がスキャン」されます。

UDPポートスキャン:発見を検出するために、UDP開いているポートおよびネットワークサービス技術にリスニング。

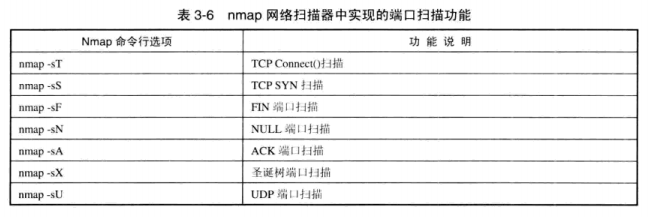

ポートスキャンツールはnmapの一般図nmapのポートスキャン機能は、ネットワークスキャナに実装され、使用されています

システム型プローブ

1.3ネットワークの列挙

ネットワーク列挙し、ネットワークスキャン技術の主な違いは、対象と情報収集、攻撃者に焦点を当てて、ターゲットホストやサービスを見つけるためにスキャンするネットワークは、ネットワーク内の攻撃の広い範囲で利用可能であり、ネットワークを列挙です私たちは、実際の攻撃を開始するために必要な収集、特定の情報コンテンツをターゲット良好な標的を、選択しています。

2.練習

2.1手:DNSとIP検索

- タスク1:IPアドレスを対応する各国のドメイン名のクエリDNS登録者と連絡先情報は、登録者と連絡先情報のIPアドレスとIPアドレスは、都市や特定の場所に位置しています。

1、URLを入力しhttps://www.internic.net/whois.htmlクエリbaidu.com登録

2、URLを入力しhttps://domains.markmonitor.com/whois/登録者の連絡先情報をご確認ください

3、対応するIPアドレスbaidu.comを見るためにnslookupを使用します

4、使用のウェブマスターツールクエリbaidu.com市と国の場所

タスク2:バディ特定の地理的位置のためのBBS、フォーラム、QQ、MSNのIPアドレスの友人、およびクエリを取得してください

1、マシンのタスクマネージャを開く - >リソースモニタ - >ネットワーク

2、友人のメッセージを開いたマイクロ手紙は、[ネットワークのIPアドレスの友人があるだろう

図3に示すように、IPの位置を表示します

2.2手:nmapの

タスク:使用無人偵察機のための環境をスキャンするためのオープンソース・ソフトウェア・nmapの、質問に答えると、操作コマンドを与える:(1)ドローンIPアドレスが有効になっていますか?TCPおよびUDPポートを開く(2)ドローン?どのようなオペレーティングシステム(3)ドローンがインストールされていますか?バージョン?ネットワークサービスがドローンにインストールされている(4)?

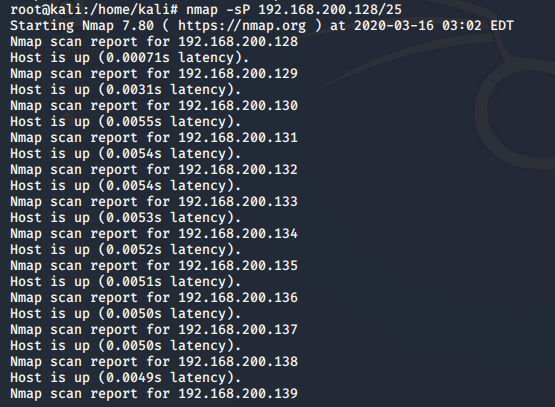

(1)を用いて

nmap -sP 192.168.200.0/25走査セグメントアクティブホストリストを

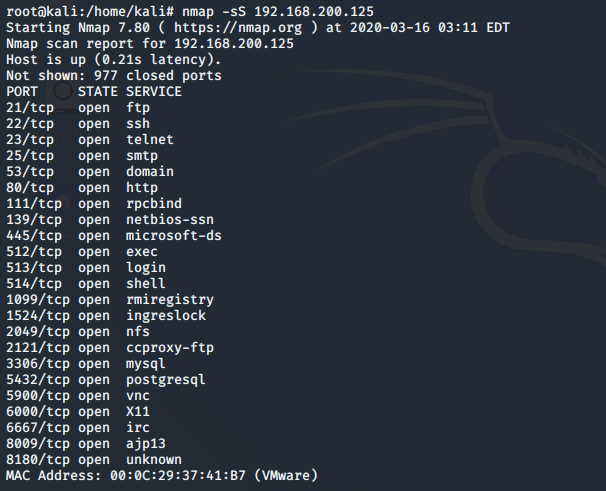

(2)の使用

nmap -sS 192.168.200.125スキャンドローンオープンTCPポート

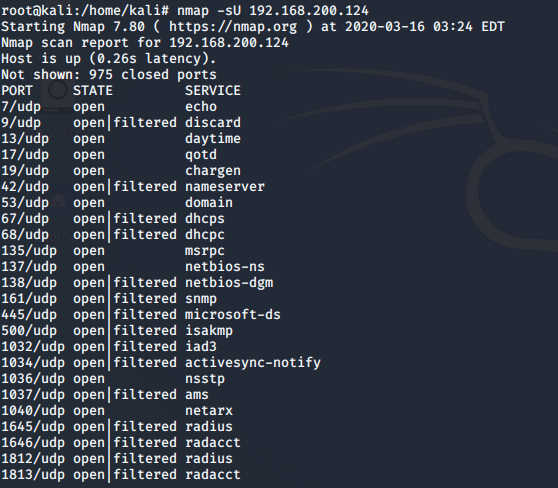

(3)使用した

nmap -sU 192.168.200.124オープンUDPポートドローンでスキャンを

(4)使用する

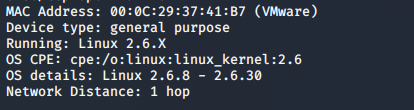

nmap -O 192.168.200.125走査システムを搭載ドローンLinux2.6.X

(5)使用

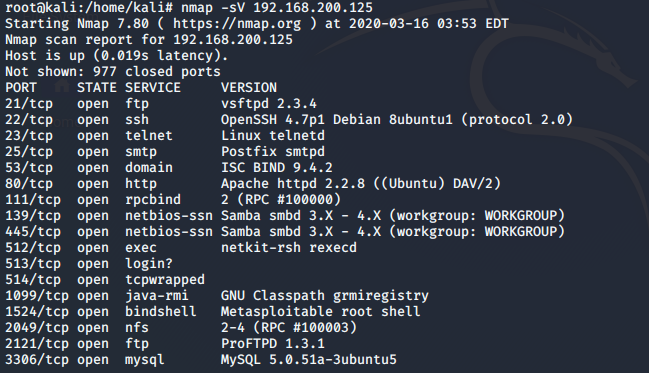

nmap -sV 192.168.200.125のネットワークサービスのドローンのインストールを表示します

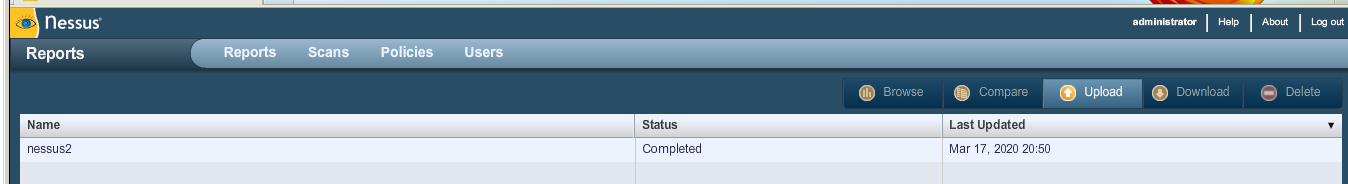

2.3手:Nessusの

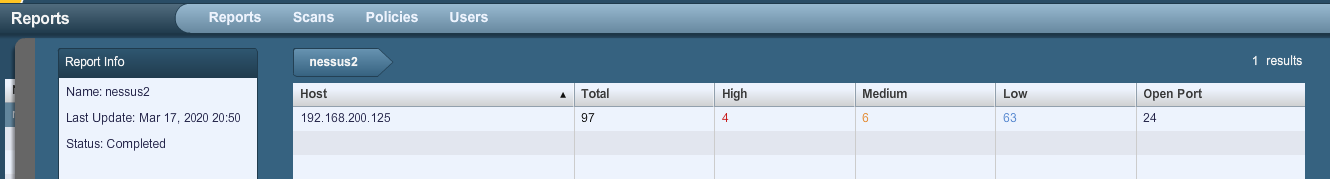

タスク:使用ドローンのための環境をスキャンするNessusはオープンソースのソフトウェアは、ドローン環境上のネットワークサービスとセキュリティの脆弱性の状況を示します。

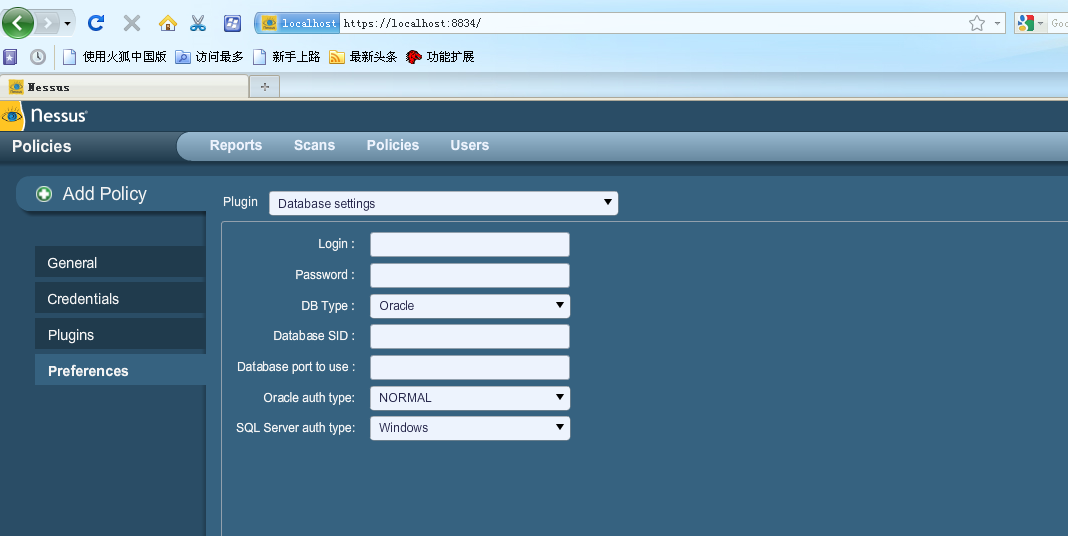

1、winxpattackerに発見されるプログラムは、Nessusの来開く、HTTPSを入力してください:// localhostを:8834

2. [

Policies Add追加]

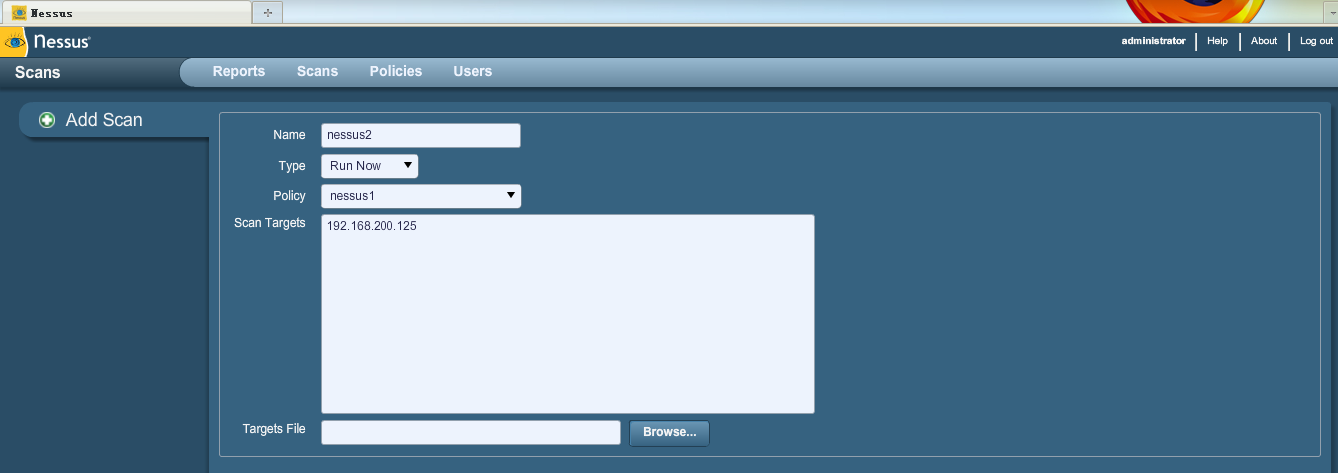

3、クリック

Scans Addスキャンドローンに追加

10分、約4、走査終了待ち

5、スキャンレポートを表示、我々は、Linuxのドローンが24個の開いているポートを持っていることがわかります

本研究で遭遇3.問題と解決策

機械nslookupコマンド(Windowsのネイティブ)を使用すると、調査はそのオンライン情報は、ユニットのDNSに接続されたエラーを解析し、このユニットに接続されているDNSサーバーで見つかった後、クエリbaidu.com DNS要求は、タイムアウトしたときに発生する1、働いていないので、私は、アドレス、DNS、参照ブログ用のマシンを与えるDNSアドレス変更し、IP baidu.com nslookupコマンドクエリ情報を使用しています。

2、様々な取り付けNessusは常に単一の蛾。私は本当にアップ偉大な長さに行ってきました...私は実際に(スピードで失敗しない...)NessusのネイティブWindowsのバージョンをインストール信じることはできません。マシン内まだカーリーまたはインストールします速度は故障ではありません...(私は何をオフラインプラグインをダウンロードして、これらのオンラインブログ、に従って決済される、様々な方法が試みられてきた...);以来、リモートコンピュータラボを、それが、結果は、VMのコンピュータラボに表示されますバグ修正は...再起動、再起動で立ち往生されていた。私は自分のデスクトップコンピュータを使用することができませんでし以来...アンティークの結果は、私のラップトップの構成(????不思議、その後まま悩んで父よりも高く、この「赤ちゃんは」...私はあまりにもハード完了練習することができNessusは来るので、デスクトップ環境をインストールの上に私の家で、このIの練習を行うために、「あなたの男」)...と、攻撃と守備の使用Winxpattackerであることが判明しましたいや...ハードウェアが仕事をしないということではないスピード...しかし、最後に、この実験が終了します。

4.練習の概要

ネットワーク攻撃と防御の実験は、ハードウェア、ネットワーク、および他の有利な因子を必要と...この実験は本当にイライラすることができ、Nessusのは、さまざまな方法を試してみましたインストールし、最終的にはwinxpattackerのNessusのは、試験を完了が付属していますが、トスまた、私は多くのことを学びました。攻防は本当に知識、忍耐のすべての種類を必要とします...