1:春のセキュリティプロファイル

春のセキュリティは、CANベースで春のエンタープライズアプリケーションのための安全なアクセス制御宣言型セキュリティフレームワーク・ソリューションを提供します。それは可能のセットを提供スプリング構成アプリケーションコンテキスト豆、フルに活用春のIoC 、DI (制御の反転:依存噴射制御の反転、DI および依存性注入)AOP 機能は、アプリケーションを提供する(アスペクト指向プログラミング)宣言セキュリティアクセス制御機能、作業のコードの重複をたくさん書いて、企業システムのセキュリティ制御を減らします。

1.2春のセキュリティは、はじめにデモ

1.2.1 最も簡単なデモ

( 1)のpom.xmlコンテンツに依存関係を追加し、プロジェクトのスプリング・セキュリティ・デモを作成します。

<プロパティ>

<webVersion> 3.0 </ webVersion>

<spring.version> 4.2。5 .RELEASE </spring.version>

</プロパティ>

<依存性>

<依存性>

<のgroupId> org.springframework </のgroupId>

<たartifactId>ばねコア</たartifactId>

<バージョン> $ {spring.version} </バージョン>

</依存>

<依存性>

<のgroupId> org.springframework </のgroupId>

<たartifactId>ばねウェブ</たartifactId>

<バージョン> $ {spring.version} </バージョン>

</依存>

<依存性>

< groupId> org.springframework <

春・セキュリティ・ウェブ</たartifactId> <バージョン> 4.1。0 .RELEASE </バージョン>

</依存>

<依存性>

<のgroupId> org.springframework.security </のgroupId>

<たartifactId>スプリングセキュリティ設定</たartifactId>

<バージョン> 4.1。0 .RELEASE </バージョン>

</依存>

<依存性>

<groupIdを>のjavax.servlet </のgroupId>

<たartifactId>サーブレットAPI </たartifactId>

<バージョン> 2.5 </バージョン>

<スコープ>提供</スコープ>

</依存関係>

</依存関係>

<ビルド>

<プラグイン>

<プラグイン>

<たartifactId>のmaven-コンパイラプラグイン<

<ターゲット> 1.8 </標的>

</構成>

</プラグイン>

<プラグイン>

<のgroupId> org.apache.tomcat.maven </のgroupId>

<たartifactId> tomcat7-のMaven-プラグイン</たartifactId>

<設定>

<! -指定端口- >

<ポート> 9090 </ポート>

<! -请求路径- >

<パス> / </パス>

</ configuration>の

</プラグイン>

</プラグイン>

</ビルド>

( 2 )作成のweb.xml

フィルタ名は固定されなければならないことに注意してください。springSecurityFilterChain

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns="http://java.sun.com/xml/ns/javaee"

xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_2_5.xsd"

version="2.5">

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>classpath:spring-security.xml</param-value>

</context-param>

<listener>

<listener-class>

org.springframework.web.context.ContextLoaderListener

</listener-class>

</listener>

<filter>

<filter-name>springSecurityFilterChain</filter-name> <filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

<filter-mapping>

<filter-name>springSecurityFilterChain</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

</web-app>

(3)创建index.html

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>主页</title>

</head>

<body>

<h1>主页面,登录成功</h1>

</body>

</html>

(4)创建spring 配置文件spring-security.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans:beans xmlns="http://www.springframework.org/schema/security"

xmlns:beans="http://www.springframework.org/schema/beans" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd

http://www.springframework.org/schema/security http://www.springframework.org/schema/security/spring-security.xsd">

<!-- 配置 favicon.ico不进行安全拦截-->

<http pattern="/favicon.ico" security="none"/>

<!-- 页面拦截规则 -->

<http use-expressions="false">

<intercept-url pattern="/**" access="ROLE_USER" />

//form-login 为开启表单登陆

<form-login/>

</http>

<!-- 认证管理器 -->

<authentication-manager>

<authentication-provider>

<user-service>

<user name="admin" password="123456" authorities="ROLE_USER"/>

</user-service>

</authentication-provider>

</authentication-manager>

</beans:beans>

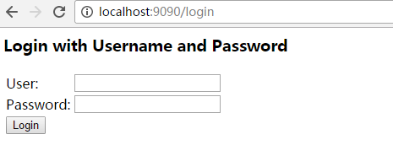

此案例我们没有登录页,而是使用了系统自动生成的登陆页,效果如下:

配置说明:

intercept-url 表示拦截页面

/* 表示的是该目录下的资源,只包括本级目录不包括下级目录

/** 表示的是该目录以及该目录下所有级别子目录的资源

form-login 为开启表单登陆

use-expressions 为是否使用使用 Spring 表达式语言( SpEL ),默认为true ,如果开启,则拦截的配置应该写成以下形式

<intercept-url pattern="/**" access="ROLE_USER" />

1.2.2用户自定义登录页

ROLE_USER:必须验证具备该角色后才能访问,注意角色名称必须以ROLE_开头

实际开发中,我们不可能使用系统生成的登录页,而是使用我们自己的登录页。

(1)构建登陆页:login.html

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>登陆</title>

</head>

<body>

<form action='/login' method='POST'>

<table>

<tr>

<td>用户名:</td>

<td><input type='text' name='username' value=''></td>

</tr>

<tr>

<td>密码:</td>

<td><input type='password' name='password' /></td>

</tr>

<tr>

<td colspan='2'><input name="submit" type="submit"

value="登陆" /></td>

</tr>

</table>

</form>

</body>

</html>

(2)构建登陆失败页 login_error.html(内容略)注意:登录提交地址/login 改地址由SpringSecurity生成,提交方法必须是POST

(3)修改 spring 配置文件spring-security.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans:beans xmlns="http://www.springframework.org/schema/security"

xmlns:beans="http://www.springframework.org/schema/beans" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd

http://www.springframework.org/schema/security http://www.springframework.org/schema/security/spring-security.xsd">

<!-- 配置 favicon.ico,security="none"设置此资源不进行安全拦截-->

<http pattern="/favicon.ico" security="none"/>

<!-- 登录页和登录失败页不进行安全拦截 -->

<http pattern="/login.html" security="none"></http>

<http pattern="/login_error.html" security="none"></http>

<!-- 页面拦截规则 -->

<http use-expressions="false">

<intercept-url pattern="/**" access="ROLE_USER" />

<form-login login-page="/login.html" default-target-url="/index.html" always-use-default-target="true" authentication-failure-url="/login_error.html"/>

<csrf disabled="true"/>

</http>

<!-- 认证管理器 -->

<authentication-manager>

<authentication-provider>

<user-service>

<user name="admin" password="123456" authorities="ROLE_USER"/>

</user-service>

</authentication-provider>

</authentication-manager>

</beans:beans>

security="none" 设置此资源不被拦截.

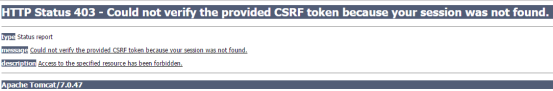

如果你没有设置登录页security="none" ,将会出现以下错误

因为登录页会被反复重定向。

login-page:指定登录页面。

authentication-failure-url:指定了身份验证失败时跳转到的页面。

default-target-url:指定了成功进行身份验证和授权后默认呈现给用户的页面。

csrf disabled="true" 关闭csrf ,如果不加会出现错误

CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。