搾取 - XSS VULNS

XSS - クロスサイトスクリプティングのVULNS

- 攻撃者がページにJavaScriptコードを挿入することができます。

- コードは、ページのロード時に実行されます。

- コードは、クライアントマシンではなく、サーバー上で実行されます。

主に3つのタイプ:

1.永続/ストアドXSS。

2. XSSを反映しています。

3.DOMベースのXSS

XSSを発見

- ページにJavaScriptコードを挿入するようにしてください。

- テストテキストボックスとフォームのURLパラメータ

- http://target.com/page.php?something=something

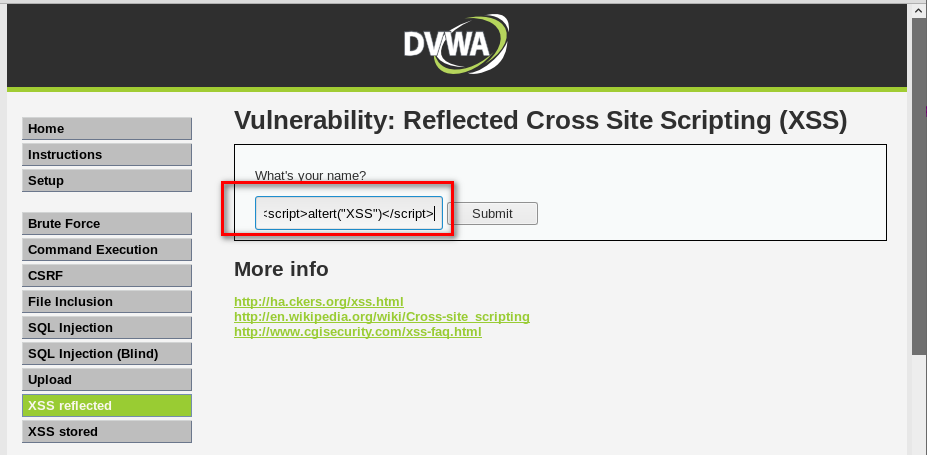

XSSを反映して

- 永続なし、保存されません。

- ターゲットは、特別に細工されたURLを訪れた場合にのみ動作します

- http://target.com/page.php?something=の<script> altert( "XSS")</ SCRIPT>

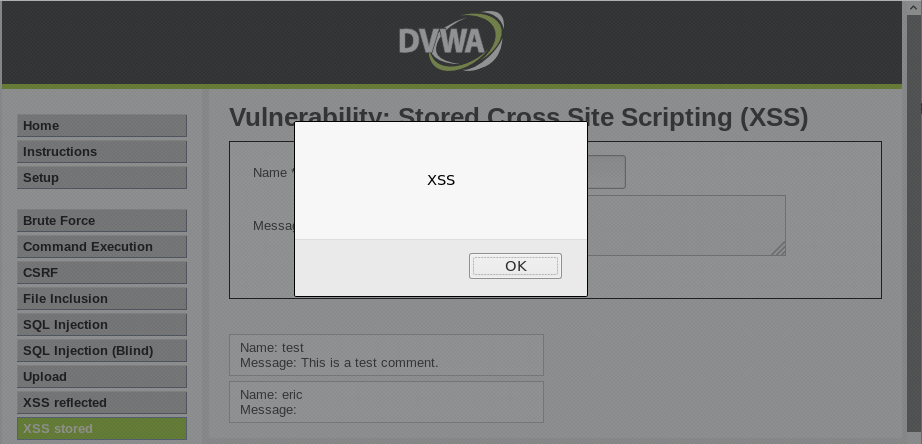

STORED XSS

- 永続的な、ページまたはDBに保存されています。

- 注入されたコードは、ページがロードされるたびに実行されます。