在企业中OSPF和ACL应用特别广泛,本文重点介绍ospf与acl用的实例讲解。

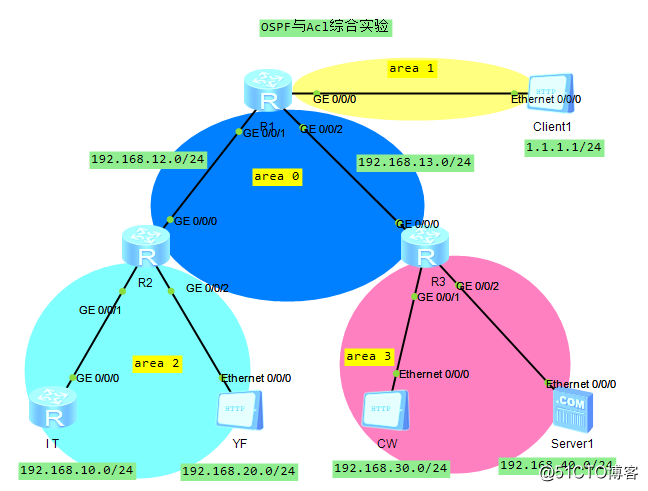

本实例企业拓扑图如下:

项目案例要求:1.図地域計画に示されるように、OSPFルーティングプロトコル企業ネットワークを実行し、

地域2財務R&Dは、他の地域の不安定リンクに影響を及ぼさない位置している。

3.R1、R2、R3のみIT管理ログオンを許可されています。

私たちは、4.YFとCWを伝えることはできませんが、ITと通信することができ、

クライアント1に5.ITとYFアクセスが、CWはClient1にアクセスすることはできません。

6.YFとCW Server1が唯一のWWWサービスにアクセスすることができます。

项目规划:分析:

CWは

1.YFとCWを伝えることはできませんが、ITと通信することができます。

2.CWは、クライアント1にアクセスすることはできません。

3.CW Server1には、唯一のWWWサービスにアクセスすることができ、

YFは

1.YFとCWを伝えることはできませんが、これは、ITと通信することができます。

3.YF Server1が唯一のWWWサービスにアクセスすることができ、

IT

1.R1、R2、R3は、唯一のIT管理にログオンすることが許可されている。

2.ITは、クライアント1にアクセスすることができます。

项目实施:

阶段一:配置基本网络;R1

システム名R1

インターフェースGigabitEthernet0 / 0/0

IPアドレス1.1.1.254 255.255.255.0の

インターフェイスGigabitEthernet0 / 0/1

のIPアドレス192.168.12.1 255.255.255.0の

インターフェイスGigabitEthernet0 / 0/2

のIPアドレス192.168.13.1 255.255.255.0は

終了

R2

システム名R2の

インタフェースをGigabitEthernet0 / 0/0

IPアドレス192.168.12.2 255.255.255.0の

インターフェイスGigabitEthernet0 / 0/1

のIPアドレス192.168.10.254 255.255.255.0の

インターフェイスGigabitEthernet0 / 0/2

のIPアドレス192.168.20.254 255.255.255.0が

終了

R3

システム名R3

/インターフェースGigabitEthernet0 / 0を0

IPアドレス192.168.13.2 255.255.255.0の

インターフェースGigabitEthernet0 / 0/1

IPアドレス192.168.30.254 255.255.255.0

インターフェイスGigabitEthernet0 / 0/2

IPアドレス192.168.40.254 255.255.255.0

終了

阶段二:配置OSPF;R1

OSPF 1ルータID 1.1.1.1

エリア0.0.0.0

ネットワーク192.168.12.0 0.0.0.255

ネットワーク192.168.13.0 0.0.0.255

エリア0.0.0.1

ネットワーク1.1.1.0 0.0.0.255は

終了

R2の

OSPF 1ルータID 2.2.2.2

エリア0.0 .0.0

ネットワーク192.168.12.0 0.0.0.255

エリア0.0.0.2

ネットワーク192.168.10.0 0.0.0.255

ネットワーク192.168.20.0 0.0.0.255

スタブ無要約は

終了しない

R3の

OSPF 1ルータID 3.3.3.3

エリア0.0.0.0

ネットワークを192.168.13.0 0.0 .0.255

エリア0.0.0.3

ネットワーク192.168.30.0 0.0.0.255

ネットワーク192.168.40.0 0.0.0.255

スタブ無概要は

やめ

ITは、

ITをSYSNAME

GigabitEthernet0インタフェース/ 0/0

のIPアドレス255.255.255.0 192.168.10.1

OSPF 1つの

エリア0.0.0.2

ネットワーク192.168.10.0 0.0.0.255

スタブ

ステージ3:設定ACL ,,ビジネスニーズを満たすため、

財務省はACL設定

R3の

ACL番号2000

の許可で規則10を192.168.10.0 0.0.0.255ソース

ユーザーインタフェースVTY 0の4-

ACL 2000インバウンド

認証パスワード-MODE

123

ACL名CW

あなたが192.168.30.0ソースIP 0.0.0.255 1.1.1.0拒否したいんルール10 0.0.0.255

ルール20が192.168.30.0ソースIPを拒否していますあなたは192.168.20.0 0.0.0.255 0.0.0.255たくない場合は

、ルールのTCPソース30に許可あなたはWWWポートをしたいですかEQ 0をしたいですか192.168.30.0 192.168.40.1 0.0.0.255を

ルール40 IPソース192.168.30.0 0.0.0.255宛先192.168.40.1 0拒否

インターフェイスGigabitEthernet0 / 0/1

トラフィックフィルタインバウンドACL名CW

研发部ACL设置

R2

のACL番号2000

規則10許可源192.168.10.0 0.0.0.255

ユーザインタフェースをVTY 0 4

ACL 2000インバウンド

認証モードパスワード

123

ACL名YFの

ルール10拒否IPソース192.168.20.0 0.0.0.255先192.168.30.0 0.0.0.255

規則20許可TCP送信元192.168.20.0 0.0.0.255先192.168.40.1 0 destination-ポートのEQのWWW

ルール30は、IPソース192.168.20.0 0.0.0.255宛先192.168.40.0 0.0.0.255拒否

インターフェイスGigabitEthernet0 / 0/2

トラフィックフィルタインバウンドACLを3name YF

IT ACL部设置

R1

ACL番号2000

規則10許可源192.168.10.0 0.0.0.255

ユーザインタフェースVTY 0 4

ACL 2000インバウンド

認証モードパスワード

123

ACL番号3000

規則10許可TCP送信元1.1.1.0 0.0.0.255宛先192.168.40.0 0.0.0.255先-port EQ WWWの

ルール20は、IPソース1.1.1.0 0.0.0.255宛先192.168.40.1 0拒否

インターフェイスGigabitEthernet0 / 0/1

トラフィックフィルタインバウンドACL 3000を

项目验证:

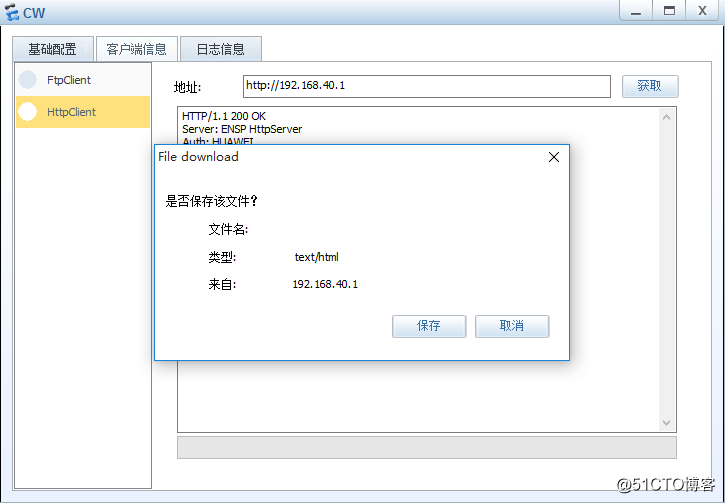

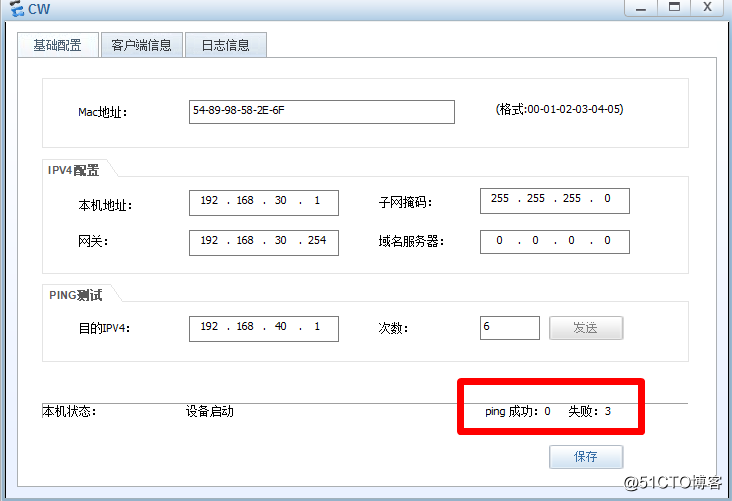

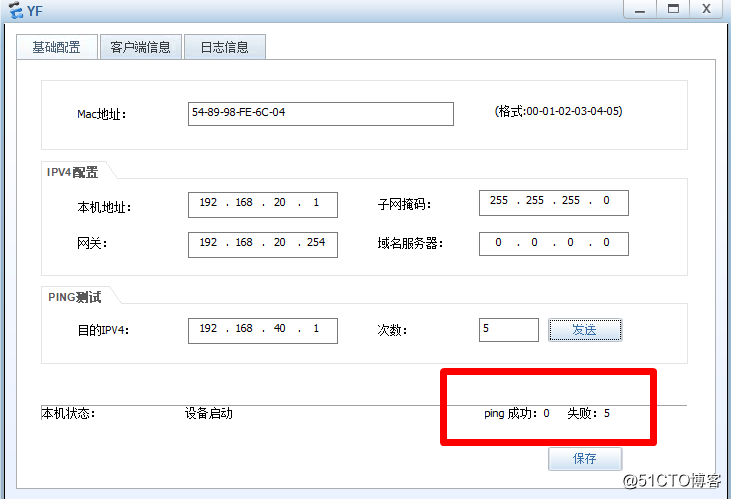

验证一:在CW网络进行验证,如下

财务可以访问server1服务器的web服务

しかし、サーバーSERVER1にpingを実行することはできません

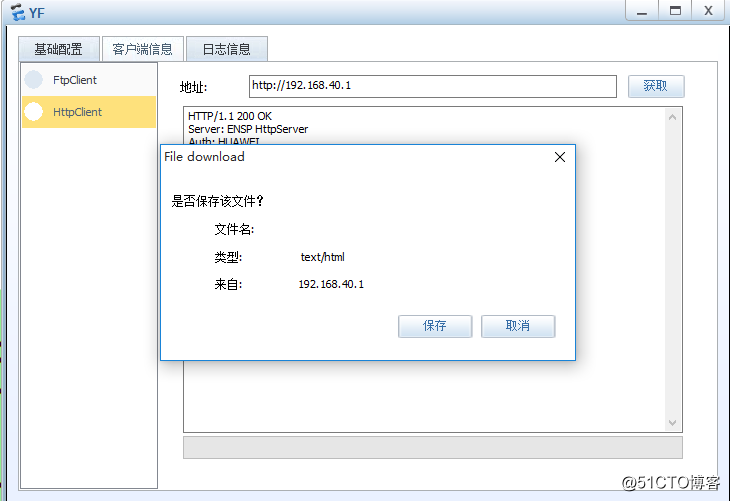

验证二:在YF网络进行验证,如下R&Dと、server1のWebサービスにアクセスすることができます

が、pingをサーバーserver1をすることはできません

验证三:R1、R2、R3只允许被IT登录管理,如下あなたはR2のログを記録することができます:

R1はR2にログインすることはできません。

所以项目要求验证成功。。。。。。

项目总结:

1.项目在配置ospf时一定要注意特殊区域的配置要完整;

2.在配置acl时要主要序列号和源、目标ip地址配置正确。