詳細な実験:

実験:前方centos7アナログ解決DNSで設定した仮想マシンは、検索サービスを逆に。

実験環境:Linuxサーバー、バインドツール

実験手順:

フォワード分析:

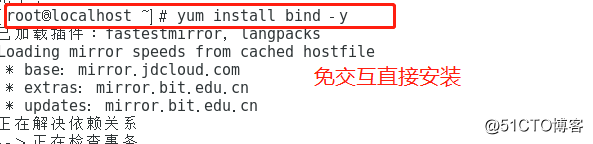

1. BINDネーム・サーバ・ビルド・ツールをインストールするには、yumのリポジトリを使用して、Linuxサーバを開きます。

[ルート@ localhostの〜]#yumをバインドマウントツールをバインド-yインストール

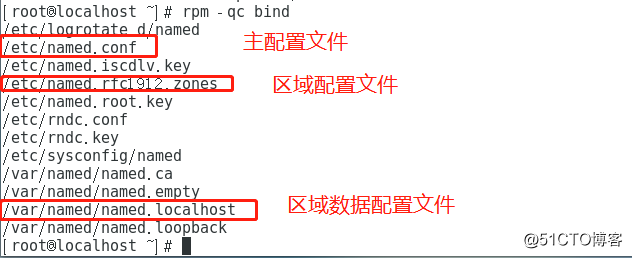

[ルート@ localhostが〜]#回転数は、プロフィールをバインド-qc

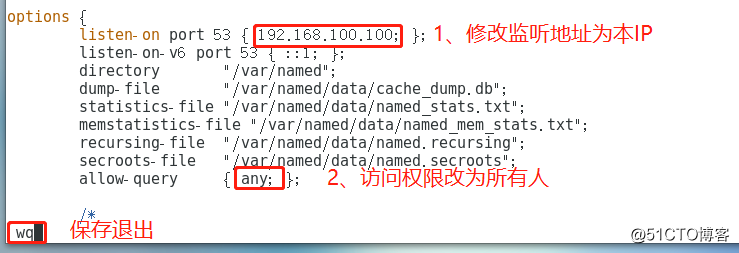

2は、リッスン上のアドレスを変更し、主設定ファイルを設定し、アクセス権

[ルート@ localhostの〜]#のvimの/etc/namde.confマスタープロファイル設定

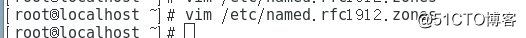

3、コンフィギュレーション・ゾーンの設定ファイル、解決すべき、と地域のデータパスの設定ファイルが置かれているドメイン名を追加し、

[ルート@ localhostの〜]#のVimの/etc/named.rfc1912.zones構成プロファイル域

4は、システムは(named.localhost)あなたは、データファイル(kgc.com.zone/yun.com.zone)自己構成を解析したい領域にコピーエリアのデータ設定ファイルが付属しています、

元の権限を維持するように注意して、編集のためにあなたのゾーンデータファイルに入って、あなたの分析データを設定します。

[ルート@ localhostの〜]#のCDと/ var / named /

[ルート@ localhostの〜]#cpは-p named.localhost kgc.com.zone kgc.com.zoneに保存許可証をコピーします

[ルート@ localhostの〜]#のVimのkgc.com.zone

[ルート@ localhostの〜]# cpは-p named.localhost yun.com.zone yun.com.zoneに保存許可証をコピーします

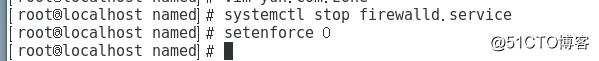

5、ファイアウォールをオフにし、セキュリティ強化機能をオフに

#のsystemctl停止Fi回線rewalld [ルート@ localhostのは、名前付き]。サービスは、ファイアウォールをオフにします

#のsetenforce 0に近いのセキュリティ強化を[ルート@という名前のローカルホスト]

図6に示すように、他のユーザーにDNS解決サービスを提供する、というサービス、オープンポート53を起動します

[ルート@ localhostの名前の]#という名前の開始systemctl開始サービスの名前

7は、中に書かれたDNSの/etc/resolv.confファイルの書き込みにアドレス(ローカルアドレス)を解決します

> [Rootlocaは、名前のlhost] #echo「ネームサーバ192.168.100.100」など/ RESOLV。confがファイルの書き込みにアドレスを解決するためにDNSを追加します

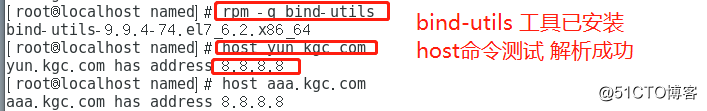

8、前方解像度構造、実験が成功したかどうかを確認するためにローカルのテストをDNS。ホストコマンドを使用します。

逆引き参照

1、コンフィギュレーション・ゾーンの設定ファイル、逆コピーを変更し、単にアドレスまたはネットワークセグメントが後方書かれている正の違いで、同じ2つを変更し、変更を行い、スペースを解決するためのテンプレートを貼り付けます。100.168.192