CrackMe - 015

160逆CrackMeするプログラムCrackMeをクラックするために、逆方向であると160の全体のコレクションをクラックするために学習初心者に適しています

CrackMe:彼らは他の人の数に開かれているが、人々はcrackmeプログラマを作ることもできる小さなプログラムを解読しようとする彼らのソフトウェア保護技術をテストしたい、それがクラッカー可能性があり、クラックする他のクラッカーの強さに挑戦したい、だけでなく、それは、彼らの休憩に自分の小さなプログラムをクラックするために学習している一部の人かもしれません。

ソース < -クリックして表示

| 番号 | 著者 | 保護 |

| 015 | blaster99 | また、シリアル(VB5) |

ツール

x32dbg

ツアーをクラッキング開始

ON.1

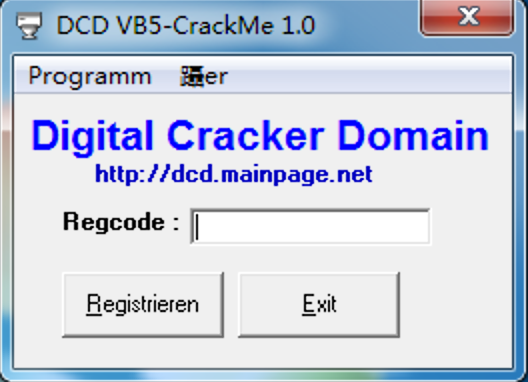

まず、プログラムを開き、ことがわかったNAGの窓

このウィンドウを取り除くための方法を我々見つけます

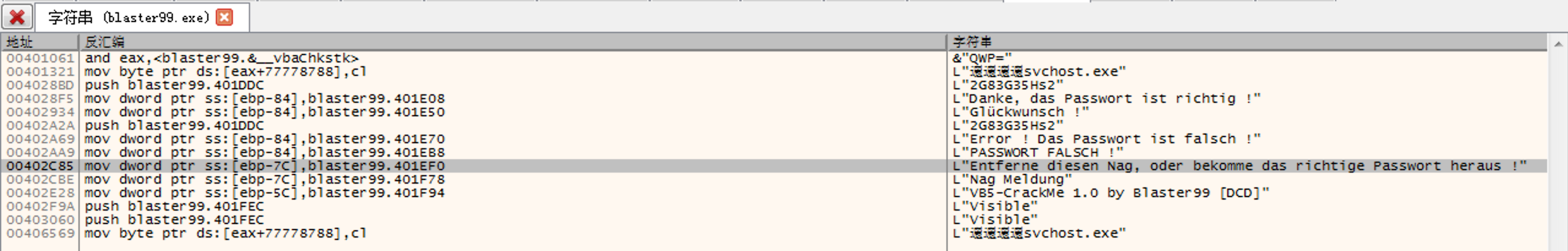

使用x32dbg 015プログラム、右の検索文字列を開きます

私たちが見た00402C85このアドレスはNAGプロンプト文字列アドレス、アドレスを入力します

私たちは、セグメントの先頭を見上げる来ました

00402C12 | 5B | ポップEBX | 00402C13 | C9 | 去る | 00402C14 | C2 0400 | RET 4 | 00402C17 | 55 | プッシュEBPを| NAG段首处 00402C18 | 8BEC | MOV EBP、ESP | 00402C1A | 83EC 0C | サブESP、C | 00402C1D | 68 66104000 | 押し < JMPを&__ vbaExceptHandler。> |

我々ます00402C17が変更されたRET NAGはスキップすることができ、直接NAGのリターンに意味を

私たちは、RETを実行するように変更します

ビンゴは〜ウィンドウNAGの成功の除去、直接実行します

ON.2

発破

00402A69検索文字列で私達の前のアドレスによると、アドレスが間違った文字列のアドレスであります

004028F5で漢李に従って正しい文字列であります

住所= 004028F5 解体= MOV DWORD PTR SS: [EBP 84 ]、123 0.4 01E08 列L = "!ダンケ、DAS Passwort ISTのrichtig " 住所= 00402C85 解体= MOV DWORD PTR SS: [EBP-7C]、123 0.4 01EF0 列L = " !Entferne Diesenナグ、オーデルbekomme DAS Richtige Passwort Heraus "

私たちは、004028F5アドレスを入力してダブルクリックして、最近のジャンプを見て出てきました

004028B5 | E8 84E8FFFF | 呼び出し < JMPを&__ vbaHresultCheckObj。> | 004028BA | FF75 A8 | プッシュ DWORD PTR SS: [ebp- 58 ] | 004028BD | 68 DC1D4000 | プッシュする 123 0.4 01DDC | 4 01DDC:L " 2G83G35Hs2 " 004028C2 | E8 83E8FFFF | 呼び出し < JMPを&__ vbaStrCmp。> | 004028C7 | 8BF8 |MOV EAX | 004028C9 | 8D4D A8 | LEAの ECX、DWORD PTR SS: [ebp- 58 ] | 004028CC | F7DF | NEG | 004028CE | 1BFF | スポンサー| 004028D0 | 47 | 株式会社| 004028D1 | F7DF | NEG | 004028D3 | E8 60E8FFFF | 呼び出し < JMPを&__ vbaFreeStr。> | 004028D8 | 8D4D A4 | LEAの ECX、DWORD PTRとのSS:[EBP-5C] | 004028DB | E8 52E8FFFF | 呼び出し < JMPを&__ vbaFreeObj。> | 004028E0 | 66:3BFE | CMP ディ、SI | 004028E3 | 0F84の F3000000 | JE 123 0.4 029DC | 004028E9 | 図6(a)08 | プッシュ 8 | 004028EB | 8D95 74FFFFFF | LEAの EDX、DWORD PTRとのSS: [EBP-8C] | EDX:エントリポイント 004028F1 | 5E | ポップESI | 004028F2 | 8D4D AC | LEAの ECX、DWORD PTR SS: [ebp- 54 ] | 004028F5 | C785 7CFFFFFF 081E4000 | MOVのDWORD PTRのSS: [ebp- 84 ]、1230.4 01E08 | 4 01E08:L " パスワードが正しい、ありがとうございます!" 004028FF | 89B5 74FFFFFF | MOV DWORD PTRとのSS: [EBP-8C]、ESI |

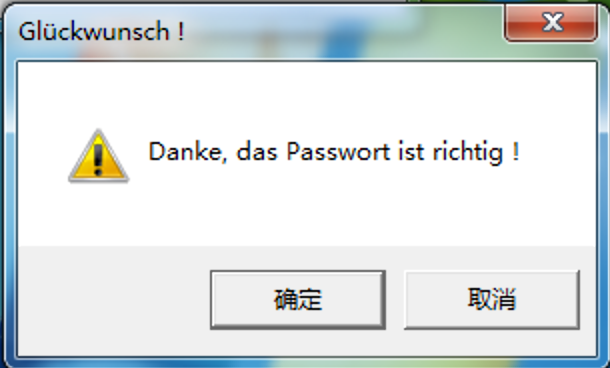

私たちは、アドレスがNOPに変更004028E3入力ボックスに任意のデータを入力し、ボタンをクリックしますRegisteren

ビンゴ〜成功したブレーク

チェイスモードコード

私たちは、見上げる見つけるために、引き続き004028BDを私たちは「う、不審な文字列で2G83G35Hs2入力ボックスに」入力、登録ボタンをクリックしてください

コードのビンゴ〜追撃成功