DDoSとは何ですか?

DDoSとは、英語のDistributed Denial of Serviceの略称で、中国語では分散型サービス妨害と訳されます。では、サービス妨害 (Denial of Service) とは何でしょうか? 通常、正規のユーザーがネットワーク サービスにアクセスすることを妨げる可能性のある行為はすべて、サービス拒否攻撃です。つまり、サービス拒否攻撃の目的は非常に明確であり、正規のユーザーが通常のネットワーク リソースにアクセスできないようにして、攻撃者の隠れた目的を達成することです。

分散型サービス拒否攻撃が実行されると、攻撃ネットワーク パケットが多くの DoS 攻撃元から被害ホストにフラッディングされます。その結果、正規ユーザーのネットワーク リクエストが殺到し、正規ユーザーがサーバーのネットワーク リソースに正常にアクセスできなくなります。

DDoS攻撃手法の分類

-

一般的に

、DDoS は SYN フラッド、ACK フラッド、接続フラッド、UDP フラッド、NTP フラッド、SSDP フラッド、DNS フラッド、HTTP フラッド、ICMP フラッド、CC およびその他のタイプの攻撃に分類されます。

攻撃の種類ごとに独自の特徴があり、反射型 DDoS 攻撃は新しい亜種です。攻撃者は対象サービスのIPを直接攻撃するのではなく、インターネット上にあるいくつかの特殊なサービス公開サーバーを利用し、被害者のIPアドレスを偽装して構築したリクエストメッセージを公開サービスを持つサーバーに送信します。要求メッセージは攻撃対象の IP に送信されるため、間接的に IP に対する DDoS 攻撃が形成されます。

以下の図に示すように、ここでの攻撃者(実際の状況では、攻撃者はパペットマシンを使用して攻撃することになります)は、攻撃パケットを被害者に直接送信するのではなく、被害者になりすまして増幅器にパケットを送信します。 (アンプ)そしてアンプを通して被害者に反射します。

リフレクション攻撃では、攻撃者はネットワーク プロトコルの欠陥や脆弱性を利用して IP を偽装します。これは主に、多くのプロトコル (ICMP、UDP など) が送信元 IP を認証しないためです。同時に、より良い攻撃効果を達成するために、ハッカーは通常、増幅効果のあるプロトコル サービスを選択して攻撃します。

要約すると、IP スプーフィングを反射と増幅に使用して、4 つまたは 2 つの効果を達成することです。現在一般的なリフレクション攻撃には、DNS リフレクション攻撃、NTP リフレクション攻撃、SSDP リフレクション攻撃などが含まれます。

注: 送信元アドレスが偽で応答できない場合、これは SYN フラッド攻撃です。製造トラフィックと攻撃対象の受信トラフィックは1:1であり、リターン率は低い。

-

トラフィックの増幅

再帰によって攻撃トラフィックを増幅する攻撃タイプ。たとえば、リフレクション型の一般的な SSDP プロトコルを例に取ると、攻撃者は検索タイプを ALL に設定します。利用可能なすべてのデバイスとサービスを検索すると、この再帰効果の倍率は非常に大きく、攻撃者はほんの少量の偽の送信元アドレス クエリ トラフィックで、ターゲットへの数十倍、さらには数百倍の応答トラフィックを作成する可能性があります。

-

ハイブリッド

実際には、攻撃者は相手を倒すことだけを目指しています。現在、高度な攻撃者は単一の攻撃方法を使用する傾向はありません。その代わりに、ターゲット システムの特定の環境に応じて、さまざまな攻撃方法が開始されます。

例:TCPとUDP、ネットワーク層とアプリケーション層を同時に攻撃するこの種の攻撃は、トラフィック量が多いだけでなく、プロトコルやシステムの欠陥を突いて攻撃を仕掛けます。できるだけ。攻撃対象に対しては、異なるプロトコル、異なるリソースの分散攻撃に直面する必要があり、分析、対応、処理のコストが大幅に増加します。

-

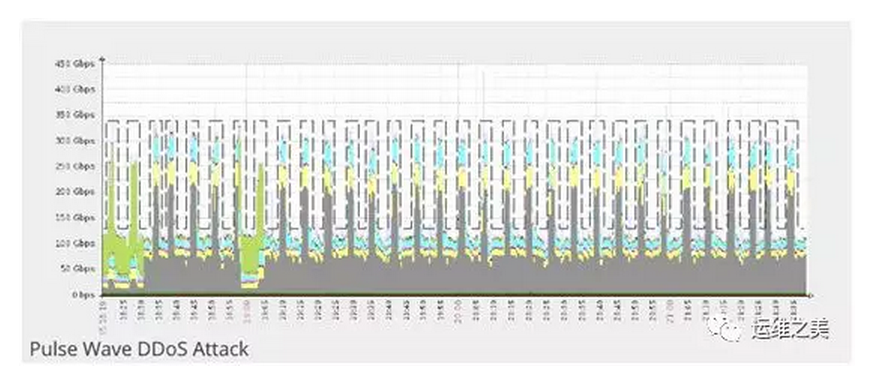

パルス波形

これは新しいタイプの DDoS 攻撃手法であり、これまで安全だと考えられていたサーバーを攻撃者が攻撃できるため、一部の DDoS 攻撃ソリューションに問題を引き起こします。この新しいテクノロジーがパルス波と名付けられた理由は、その攻撃トラフィックによって表示されるグラフが、ばらばらで繰り返されるパルス形状のように見えるためです。このタイプの攻撃は通常、上下の斜三角形の形をとり、攻撃者がゆっくりとロボットを組み立て、攻撃対象を狙っていることを示しています。

新しいパルス波攻撃はゼロから始まり、短期間で最大値に達し、その後ゼロに戻り、さらに最大値に戻るという短い時間間隔を挟んだサイクルで繰り返されます。Pulse DDoS は、攻撃スタイルが自動化された防御メカニズムの起動を回避するため、防御するのが比較的困難です。

-

リンクフラッディング

DDoS 攻撃技術の発展に伴い、ターゲットを直接攻撃するのではなく、ターゲットネットワークの上位リンクを遮断することを目的とした新たな攻撃手法「リンクフラッディング攻撃」が登場しています。IP エニーキャストを使用する企業ネットワークの場合、通常の DDoS 攻撃トラフィックは異なるアドレスを持つインフラストラクチャに分散され、大規模なトラフィック攻撃を効果的に軽減できます。そこで、攻撃者は、ターゲット ネットワークのトレースルートの最後から 2 番目のホップ、つまりアップリンク ルートを攻撃し、リンクの輻輳を引き起こす新しい方法を発明しました。

一般的な DDoS 攻撃手法

DDoS攻撃は、レベル的にはネットワーク層攻撃とアプリケーション層攻撃に、攻撃手法的には高速トラフィック攻撃と低速トラフィック攻撃に分けられますが、原則としてリソースに過負荷を与え、サービスの利用不能を引き起こすものです。

ネットワーク層のDDoS攻撃

ネットワーク層での DDoS 攻撃の一般的な手段には、SYN フラッド、ACK フラッド、接続フラッド、UDP フラッド、ICMP フラッド、TCP フラッド、プロキシ フラッドなどが含まれます。

-

SYNフラッド攻撃

SYN フラッド攻撃は、TCP プロトコルの欠陥を利用して、偽装された TCP 接続要求を大量に送信し、攻撃対象のリソースを枯渇させる (CPU 負荷がフルになるか、メモリが不足する) 攻撃方法です。TCP 接続を確立するには、3 ウェイ ハンドシェイクが必要です (クライアントは SYN メッセージを送信し、サーバーは要求を受信して受け入れを示すメッセージを返します。また、クライアントは接続を完了するための確認も返します)。

SYN フラッドとは、サーバーにメッセージを送信した後、ユーザーが突然クラッシュするかオフラインになり、サーバーが応答メッセージを送信した後にクライアントから確認メッセージを受信できず (3 回目のハンドシェイクが完了できない)、サーバーが通常は再試行することを意味します。この時点では、未完了の接続を破棄する前に、一定時間 (少なくとも 30 秒) 待機します。

ユーザーにとって例外が発生してサーバーのスレッドがしばらく待機することは大きな問題ではありませんが、悪意のある攻撃者はこの状況を大量にシミュレートし (SYN パケットを送信するソース IP を構築し)、サーバーは何万ものセミ接続を維持するために多くのリソースが必要となるため、通常の顧客のリクエストに注意を払う時間がなかったり、クラッシュすることさえありません。一般の顧客の観点から見ると、Web サイトは応答せず、アクセスできません。

-

ACK フラッド

ACK フラッド攻撃は、TCP 接続が確立された後に実行されます。データ送信用のすべての TCP パケットには ACK フラグ ビットがあり、ホストは ACK フラグ ビットを持つデータ パケットを受信すると、そのデータ パケットが表す接続クワドルプルが存在するかどうかを確認する必要があります。存在する場合は、データ パケットによって表される状態が正当であるかどうかを確認し、データ パケットをアプリケーション層に配信します。検査中にデータ パケットが不正であることが判明した場合 (たとえば、データ パケットが指す宛先ポートがマシン上で開いていない)、ホスト オペレーティング システムのプロトコル スタックは RST パケットで応答し、相手に通知します。ポートが存在しないことを確認します。

ここで、サーバーはテーブルの検索と ACK/RST での応答という 2 つのアクションを実行する必要があります。ACK パケットと SYN パケットを受信するときにホストとファイアウォールが実行するアクションの複雑さを比較すると、ACK パケットによってもたらされる負荷がはるかに小さいことは明らかです。この攻撃方法は明らかにサーバーに対する SYN フラッドの影響ほど強力ではないため、攻撃者はサーバーに影響を与えるために大きなトラフィックの ACK の小さなパケットを使用する必要があります。したがって、実際の環境では、攻撃プログラムの 1 秒あたりの ACK パケットの送信速度が一定のレベルに達した場合にのみ、ホストおよびファイアウォールの負荷が大きく変化します。

パケット送信速度が高い場合、ホスト オペレーティング システムはパケットの受信、ステータスの判断、RST パケットへの積極的な応答に多くのエネルギーを費やすため、通常のパケットの処理が間に合わない可能性があります。このとき、クライアントのパフォーマンスは、アクセスページへの応答が非常に遅く、パケットロス率が高くなります。ただし、ステートフル インスペクション ファイアウォールは、強力なハードウェア機能を利用して ACK パケットのステータスが正当かどうかを判断することで、攻撃パケットをより効果的にフィルタリングできます。もちろん、攻撃トラフィックが非常に大きい場合は、大規模な接続状態テーブルを維持し、膨大な数の ACK パケットのステータスをチェックする必要があるため、ファイアウォールに負荷がかかり、ネットワークが麻痺します。

現時点では、ACK フラッドは主流の攻撃にはなっていませんが、通常は他の攻撃方法と組み合わせて使用されます。

-

接続フラッド

接続フラッドは、小規模なトラフィックを使用して大帯域幅のネットワーク サービスに影響を与える典型的で非常に効果的な攻撃方法です。この攻撃の原理は、実際の IP アドレスを使用してサーバーへの多数の接続を開始することであり、接続が確立された後は長期間接続が解放されません。サーバーのリソースを長時間占有するため、サーバー上に過剰な接続 (待機状態) が残り、効率が低下し、リソースが枯渇して他のクライアントが開始した接続に応答できなくなることもあります。

攻撃手法の 1 つは、サーバーに対して毎秒大量の接続リクエストを開始することであり、固定送信元 IP を使用した SYN フラッド攻撃に似ていますが、実際の送信元 IP アドレスが使用される点が異なります。通常、これは保護の目的でファイアウォール上の送信元 IP アドレスごとの 1 秒あたりの接続数を制限することで実現できます。

しかし現在では、サーバーとの接続を確立するのに数秒かかる遅い接続方法を使用するツールがあり、接続が正常に確立された後も接続を解放せず、ジャンク データ パケットを定期的にサーバーに送信します。接続を長時間維持できること。このような IP アドレスはサーバーとの数百または数千の接続を確立できますが、サーバーが耐えられる接続の数には制限があるため、サービス妨害の影響が生じます。

-

UDPフラッド攻撃

UDP はコネクションレス型プロトコルであるため、攻撃者は大量の送信元 IP アドレスを偽造して UDP パケットを送信することができ、この種の攻撃は大規模トラフィック攻撃となります。通常のアプリケーション条件では、UDP パケットの双方向トラフィックは基本的に等しいため、相手のリソースを消費すると、自分のリソースも消費します。

-

ICMP フラッド攻撃

この攻撃は大量トラフィック攻撃であり、その原理は異常なICMPパケット(いわゆる異常とはICMPパケットの内容が多いこと)を送信し続けることで、対象の帯域を占有するというものです。ただし、独自のリソースも消費され、現在多くのサーバーが ping されているため (ICMP パケットはファイアウォールでブロックされる可能性があります)、この方法は時代遅れです。

-

スマーフの攻撃

この攻撃は ICMP フラッド攻撃に似ていますが、プロセスを微妙に変更します。Smurf 攻撃は、応答アドレスを被害ネットワークのブロードキャスト アドレスに設定する ICMP エコー要求パケットを被害ホストに大量に送信します。最終的にネットワーク上のすべてのホストがこの ICMP エコー要求に応答し、ネットワークの輻輳が発生します。より洗練されたスマーフは、送信元アドレスをサードパーティの被害者に変更し、最終的にサードパーティをクラッシュさせます。

アプリケーション層のDDoS攻撃

アプリケーション層の DDoS 攻撃はネットワーク層では発生しませんが、TCP 確立ハンドシェイクが成功した後にアプリケーションが要求を処理するときに発生します。一般的なものは、CC 攻撃、DNS フラッド、低速接続攻撃などです。

-

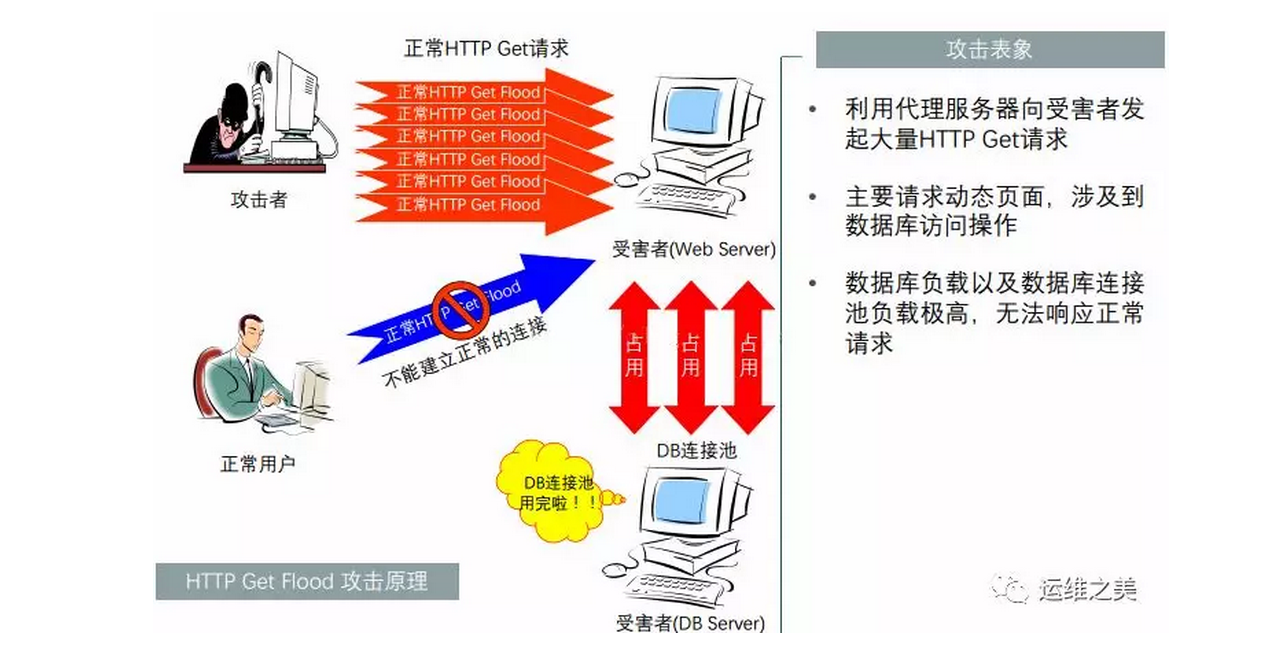

CC攻撃

CC攻撃(チャレンジ・コラプサー)はDDoS攻撃の一種で、その前身はファットボーイ攻撃であり、Webサイトの一般的な攻撃手法でもあります。CC 攻撃にも興味深い歴史があり、Collapasar は DDoS 攻撃を防御する NSFOCUS Technology の製品ブランドであり、サービス妨害攻撃との戦いの分野では比較的高い影響力と評判を持っています。しかし、ハッカーたちは挑発するために、略して CC と呼ばれる Challenge Collapasar ツールを開発し、Collapasar に挑戦する意思を表明しました。

CC 攻撃の原理は、プロキシ サーバーを使用して、ターゲット システム内のリソースを大量に消費するページに対する通常のリクエストを継続的に開始し、クラッシュするまで相手のサーバー リソースを使い果たすことです。したがって、CC 攻撃を送信する前に、読み込みが遅く、より多くのリソースを消費する Web ページを見つける必要があります。たとえば、データベースのページをクエリしたり、ハードディスク上のファイルを読み書きしたりする必要があります。他の DDoS 攻撃と比較して、CC には技術的な内容が多く、この種の攻撃では実際の送信元 IP を確認できません。特に大きな異常トラフィックは見られませんでしたが、サーバーが正常に接続できなくなる原因となりました。

- スローロリスの攻撃

Slowloris は低速接続攻撃であり、Web サーバーの抜け穴や設計上の欠陥を悪用して、サービス妨害を直接引き起こします。原則は、非常に低速で HTTP リクエストをサーバーに送信し、Apache などのミドルウェアがデフォルトで最大同時接続数を設定し、この種の攻撃では接続が継続的に維持されるため、サーバー接続が飽和して使用できなくなります。Slowloris は SYN フラッド攻撃に似ていますが、Slowloris は HTTP プロトコルに基づいています。

- スローロリスの実証実験

# 构造以下畸形 HTTP 请求包

GET / HTTP/1.1\r\n

Host: Victim host\r\n

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 1.1.4322; .NET CLR 2.0.503l3; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729; MSOffice 12)\r\n

Content-Length: 42\r\n完全な HTTP リクエスト ヘッダーの終わりは 2 回である必要がありますが \r\n\r\n、ここでは 1 回少ないため、サーバーは永遠に待機することになります。

-

スロー アタック

スロー アタックも低速な DoS 攻撃であり、サーバーのシステム リソースと接続数を消費することで Web サーバーが正常に動作しなくなる原因となります。一般的な攻撃方法には、Slow Header、Slow Body、Slow Read などがあります。

-

低速ヘッダー: 通常の HTTP ヘッダーは 2 つの CLRF で終わります。CLRF を 1 つだけ含む不正なヘッダー要求を送信して、Web サーバー接続を占有し、サーバーの利用可能な接続をすべて消費します。最終的には、Web サーバーのリソースが飽和状態になり、新しいサービスが拒否されます。

-

低速読み取り: サーバーに大きなファイルを要求し、TCP スライディング ウィンドウを小さい値に設定すると、サーバーはファイルを非常に遅い速度で送信します。このようにして、サーバーの大量のメモリが占有され、サービス妨害が発生します。

-

遅い本文: HTTP Post パケットをサーバーに送信するときに、非常に大きな Content-Length 値を指定し、非常に低速でパケットを送信し、接続を一定に保つと、最終的にサーバー接続が飽和して使用できなくなります。

Kali Linux が提供する専用テストツール SlowHTTPTest は、上記 3 つの Slow Attack 手法を実現できます。

-

JavaScript DDoS

JavaScript ベースの DDoS 攻撃は、一般のネットユーザーのインターネット アクセス端末のツールを使用します。つまり、ブラウザがインストールされているコンピュータであれば、DDoS 攻撃者のツールとして使用される可能性があります。このような DDoS 攻撃は、操作されるブラウザの数が一定数に達すると大きな被害をもたらします。攻撃者は、大量にアクセスされる Web ページにターゲット Web サイトを指す悪意のある JavaScript コードを埋め込み、インターネット ユーザーがその Web ページにアクセスすると、トラフィックがターゲット Web サイトに誘導されます。典型的な攻撃イベント: GitHub DDoS 攻撃。 -

ReDoS 攻撃

ReDoS (正規表現サービス拒否攻撃)、正規表現サービス拒否攻撃の中国語訳。開発者は正規表現を使用して、ユーザーが入力したデータの有効性を検証します。検証のために記述された正規表現に欠陥があるか不正確な場合、攻撃者は特別な文字列を構築してサーバー システム リソースを大量に消費する可能性があります。その結果、サーバーが中断または停止されています。より詳細な紹介については、「ReDoS の原則と実践の分析」の記事を参照してください。 -

DNS クエリ フラッド

DNS はインターネットの中核サービスの 1 つであるため、当然ながら DDoS 攻撃の主な標的となります。DNS Query Flood で採用されている方法は、多数の Puppet マシンを操作して、ターゲット サーバーに大量のドメイン名解決リクエストを送信することです。サーバーは、ドメイン名解決要求を受信すると、まずサーバー上に対応するキャッシュがあるかどうかを確認し、キャッシュが見つからず、ドメイン名を直接解決できない場合は、その上位にあるドメイン名情報を再帰的に照会します。レベルのDNSサーバー。

通常、攻撃者が解決を要求するドメイン名は、ランダムに生成されたドメイン名か、ネットワーク上にまったく存在しないドメイン名です。対応する結果がローカル ドメイン ネーム サーバーで見つからないため、ローカル ドメイン ネーム サーバーは再帰クエリを使用して上位レベルのドメイン ネーム サーバーに解決要求を送信する必要があり、連鎖反応が発生します。解決プロセスはローカル ドメイン ネーム サーバーに一定の負荷をもたらし、1 秒あたりのドメイン名解決リクエストの数が一定の数を超えると、ドメイン ネーム サーバーはドメイン名の解決でタイムアウトになります。

Microsoft の統計によると、DNS サーバーが耐えられる動的ドメイン名クエリの上限は 1 秒あたり 9000 リクエストです。また、P3 PC は 1 秒あたり数万件のドメイン名解決リクエストを簡単に構築できます。これは、非常に高度なハードウェア構成を持つ DNS サーバーを麻痺させるのに十分であり、DNS サーバーの脆弱性を示しています。

ワイヤレス DDoS 攻撃

-

Auth Flood 攻撃

Auth Flood 攻撃、つまり認証フラッド攻撃です。この攻撃のターゲットは、主に認証によって AP に関連付けられている関連クライアントであり、攻撃者は、偽の認証要求フレーム (偽の認証サービスとステータス コード) を AP に大量に送信します。偽造認証 リクエストが耐えられる容量を超えると、AP は他のワイヤレス サービス接続を切断します。 -

認証解除フラッド攻撃

認証解除フラッド攻撃は、AP からクライアントのユニキャスト アドレスへの認証解除フレームをスプーフィングすることによって、クライアントを関連付けられていない/認証されていない状態に移行させることを目的とした認証解除フラッド攻撃です。現在のツールを使用すると、この形式の攻撃は非常に効果的かつ迅速に顧客の無線サービスを妨害します。通常、クライアントは、攻撃者が別の認証解除フレームを送信する前に、再アソシエーションと認証を行ってサービスを再度取得します。攻撃者が認証解除フレームを繰り返しスプーフィングすると、すべてのクライアントに対して永続的なサービス拒否が発生する可能性があります。 -

アソシエーション フラッド攻撃

アソシエーション フラッド攻撃は、アソシエーション フラッド攻撃です。ワイヤレス ルーターまたはアクセス ポイントの組み込みリストは接続ステータス テーブルであり、AP との接続を確立しているすべてのワイヤレス クライアントのステータスを表示できます。AP のクライアント アソシエーション テーブルを多数の模倣および偽のワイヤレス クライアント アソシエーションで満たそうとします。オープン認証 (null 認証) なので、認証後に任意のクライアントをアソシエートできます。この脆弱性を悪用した攻撃者は、到達する接続クライアントまたは関連クライアントを複数作成することにより、多数のクライアントになりすまし、ターゲット AP のクライアント関連付けテーブルをフラッディングする可能性があります。 -

Disassociation Flood 攻撃

Disassociation Flood 攻撃は、Disassociation Flood 攻撃であり、Deauth Flood 攻撃も同様に動作します。AP からクライアントに関連付け解除フレームをスプーフィングすることで、クライアントを強制的に関連付け解除/未認証状態にします。通常、クライアントは、攻撃者が別の関連付け解除フレームを送信する前に、再度アソシエートしてサービスを再度取得します。攻撃者がアソシエーション解除フレームを繰り返しスプーフィングすると、クライアントに対して永続的なサービス拒否が発生する可能性があります。 -

Disassociation Broadcast 攻撃と Disassociation Flood 攻撃の原理は基本的に同じですが、送信の程度と使用されるツールに違いがあります。前者は無線中間者攻撃に協力するためによく使用され、後者は指定された機関や部門の無線アクセス ポイントの破壊や妨害など、ターゲットを特定するポイントツーポイントの無線 DoS によく使用されます。 。

-

RF ジャミング攻撃

RF ジャミング攻撃は、RF ジャミング攻撃です。この攻撃は、干渉無線周波数を送信することで通常の無線通信を破壊します。これまでの攻撃は主に無線通信プロセスとプロトコルに基づいています。RF は無線周波数であり、主に無線信号の送信機と受信機が含まれます。

DDoS攻撃の症状判定方法

-

SYN系攻撃判定

-

サーバーの CPU 使用率が高い。

-

大量の SYN_RECEIVED ネットワーク接続ステータス。

-

ネットワーク復旧後は瞬間的にサーバー負荷が高くなります。ネットワーク切断後の瞬間的な負荷の低下。

-

UDP攻撃の判定

-

サーバーの CPU 使用率が高い。

-

ネットワーク カードは 1 秒あたり大量のパケットを受け入れます。

-

ネットワーク TCP ステータス情報は正常です。

-

クラスCC攻撃判定

-

サーバーの CPU 使用率が高い。

-

「サービスが利用できません」のようなプロンプトが Web サーバーに表示されます。

-

多数の ESTABLISHED ネットワーク接続状態があり、1 つの IP に数十、場合によっては数百の接続があります。

-

ユーザーが通常は Web サイトのページにアクセスできない、または開くプロセスが非常に遅い。ソフト再起動後、短時間で正常に戻りますが、数分後にアクセスできなくなります。

DDoS 攻撃の防御方法

-

ネットワーク層の DDoS 防御

-

単一 IP リクエストの頻度を制限します。

-

ネットワークアーキテクチャが最適化され、負荷分散が採用されています。

-

ファイアウォールなどのセキュリティ機器は、ICMPパケットなどを禁止する設定になっています。

-

DDoS ハードウェア ファイアウォールのデータ パケット ルール フィルタリング、データ フロー フィンガープリントの検出とフィルタリング、およびデータ パケット コンテンツのカスタム フィルタリングを通じて、異常なトラフィックをクリーンアップしてフィルタリングします。

-

ISP ニアソース クリーニングが採用され、通信事業者が提供するニアソース クリーニングとトラフィック抑制が、すべてのユーザーが完全なサイト サービスに完全にアクセスできなくなることを防ぎます。これは、独自の帯域幅予約および独自の DDoS 防御機能を超える過剰なトラフィックに対する補足的な緩和策です。

-

アプリケーション層の DDoS 防御

-

オペレーティング システムの TCP/IP スタックを最適化します。

-

アプリケーション サーバーは、単一の IP で許可される接続数と CPU 使用時間を厳しく制限します。

-

コードを記述するときは、最適化を達成し、キャッシュ テクノロジを合理的に使用するようにしてください。不必要な動的クエリを減らすために、Web サイトを静的にするようにしてください。静的 Web サイトは攻撃に対する防御能力を大幅に向上させるだけでなく、ハッカーにとっては多大な問題をもたらしますが、少なくとも今のところ HTML のオーバーフローは発生していません。

-

WAF(Web Application Firewall)機器を追加します。WAFの中国語名はWeb Application Firewallと呼ばれます。Web アプリケーション ファイアウォールは、一連の HTTP/HTTPS セキュリティ ポリシーを実装することで Web アプリケーションを保護するように設計された製品です。

-

CDN/クラウド スクラビングを使用して、攻撃が発生したときにクラウド スクラビングを実行します。一般に、クラウド クリーニング ベンダーの戦略には次の手順があります: Web サイトの CNAME を事前に設定し、ドメイン名がクラウド クリーニング ベンダーの DNS サーバーを指すようにします。一般に、クラウド クリーニング ベンダーの DNS は引き続きポイントします。 CDN を通過して発信元サイトに到達するバックツーソース要求。攻撃が検出されると、ドメイン名は独自のクリーニング クラスターを指し、クリーンアップされたトラフィックをソースに返します。

-

CDN は Web サービスに対してのみ有効であり、ゲーム TCP 直接接続サービスに対しては有効ではありません。このとき、DNSドレナージ+ADS(Anti-DDoS System)装置を使用してクリーンアップし、クライアントとサーバー間の通信プロトコルを使用して処理(パケットのラベル付け、依存情報の対称性など)を行うことができます。 。

基本的に、DDoS 攻撃を完全に防御することはできませんが、私たちにできることは、自社のネットワークとサービス アーキテクチャを継続的に最適化し、DDoS 攻撃に対する防御力を向上させることです。