序文

以下は、ネットワーク セキュリティのさまざまな側面に関わる面接の質問です。星の数が多いほど、問題が発生する可能性が高くなります。皆様が満足のいく仕事を見つけることができることを願っています。

注: この一連の面接質問は PDF ドキュメントにまとめられていますが、内容はまだ更新中です。いずれにしても面接の質問すべてを網羅するのは不可能であり、表面を指してギャップを埋めることを望む人が依然として多いためです。 。

1. 侵入テストの方向:

- CDN をバイパスして実際の IP を見つける方法を 5 つ挙げてください (★★★)

- Redis の不正アクセスを使用する方法、使用するための前提条件は何ですか? (★★★)

- mysqlの権限昇格の方法と利用条件は何ですか?(★)

- Windows + mysql、SQL インジェクションがありますが、マシンに外部ネットワークのアクセス許可がありません。悪用される可能性がありますか? (★)

- 情報収集の一般的に使用される方法は何ですか? パス スキャンやサブドメイン名ブラスティングなどの一般的な方法以外に、企業情報を収集する卑劣な方法はありますか? (★★)

- SRC マイニングとペネトレーション テストの違いは何ですか? これら 2 つの異なる目標について、実装プロセスの違いは何ですか (★★)

- xss を純粋なイントラネット環境に保存するにはどうすればよいですか? (★★)

- Webサイトにwafが導入されているとして、積極的バイパスを考慮せずに回避する方法(状況に応じてクラウドwaf/物理wafを検討)(★)

2. Web セキュリティの方向性:

- 面白いと思う採掘体験(またはCTF体験)を教えてください(★★★)

- CSRFの原因と防御策(トークンなしで解決する方法)(★)

- SSRF(★★)の原因と防御策

- SSRFのバイパス方法を簡単に説明します(★★)

- SSRFにおけるDNSRebindのバイパス原理と修復方法を簡単に説明します(★)

- SQLインジェクションの脆弱性の原因とその対策方法を紹介します。注射方法にはどのようなものがありますか?データベース データをドラッグしてプルする以外に、どのような使用方法がありますか? (★★)

- SQL インジェクションを通じてシェルを作成する方法、シェルを作成するための前提条件は何ですか? (★★)

- XSS脆弱性の種類を紹介、dom型XSSとリフレクト型XSSの違いは何ですか?(★★)

- XSS 脆弱性を防ぐ方法、フロントエンドで行う方法、バックエンドで行う方法、どこが良いのか、なぜ? (★★)

- あなたが甲社のセキュリティ技術者だった場合、ロジックの脆弱性の発生率をどのように下げればよいでしょうか? (★★)

- oauth 認証プロセス中にどのような問題が発生し、どのような抜け穴が発生する可能性がありますか? (★)

- CSP の使用方法と構成方法、および CSP をバイパスする方法は何ですか (★★)

- Web サイトに LFI (Local File Inclusion) があることは知られていますが、ファイルをアップロードできないのですが、この状況ではどのような使用方法がありますか? (★★)

3. PHP セキュリティの方向性:

- PHP で phar:// 擬似プロトコルを使用して逆シリアル化をトリガーする方法、使用シナリオと前提条件は何ですか? (★★)

- php.ini の disable_function の制限を回避する方法、どのような方法があり、どの方法が最も成功率が高いのか、またその理由は何ですか? (★★★)

- ファイルのアップロードにおける %00 の切り捨ての原理は何ですか?また、公式は修復ソリューションをどのように設計しましたか? (★★)

- 一文 Web シェルの実装、RASP をバイパスする方法、機械学習検出をバイパスする方法、AST-Tree をバイパスする方法 (★★)

- PHP 擬似プロトコルの攻撃シナリオは何ですか? (★★)

- メール機能の攻撃対象領域は何ですか? (★)

- 数字や文字を使わずに Web シェルを構築するにはどうすればよいですか?その原理は何ですか?また、その機能によってどのようなセキュリティ上の問題が発生しますか? (★)

4. セキュリティ研究開発の方向性:

- よく使用されるスキャナーとその実装機能を簡単に紹介します (★★)

- HIDSの設計を頼まれた場合、どのように設計すればよいでしょうか(★)

- Python のイテレータ、ジェネレータ、デコレータを紹介します (★)

- よく使うPythonライブラリを紹介します(★)

- セロリの特徴と原理について話します(★)

- Python の GIL ロックの簡単な紹介と、GIL ロックの制限を破る方法 (★★)

- Masscan は世界最速のスキャナーであると主張していますが、これほど速い理由は何ですか?また、独自の Masscan を実装する方法は何ですか? (★★)

- コルーチン、スレッド、プロセスの違いを簡単に説明します (★★)

5. イントラネットの浸透方向:

- psexec の基本的な実装原理は何ですか? (★)

- mimikatz の悪意のある使用を防ぐために SSP インターフェイスで修復されたモジュールはどれですか?また、どのように修復されましたか? (★★)

- イントラネット KDC サーバーはどのポートで開かれていますか? カーボアに対する攻撃は何ですか? (★★★)

- win10 または winserver2012 で、mimikatz を使用する必要がある場合、* を使用する方法、レジストリを変更した後にマシンを再起動せずに NTLM を取得する方法 (★★)

- ドメイン間の信頼関係を照会するにはどうすればよいですか? (★)

- ドメイン コントローラーによって開かれる共通ポートは何ですか? (★)

- Windows イントラネットにおける ntlm プロトコル認証プロセス (★★★)

- コバルトストライクのオンライン方法とは何ですか?それぞれの原理は何ですか?必要に応じて監視をバイパスする方法は何ですか? (★★)

- 横方向の侵入では、wmic はエコーを使用したコマンド実行をどのように構築しますか? (★★)

- ゴールデンチケットとシルバーチケットの違いは何ですか?(★★★)

- 非ドメイン ホストの場合、ドメイン ホストをすばやく検出するにはどうすればよいですか? (★★)

- mimikatz の原理、mimikatz を使用できなくするパッチ、およびそれを回避する方法 (★★)

- NTLM リレーの攻撃シナリオは何ですか?また、NTLM リレーの使用に関する制限は何ですか? (★)

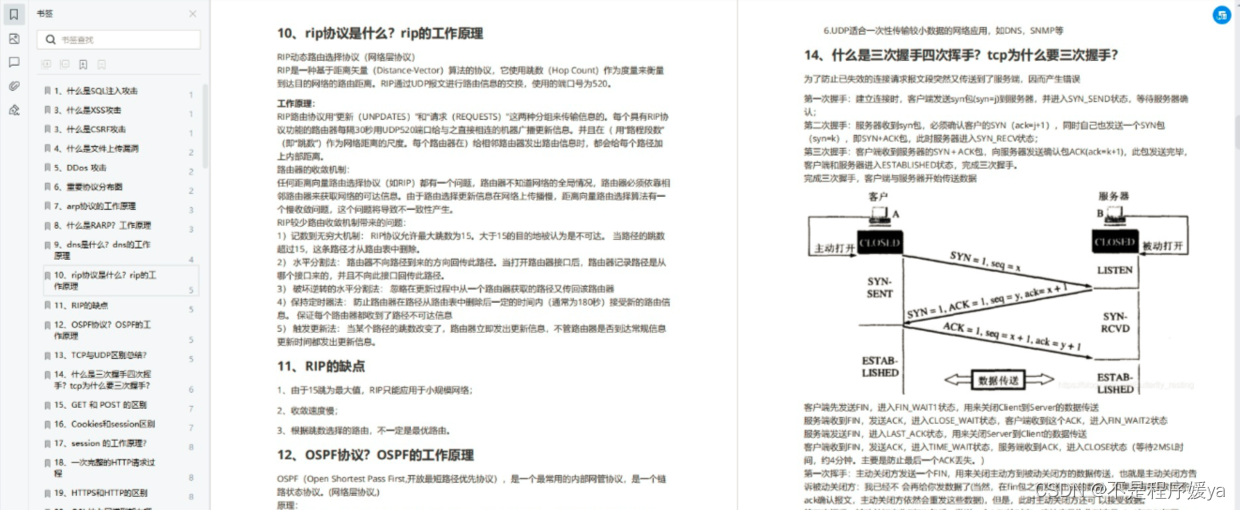

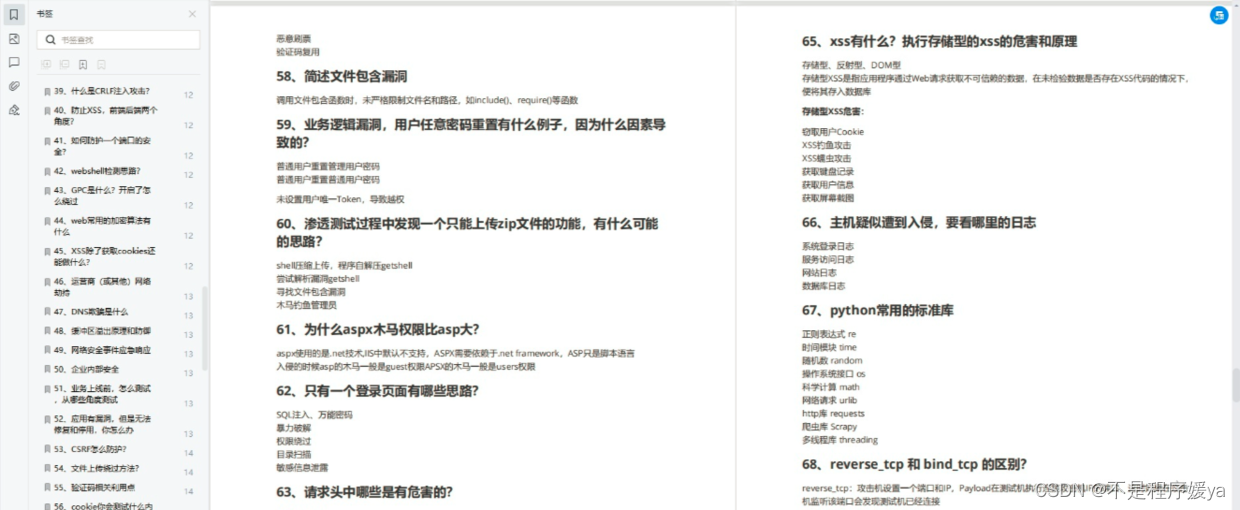

記事の長さの制限があるため、インタビューの残りの質問を写真の形式で表示します。必要な友達は記事の最後から入手できます。

インタビューの質問の完全版の PDF がアップロードされました。必要な場合は、WeChat で以下の CSDN 公式認定の QR コードをスキャンするか、テキスト内のリンクをクリックして無料で取得できます [100% 無料を保証します] 】