以下は、ネットワークセキュリティのさまざまな側面に関するインタビューの質問集です.星が多いほど、問題が発生する可能性が高くなります.あなたが満足のいく仕事を見つけられることを願っています.

注: この一連のインタビューの質問は PDF ドキュメントにまとめられていますが、インタビューのすべての質問をカバーすることは不可能であるため、内容はまだ更新中です。 .

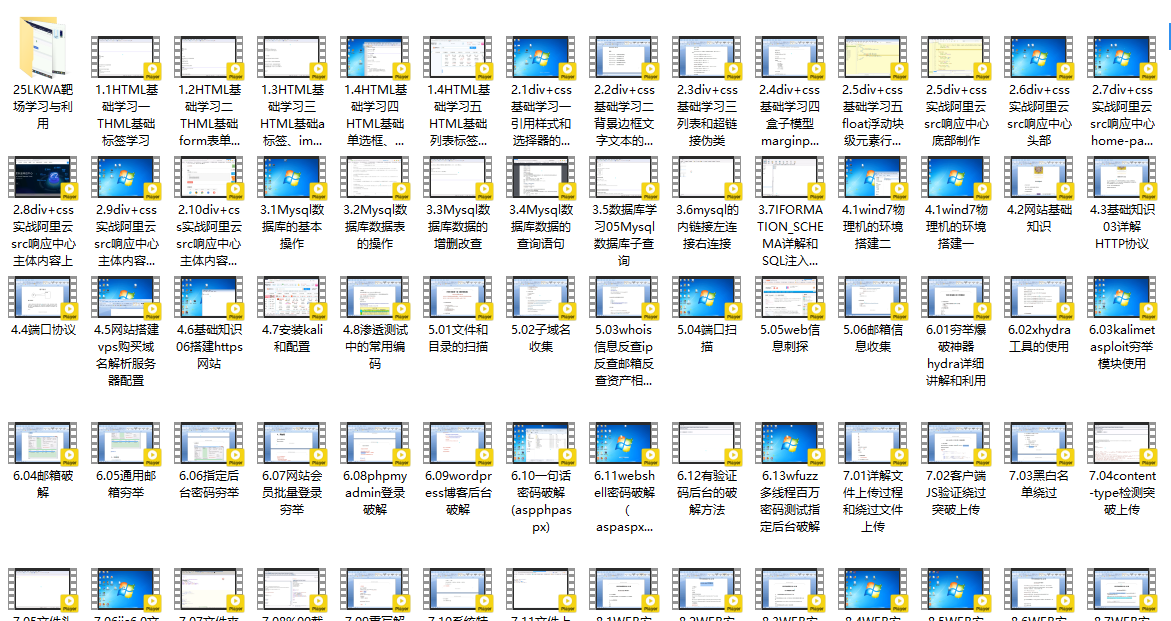

ネットワーク セキュリティ: 「ハッカー入門 & ネットワーク セキュリティ & 高度な学習 & インタビューの質問」無料

PHPバースト絶対パス法?

単一引用符はデータベース エラーを引き起こし、

間違ったパラメーターまたは間違ったパスにアクセスし、phpinfo スキャン

などのファイルをプローブし

、削除されていないテストファイルを開発し、

Googleをハッキングします。存在しない画像を読み込むローカル画像読み込み機能や、正常にインポートできないファイルをアップロードするアップロードポイントなどのWebサイト機能

よく使用される侵入ツールは何ですか? また、最もよく使用されるのはどれですか?

バープ、nmap、sqlmap、awvs、アリの剣、アイス スコーピオン、ダーサーチ、インペリアル ソードなど

イントラネット サーバーへの xss ブラインド タイピングの使用

フィッシング管理者

情報の収集

槍攻撃と水飲み場攻撃?

Harpoon 攻撃: トロイの木馬プログラムを電子メールの添付ファイルとして使用し、それらを標的のコンピューターに送信し、被害者に添付ファイルを開いてトロイの木馬の水飲み場に感染させる攻撃: 攻撃対象のオンライン活動を分析し

、攻撃対象が頻繁にアクセスする Web サイトの弱点を突き止め、Web サイトをハッキングして悪意のあるプログラムを埋め込み、ターゲットがアクセスするのを待ちます。

仮想マシン エスケープとは何ですか?

仮想マシン ソフトウェアまたは仮想マシンで実行されているソフトウェアの脆弱性を利用して攻撃し、仮想マシン ホストのオペレーティング システムを攻撃または制御する目的を達成する

中間者攻撃?

原理:

同一のローカルエリアネットワークにおいて、通常のネットワーク通信データを傍受し、データの改ざんや盗聴を行うことにより、

防衛:

ホスト上のゲートウェイの MAC アドレスと IP アドレスを静的にバインドします

ゲートウェイ上のホストの MAC アドレスと IP アドレスをバインドします

ARP ファイアウォールを使用します

TCP スリーウェイ ハンドシェイク プロセス?

最初のハンドシェイク: 接続が確立されると、クライアントは syn パケット (syn=j) をサーバーに送信し、SYN_SEND 状態に入り、サーバーが 2 番目のハンドシェイクを確認するのを待ちます。サーバーは syn パケットを受信し、確認する必要があります

。クライアントの SYN (ack=j +1) を送信し、同時に SYN パケット (syn=k)、つまり SYN+ACK パケットを送信します。この時点で、サーバーは 3 回目のハンドシェイクの SYN_RECV 状態に入ります

。クライアントはサーバーから SYN+ACK パケットを受信し、確認パケット ACK をサーバーに送信します ( ack=k+1)。パケットが送信され、クライアントとサーバーが ESTABLISHED 状態に入り、スリーウェイ ハンドシェイクが完了します。

7階建てモデル?

アプリケーション層、プレゼンテーション層、セッション層、トランスポート層、ネットワーク層、データリンク層、物理層

クラウド セキュリティの理解

並列処理、グリッドコンピューティング、未知のウイルス挙動判定などの新しい技術や概念を統合し、多数のメッシュクライアントによるネットワーク内のソフトウェア挙動の異常監視により、インターネット上のトロイの木馬や悪意あるプログラムの最新情報を取得、サーバーに送信 自動で解析・処理を行い、ウイルス・トロイの木馬ソリューションを各クライアントに配信

Websocket について知っていますか?

WebSocket は単一の TCP 接続で全二重通信を行うためのプロトコルです. 最大の特徴は, サーバーが能動的にクライアントに情報をプッシュでき, クライアントも能動的にサーバーに情報を送信できることです. 真の双方向対等です.ダイアログ。

DDOSとは何ですか? 何?CC攻撃とは?違いはなんですか?

DDOS:

正当なユーザーがサービス応答を取得できないように、合理的なサービス要求を使用して過剰なサービス リソースを占有する分散サービス拒否攻撃

主な方法:

SYN フラッド

UDP フラッド

ICMP フラッド

接続フラッド

HTTP Get

UDP DNS クエリ フラッド

CC 攻撃:

大量のデータ操作を必要とするフォーラムなどのページに継続的にアクセスする複数の通常ユーザーをシミュレートし、サーバー リソースの浪費、長時間の CPU 100%、ネットワークの輻輳を引き起こします。

2つの違い:

CC は Web ページを攻撃、DDOS はサーバーを攻撃、防御するのはより困難

CC のしきい値は低く、DDOS は多数のサーバーを必要とし、

CC は長期間持続し、DDOS の影響は大きい

ランドアタックとは

DDOS 攻撃の一種である LAN サービス拒否攻撃は、送信元アドレスと宛先アドレスが同じで慎重に作成されたなりすましデータ パケットを送信し、対応する保護メカニズムを持たないターゲット デバイスを麻痺させます。

情報収集はどのように行いますか?

サーバー情報: IP、ミドルウェア、オペレーティング システム、ドメイン

名 whois、ipwhois、ネットワーク セグメント属性、サブドメイン

検出

、Web サイト ディレクトリ スキャン、インターフェイス情報スキャン、

ポート スキャン、

および関連情報の主要な検索エンジン

CRLF インジェクション攻撃とは何ですか?

「キャリッジ リターン」および「ライン フィード」文字を介して HTTP ストリームを挿入し、Web サイトの改ざん、クロスサイト スクリプティング、ハイジャックなどを実現します。

XSSを防ぐには、フロントエンドとバックエンドの2つの角度?

フロントエンド:

ユーザー入力の特殊文字のフィルター処理と html エンティティへのエスケープ

ユーザー出力のエンコーディング

後部:

エンティティのエンコード

関数のフィルタリング

文字数制限

ポートのセキュリティを保護するには?

WAF、IDS、IPSなどの機器を活用

危険なサービスポートによる外部アクセスの禁止やIPアクセスの制限

サービスの定期的なバージョンアップ

Webshell 検出のアイデア?

静的検出: 機能コード、機能値、および危険な機能の

照合 動的検出: WAF、IDS およびその他のデバイス

ログ検出: IP アクセス ルールおよびページ アクセス ルールによるフィルタリング

ファイル整合性監視

IIS Web サイトを見つけたときにその抜け穴をテストするにはどうすればよいですか? (バージョンによる)

SQL インジェクションの問題のまとめ

GPC とは何ですか? バイパスする方法を開く

GPC:

php.ini 構成ファイルの magic_quotes_gpc は、一重引用符、二重引用符、バックスラッシュ、および get、post、および Cookie によって渡される NULL 文字のバックスラッシュの追加を実装します。

\

バイパス:

PHP5 の GPC は $_SERVER を無視します。これは、http リクエスト ヘッダーに挿入される可能性があります。

セカンダリ インジェクション

ワイド バイト インジェクション

Web で一般的に使用されている暗号化アルゴリズムは何ですか?

一方向ハッシュ暗号化 MD5、SHA、MAC

対称暗号化 AES、DES

非対称暗号化 RSA、RSA2

Cookie を取得する以外に、XSS でできることは何ですか?

Get administrator ip

xss ワーム

フィッシング攻撃

フロントエンド JS マイニング

キーロギング

画面キャプチャ

キャリア(またはその他)のネットワーク乗っ取り

キャリアハイジャック:宣伝

DNSハイジャック:DNSを改ざんし、さまざまな手段でネットワークを乗っ取る

DNSスプーフィングとは

攻撃者がドメイン名サーバーになりすます詐欺行為

バッファ オーバーフローの原則と防御

原理:

バッファーに書き込まれたデータの量がバッファーの最大容量を超えると、バッファー オーバーフローが発生し、オーバーフローしたデータがハッカーによって使用され、リモートでコードが実行される脆弱性が形成されます。

防衛:

OS ベースの防御

バッファ バウンド チェック

セキュア プログラミング

面接の質問

JD.com、360、Tianrongxin などの企業からテスト問題を収集するための専用チャネル! 大きな工場への入場はすぐそこです!

な

な

同時に、各成長ルートに対応するセクションには、サポート ビデオがあります。

な

な

すでにそれらをカテゴリに分類しています。