Webの脆弱性を考慮したスキャン・解析システムの設計

我が国における情報技術の発展とネットワークアプリケーションの普及に伴い、我が国の情報システムに対する悪意のあるネットワーク攻撃がますます増加しており、ハッカー攻撃技術の継続的な更新により、ネットワーク犯罪はますます困難になっています。一般のネットユーザーにとって、ユーザーが毎日アクセスする Web サイトが安全かどうかを判断することは困難であり、違法な侵害から人々を守ることはさらに困難です。Web サイトの潜在的な危険性をどのように特定するか、Web サイトのセキュリティ上の問題をどのように防御するか、Web サイトが攻撃された場合に生じる実際の損失を最小限に抑えるかは、早急に解決する必要がある問題です。

この記事では、VMware 仮想マシン テクノロジを使用して実際のネットワーク環境をシミュレートし、ペネトレーション テスト テクノロジを使用して、模擬ネットワーク上で弱点テスト情報の収集と攻撃テストを行い、ペネトレーション テストの重要なプロセスと技術的手法を再現します。対象ホストに対してペネトレーションテストを実施する場合、システムレベルとWebレベルの2次元からテストを行い、既存の脆弱性をスキャンし、Webサイトのソースコードを基に脆弱性の原因を分析し、解決策を提供します。よくある問題に。このトピックでは、既存の PTES ペネトレーション テスト実施標準を参照し、最終的な研究結果を実際に適用できるように、実際のケースに基づいてペネトレーション テストを実施します。

さらに、この主題では、Python 言語を使用して、一般のネットユーザーに適した SQL 脆弱性スキャン ツールを設計および実装します。このツールは、ユーザーがターゲット Web サイトのセキュリティをテストするのに役立ち、SQL インジェクションの脆弱性のヒントに焦点を当てて、スキャン結果に基づいてユーザーに適切なセキュリティのヒントを提供します。SQL インジェクション検出ツールを使用すると、一般の人がインターネットをサーフィンするときに積極的に防御できるようになります。これは国家ネットワーク セキュリティの構築にとって非常に重要です。

キーワード: Web セキュリティ、SQL インジェクション、ネットワーク セキュリティ、脆弱性スキャン。

Webペネトレーション技術に基づいたインジェクション脆弱性スキャンツールと保護手法の研究と実装

中国における情報技術の発展とネットワークアプリケーションの普及に伴い

、中国の情報システムに対する悪意のあるネットワーク攻撃が増加しています。ハッカー攻撃技術が継続的に更新されているため、サイバー犯罪への対処はますます困難になっています。ユーザーが毎日アクセスする Web サイトが安全かどうかを一般のインターネット ユーザーが見分けることは困難であり、違法な侵害から人々を守ることはさらに困難です。Web サイトの潜在的な危険性を特定し、攻撃による実際の損失をいかに軽減するかが喫緊の課題です

本稿では、VMware仮想マシン技術を利用して模擬企業のネットワーク環境を構築し、ペネトレーションテスト技術を利用して模擬ネットワーク上で弱点テスト情報の収集と攻撃テストを行い、ペネトレーションテストの重要なプロセスと技術手法を再現します。対象ホストに対して侵入テストを行う場合、システムレベルとWebレベルの2つの側面からテストを行い、既存の脆弱性をスキャンし、Webサイトのソースコードに基づいて脆弱性の原因を分析し、一般的な問題の解決策を提供します。このプロジェクトは、既存の PTES ペネトレーション テスト実施基準を参照し、実際のケースに基づいてペネトレーション テストを実施し、最終的な研究結果を実際に適用できるようにします。

さらに、このトピックでは、Python 言語を使用して、一般のインターネット ユーザーに適した SQL 脆弱性スキャン ツールを設計および実装します。このツールは、ユーザーがターゲット Web サイトのセキュリティをテストするのに役立ち、スキャン結果に基づいてユーザーに適したセキュリティのヒントを提供します。 SQL インジェクション脆弱性のヒント SQL インジェクション検出ツールを使用すると、一般の人がインターネットをサーフィンするときに率先して防御できるようになり、国家ネットワーク セキュリティの構築にとって非常に重要です キーワード: Web セキュリティ、SQL インジェクション、ネットワーク セキュリティ、脆弱

性1.

はじめに1.1

研究の背景1.2 研究の現状1.3 研究の目的と内容1.4 設計目標と論文構成2. ペネトレーションテストの概要と

プロセス

2.1 PTES ペネトレーション テスト標準

2.1.1 PTES ペネトレーション テスト プロセス

2.1.2 PTES 標準の欠陥

2.2 カスタマイズされたペネトレーション テスト プロセス

2.3 この章の概要

3. テスト実験環境のセットアップ

3.1 テスト ターゲット ネットワーク トポロジ

3.2 テスト ターゲット ネットワーク構成

3.3 テスト ホストとテストツール

3.3.1 Kali Linux の概要

3.3.2 Windows の概要

3.3.3 テスト ツール Metasploit Framework

3.3.4 テスト ツール Nmap

3.3.5 その他のテスト ツール

3.4 テスト対象ホストの概要

3.4.1 Windows Server2008 ターゲット マシン

3.5 この章の概要

4.システム脆弱性の調査

4.1 システム脆弱性の状況と攻撃状況

4.2 アクティブなホストのスキャン

4.2.1 ターゲットホストのスキャン

4.2.2 その他の検出結果

4.3 システム脆弱性テスト

4.3.1 システム脆弱性の再発

4.3.2 分析とテスト結果

4.4 この章のまとめ

5. Web 脆弱性調査

5.1 Web セキュリティの状況

5.2 SQL インジェクション脆弱性の概要

5.3 SQL インジェクション脆弱性再発プロセス

5.3.1 SQL インジェクション脆弱性の原因分析

5.3.2 脆弱性修復の提案

5.4 この章の概要

6. SQL インジェクション脆弱性検出ツール

6.1 ステータス分析

6.2 機能要件分析

6.3 全体設計

6.4 モジュール設計と実装

6.4.1 ユーザー入力モジュール

6.4.3 レポートモジュール

6.4.4 スキャン結果分析

6.5 機能テストおよびその他のテスト6.6

この章の概要

7. 概要参考文献 付録

謝辞1. はじめに1.1研究の背景インターネットの急速な普及に伴い、あらゆる階層がビジネスの利便性のために重要な情報サービスをインターネットに移行させてきました。したがって、情報ネットワークのセキュリティとあらゆる分野との関係はますます緊密になってきており、ネットワーク運用の安定性とセキュリティを確保することは、主要産業、さらには国家の安定的な運用を守ることにもなります。近年、いくつかの恐ろしいネットワーク セキュリティ インシデントの発生により、あらゆる階層がネットワーク セキュリティの問題に注目し始めており、特に大規模な企業や企業、関連政府機関では、ネットワーク セキュリティが最優先事項となっています。通常、開発者はセキュリティ開発要件に応じて対応するアプリケーション開発を行いますが、開発時の考慮が不十分であったり、開発者に対するセキュリティ関連のトレーニングが不足していたりして、開発中に脆弱性に気付かないことは避けられません。そのため、アプリケーションのリリース後、犯罪者によってその抜け穴が悪用されることがよくあります。同時に、取り返しのつかない損失も引き起こすことになる。

科学技術の発展に伴い、侵入技術も常に進化しており、新たなエクスプロイト技術や悪意のあるコード作成技術などにより、コンピュータシステムは常に攻撃される可能性があります。現在、自動テスト ツールの普及により、ネットワーク侵入を実装する際、攻撃者はコンピュータ システム内の目立たない抜け穴を見つけ、対応する自動ツールを使用してそれを悪用し、悪意のあるコードをアップロードするだけで済みます [5]。抜け穴があると、コンピュータ システム全体が危険な状況に陥ります。

ウェブサイトのデータ漏洩事件が多発している今日、データ漏洩事件の最大の被害者は結局のところ一般のネットユーザーです。一部の Web サイトは管理が不十分で [1]、ページには安全でない脆弱性が多数あり、一般の人がインターネットをサーフィンするときに特定するのは困難です。そのため、このトピックでは、SQL インジェクション脆弱性スキャン ツールを設計して実装します。シンプルなページと簡単な操作で一般のネットユーザーに適しており、インターネットサーフィン中に重要な情報を収集する必要があるページに遭遇した場合、SQL インジェクション スキャン ツールを使用して Web サイト ページのセキュリティを確認し、SQL インジェクションの脆弱性があるかどうかを確認します。悪用されやすいため、人々の情報と財産のセキュリティをある程度保護できます。これは国家の情報セキュリティの構築にとって非常に重要です。

1.2 研究状況

インターネット時代には、多くの企業が Web サイトを使用して、電子商取引、電子政府、オンライン支払いなどのサービスを提供することになります。企業サービスの多様化に伴い、巨大なコンピュータネットワークシステムには抜け穴が多くなり、犯罪者はWebアプリケーションの抜け穴を利用して違法な利益を得るようになります。

現在、NSFOCUSの脆弱性スキャンシステム、Tianrongxinのファイアウォール装置、Venustechの侵入防御システムなど、多くのインターネットセキュリティベンダーが独自のネットワークセキュリティ機器を発売しています。これらのデバイスは、現在頻繁に発生しているセキュリティ上の脆弱性をスキャンまたはパッチ適用することができます。対応する脆弱性を発見して調査する必要があるため、対応する防御プラグインを開発し、保護されたネットワーク システムを適宜スキャンまたは防御するために各デバイスに更新する必要があります。このプロセスには、脆弱性の発見、調査、プラグインの設計と開発、テスト、アップデートのリリースが含まれます [6]。このプロセス全体にはかなりの時間がかかり、多くの場合、数週間または数か月かかります。ただし、脆弱性が発見された時点では、その脆弱性はすでに犯罪者によって悪用されており、脆弱性の対象範囲は非常に広範囲に及びます。たとえば、log4j の 5 番目のセキュリティ脆弱性 CVE-2021-44832 は最近爆発的に発生し、すべてのバージョンのログ記録に影響を及ぼします。 2.0-alpha7 から 2.17.0 までのライブラリ(2.3.2 と 2.12.4 を除く)。したがって、対応するセキュリティ デバイスがコンピュータ ネットワーク システムに導入された後も、ハッカーによってバイパスされたり、ゼロデイ脆弱性によって攻撃されたりする可能性があります。したがって、脆弱性に対する受動的な防御には遅れが生じることがよくあります。

現在、ネットワーク セキュリティの問題は主にハッカー攻撃、アプリケーション ソフトウェアの脆弱性、企業内での標準化された管理の欠如に焦点が当てられています。脱法者は、インターネットの通信データを通じて、情報ネットワークの抜け穴からトロイの木馬プログラムやウイルスを送信し、標的のサーバーを攻撃し、犯罪目的を達成します。情報システムにおけるアプリケーションソフトウェアは、企業が外部サービスを提供する主体となるものであり、ビジネスの拡大や高度化に伴い、コンピュータシステム上に統合されるアプリケーションソフトウェアはますます多様化しており、各アプリケーションソフトウェアの脆弱性が総合的に把握されています。これらは情報システム全体の脆弱性となり、どのアプリケーションであってもシステム全体の麻痺につながる可能性があります。コンピュータシステムの運用保守管理者が標準的な管理を行っていないことも、情報システムの不安要因の一つとなります。

コンピュータネットワークシステムの相対的な安全性を確保し、国の関連法規制に対応するために、企業はコンピュータネットワークに対するハッカー攻撃を模擬した侵入テストを実施し、コンピュータネットワークシステムの安全性を評価します。テスターは標準の侵入テスト プロセスを通じてターゲット ネットワークに侵入します。最後に、システム内のセキュリティ問題を記録する侵入テスト レポートがテスト対象のユニットに提供されます。

現在、インターネットのネットワークセキュリティ状況はますます厳しくなっており、SQL インジェクション脆弱性や XSS 脆弱性の原因と脆弱性の検証方法に関する Pu Shi の研究 [30] や Zheng Leilei など、多くの学者が Web セキュリティを研究しています。 et al. [31]、Tian Wei は、Web アプリケーションなどの SQL インジェクションのセキュリティ脆弱性テストの精度を向上できる、モデル駆動型 SQL インジェクション侵入テスト手法 [32] を提案しました。これらの学者の研究を通じて、これまでの研究は通常、公開された高リスクの脆弱性の発見と防止に焦点を当てていることがわかりました[33]。これまで、ペネトレーション テスト プロセスに関する研究は、ペネトレーション テスト プロセスの特定のステップを詳細に調査することが多く、全体の紹介は比較的少なく、導入後の全体的な効果に関する分析や研究は行われていませんでした。侵入テストのプロセス。

自動侵入テスト ツールに関する研究の場合、研究者の目標は通常、安全で効果的な侵入テスト ツールを開発して、テストの効率と精度を向上させ、コストを削減することです。現在、比較的成熟したペネトレーションテストツールとしては、CoreImpactやMetasploit Framworkなどがあり、テスターにとっては非常に便利であると同時に、ハッカーにとっては強力な武器にもなります。

1.3 研究の目的と内容

標準化されたセキュリティ開発に基づいて、開発または製品の提供後に論理的または不完全な変数処理の脆弱性が存在することは避けられず、コンピュータ システムを比較的安全にするために、メーカーは一般に製品の侵入テストや、独自のコンピュータ情報システム、つまりハッカー攻撃をシミュレートし、攻撃者の観点からコンピュータ情報システムのセキュリティをより包括的に評価し、弱点、技術的欠陥、または抜け穴の積極的な分析を分析することで、ほとんどの抜け穴を見つけて排除できます。これにより、将来のコンピュータ情報システムの使用においてセキュリティ上の問題が発生する可能性が大幅に減少します。これにより、すべての関係者のネットワーク セキュリティ保護に対する意識が向上し、企業または組織の情報システム セキュリティの詳細かつ具体的なセキュリティ リスク評価を行うこともできます。

本課題では、VMware仮想マシン上に模擬社内ネットワーク環境を構築し、既存のペネトレーションテストプロセスを参考に本研究に適したテストプロセスを設計し、ペネトレーションテスト技術を利用して情報収集、脆弱性スキャン、テストと利用を行います。テストプロセスでは、今日のペネトレーションテスターがプロジェクトの実装時によく使用するスキャンツールがテストに使用されますが、ペネトレーションテストツールの使用により、テストの効率と精度が大幅に向上します。研究の結果を現実の目的に効率的に適用できるようにするためです。

1.4 設計目標と論文の構成

この論文では、VMware を使用して、脆弱性テストに必要なターゲット マシンと kali Linux 攻撃コンピュータを構築します。全体的な課題は、システムの脆弱性と Web の脆弱性の 2 つの側面からターゲット マシンに対するペネトレーション テストを実施し、ターゲット マシンの脆弱性、抜け穴が形成される理由、防御方法と手段、および攻撃対象マシンの脆弱性を調査することです。ペネトレーションテストの実施プロセスを研究し、既存の個々の例を調査し、上記の抜け穴を掘り出し、Web サイトのソースコードを調査および分析することにより、あるクラスの問題を解決できる一般的な防御方法が常に提供され、実用的意義があります。ネットワークセキュリティの保護のため。

第 1 章では、全体的な目的は、ネットワーク セキュリティ業界の現状と国および世界が直面する共通の問題を明確および分析し、そこからこのトピックの研究価値を分析することです。

第 2 章では、実際のニーズに応じて実験と現実を区別し、さまざまな侵入テストの目的に応じて侵入テストのプロセスをカスタマイズし、手順を適切に追加または簡素化します。

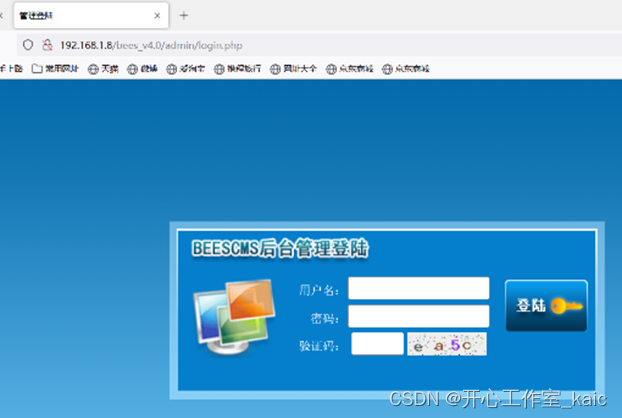

第 3 章では、主に本トピックの脆弱性調査の内容に応じて、要件を満たす仮想テスト環境を VMware 上に構築し、その際に使用するシステム、ツール、ネットワーク環境の基本条件について説明します。実験では、ターゲット マシン上での Web サービスの展開、脆弱性検出ツールの使用、および実際のマッピングの標準に到達できるように、実際の応用範囲について説明します。

第4章では、第2章で策定したペネトレーションテストのプロセスに従い、情報収集の段階から対象ホストシステムに対してブラックボックステストを実施し、実験と現実の類似点や相違点を分析し、実験の厳密化に努めます。そして結果は現実と一致しています。

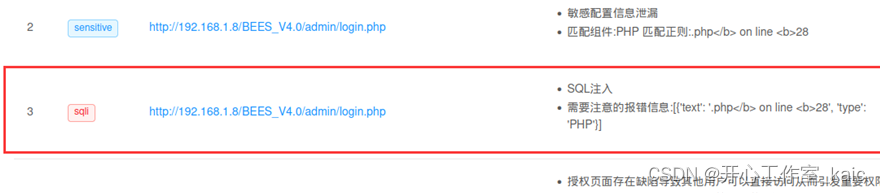

第 5 章では、実際のネットワーク環境とネットワーク セキュリティ インシデントの具体的な内容を分析および推論し、研究のために最も脅威的で頻繁に発生する Web 脆弱性を見つけ出し、仮想ターゲット マシンで侵入テストを実施します。ゼロからの合理的な開発の原則は、段階的な推論とテストを通じて抜け穴を見つけ、抜け穴を利用し、抜け穴を研究し、最終的にそのような問題に対する一般化された解決策を与えます。

第6章、調査の結果、ここ数年、サイバー詐欺事件が多発しており、犯罪者は被害者の情報の詳細を把握できており、そのほとんどがサイバー攻撃によるものである。ご存知のとおり、Web アプリケーション Web サイトの内部ユーザー データは通常、バックグラウンド データベースに保存されます。しかし、公共 Web サイトの運営者の多くは無責任で、既知の脆弱性の修正が間に合わなければ利用できると常に考えており、犯罪者がその抜け穴を利用して国民の情報を盗むという悪質な事件が発生しています。これが一連の悲劇を引き起こした。したがって、このプロジェクトでは、SQL インジェクションの脆弱性を検出するための軽量のスキャン ツールを設計および開発します。これにより、専門家ではない一般の人でも、Web サイトが安全で信頼できるかどうかを判断できるようになります。SQL 脆弱性スキャン ツール開発の原則は、使いやすく、正確なスキャンを行い、安全なオンライン アドバイスを提供することです。

第 7 章、この章では、主題研究全体の全プロセスを要約し、私自身の見解と主題の研究結果を説明します。プロジェクトの研究過程で遭遇した問題点を要約・分析し、その後の研究計画の方向性を指摘します。