北京信息理工大学

2021~2022年度後期「情報セキュリティ」試験問題(A冊)

コースのある学校: コンピュータ学校 該当する専門クラス: Ji Ke 1901-06、再受験フォーム: (クローズドブック)

1. 多肢選択問題 (この問題の満点は 10 点で、うち 10 点の小問は 1 点です)

-

コンピュータウイルスは ( D )

A. チップ B. コンピュータを遠隔制御できる一連のプログラム コード

C. 新型クラウンに似た生物学的ウイルス D. コンピュータの機能やデータを破壊できる一連のプログラム コード -

送信者による拒否を防ぐ方法は ( D )

A. メッセージ認証 B. 暗号化

C. ID 認証 D. デジタル署名

-

ネットワーク監視を防御するための最も一般的な方法は ( B )

A. 物理的な送信を使用する (ネットワークではない) B. 情報の暗号化

C. 無線ネットワーク D. 専用線伝送を使用する

-

攻撃者は、 AとBの間の通信回線を遮断し、それぞれAまたはBのデータを偽造して相手に送信します。

A. 中間者攻撃 B. 暴力的な攻撃

C. リプレイ攻撃 D. 辞書攻撃

-

多くのアプリケーション システムは、無効なログインが数回行われた後にアカウントをロックするように設定されています。これは ( B )を防ぐためです。

A. トロイの木馬 B. ブルートフォース攻撃

C. DOS 攻撃 D. SQL インジェクション

-

m が平文、 c が暗号文、 E が暗号化変換、 D が復号化変換を表す場合、次の式で記述される暗号化プロセスは ( A )となります。

A、c=E(m) B、c=D(m)

C、m=E© D、m=D©

-

DOS 攻撃に関する次の記述のうち、正しいものはどれですか? ( C )

A. システムの完全性を侵害するため。 B. ターゲットシステム上の機密情報を盗む目的のため。

C. ターゲット システムが通常のユーザー要求を処理できなくなるようにする D. ホストをリモート制御する目的

-

鍵が分からない場合、暗号文を取得して平文を復元する方法は( A )です。

A. 暗号解析 B. データの暗号化および復号化アルゴリズム

C. キー管理 D. パスワードエンコーディング

-

次のうち、積極的な攻撃ではないものはどれですか ( C )

A. スプーフィング攻撃 B. 送信されるデータ情報の傍受と改ざん

C. 盗聴政治的攻撃 D. サービス妨害攻撃アクティブな攻撃はシステム リソースに直接影響しますが、パッシブな攻撃はシステムに干渉せずに情報を収集することに重点を置いています。

積極的な攻撃の例には、データ改ざん、サービス拒否攻撃 (DoS)、偽の ID、サービスの中断などが含まれます。

受動的攻撃の例には、盗聴 (通信の傍受)、トラフィック分析、パスワード クラッキングなどが含まれます。

-

データベース、さらにはオペレーティング システムに侵入するという目的を達成するために、一部のデータベースの外部インターフェイスを使用して、実際のデータベース操作言語にユーザー データを挿入するには、どのような攻撃方法が使用されますか? ( A )

A. SQL インジェクション攻撃 B. ネットワーク監視

C. バッファ オーバーフロー攻撃 D. IP スプーフィング

2. 正誤問題 (この問題の満点は 10 点で、うち 10 点の小問は 1 点です)

-

認証は、ネットワーク内の対象者を確認するプロセスです。対象者の身元を確認するには通常 3 つの方法があり、そのうちの 1 つは、指紋、音声、網膜など、対象者だけが持つ固有の生物学的特徴を使用する方法です。 。(√)

PPT 講義 3 50 ページ

-

情報セキュリティの基本的な属性は、機密性、完全性、否認防止、可用性、および制御性です。(√)

PPT 講義 1 ページ 31

-

公開キー暗号化システムでは、公開キーから秘密キーを推定できます。( × )

-

不正使用の検出により、未知の攻撃を検出できます。( × )

PPT 講義 6 ページ 84

悪用の検出は、既知の攻撃動作の特性またはパターンに依存して攻撃を検出するため、未知の攻撃動作は検出できません。

-

IPSec プロトコルはアプリケーション層で機能します。( × )

SSL はアプリケーション層で機能し、IPSec はネットワーク層で機能します

-

パケット フィルタリング ファイアウォール テクノロジは、アプリケーションの状態をチェックできます。( × )

パケットフィルタリングファイアウォールはネットワーク層で動作し、主にIPアドレス、ポート番号、プロトコルの種類などの情報に基づいてフィルタリングを行うため、アプリケーションプログラムの状態を確認することはできません。アプリケーション層ファイアウォールとステートフル検査ファイアウォールは、アプリケーションの状態を検査できます。

-

任意のアクセス コントロール ポリシーは、必須のアクセス コントロール ポリシーよりも柔軟です。(√)

PPT 講義 5、22 ページ

-

古典的な暗号化における暗号アルゴリズムのセキュリティは、アルゴリズムの詳細のセキュリティではなく、キーのセキュリティに基づいています。(√)

典型的なケルクホフスの原理

-

Virginia (Vigencre) 暗号は、一般的に使用される複数テーブル置換暗号です。(√)

バージニア暗号は、一連の異なるシーザー暗号を使用して平文を暗号化する、典型的なマルチテーブル置換暗号です。

-

拡散とは、平文の統計的特性を暗号文に広めることです。これは、平文の各ビットが暗号文の複数のビットの値に影響を与えることで実現されます。(√)

PPT 講義 2、36 ページ

3. 短答問題 (この問題の満点は 21 点で、小問 4 つを含みます)

-

(4 点) 一般的なファイアウォール アーキテクチャは何ですか?

回答: 一般的なファイアウォール アーキテクチャは次のとおりです。

- パケットフィルタリングファイアウォール

- アプリケーション ゲートウェイ ファイアウォール

- ステートフル インスペクション ファイアウォール

- 適応型フィルタリング ファイアウォール

(PPT 講義 6、57 ページ)

-

(6 点) デジタル署名に暗号化アルゴリズムを使用する場合、対称キー暗号化アルゴリズムと非対称キー暗号化アルゴリズムのどちらを使用する必要がありますか? 暗号化アルゴリズムを選択し、このアルゴリズムを使用した署名と検証のプロセスを簡単に説明してください。

回答: 非対称キー暗号化アルゴリズム。秘密鍵の所有者であるアリスがボブに署名付きメッセージを送信したいとすると、彼女は次のようにします。

署名プロセス:

- アリスはメッセージ M を作成します。

- アリスは秘密鍵を使用してメッセージ M を暗号化し、署名 s を生成します。

- アリスは、元のメッセージ M を署名 s とともにボブに送信します。

検証プロセス:

- ボブはメッセージ M と署名 s を受け取ります。

- ボブはアリスの公開鍵を使用して署名を復号し、メッセージ M2 を取得します。

- ボブは M と M2 を比較し、それらが同じであれば、メッセージがアリスによって送信され、改ざんされていないことを確認できます。

-

(6 点) 情報の完全性を保護したい場合、どのアクセス制御モデルを使用できますか? このモデルが情報の完全性を保護するのはなぜですか?

回答: 情報の整合性を保護するために、通常は必須のアクセス制御モデルを使用できます。必須アクセス制御モデルでは、アクセス権と制御は、個々のユーザーやプロセスによって決定されるのではなく、システム管理者やセキュリティ ポリシーによって定義されます。モデルはラベルまたは分類レベルに基づいており、データとユーザーを分類してそれらに異なるアクセス権を割り当てることができます。セキュリティ レベルを設定すると、十分なセキュリティ レベルを持つユーザーまたはプロセスのみが、対応するセキュリティ レベルのデータにアクセスできます。

(PPT 講義 5、28 ページ)

- (5 点) デジタル証明書はユーザーの ID をその公開キーにバインドできますか? 束縛されなかったら何が問題になるでしょうか?

回答: はい、デジタル証明書はユーザー ID を公開鍵とバインドするために使用されます。デジタル証明書には、公開キーの所有者の一部の個人情報 (名前、電子メール アドレスなど)、公開キー、および認証局 CA による署名が含まれています。個人情報と公開鍵の検証により、CA は公開鍵が本当にユーザーのものであることを確認し、ユーザーの情報と公開鍵に独自の秘密鍵で署名してデジタル証明書を生成します。

公開キーとユーザー ID がバインドされていない場合、セキュリティ上大きな問題が発生します。公開鍵は情報の暗号化に使用されるため、公開鍵の本当の所有者が確認できない場合、「中間者攻撃」が発生する可能性があります。たとえば、アリスは暗号化されたメッセージをボブに送信したいと考えていますが、実際に受け取ったのはチャーリーの公開キーであり、チャーリーはアリスのメッセージを復号化し、ボブの公開キーを使用してメッセージを暗号化してボブに送信できます。このようにして、チャーリーはアリスとボブの間の情報を傍受し、改ざんすることができます。

(PPT 講義 4、22 ページ)

4. 総合問題(小問7問を含む59点満点)

- (6 点) Diffic-Hellman 法において、公開素数 q = 13、原始根 a = 3、ユーザー A が選択した乱数が 5、ユーザー B が選択した乱数が 2 の場合、共有鍵 K ?

回答: この例では、q = 13、a = 3、x = 5、y = 2 であるため、次のように計算できます。

- ユーザー A の公開値: A = a^x mod q = 3^5 mod 13 = 9

- ユーザー B の公開値: B = a^y mod q = 3^2 mod 13 = 9

この場合、共有キー K は次のようになります。 K = B^y mod q = 9^2 mod 13 = A^x mod q = 9^5 mod 13 = 3

(PPT 講義 2、103 ページ、公式を覚える必要があります)

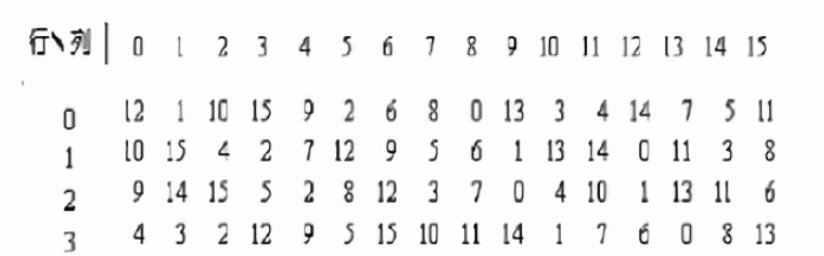

- (4点) 以下はDESのSボックスで、入力が110100と100111の場合、出力を求めます。

S-box の計算方法 (PPT 講義 2、70 ページ) : 6 ビットの入力が与えられた場合、最初と最後の 2 ビットを行条件として、中央の 4 ビットを列条件として使用してテーブルを検索し、最後に4ビットの出力を取得します。たとえば、「011011」と入力し、最初と最後の 2 ビット「01 (10 進数で 1)」と中間の 4 ビット「1101 (10 進数で 13)」を通してテーブルを検索すると、最終出力は 10 進数で 11 になるはずです。 。

答え:

110100 の最初と最後の 2 ビットは「10」、つまり 10 進数の 2、中間の 4 ビットは「1010」、つまり 10 進数の 10、出力は 4、つまり 2 進数の「0100」です。

100111 の最初と最後の 2 ビットは「11」、つまり 10 進数の 3 で、中間の 4 ビットは「0011」、つまり 10 進数の 3 で、出力は 13、つまり 2 進数の「1100」です。

最終的な出力は次のようになります: 0100 1100

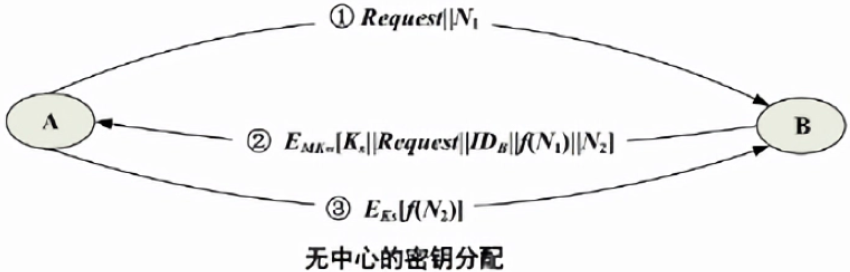

- (10 点) 以下の図は鍵配布の例です。E は暗号化を表し、MK m は双方が共有する秘密鍵を表します。

各ステップの役割と N 1、KS 、 ID B、f(N n )の役割を説明してみてください。

答え:

各ステップの内容:

(1) A は B にセッション鍵とワンタイム乱数 N1 を確立するリクエストを送信します。

(2) B は、A と共有したマスター鍵 MK mで応答メッセージを暗号化し、A に送信します。応答メッセージには、B が選択したセッション鍵 K S、B の識別 ID B、f(N1) およびその他の Aが含まれます。 -時間乱数N2

(3) A は新しく確立したセッション鍵 K Sを使用して f(N2) を暗号化し、それを B に返します。

N 1、KS 、 ID B 、 f(N n )の役割:

N 1 : これは、リプレイ攻撃を防ぐために A によって B に送信される 1 回限りの乱数です。たとえ攻撃者がメッセージを傍受したとしても、乱数は次のセッションで変更されるため、攻撃者はキャプチャしたメッセージを再生することができません。

K S : 一時的な通信のために双方が共有するセッションキー。このアプローチでは、セッション キーが侵害された場合でも、攻撃者は通信の一部にしかアクセスできないため、システムのセキュリティが向上します。

ID B : これは B の ID であり、メッセージの送信者を確認するために使用されます。

f(N n ): ワンタイム乱数N1、N2に対する関数処理です。この処理は、送信中にこれらの乱数を安全に保つために設計された暗号化、ハッシュ、またはその他の変換である場合があります。

(PPT 講義 2、123 ページ)

- 下図のハッシュ関数 H を使用する場合、メッセージの送信者と受信者はどのような操作を行ったでしょうか?

メッセージ送信者: メッセージ M をハッシュして値 H を取得し、H を秘密鍵 KR aで暗号化して暗号文 E を取得し、メッセージ M と暗号文 E をメッセージ受信者にパッケージ化します。

メッセージ受信者:リクエストを受信後、メッセージ M と暗号文 E を取り出します。公開鍵 KU a を使用して暗号文 E を復号し、元のテキスト D (メッセージ送信者の H に対応) を取得します。メッセージ M に対してメッセージ送信者と同じハッシュ演算を実行し、取得した値を D と比較します。これは、メッセージが実際にメッセージ送信者によって送信され、改ざんされていないことを意味しますが、そうでない場合は、リスクがあることを意味します。

-

(9 点) 次の表はファイアウォールのアクセス制御ルールの例ですが、それぞれのルールの意味を説明してください。次のルールのうち、デフォルト ルールはセキュリティと柔軟性のどちらに重点を置いていますか?

A: 以下で説明するルールのうち、デフォルトのルールはよりセキュリティ指向です。各ルールの意味は次のとおりです。

- ルール 1 は、イントラネット マシン (10.1.1.* ネットワーク セグメント) が外部ネットワーク サービスにアクセスすることを禁止します。

- ルール 2 は、外部の世界がポート 80 を介してイントラネットのサーバー 10.1.1.2、つまり開いている Web サーバー 10.1.1.2 の HTTP サービスにアクセスすることを禁止します。

- ルール 3 は、外部がポート 53 を介してイントラネット サーバー 10.1.1.3 にアクセスすることを禁止します。ポート 53 は DNS サービスです。

- ルール 4 では、他のすべてのタイプのパケットが許可されます。

(PPT 講義 6、64 ページ)

-

(7点) 本校の教育管理システムに外部ネットワークから直接アクセスできますか?学校の教育管理システムへのアクセスを実現するために学校の VPN システムを設計する場合、IPSec のどのプロトコル (AH/ESP/AH&ESP) を使用する必要があると思いますか? どのようなサービスを提供する必要がありますか (認証/暗号化/認証と暗号化)? 選択したプロトコルのメッセージ形式をトランスポート モードで指定してください。

A: 学外からの訪問も可能です。

学校の教育管理システムへのアクセスを実現する VPN システムを設計する場合、IPSec のカプセル化セキュリティ ペイロード (ESP) プロトコルを使用し、認証サービスと暗号化サービスの両方を提供することをお勧めします。ESP プロトコルは、データ ソースの認証と整合性チェックを提供するだけでなく、データの機密性保護も提供します。教育管理システムへのアクセスなど、機密情報の交換を伴うアプリケーションでは、データの機密性と整合性を確保することが非常に重要です。

認証および暗号化サービスが提供されます。データのソースを検証するだけでなく、送信中にデータが改ざんされていないことを確認するためにも認証サービスが必要だからです。

送信モードの ESP プロトコルのメッセージ フォーマットは次のとおりです。

- IP ヘッダー: 送信元 IP アドレスや宛先 IP アドレスなどの情報が含まれます。

- ESP ヘッダー: SPI (セキュリティ パラメーター インデックス) とシリアル番号が含まれており、処理に使用するセキュリティ アソシエーションを決定するために使用されます。

- ESP ペイロード データ: 実際のカプセル化データが含まれます。

- ESP テール: パディング データの長さや次のヘッダーのタイプなどの情報が含まれており、補助的なデータ処理に使用されます。

- ESP 認証データ: データの整合性チェックやソース認証情報が含まれます。

-

(15 点) 新キャンパスで情報システムのセキュリティ機構を設計することを想定して、以下の観点から設計案を述べてください。

1) どのタイプのファイアウォールを選択しますか? この選択の利点は何ですか?

2) どのアクセス制御テクノロジーを選択するか、またその理由は何ですか?

3) ユーザーの身元を認証するにはどうすればよいですか?

4) どのような種類の暗号化システムが使用されていますか? 推奨する暗号化アルゴリズムとその理由を説明します。

5) ユーザーがパスワードを忘れた場合はどうすればよいですか?

6) システムのパスワードポリシーを設計してください。

答え:

- ファイアウォール オプション: 適応フィルタリング ファイアウォールの使用をお勧めします。このタイプのファイアウォールは、機械学習技術またはその他のアルゴリズムを使用して、ネットワーク脅威の変化に応じて実行時にフィルタリング ルールを動的に調整します。その主な利点は、現在のネットワーク環境のリアルタイム状況に応じてフィルタリング ルールを自動的に調整し、さまざまな脅威をより効果的に防止できることです。

- アクセス制御テクニック: 役割ベースのアクセス制御を使用することをお勧めします。アクセス権は個人の ID ではなくユーザーの役割に基づいているため、権利管理がより便利になり、学生や教師などのさまざまな役割に対する権利を簡単に定義できます。

- ユーザー認証: パスワード、指紋または顔認識、SMS 確認コードの組み合わせなどの多要素認証技術を使用できます。多要素認証は、攻撃者が認証を通過するために複数の種類の認証要素を同時に取得する必要があるため、より強力なセキュリティを提供します。

- 暗号化方式とアルゴリズム: 公開キーと対称暗号化の利点を組み合わせたハイブリッド暗号化方式を使用することをお勧めします。暗号化アルゴリズムには、AES を使用することをお勧めします。AES は、高いセキュリティを提供し、ほとんどのハードウェアおよびソフトウェア プラットフォームで優れたパフォーマンスを発揮する対称暗号化アルゴリズムです。

- ユーザーがパスワードを忘れた場合の処理: ユーザーの事前設定された電子メール アドレスまたは携帯電話番号を通じてリセット リンクを送信したり、事前設定されたセキュリティの質問に答えてユーザーの身元を確認したりするなど、安全なパスワード リセット プロセスを設定できます。

- パスワード ポリシー: システムのパスワード ポリシーでは、ユーザーが作成したパスワードが十分に強力であること (数字、大文字、小文字、特殊文字などを含む少なくとも 8 文字を含むことなど) を要求する必要があります。さらに、ユーザー ページは次のことを行う必要があります。パスワードを定期的に変更し、古いパスワードの再利用を禁止します。