従来のTucaono pwn、Reverseを試してください

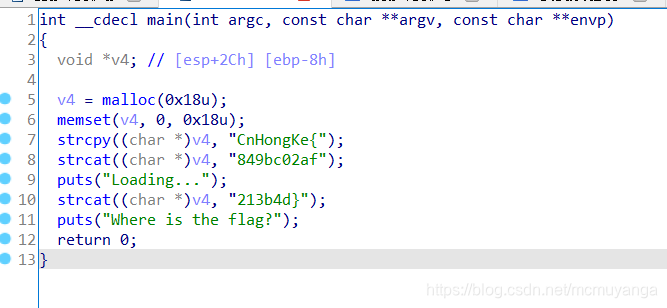

1. whereisflag

elfファイル、シェルなし、idaで直接開き、文字列を検索してwhereisflagを確認し、ダブルクリックしてフォローアップしてキー関数を見つけ

、文字列をスプライスしてフラグを取得します

CnHongKe {849bc02af213b4d}

2.リバース1

- プログラムを実行して、一般的な状況を確認します

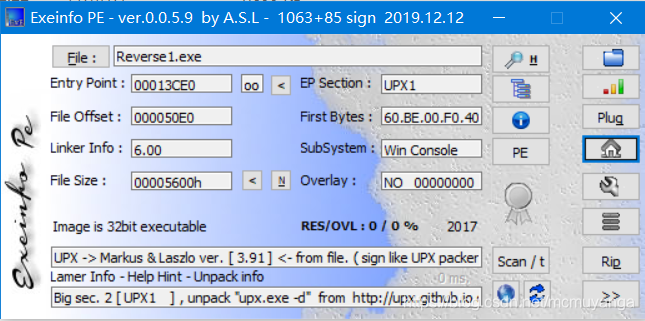

- 32ビットプログラム、upxシェルがあります

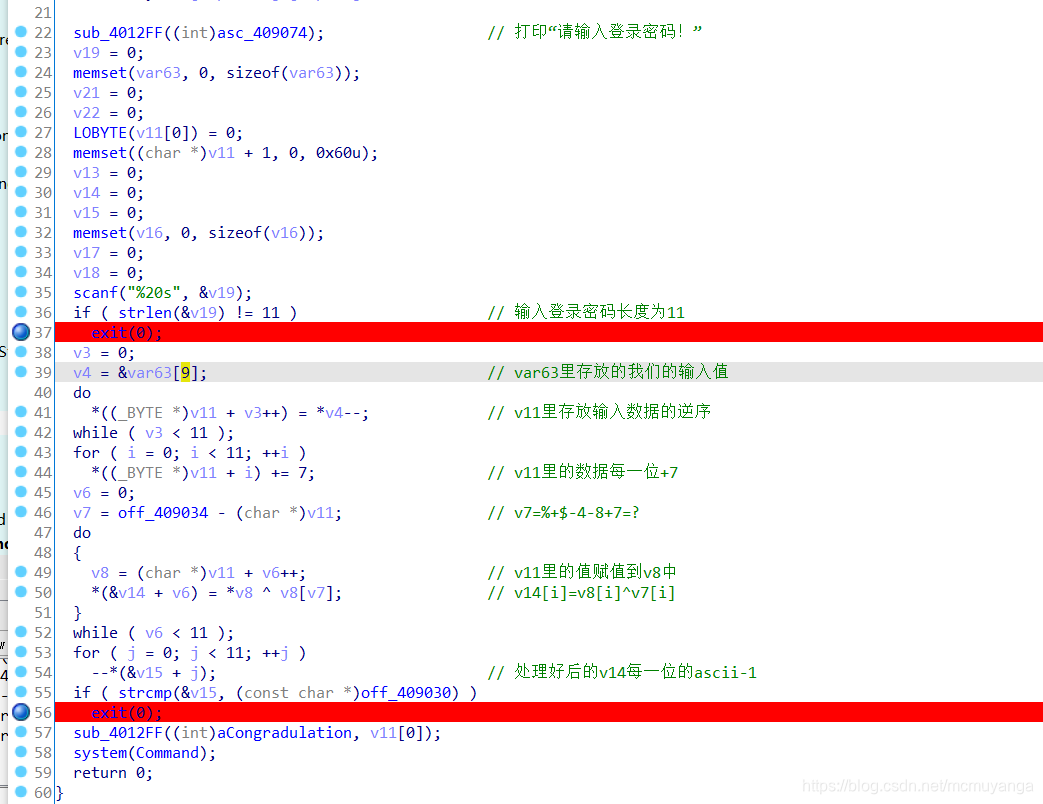

- upxを解凍した後、idaで開きます。実行時に表示される文字列によると、

逆コンパイルされたキー関数idaの擬似コードが見つかります。一部の場所が理解できません。分析関数

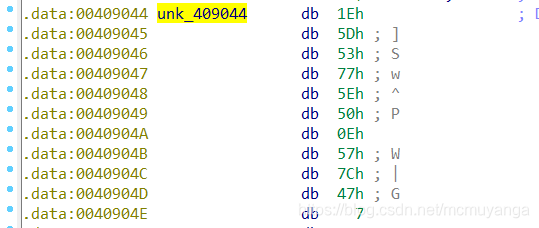

を直接調整する問題の論理は次のとおりです。長さ11の文字列、各ascii + 7を逆の順序で、次にv7文字列とのXOR操作を行って、各文字のascii-1の後に新しい文字列を逆の順序で取得し、off_409030の値

expを取得します。

a=[0x1E, 0x5D, 0x53, 0x77, 0x5E, 0x50, 0x0E, 0x57, 0x7C, 0x47, 0x07]

#print(a)

str1="%+$-4-8+7=?"

xors=[37 ,43 ,36 ,45 ,52 ,45 ,56 ,43 ,55 ,61 ,63] #str1的ascii码

b=[0,0,0,0,0,0,0,0,0,0,0]

for i in range(11):

a[i]=a[i]+1

#print(a)

for i in range(11):

b[i]=a[i]^xors[i]

#print(b)

for i in range(11):

b[i]=b[i]-7

#print(b)

b.reverse()

print(b)

for i in range(11):

print(chr(b[i]),end="")

#运行结果:0nCl0udNin3

CnHongKe {0nCl0udNin3}