目次

1.LVS-DRの動作原理

1.データパケットフロー分析

- 最初のステップ:クライアントがDirectorサーバー(ロードバランサー)に要求を送信すると、要求されたデータパケットがカーネルスペースに到着します。

- データメッセージ

- ソースIP ------クライアントのIP

- ターゲットIP ------ VIP

- ソースMAC ------クライアントのMAC

- 宛先MAC ------ DirectorサーバーのMAC

- データメッセージ

- ステップ2:カーネルスペースは、データパケットの宛先IPがローカルVIPであると判断します。このとき、IPVS(IP仮想サーバー)は、データパケットによって要求されたサービスがクラスターサービスであるかどうかを比較し、データを再カプセル化します。クラスターサービスの場合はパケット。次に、データパケットは、負荷分散アルゴリズムに従って選択された実サーバーに送信されます。(DirectorServerとRealServerは同じネットワーク上にあり、データは2番目のデータリンク層を介して送信されます。)

- データメッセージ

- ソースIP ------クライアントのIP

- ターゲットIP ------ VIP

- ソースMAC ------ DirectorServerのMAC

- 宛先MAC ------実サーバーのMAC

- データメッセージ

- ステップ3:実サーバーに到着する要求メッセージのMACアドレスはそれ自身のMACアドレスであり、メッセージが受信されます。データパケットはメッセージを再カプセル化し、応答メッセージはloインターフェイスを介して物理ネットワークカードに送信されてから送信されます。

- データメッセージ

- ソースIP ------ VIP

- 宛先IP ------クライアントのIP

- ソースMAC ------実サーバーのMAC

- 宛先MAC ------クライアントのMAC

- データメッセージ

- ステップ4:スイッチとルーターを介してクライアントに応答メッセージを送信します。クライアントは応答メッセージを受信して目的のサービスを取得しますが、どのサーバーがそれを処理したかはわかりません。

2.DRモードの特徴

- DirectorサーバーとRealServerは同じ物理ネットワーク内にある必要があります。

- 実サーバーは、プライベートアドレスまたはパブリックネットワークアドレスを使用できます。パブリックネットワークアドレスを使用している場合は、インターネット経由でRIPに直接アクセスできます。

- Directorサーバーは、クラスターのアクセスポータルとして機能しますが、ゲートウェイとしては機能しません。

- すべての要求メッセージはDirectorServerを通過しますが、応答応答メッセージはDirectorServerを通過できません。

- 実サーバーのゲートウェイがDirectorサーバーのIPを指すことは許可されていません。つまり、実サーバーによって送信されたデータパケットがDirectorサーバーを通過することは許可されていません。

- 実サーバーのloインターフェースは、VIPのIPアドレスで構成されます。

第二に、LVS-DRのARP問題

質問1:

- LVS-DR負荷分散クラスターでは、負荷分散とノードサーバーの両方を同じVIPアドレスで構成する必要があります。

- ローカルエリアネットワークに同じIPアドレスがあると、必然的にサーバー間のARP通信の障害が発生します。

- ソリューション:

- ARPブロードキャストがLVS-DRクラスターに送信されると、ロードバランサーとノードサーバーが同じネットワークに接続されているため、両方がARPブロードキャストを受信します。

- フロントエンドロードバランサーのみが応答し、他のノードサーバーはARPブロードキャストに応答しないようにする必要があります。

- ソリューション:

- VIPのARP要求に応答しないようにノードサーバーを処理します。

- 解決:

- 仮想インターフェイスlo:0を使用してVIPアドレスを伝送します

- カーネルパラメータarp_ignore = 1を設定します。システムは、宛先IPがローカルIPであるARP要求にのみ応答します。

- 解決:

質問2:

- RealServerはメッセージを返し(送信元IPはVIP)、ルーターによって転送されます。メッセージを再カプセル化するときは、ルーターのMACアドレスを最初に取得する必要があります。

- Linuxは、ARP要求を送信するときに、送信インターフェイスのIPアドレスを使用する代わりに、デフォルトでIPパケット(つまりVIP)の送信元IPアドレスをARP要求パケットの送信元IPアドレスとして使用します。

- 例:ens33

- ルータはARP要求を受信すると、ARPテーブルエントリを更新します。

- ディレクターのMACアドレスに対応する元のVIPは、RealServerのMACアドレスに対応するVIPに更新されます。

- ARPテーブルエントリによると、ルーターは新しい要求メッセージをRealServerに転送し、ディレクターのVIPが無効になるようにします。

- 解決:

- ノードサーバーを処理するには、カーネルパラメータarp_announce = 2を設定します。システムはIPパケットの送信元アドレスを使用してARP要求の送信元アドレスを設定しませんが、送信インターフェイスのIPアドレスを選択します。

- 解決:

ARPの2つの問題を解決するための方法を設定する

- /etc/sysctl.confファイルを変更します

net.ipv4.conf.lo.arp_ignore=1

net.ipv4.conf.lo.arp_announce=2

net.ipv4.conf.all.arp_ignore=1

net.ipv4.conf.all.arp_announce=2

3、LVS負荷分散DRモードクラスター展開

環境を設定します。

| ホスト | オペレーティング・システム | IPアドレス | 必要なサービス |

|---|---|---|---|

| DRサーバー(ロードスケジューラ) | CentOS7 | ens33:192.168.163.10 ens33:0(VIP):192.168.163.100 |

ipvsadm |

| Webノードサーバー1 | CentOS7 | ens33:192.168.163.12 lo:0(VIP):192.168.163.100 |

nfs-utils、rpcbind、httpd |

| Webノードサーバー2 | CentOS7 | ens33:192.168.163.13 lo:0(VIP):192.168.163.100 |

nfs-utils、rpcbind、httpd |

| NFSサーバー | CentOS7 | 192.168.163.14 | rpcbind、nfs-utils |

| クライアント | ウインドウズ10 | 192.168.163.15 |

注:今回は同じローカルエリアネットワークにセットアップします。ネットワークをセットアップするときにゲートウェイとDNSは必要ありません。コメントするだけです。それらが同じネットワークセグメントにない場合は、ゲートウェイを構成する必要があります。

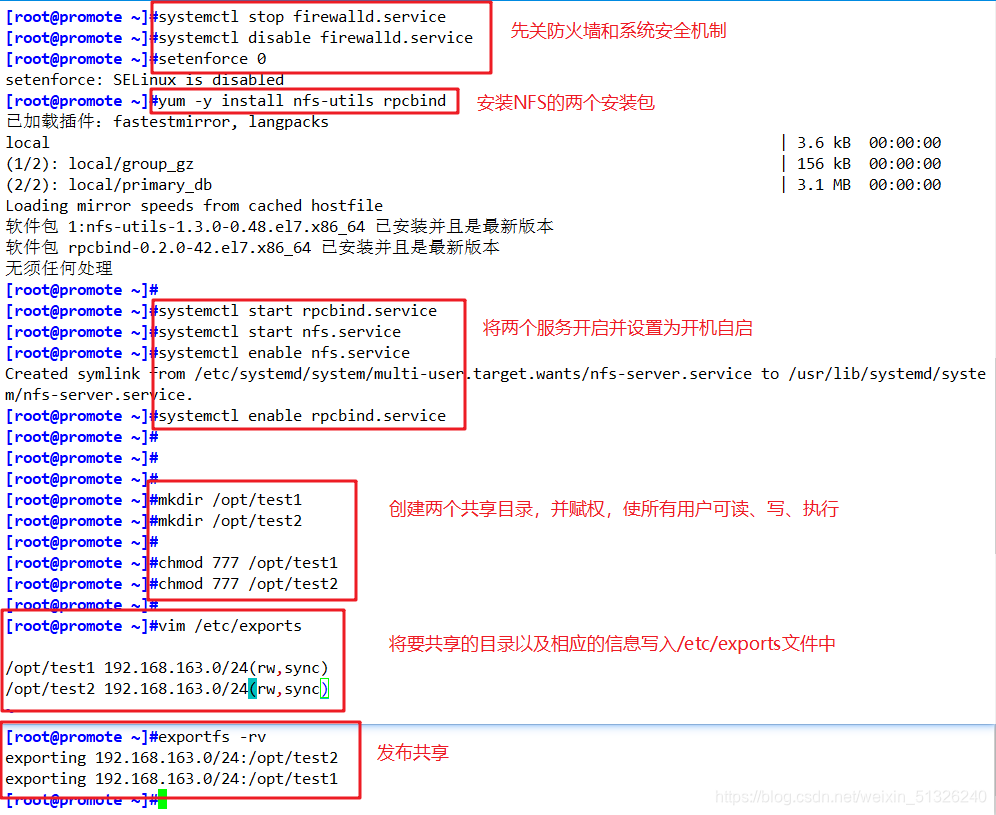

1.共有ストレージを展開します

NFSサーバー:192.168.163.14

systemctl stop firewalld.service

systemctl disable firewalld.service

setenforce 0

yum -y install nfs-utils rpcbind

systemctl start rpcbind.service

systemctl start nfs.service

systemctl enable nfs.service

systemctl enable rpcbind.service

mkdir /opt/test1

mkdir /opt/test2

chmod 777 /opt/test1

chmod 777 /opt/test2

vim /etc/exports

/opt/test1 192.168.163.0/24(rw,sync)

/opt/test2 192.168.163.0/24(rw,sync)

exportfs -rv

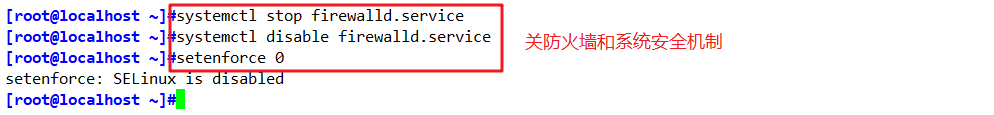

2.ノードサーバーを構成します

Webノードサーバー1:ens33:192.168.163.12 lo:0(VIP):192.168.163.100

Webノードサーバー2:ens33:192.168.163.13 lo:0(VIP):192.168.163.100

次は2つのサーバーの同じ構成です

systemctl stop firewalld.service

systemctl disable firewalld.service

setenforce 0

(1)仮想IPアドレスを構成します(VIP:192.168.163.100)

#此地址仅用做发送 Web 响应数据包的源地址,并不需要监听客户机的访问请求(改由调度器监听并分发)。

#因此使用虚接口 lo:0 来承载 VIP 地址,并为本机添加一条路有记录,将访问 VIP 的数据限制在本地,以避免通信紊乱。

vim /etc/sysconfig/network-scripts/ifcfg-lo:0

DEVICE=lo:0

IPADDR=192.168.163.100

NETMASK=255.255.255.255

ONBOOT=yes

ifup lo:0

ifconfig lo:0

#设置临时的路由,重启失效;禁锢路由

route add -host 192.168.163.100 dev lo:0

#查看路由

route -n

#开机自动添加路由,生产环境应该用这个

vim /etc/rc.local

/sbin/route add -host 192.168.163.100 dev lo:0

chmod +x /etc/rc.d/rc.local

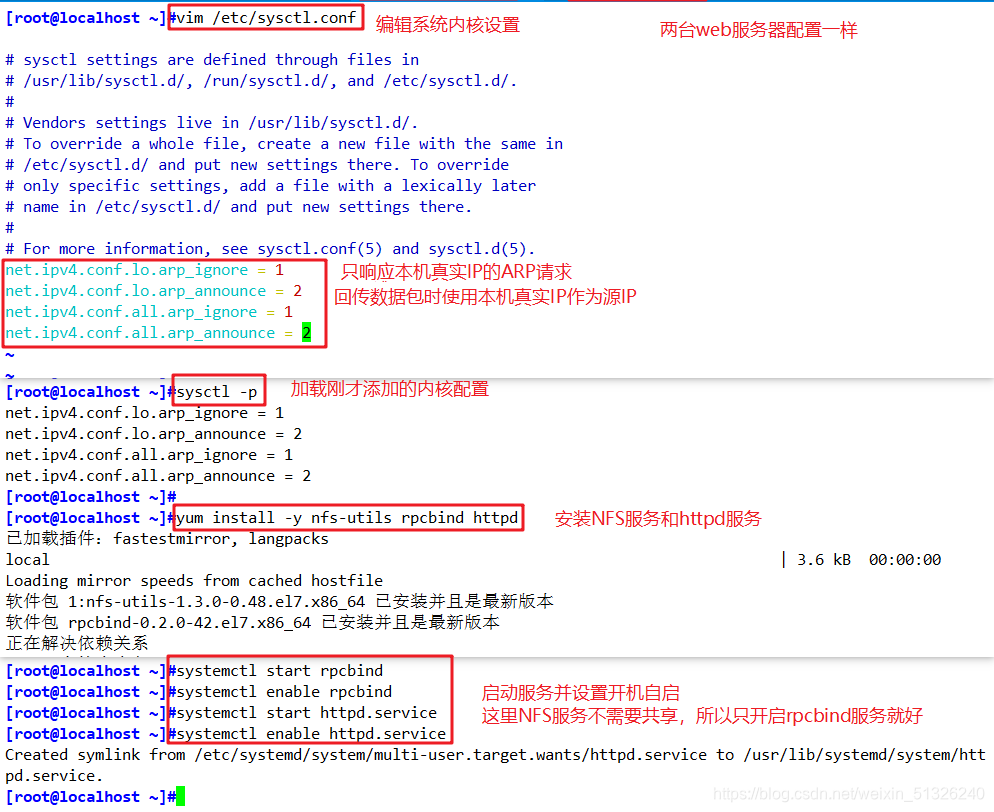

(2)カーネルのARP応答パラメーターを調整して、VIP MACアドレスが更新されないようにし、競合を回避します。

vim /etc/sysctl.conf

......

net.ipv4.conf.lo.arp_ignore = 1 #系统只响应目的IP为本地IP的ARP请求

net.ipv4.conf.lo.arp_announce = 2 #系统不使用IP包的源地址来设置ARP请求的源地址,而选择发送接口的IP地址

net.ipv4.conf.all.arp_ignore = 1

net.ipv4.conf.all.arp_announce = 2

sysctl -p

yum install -y nfs-utils rpcbind httpd

systemctl start rpcbind

systemctl enable rpcbind

systemctl start httpd.service

systemctl enable httpd.service

次の2つのサーバー設定は少し異なります

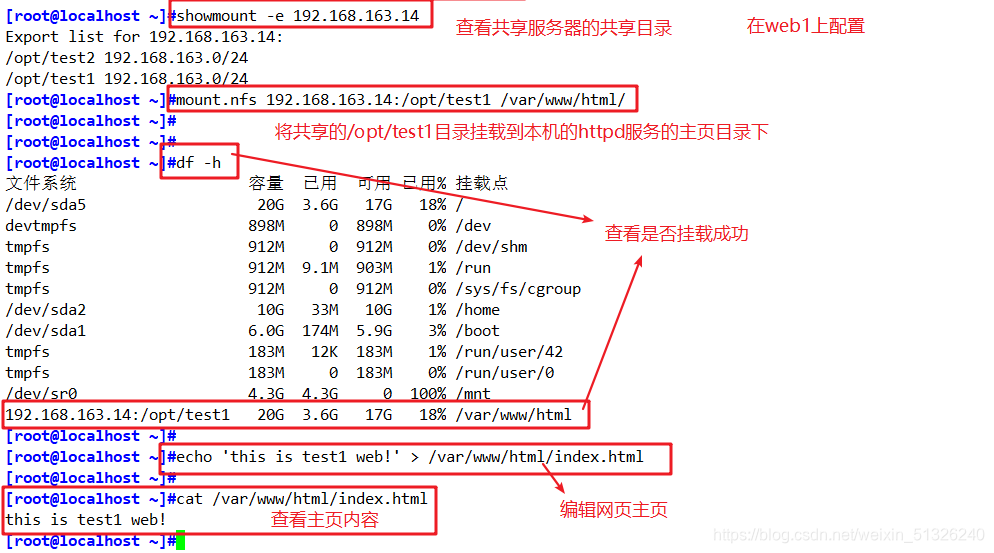

。Webノードサーバー1:ens33:192.168.163.12 lo:0(VIP):192.168.163.100

showmount -e 192.168.163.14

mount.nfs 192.168.163.14:/opt/test1 /var/www/html

echo 'this is test1 web!' > /var/www/html/index.html

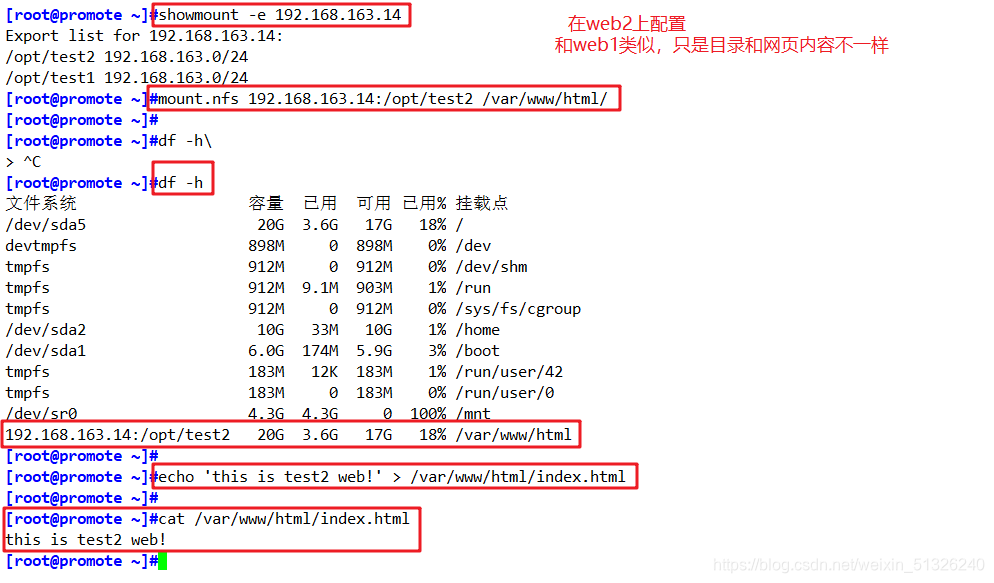

Webノードサーバー2:ens33:192.168.163.13 lo:0(VIP):192.168.163.100

showmount -e 192.168.163.14

mount.nfs 192.168.163.14:/opt/test2 /var/www/html

echo 'this is test2 web!' > /var/www/html/index.html

3.ロードスケジューラを構成します

ロードスケジューラ:192.168.163.10 lo:0(VIP):192.168.163.100

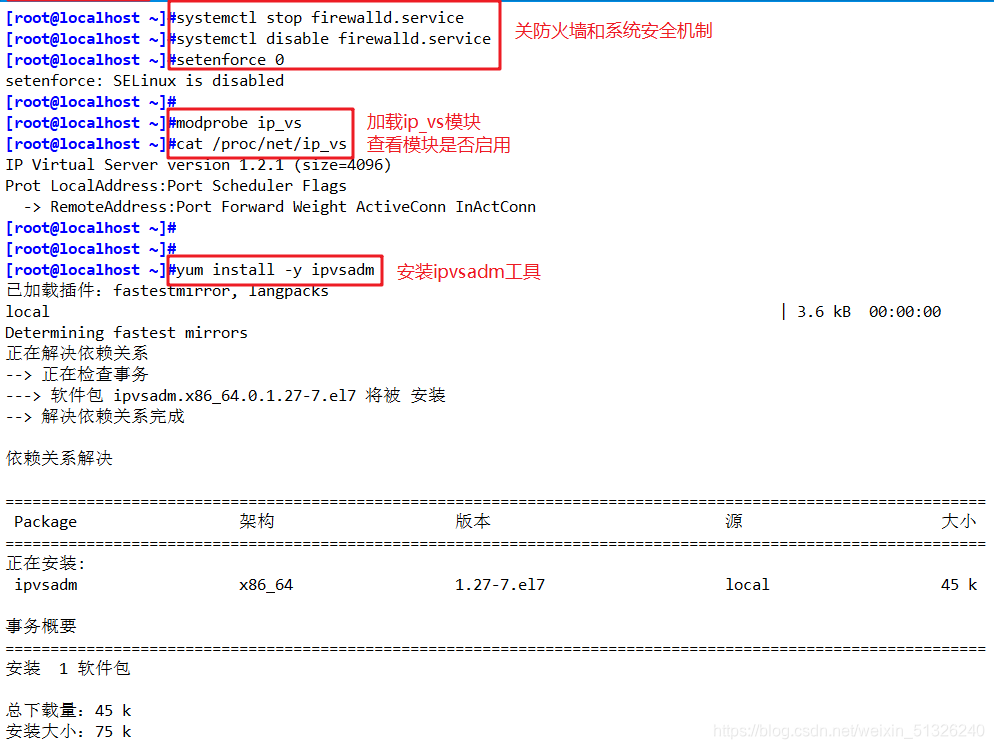

(1)ファイアウォールをオフにして、ip_vsモジュールをロードします

systemctl stop firewalld.service

systemctl disable firewalld.service

setenforce 0

#加载ip_vs模块,并安装ipvsadm工具

modprobe ip_vs

cat /proc/net/ip_vs

yum install -y ipvsadm

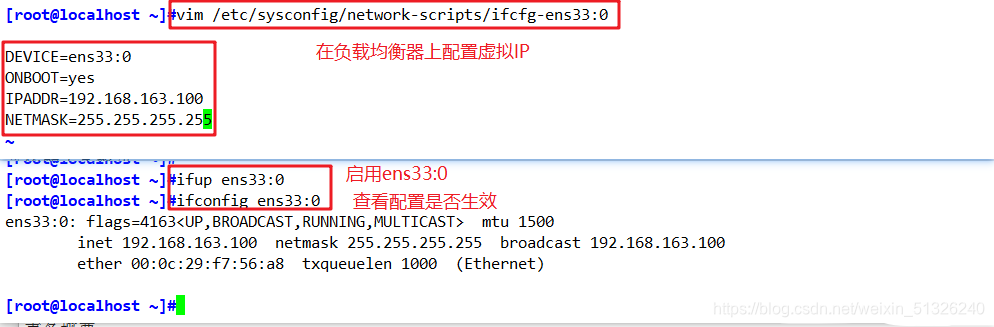

(2)仮想IPアドレスを構成します(VIP:192.168.163.100)

vim /etc/sysconfig/network-scripts/ifcfg-ens33:0

DEVICE=ens33:0

ONBOOT=yes

IPADDR=192.168.163.100

NETMASK=255.255.255.255

ifup ens33:0

ifconfig ens33:0

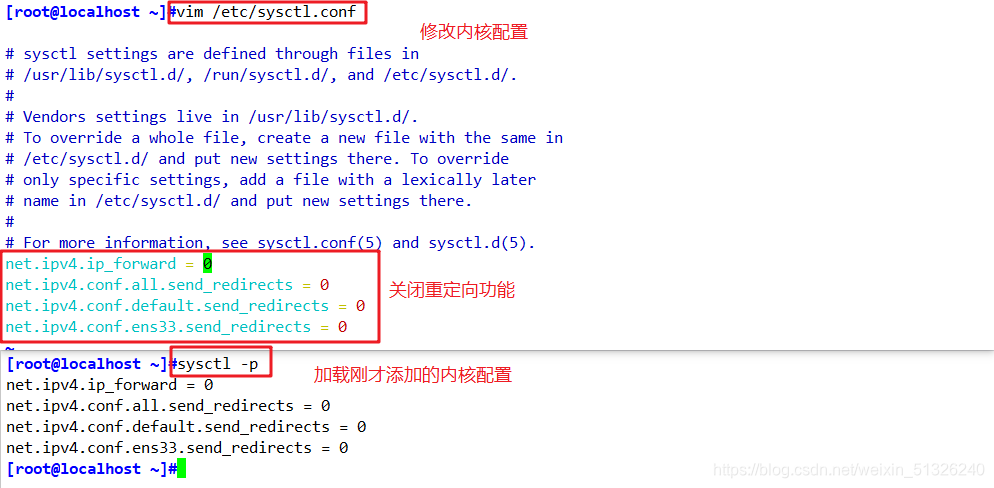

(3)proc応答パラメータを調整します

#由于 LVS 负载调度器和各节点需要共用 VIP 地址,应该关闭Linux 内核的重定向参数响应,不充当路由器,

vim /etc/sysctl.conf

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

sysctl -p

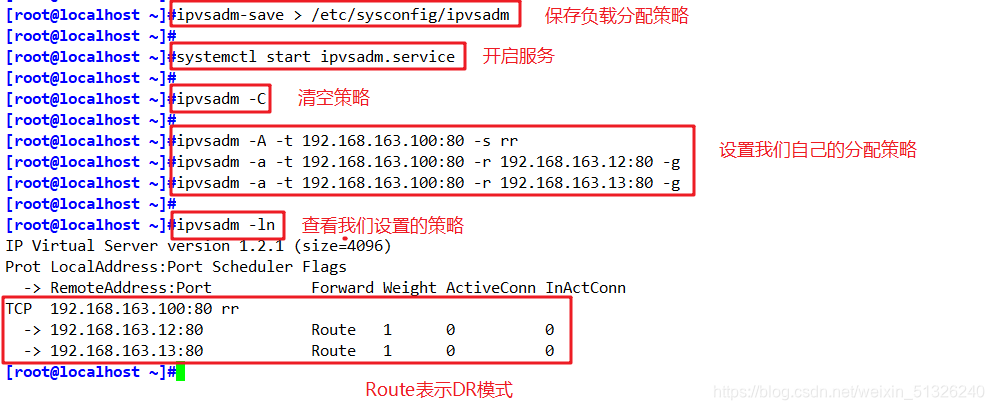

(4)負荷分散戦略を構成する

ipvsadm-save > /etc/sysconfig/ipvsadm

或者

ipvsadm --save > /etc/sysconfig/ipvsadm

systemctl start ipvsadm.service

#清除原有策略

ipvsadm -C

ipvsadm -A -t 192.168.163.100:80 -s rr

ipvsadm -a -t 192.168.163.100:80 -r 192.168.163.12:80 -g #如果这里是隧道模式,直接将-g替换成-i即可

ipvsadm -a -t 192.168.163.100:80 -r 192.168.163.13:80 -g

#查看节点状态,Route代表 DR模式

ipvsadm -ln

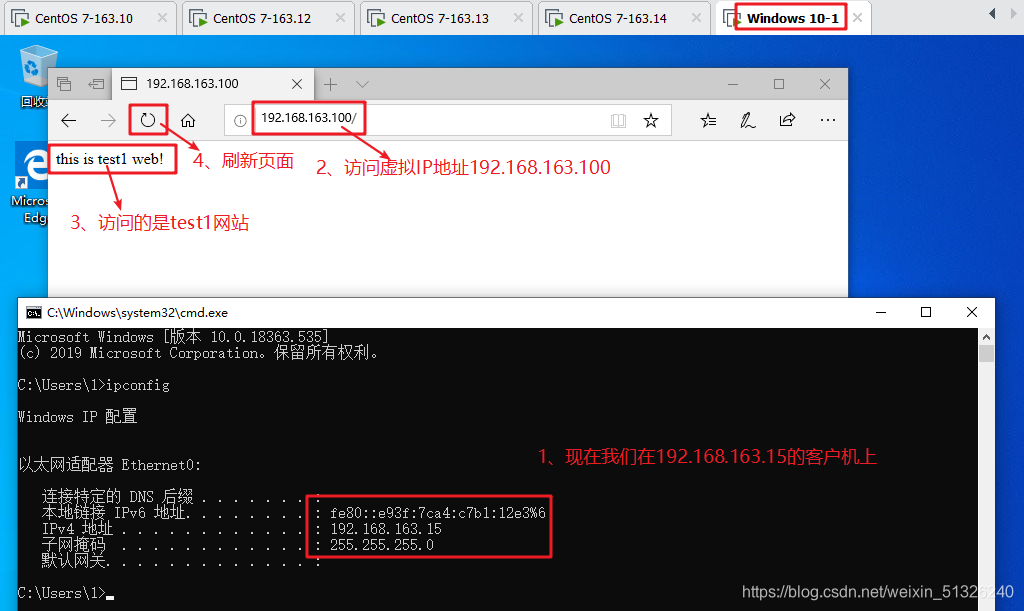

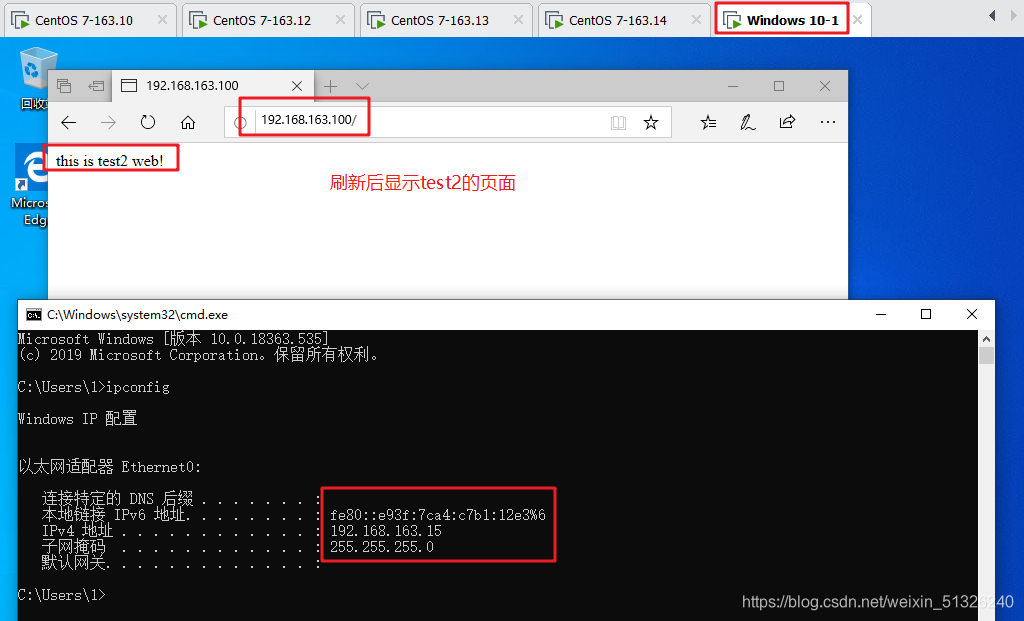

4.テスト検証

クライアントでhttp://192.168.163.100/にアクセスし、更新して負荷分散が成功したかどうかをテストします