セキュリティ調査チームのSakuraSamuraiは、国連環境プログラムの10万人を超える従業員の情報にアクセスするために使用したセキュリティの脆弱性を明らかにしました。

国連の脆弱性開示と殿堂情報セキュリティ計画に参加しているときに、SakuraSamuraiチームはGitの資格情報を公開するエンドポイントを発見しました。これらの資格情報により、Gitリポジトリをダウンロードできるため、多数のユーザー資格情報と個人を特定できる情報PIIを識別できます。さくら侍は当初、国際労働機構のMySQLデータベースを引き継ぎ、調査管理プラットフォームでアカウントの乗っ取りを行った後、他のドメイン/サブドメインの列挙を開始しました。最後に、国連環境プログラムのサブドメインでサブドメインが見つかり、サブドメインでGitHub資格情報が見つかりました。次に、この資格情報を介して多数のリポジトリがダウンロードされ、リポジトリのパブリック.gitディレクトリからコンテンツが抽出されました。

合計で、彼らは100,000を超えるUNEP従業員の記録を特定しました。さらに、Sakura Samuraiは、国連サーバー[ilo.org]で複数のパブリック.gitディレクトリを見つけ、「git-dumper」などのさまざまなツールを使用して.gitコンテンツを抽出できます。

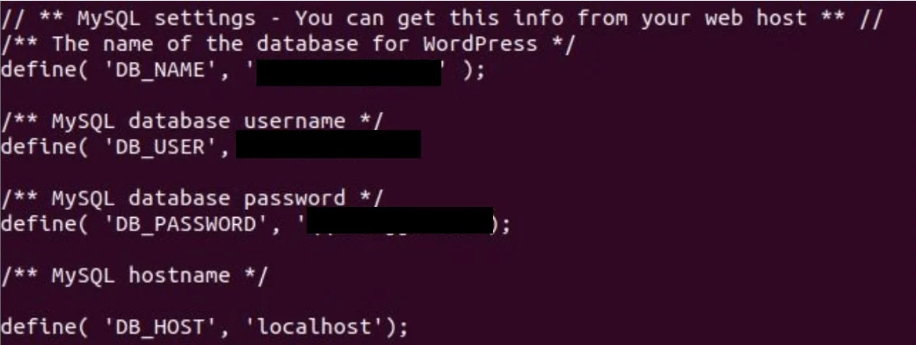

ユーザーがGitinitを介してGitリポジトリを作成すると、GitはGitが正しく機能するために必要なすべての情報を含む.gitディレクトリを作成します。.gitディレクトリには、管理者データベースの資格情報を公開するWordPress構成ファイル(WP-config.phpファイル)などの機密ファイルも含まれます。これらのファイルを使用して、UNEPソースコードリポジトリにアクセスできます。

国連ドメインのパブリック.gitディレクトリにあるWordPress構成ファイル

来源:Sakura Samurai

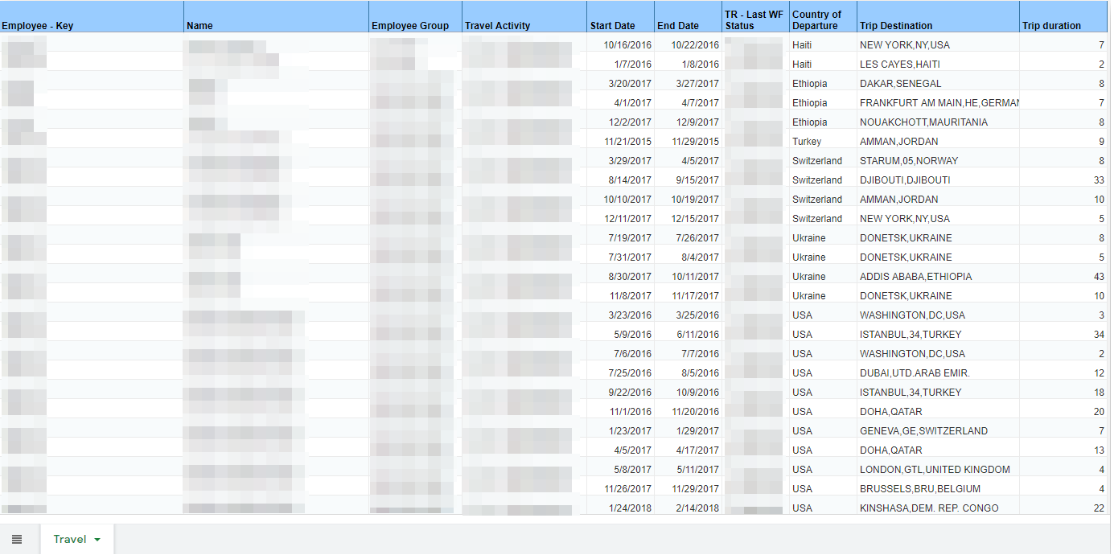

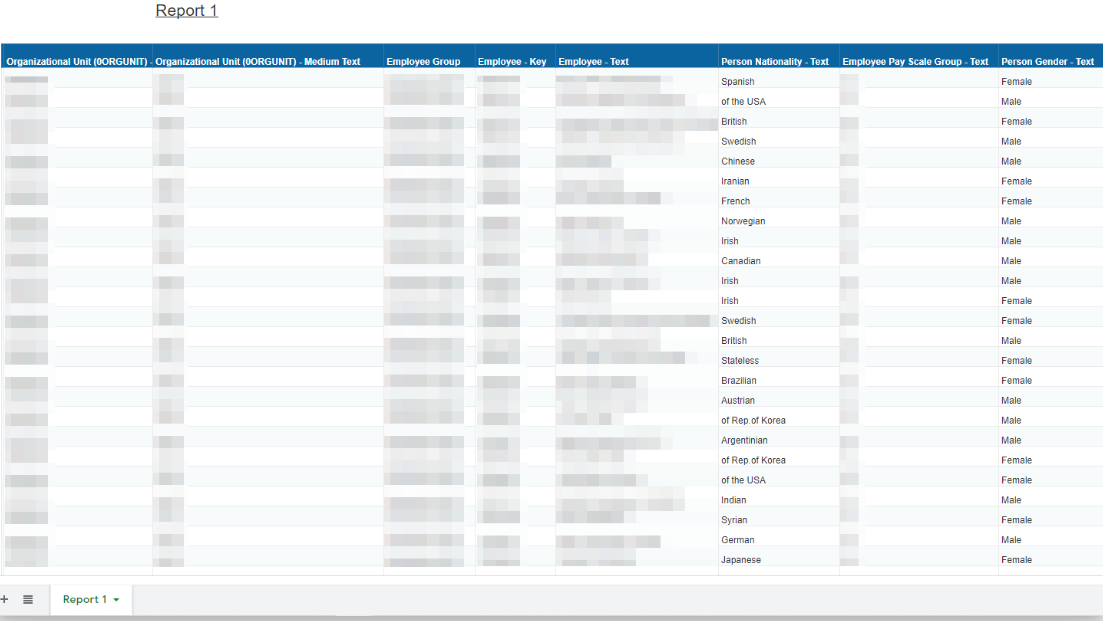

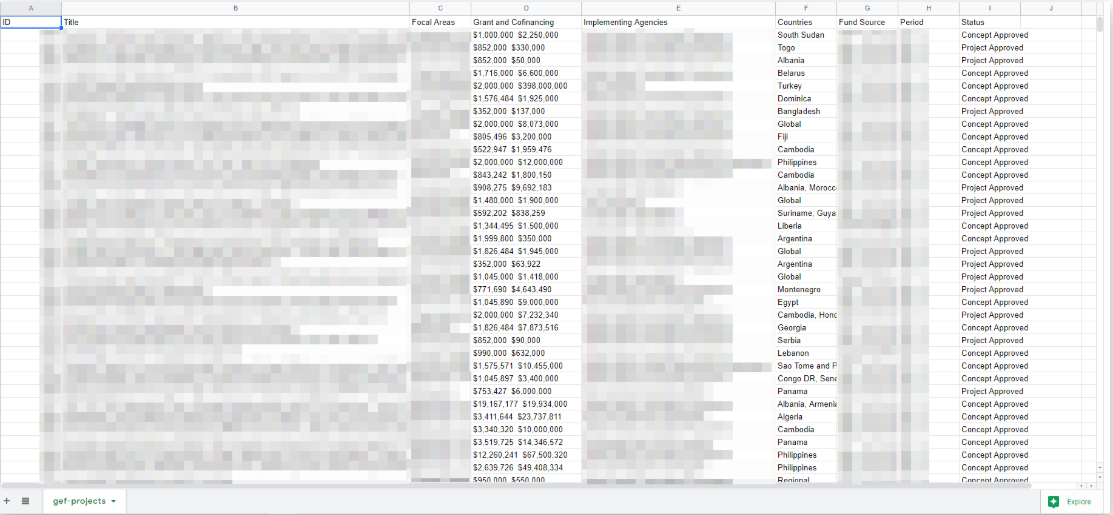

露出したPII

旅行記録。従業員ID番号、名前、旅行の理由、開始時間と終了時間、滞在時間、承認ステータス、目的地などを含みます。

人的資源の国籍統計。従業員の名前、ID、国籍、性別、給与等級などを含みます。

プロジェクトと資金の取引記録。プロジェクト識別番号、影響を受ける地域、増加および共同出資額、実施機関、国、資金源、プロジェクト期間、および承認ステータスを含みます。

さくら侍チームは、この脆弱性を国連に報告しました。国連情報通信技術局はこの報告を認め、そのDevOpsチームは脆弱性の修正を開始し、現在脆弱性の影響評価を行っています。