1.ファイアウォールとは

ファイアウォールとは、異なるネットワークまたはネットワークセキュリティドメイン間に設定されたコンポーネントの組み合わせを指します。ファイアウォールを通過するデータフローを監視、制限、変更し、ネットワーク内の情報、構造、および動作条件を可能な限りシールドして、ネットワークセキュリティ保護を実現できます。

ファイアウォール(ファイアウォール)は、ハードウェアデバイスまたはソフトウェアシステムであり、主に内部ネットワークと外部ネットワークの間にインストールされます。外部の悪意のあるプログラムによる内部システムの損傷を防ぐため、または重要な内部情報の流出を防ぐために、双方向があります。監督の機能。ファイアウォール管理者の設定により、セキュリティレベルを柔軟に調整できます。

2.ファイアウォールの紹介

ファイアウォールにはnetfilter、iptablesがあります。

Netfilterはカーネルのプラグインであり、パケットがカーネルに到着すると、カーネルはまずnetfilterテーブルの情報をチェックして、パケットを受け入れるかどうかを決定します。

netfilterファイアウォール戦略の更新は、iptables戦略からのものです。iptables戦略を変更するためのツールは、iptablesとfillwalldです。

3.ファイアウォール管理ツールスイッチ

[注意]:rhel8ではデフォルトでfirewalldが使用されます

1)firewalld -----> iptablesのスイッチ

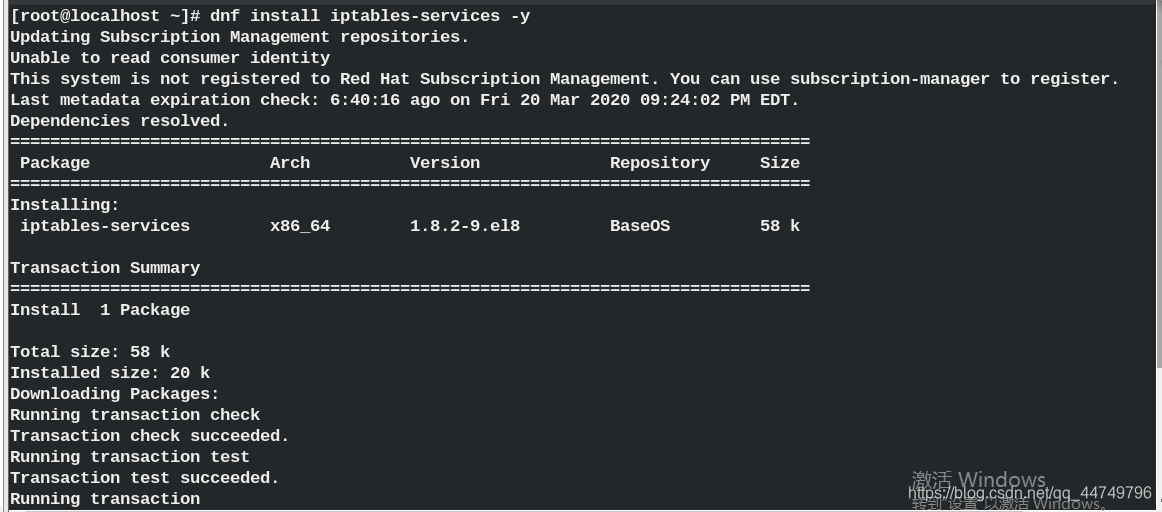

dnf install iptables ##首先安装iptables

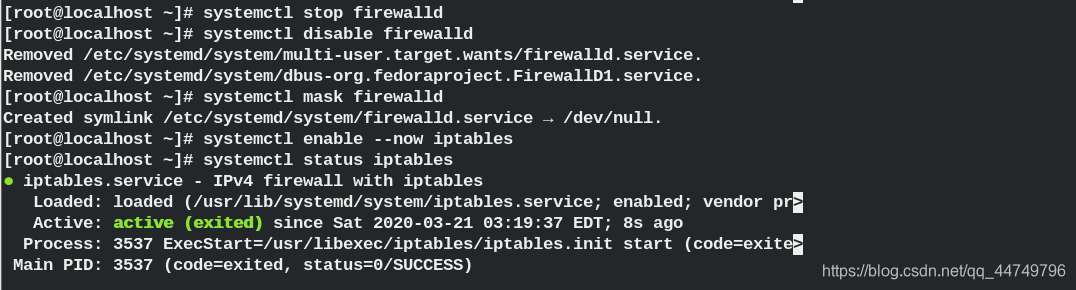

systemctl stop firewalld ##关闭firewalld

systemctl disable firewalld ##设置开机不启动

systemctl mask firewalld ##封锁firewalld

systemctl enable --now iptables ##开启iptables并设置为开机启动

systemctl status iptables ##查看iptables状态

2)iptablesの切り替え-----> firewalld

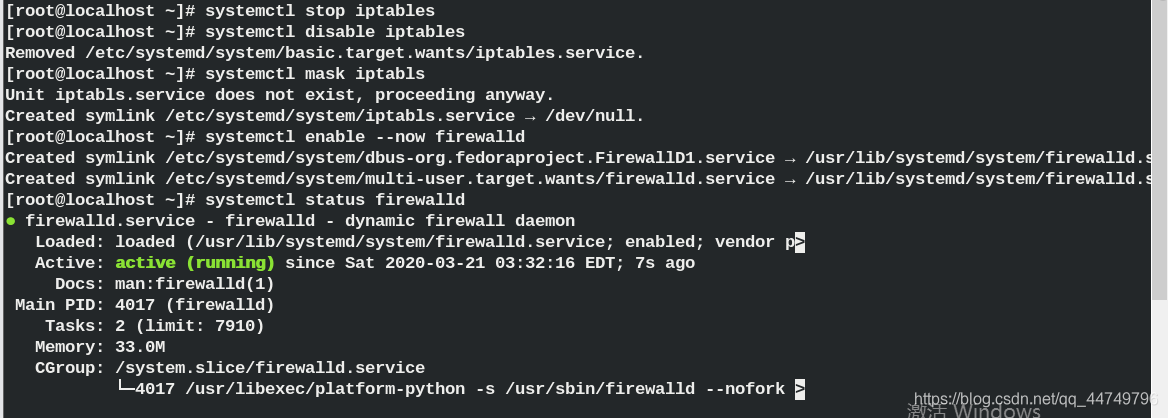

systemctl stop iptables

systemctl disable iptables

systemctl mask iptables

systemctl enable --now firewalld

systemctl status firewalld

4. iptablesの使用

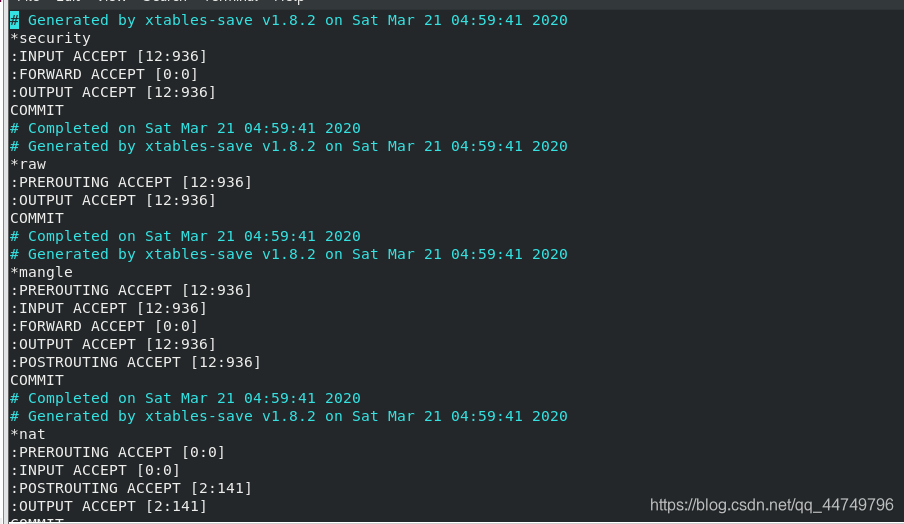

vim /etc/sysconfig/iptables ##iptables策略记录文件

永久保存戦略:

方法一:service iptables save

方法二:iptables-save > /etc/sysconfig/iptables

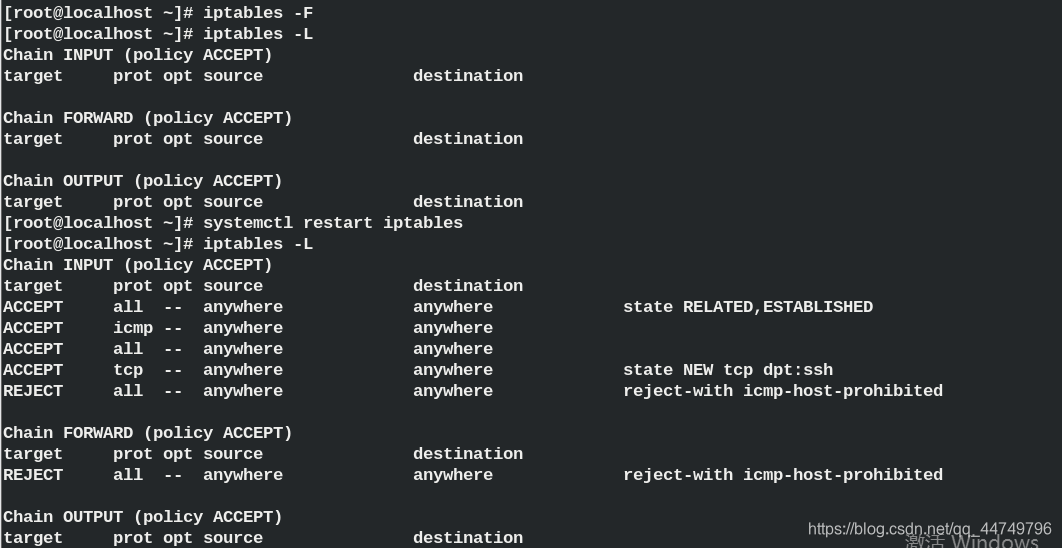

デフォルトの

ファイアウォールポリシーを表示する-Fを使用してファイアウォールポリシーを更新した後、サービスを再起動して、ファイアウォールポリシーがまだデフォルトかどうかを確認します。

方法1または2を使用して、ポリシーを永続的に保存します。

5.ファイアウォールのデフォルト戦略

デフォルト戦略の5つのチェーン:

| 入力 | 入力 |

|---|---|

| 出力 | アウトプット |

| フォワード | 進む |

| ポストルーティング | ルーティング後 |

| 事前ルーティング | ルーティングする前 |

デフォルトの3つのテーブル

| フィルタ | ローカルカーネルを通過するデータ(含まれるチェーンは、入力、出力、転送です) |

|---|---|

| ネット | ネイティブカーネルを通過しないデータ(ポストルーティング、プレルーティング、入力、出力) |

| 行方不明 | フィルターテーブルとネットテーブルでは不十分な場合に使用されます(入力、出力、転送、ポストルーティング、プレルーティング)。 |

iptablesコマンド

| -t | テーブル名を指定します |

|---|---|

| -n | 解析しない |

| -L | 見る |

| -A | 戦略を追加 |

| -p | 同意 |

| --dport | 宛先ポート |

| -s | 出典 |

| -j | 行動 |

| 受け入れる | 許可する |

| 落とす | 捨てる |

| 拒否 | 拒否する |

| SNAT | 送信元アドレス変換 |

| DNAT | 宛先アドレス変換 |

| -N | 新しいチェーン |

| -E | チェーン名を変更する |

| -バツ | チェーンを削除 |

| -D | ルールを削除\ |

| -私 | ルールを挿入 |

| -R | ルールを変更する |

| -P | デフォルトのルールを変更する |

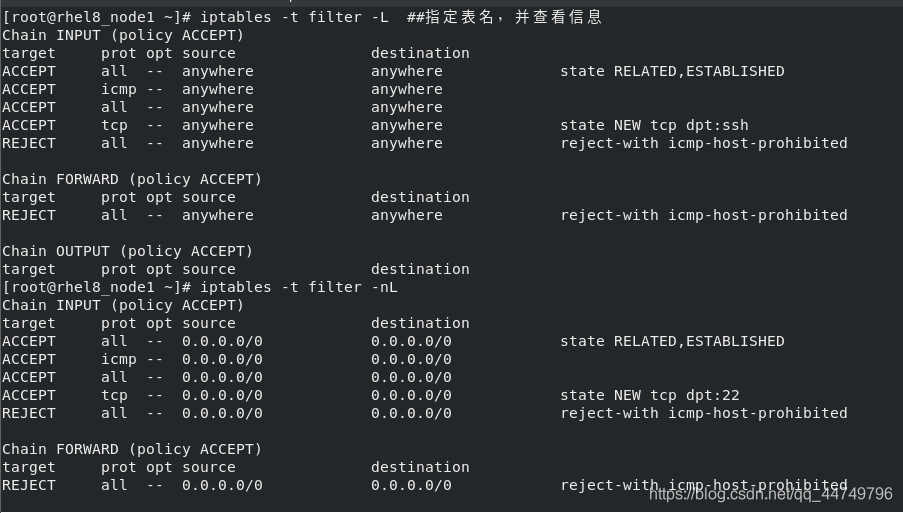

-t ##テーブル名を指定します

-L ##ビュー

-n ##分析を行いません

現時点では、他のホストはこのホストと通信できます:

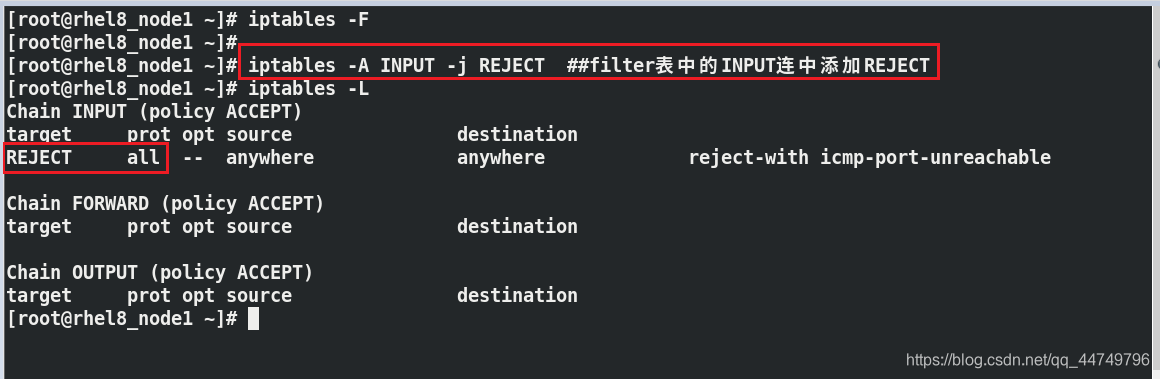

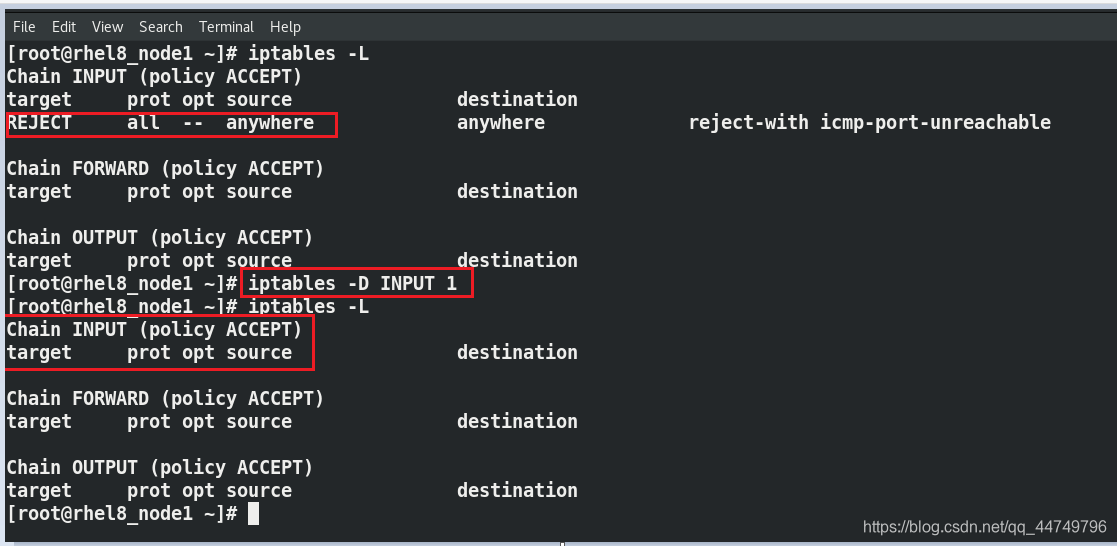

-A ##ポリシーを追加します

-j ##アクション

拒否##

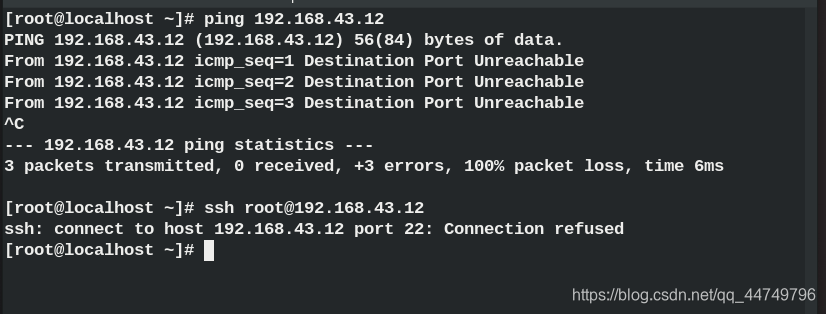

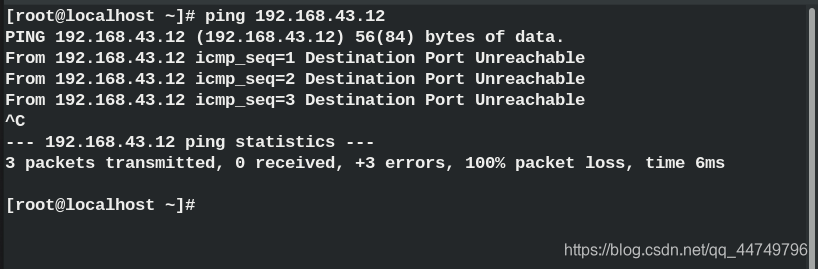

このホストを拒否します他のホストのすべてのポートを拒否します

-D ##ポリシーの削除

現時点では、他のホストがこのホストと再び通信できます!!

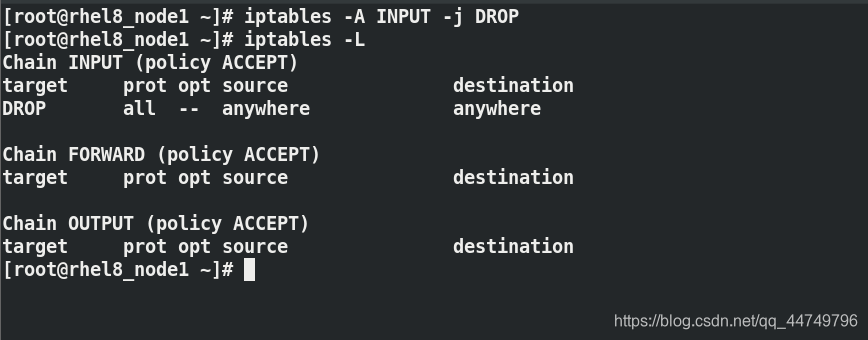

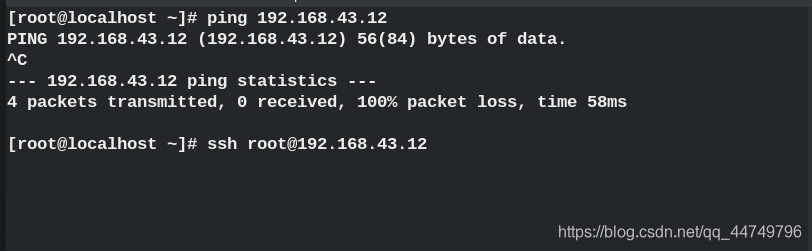

DROP ## drop

この時点で、他のホストがこのホストと通信するとき、それらはこのホストによって拒否されませんが、情報を受け取りません

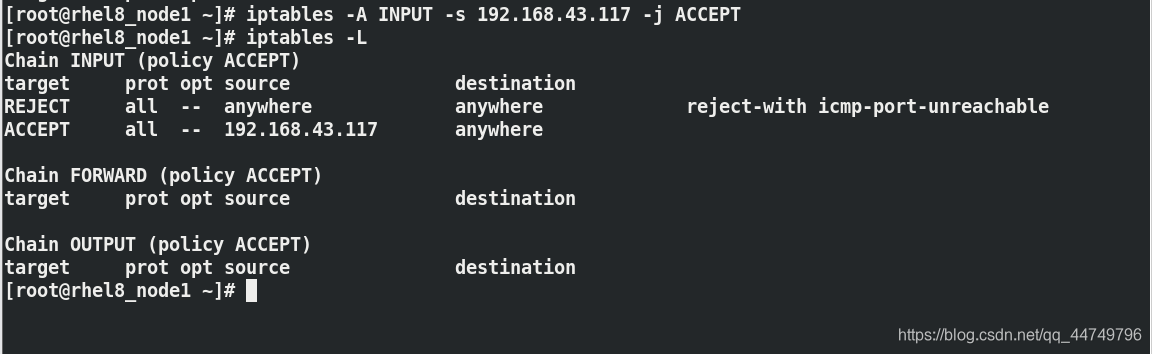

-s ##データデータ

ソースACCEPT ##

上記のコマンドで192.168.43.117ユーザーをINPUTチェーンに追加できるようにします許可されていますが、ファイアウォール戦略では上から下に読み取られるため、ブロックされます。彼に一致する戦略のみが読み取られると、彼は直接立ち去り、上から下に読み取られません。 。

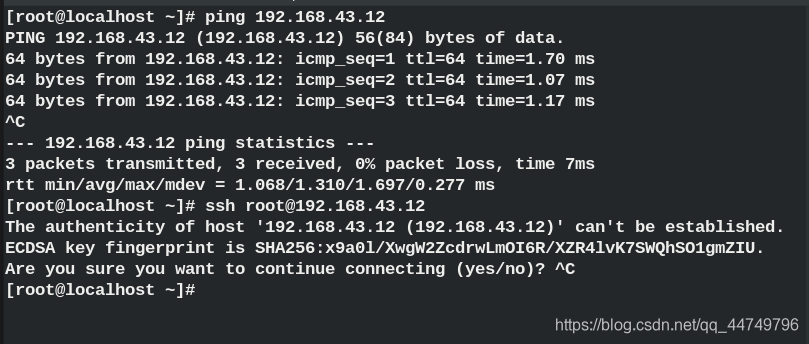

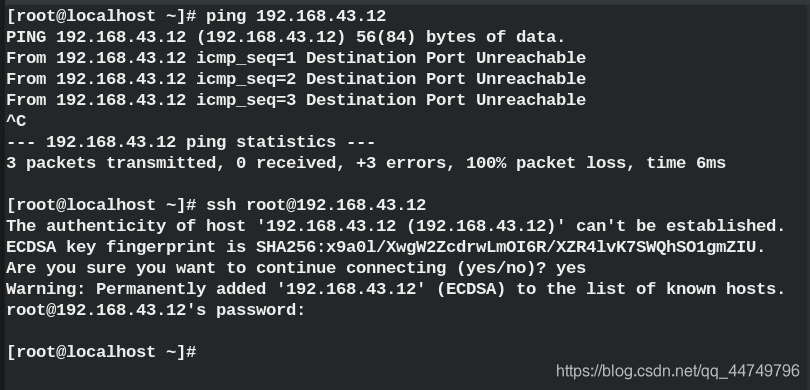

-i ##挿入

192.168.43.117ユーザーはこの時点でこのホストと通信できます

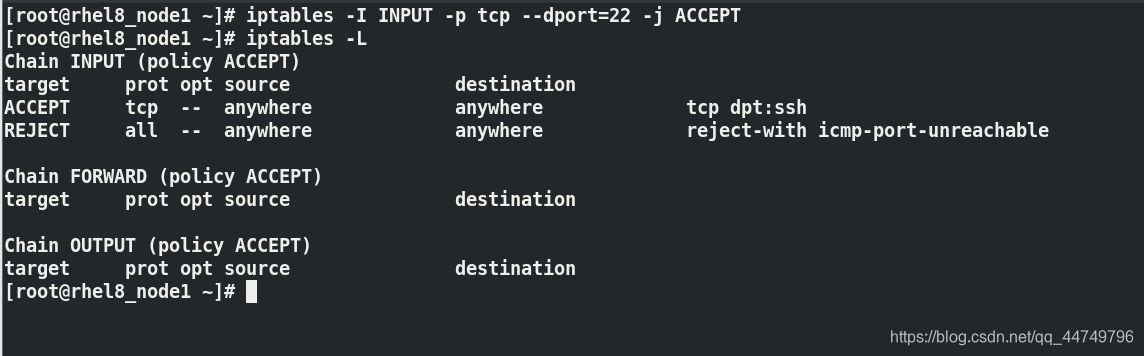

-p ##プロトコル

--dport ##宛先ポート

現時点では、他のホストのポート22がこのホストに接続できます

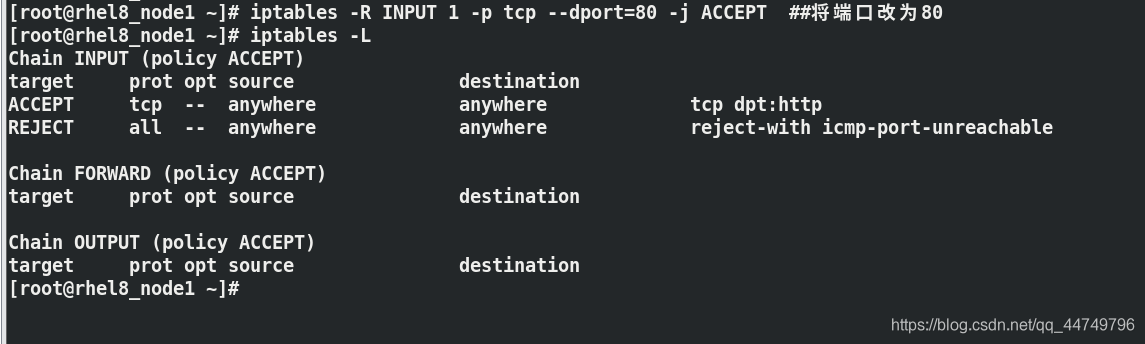

-R ##

上記のポートを変更します80である必要があります。これで、他のホストのポート22にアクセスできなくなり、ポート80がこのホストにアクセスできるようになります。

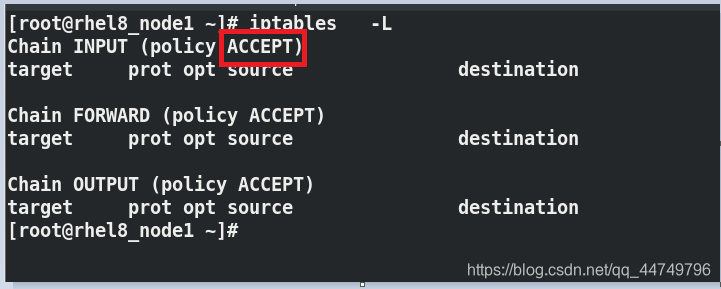

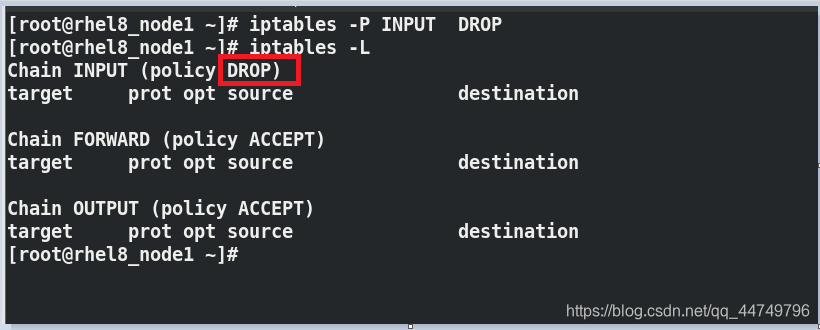

-P ##デフォルトのルールを変更するデフォルトで

は

、ACCEPTの上のポリシーは

すべてのホストのすべてのポートの通過を許可します。このとき、すべてのホストのすべてのポートはDROP状態です。

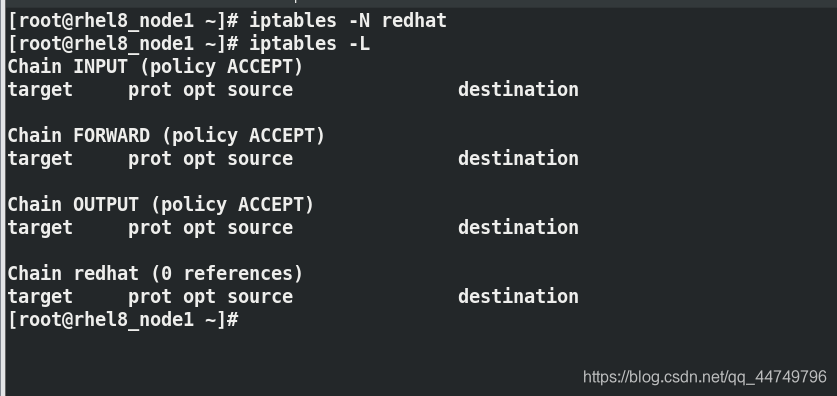

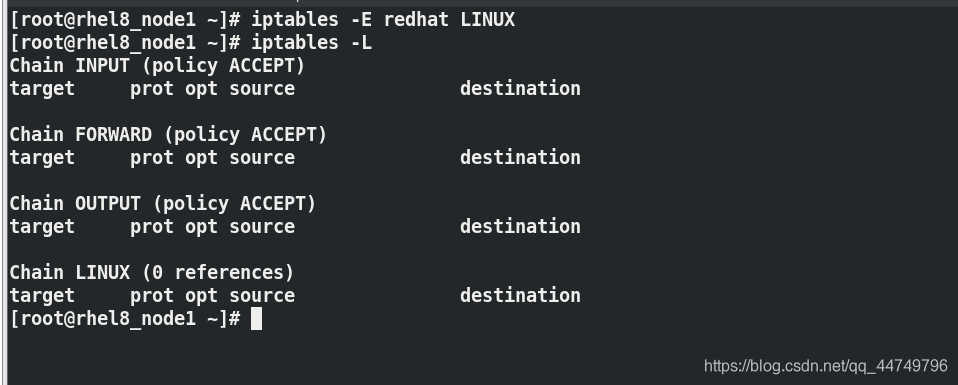

-N ##新しいチェーン

-E ##

チェーンの変更-Xチェーンの削除

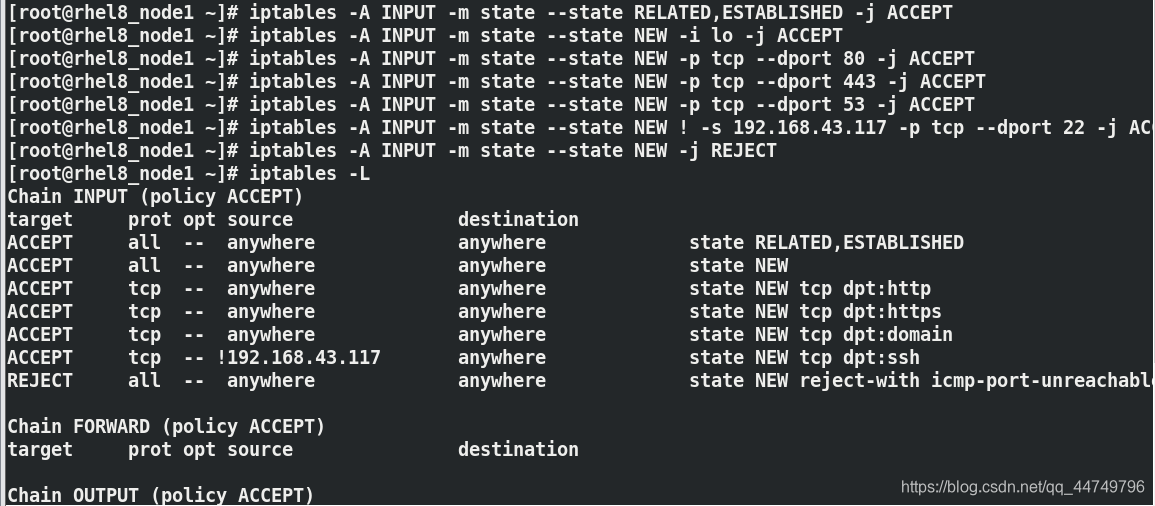

パケットの状態

データパケットのポリシー検出によって引き起こされる巨大な遅延の問題を解決するために、データパケット

がアクセスされたとき、またはアクセスされたときのデータパケットの状態を記録する必要があり、データパケットを直接渡すことができます。新しいアクセスループバックインターフェイスの場合は、80 、443、53ポート、彼を通過させてください。最後から2番目のコマンドは、192.168.43.117を除くすべてのユーザーがポート22経由でアクセスできることです。

[まとめ]:ファイアウォールを設定するときに、ファイアウォールのステータスを追加します。それ以外の場合は、データ転送のパフォーマンスに大きく影響します

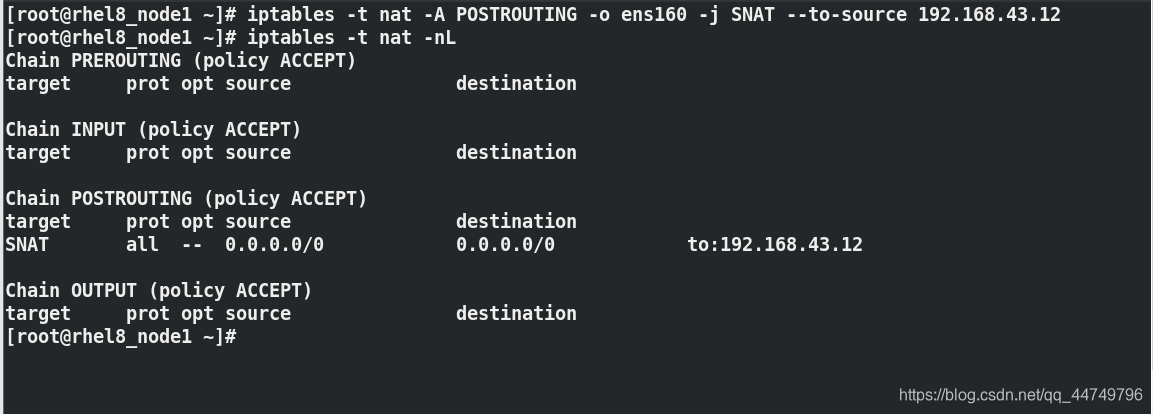

dnat、natテーブルのsnat

snat(送信元アドレス変換):

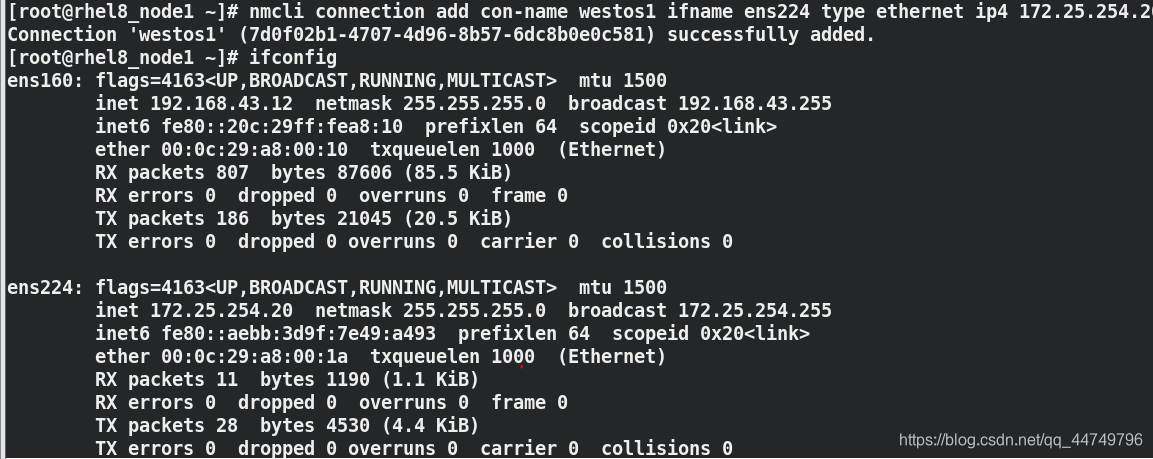

データ送信、最初にデュアルネットワークカードホストを準備

nmcli connection add westos1 ifname ens224 type ethernet ip4 172.25.254.20/24 ##设定IP地址

クライアントのホストIPを172.25.254.10に、ゲートウェイを172.25.254.1に設定します

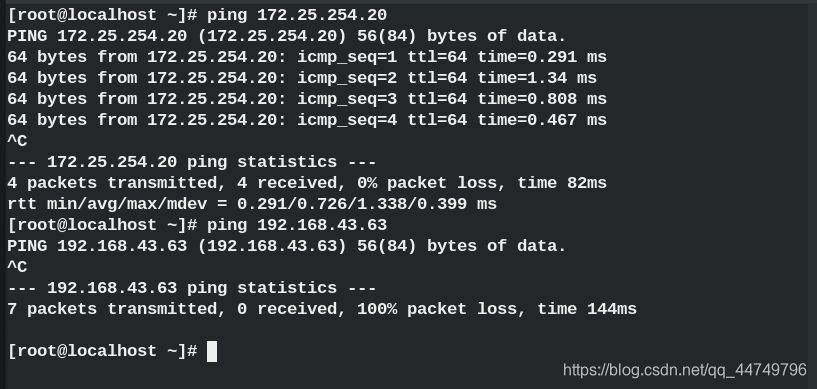

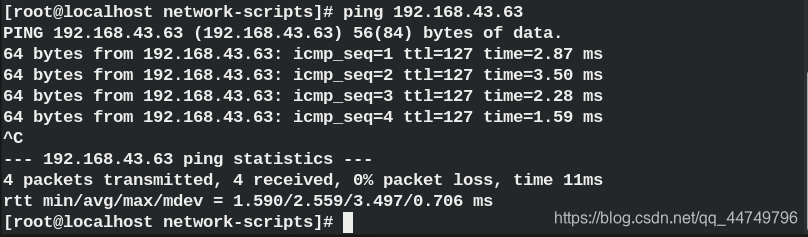

これで、クライアントホストは172.25.254.20のIPに接続できますが、192.168.43.63のIPには接続できません

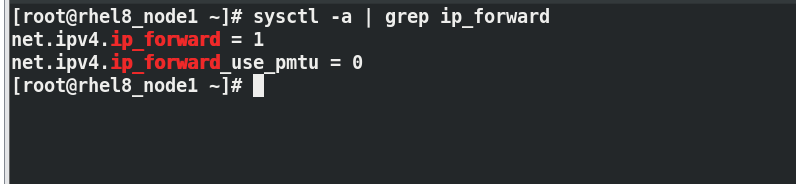

。192ネットワークのカーネルルートがオンになっているかどうかを確認してください。

検出が開いており、ファイアウォールポリシーファイルが書き込ま

れ、クライアントテストで見つかりました。 192.168.43ネットワークセグメントのエクストラネット

dnat(宛先アドレス変換):

iptables -t nat -A PREROUTEING -i ens160 -j DNAT --to-dest 172.25.254.30

##从ens160进入的数据均将他仍给172.25.258.30 ,这就是目的地址转换