<Sysmon schemaversion = "10.42">

<!-すべてのハッシュをキャプチャ->

<HashAlgorithms> * </ HashAlgorithms>

<EventFiltering>

<!-署名を除いてすべてのドライバーをログに記録->

<!-にMicrosoftまたは

Windows- > <ProcessCreate onmatch = "exclude">

<Image condition = "end with"> chrome.exe </ Image>

</ ProcessCreate>

<ProcessCreate onmatch = "include">

<ParentImage condition = "end with"> cmd .exe </ ParentImage>

</ ProcessCreate>

<FileCreateTime onmatch = "exclude">

<Image condition = "end with"> chrome.exe </ Image>

</ FileCreateTime>

<NetworkConnect onmatch = "exclude">

<Image condition = "end with"> chrome.exe </ Image>

<TargetImage condition = "end with"> winlogon.exe </ TargetImage>

<SourcePort condition = "is"> 137 </ SourcePort>

<SourceIp condition = "is"> 127.0.0.1 </ SourceIp>

</ NetworkConnect>

<NetworkConnect onmatch = "include">

<DestinationPort condition = "is"> 80 < / DestinationPort>

<DestinationPort condition = "is"> 443 </ DestinationPort>

</ NetworkConnect>

<CreateRemoteThread onmatch = "include">

<TargetImage condition = "end with"> explorer.exe </ TargetImage>

<TargetImage condition = "end with "> svchost.exe </ TargetImage>

<TargetImage condition =" end with "> firefox.exe </ TargetImage>

<SourceImage condition = "end with"> powershell.exe </ SourceImage>

</ CreateRemoteThread>

</ EventFiltering>

</ Sysmon>

解釈:

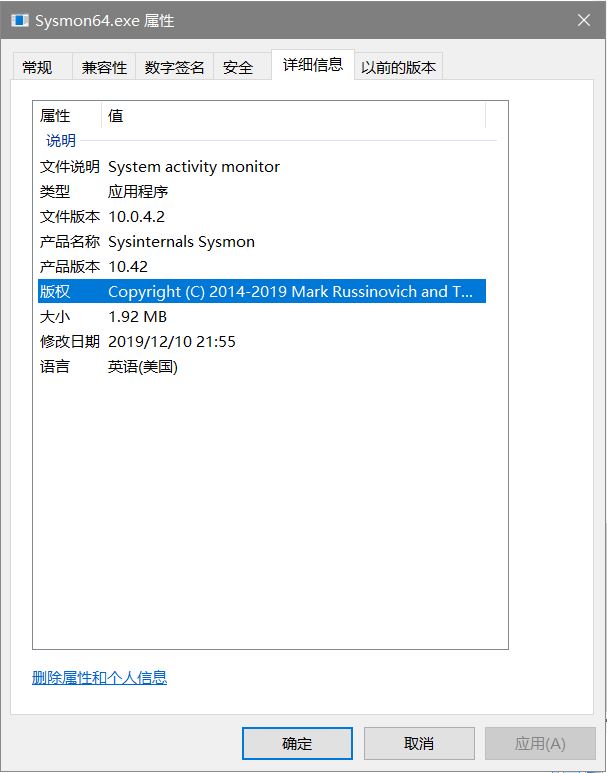

<Sysmon schemaversion = " 10.42 " >

Sysmonのバージョンがバージョン10.42であることを示します

excludeホワイトリストを示します。つまり、ラベル内のプログラムは記録されません。

include表示ブラックリスト。onmatch表示マッチ。

ProcessCreate为プロセス作成

NetworkConnect表示インターネット接続

CreateRemoteリモートスレッドの作成を示します。

FileCrete Time表示プロセス作成時間

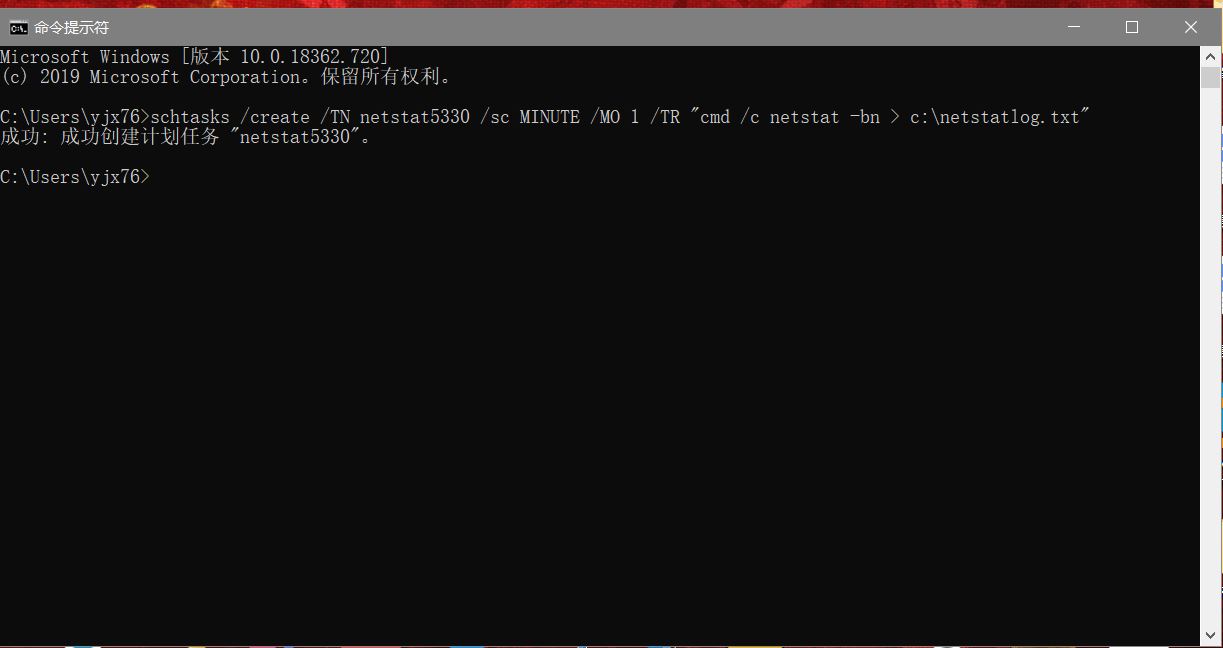

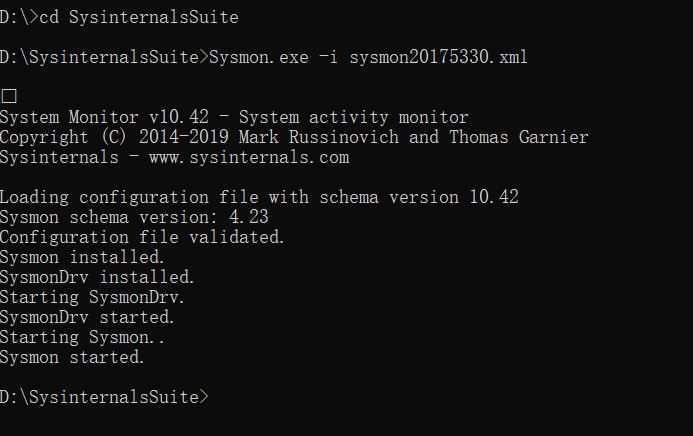

Sysmon.exe -i sysmon20175330.xml

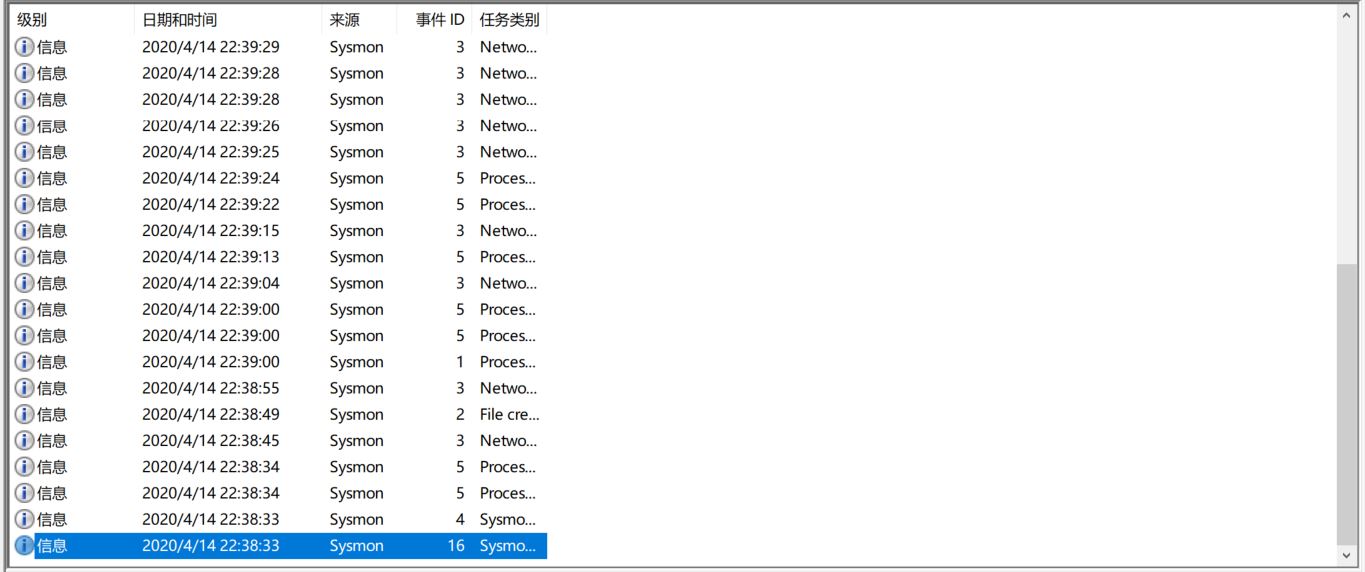

事件查看器

で

应用程序和服务日志/Microsoft/Windows/Sysmon/Operational

は、イベントの記録を見ることができます。

3.マルウェア分析

ステップ1:3つ前に実験のバックドアプログラムを実行します。

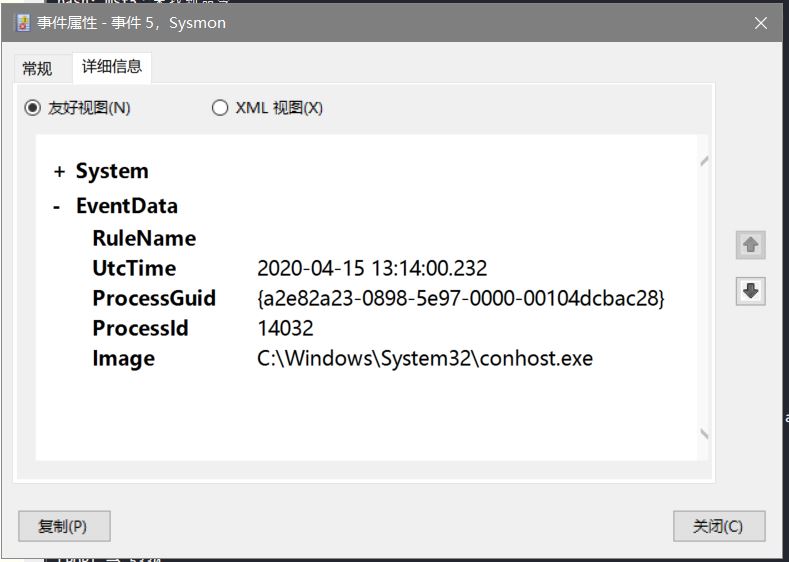

ステップ2:イベントビューアでバックドアプログラムの実行中のレコードを表示する

SearchProtocolHost.exeとSearchIndexer.exeは、Windows VistaおよびWindows 7のデスクトップ検索エンジン用のインデックス作成プログラムです。コンピューターがアイドル状態のときに、特定のカテゴリのファイル名、属性情報、およびファイルコンテンツを自動的にスキャンします。これらのインデックスの場所には、デフォルトでデスクトップ、お気に入り、スタートメニュー、システムディレクトリ、およびWindows 7のライブラリに追加されたディレクトリ(Windows Vistaの下のドキュメント、画像、音楽、ビデオフォルダーなどのユーザーフォルダー)もバックドアとして使用できます。実行します。

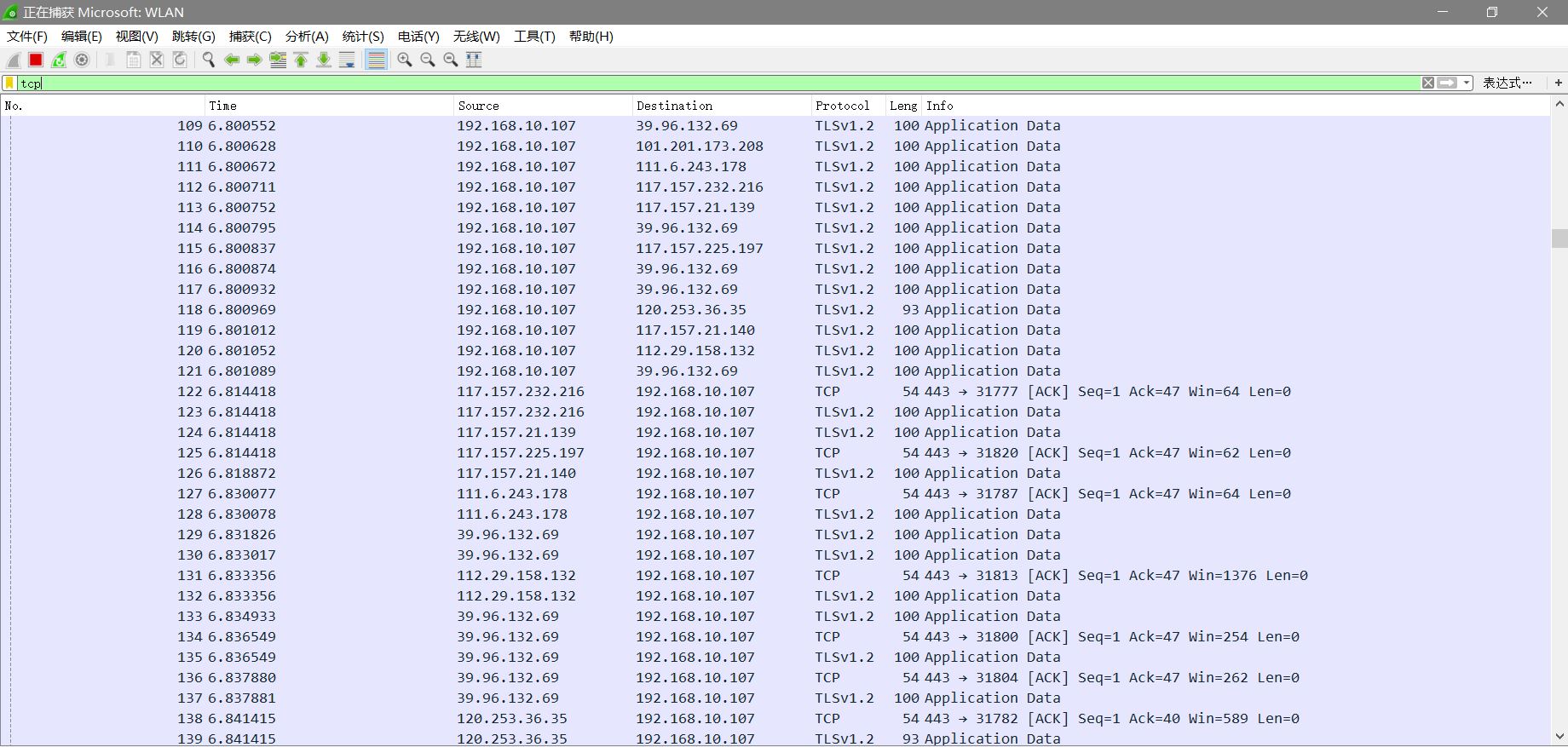

Wiresharkを使用してバックドアソフトウェアを分析する

バックドアプログラムが使用する通信方法は、TCP送信です。バックドアに埋め込まれたWindowsホストが侵入すると、ホストと仮想マシンは最初に完全な3ウェイハンドシェイクを完了します。

VirusTotalを使用してマルウェアを分析する

プログラムをVirusTotalにアップロードして、サイズ、MD5、SHA-1、SHA-256値、暗号化シェルタイプなどの詳細情報を取得します。

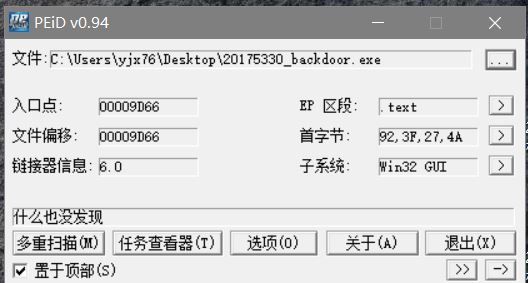

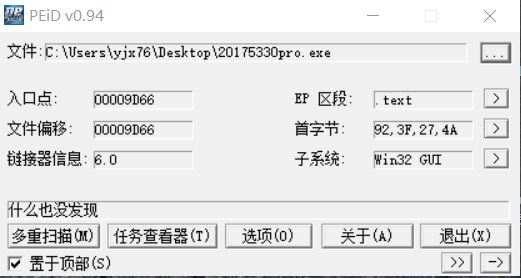

PEiDを使用してマルウェアを分析する

PEID(PE識別子)は、周知の検索ツールは、シェルされ、その強力で、ほとんどすべてのシェルを検出することができ、その数は、PE文書以上の470種有するシェルタイプと署名を。

スキャンモード:

PE Explorerを使用してマルウェアを分析する

非常に強力な視覚化された中国語統合ツールは、メニュー、ダイアログボックス、文字列テーブルなどのソフトウェアリソースを直接参照および変更できます。さらに、W32DASMソフトウェアの逆コンパイル機能とPEditorソフトウェアのPE ファイルヘッダー編集機能も備えています。ソースコードを分析して破損したリソースを修復する方が簡単です。EXE、DLL、DRV、BPL、DPL、SYS、CPL、OCX、SCR、その他の32ビット実行可能プログラムなどのPE形式のファイルを処理できます。ソフトウェアはプラグインをサポートしています。プラグインを追加することでソフトウェアの機能を拡張できます。元の会社は、UPX 解凍プラグイン、スキャナー、逆アセンブラーをツールにバンドルしていました。

インポート関数を使用して、ファイルが参照するダイナミックリンクライブラリを表示します。

其中系统的内存和管理数据的输入输出操作和中断处理由KERNEL32.dll控制。

msvcrt.dllMicrosoft用のソフトウェアをコンパイルする関数ライブラリ

は、バックドアプログラムによって使用されますKERNEL32.dll。KERNEL32.dll被调用应当警惕。

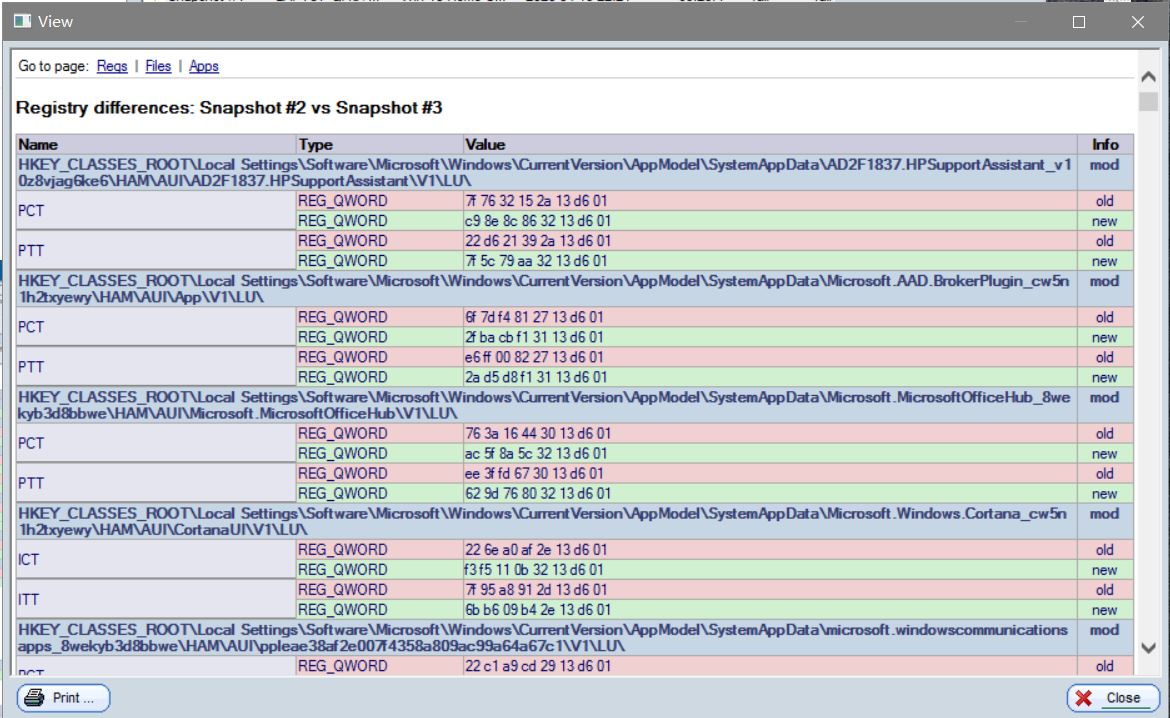

Systracerによる分析

ステップ1:ダウンロードしてインストールするSystracer

ステップ2:クリックしtake snapshotてスナップショットを保存します。

- スナップショット1:バックドアプログラムが移植されていない

- スナップショット2:バックドアインプラント

- スナップショット3:バックドアプログラムを実行してKaliに再接続する

- スナップショット4:dirコマンドを実行する

ステップ3:スナップショットを比較する

スナップショット1とスナップショット2を比較すると、バックドアファイルが追加されていることがわかります。20175330.exe

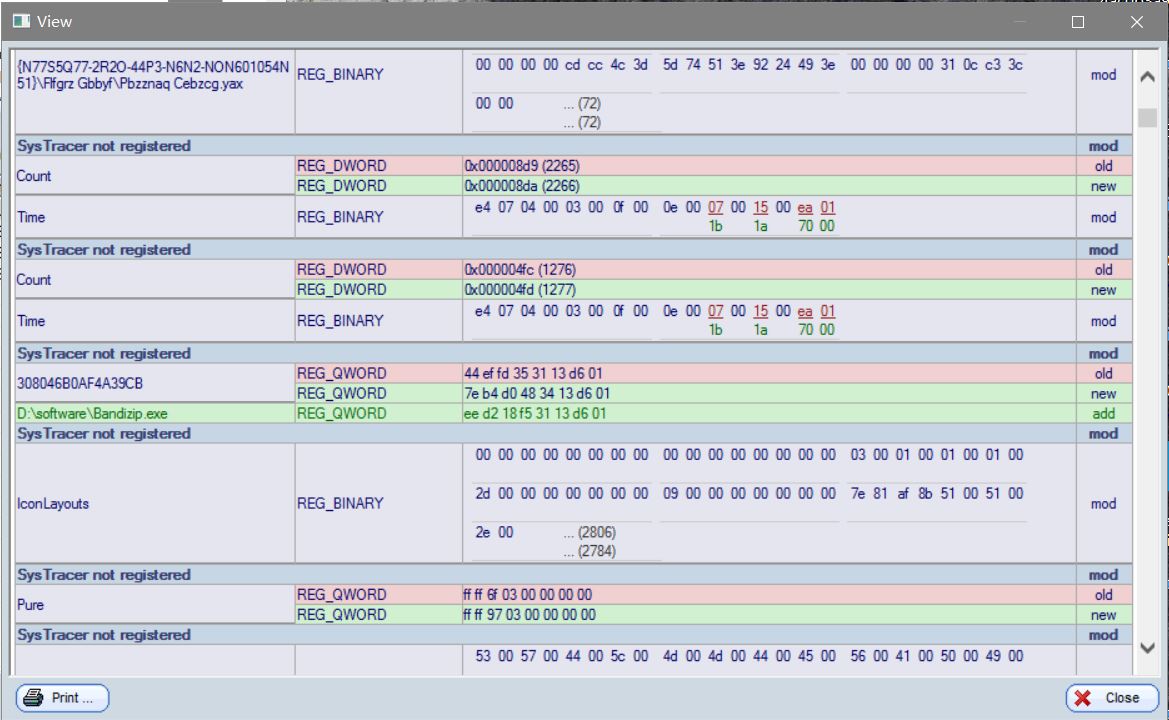

スナップショット2とスナップショット3を比較し、バックドアの起動後に20175330.exe出现在了正式実行されるプログラムを見つけます

バックドアプログラムによって追加された多くのdllファイルがあります。

スナップショット3とスナップショット4を比較するとkey_local_machine、ルートキーの内容が変更されていることがわかります。

実験で発生した問題

実験的な利益と考え

この実験は、主にバックドアプログラムの分析にいくつかの困難があるため、操作するのは難しくありません。この実験の焦点は、プログラムの実行結果とイベントログの分析にあります。同級生のブログが一般的な方向性を示した後、中国の団体はまだ非常にやりがいがあります。

質問回答

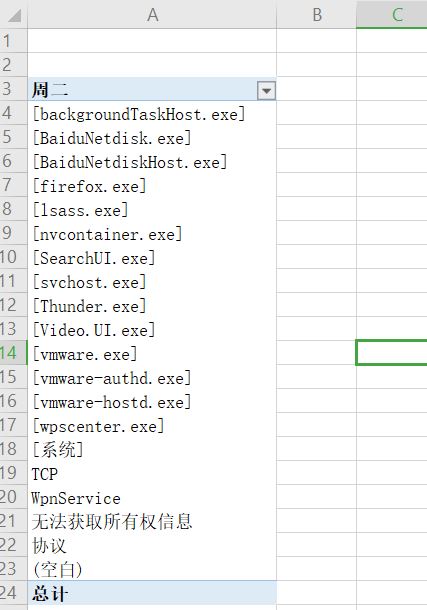

(1)職場のホストで悪意のあるコードが疑われるが、推測しただけの場合は、システムが毎日行っていることを監視したいだけです。監視する操作と監視に使用する方法を設計してください

- 疑わしいプログラムをVirusTotalにアップロードする

- プログラムにPEiDが含まれているかどうかを確認する

- PE Explorerプログラムを通じてバックドアに関するダイナミックリンクライブラリを参照するかどうか

- Wiresharkを介して情報を送信するときに、疑わしいポートと目的があるかどうかを確認します

- Systracerツールでスナップショットを撮る

2)プログラムまたはプロセスに問題があると判断した場合、それについてさらに情報を得るにはどのツールが必要ですか?

systracerツールを使用して、レジストリとファイルに対するプログラムの変更を表示します。

Process Explorerツールを使用して関連プロセスを監視します。